- Установка и настройка Secret Net LSP на Debian

- Установка и настройка Secret Net LSP на Debian

- Настройка Secret Net LSP

- Новости

- Secret Net LSP 1.7.522

- RutokenS+AstraLinuxSE1.6+SecretNet(Studio)

- Сообщений 7

- #1 Тема от oko 2019-07-16 20:58:32

- RutokenS+AstraLinuxSE1.6+SecretNet(Studio)

- #2 Ответ от oko 2019-07-17 11:44:25

- Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)

- #3 Ответ от Ксения Шаврова 2019-07-30 10:12:55

- Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)

- #4 Ответ от Алексей Лазарев 2019-07-30 17:58:54 (2019-07-30 19:47:55 отредактировано Алексей Лазарев)

- Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)

- #5 Ответ от oko 2019-08-01 00:56:02 (2019-08-01 01:04:15 отредактировано oko)

- Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)

- #6 Ответ от Алексей Лазарев 2019-08-12 13:14:36

- Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)

Установка и настройка Secret Net LSP на Debian

Установка и настройка Secret Net LSP на Debian

В статье показано как произвести установку и настройку сертифицированного средства защиты от несанкционированного доступа к информации (СЗИ от НСД) Secret Net LSP на в операционной системе ОС Linux Debian. СЗИ от НСД Secret Net LSP выполняет администратор безопасности, который должен входить в локальную группу администраторов компьютера.

Примечание.

Для корректной установки Secret Net LSP в операционной системе Debian 8 необходимо выполнить следующие команды:

# sudo apt-get update

# sudo apt-get install ntp, ntpdate, openssh-server

Установка ПО Secret Net LSP на в среду ОС Debian 8 осуществляется с помощью установочного DEB-пакета: sn-lsp-1.5.xxx-x86_64.deb.

Для установки Secret Net LSP:

- Вставьте установочный компакт-диск Secret Net LSP в привод DVD/CD-ROM. Запустить программу эмулятора терминала.

- Смонтируйте DVD/CD-ROM в систему, для этого выполните следующую команду:

#sudo mount /dev/cdrom /mnt

- Перейдите в смонтированный каталог и скопируйте дистрибутив в заранее созданную папку:

- Для установки Secret Net LSP выполните команду:

#dpkg -i sn-lsp-1.5.ххх-x86_64.deb

- Перезагрузите компьютер

- После перезагрузки на компьютере будет отключена мандатная система контроля доступа (SELinux, Apparmor, Tomoyo Linux, RSBAC и пр.).

Результатом выполнения описанной процедуры является установка на защищаемом компьютере программного обеспечения Secret Net LSP.

Настройка Secret Net LSP

Настройка параметров объектов политик безопасности

Настройка параметров защитных подсистем производиться специализированными консольными утилитами в составе Secret Net LSP.

Утилиты используются в следующих задачах:

- настройка параметров политик;

- управление персональными идентификаторами;

- безопасное удаление;

- разграничение доступа к устройствам;

- контроль целостности объектов файловой системы;

- настройка правил аудита;

- управление режимом аутентификации;

- настройка удаленного управления;

- резервное копирование;

- работа с журналами.

Утилиты расположены в каталогах /opt/secretnet/bin и /opt/secretnet/sbin

Для настройки параметров объектов политик безопасности необходимо привести параметры к следующим значениям:

| Название плагина | Параметр | Значение |

| Дискретное управление доступом | режим работы | включено |

| Параметры управления устройствами | режим работы | Жесткий режим |

| детализация сообщений | включено | |

| Установки сервисов | сервис аудита | включено |

| системный сервис печати | выключено | |

| сервис печати | выключено | |

| сервис безопасного удаления | включено | |

| сервис журналирования | включено | |

| сервис удаленного управления | выключено | |

| Параметры аутентификации | метод идентификации | смешанный |

| метод аутентификации | пароль введен с клавиатуры | |

| усиленная аутентификация | выключено | |

| Управление настройками паролей пользователей | число дней, после которых срок действия пароля истекает | 120 |

| минимальное количество дней между сменами пароля | 120 | |

| дни до истечения срока действия пароля, когда пользователь будет предупрежден | 3 | |

| число дней после устаревания пароля до его блокировки | 3 |

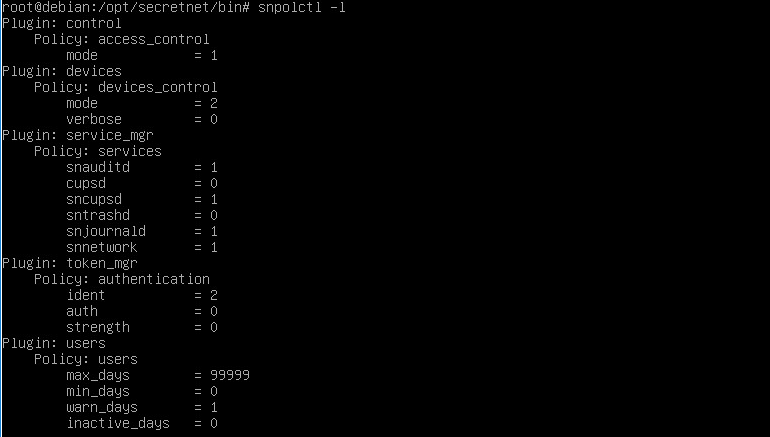

Вывод команды #snpolctl -l (покажет текущие настройки политик безопасности)

Список выполняемых команд

| Команды | Значение |

| snpolctl –p control –c access_control,mode,1 | режим работы, включено |

| snpolctl –p control –c access_control,mode,1 | режим работы, жесткий режим |

| snpolctl –p devices –c device_control,mode,2 | детализация сообщений, включено |

| snpolctl –p devices –c device_control,verbose,1 | сервис аудита , включено |

| snpolctl –p service_mgr –c service,snaudit,1 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,cupsd,0 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,snupshd,0 | сервис печати, выключено |

| snpolctl –p service_mgr –c service,sntrashd,1 | сервис безопасного удаления, включено |

| snpolctl –p service_mgr –c service,snjournald,1 | сервис журналирования, включено |

| snpolctl –p service_mgr –c service,snnetwork,1 | сервис удаленного управления, выключено |

| snpolctl –p token_mgr –c authentication,ident,2 | метод идентификации, смешанный |

| snpolctl –p token_mgr –c authentication,auth,0 | метод аутентификации, пароль введен с клавиатуры |

| snpolctl –p token_mgr –c authentication,strength,0 | усиленная аутентификация, выключено |

| snpolctl –p users –c users,max_days,120 | число дней, после которых срок действия пароля истекает, 120 |

| snpolctl –p users –c users,min_days,120 | минимальное количество дней между сменами пароля, 120 |

| snpolctl –p users –c users,warm_days,3 | дни до истечения срока действия пароля, когда пользователь будет предупрежден, 3 |

| snpolctl –p users –c users,inactive_days,3 | число дней после устаревания пароля до его блокировки, 3 |

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net LSP представлены в документации, входящей в состав комплекта поставки.

Источник

Новости

Компания «Код Безопасности» объявляет о выходе новой версии продукта Secret Net LSP, предназначенного для защиты от несанкционированного доступа на рабочих станциях и серверах под управлением ОС Linux. В Secret Net LSP 1.10 появился межсетевой экран, реализован режим обучения для формирования замкнутой программной среды, а также расширен список поддерживаемых ОС.

Ключевым нововведением Secret Net LSP версии 1.10 является межсетевой экран, предназначенный для защиты компьютера от атак по сети.

Межсетевой экран обеспечивает:

- Контроль сетевого трафика

- Нейтрализацию угроз связанных с сетевым взаимодействием

- Ограничение уязвимой поверхности приложения

- Фильтрацию входящих соединений

- Регистрацию событий

В новой версии продукта также был реализован механизм обучения модуля замкнутой программной среды (ЗПС). Механизм значительно ускоряет процесс ввода в строй системы защиты и экономит время администратора для более важных задач. Вместо явного указания каждого разрешенного приложения, администратор запускает механизм ЗПС в мягком режиме и выполняет на компьютере необходимые действия. На основе списка запущенных в процессе работы приложений формируется политика ЗПС.

В рамках поддержки новых операционных систем была обеспечена работа Secret Net LSP 1.10 на следующих дистрибутивах:

- Ubuntu 18.04 LTS

- Red Hat Enterprise Linux 8

- CentOS 8

- Debian 10.1

- Astra Linux Common Edition 2.12

- Astra Linux Special Edition 1.6

- Альт Рабочая станция 9

- Альт 8 СП

- РЕД ОС 7.2 Муром

- ROSA Enterprise Linux Desktop 7.3

- Лотос 4.19

Secret Net LSP 1.10 будет направлен для прохождения испытаний, связанных с внесением изменений в сертифицированное СЗИ по требованиям ФСТЭК России к средствам защиты от несанкционированного доступа по пятому классу, а также межсетевым экранам типа «В» и к уровням доверия по четвертому классу. О результатах прохождения испытаний будет объявлено дополнительно. Продукт поступит в продажу после прохождения инспекционного контроля.

С демоверсией Secret Net LSP 1.10 можно ознакомиться в разделе «Демоверсии».

По вопросам приобретения средств защиты информации, обновления и технической поддержки продуктов можно обращаться в коммерческую дирекцию компании «Код Безопасности»: buy@securitycode.ru, +7 (495) 982-30-20.

Secret Net LSP – обеспечивает защиту от несанкционированного доступа на рабочих станциях и серверах под управлением ОС Linux, а также позволяет контролировать доступ пользователей к защищаемым файлам и устройствам. Продукт позволяет привести автоматизированную систему в соответствие законодательным требованиям по защите персональных данных и конфиденциальной информации.

Источник

Secret Net LSP 1.7.522

Secret Net LSP – средство защиты информации от несанкционированного доступа для OC семейства GNU/Linux. Secret Net LSP предназначен для защиты персональных данных, государственных информационных систем и конфиденциальной информации. Имеет сертификат ФСТЭК России и может использоваться в автоматизированных системах до класса 1Г включительно, ИСПДн до УЗ1 включительно и ГИС до 1 класса включительно.

| Версии Secret Net LSP | Основные изменения |

|---|---|

| Релиз 1.7.522 Июнь 2018 г. | Поддержка новых операционных систем

Другие изменения

|

| Релиз 1.6.253 Август 2017 г. | Поддержка новых операционных систем

Поддержка электронных идентификаторов Источник RutokenS+AstraLinuxSE1.6+SecretNet(Studio)Сообщений 7#1 Тема от oko 2019-07-16 20:58:32

RutokenS+AstraLinuxSE1.6+SecretNet(Studio)Здравствуйте! Пытаюсь реализовать схему проброса аппаратного идентификатора (Rutoken S) в терминальную среду (Windows Server) с клиентской nix-машины (Mint / Astra). Проблематика Если не устанавливать Secret Net (Secret Net Studio) в терминальную среду Windows Server, то и под Linux Mint, и под Astra Linux проброс Rutoken S через xfreerdp выполняется корректно. Панель управления Рутокен (Windows) «видит» проброшенный токен, позволяет к нему обратиться, отформатировать и т.д. Если установить Secret Net (Secret Net Studio), то из-под Astra Linux проброс «отваливается»: при создании терминальной сессии токен несколько раз мигает, но затем обращение к нему полностью прекращается. В результате, токен не видится ни средствами Secret Net (Secret Net Studio), ни средствами Панели управления (Windows) — выводится работы ошибка службы смарт-карт с предложением посетить страницу настройки Рутокена для RDP-сессии. Демон pcscd в свою очередь периодически уходит в inactive режим — приходится его рестартовать через systemctl. Из-под Linux Mint аналогичная связка полностью отрабатывает: токен «виден» и средствами Панели управления, и средствами Secret Net (Secret Net Studio). Очевидно, что корень зла в компонентах Astra Linux Special Edition, однако никак не могу сообразить, в каких конкретно. Такое ощущение, что обращение к токену средствами Secret Net (Secret Net Studio) в RDP-сессии приводит к переполнению буфера или иной схожей проблеме демона pcscd или самого драйвера Rutoken S. Собственно, хотел узнать: К сожалению, перейти на Рутокен ЭЦП 2.0 не получается — приходится использовать Rutoken S в связи с его сертификатом под «особые» АС. #2 Ответ от oko 2019-07-17 11:44:25

Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)UPDATE #3 Ответ от Ксения Шаврова 2019-07-30 10:12:55

Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)Здравствуйте, oko. Приносим извинения за длительное ожидание. #4 Ответ от Алексей Лазарев 2019-07-30 17:58:54 (2019-07-30 19:47:55 отредактировано Алексей Лазарев)

Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)Здравствуйте, oko. Скажите пожалуйста, а вы не пробовали провести следующий эксперимент: На терминальном сервере установить комплект драйверов с дистрибутивного диска Secret Net Studio 8.4, после чего проверить будет ли возникать проблема описанная в обращении. Суть проблемы в том, что SNS чувствителен к версии драйвера. И еще момент, можете уточнить, какие защитные компоненты включены в Astra Linux SE 1.6? UPD. Имеются ввиду драйверы Рутокен для Windows, которые шли на диске. Там должна быть версия 4.3.0.0 #5 Ответ от oko 2019-08-01 00:56:02 (2019-08-01 01:04:15 отредактировано oko)

Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)to Ксения Шаврова to Алексей Лазарев при подключении из-под Win 8.1 к Win Server 2008R2/2012R2 или из-под Linux Mint (не принципиально, как мне кажется) к Win Server 2008R2/2012R2 Rutoken S корректно пробрасывается RDP-клиентом, «виден» в Панели управления Рутокеном, а также «виден» всеми механизмами SNS (SN7); при подключении из-под Astra Linux SE 1.6 к Win Server 2008R2/2012R2 Rutoken S пару раз мигает (с последним драйвером для Linux), будто бы идет опрос, но в терминальной сессии ни Панель управления Рутокеном, ни SNS (SN7) его уже «не видят» (Панель выдает стандартную ошибку, будто бы не включена служба поддержки смарт-карт) Проброс Rutoken S в терминальную среду делаю через: Правила udev для Rutoken S: Systemd-сервис для Rutoken S: Впрочем, systemd-сервис и правила udev модифицированы под нужную задачу (скрипт RutokenS.sh выполняет доп.действия при подключении токена, но также выполняет chgrp для /dev/usb. как и в оригинале после установки драйвера). Если их оставить по умолчанию (после установки драйвера), все равно ничего принципиально не меняется. К сожалению, в «репозитории» (диск установки) Astra Linux SE 1.6 отсутствует пакет pcsc-tools, поэтому непосредственную отладку через консоль не проводил. Если необходимо, могу встроить аналогичный пакет от Debian 9 и проверить вывод. ЗЫ Складывается ощущение (особенно после заработавшей связи с Dallas Lock 8.0-C), что SNS (SN7) производит слишком много «лишних» обращений к Rutoken S, в результате чего служба в Astra Linux не выдерживает и «отбивает». #6 Ответ от Алексей Лазарев 2019-08-12 13:14:36

Re: RutokenS+AstraLinuxSE1.6+SecretNet(Studio)Добрый день, разработчики SN провели исследование. Вот их вердикт: «Описанная проблема заключается в используемом терминальном клиенте. В нём не в полной мере реализован стандартный интерфейс WinsCard. В частности, функция ScardLocateCardsByATR(). Источник |