- Создание аудитов безопасности Generate security audits

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Location Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- 4672(S): Специальные привилегии, присвоенные новому логотипу. 4672(S): Special privileges assigned to new logon.

- Рекомендации по контролю безопасности Security Monitoring Recommendations

Создание аудитов безопасности Generate security audits

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для параметра политики безопасности «Создание аудита безопасности». Describes the best practices, location, values, policy management, and security considerations for the Generate security audits security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие учетные записи могут использоваться процессом для создания записей аудита в журнале событий безопасности. This policy setting determines which accounts can be used by a process to generate audit records in the security event log. Служба подсистемы локального органа безопасности (LSASS) записывает события в журнал. The Local Security Authority Subsystem Service (LSASS) writes events to the log. Сведения в журнале событий безопасности можно использовать для трассировки несанкционированного доступа к устройству. You can use the information in the security event log to trace unauthorized device access.

Константа: SeAuditPrivilege Constant: SeAuditPrivilege

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Локализованная служба Local Service

- Сетовая служба Network Service

Рекомендации Best practices

- Так как журнал аудита потенциально может быть вектором атаки при компрометации учетной записи, убедитесь, что только учетные записи локальной и сетевой служб имеют право на создание аудитов безопасности, которые им назначены. **** Because the audit log can potentially be an attack vector if an account is compromised, ensure that only the Local Service and Network Service accounts have the Generate security audits user right assigned to them.

Location Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

По умолчанию этот параметр имеет значение Local Service and Network Service на контроллерах домена и автономных серверах. By default, this setting is Local Service and Network Service on domain controllers and stand-alone servers.

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для последних поддерживаемых версий Windows. The following table lists the actual and effective default policy values for the most recent supported versions of Windows. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Локализованная служба Local Service Сетовая служба Network Service |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Локализованная служба Local Service Сетовая служба Network Service |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Локализованная служба Local Service Сетовая служба Network Service |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Локализованная служба Local Service Сетовая служба Network Service |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Локализованная служба Local Service Сетовая служба Network Service |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer is not required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Неправильное использование этого права пользователя может привести к генерации многих событий аудита, потенциально скрывая признаки атаки или вызывая отказ в обслуживании (DoS), если аудит: немедленное завершение работы системы, если не удается занося в журнал параметр политики безопасности аудита безопасности. Misuse of this user right can result in the generation of many auditing events, potentially hiding evidence of an attack or causing a denial-of-service (DoS) if the Audit: Shut down system immediately if unable to log security audits security policy setting is enabled.

Групповая политика Group Policy

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Если локальный параметр затеняется, это означает, что в настоящее время этот параметр контролируется GPO. When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Злоумышленник может использовать учетные записи, которые могут записываться в журнал безопасности, чтобы заполнить этот журнал бессмысленными событиями. A malicious user could use accounts that can write to the Security log to fill that log with meaningless events. Если компьютер настроен для перезаписи событий по мере необходимости, злоумышленники могут использовать этот метод, чтобы удалить признаки своих несанкционированных действий. If the computer is configured to overwrite events as needed, malicious users could use this method to remove evidence of their unauthorized activities. Если компьютер настроен на завершение работы, когда не удается записать данные в журнал безопасности и не настроен на автоматическое создание архива файлов журнала, этот метод можно использовать для создания условия DoS. If the computer is configured to shut down when it is unable to write to the Security log, and it is not configured to automatically back up the log files, this method could be used to create a DoS condition.

Противодействие Countermeasure

Убедитесь, что только учетные записи **** локальных и сетевых служб имеют право на создание аудитов безопасности, которые им назначены. Ensure that only the Local Service and Network Service accounts have the Generate security audits user right assigned to them.

Возможное влияние Potential impact

Нет. None. Настройка по умолчанию ограничивает права пользователя «Создание аудитов безопасности» на учетные записи локальной службы и сетевой службы. Restricting the Generate security audits user right to the Local Service and Network Service accounts is the default configuration.

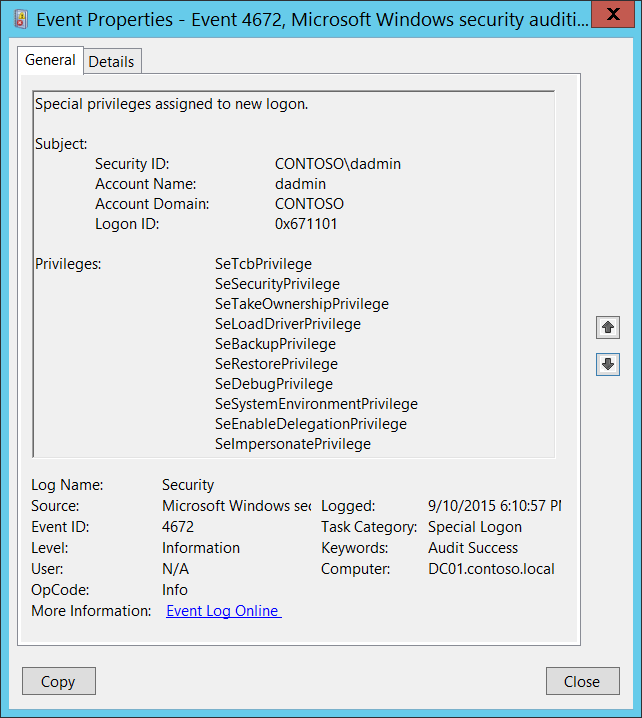

4672(S): Специальные привилегии, присвоенные новому логотипу. 4672(S): Special privileges assigned to new logon.

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Описание события: Event Description:

Это событие создает для новых логотипов учетных записей, если какие-либо из следующих конфиденциальных привилегий назначены на новый сеанс логотипа: This event generates for new account logons if any of the following sensitive privileges are assigned to the new logon session:

SeTcbPrivilege — act как часть операционной системы SeTcbPrivilege — Act as part of the operating system

SeBackupPrivilege — архивация файлов и каталогов SeBackupPrivilege — Back up files and directories

SeCreateTokenPrivilege — создание объекта маркера SeCreateTokenPrivilege — Create a token object

SeDebugPrivilege — отлаживка программ SeDebugPrivilege — Debug programs

SeEnableDelegationPrivilege — позволяет доверять учетным записям компьютера и пользователей для делегирования SeEnableDelegationPrivilege — Enable computer and user accounts to be trusted for delegation

SeAuditPrivilege — создание аудита безопасности SeAuditPrivilege — Generate security audits

SeImpersonatePrivilege — выдают себя за клиента после проверки подлинности SeImpersonatePrivilege — Impersonate a client after authentication

SeLoadDriverPrivilege — драйверы загрузки и разгрузки устройств SeLoadDriverPrivilege — Load and unload device drivers

SeSecurityPrivilege — управление журналом аудита и безопасности SeSecurityPrivilege — Manage auditing and security log

SeSystemEnvironmentPrivilege — изменение значений среды прошивки SeSystemEnvironmentPrivilege — Modify firmware environment values

SeAssignPrimaryTokenPrivilege — замена маркера уровня процессов SeAssignPrimaryTokenPrivilege — Replace a process-level token

SeRestorePrivilege — восстановление файлов и каталогов, SeRestorePrivilege — Restore files and directories,

SeTakeOwnershipPrivilege — владение файлами или другими объектами SeTakeOwnershipPrivilege — Take ownership of files or other objects

Как правило, многие из этих событий можно увидеть в журнале событий, так как каждый логотип учетной записи SYSTEM (Local System) запускает это событие. You typically will see many of these events in the event log, because every logon of SYSTEM (Local System) account triggers this event.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события. Note For recommendations, see Security Monitoring Recommendations for this event.

XML события: Event XML:

Необходимые роли сервера: нет. Required Server Roles: None.

Минимальная версия ОС: Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

Версии события: 0. Event Versions: 0.

Описания полей: Field Descriptions:

Тема: Subject:

- Security ID [Type = SID]: SID учетной записи, которой были назначены специальные привилегии. Security ID [Type = SID]: SID of account to which special privileges were assigned. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Event Viewer automatically tries to resolve SIDs and show the account name. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные. If the SID cannot be resolved, you will see the source data in the event.

Примечание. . Идентификатор безопасности (SID) представляет собой строковое значение переменной длины, которое используется для идентификации доверенного лица (субъекта безопасности). Note A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности. For more information about SIDs, see Security identifiers.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, которой были назначены специальные привилегии. Account Name [Type = UnicodeString]: the name of the account to which special privileges were assigned.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Account Domain [Type = UnicodeString]: subject’s domain or computer name. Форматы различаются и включают в себя следующее: Formats vary, and include the following:

Пример имени домена NETBIOS: CONTOSO Domain NETBIOS name example: CONTOSO

Полное имя домена в нижнем регистре: contoso.local Lowercase full domain name: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL Uppercase full domain name: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY». For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81». For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.” Logon ID [Type = HexInt64]: hexadecimal value that can help you correlate this event with recent events that might contain the same Logon ID, for example, “4624: An account was successfully logged on.”

Privileges [Type = UnicodeString]: список конфиденциальных привилегий, присвоенных новому логотипу. Privileges [Type = UnicodeString]: the list of sensitive privileges, assigned to the new logon. В следующей таблице содержится список возможных привилегий для этого события: The following table contains the list of possible privileges for this event:

| Имя привилегий Privilege Name | Имя политики правой группы пользователя User Right Group Policy Name | Описание Description |

|---|---|---|

| SeAssignPrimaryTokenPrivilege SeAssignPrimaryTokenPrivilege | Замена маркера уровня процессов Replace a process-level token | Необходимо назначить основной маркер процесса. Required to assign the primary token of a process. С помощью этой привилегии пользователь может инициировать процесс замены маркера по умолчанию, связанного с запущенным подпроцессом. With this privilege, the user can initiate a process to replace the default token associated with a started subprocess. |

| SeAuditPrivilege SeAuditPrivilege | Создание аудитов безопасности Generate security audits | С помощью этой привилегии пользователь может добавлять записи в журнал безопасности. With this privilege, the user can add entries to the security log. |

| SeBackupPrivilege SeBackupPrivilege | Архивация файлов и каталогов Back up files and directories | — Требуется для выполнения операций резервного копирования. — Required to perform backup operations. С помощью этой привилегии пользователь может обходить файлы и каталоги, реестр и другие постоянные разрешения объекта для создания системы. With this privilege, the user can bypass file and directory, registry, and other persistent object permissions for the purposes of backing up the system. Эта привилегия заставляет систему предоставлять все возможности управления доступом для чтения любому файлу независимо от списка управления доступом ** (ACL), заданного для файла. This privilege causes the system to grant all read access control to any file, regardless of the access control list (ACL) specified for the file. Любой запрос доступа, кроме чтения, по-прежнему оценивается с помощью ACL. Any access request other than read is still evaluated with the ACL. Если эта привилегия будет предоставлена, будут предоставлены следующие права доступа: The following access rights are granted if this privilege is held: READ_CONTROL READ_CONTROL ACCESS_SYSTEM_SECURITY ACCESS_SYSTEM_SECURITY FILE_GENERIC_READ FILE_GENERIC_READ FILE_TRAVERSE FILE_TRAVERSE |

| SeCreateTokenPrivilege SeCreateTokenPrivilege | Создание маркерного объекта Create a token object | Позволяет процессу создать маркер, который он может использовать для получения доступа к любым локальным ресурсам, когда в процессе используются API NtCreateToken или другие API создания маркеров. Allows a process to create a token which it can then use to get access to any local resources when the process uses NtCreateToken() or other token-creation APIs. Если для процесса требуется эта привилегия, рекомендуется использовать учетную запись LocalSystem (которая уже включает эту привилегию), а не создавать отдельную учетную запись пользователя и назначать ее. When a process requires this privilege, we recommend using the LocalSystem account (which already includes the privilege), rather than creating a separate user account and assigning this privilege to it. |

| SeDebugPrivilege SeDebugPrivilege | Отладка программ Debug programs | Требуется отламывка и настройка памяти процесса, который принадлежит другой учетной записи. Required to debug and adjust the memory of a process owned by another account. С помощью этой привилегии пользователь может прикрепить отладка к любому процессу или к ядру. With this privilege, the user can attach a debugger to any process or to the kernel. Рекомендуется всегда предоставлять SeDebugPrivilege администраторам и только администраторам. We recommend that SeDebugPrivilege always be granted to Administrators, and only to Administrators. Разработчики, отладившие собственные приложения, не нуждаются в этом праве пользователя. Developers who are debugging their own applications do not need this user right. Разработчики, отладившие новые компоненты системы, нуждаются в этом праве пользователя. Developers who are debugging new system components need this user right. Это право пользователя обеспечивает полный доступ к чувствительным и критически важным компонентам операционной системы. This user right provides complete access to sensitive and critical operating system components. |

| SeEnableDelegationPrivilege SeEnableDelegationPrivilege | Разрешение доверия к учетным записям компьютеров и пользователей при делегировании Enable computer and user accounts to be trusted for delegation | Необходимо отметить учетные записи пользователей и компьютеров как доверенные для делегирования. Required to mark user and computer accounts as trusted for delegation. С помощью этой привилегии пользователь может установить параметр доверенныхдля делегирования ation на объекте пользователя или компьютера. With this privilege, the user can set the Trusted for Delegation setting on a user or computer object. Пользователь или объект, который получает эту привилегию, должен иметь доступ к флагам управления учетной записью на объекте пользователя или компьютера. The user or object that is granted this privilege must have write access to the account control flags on the user or computer object. Серверный процесс, работающий на компьютере (или в контексте пользователя), которому доверяется делегирование, может получать доступ к ресурсам на **** другом компьютере с помощью делегирования учетных данных клиента, если учетная запись клиента не имеет учетной записи, не может быть делегирована флаг управления учетной записью. A server process running on a computer (or under a user context) that is trusted for delegation can access resources on another computer using the delegated credentials of a client, as long as the account of the client does not have the Account cannot be delegated account control flag set. |

| SeImpersonatePrivilege SeImpersonatePrivilege | Имитация клиента после проверки подлинности Impersonate a client after authentication | С помощью этой привилегии пользователь может выдать себя за другие учетные записи. With this privilege, the user can impersonate other accounts. |

| SeLoadDriverPrivilege SeLoadDriverPrivilege | Загрузка и выгрузка драйверов устройств Load and unload device drivers | Требуется загрузить или выгрузить драйвер устройства. Required to load or unload a device driver. С помощью этой привилегии пользователь может динамически загружать и разгружать драйверы устройств или другой код в режиме ядра. With this privilege, the user can dynamically load and unload device drivers or other code in to kernel mode. Это право пользователя не применяется к драйверам устройств Plug и Play. This user right does not apply to Plug and Play device drivers. |

| SeRestorePrivilege SeRestorePrivilege | Восстановление файлов и каталогов Restore files and directories | Необходимые для выполнения операций восстановления. Required to perform restore operations. Эта привилегия заставляет систему предоставлять все управление доступом к записи любому файлу, независимо от ACL, указанного для файла. This privilege causes the system to grant all write access control to any file, regardless of the ACL specified for the file. Любой запрос доступа, кроме записи, по-прежнему оценивается с помощью ACL. Any access request other than write is still evaluated with the ACL. Кроме того, эта привилегия позволяет установить любого допустимого пользователя или группу SID в качестве владельца файла. Additionally, this privilege enables you to set any valid user or group SID as the owner of a file. Если эта привилегия будет предоставлена, будут предоставлены следующие права доступа: The following access rights are granted if this privilege is held: WRITE_DAC WRITE_DAC WRITE_OWNER WRITE_OWNER ACCESS_SYSTEM_SECURITY ACCESS_SYSTEM_SECURITY FILE_GENERIC_WRITE FILE_GENERIC_WRITE FILE_ADD_FILE FILE_ADD_FILE FILE_ADD_SUBDIRECTORY FILE_ADD_SUBDIRECTORY DELETE DELETE С помощью этой привилегии пользователь может обходить разрешения файлов, каталогов, реестров и других постоянных объектов при восстановлении архивных файлов и каталогов и определяет, какие пользователи могут установить любого допустимого директора безопасности в качестве владельца объекта. With this privilege, the user can bypass file, directory, registry, and other persistent objects permissions when restoring backed up files and directories and determines which users can set any valid security principal as the owner of an object. |

| SeSecurityPrivilege SeSecurityPrivilege | Управление журналом аудита и безопасности Manage auditing and security log | Требуется выполнять ряд функций, связанных с безопасностью, таких как управление и просмотр событий аудита в журнале событий безопасности. Required to perform a number of security-related functions, such as controlling and viewing audit events in security event log. С помощью этой привилегии пользователь может указать параметры аудита доступа к объектам для отдельных ресурсов, таких как файлы, объекты Active Directory и клавиши реестра. With this privilege, the user can specify object access auditing options for individual resources, such as files, Active Directory objects, and registry keys. Пользователь с этой привилегией также может просматривать и очищать журнал безопасности. A user with this privilege can also view and clear the security log. |

| SeSystemEnvironmentPrivilege SeSystemEnvironmentPrivilege | Изменение параметров среды изготовителя Modify firmware environment values | Требуется изменить невольную оперативную память систем, которые используют этот тип памяти для хранения сведений о конфигурации. Required to modify the nonvolatile RAM of systems that use this type of memory to store configuration information. |

| SeTakeOwnershipPrivilege SeTakeOwnershipPrivilege | Смена владельцев файлов и других объектов Take ownership of files or other objects | Обязательное право собственности на объект без предоставления дискреционного доступа. Required to take ownership of an object without being granted discretionary access. Эта привилегия позволяет задать значение владельца только тем значениям, которые владелец может законно назначить в качестве владельца объекта. This privilege allows the owner value to be set only to those values that the holder may legitimately assign as the owner of an object. С помощью этой привилегии пользователь может взять на себя ответственность за любой объект в системе, в том числе объекты Active Directory, файлы и папки, принтеры, ключи реестра, процессы и потоки. With this privilege, the user can take ownership of any securable object in the system, including Active Directory objects, files and folders, printers, registry keys, processes, and threads. |

| SeTcbPrivilege SeTcbPrivilege | Работа в режиме операционной системы Act as part of the operating system | Эта привилегия определяет своего владельца как часть надежной компьютерной базы. This privilege identifies its holder as part of the trusted computer base. Это право пользователя позволяет процессу выдать себя любому пользователю без проверки подлинности. This user right allows a process to impersonate any user without authentication. Таким образом, этот процесс может получить доступ к тем же локальным ресурсам, что и этот пользователь. The process can therefore gain access to the same local resources as that user. |

Рекомендации по контролю безопасности Security Monitoring Recommendations

Для 4672 (S): Специальные привилегии, присвоенные новому логотипу. For 4672(S): Special privileges assigned to new logon.

Монитор этого события, в котором «Subject\Security ID» не является одним из этих известных принципов безопасности: LOCAL SYSTEM, NETWORK SERVICE, LOCAL SERVICE, и где «Subject\Security ID» не является административной учетной записью, которая, как ожидается, будет иметь перечисленные привилегии. ** Monitor for this event where “Subject\Security ID” is not one of these well-known security principals: LOCAL SYSTEM, NETWORK SERVICE, LOCAL SERVICE, and where “Subject\Security ID” is not an administrative account that is expected to have the listed Privileges.

Если у вас есть список определенных привилегий, которые никогда не должны предоставляться или предоставляться только нескольким учетным записям (например, SeDebugPrivilege), используйте это событие для мониторинга этих «привилегий». If you have a list of specific privileges which should never be granted, or granted only to a few accounts (for example, SeDebugPrivilege), use this event to monitor for those “Privileges.”

- Если вам требуется отслеживать любые конфиденциальные привилегии в описании событий для этого события,ищите эти особые привилегии в этом событии. If you are required to monitor any of the sensitive privileges in the Event Description for this event, search for those specific privileges in the event.

—>