- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- seeker

- Описание seeker

- Справка по seeker

- Руководство по seeker

- Примеры запуска seeker

- Установка seeker

- Seeker kali linux ��� ������������

- Latest commit

- Git stats

- Files

- README.md

- Seeker kali linux ��� ������������

- Seeker kali linux ��� ������������

- Seeker — Trace Mobile Location of Anyone

- Google Drive Method

- Whatsapp Group Invite Method

- Getting the Location

- Extra Social Engineering

- How to be Safe from this

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

seeker

Описание seeker

Seeker находит точное расположение смартфона с помощью социальной инженерии.

Концепция Seeker проста, подобно тому, как мы размещаем фишинговые страницы для получения учётных данных, почему бы не разместить поддельную страницу, которая запрашивает ваше местоположение, как многие популярные веб-сайты, основанные на местоположении. Seeker запускает поддельный веб-сайт на встроенном PHP-сервере и использует ngrok или Serveo для создания ссылки, которая создаст туннель и перенаправит цель к созданному сайту. Этот веб сайт запрашивает разрешение на местоположение и, если цель позволяет, мы можем получить:

- долготу

- широту

- точность

- высоту над уровнем моря — не всегда доступна

- направление — доступно только если пользователь движется

- скорость — доступно только если пользователь движется

Наряду с информацией о местоположении мы также получаем информацию об устройстве без каких-либо разрешений:

- Операционная система

- Платформа

- Количество ядер процессора

- Объем оперативной памяти — приблизительные результаты

- Разрешение экрана

- Информация о GPU

- Имя и версия браузера

- Публичный IP-адрес

Раскрытие IP-адресов

Этот инструмент является проверкой концепции и предназначен только для образовательных целей. Seeker показывает, какие данные может собирать вредоносный веб-сайт о вас и ваших устройствах, и почему вы не должны нажимать на случайные ссылки и разрешать критические разрешения, такие как местоположение и т. д.

Чем это отличается от IP GeoLocation

Другие инструменты и сервисы предлагают IP-геолокацию, которая НЕ является точной и не даёт определения местоположения цели, а является приблизительным местоположением провайдера.

Seeker использует HTML API и получает разрешение на местоположение, а затем захватывает долготу и широту с помощью GPS-оборудования, которое присутствует в устройстве, поэтому Seeker лучше всего работает со смартфонами, если отсутствует GPS-оборудование, например на ноутбуке, Seeker откатывается на геолокацию IP. или он будет искать кэшированные координаты.

Обычно, если пользователь принимает разрешение на определение местоположения, точность полученной информации составляет приблизительно 30 метров, точность зависит от устройства.

Примечание. На iPhone по какой-то причине точность определения местоположения составляет приблизительно 65 метров.

Шаблоны

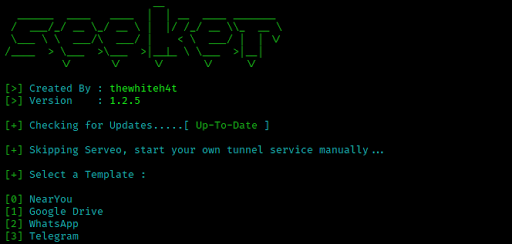

Вы можете выбрать шаблон, который будет использовать ищущий из следующих:

Работоспособность проверена на:

- Kali Linux 2019.2

- BlackArch Linux

- Ubuntu 19.04

- Kali Nethunter

- Termux

- Parrot OS

Справка по seeker

Руководство по seeker

Страница man отсутствует.

Примеры запуска seeker

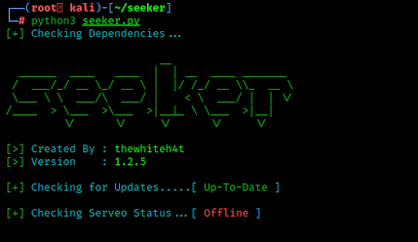

Включение сервера с фишинговым сайтом:

Запуск ngrok для создания ссылки на туннель до фишингово сайта:

Установка seeker

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Seeker kali linux ��� ������������

Найти местоположение устройства при помощи Социальной Инженерии

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

Доступно в

Концепция Seeker проста, подобно тому, как мы размещаем фишинговые страницы для получения учетных данных, почему бы не разместить поддельную страницу, которая запрашивает ваше местоположение, как многие популярные веб-сайты, основанные на местоположении. Читать больше в блоге thewhiteh4t . Seeker Hosts является фальшивым веб-сайтом на встроенном PHP-сервере и использует ngrok для создания ссылки, которую мы будем перенаправлять к цели, веб-сайт запрашивает разрешение на местоположение и, если цель позволяет, мы можем получить:

- Долгота

- Широта

- Точность

- Высота — Не всегда доступно

- Напрвление — Доступно, если пользователь движется

- Скорость — Доступно, если пользователь движется

Наряду с информацией о местоположении мы также получаем информацию об устройстве без каких-либо разрешений:

- Операционная система

- Платформа

- Количество ядер в CPU

- Количество RAM — Приблизительные Результаты

- Разрешение экрана

- Информация о GPU

- Данные браузера

- Публичный IP-адрес

Этот инструмент является проверкой концепции и предназначен только для образовательных целей. Seeker показывает, какие данные может собирать вредоносный веб-сайт о вас и ваших устройствах, и почему вы не должны нажимать на случайные ссылки и разрешать критические разрешения, такие как местоположение и т.д.

Чем это отличается от IP GeoLocation

Другие инструменты и сервисы предлагают IP-геолокацию, которая НЕ является точной и не дает определения местоположения цели, а является приблизительным местоположением провайдера.

Seeker использует HTML API и получает разрешение на местоположение, а затем захватывает долготу и широту с помощью GPS оборудования, которое присутствует в устройстве, поэтому Seeker лучше всего работает со смартфонами, если отсутствует GPS-оборудование, например, на ноутбуке, Seeker откатится к IP-геолокации или будет искать кэшированные координаты.

Как правило, если пользователь принимает разрешение на определение местоположения, точность полученной информации составляет с точностью приблизительно до 30 метров, точность зависит от устройства.

Источник

Seeker kali linux ��� ������������

Available in

Concept behind Seeker is simple, just like we host phishing pages to get credentials why not host a fake page that requests your location like many popular location based websites. Read more on thewhiteh4t’s Blog .Seeker Hosts a fake website which asks for Location Permission and if the target allows it, we can get :

- Longitude

- Latitude

- Accuracy

- Altitude — Not always available

- Direction — Only available if user is moving

- Speed — Only available if user is moving

Along with Location Information we also get Device Information without any permissions :

- Unique ID using Canvas Fingerprinting

- Device Model — Not always available

- Operating System

- Platform

- Number of CPU Cores — Approximate Results

- Amount of RAM — Approximate Results

- Screen Resolution

- GPU information

- Browser Name and Version

- Public IP Address

- Local IP Address

- Local Port

Automatic IP Address Reconnaissance is performed after the above information is received.

This tool is a Proof of Concept and is for Educational Purposes Only, Seeker shows what data a malicious website can gather about you and your devices and why you should not click on random links and allow critical permissions such as Location etc.

How is this Different from IP GeoLocation

Other tools and services offer IP Geolocation which is NOT accurate at all and does not give location of the target instead it is the approximate location of the ISP.

Seeker uses HTML API and gets Location Permission and then grabs Longitude and Latitude using GPS Hardware which is present in the device, so Seeker works best with Smartphones, if the GPS Hardware is not present, such as on a Laptop, Seeker fallbacks to IP Geolocation or it will look for Cached Coordinates.

Generally if a user accepts location permsission, Accuracy of the information recieved is accurate to approximately 30 meters

Accuracy depends on multiple factors which you may or may not control such as :

- Device — Won’t work on laptops or phones which have broken GPS

- Browser — Some browsers block javascripts

- GPS Calibration — If GPS is not calibrated you may get inaccurate results and this is very common

- NearYou

- Google Drive (Suggested by @Akaal_no_one)

- WhatsApp (Suggested by @Dazmed707)

- Telegram

Источник

Seeker kali linux ��� ������������

Accurately Locate Smartphones using Social Engineering

Available in

Concept behind Seeker is simple, just like we host phishing pages to get credentials why not host a fake page that requests your location like many popular location based websites.

Seeker Hosts a fake website on In Built PHP Server and uses Serveo to generate a link which we will forward to the target, website asks for Location Permission and if the target allows it, we can get :

- Longitude

- Latitude

- Accuracy

- Altitude — Not always available

- Direction — Only available if user is moving

- Speed — Only available if user is moving

Along with Location Information we also get Device Information without any permissions :

- Operating System

- Platform

- Number of CPU Cores

- Amount of RAM — Approximate Results

- Screen Resolution

- GPU information

- Browser Name and Version

- Public IP Address

- IP Address Reconnaissance

This tool is a Proof of Concept and is for Educational Purposes Only, Seeker shows what data a malicious website can gather about you and your devices and why you should not click on random links and allow critical permissions such as Location etc.

How is this Different from IP GeoLocation

Other tools and services offer IP Geolocation which is NOT accurate at all and does not give location of the target instead it is the approximate location of the ISP.

Seeker uses HTML API and gets Location Permission and then grabs Longitude and Latitude using GPS Hardware which is present in the device, so Seeker works best with Smartphones, if the GPS Hardware is not present, such as on a Laptop, Seeker fallbacks to IP Geolocation or it will look for Cached Coordinates.

Generally if a user accepts location permsission, Accuracy of the information recieved is accurate to approximately 30 meters, Accuracy Depends on the Device.

Note : On iPhone due to some reason location accuracy is approximately 65 meters.

Источник

Seeker — Trace Mobile Location of Anyone

Previously we have learned how we can trace mobile location using a tool called Trape. Trape is a very good tool but Trape needs too much configuration to perform. Now in this tutorial we will discuss about an easy and handy tool to make location tracking kids play. With the help of this tool we can trace anyone’s live location using Kali Linux or even from a smartphone.

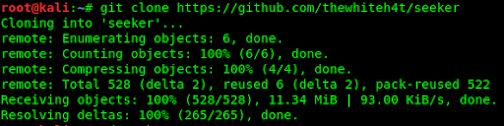

First we need to clone this tool from it’s Github repository using following command:

The screenshot of the command is following :

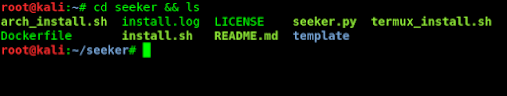

After cloning finished we need to go in seeker’s directory, to do that and to see the files we use cd command and ls command so we apply both commands together:

The screenshot is following:

Google Drive Method

We choose option number for Google drive links. Google drive links can look more genuine for the target user. Social engineering techniques will help us to choose a google drive file as per target’s interest(it can be movies or lottery or something else). Then we need a shareable link of Google drive.

Then we paste the link and press enter.

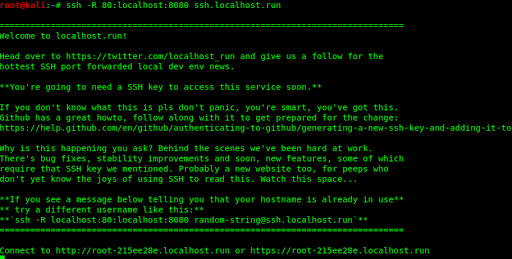

For an example we forward our port 8080 by using localhost.run services by using following command in another terminal:

The screenshot is following:

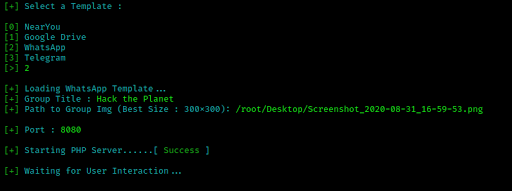

Whatsapp Group Invite Method

Rest the port forwarding we have given an example in Google Drive method.

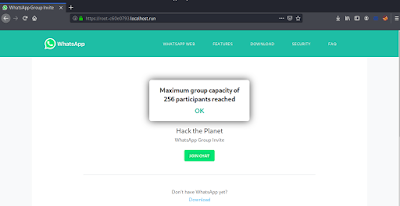

Getting the Location

When ever target clicks on attacker’s shared link and try to any activity this asks for location permission. If the victim clicks «Allow» we got victim’s location.

|

| We got target’s device details and location |

Now we just copy the Whatsapp group invitation link and send it to victim. We shouldn’t worry because this will be a fake webpage exactly like Whatsapp group invitation. The victim will try to connect and we got the location and device info. Victim always get group full notification.

Extra Social Engineering

Now we can send this link to our target but their will minimum chance that our target will click on the link. So we need to do some extra Social Engineering. Suppose we know that our target is jobless and he need some money also target loves to make new friends. In this case we firstly shorten this long URL with bit.ly or any other URL shortener which open the link directly.

Then we send the shorten URL via SMS or any other social media and when our target see the SMS it will looks like following screenshot:

How to be Safe from this

To be safe from this kind of attack we should not open any serveo.net , ngrok or localhost URLs, but if attacker using shorten links we can expand the links from Expand URL’s website.

How much enjoyed this easy tutorial ? Follow us on Twitter and Medium to get more updates.

Источник