- HowTo: Linux Serial Port Sniffer

- Serial Monitor

- Screencast of Serial Monitor for Linux

- Device Monitor Service

- Мониторинг активности порта ttyUSB*

- Заметки о Linux, электронике, радиолюбительстве

- воскресенье, 27 июля 2014 г.

- Работа с последовательным портом из консоли Linux

- Кунг-фу стиля Linux: разбираемся с последовательными портами

- Всё — это файл — до тех пор, пока это не так

- Подробности о socat

- Проблема

- Клиент

- Тестирование

- Почему всё так нескладно?

HowTo: Linux Serial Port Sniffer

H ow do I sniff and monitor data on a serial port under Linux operating systems?

You can use the following tools:

a) jpnevulator – What once started as a Jackpot Navigator emulator (hence the strange name) is now a nice serial sniffer and you can use it to send data on a serial line too. It’s sort of like a very simple terminal emulator, like picocom. But jpnevulator uses hexadecimal byte values to display and send along the line. Very handy indeed if you are working a lot with serial protocols. Under Debian and Ubuntu you can install it as follows:

sudo apt-get install jpnevulator

You can use it as follows to monitor and sniff two serial ports:

b) pyserial – Use this project which is a multiplatform serial port module for Python (Win32, Jython, Linux, BSD and more).

- No ads and tracking

- In-depth guides for developers and sysadmins at Opensourceflare✨

- Join my Patreon to support independent content creators and start reading latest guides:

- How to set up Redis sentinel cluster on Ubuntu or Debian Linux

- How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2)

- How to set up Mariadb Galera cluster on Ubuntu or Debian Linux

- A podman tutorial for beginners – part I (run Linux containers without Docker and in daemonless mode)

- How to protect Linux against rogue USB devices using USBGuard

Join Patreon ➔

c) strace – You can trace system calls and signals including serial communication. See strace man page for the details.

🐧 Get the latest tutorials on Linux, Open Source & DevOps via

Источник

Serial Monitor

The Serial Monitor plugin lets you see all the activity initiated by other applications on a serial port — including open, close, serial setting change, control/status line* change and of course, the actual data flowing through the port.

Log entries you don’t care about — for example, control or status line change notifications — can be filtered out to keep the log clean. When you do need them, it’s easy to display them again.

Currently this plugin is only available on Microsoft Windows and Linux.

Unlike many other so-called «serial monitors» for Linux, which require you to redirect the IO streams of an application you want to monitor, our serial monitor is a true one — it intercepts calls between an application and a serial port driver, thus allowing monitoring the serial IO directly.

Screencast of Serial Monitor for Linux

Device Monitor Service

The key component of monitors (such as Serial Monitor, Pipe Monitor, etc) is the Device Monitor service. This service consists of a kernel-mode module intercepting requests from applications to the specified devices and a user-mode configuration utility.

Installation and proper configuration of the Device Monitor service is a stumbling point for many users. Please follow these KB (knowledge base) articles for more information:

Источник

Мониторинг активности порта ttyUSB*

Есть ли возможность или инструменты чтоб смотреть передаются ли данные через порт ttyUSB0? ttyUSB0 — это USB to COM переходник. Интересует чего нибуть похожого на tcpdump.

Интересует чего нибуть похожого на tcpdump.

Я конечно не знаю как все это работает на самом деле. Но предположу, что данные по usb передаются не в простом текстовом формате. а предназначены для расшифровки драйвером, и простой дамп usb-трафика может отобразить совершенно не то, что ожидается.

главная задача смотреть передаются ли вообще какие нибуть данные, а как оны выглядят на данном этапе всеравно.

Прога выдает следующее:

[code]slsnif -l log.txt -n /dev/ttyS0

Serial Line Sniffer. Version 0.4.4

Copyright (C) 2001 Yan Gurtovoy (ymg@dakotacom.net)

Started logging data into file ‘log.txt’.

Failed to open a pty: No such file or directory

[/code]

пробовал выставлять разную скорость но всеравно пишет вот такую каку

USB-переходники обычно как /dev/ttyUSB0 видятся

ситуация таже что /dev/ttyS0 и /dev/ttyUSB0. /dev/ttyS0 — это последовательный порт на мамке. Порты точно рабочие, устройства на них успешно крутятся

на гуглях пишут что надо в груб добавить GRUB_CMDLINE_LINUX = «pty.legacy_count = 256» но там используется первый груб, да и както надо бег груба обойтись. а то если че ехать больше 1000 километров нет никакого желания

Через minicom к девайсу нормально цепляется?

главная задача смотреть передаются ли вообще какие нибуть данные, а как оны выглядят на данном этапе всеравно.

а просто cat /dev/ttyS0 в таком случае чем не подходит?

пробовал, проблема в том что cat /dev/ttyS0 показывает информацию только на время ее выполнения, пробовал tail -F использовать но вывода нет вообще никакого

Источник

Заметки о Linux, электронике, радиолюбительстве

Личный блог Вадима Кузнецова, RA3XDH

воскресенье, 27 июля 2014 г.

Работа с последовательным портом из консоли Linux

В предыдущем посте было показано как запустить UART на отладочной плате Launchpad для MSP430. Теперь рассмотрим как общаться с платой при помощи средств командной строки Linux. Используется плата с прошивкой из предыдущего поста. Для подробностей — см. под кат

Как известно, все устройства последовательных портов представлены файлами устройств в каталоге /dev.Через эти файлы и происходит общение ОС Linux с внешним устройством на последовательном порту. Чтобы передать что-то на внешнее устройство нужно записать данные в файл устройства, а чтобы считать информацию из устройства — прочитать данные из файла устройства. Это можно делать при помощи команд cat и echo так же как для обычных файлов на диске. Или внутри программы на С при помощи вызовов ioctl(), read() и write() или библиотеки termios.

Физическим последовательным портам RS232, к которым подключались диалапные модемы на старых компьютерах, соответствуют файлы устройств /dev/ttyS*, начиная с /dev/ttyS0. Виртуальным последовательным портам, которые создаются различными конвертерами USB UART соответствуют файлы устройств /dev/ttyUSB* и /dev/ttyACM*. Ядро Linux автоматически разпознаёт подключенное устройство, загружает для него драйвер и создаёт файл устройства. Вручную устанавливать драйвер, как в ОС Windows не требуется. Например, если подключить к USB преобразователь USB UART FT232, то создаётся файл устройства /dev/ttyUSB0, с которым можно работать также как и с обычным последовательным портом. На плате Launcpad находится микросхема TUSB3410, которая тоже представляет собой конвертер USB UART. Если подключить её к USB, то создаётся файл устройства /dev/ttyACM0. Чтобы общаться с платой нужно что-либо писать/читать с этого файла.

Чтобы пользователь мог читать или писать в файл устройства последовательного порта, его нужно добавить в группу dialout. Иначе работать с последовательным портом сможет только администратор root.

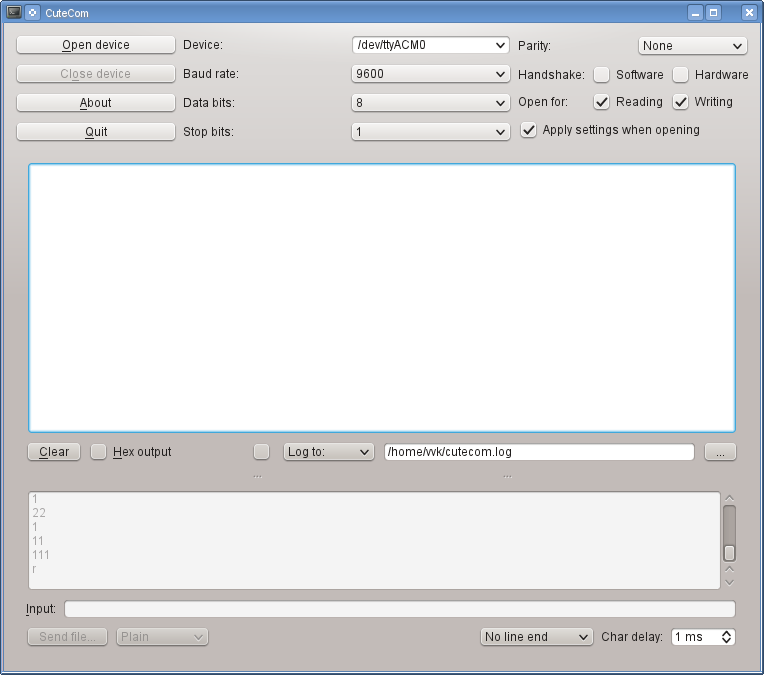

Простейшим приложением с графическим интерфейсом, которое работает с последовательным портом, является CuteCOM. Он обычно уже есть в вашем дистрибутиве Linux. Его можно установить из репозиториев. При помощи CuteCOM мы работали с платой в предыдущем посте. Выглядит CuteCOM вот так:

Работать с ним крайне просто. Указываем нужное устройство, если его нет в списке, то его можно впечатать вручную. Затем указываем скорость и параметры и нажимаем OpenDevice. В окне видим данные, которые пришли от устройства. В поле ввода в нижней части можем печать строку символов, которые предаются на устройство. Чтобы передать данный нажимаем Enter и смотрим ответ устройства в окне.

Теперь рассмотрим как работать с COM-портом из командной строки. Для этого служат три команды: stty, cat и echo.

Команда stty устанавливает параметры и скорость COM-порта. Её формат:

stty -F

Чтобы установить параметры для платы Launchpad для соединения на скорости 9600 нужно выполнить:

$ stty 9600 -F /dev/ttyACM0 raw -echo

Параметр raw устанавливает, что данные в компьютер передаются байт за байтом так же как приходят в порт без преобразований. Аппаратное управление потоком отключено. Подробнее о том, что включает и выключает raw — см. man stty. Если не включить raw, то скорее всего ничего работать не будет.

Теперь в той же консоли нужно набрать

$ cat /dev/ttyACM0

И можно смотреть данные, которые приходят от платы. Выход — нажать Ctrl+C.

Теперь нажимаем на плате RESET и видим, что в консоди напечатался текст.

Чтобы передать в плату данные, в другой консоли нужно использовать команду echo и перенаправление вывода в файл устройства. Наберём в другой консоли:

$ echo "1">/dev/ttyACM0

Видим, что на плате загорелся красный светодиод и в первой консоли было выдано сообщение об этом. Чтобы убрать конец строки в передаваемых данных, то нужно использовать запуск echo -n, а чтобы интерпретировать 16-ричные коды — нужно echo -e. Ключи можно комбинировать.

В итоге должно получиться так:

Чтобы увидеть 16-ричные коды данных, приходящих от устройства, нужно использовать команду hexdump:

$ cat /dev/ttyACM0|hexdump -C

Получится вот так:

Чтобы иметь вывод данных от устройство на экран и в текстовый файл нужно использовать tee:

Источник

Кунг-фу стиля Linux: разбираемся с последовательными портами

Раньше последовательные порты были буквально повсюду. И они, в каком-то смысле, никуда и не делись, так как многое, что подключается к компьютеру по USB, на самом деле, выглядит для системы как последовательный порт. Проблема тут заключается в том, что в наши дни всё в мире завязано на компьютерные сети. Конечно, можно купить терминальный сервер, который преобразует последовательный порт в интерфейс Ethernet. Но это совсем не интересно. Здесь я хочу рассказать о том, как пробрасывать последовательные порты по сети с использованием существующих Linux-инструментов. Решение это не идеальное, оно оказывается работоспособным далеко не всегда, но если оно работает, то работает оно хорошо.

Всё — это файл — до тех пор, пока это не так

Когда-то в прошлом ОС Unix — прародитель Linux — практически всё считала файлом. Все файлы были созданы более или менее равными. Программы не заботило то, с чем именно им приходилось работать: с локальными файлами, с файлами, доступными по сети, с файлами, считанными с ленточного накопителя, или с файлами, прибывшими по именованному каналу.

Но ситуация начала меняться. Несмотря на то, что в Linux последовательный порт — это просто файл, у него имеются некоторые особые атрибуты, которые позволяют, например, задать скорость порта в бодах. И, что ещё хуже, некоторые программы слишком много «знали» о файлах и настоятельно требовали придерживаться определённых соглашений по их именованию. Поэтому, в теории, у пользователя должна была быть возможность создать сетевой сокет и подключить один из его концов к последовательному порту, а другой — к программе. После этого всё должно было нормально работать. Но это — в теории.

Переходник USB/последовательный порт

Практика, конечно, отличается от теории. В некоторых случаях, очень простых, это может и сработать. Для настройки вышеописанной схемы работы с последовательными портами можно воспользоваться утилитой socat (это — нечто вроде cat для сокетов). Но если программа, которую мы пытаемся таким образом обмануть, попробует, например, задать скорость порта в бодах, то у неё, вероятно, ничего не получится. А некоторые программы даже не распознают такой вот ненастоящий последовательный порт.

Подробности о socat

Программа socat напоминает волшебный кабель-переходник, который просто передаёт на выход всё, что поступает на его вход, и, кроме того, поддерживает передачу данных в обратном направлении. Программа может читать данные из файлов, из каналов, с различных устройств, из сокетов и из некоторых других мест. Например, может понадобиться создать простой TCP-прокси для перенаправления соединений с одного локального хоста на другой хост. С помощью socat решить эту задачу очень просто:

То, что получится в результате выполнения этой команды, поддерживает лишь одно соединение. Но socat можно настроить так, чтобы для новых соединений создавались бы форки, что позволяет обрабатывать множество запросов.

Проблема

Правда, если попытаться применить socat для работы с последовательным портом, то получившаяся конструкция вряд ли будет работать без множества дополнительных настроек. Но нужно это так часто, что существует несколько программ, способных нам в этом помочь. В большинстве Linux-дистрибутивов заработает программа ser2net , которая умеет преобразовывать последовательный порт в сокет. Если ser2net кому-то не подойдёт — можно воспользоваться Python-кодом, который имеется среди примеров использования библиотеки pyserial . Правда, та версия pyserial , которая установлена в используемом дистрибутиве, может оказаться слишком старой для поддержки этого кода. Если это так и есть — нужно установить эту библиотеку в обход системного менеджера пакетов, например, воспользовавшись pip .

Далее я исхожу из предположения о том, что для работы с последовательным портом используется ser2net .

Эта утилита обычно устанавливается в виде системной службы, для её настройки можно прибегнуть к редактированию файла /etc/ser2net.conf . Я убрал из этого файла всё, что там было, и добавил туда описания двух нужных мне последовательных портов, указав, кроме прочего, их желаемую скорость в бодах:

После редактирования этого файла сервис надо перезапустить (вероятно, тут подойдёт команда systemctl restart ser2net ; а если она не сработает в первый раз — её стоит попробовать выполнить ещё раз, так как иногда она пытается запустить новую копию сервиса ещё до того, как предыдущая копия полностью завершила работу).

Для целей отладки может понадобиться остановить сервис и запустить его, включив возможность вывода отладочных сообщений:

Но, в любом случае, после того, как сервер заработает, указанные порты (7777 и 7778 в моём конфигурационном файле) будут работать как соответствующие последовательные порты.

Хочу сделать тут несколько замечаний. Если вы пытаетесь проделать это с 3D-принтером, и если у вас запущено нечто вроде Octoprint, то вам понадобится или закрыть программу, или найти другой способ «отвязать» её от принтерного порта до выполнения вышеописанных настроек. Это применимо к любой программе, удерживающей последовательный порт, который нам нужно открыть. В случае с некоторыми стандартными портами нужно удостовериться в том, что механизм входа в систему не удерживает порт открытым, ожидая пользователя. То, как именно это всё заработает, зависит от конкретной системы. То же самое относится и к файрволу. Если прослушивается порт 7777 и при этом используется файрвол, нужно настроить его так, чтобы он разрешал бы подключения к этому порту. При этом надо помнить о том, что для открытия портов с небольшими номерами обычно нужны root-права.

Клиент

На стороне клиента можно использовать socat , но некоторые программы поймут, что перед ними — не настоящий последовательный порт. Правда, никто не мешает попробовать такую команду:

Кое-какие программы, правда, ищут устройства лишь в папке /dev . Если это именно так — понадобится запустить socat с root-правами (воспользовавшись sudo ), а затем нужно будет настроить /dev/ttyNET0 , дав разрешения на чтение и запись (например — sudo chmod 666 /dev/ttyNET0 ).

Тестирование

Если созданный механизм выглядит работоспособным, я, всё равно, не рекомендую сразу же пробовать пользоваться им в программе, для которой он создавался. Советую сначала протестировать его, воспользовавшись чем-то вроде picocom . После запуска socat , например, на клиентской машине должна нормально отработать такая команда:

Утилита picocom может обмениваться данными по сети с использованием виртуального последовательного порта

Если вы попробуете сделать нечто подобное, то вам, понятно, нужно будет указать актуальные для вашей системы имя и скорость порта. У вас, в результате, должна появиться возможность обмениваться данными с удалённым устройством. Если это не получится — нужно разобраться с причинами неполадки до того, как виртуальный порт можно будет использовать в обычной программе. Если в основе вашего последовательного устройства не лежит передача текста, то, возможно, вам больше повезёт с cutecom. Но, к сожалению, эта программа знает о том, что виртуальный последовательный порт — это порт поддельный, и не позволит его выбрать. Правда, программа это опенсорсная, поэтому не слишком сложно будет создать её собственную версию, которая примет любое нужное имя устройства. Конечно, есть и другие варианты. Например — выбрать ненастоящий последовательный порт позволит gtkterm .

Если в ходе тестирования возникнет ошибка протокола, может оказаться так, что последовательный порт перемещён (например — был /dev/ttyUSB0 , а потом стал /dev/ttyUSB1 ), или окажется, что неправильно настроена скорость порта. Сообщения об ошибках не особенно информативны, но при поиске проблем стоит помнить об опции -d программы ser2net .

Документация программы ttynvt устроена просто, но отличается точностью

Когда же дело дойдёт до использования виртуального последовательного порта в обычной программе, всё может заработать как надо. Но может появиться ошибка, или, в некоторых случаях, программа может не позволить выбрать соответствующий файл, так как он не ассоциирован с настоящим последовательным портом. Иногда бывает так, что в чём-то просто не везёт. Правда, тут может пригодиться более интеллектуальный клиент, который знает толк в последовательных портах. Например — ttynvt. Программу, возможно, придётся собрать из исходников, но сделать это очень просто. Она зависит от libfuse , но больше ей ничего особенного не нужно.

После того, как программа будет готова к работе — попробуйте нечто вроде такой команды:

Будет создано устройство /dev/ttyNET0 (отсюда — и потребность в root-правах). В моей системе у нового устройства были права на чтение и запись root-уровня, оно входило в группу dialout . Если вы воспользуетесь этой программой, то вам, возможно, нужно будет проверить и настроить под себя её разрешения.

Перед использованием в обычной программе то, что получилось, опять же, рекомендуется протестировать с помощью picocom . А во время проведения теста стоит скрестить пальцы и надеяться на удачу.

Почему всё так нескладно?

Я, когда связался с последовательными портами, хотел сделать так, чтобы программа Lightburn для лазерного резака работала бы на мощной машине с использованием удалённого рабочего стола. Мне хотелось, чтобы резак был бы подключён к USB-порту на простом локальном компьютере, и чтобы программа взаимодействовала бы с поддельным портом в более серьёзной системе.

Но, к сожалению, сейчас ситуация такова, что Lightburn — программа слишком умная, которая не ведётся на мои хитрости и не хочет показывать мне виртуальные последовательные порты. И нет известного мне способа заставить её использовать имя файла, выбранное мной. Поэтому я даже не могу проверить то, как она работает с виртуальным портом. Правда, мне удалось протестировать подобные порты с некоторыми другими G-Code-программами. И всё это работало хорошо. Я сообщил о моей проблеме разработчикам Lightburn. Возможно, в тот момент, когда вы это читаете, проблема уже решена.

Парадигма «всё — это файл» чрезвычайно мощна. Но, к сожалению, с каждым годом она всё меньше соответствует реальному положению дел. Это создаёт всё больше препятствий тем, кто хочет сделать в Linux что-то интересное и не совсем обычное. Но, как это обычно бывает в Linux, желаемого, всё равно, как-то можно достичь. Я не сомневаюсь в том, что смог бы отследить вызовы, которые выполняет Lightburn для открытия порта, а после этого смог бы найти способ обмануть программу и подсунуть ей последовательный клиент. Но я надеюсь, что делать этого мне не придётся.

Возникала ли у вас необходимость в работе с виртуальными последовательными портами в Linux?

Источник