- Настройка аутентификации Windows при расположении веб-сервера IIS и рабочих серверов на разных машинах

- Описание проблемы

- Решение проблемы

- Расположение веб-сервера IIS и рабочих серверов 1С на разных машинах

- Настройка двухфакторной аутентификации на сервере Windows со службой RD Gateway

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Пошаговый ввод в домен Windows 10

- Основные команды cmd в Windows

- Поднимаем контроллер домена на Windows 2008 R2

- 5 вещей, которые должен знать каждый администратор Windows

- Настройка фаервола в Windows через PowerShell

- Windows Terminal: Советы и хитрости

- Не загружается Windows? Эти программы могут помочь

- Windows Server 2016: создаем пользователя и даем RDP права

- Что у вас должно быть

- Шаг 1. Создаем пользователя

- Шаг 2. Даем права на RDP

- Шаг 3. Проверяем пользователя

- Полезно?

- Почему?

- Настройка Kerberos авторизации на сайте IIS

Настройка аутентификации Windows при расположении веб-сервера IIS и рабочих серверов на разных машинах

Описание проблемы

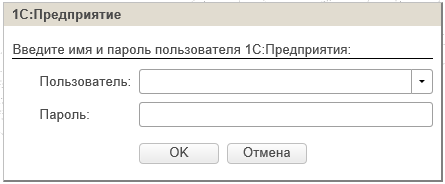

Не работает аутентификация операционной системы (windows) через IIS при использовании тонкого клиента или веб-клиента.

С точки зрения пользователей, будет видно окно с запросом логина и пароля.

Проблема может заключаться в том, что методы операционной системы в силу различных причин возвращают описание текущего пользователя сеанса в таком представлении, которое не совпадает ни с одним пользователем в списке пользователей информационной базы 1С

Решение проблемы

На сервере 1С включить технологический журнал, используя следующую настройку:

Воспроизвести ситуацию с неудачной аутентификацией операционной системы. Авторизоваться под пользователем операционной системы, указанным в свойствах пользователя 1С.

Открыть технологический журнал рабочего процесса и найти событие EXCP со следующим описанием: «Идентификация пользователя не выполнена

Неправильное имя или пароль пользователя»

Обратите внимание на предшествующее ему событие CONN и значение свойства DstUserName2 — именно в таком виде пользователь должен быть указан в свойствах пользователя информационной базы.

04:45.940011-0,CONN,2,process=rphost,t:clientID=60,Txt=Srvr: SrcUserName1: svc-1c@DOMAIN701.COM

04:45.940012-0,CONN,2,process=rphost,t:clientID=60,Txt=Srvr: DstUserName1: testuser2@DOMAIN701.COM(DOMAIN701.COM\testuser2)

04:45.971001-0,CONN,2,process=rphost,t:clientID=60,Txt=Srvr: DstUserName2: DOMAIN701\testuser2(DOMAIN701\testuser2)

04:46.205021-0,EXCP,2,process=rphost,p:processName=trade,t:clientID=60,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=19,Exception=a01f465c-ed70-442e-ada5-847668d7a41c,Descr=’src\VResourceInfoBaseServerImpl.cpp(991):

a01f465c-ed70-442e-ada5-847668d7a41c: Идентификация пользователя не выполнена

Неправильное имя или пароль пользователя’

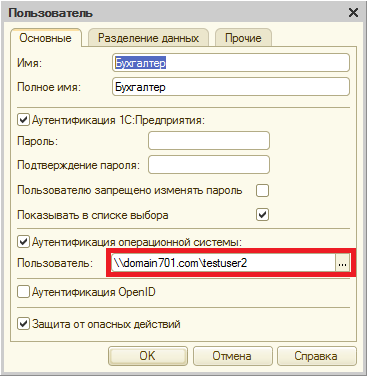

Заменить значение свойства «Пользователь» пользователя информационной базы согласно следующему формату «\\» + [Имя пользователя из свойства DstUserName2 без скобок].

Проверить работоспособность аутентификации средствами операционной системы, войдя в информационную базу, используя веб-клиент.

Расположение веб-сервера IIS и рабочих серверов 1С на разных машинах

В некоторых случаях, несмотря на корректно указанного пользователя операционной системы в пользователе информационной базы, при попытке входа в опубликованную базу через браузер аутентификация операционной системы не проходит. Такая ситуация может возникать, если веб-сервер IIS и сервер 1с находятся на разных машинах. В таком случае в технологическом журнале рабочего процесса можно наблюдать следующую картину:

56:39.487001-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: SrcUserName1: winserver1c$@DOMAIN701.COM

56:39.487002-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: DstUserName1: testuser2@DOMAIN701.COM(DOMAIN701.COM\testuser2)

56:39.596004-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: DstUserName2: NT AUTHORITY\ANONYMOUS LOGON(NT AUTHORITY\ANONYMOUS LOGON )

56:39.659003-0,EXCP,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Exception=a01f465c-ed70-442e-ada5-847668d7a41c,Descr=’src\VResourceInfoBaseServerImpl.cpp(991):

a01f465c-ed70-442e-ada5-847668d7a41c: Идентификация пользователя не выполнена

Неправильное имя или пароль пользователя’

При возникновении такой ситуации необходимо проверить следующие настройки:

1) Убедиться, что процессы сервера 1С запущены от имени доменной учетной записи, входящей в группу Domain Users.

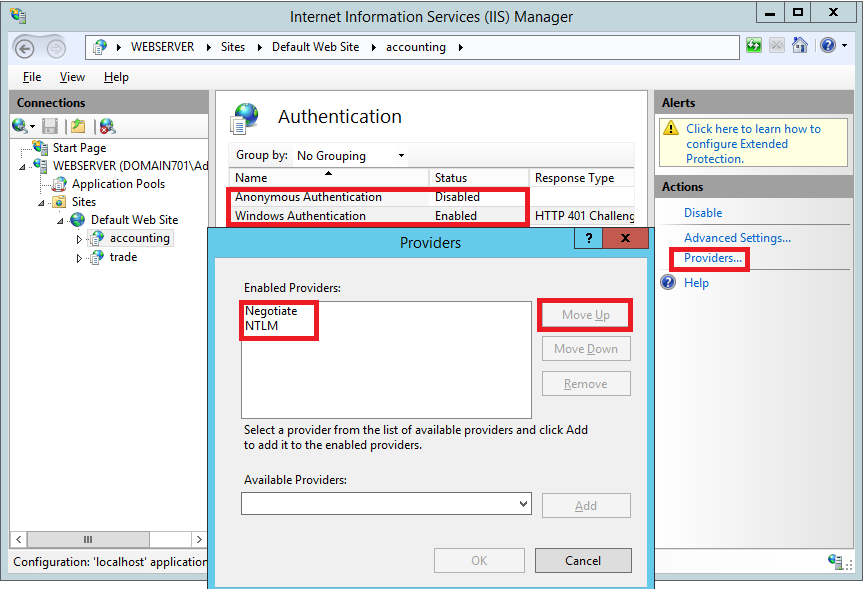

2) Убедиться, что веб-сервер IIS настроен корректно.

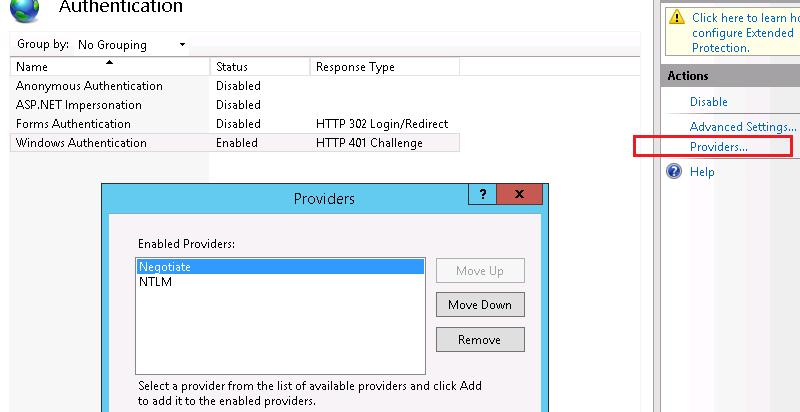

В публикации информационной базы найти настройки аутентификации

В настройках аутентификации отключить анонимную аутентификацию и включить Windows-аутентификацию. В Windows-аутентификации упорядочить доступных провайдеров так, чтобы на первом месте был Negotiate.

Пул приложений публикации не нуждается в настройках, в нем можно оставить все по умолчанию.

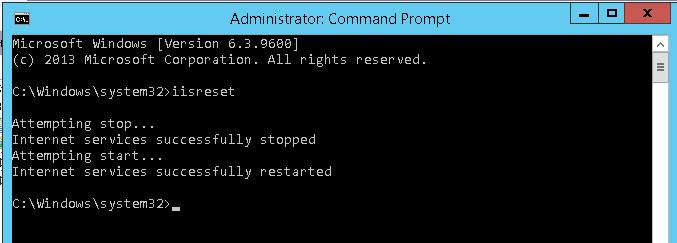

После изменения настроек перезапустить веб-сервер с помощью команды iisreset в командной строке.

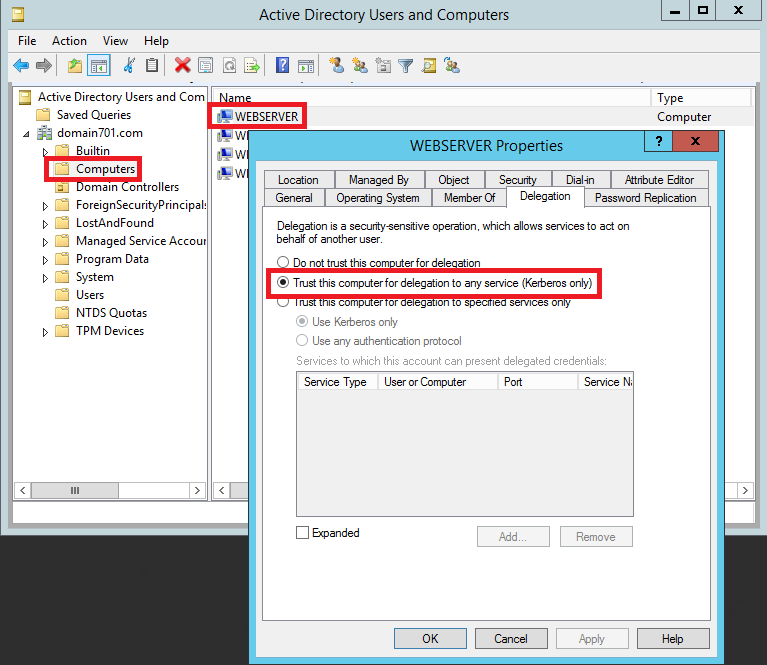

3) Убедиться, что в контроллере домена в свойствах компьютера, на котором запущен веб-сервер, на вкладке делегирование установлено «Доверять компьютеру делегирование любых служб (только Kerberos)»

Для этого откройте оснастку Active Directory Users and Computers (dsa.msc), в компьютерах найдите веб-сервер, перейдите в его свойства и на вкладке Делегирование установить значение «Доверять компьютеру делегирование любых служб (только Kerberos)» и нажать применить.

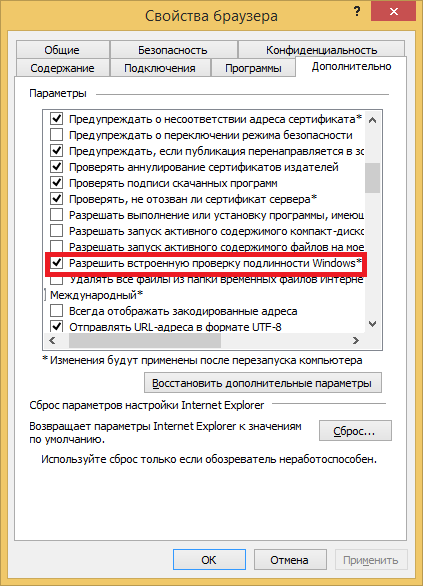

4) Убедиться, что на клиенте в свойствах обозревателя разрешена встроенная проверка подлинности Windows.

После выполнения всех действий необходимо перезагрузить клиентский компьютер (рабочие серверы перезагрузки не требуют) и убедиться, что аутентификация операционной системы успешно выполняется.

Важно: аутентификации Windows при расположении веб-сервера IIS и рабочих серверов на разных машинах в тонком клиенте работает, начиная с версии 8.3.10.2620 (для тестирования).

Настройка двухфакторной аутентификации на сервере Windows со службой RD Gateway

В статье описывается настройка Windows сервера для включения двухфакторной аутентификации при подключении удаленного рабочего стола (RDP) со службой RD Gateway.

RD Gateway — компонент Windows сервера, позволяющий подключаться к рабочему столу через шлюз, который выполняет функции VPN, а именно создает зашифрованное подключение по протоколу TLS.

Применимо к версиям:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- Telegram

- Звонок (нужно принять вызов и нажать #)

- Пользователь подключается к удаленному рабочему столу через шлюз RD Gateway;

- RD Gateway проверяет логин, пароль, политику авторизации ресурсов (RAP) и переадресовывает запрос в Network Policy Server (NPS);

- NPS получает запрос от RD Gateway, запрашивает второй фактор аутентификации по RADIUS протоколу в компоненте MultiFactor Radius Adapter;

- Мультифактор отправляет на телефон пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в телефоне и подключается к VPN.

- настройка доступа на основе принадлежности пользователя к группе в Active Directory;

- избирательное включение второго фактора на основе принадлежности пользователя к группе в Active Directory;

- использование телефона пользователя из профиля Active Directory для звонка на мобильный телефон;

Требования к серверу

- На сервере должны быть установлены и настроены компоненты Remote Desktop Gateway и Network Policy and Access Service.

- На сервере с NPS необходимо установить компонент MultiFactor Radius Adapter.

- Для работы Мультифактора серверу необходим доступ к хосту api.multifactor.ru по порту 443 (TLS).

Настройка MultiFactor Radius Adapter

Разверните компонент MultiFactor Radius Adapter, настройте файл конфигурации следующим образом:

Придумайте сложное значение SHARED_SECRET и запишите в конфигурационный файл.

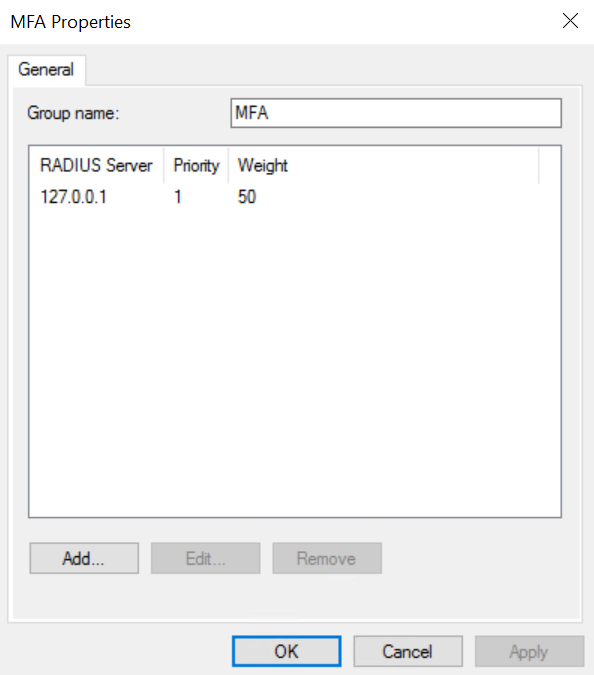

- В разделе Remote RADIUS Server Groups создайте новую группу:

- Group name: MFA

- Нажмите Add:

- Server: 127.0.0.1

- Shared secret: ранее придуманный SHARED_SECRET

- Load Balancing: поставьте таймауты по 60 секунд

- В разделе Connection Requests Policies, откройте свойства политики TS GATEWAY AUTHORIZATION POLICY:

- На вкладке Settings:

- в разделе Authentication выберите вариант Forward requests to the following remote RADIUS server group for authentication: MFA

- На вкладке Settings:

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

Поднимаем контроллер домена на Windows 2008 R2

5 вещей, которые должен знать каждый администратор Windows

Настройка фаервола в Windows через PowerShell

Windows Terminal: Советы и хитрости

Не загружается Windows? Эти программы могут помочь

Еженедельный дайджест

Windows Server 2016: создаем пользователя и даем RDP права

2 минуты чтения

Стало недостаточно просто локального админа и нужно создать новую учетку на Windows Server 2016? А еще и снабдить УЗ правами на RDP (Remote Desktop Protocol)? Легко – займет 3 минуты твоего времени. Переходим к делу.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Что у вас должно быть

- Собственно, сам сервер с Windows Server 2016. Куда же без него;

- Вы должны быть подключены к серверу под администратором (локально или через RDP – не важно).

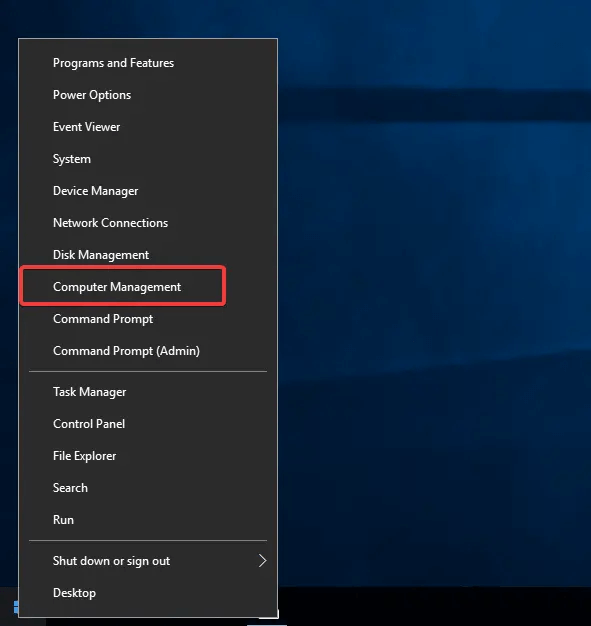

Шаг 1. Создаем пользователя

Нажмите правой кнопкой мыши на стартовое меню и найдите Computer Management. Кликните на него:

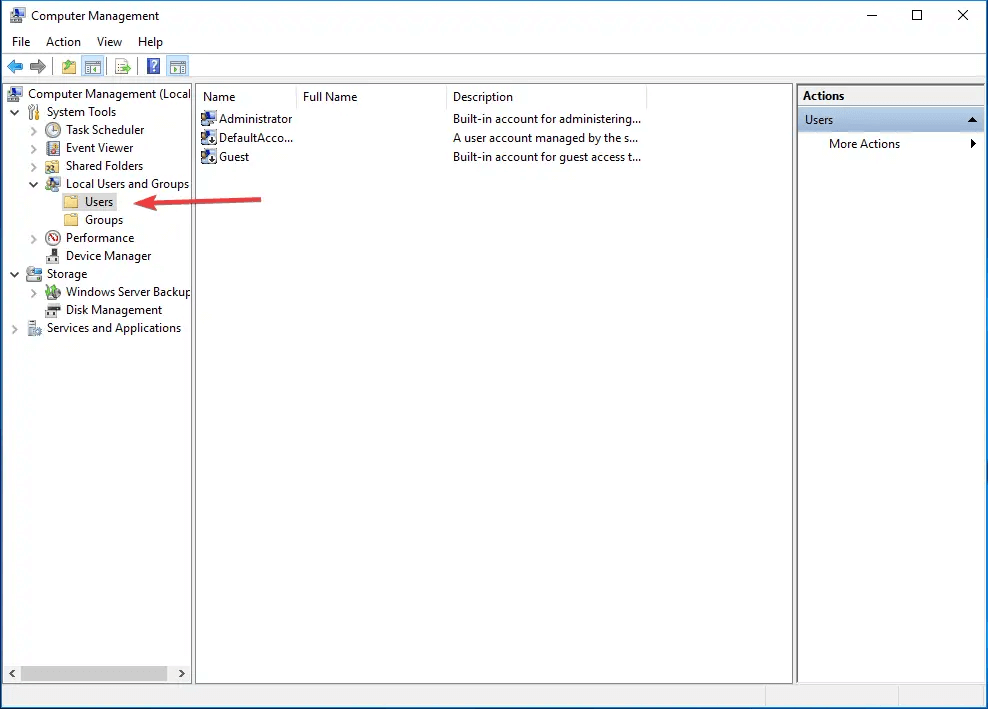

В меню навигации раскройте список Local Users and Groups и нажмите на Users:

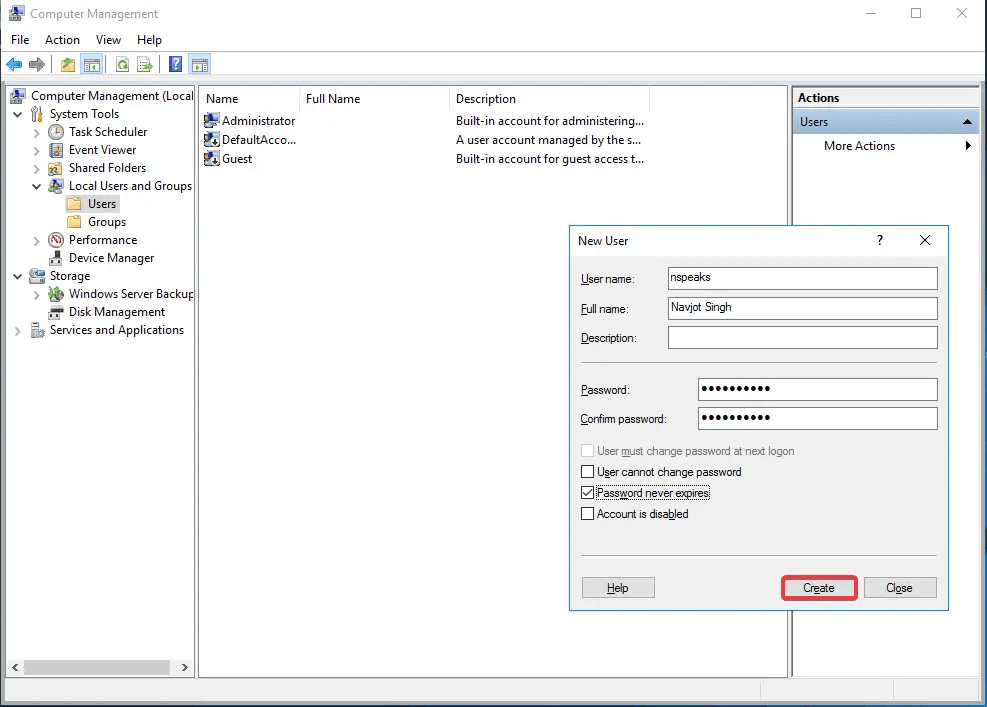

Нажмите правой кнопкой мыши и выберите New User. Осталось только заполнить данные о новом пользователе: юзернейм, полное имя, описание и пароль. Особое внимание к галочкам User must change password at next logon (смена пароля после первого входа) и Password never expires (пароль никогда не устаревает – его не нужно менять регулярно):

По окончанию настройки нажмите Create. Готово!

Шаг 2. Даем права на RDP

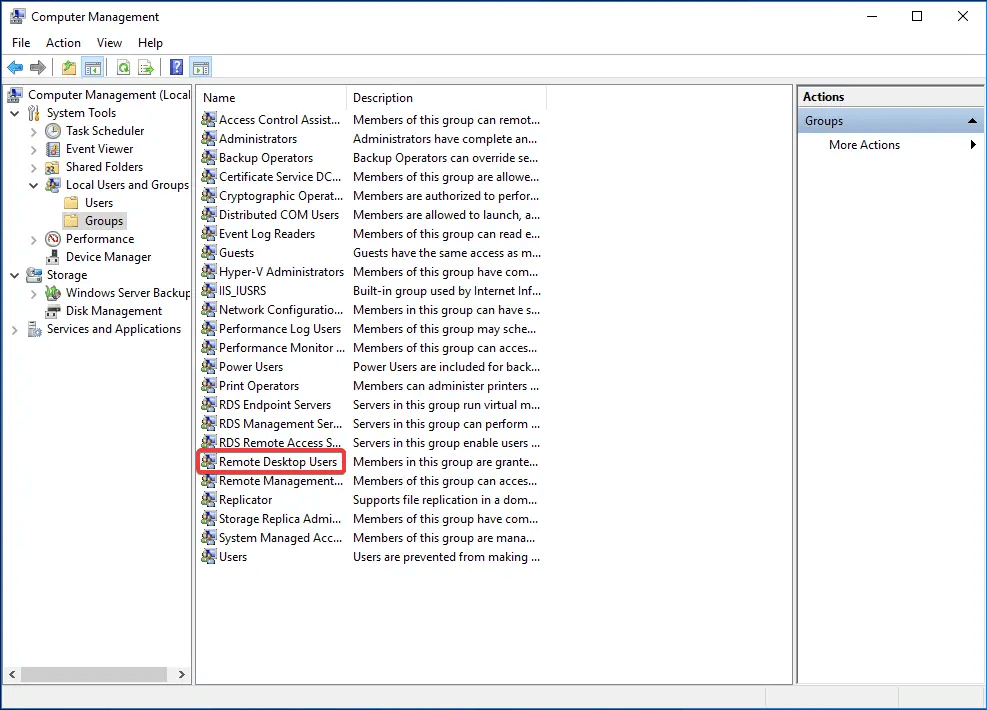

Нажимаем на Groups и выбираем Remote Desktop Users/ — мы добавим созданного в шаге №1 пользователя в эту группу тем самым, дадим ему права на RDP подключение:

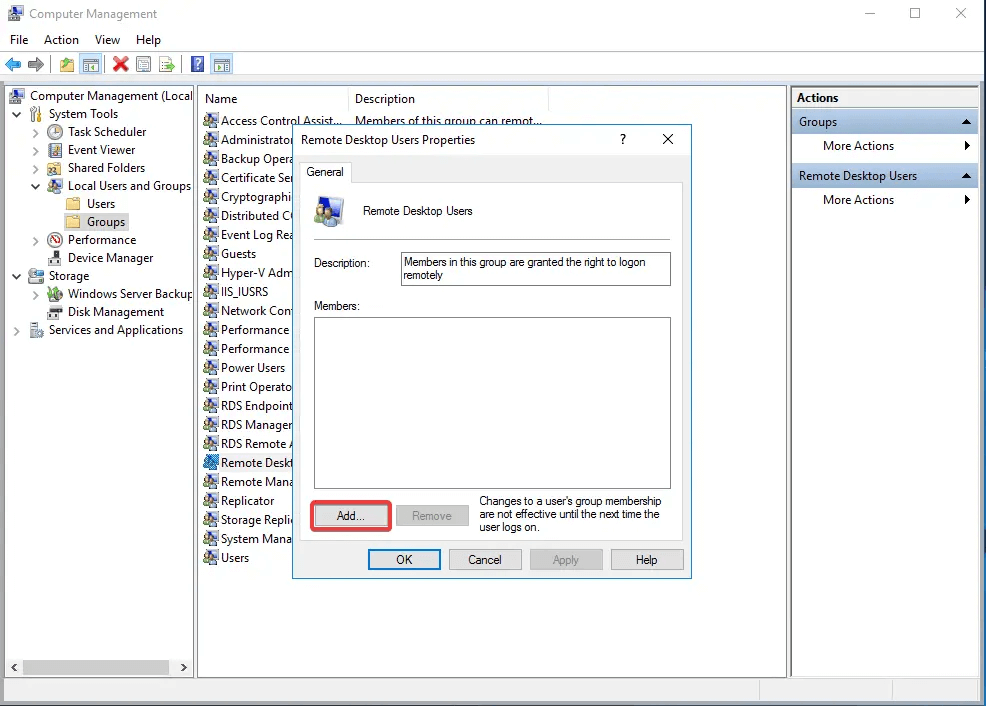

Дважды кликните на Remote Desktop Users и нажмите кнопку Add:

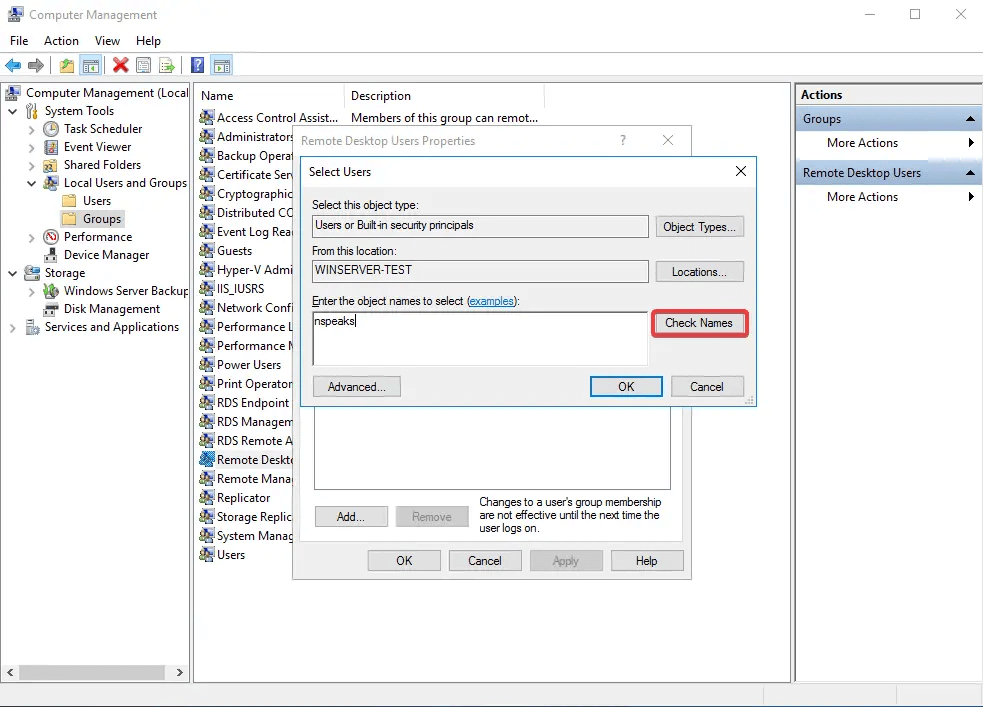

В поле Enter the object names to select начните вводить имя созданного ранее пользователя и нажмите Check Names:

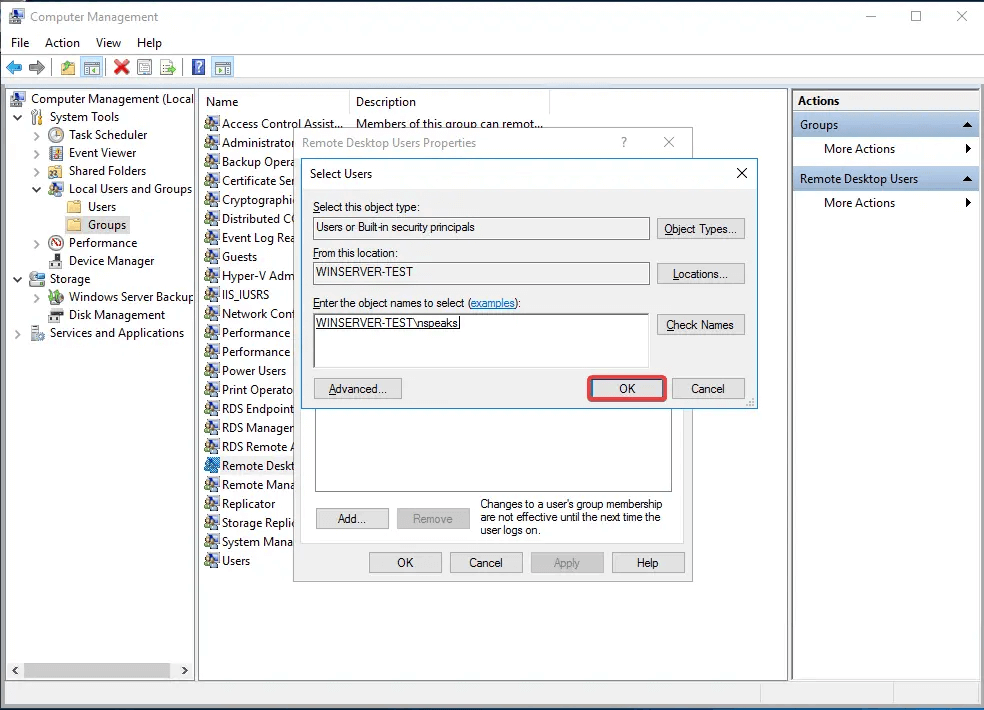

Имя пользователя заполнится автоматически до нужного формата. Нажмите OK в двух местах чтобы завершить настройку:

Шаг 3. Проверяем пользователя

Отключитесь от учетной записи администратора и подключитесь под новым пользователем. Работает!

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Настройка Kerberos авторизации на сайте IIS

Пошаговая инструкция по настройке на веб-сайте IIS на Windows Server 2012 R2 прозрачной авторизации доменных пользователей в режиме SSO (Single Sign-On) по протоколу Kerberos.

На веб сервере запустите консоль IIS Manager, выберите нужный сайт и откройте раздел Authentication. Как вы видите, по умолчанию разрешена только анонимная аутентификация (Anonymous Authentication). Отключаем ее и включаем Windows Authentication (IIS всегда сначала пытается выполнить анонимную аутентификацию).

Следующий этап – регистрация Service Principal Name (SPN) записей для имени сайта, к которому будут обращаться пользователи. В том случае, если сайт IIS должен быть доступен только по имени сервера, на котором он расположен (http://server-name или http://server-name.contoso.com), создавать дополнительные SPN записи не нужно (SPN записи уже имеются в учетной записи сервера в AD). При использовании адреса сайта, отличного от имени хоста, или при построении веб-фермы с балансировкой, придется привязывать дополнительные записи SPN к учётной записи сервера или пользователя.

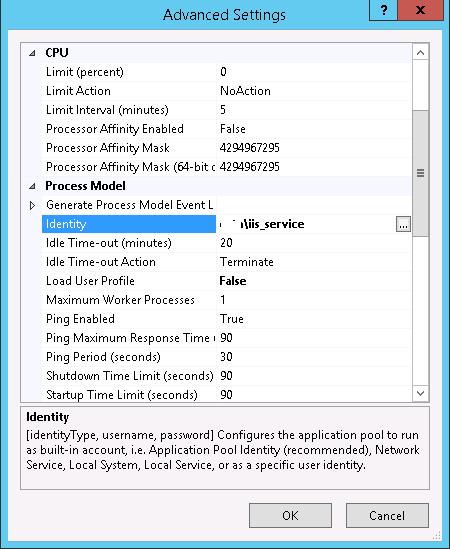

Предположим, у нас имеется ферма IIS серверов. В этом случае оптимально создать отдельную учетную запись в AD и привязать SPN записи к ней. Из-под этой же учетной записи будут запускать целевой Application Pool нашего сайта.

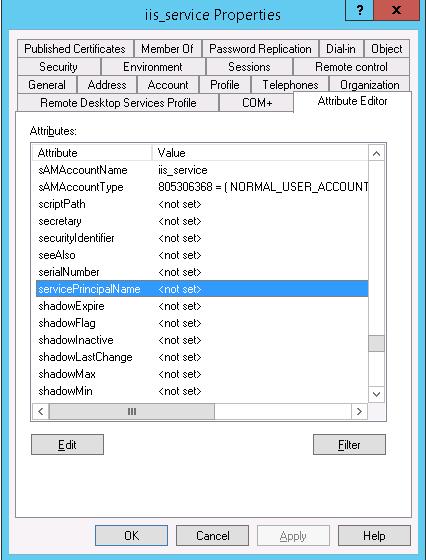

Создадим доменную учетную запись iis_service. Убедимся, что SPN записи для этого объекта не назначены (атрибут servicePrincipalName пустой).

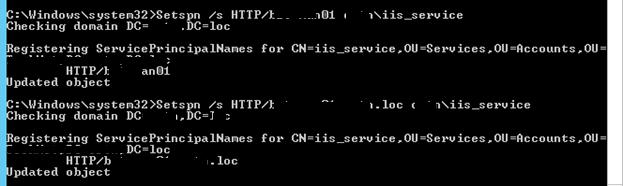

Setspn /s HTTP/webportal contoso\iis_service

Setspn /s HTTP/webportal.contoso.loc contoso\iis_service

Проверить настройки SPN у учетной записи можно так:

setspn /l iis_service

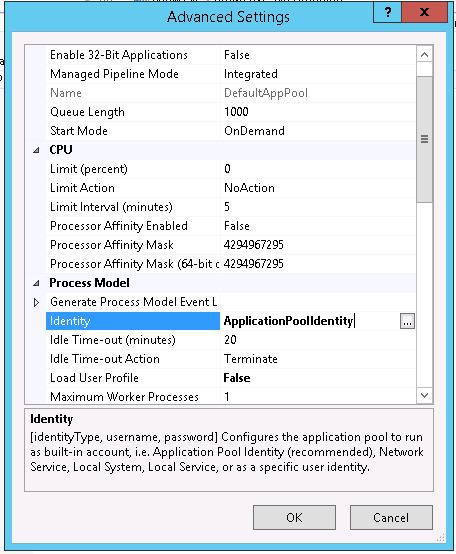

Следующий этап – настройка в IIS Application Pool для запуска из-под созданной сервисной учетной записи.

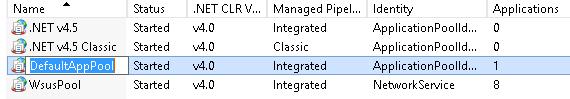

Выберите Application Pool сайта (в нашем примере это DefaultAppPool).

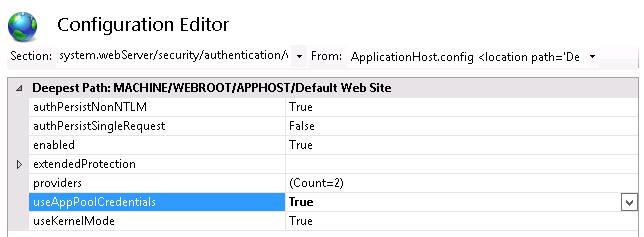

Затем в консоли IIS Manager перейдите на свой сайт и выберите секцию Configuration Editor.

В выпадающем меню перейдите в раздел system.webServer > security > authentication > windowsAuthentication

Измените useAppPoolCredentials на True.

Тем самым мы разрешим IIS использовать доменную учетку для расшифровки билетов Kerberos от клиентов.

Перезапустим IIS командой:

Протестируем работу Kerberos авторизации, открыв в браузере клиента (браузер нужно предварительно настроить для использования Kerberos) адрес _http://webportal.contoso.loc

Убедится, что для авторизации на сайте используется Kerberos можно с помощью инспектирования HTTP трафика утилитой Fiddler (ранее мы уже упоминали эту утилиту).

Запускаем Fiddler, в браузере открываем целевой сайт. В левом окне находим строку обращения к сайте. Справа переходим на вкладку Inspectors. Строка Authorization Header (Negotiate) appears to contain a Kerberos ticket, говорит о том, что для авторизации на IIS сайте использовался протокол Kerberos.