- Создание контроллера домена Active Directory Domain Services

- Виртуальный сервер на базе Windows

- Что это такое?

- Подготовка Windows Server и конфигурация сети

- Создание и конфигурация сети

- Настройка сетевого адаптера контроллера домена

- Установка Active Directory Domain Service

- Настройка

- Создание учетных записей

- Windows Server 2019 — установка контроллера домена

- Подготовительные работы

- Установка роли Active Directory Domain Services

- Первоначальная настройка контроллера домена

Создание контроллера домена Active Directory Domain Services

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

Что это такое?

Доменные службы Active Directory (AD DS) — это реализация службы каталогов Microsoft, которая предоставляет централизованные службы проверки подлинности и авторизации. AD DS в Windows Server предоставляет мощную службу каталогов для централизованного хранения и управления безопасностью, например пользователями, группами и компьютерами, а также обеспечивает централизованный и безопасный доступ к сетевым ресурсам. Active Directory Domain Services используется для организации локальных вычислительных сетей.

Подготовка Windows Server и конфигурация сети

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

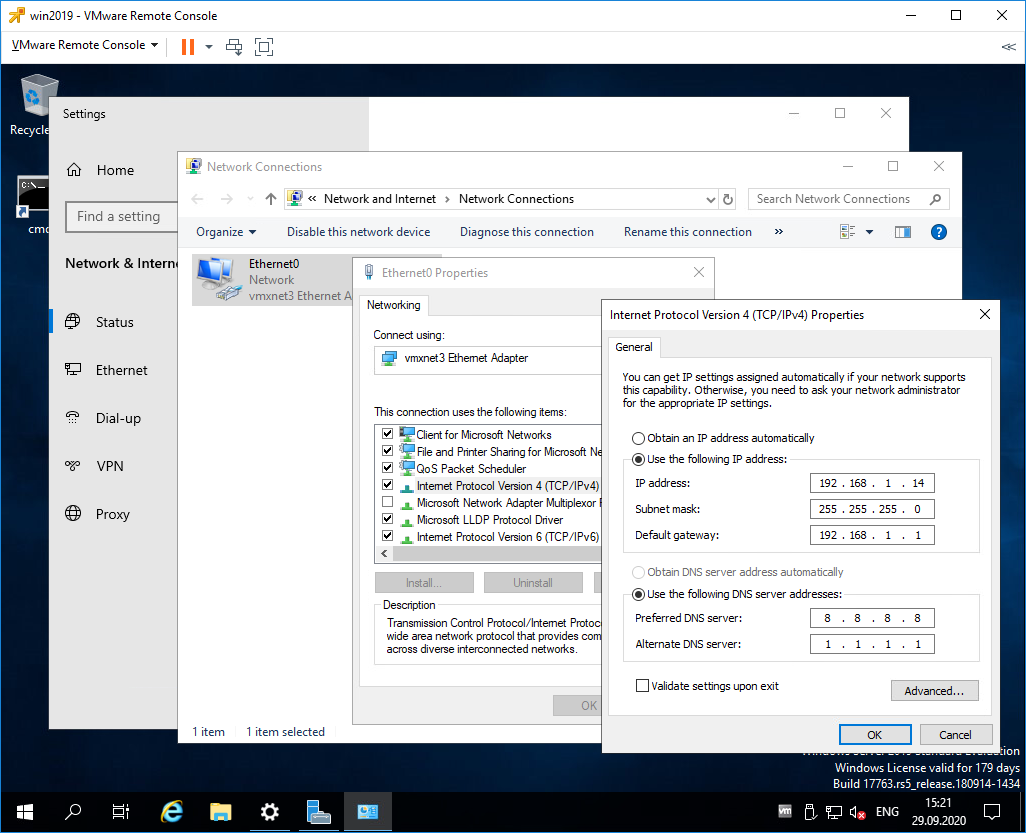

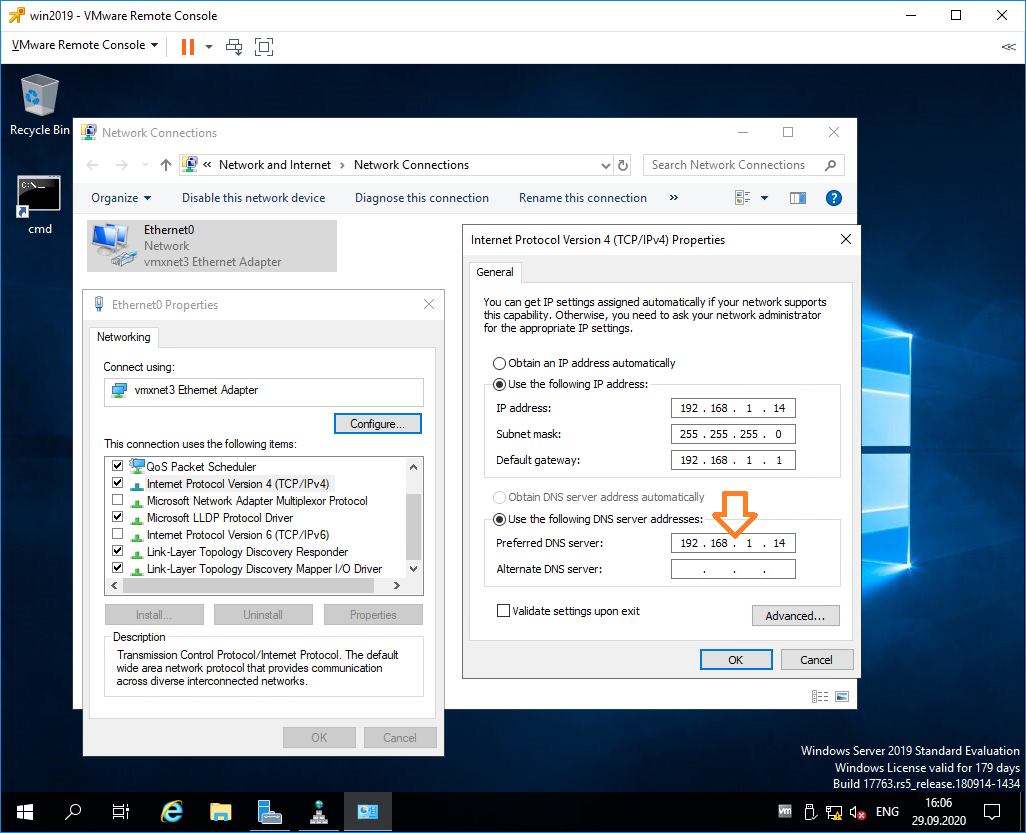

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

Установка Active Directory Domain Service

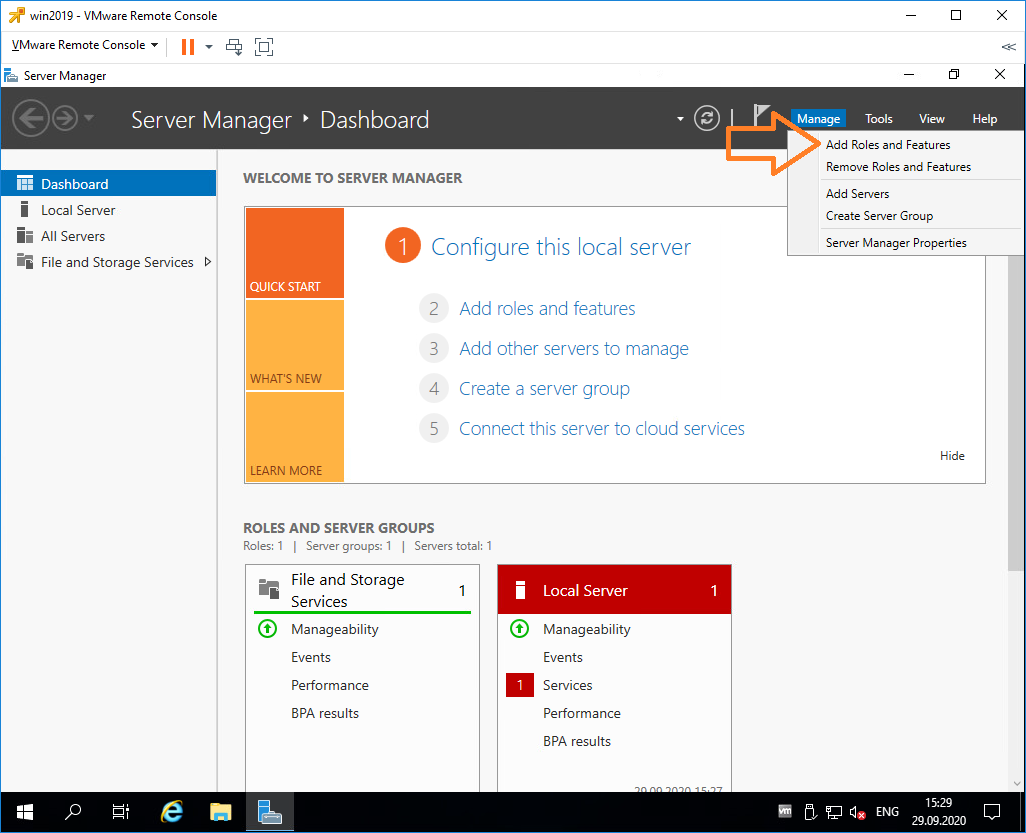

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

В качестве типа установки укажите Role-based or feature-based installation.

Выберете ваш сервер из пула.

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

Примечания:

— Имя корневого домена леса не может быть однокомпонентным (например, он должен быть «company.local» вместо «company»);

— Домен должен быть уникальным;

— Рекомендуем использовать уникальное имя домена из списка локальных (напр. company.local) во избежание конфликтов разрешения имен DNS в случае идентичных имен. — учетная запись, с которой делают настройки, должна входить в группу администраторов.

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

В новом окне разверните дерево вашего домена и найдите каталог с пользователями Users. Правой кнопкой мыши нажмите на каталог и выберете Создать -> Пользователь.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

Рекомендуем сразу убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной/частной сетей — отключен.

Windows Server 2019 — установка контроллера домена

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

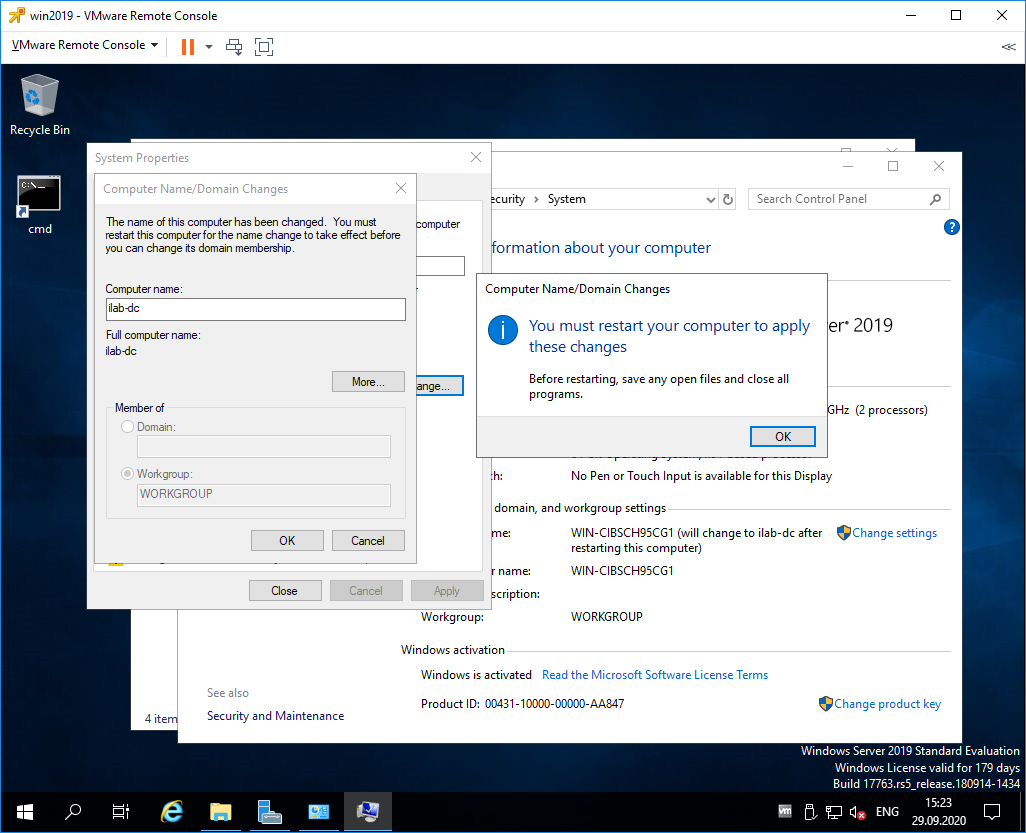

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

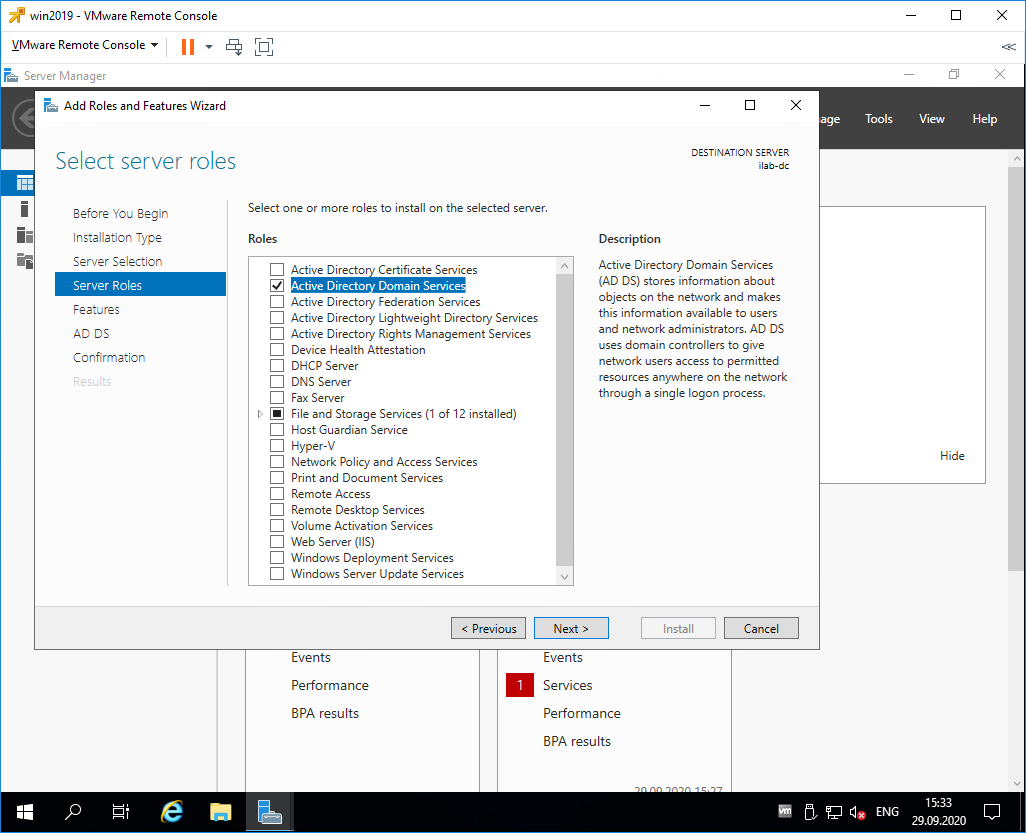

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

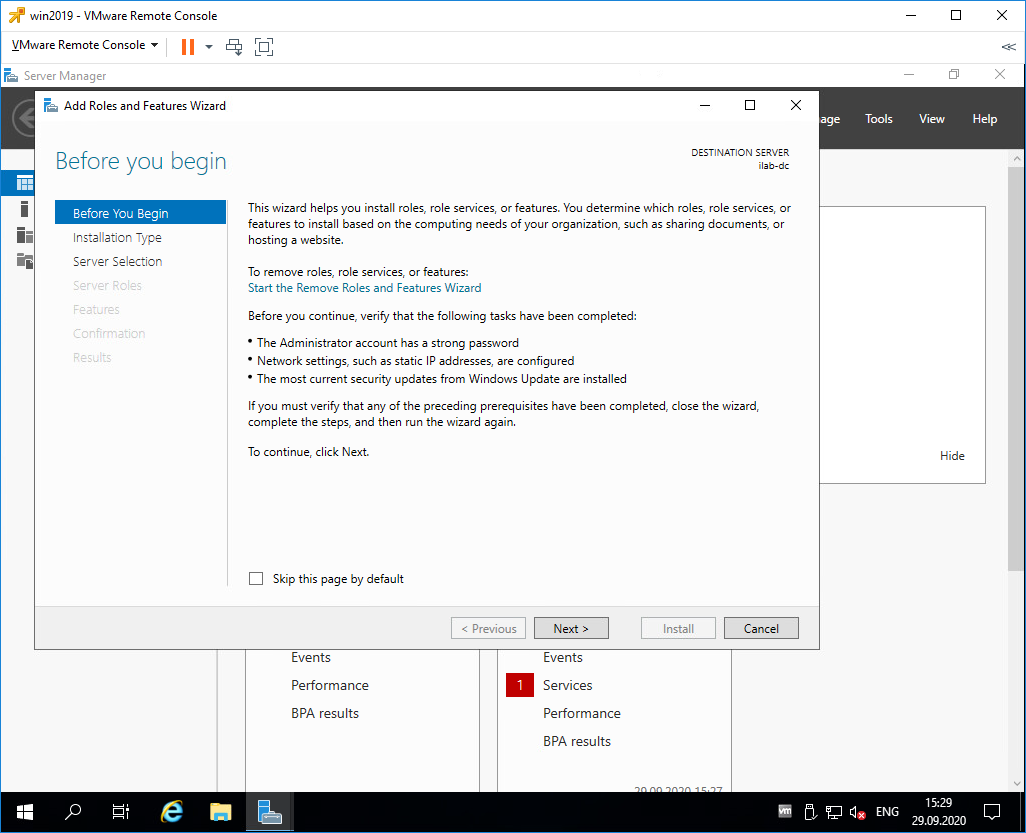

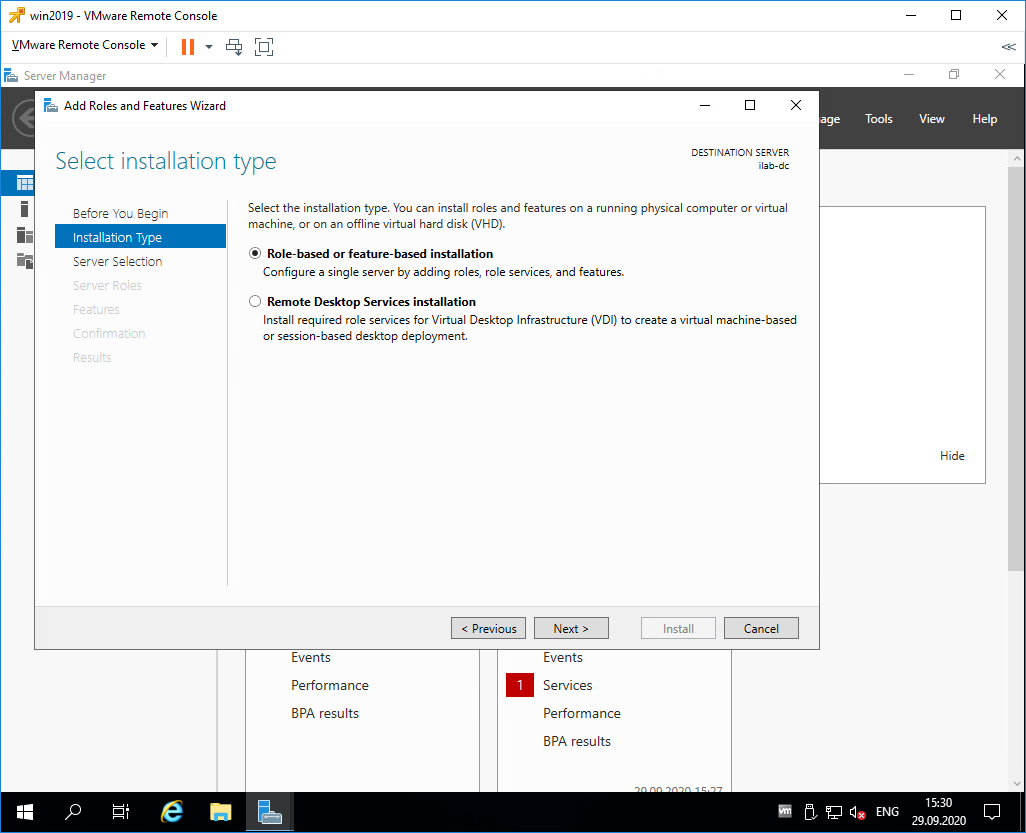

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

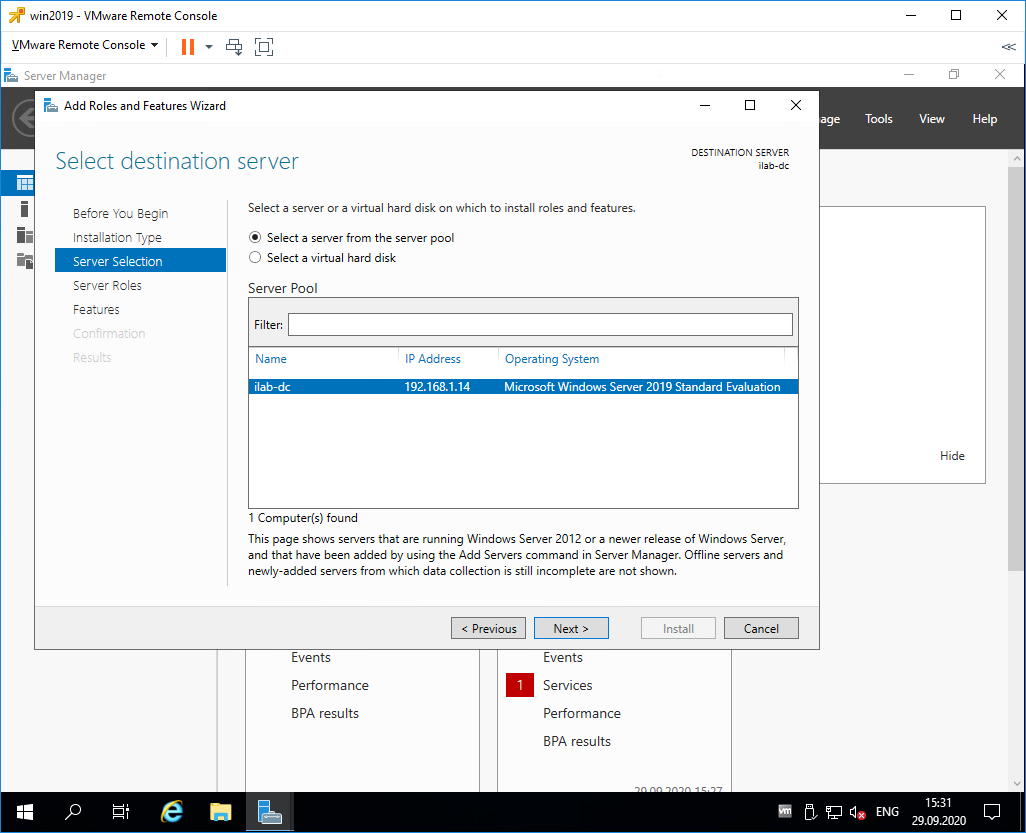

В разделе Server Selection выделяем текущий сервер. Next.

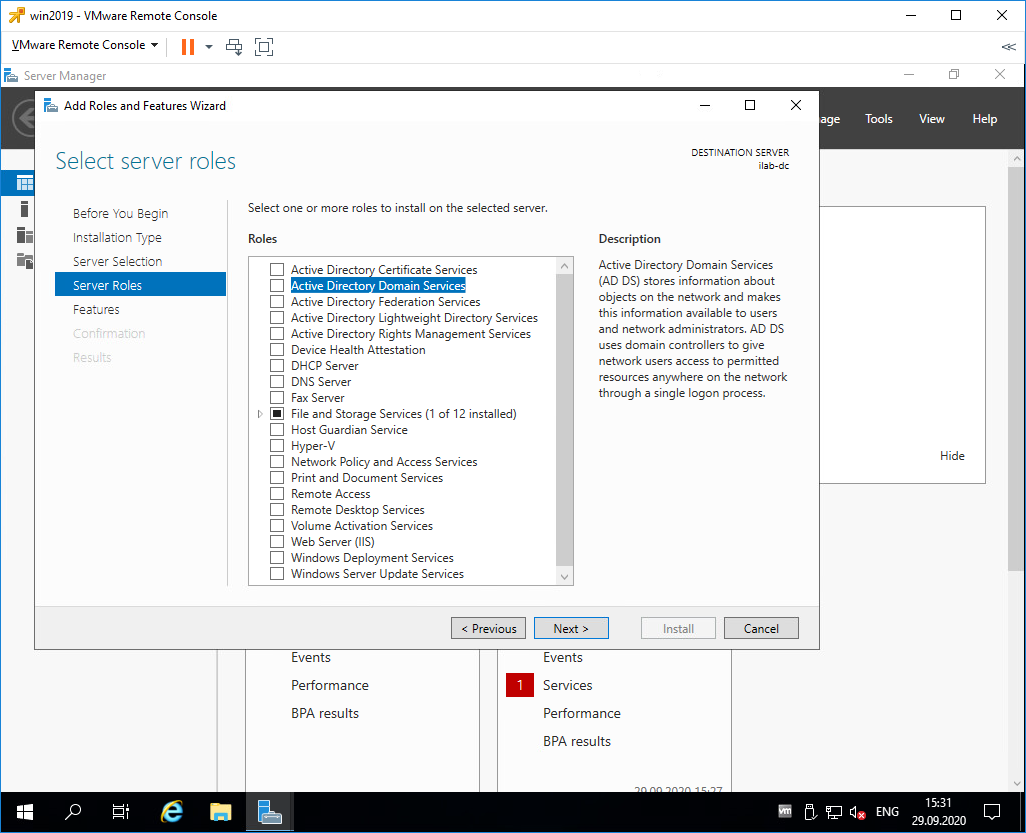

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

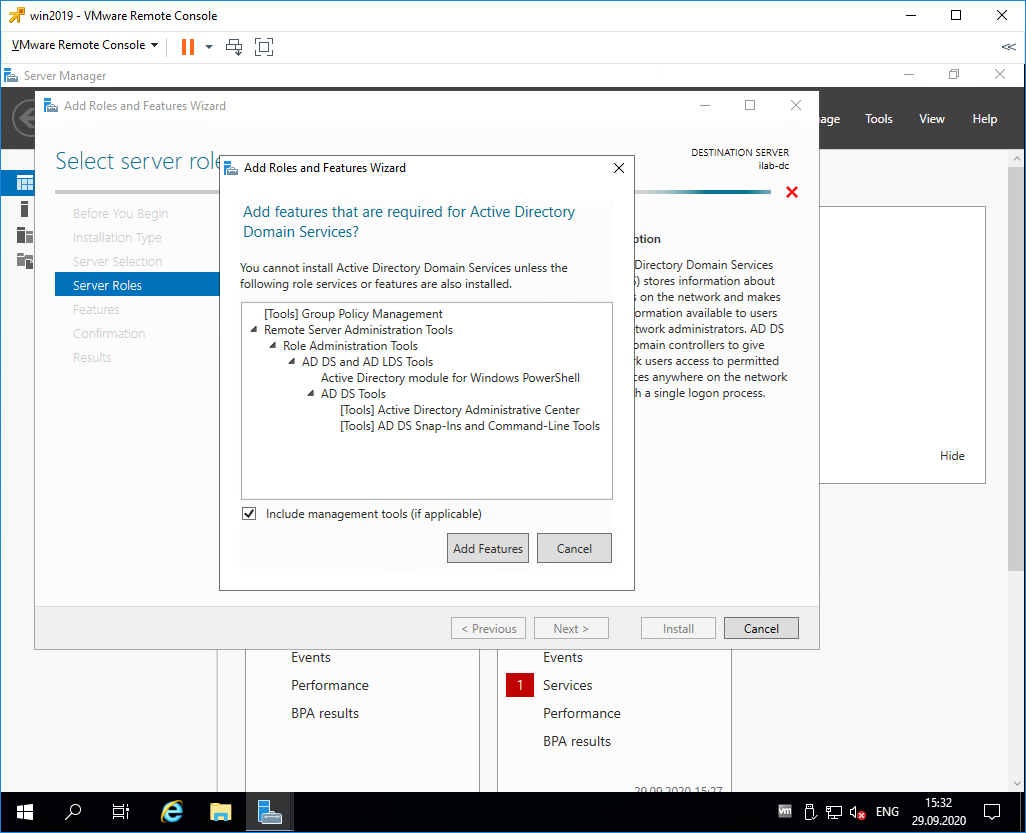

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

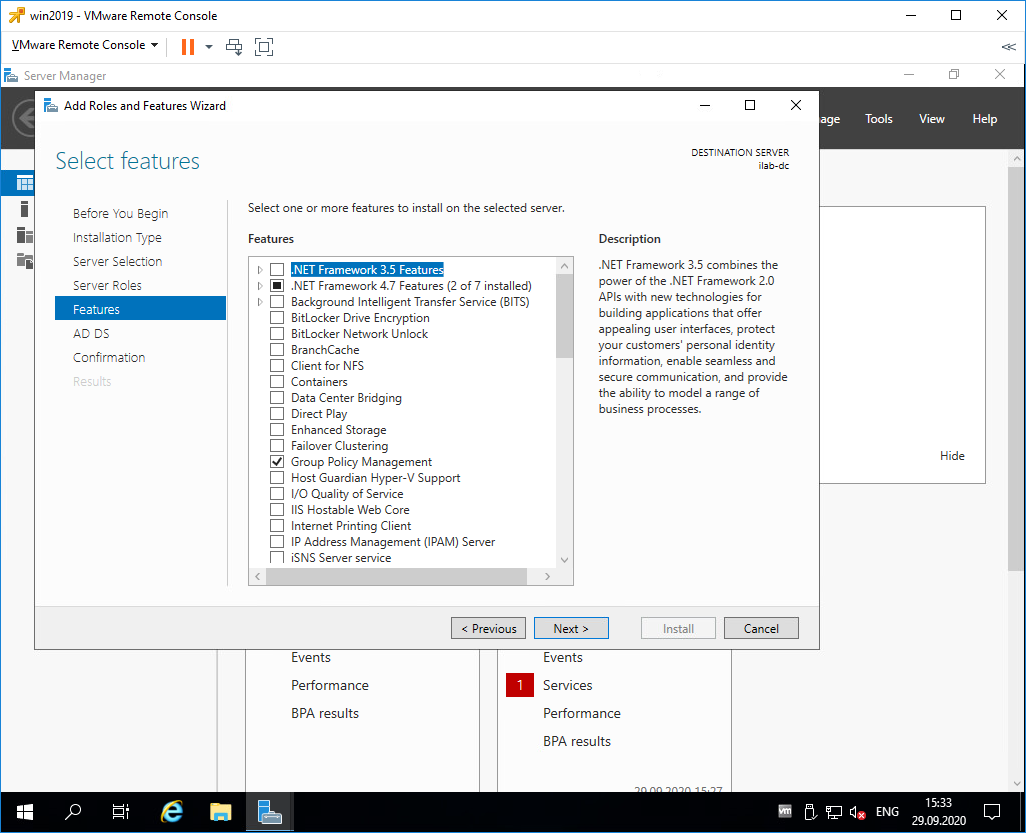

В разделе Features нам не нужно отмечать дополнительные опции. Next.

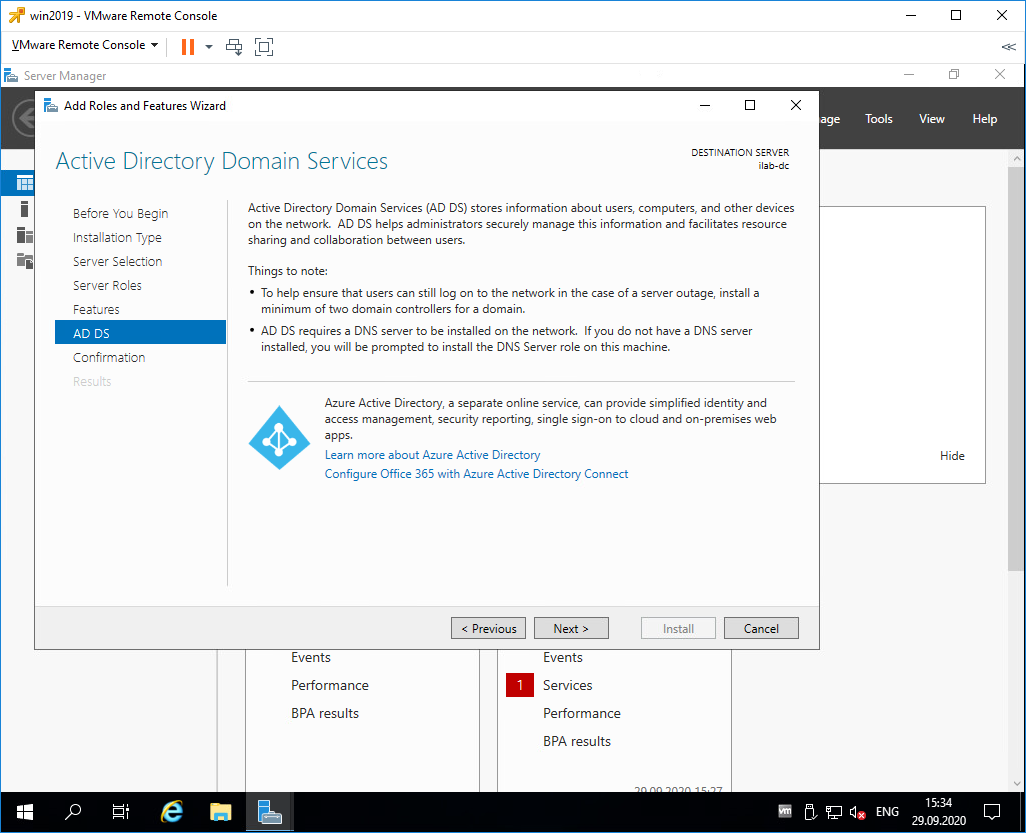

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

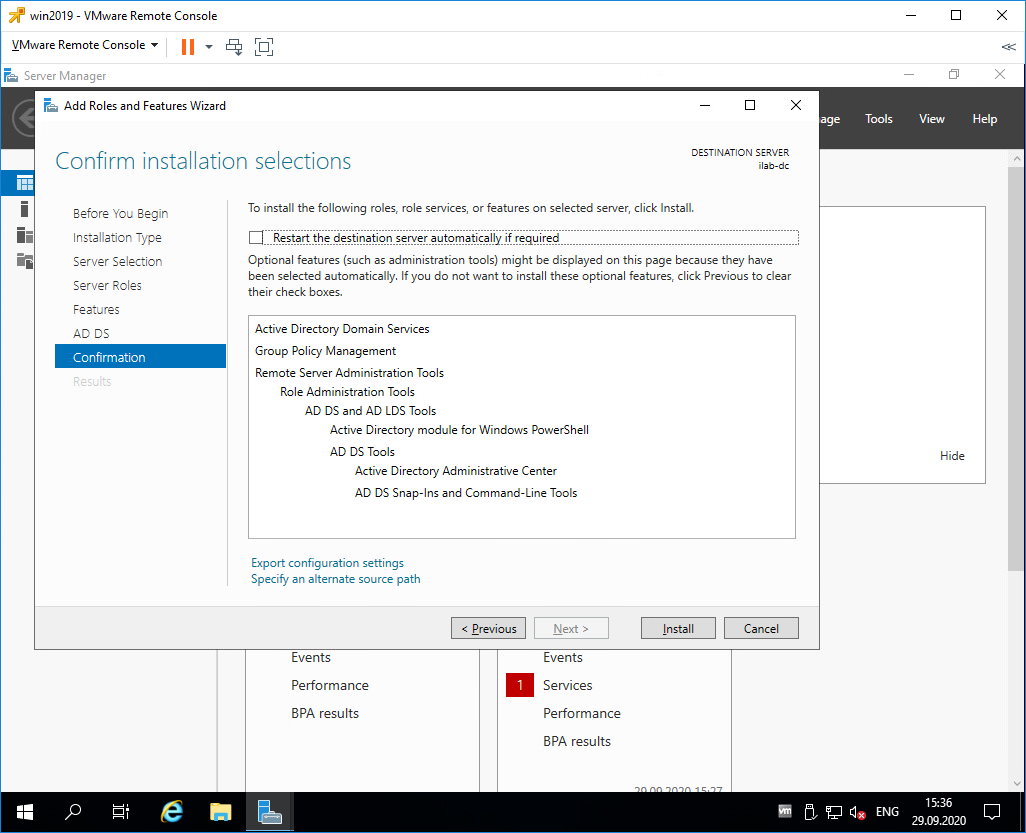

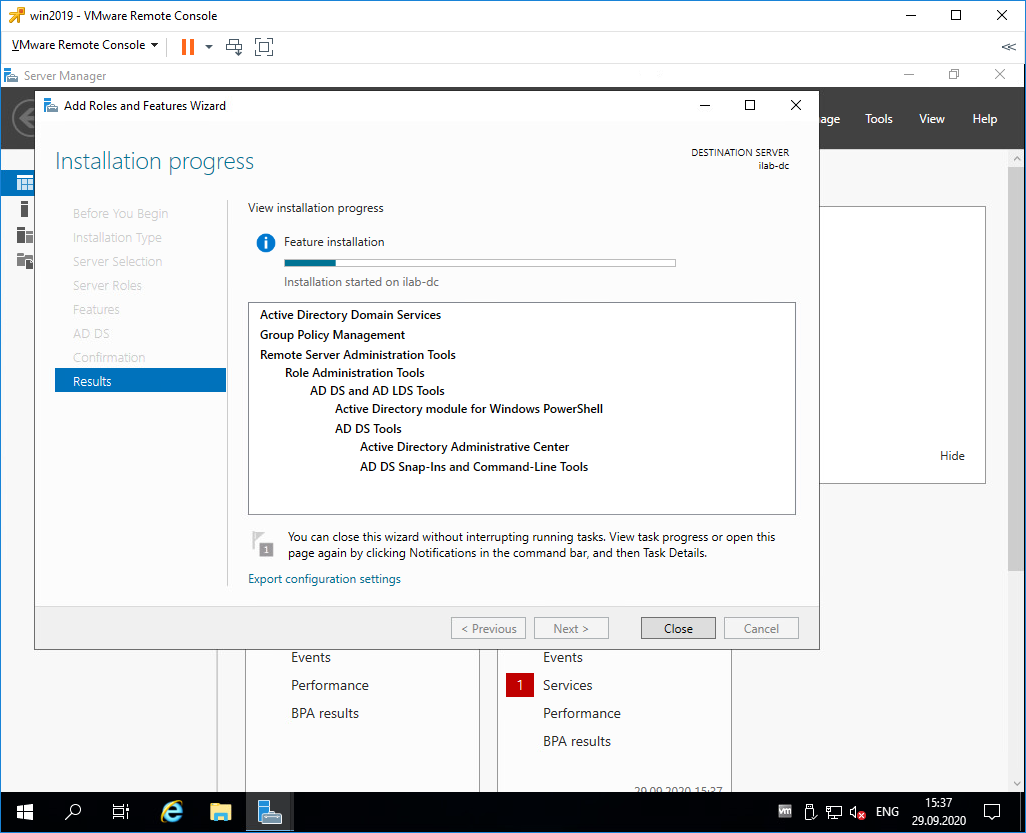

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

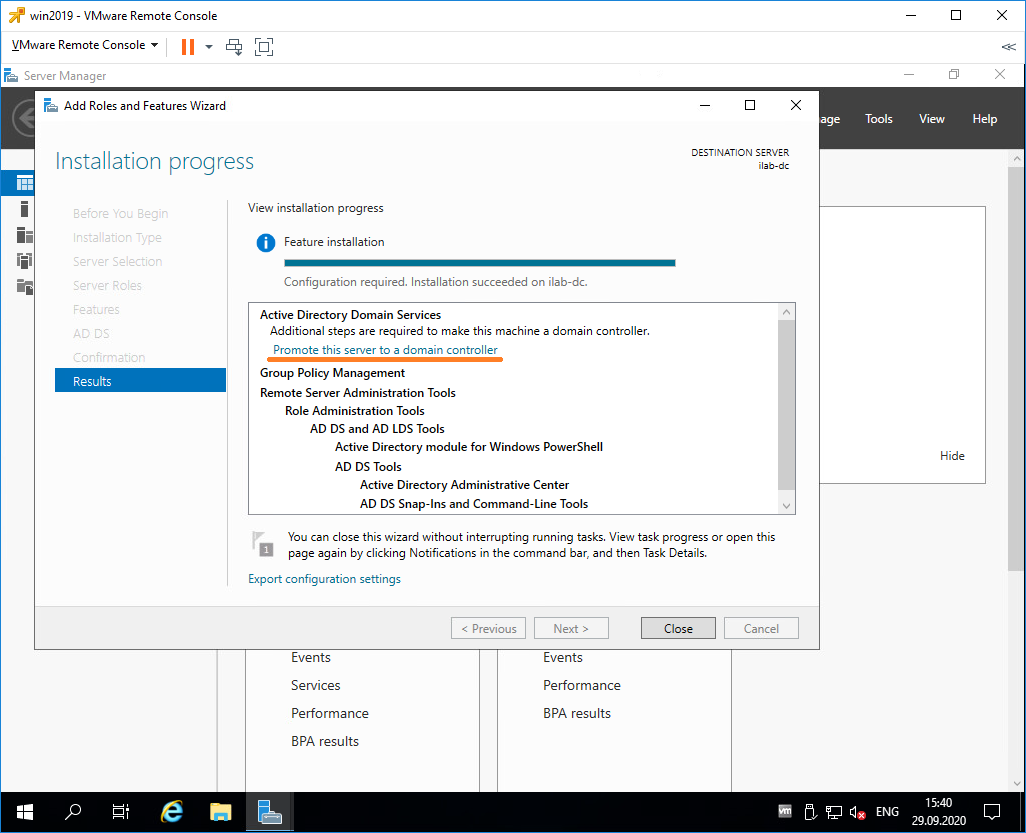

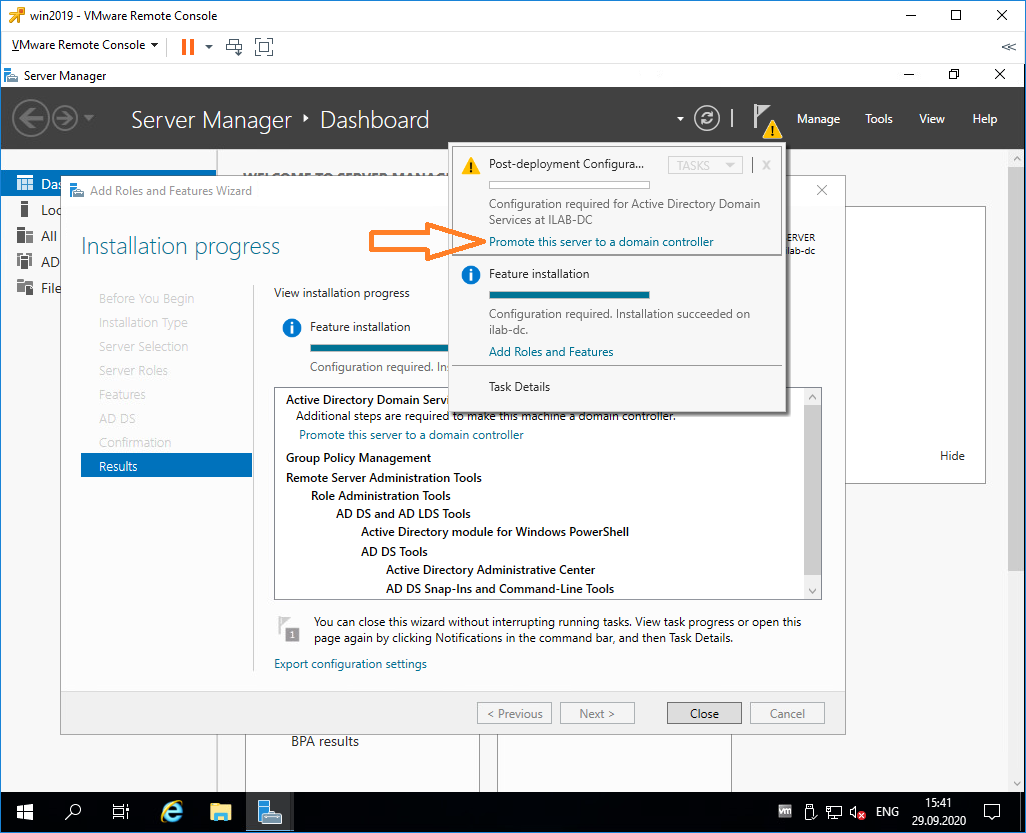

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

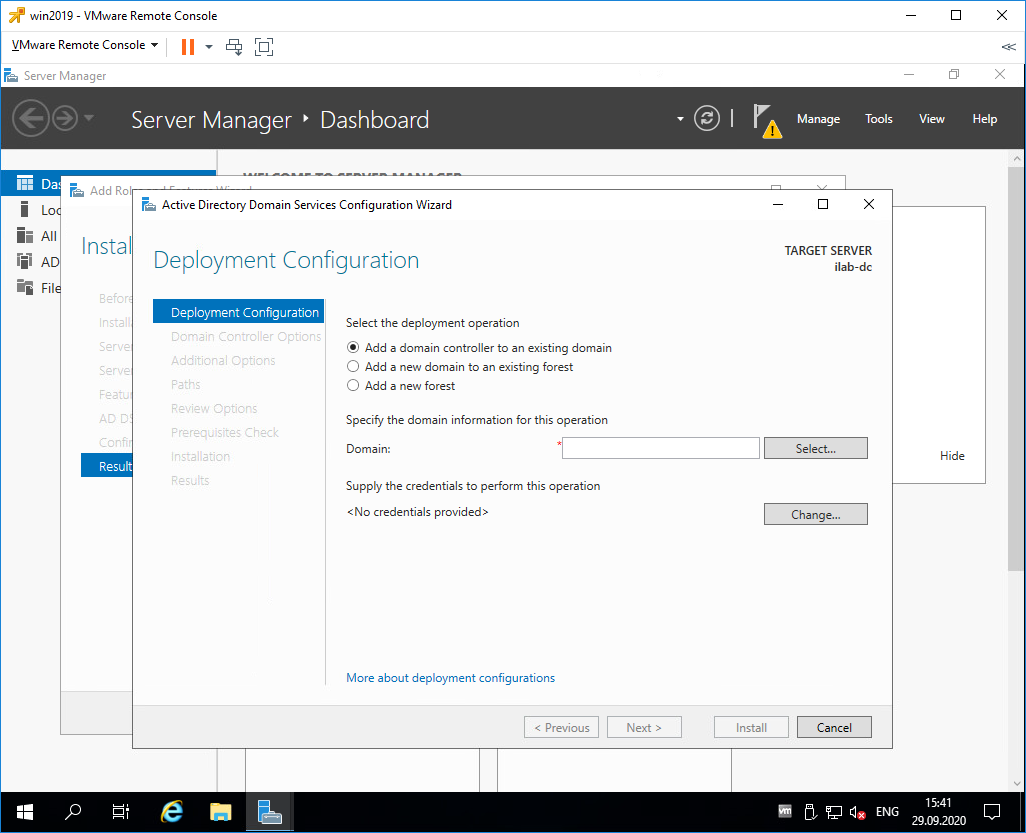

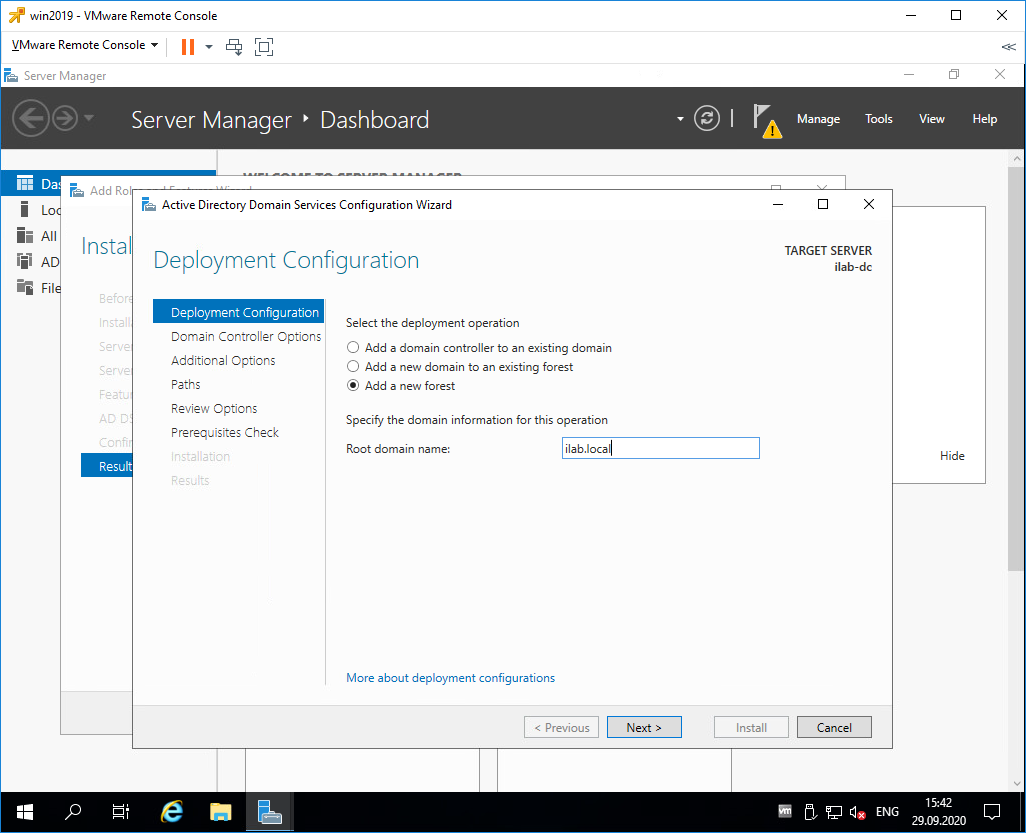

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

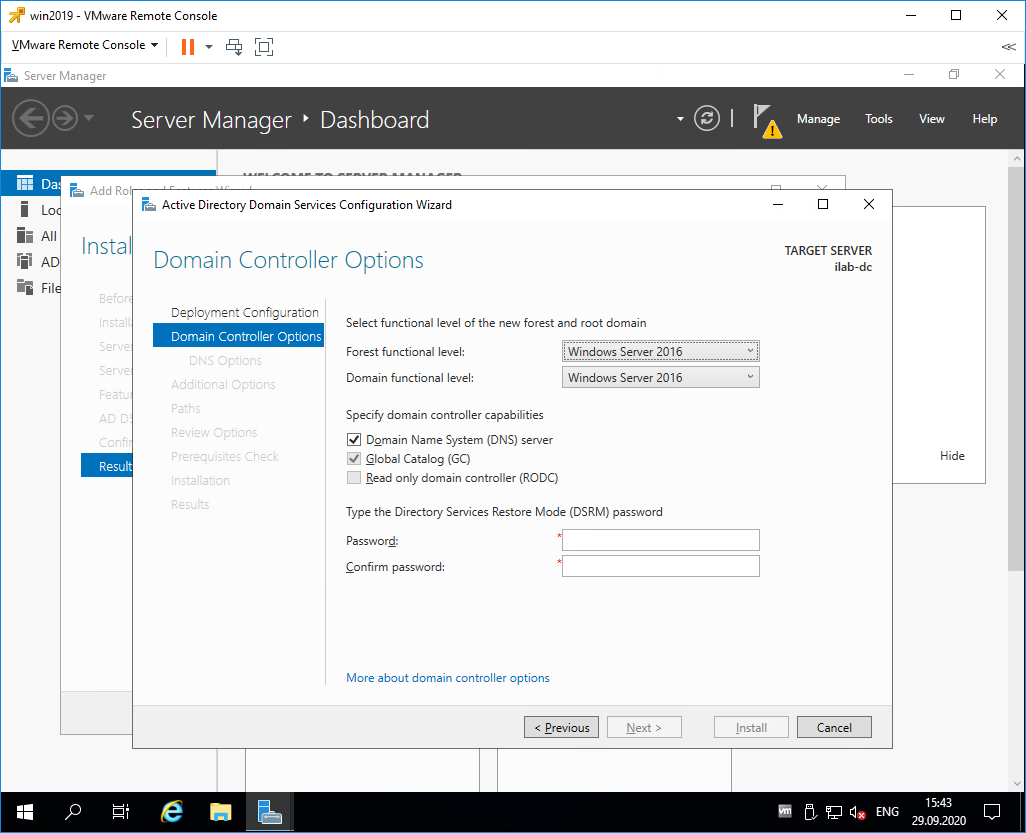

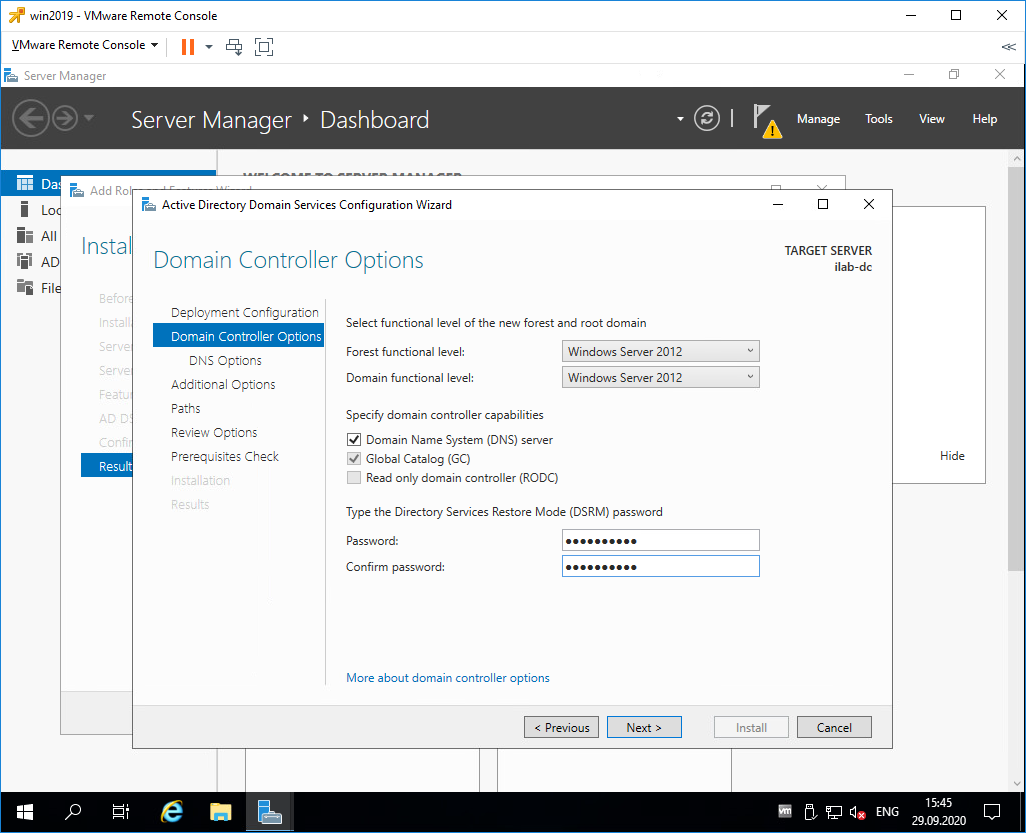

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

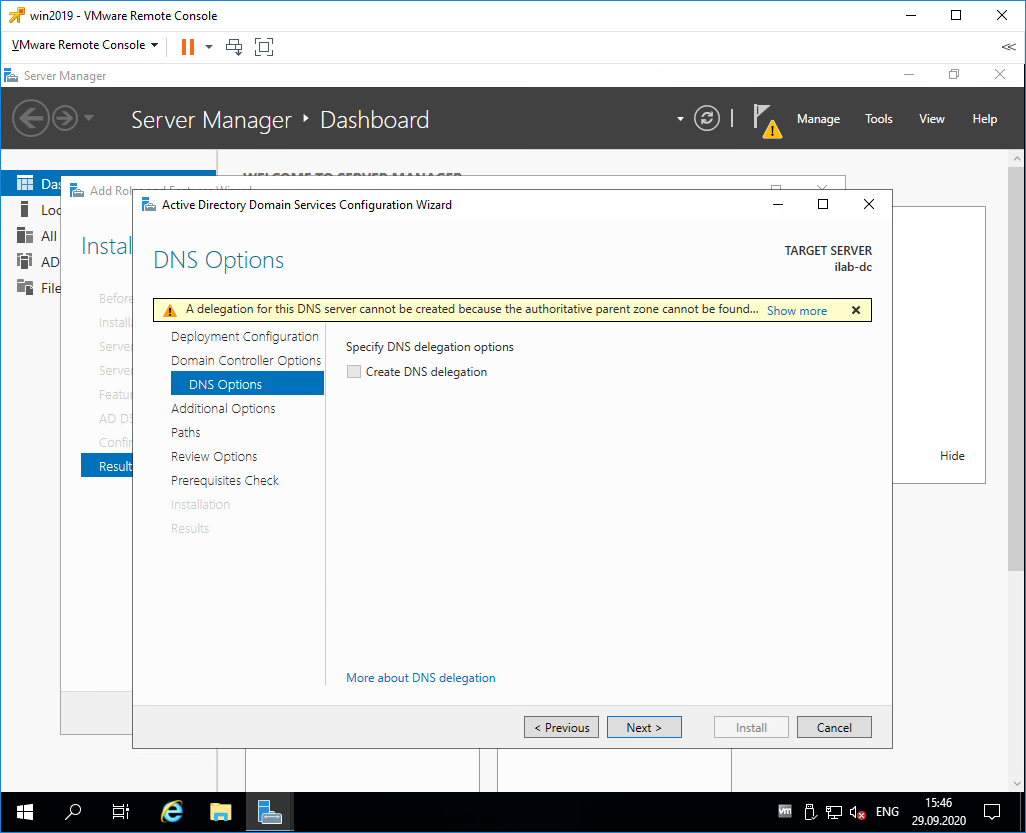

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found. «. Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

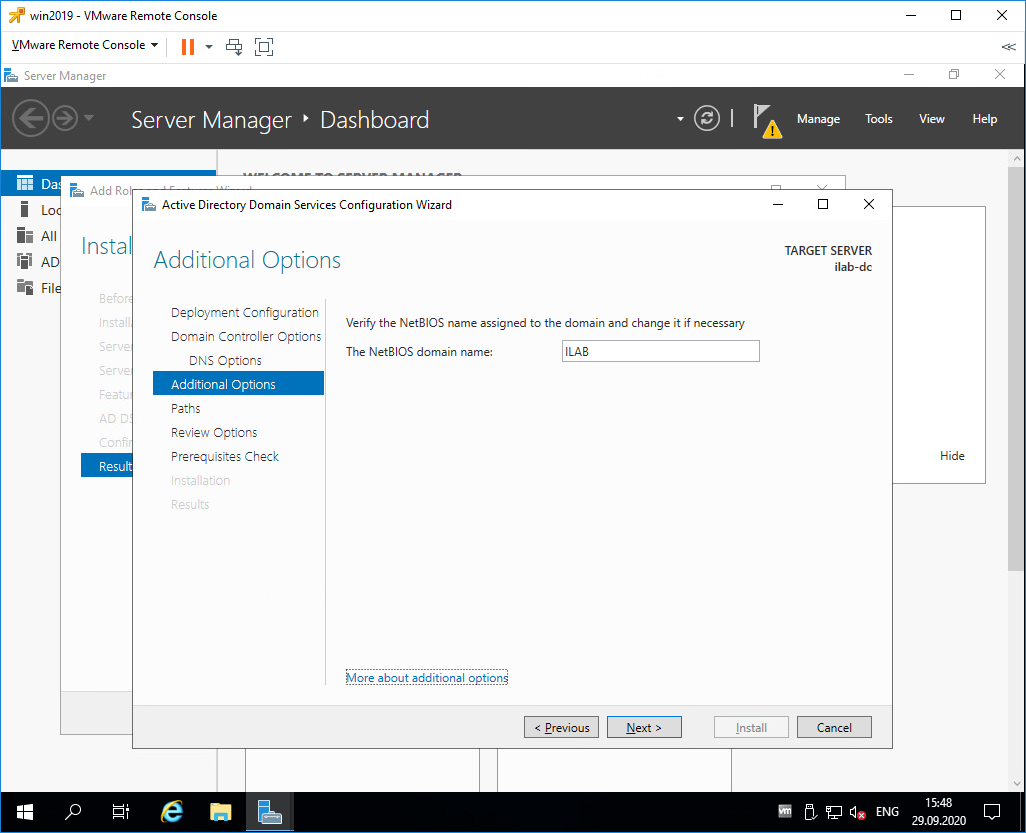

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

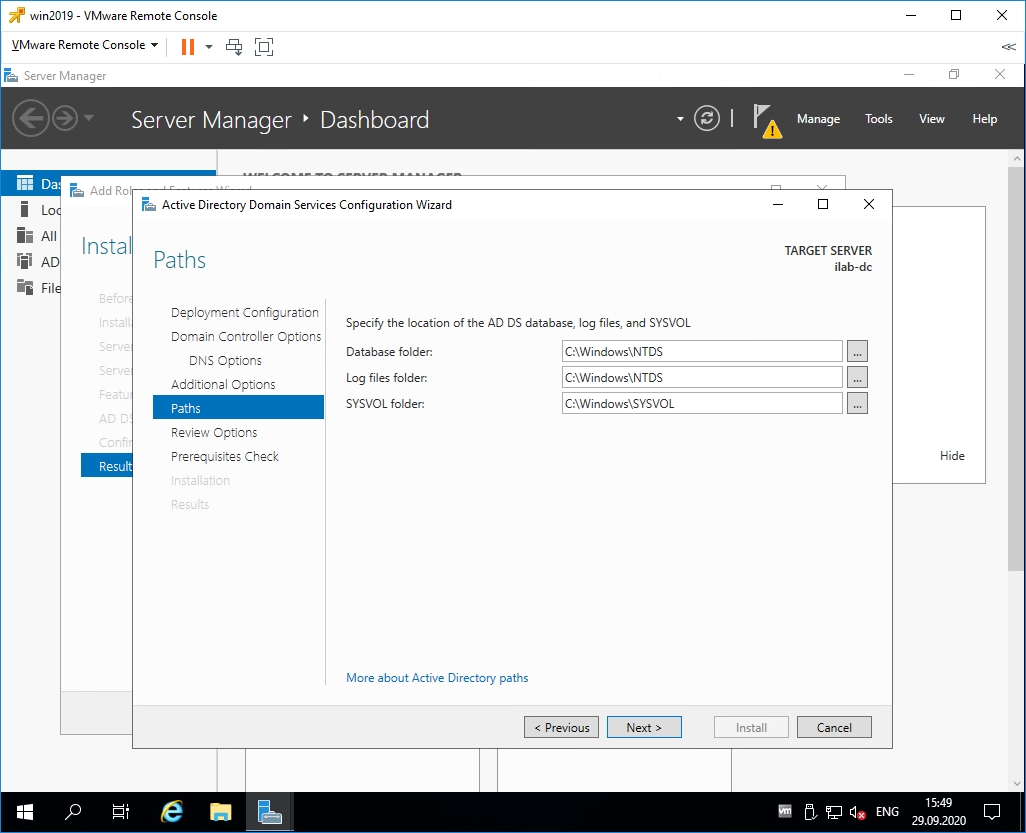

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

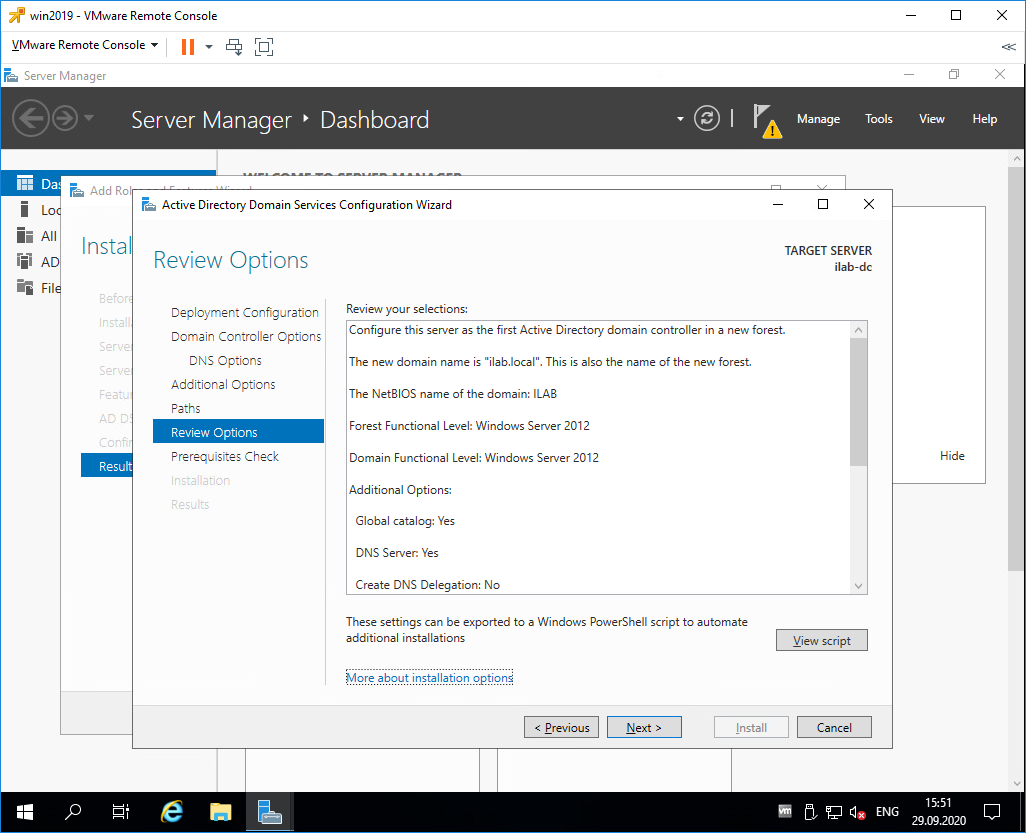

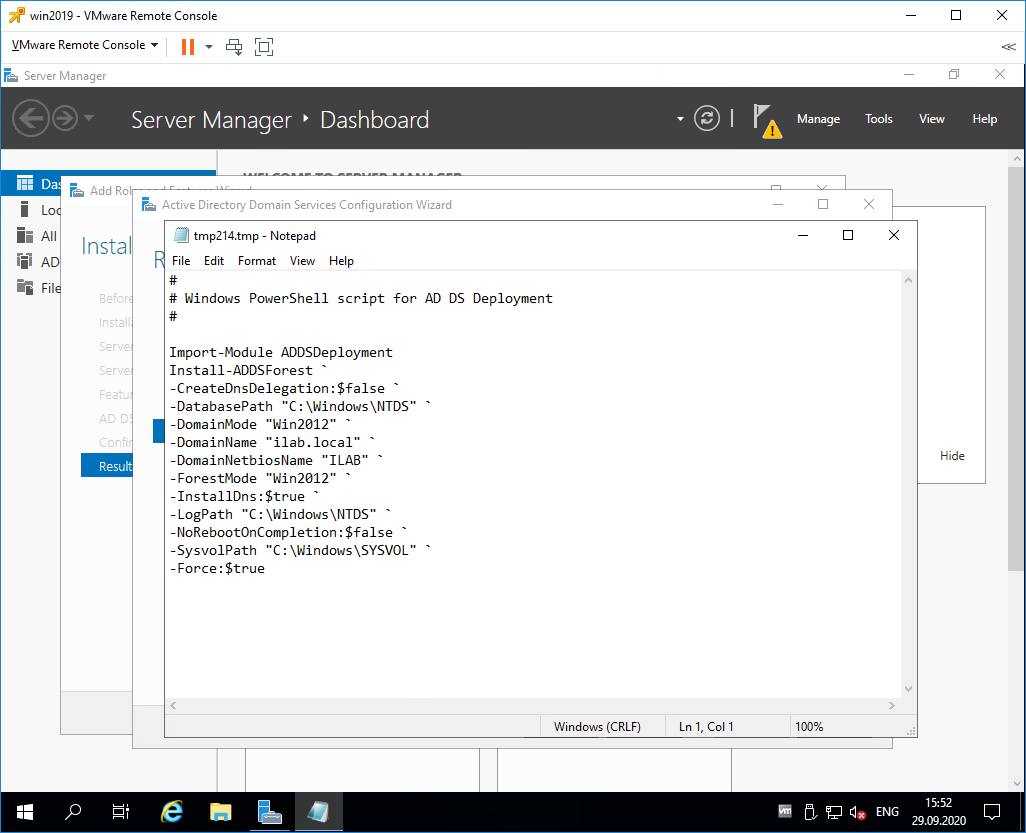

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

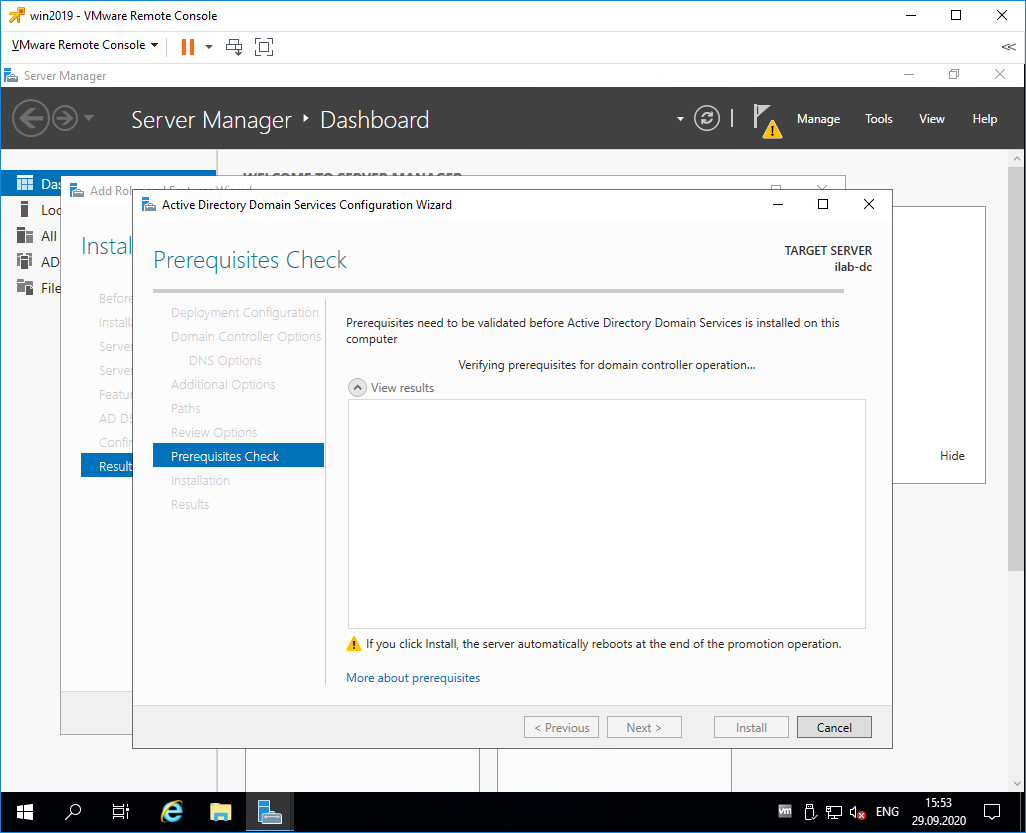

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

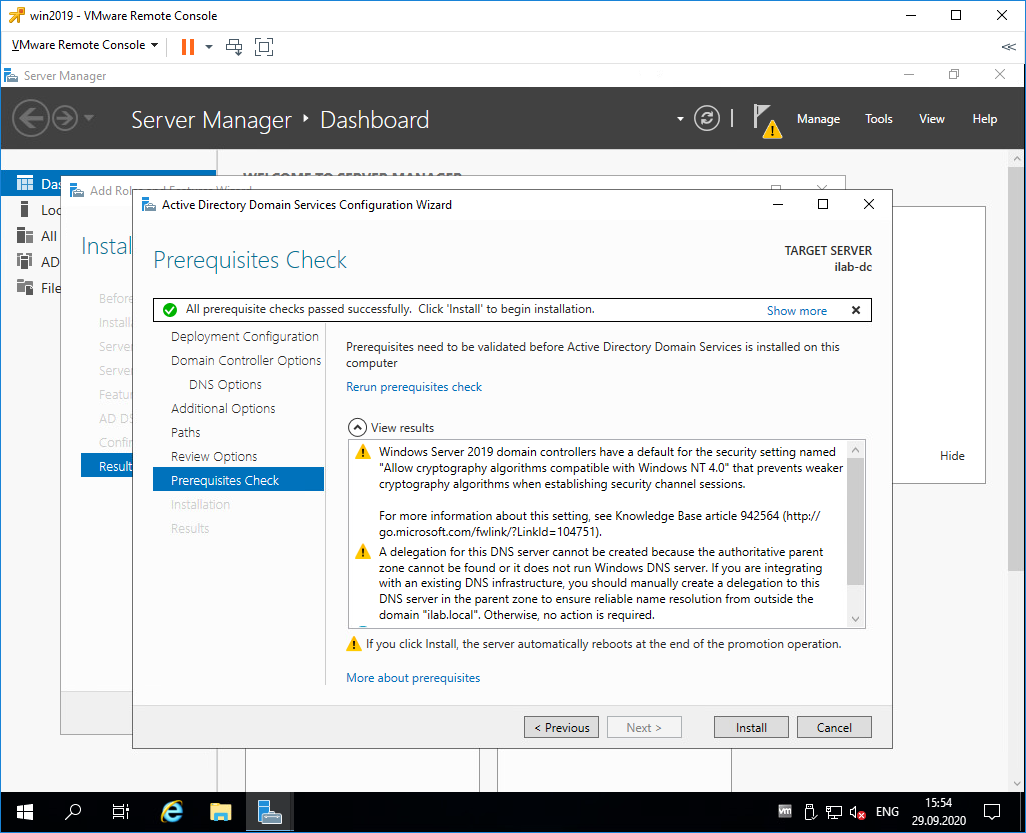

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

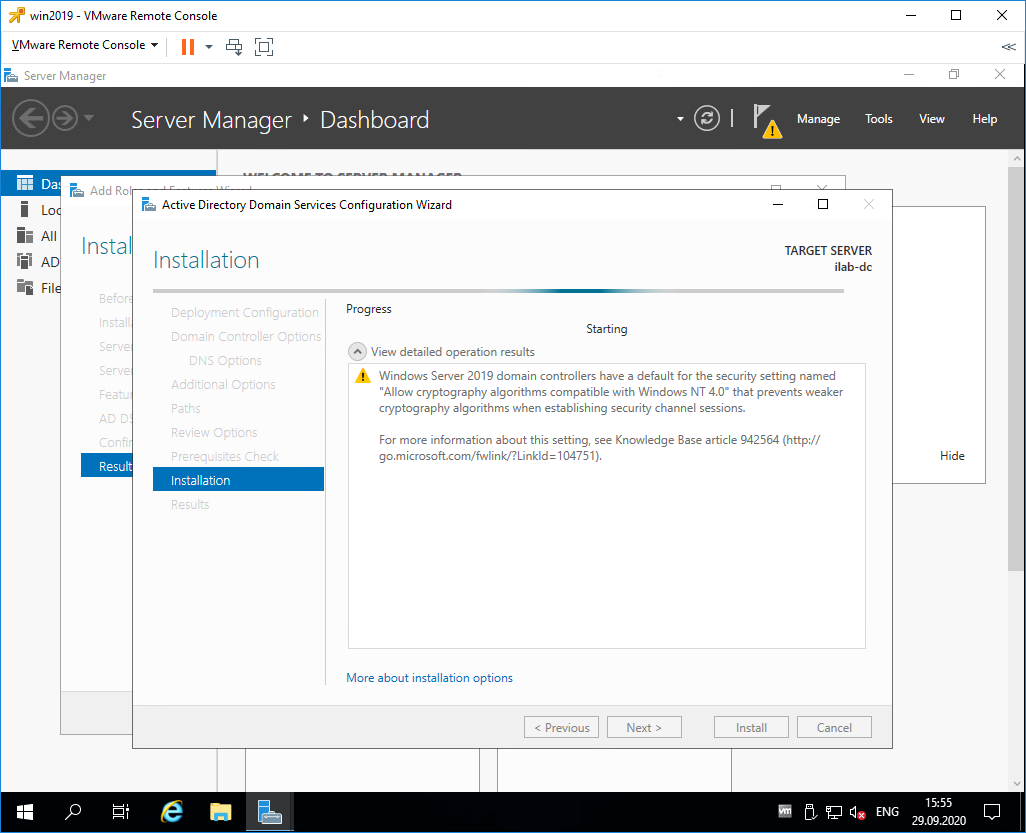

Начинается процесс установки.

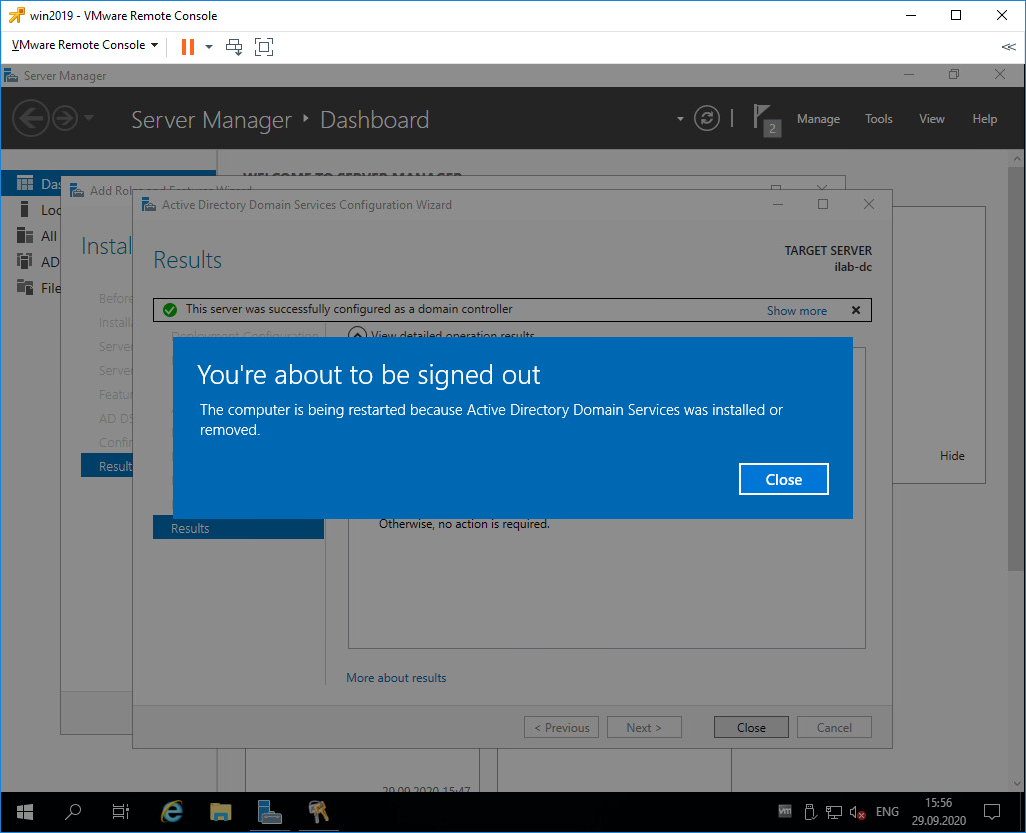

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

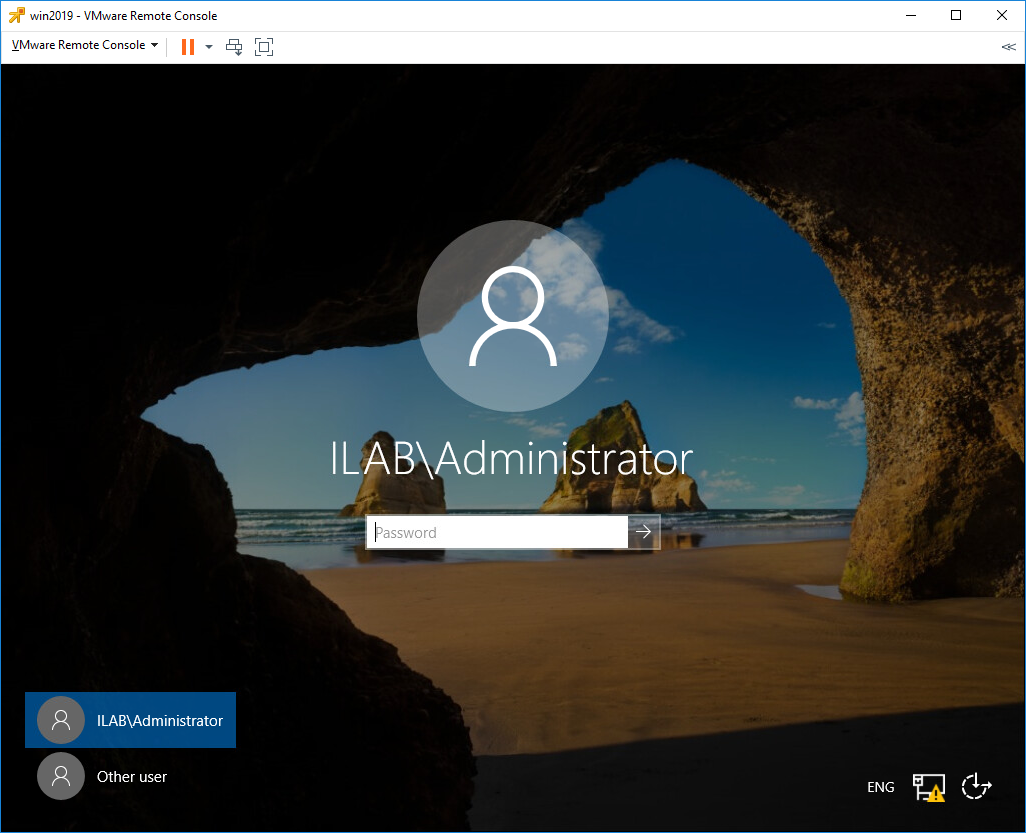

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

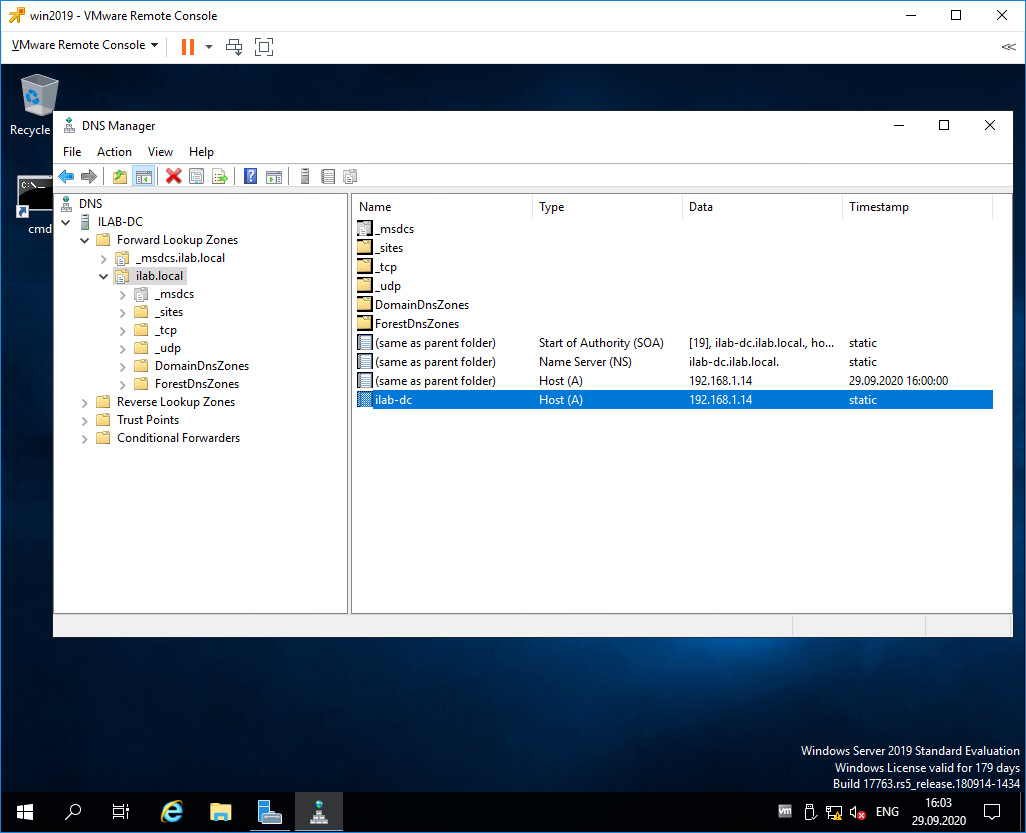

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

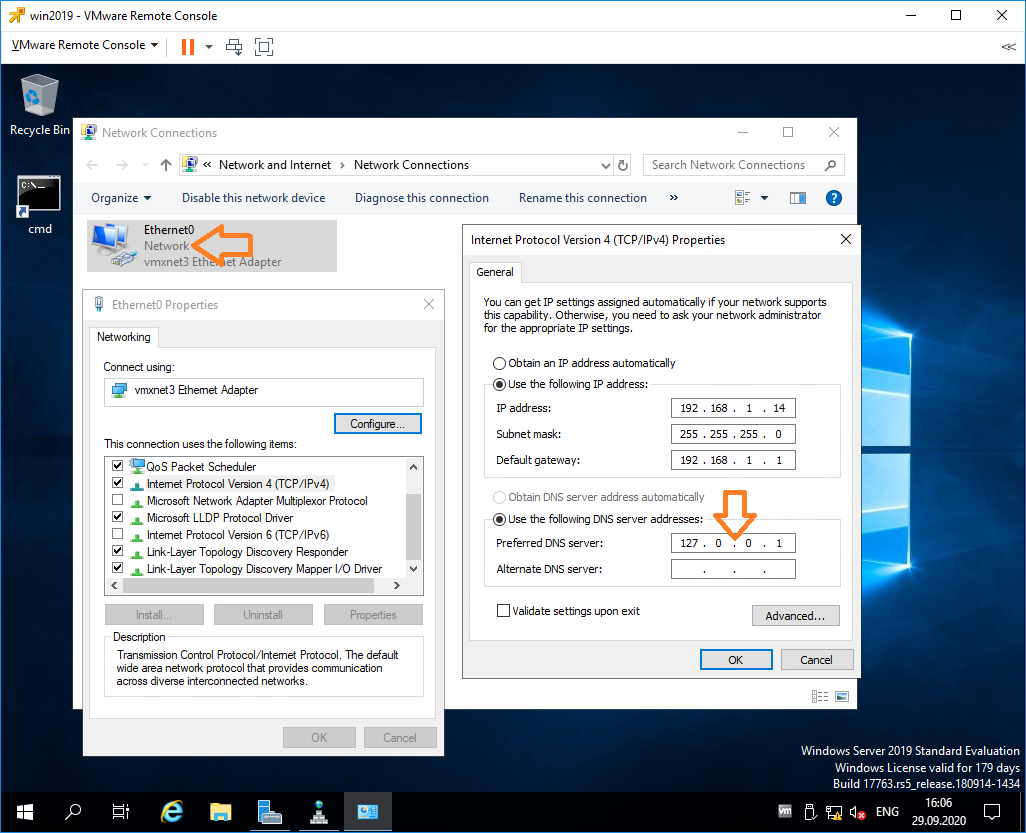

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

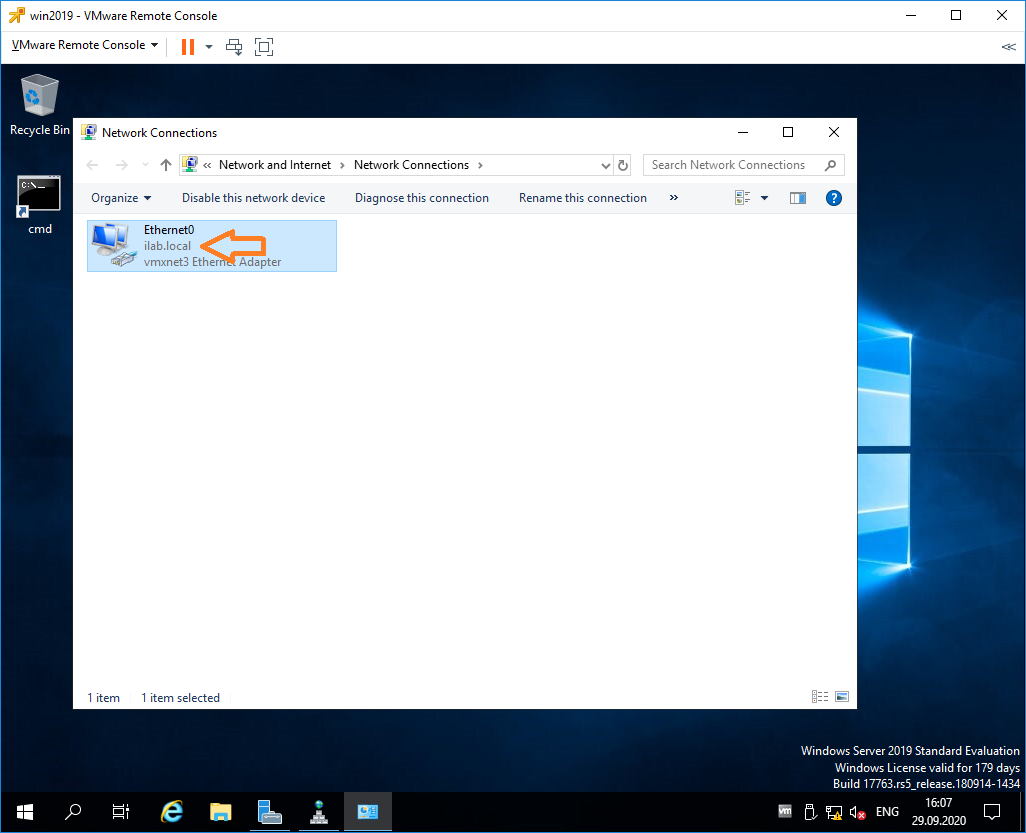

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

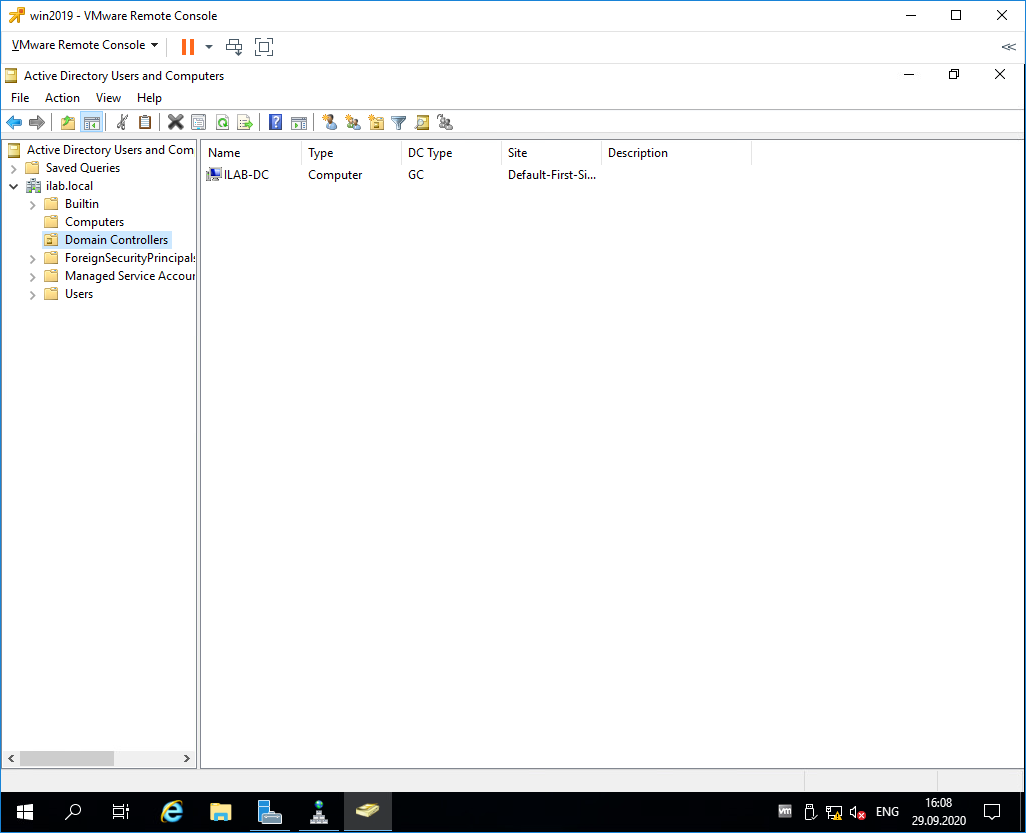

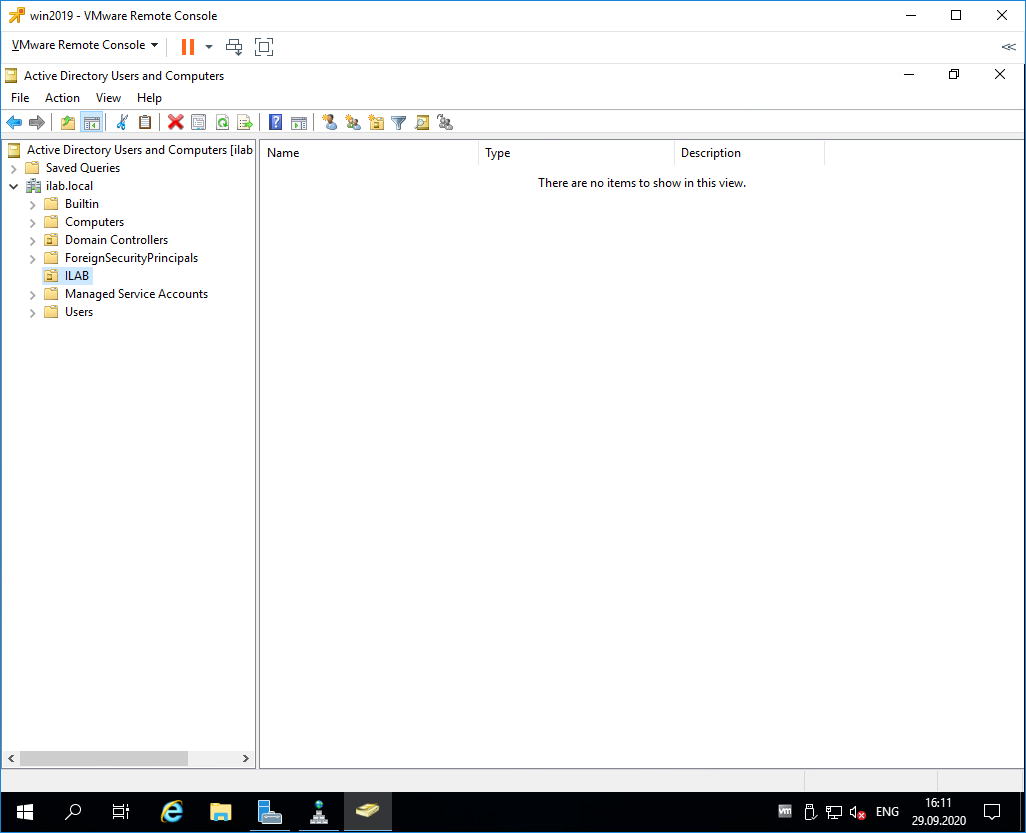

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

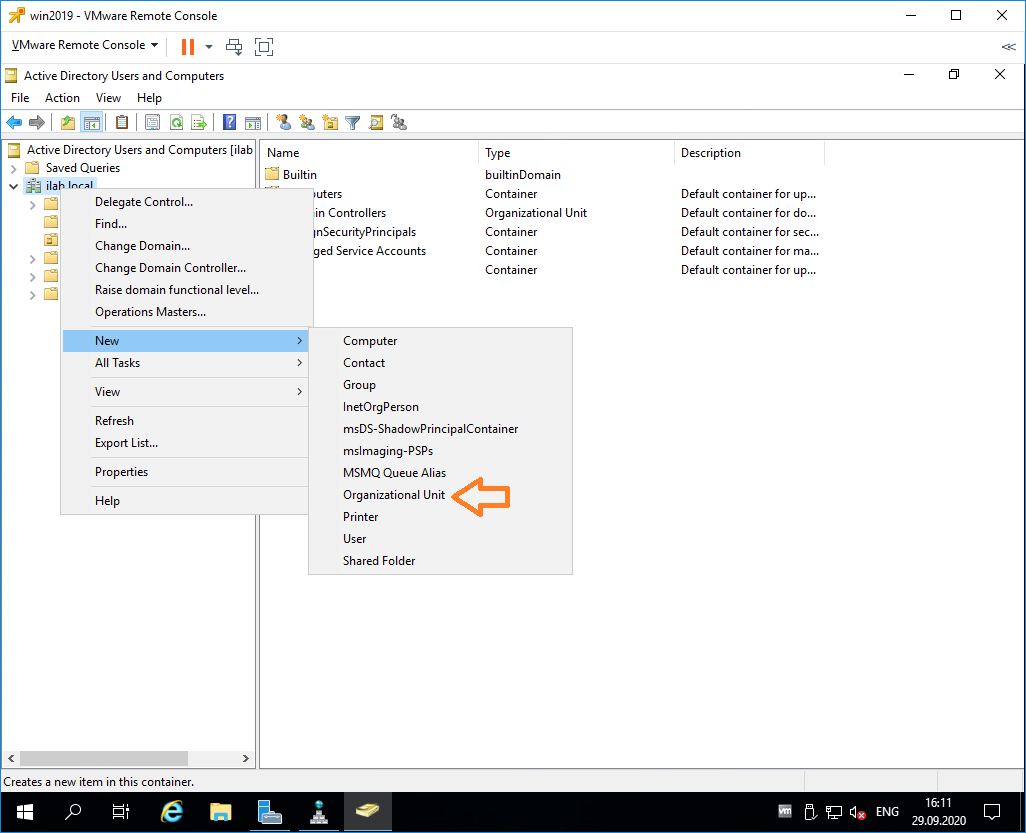

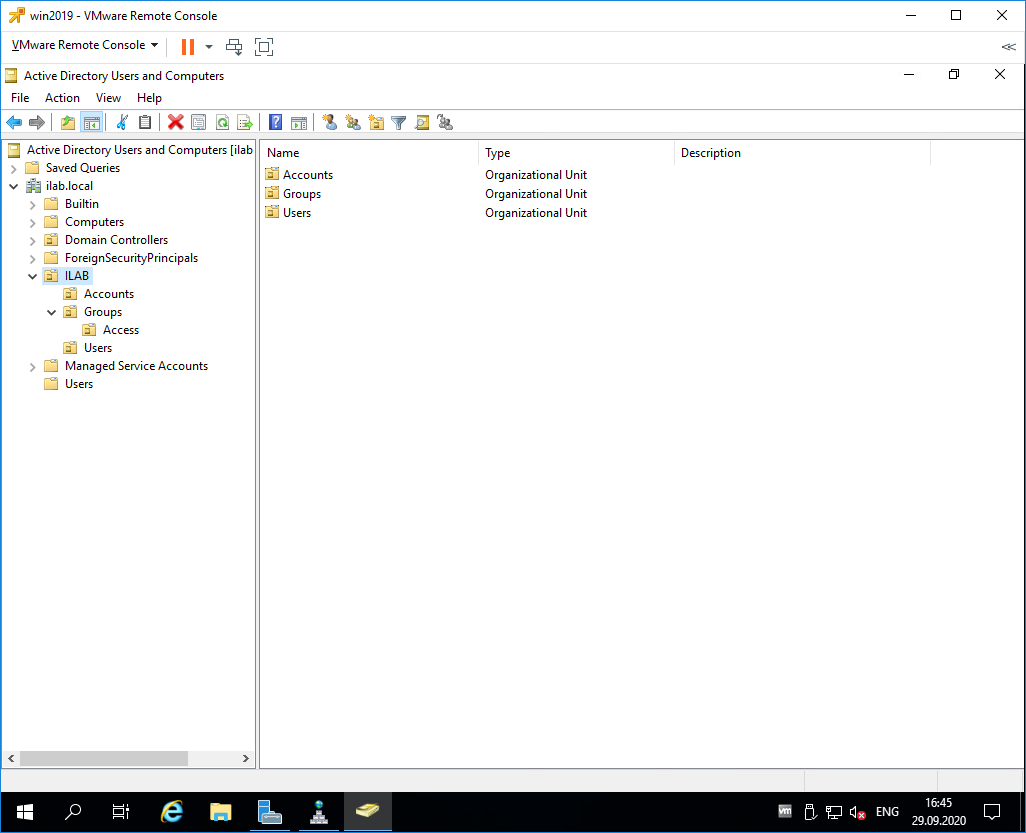

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.