- Настройка Кали Линукс после установки: пошаговая инструкция

- Kali Linux: настройка после установки

- Настройка экрана

- Электропитание

- Настройка Wi-Fi

- Настройка сети LAN

- Настройка VPN

- Proxy-сервер

- Репозитории

- Настройка обновлений

- Прочие настройки

- Фаерволл Кали Линукс: настройка iptables

- Знакомство с таблицами iptables

- ВНИМАНИЕ!

- Фаерволл Кали Линукс: основные правила

- Фаерволл Кали Линукс: добавляем правила

- Фаерволл Кали Линукс: сохраняем настройки

- Меры безопасности и защита сетевых служб Kali Linux на сервере и ноутбуке

- 7.2 Возможные меры безопасности Kali Linux

- 7.2.1 На сервере

- 7.2.2 На ноутбуке

- 7.3 Защита сетевых служб Kali Linux

Настройка Кали Линукс после установки: пошаговая инструкция

Сегодня даже в профессиональной сборке для хакеров Kali Linux базовая настройка системы доступна из графического интерфейса. А ведь когда-то альтернативными ОС могли пользоваться только джедаи командной строки. Рассмотрим, что может потребоваться после установки, но до начала работы в Kali Линукс.

Kali Linux: настройка после установки

Значительную часть параметров система определяет сама. Частично это происходит уже на этапе установки Linux: детектируется оборудование, по возможности настраивается подключение к сети и прописываются репозитории и так далее. Однако всегда остается вероятность, что какие-то настройки нужно будет изменить после установки. Сделать это несложно: базовые вещи сведены в единый инструмент.

Для доступа к нему необходимо кликнуть по выпадающему меню выключения в правом верхнем углу, далее нажать на кнопку с отверткой и ключом. Откроется окно настроек Kali Linux.

Настройка экрана

Первым делом – поправить разрешение, если после установки оно слишком маленькое. Для этого нужно открыть Устройства – Дисплеи.

Электропитание

Чтобы Kali Linux не гасил экран или не переходил в режим ожидания, надо настроить электропитание.

Настройка Wi-Fi

В подавляющем большинстве случаев, настройка интернета сводится к тривиальному подключению к беспроводной точке доступа после установки Kali.

Для этого нужно кликнуть по нужной сети и ввести пароль.

Подключенная сеть будет отмечена галочкой.

Настройка сети LAN

Проводное подключение определяется автоматически, если есть DHCP сервер (например, роутер раздает адреса). В противном случае может потребоваться вручную указать параметры после установки системы Linux. Для этого в разделе «Сеть» нужно нажать на шестеренку у проводного соединения.

Откроется окно со сводной информацией. На вкладке «Подробности» можно настроить автоматизацию, доступ для других пользователей и передачу данных в фоне (хотя для Kali Linux лучше использовать безлимит).

Вкладка «Идентификация» позволяет скорректировать название подключения, выбрать MAC-адрес, настроить MTU.

Самая важная вкладка здесь – IPv4. По умолчанию, после установки Linux, активируется автоматический режим.

Если переключиться на ручной ввод, станут доступны параметры компьютера с Kali Linux (адрес, маска подсети, шлюз), DNS-сервера и маршрутизации. Вводить нужно значения, соответствующие используемому подключению.

После установки правильных значений нужно нажать «Применить».

Протокол IPv6 также доступен для настройки.

Настройка VPN

Для настройки частной сети, нужно в разделе Сеть нажать на плюсик в соответствующем подразделе. Откроется окошко добавления настроек.

Система Kali предлагает импортировать их из файла. Сделать его можно при помощи OpenVPN или иного софта.

Proxy-сервер

Прямое подключение Kali Linux может быть рискованным, так что лучше настроить проксирующий сервер. Для этого в разделе «Сеть» нужно нажать на шестеренку в пункте «Сетевой прокси». Откроется стандартное окно настроек, где следует указать промежуточный адрес для различных протоколов.

Обратите внимание: Если указать некорректные настройки для HTTP, то браузер по умолчанию попытается их использовать и просмотр веб-страниц будет недоступен.

Репозитории

Если во время установки Kali Linux на компьютере был доступен интернет (например, через проводное подключение), то дополнительная настройка репозиториев может и не потребоваться. Инсталлятор Kali автоматически пропишет актуальное зеркало дистрибутива в системных параметрах.

Если сети на момент установки Linux не было или же требуется скорректировать параметры, после установки следует исправить файл /etc/apt/sources.list.

Можно открыть его системным редактором и добавить соответствующие строки. На рисунке ниже уже указан актуальный адрес для Kali-rolling.

Версии репозиториев Kali Linux описаны на странице https://docs.kali.org/general-use/kali-linux-sources-list-repositories. Можно взять зеркала со страницы https://docs.kali.org/community/kali-linux-mirrors.

Первая строка указывает на репозиторий с готовыми версиями софта Linux. Строка с «deb-src» в начале используется для получения исходных кодов.

Если используется предыдущая версия дистрибутива, можно настроить зеркало для Kali Sana.

Поклонникам глубокой старины пригодятся репозитории Moto.

Настройка обновлений

При корректном указании репозитория Kali Linux, можно использовать графическую оболочку для проверки обновлений. Для этого нужно перейти в раздел «Подробности».

Далее следует нажать кнопку проверки, после чего система Linux установит необходимые апдейты или сообщит об отсутствии более свежих версий.

Прочие настройки

Для удобства использования можно указать параметры доступности Kali Linux («Универсальный доступ»).

Параметры клавиатуры и региональные настройки находятся в разделе «Регион и язык».

Для комфорта можно даже ввести данные облачных аккаунтов (хотя их использование в Kali Linux выглядит достаточно странно).

В целом, настройка позволяет сделать из Kali Linux заточенный под себя инструмент, которым будет приятно пользоваться.

Источник

Фаерволл Кали Линукс: настройка iptables

В статье рассмотрены основные правила настройки и принципы построения того, что принимается за фаерволл Кали Линукс.

Перед тем, как приступить к настройкам безопасности в Дебиан, необходимо уяснить, что таблицы iptables строго говоря не являются сервисом или службой. Речь идёт о специфической команде, которая позволяет манипулировать фаерволлом сетевого фильтра ядра системы. Она позволяет лишь выдавать, сохранять и, соотвественно, удалять соответствующие команды.

Знакомство с таблицами iptables

Возможности этой команды в Дебиан и других системах различны. Так, в Redhat и Fedora вроде как существует конкретный скрипт в /etc/init.d, который призван изменять конфигурацию iptables (напрямую его останавливать и запускать). Так что, работая в Кали Линукс, пользователи ошибочно пытаются применять подобную технику, но неизменно сталкиваются с отказом системы на такие действия. Нет, скрипт, конечно, можно написать и впоследствии им пользоваться. Но по умолчанию пользователи Дебиан этого скрипта не найдут.

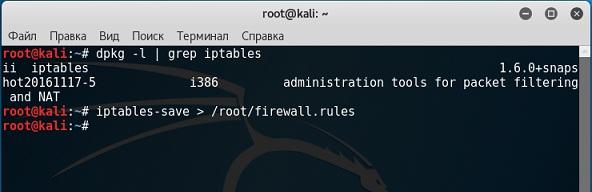

Проверим наличие таблиц командой:

Бывает, что терминал молчит. Тогда доустановим таблицы командой

Чтобы приступить к настройкам таблиц, предлагаю вам создать пустой файл firewall.rules , который затем можно будет конфигурировать вручную из терминала или в любом текстовом редакторе. Сделаем это командой:

Сразу запоминаем ещё одну команду:

которая позволит вернуть предыдущие настройки (ей можно с успехом воспользоваться и для того же создания нового файла конфигурации; вновь введённая, она равнозначна предыдущей).

Для реализации следующих команд нам понадобятся root права. Вводим их последовательно, внося изменения в созданный только что файл:

Теперь сохраняем данные в файле firewall.rules уже знакомой вам командой:

Можете открыть и полюбопытствовать на проделанные изменения:

Или прямо из терминала:

ВНИМАНИЕ!

Теперь фаерволл Кали сконфигурирован теперь так, что ВСЯКИЙ может попасть КУДА УГОДНО. Подобная конфигурация — лёгкий способ настроить Кали для начала тестирования на проникновения при сетевой настройке виртуальных операционных систем. Открытые настройки позволяют пинговать Кали из гостевой ОС (в качестве которых у вас на хозяйской Кали могут присутствовать гостевые системы семейства Windows). Вариант, когда виртуальная машина настраивается таким образом, чтобы и гостевая и хост-система взаимопинговались, рассмотрен в статье Сетевые настройки VirtualBox в Кали Линукс.

Фаерволл Кали Линукс: основные правила

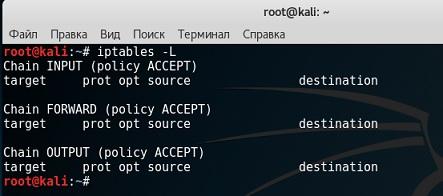

Интересующие нас в файле firewall.rules содержат следующие пустые цепочки. Откройте их список командой:

Эти цепочки показывают установки (запрет или разрешения) на типы сетевого трафика. Так, input отвечает за соединения, прибывающий на облачный сервер, output отвечает за исходящий трафик, а forward — за данные, пропускаемые системой. Каждая из цепочек,, как видно, имеет свой параметр с именем policy, которым определяется как сетевой трафик следует обработать. По умолчанию никаких фильтров на траф не предусмотрено (стоит значение accept).

Фаерволл Кали Линукс: добавляем правила

Фаерволл Кали Линукс обычно рекомендуется конфигурировать одним из двух традиционных вариантов. Либо установить правило по умолчанию принимать, и затем блокировать нежелательный трафик с помощью специальных правил, либо использовать правила для определения разрешённого трафика, обрабатывать его должным образом, а остальной поток данных просто блокировать. За основу принят именно второй вариант.

Чтобы приступить к работе с таблицами, сначала нужно добавить правила для того, чтобы фаерволл пропускал входящий трафик для нужных служб. Iptables в состоянии отслеживать трафик соединения. Вот команда на Разрешить установленные соединения:

Сейчас и потом проверяйте проделанные изменения командой:

Теперь разрешим трафик для конкретного порта для работы по защищённому каналу:

Флаг ssh в команде переводит защищённый трафик на предназначенный по умолчанию для этого порт за номером 22. Кстати, запомните эту команду. Она вам пригодится, если вы задумаете открыть для трафика другие порты. Давайте воспользуемся это командой прямо сейчас: разрешим соединение с HTTP сервером. Получается (вместо HTTP можно сразу указать номер порта), что команда примет такой вид:

И так далее по мере надобности. После добавления разрешающих правил, на остальные наложим запрет командой:

Подобные правила для политик настраиваются похожим образом для каждой из цепочек по принципу «имя_цепочки — DROP/ACCEPT«.

Фаерволл Кали Линукс: сохраняем настройки

После перезагрузки сервера, настройки исчезнут. Чтобы сохранить работу, не забывайте сохраняться командой в начале статьи:

перепишет существующие правила

добавит новое правило к существующим. Вот так выглядит простой набор команд в числе работы с фаерволом Кали.

Источник

Меры безопасности и защита сетевых служб Kali Linux на сервере и ноутбуке

7.2 Возможные меры безопасности Kali Linux

Как уже пояснялось в предыдущем разделе, нет единого ответа на вопрос о том, как защитить Kali Linux. Все зависит от того, каким образом вы его используете и что именно вы пытаетесь защитить.

7.2.1 На сервере

Если вы запустите Kali Linux на общедоступном сервере, вы, скорее всего, захотите защитить сетевые службы путем изменения любых паролей по умолчанию, которые могут быть настроены (см. Раздел 7.3 «Защита сетевых служб») и, возможно, также путем ограничения их доступа с помощью брандмауэра (см. раздел 7.4, «Брандмауэр или фильтрация пакетов»).Если вы передаете учетные записи пользователей либо непосредственно на сервере, либо на одной из служб, вы в любом случае захотите убедиться, что вы устанавливаете надежные пароли (они должны быть способны противостоять brute-force атакам). В то же время вы можете захотеть установить fail2ban, что значительно усложнит взлом паролей с помощью brute-force по сети (отфильтровывая IP-адреса, которые превышают лимит неудачных попыток входа в систему). Установите fail2ban с помощью apt update, за которым следует команда apt install fai! 2ban.Если вы запускаете веб-службы, вы, вероятно, захотите разместить их через HTTPS, чтобы сетевые посредники не отслеживали ваш трафик (который может включать в себя файлы аутентификации cookie).

7.2.2 На ноутбуке

Ноутбук тестировщика на проникновение не подвержен тем же рискам, что и открытый сервер: например, менее вероятно, что вы станете объектом случайного сканирования со стороны скрипт-кидди, и даже, если это произойдет, у вас вряд ли будут доступными какие-либо сетевые службы.Реальный риск возникает именно тогда, когда вы путешествуете от одного клиента к другому. Например, ваш ноутбук может быть украден во время подобного рода поездки или изъят на таможне. Вот почему вы, скорее всего, захотите использовать полное шифрование диска (см. Раздел 4.2.2 «Установка на полностью зашифрованной файловой системе» ) и, возможно, также настроите функцию «nuke» (см. «Добавление пароля Nuke для дополнительной безопасности «): данные, которые вы собрали во время вашей работы, являются конфиденциальными и требуют максимальной защиты.Вам также могут потребоваться правила брандмауэра (см. Раздел 7.4, «Брандмауэр или фильтрация пакетов»), но не для той же цели, что и на сервере. Возможно, вы захотите запретить весь исходящий трафик, кроме трафика, генерируемого вашим VPN-доступом. Это подобно безопасной сети, так что если перестает работать, вы моментально замечаете это (вместо того, чтобы возвращаться к локальному сетевому доступу). Таким образом, вы не разглашаете IP-адреса своих клиентов при просмотре веб-страниц или других сетевых действиях. Кроме того, если вы выполняете локальное внутреннее взаимодействие, лучше всего контролировать свою деятельность, чтобы уменьшить шум, создаваемый в сети, который может предупредить клиента и их системы защиты.

7.3 Защита сетевых служб Kali Linux

Безусловно, отключить службы, которые вы не используете, является отличной идеей. Kali упрощает это, поскольку большинство сетевых служб по умолчанию отключены.Пока службы остаются отключенными, они не представляют угрозы безопасности. Однако вы должны быть осторожны при их включении, потому что:

- По умолчанию у них нет брандмауэра, поэтому, если они прослушивают все сетевые интерфейсы, то они являются довольно доступными для общественности.

- Некоторые службы не имеют учетных данных и позволяют устанавливать их при первом использовании; другие имеют стандартные (и, следовательно, широко известные) учетные данные. Удостоверьтесь, что вы (пере)установили пароль, который известен только вам.

- Многие службы выполняются с правами root и, соответственно, с полными правами администратора, поэтому последствия несанкционированного доступа или нарушения безопасности обычно являются катастрофическими.

Учетные данные по умолчанию

Мы не будем перечислять здесь все инструменты, которые поставляются с учетными данными по умолчанию, вместо этого вы должны проверить файл README.Debian соответствующих пакетов, а также docs.kali.org1 и tools.kali.org, чтобы узнать, нуждается ли служба в специальном обслуживании для обеспечения достаточного уровня безопасности.

Если вы запуститесь в режиме реального времени, пароль учетной записи root будет «toor». Таким образом, вы не должны включать SSH перед изменением пароля учетной записи root или перед тем, как настроить свою конфигурацию для запрета входа на основе пароля.

Также обратите внимание, что, как известно, проект BeEF ((из уже установленного пакета beef-xss) имеет учетные данные по умолчанию: имя пользователя «beef», и пароль «beef»), жестко закодирован в файле конфигурации.

Источник