- Сетевой сканер nmap windows

- Преимущества и недостатки

- Функции и особенности

- Скриншоты

- Как пользоваться

- Скачать бесплатно

- Отзывы

- Nmap для Windows

- Отзывы о программе Nmap

- Как пользоваться Nmap для сканирования сети

- Как работает Nmap?

- Синтаксис Nmap

- Как пользоваться Nmap для сканирования портов в Linux

- Выводы

- Сетевой сканер nmap windows

- Microsoft Windows binaries

- Linux RPM Source and Binaries

- Mac OS X Binaries

- Source Code Distribution

- Other Operating Systems

Сетевой сканер nmap windows

Nmap — мощная утилита для системных администраторов, предназначенная для всестороннего исследования Сети.

Программа обладает массой продвинутых инструментов для глубокого анализа Сети. С ее помощью можно проводить аудит, основываясь на запросе отклика, есть большое количество методов для сканирования портов и выявления программных кодов, которые в них запущены. Есть функция анализа трафика TCP/IP. Посредством программы можно проводить сканирование на наличие в Сети «ловушек» и многих замаскированных угроз.

Используя возможности Nmap, удобно проводить сканирование заданного IP или диапазона адресов. Выполнять сканирование можно также, задав адрес веб-сайта. В отчете программа покажет все открытые порты и работающие службы. Для анонимности удобно проводить работу через сеть TOR, но в данном случае скорость работы снизится в несколько раз. TOR для сканирования нужна также и по той причине, что в некоторых странах использование этой программы уголовно наказуемо. Пользоваться программой можно из командной строки, а относительно недавно появился упрощенный вариант — Nmap online.

Преимущества и недостатки

- Обходит многие фаерволы

- Позволяет проверять доступность серверов

- Работа в анонимном режиме

Функции и особенности

Скриншоты

Скриншоты интерфейса и рабочих окон Nmap.

Как пользоваться

Видео инструкция по использованию и настройке Nmap.

Скачать бесплатно

Скачайте последнюю версию Nmap (7.80) по прямой ссылке с нашего сайта. Программа совместима с операционными системами Windows 10, 8, 7, Vista, XP разрядностью 32/64-bit. Данный программный продукт распространяется бесплатно, а его интерфейс доступен на русском и английском языке. Также вы можете скачать программу по ссылке с официального сайта.

- 7.80

- 25.7 Мб

- 288

Безопасная загрузка файла с нашего сервера!

Отзывы

Отзывов о Nmap пока нет. Добавите первый?

Nmap для Windows

| Оценка: |

4.49 /5 голосов — 92 |

| Лицензия: | Бесплатная |

| Версия: | 7.80 | Сообщить о новой версии |

| Обновлено: | 11.08.2019 |

| ОС: | Windows 10, 8.1, 8, 7, Vista, XP |

| Интерфейс: | Английский |

| Разработчик: | InSecure |

| Категория: | Сканеры, сниферы |

| Загрузок (сегодня/всего): | 1 / 113 916 | Статистика |

| Размер: | 25,68 Мб |

| СКАЧАТЬ | |

Nmap — Самый популярный сканер портов, обследует сети и проводит аудит защиты. Поддерживается как режим командной строки, так и режим графического интерфейса. Использовался в фильме «Матрица: Перезагрузка» при реальном взломе компьютера.

Advanced IP Scanner — Это быстрый, надежный и простой в использовании сканер локальных сетей (LAN) для.

XSpider — сетевой сканер безопасности. Программное средство сетевого аудита, предназначенное для поиска уязвимостей на серверах и рабочих станциях.

LANScope — бесплатная утилита, с помощью которой можно легко и быстро определить доступность.

Nmap — Самый популярный сканер портов. Использовался в фильме «Матрица: Перезагрузка» при реальном взломе компьютера.

Wireshark — утилита для детального анализа сетевых пакетов локальных сетей в реальном времени.

Free IP scanner — сканер портов и IP-адресов. Предназначен как системным администраторам, так и обычным пользователям для мониторинга и управления своими сетями.

Отзывы о программе Nmap

Тоха про Nmap 6.00 [02-06-2012]

flack плохо воспроизводит. =)

2 | 4 | Ответить

Саня про Nmap 5.51.2 [27-02-2012]

Блик. дохера файлов. как одкрывать и кокой?

3 | 6 | Ответить

ITspecial про Nmap 5.51 [01-05-2011]

Почему avi не воспроизводит?

2 | 3 | Ответить

Ryzya про Nmap 5.21 [29-11-2010]

demon6 про Nmap 5.21 [19-09-2010]

есть у меня xspider, но демо, много полезной инфы кажет, но самое интересное в ком.версии! а на эту тулзу щас глянем! опять поди пакетик тупой или нет?!

2 | 6 | Ответить

Как пользоваться Nmap для сканирования сети

Nmap — это очень популярный сканер сети с открытым исходным кодом, который может использоваться как в Windows, так и в Linux. Программа Nmap или Network Mapper была разработана Гордоном Луоном и на данный момент используется специалистами по безопасности и системными администраторами по всему миру.

Эта программа помогает системным администраторам очень быстро понять какие компьютеры подключены к сети, узнать их имена, а также посмотреть какое программное обеспечение на них установлено, какая операционная система и какие типы фильтров применяются. Функциональность программы может быть расширена за счет собственного скриптового языка, который позволяет администраторам автоматизировать много действий.

Например, с помощью скриптов можно автоматически обнаруживать новые уязвимости безопасности в вашей сети. Namp может использоваться с хорошими и плохими намерениями, будьте аккуратны, чтобы не использовать nmap против закона. В этой инструкции мы рассмотрим как пользоваться namp для сканирования портов в операционной системе Linux. Но сначала нужно попытаться понять как работает эта утилита.

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Синтаксис Nmap

Команда запуска Nmap очень проста для этого достаточно передать ей в параметрах целевой IP адрес или сеть, а также указать опции при необходимости:

$ nmap опции адрес

Теперь давайте рассмотрим основные опции, которые понадобятся нам в этой статье.

- -sL — просто создать список работающих хостов, но не сканировать порты nmap;

- -sP — только проверять доступен ли хост с помощью ping;

- -PN — считать все хосты доступными, даже если они не отвечают на ping;

- -sS/sT/sA/sW/sM — TCP сканирование;

- -sU — UDP сканирование nmap;

- -sN/sF/sX — TCP NULL и FIN сканирование;

- -sC — запускать скрипт по умолчанию;

- -sI — ленивое Indle сканирование;

- -p — указать диапазон портов для проверки;

- -sV — детальное исследование портов для определения версий служб;

- -O — определять операционную систему;

- -T2 — скорость сканирования, чем больше, тем быстрее;

- -D — маскировать сканирование с помощью фиктивных IP;

- -S — изменить свой IP адрес на указанный;

- -e — использовать определенный интерфейс;

- —spoof-mac — установить свой MAC адрес;

- -A — определение операционной системы с помощью скриптов.

Теперь, когда мы рассмотрели все основные опции, давайте поговорим о том, как выполняется сканирование портов nmap.

Как пользоваться Nmap для сканирования портов в Linux

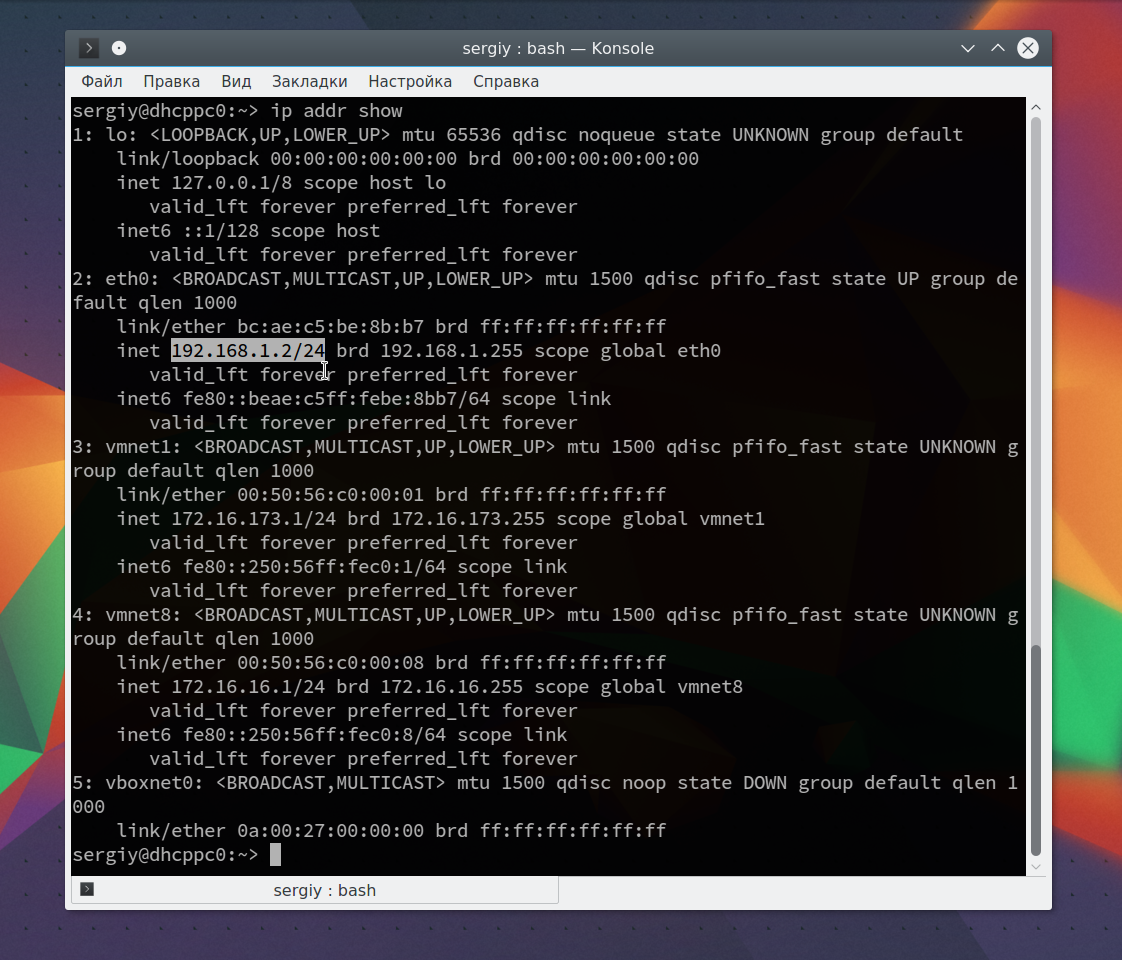

Дальше рассмотрим примеры nmap. Сначала давайте рассмотрим как найти все подключенные к сети устройства, для этого достаточно использовать опцию -sL и указать маску нашей сети. в моем случае это 192.168.1.1/24. Маску вашей локальной сети вы можете найти, выполнив команду:

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

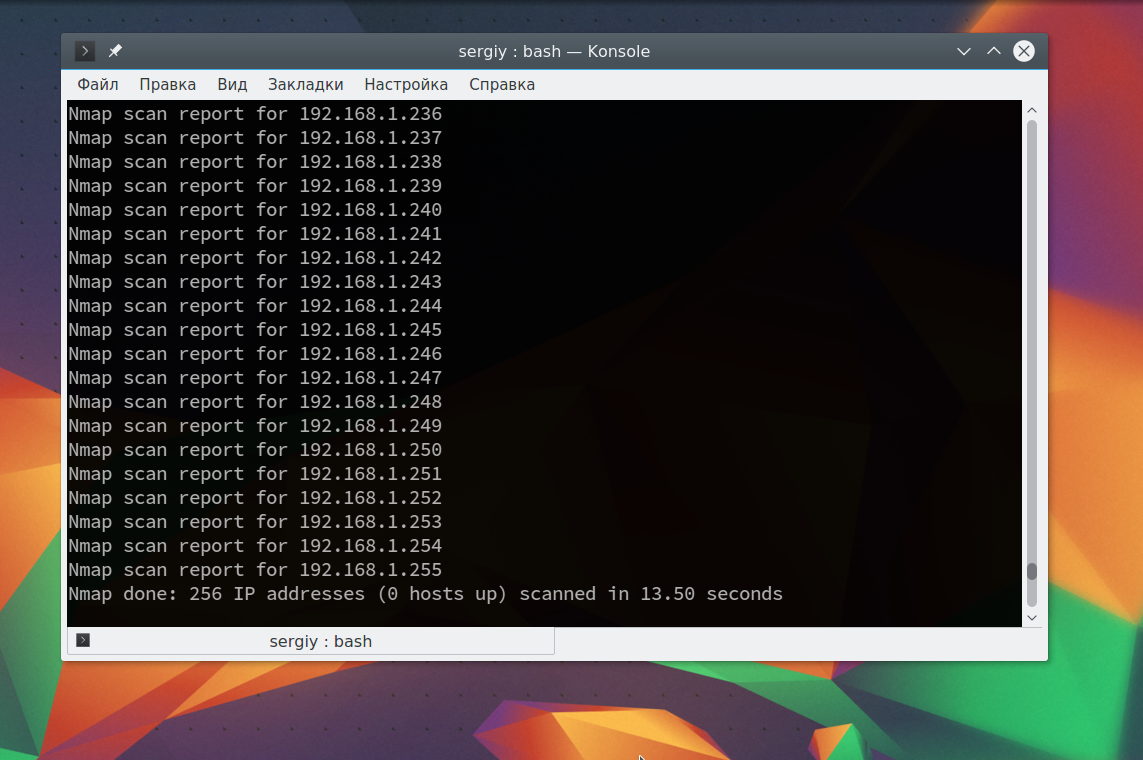

nmap -sL 192.168.1.1/24

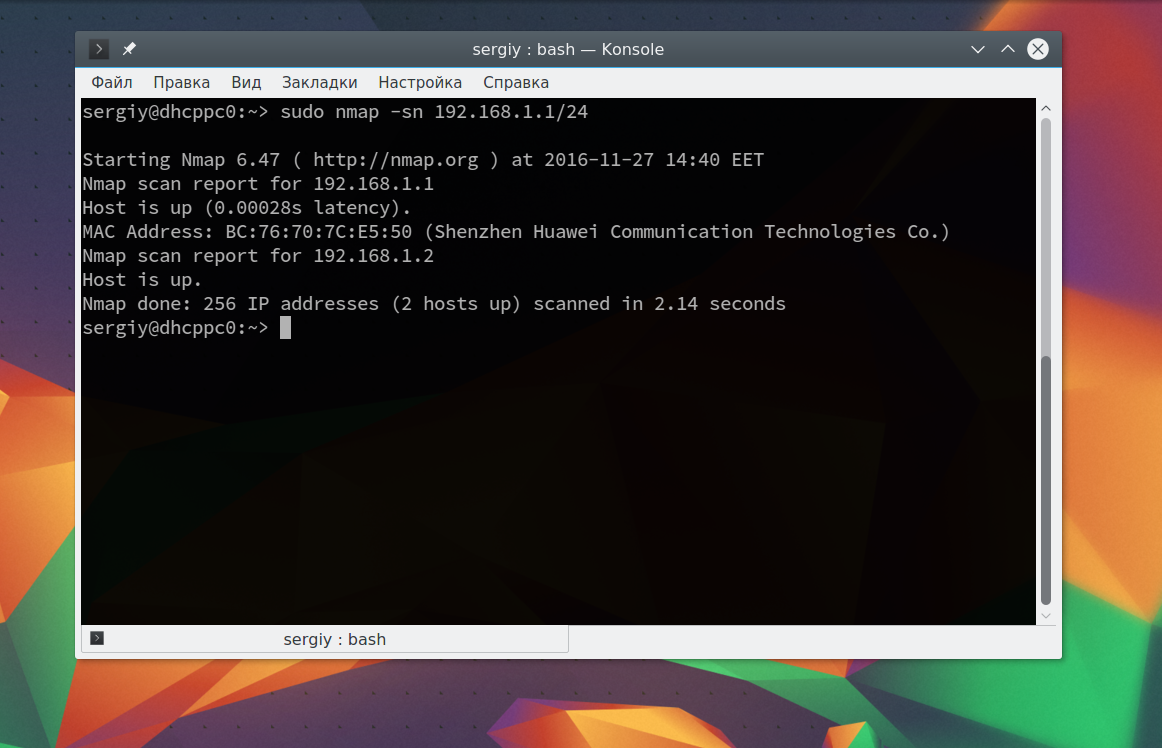

Иногда это сканирование может не дать никаких результатов, потому что некоторые операционные системы имеют защиту от сканирования портов. Но это можно обойти, просто использовав для сканирования ping всех ip адресов сети, для этого есть опция -sn:

nmap -sn 192.168.1.1/24

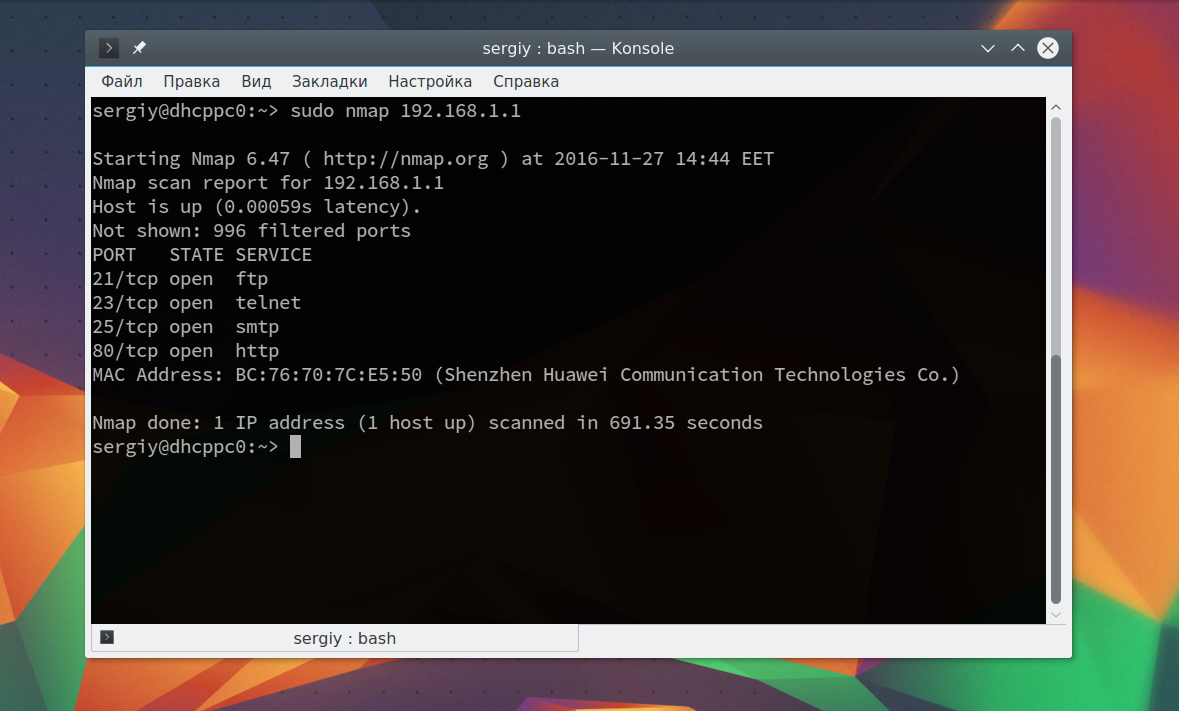

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

sudo nmap 192.168.1.1

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

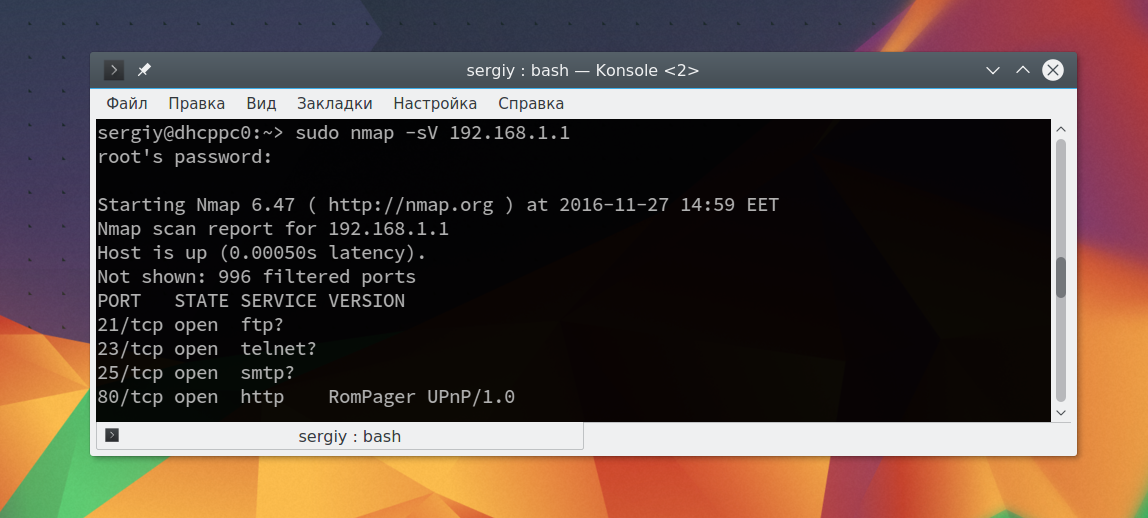

Чтобы узнать более подробную информацию о машине и запущенных на ней сервисах вы можете использовать опцию -sV. Утилита подключится к каждому порту и определит всю доступную информацию:

sudo nmap -sV 192.168.1.1

На нашей машине запущен ftp, а поэтому мы можем попытаться рассмотреть эту службу подробнее с помощью стандартных скриптов nmap. Скрипты позволяют проверить порт более детально, найти возможные уязвимости. Для этого используйте опцию -sC и -p чтобы задать порт:

sudo nmap -sC 192.168.56.102 -p 21

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

sudo find /usr/share/nmap/scripts/ -name ‘*.nse’ | grep ftp

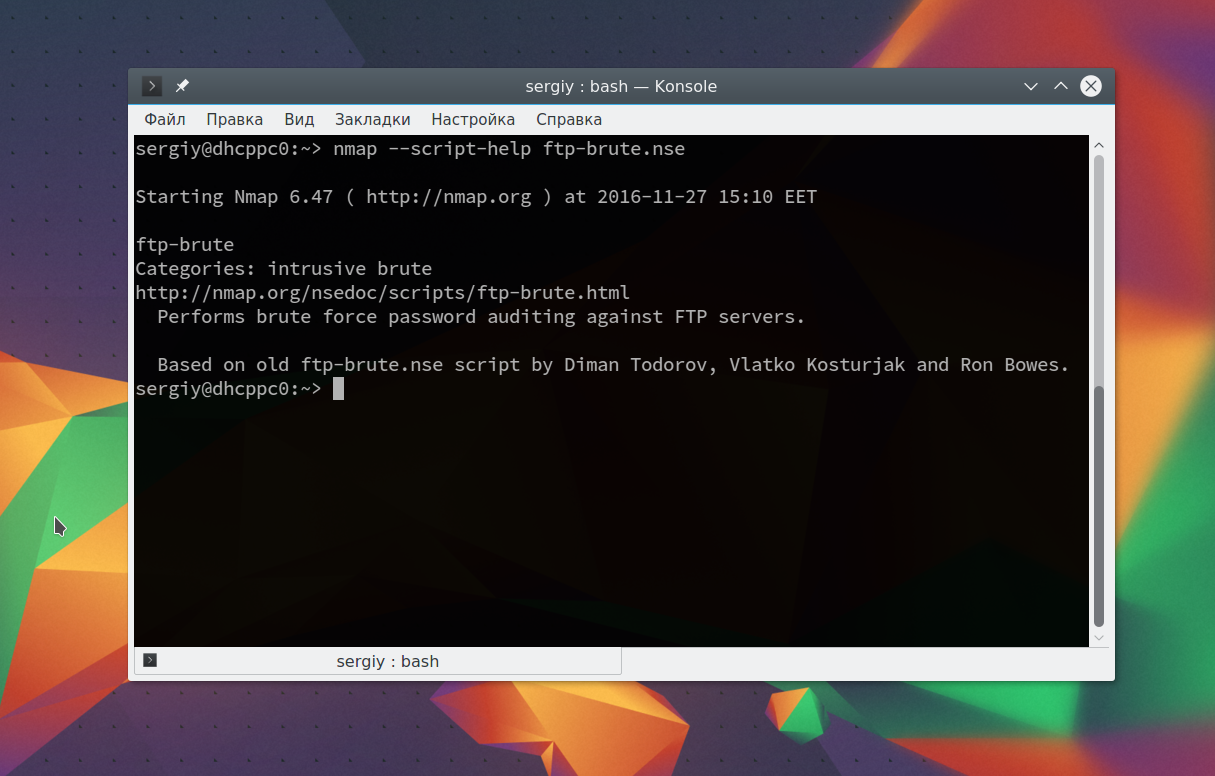

Затем попытаемся использовать один из них, для этого достаточно указать его с помощью опции —script. Но сначала вы можете посмотреть информацию о скрипте:

sudo nmap —script-help ftp-brute.nse

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

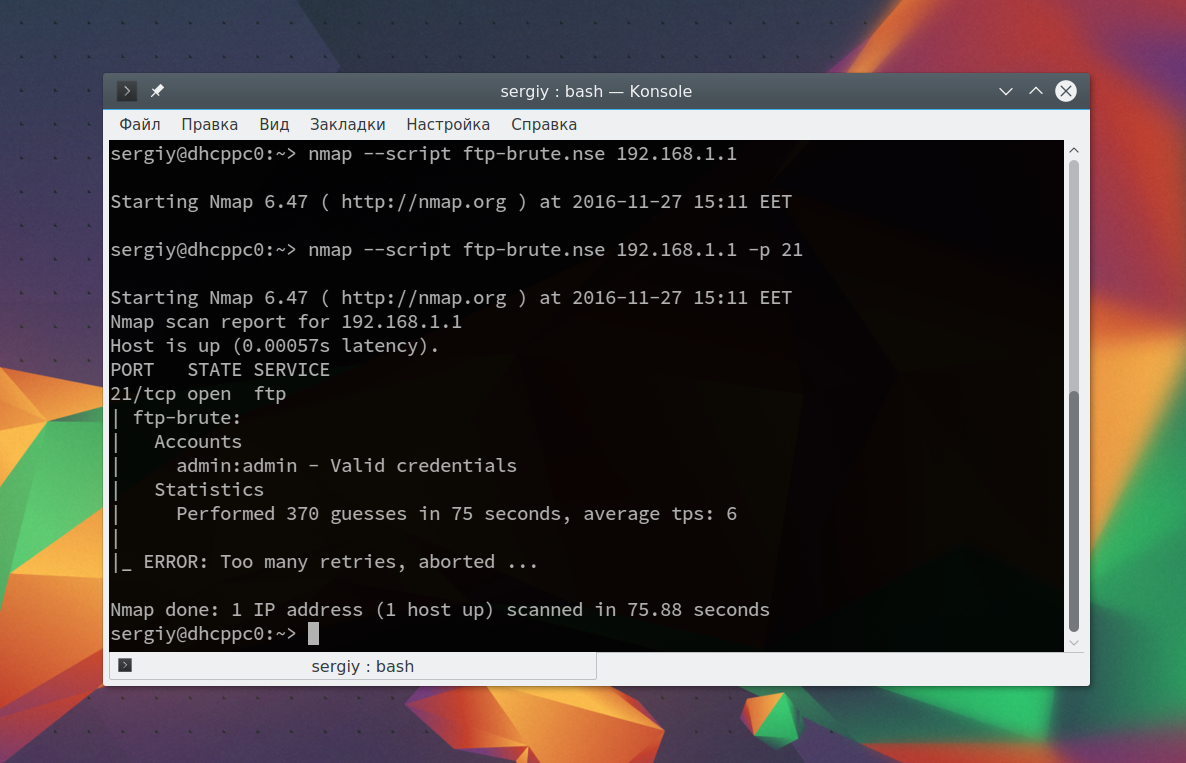

sudo nmap —script ftp-brute.nse 192.168.1.1 -p 21

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

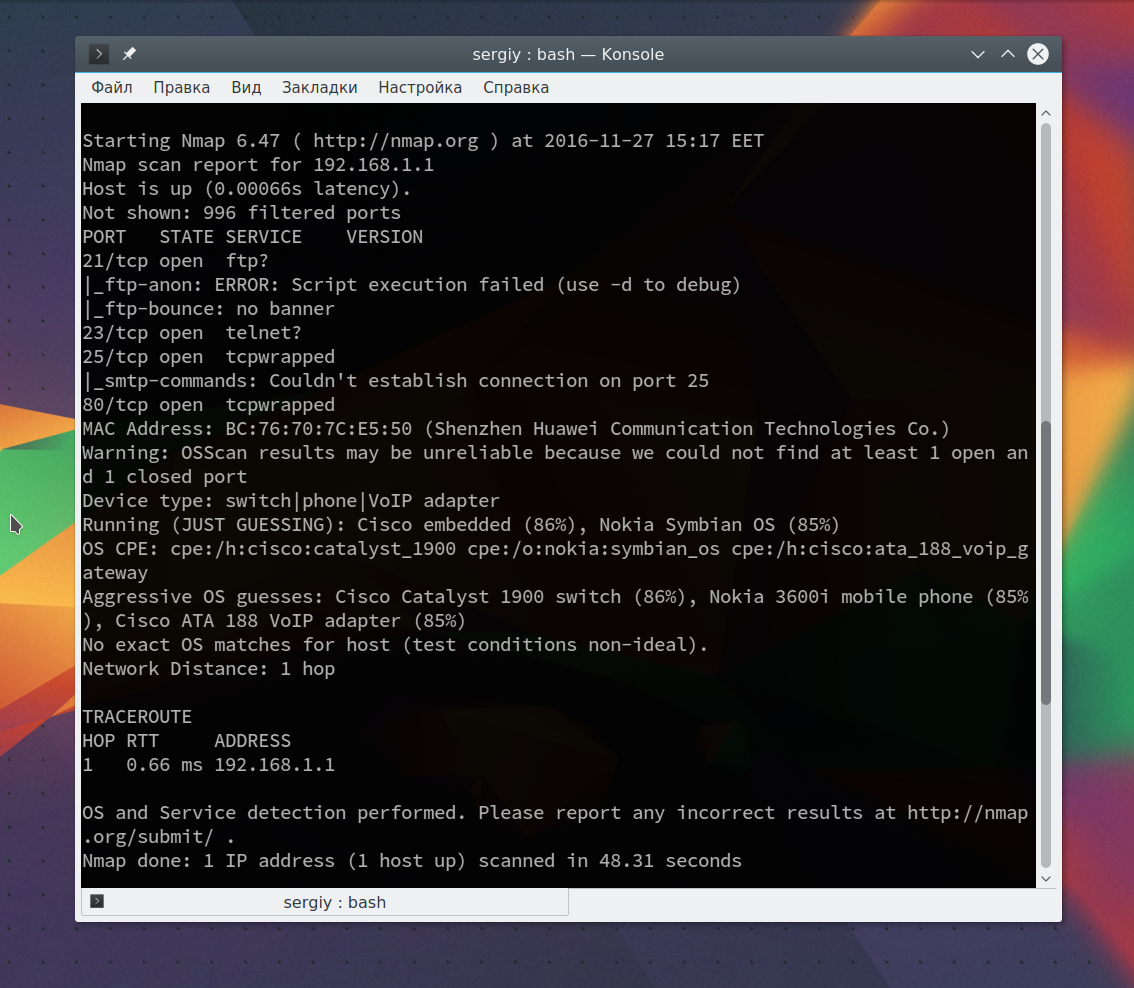

Также можно запустить утилиту с опцией -A, она активирует более агрессивный режим работы утилиты, с помощью которого вы получите большую часть информации одной командой:

sudo nmap -A 192.168.1.1

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины.

Выводы

В этой статье мы рассмотрели как выполняется сканирование портов nmap, а также несколько простых примеров использования этой утилиты. Эти команды nmap могут быть полезными многим системным администраторам, чтобы улучшить безопасность их систем. Но это далеко не все возможности утилиты. Продолжайте экспериментировать с утилитой чтобы узнать больше только не в чужих сетях!

Сетевой сканер nmap windows

Nmap and Zenmap (the graphical front end) are available in several versions and formats. Recent source releases and binary packages are described below. Older version (and sometimes newer test releases) are available from the dist directory (and really old ones are in dist-old). For the more security-paranoid (smart) users, GPG detached signatures and SHA-1 hashes for each release are available in the sigs directory (verification instructions). Before downloading, be sure to read the relevant sections for your platform from the Nmap Install Guide. The most important changes (features, bugfixes, etc) in each Nmap version are described in the Changelog. Using Nmap is covered in the Reference Guide, and don’t forget to read the other available documentation, particularly the new book Nmap Network Scanning!

Nmap users are encouraged to subscribe to the Nmap-hackers mailing list. It is a low volume (7 posts in 2015), moderated list for the most important announcements about Nmap, Insecure.org, and related projects. You can join the 128,953 current subscribers (as of September 2017) by submitting your email address here:

You can also get updates from our Facebook and Twitter pages.

Nmap is distributed with source code under custom license terms similar to (and derived from) the GNU General Public License, as noted in the copyright page.

Microsoft Windows binaries

Please read the Windows section of the Install Guide for limitations and installation instructions for the Windows version of Nmap. You can choose from a self-installer (includes dependencies and also the Zenmap GUI) or the much smaller command-line zip file version. We support Nmap on Windows 7 and newer, as well as Windows Server 2008 and newer. We also maintain a guide for users who must run Nmap on earlier Windows releases..

Note: The version of Npcap included in our installers may not always be the latest version. If you experience problems or just want the latest and greatest version, download and install the latest Npcap release.

The Nmap executable Windows installer can handle Npcap installation, registry performance tweaks, and decompressing the executables and data files into your preferred location. It also includes the Zenmap graphical frontend. Skip all the complexity of the Windows zip files with a self-installer:

Latest stable release self-installer: nmap-7.91-setup.exe

Latest Npcap release self-installer: npcap-1.30.exe

We have written post-install usage instructions. Please notify us if you encounter any problems or have suggestions for the installer.

For those who prefer the command-line zip files (Installation Instructions; Usage Instructions), they are still available. The Zenmap graphical interface is not included with these, so you need to run nmap.exe from a DOS/command window. Or you can download and install a superior command shell such as those included with the free Cygwin system. Also, you need to run the Npcap and Microsoft Visual C++ 2013 Redistributable Package installers which are included in the zip file. The main advantage is that these zip files are a fraction of the size of the executable installer:

Linux RPM Source and Binaries

Many popular Linux distributions (Redhat, Mandrake, Suse, etc) use the RPM package management system for quick and easy binary package installation. We have written a detailed guide to installing our RPM packages, though these simple commands usually do the trick: You can also download and install the RPMs yourself:

Mac OS X Binaries

Nmap binaries for Mac OS X (Intel x86) are distributed as a disk image file containing an installer. The installer allows installing Nmap, Zenmap, Ncat, and Ndiff. The programs have been tested on Intel computers running Mac OS X 10.8 and later. See the Mac OS X Nmap install page for more details. Users of PowerPC (PPC) Mac machines, which Apple ceased selling in 2006, should see this page instead for support information.

Source Code Distribution

This is the traditional compile-it-yourself format. The Nmap tarball compiles under Linux, Mac OS X, Windows, and many UNIX platforms (Solaris, Free/Net/OpenBSD, etc.) It includes Zenmap, the GUI frontend.

Detailed Linux/BSD/Solaris compilation instructions and options are provided here, though this usually does the trick:

Most Mac OS X users install with our Mac installer, but we also provide Mac OS X source code compilation instructions.

If you are compiling Nmap anyway, you might prefer to get the very latest code from our SVN source code repository rather than downloading a tarball here.

Other Operating Systems

Many other operating systems support Nmap so well that I have no need to create and distribute binary packages myself. You can choose to use the packages below, or compile the source distribution, which is often newer. We have created installation pages for the following platforms: