- Как узнать хэш (контрольную сумму) файла в Windows PowerShell

- Получение контрольной суммы файла средствами Windows

- Получение хэша файла в командной строке с помощью CertUtil

- Sha1 windows 10 enterprise

- Answered by:

- Question

- Answers

- Прекращена поддержка конечных точек Центра обновления Windows на основе SHA-1 для устройств со старыми версиями Windows

- Введение

- С чем связано это обновление?

- Какие устройства с Windows затронуты?

- Что произойдет с затронутыми устройствами?

- Как обновить устройства с Windows до SHA-2

- Sha1 windows 10 enterprise

- Asked by:

- Question

- All replies

Как узнать хэш (контрольную сумму) файла в Windows PowerShell

На сайтах загрузок часто бывает представлена контрольная сумма, вычисленная по алгоритмам MD5, SHA256 и другим, позволяющая сверить загруженный файл с файлом, выложенным разработчиком. Для вычисления контрольных сумм файлов можно использовать сторонние программы, но есть способ сделать это и стандартными средствами Windows 10, 8 и Windows 7 (требуется версия PowerShell 4.0 и выше) — с помощью PowerShell или командной строки, что и будет продемонстрировано в инструкции.

Получение контрольной суммы файла средствами Windows

Для начала потребуется запустить Windows PowerShell: проще всего использовать поиск в панели задач Windows 10 или меню Пуск Windows 7 для этого.

Команда, позволяющая вычислить хэш для файла в PowerShell — Get-FileHash, а чтобы использовать ее для вычисления контрольной суммы достаточно ввести ее со следующими параметрами (в примере вычисляется хэш для образа ISO Windows 10 из папки VM на диске C):

При использовании команды в таком виде, хэш вычисляется по алгоритму SHA256, но поддерживаются и другие варианты, задать которые можно с помощью параметра -Algorithm, например, для вычисления контрольной суммы MD5 команда будет выглядеть как в примере ниже

При этом поддерживаются следующие значение для алгоритмов вычисления контрольной суммы в Windows PowerShell

- SHA256 (по умолчанию)

- MD5

- SHA1

- SHA384

- SHA512

- MACTripleDES

- RIPEMD160

Подробное описание синтаксиса команды Get-FileHash доступно также на официальном сайте https://technet.microsoft.com/en-us/library/dn520872(v=wps.650).aspx

Получение хэша файла в командной строке с помощью CertUtil

В Windows присутствует встроенная утилита CertUtil для работы с сертификатами, которая, помимо прочего, умеет высчитывать контрольную сумму файлов по алгоритмам:

- MD2, MD4, MD5

- SHA1, SHA256, SHA384, SHA512

Для использования утилиты достаточно запустить командную строку Windows 10, 8 или Windows 7 и ввести команду в формате:

Пример получения хэша MD5 для файла показан на скриншоте ниже.

Дополнительно: на случай, если вам требуются сторонние программы для вычисления хэшей файлов в Windows, можно обратить внимание на SlavaSoft HashCalc.

Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx?id=11533 (формат команды для использования утилиты: fciv.exe путь_к_файлу — результат будет MD5. Также можно вычислить хэш SHA1: fciv.exe -sha1 путь_к_файлу)

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

08.09.2016 в 19:21

Здравствуйте. На Windows 10 в контекстном меню проводника CRC SHA можно вычислить SHA-1, SHA-256.

09.09.2016 в 09:41

Здравствуйте. Подозреваю, это что-то установленное вами добавило такой пункт, по умолчанию нет (в настройках тоже подобного не нашел)

09.09.2016 в 18:37

Да Вы правы. Проверил, оказывается пункт CRS SHA принадлежит архиватору 7-Zip.

09.09.2016 в 08:19

Спасибо очень полезная статья.

09.09.2016 в 16:51

еще проще узнать хэш сумму сторонней программой, совершенно бесплатной HashTab.

Sha1 windows 10 enterprise

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I am not able to access the HTTPS URL of my device from IE 11 and Chrome browser. I am using windows 10 machine. My device is using SHA1 certification type. We are planning to move on SHA2 certificate. But min time please suggest workaround for accessing HTTPS URL using SHA1 certificate on windows 10. So our customer can use devices without any issue. Also can anyone please give me exact windows update(KB Digit) which is blocking sha1 certificate on IE.

certificate RSA length is 2048

Answers

No, There is no workaround.

According to Microsoft Security Advisory 4010323 state,

Beginning May 9, 2017, Microsoft released updates to Microsoft Edge and Internet Explorer 11 to block sites that are protected with a SHA-1 certificate from loading and to display an invalid certificate warning. This change will only impact SHA-1 certificates that chain to a root in the Microsoft Trusted Root Program where the end-entity certificate or the issuing intermediate uses SHA-1. Enterprise or self-signed SHA-1 certificates will not be impacted, although we recommend that all customers quickly migrate to SHA-2 based certificates.

And Certificate authorities have been prohibited from issuing new SHA-1 certificates Since January 2016. Customers should ensure that their certificate authorities are using the SHA-2 hashing algorithm to obtain SHA-2 certificates from their certificate authorities.

Thus in order to your computer to be safe, it’s strongly recommend you update your certificate from SHA1 to SHA2. And also keep your computer update to date.

For details, please read this article:

Deprecation of SHA-1 for SSL/TLS Certificates in Microsoft Edge and Internet Explorer 11

Прекращена поддержка конечных точек Центра обновления Windows на основе SHA-1 для устройств со старыми версиями Windows

Введение

В соответствии с политикой завершения поддержки алгоритма SHA-1 (Майкрософт) Центр обновления Windows прекращает использовать конечные точки на основе SHA-1 в конце июля 2020 г. Это означает, что устройства со старыми версиями Windows, не обновленные до SHA-2, больше не будут получать обновления через Центр обновления Windows. Ваши устройства со старыми версиями Windows могут продолжать использование Центра обновления Windows путем установки вручную определенных обновлений, включающих поддержку SHA-2.

Все остальные платформы Windows продолжат получать обновления через Центр обновления Windows, так как они подключены к конечным точкам службы SHA-2.

С чем связано это обновление?

Поддержка устаревших конечных точек службы Центра обновления Windows, использовавшихся только для старых платформ, прекращается. Это изменение вносится, из-за слабостей алгоритма хеширования SHA-1 и для обеспечения соответствия отраслевым стандартам.

Хотя конечная точка SHA-1 больше не поддерживается, устройства с новыми версиями Windows продолжат получать обновления через Центр обновления Windows, так как эти устройства используют более безопасный алгоритм SHA-2. Чтобы узнать, затрагивается ли ваше устройство, см. таблицу в разделе «Какие устройства с Windows затронуты».

Какие устройства с Windows затронуты?

Большинство пользователей не затрагиваются этим изменением. С Windows 8 для компьютеров и Windows Server 2012 подключения к конечным точкам службы Центра обновления Windows используют более современный алгоритм (SHA-256). В более ранних версиях Windows для подключения к конечным точкам службы Центра обновления Windows используется менее надежный алгоритм SHA-1.

Для большинства затронутых версий Windows обновление SHA-2 добавит поддержку, необходимую для продолжения получения обновлений через Центр обновления Windows. В таблице ниже показано влияние на различные версии Windows. Некоторые платформы больше не поддерживаются, поэтому они не будут обновлены.

Windows для рабочего стола

Устройство не поддерживается

Центры обновления Windows больше не будут поддерживаться.

64-разрядная версия Windows XP

Windows XP с пакетом обновления 3 (SP3)

Windows Vista с пакетом обновления 1 (SP1)

Windows Vista с пакетом обновления 2 (SP2)

Поддержка Центра обновления Windows будет затронута.

Проблему можно устранить путем ручной установки обновлений KB.

Windows 7 с пакетом обновления 1 (SP1)

Windows 8 и более поздние версии

Не затрагивается

Обновление не требуется

Windows 2000 Server

Устройство не поддерживается

Центры обновления Windows больше не будут поддерживаться.

Windows Server 2003

Windows Server 2003 с пакетом обновления 2 (SP2)

Windows Server 2008

Поддержка Центра обновления Windows будет затронута.

Проблему можно устранить путем ручной установки обновлений KB.

Windows Server 2008 с пакетом обновления 2 (SP2)

Windows Server 2008 R2

Windows Server 2008 R2 с пакетом обновления 1 (SP1)

Windows 2012 и более поздние версии

Не затрагивается

Обновление не требуется

Что произойдет с затронутыми устройствами?

В соответствии с предыдущей таблицей это изменение затрагивает только устройства со старыми версиями Windows, которые не обновлены до SHA-2. Затронутые устройства больше не смогут получать обновления через Центр обновления Windows, пока вы вручную не обновите их до SHA-2. Чтобы вручную обновить устройства с Windows, см. раздел «Как обновить устройства с Windows до SHA-2».

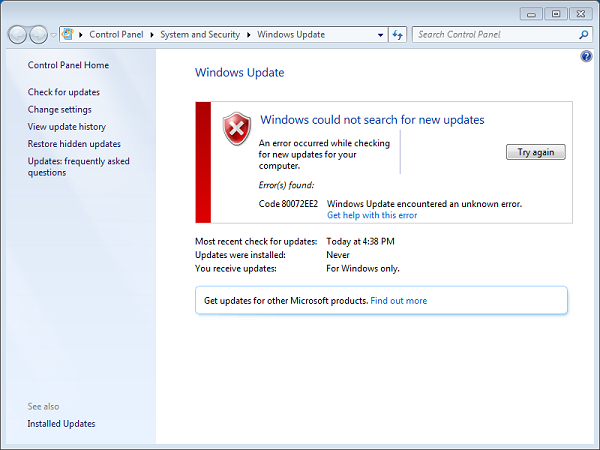

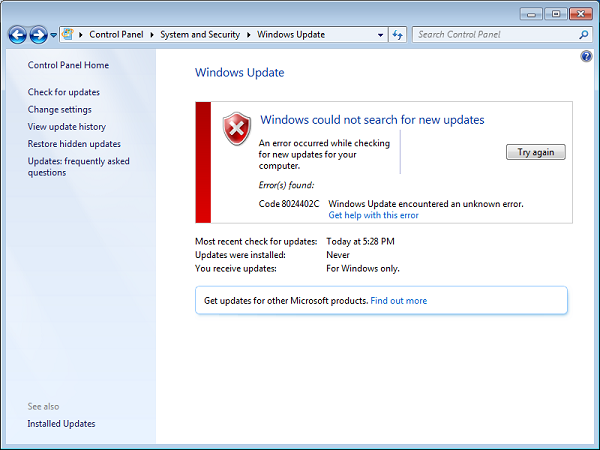

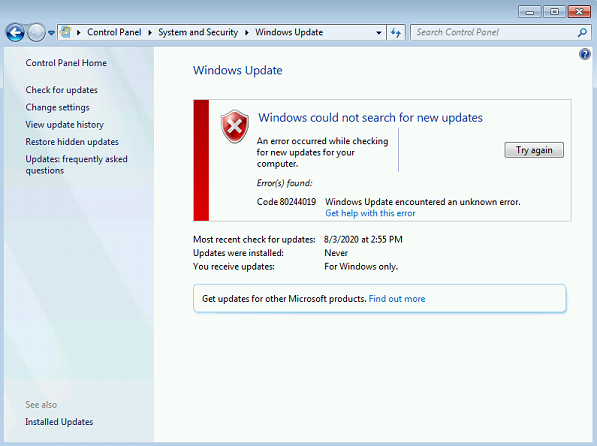

Устройство с Windows, не обновленное до SHA-2, попытается найти обновления и вернет одну из следующих ошибок:

Код ошибки 80072ee2: Устройству не удается подключиться к Центру обновления Windows.

Код ошибки 8024402c: Устройство не может найти Центр обновления Windows.

Код ошибки 80244019: Устройству не удается подключиться к Центру обновления Windows.

Некоторые проверки на наличие обновлений выполняются без непосредственного взаимодействия с пользовательским интерфейсом, например автоматические обновления, драйверы устройств, подписи антивирусной программы в Защитнике, обновления Microsoft Office и т. д. Для таких «фоновых» проверок эти сбои будут неочевидными. В таком случае вы можете проверить файл журнала Центра обновления Windows (c:\windows\windowsupdate.log) на наличие кодов сбоев: 0x8024402c, 8024402c, 0x80072ee2, 80072ee2, 0x80244019 или 80244019.

Как обновить устройства с Windows до SHA-2

Чтобы продолжать использовать Центр обновления Windows для устройств со старыми версиями Windows, вам требуется скачать и установить следующие два обновления:

Обновление 1: поддержка подписи кода SHA-2

При применении этого обновления добавляется поддержка для проверки подписей с использованием более безопасных алгоритмов хеширования SHA-2. Применяйте только обновление, подходящее для вашего устройства с Windows.

KB4474419: обновление поддержки подписи кода SHA-2

Область применения: Windows 7 SP1, Windows Server 2008 R2 SP1 и Windows Server 2008 SP2

KB4484071: поддержка SHA-2 для Windows Server Update Services

Область применения: Windows Server Update Services 3.0 SP1 и Windows Server Update Services 3.2

Примечание. Большинству пользователей следует устанавливать только обновление KB4474419. Корпоративные администраторы также могут установить обновление KB4484071.

Обновление 2: обновления стека обслуживания, связанного с SHA-2

При установке этого обновления добавляется поддержка в стек обслуживания Центра обновления Windows, чтобы проверять подписи SHA-2 и инструктировать затронутые устройства с Windows на выполнение связи с использованием современных конечных точек службы на основе SHA-2 в Центре обновления Windows. Применяйте только обновление, подходящее для вашего устройства с Windows.

KB4490628: Обновление стека обслуживания

Область применения: Windows 7 SP1 и Windows Server 2008 R2 SP1

KB4493730: обновления стека службы WU

Область применения: Windows Server 2008 SP2

Sha1 windows 10 enterprise

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Asked by:

Question

Where does MS document the hashes for its retail Win10 downloads (e.g., Win10_1703_English_x64.iso)? I bought Win10 at the MS Store, and the site provided no hash. (Why?)

Also can I use my retail key to activate Win 10 installed from an MSDN ISO? (MSDN, unlike the MS store, provides download hashes).

The hash is not available from customer service; so far, in several attempts to get it, they have:

1. Denied that such a code exists, and when asked why it isn’t available, hung up;

2. Said there’s more than one, so they can’t give me any;

3. Asked for my license key and said that it’s valid, so the download is also valid;

4. Said that the download is valid because I got it from the MS store — despite the fact that it can be corrupted or attacked in transit.

Does anyone at MS take security seriously? Does anyone at MS read these messages?

All replies

We can use retail key to active the image download from MS store, but for the ISO downloaded from MSDN, we cannot activate by using retail key.

We could take use of the following tool to compute the hash of the ISO file:

Microsoft File Checksum Integrity Verifier

Availability and description of the File Checksum Integrity Verifier utility

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

I know how to compute the hash. I need an official MS hash to compare my computed hash against. Where can I find the official hash? Why was it not provided by the MS store?

I wouldn’t completely dismiss ISOs not downloaded from Microsoft servers as non-genuine.

Also, I have to say there is no publish site list all ISOs hash for Windows 10. You can feedback on Feedback Hub about your concern.

I tell you the Hash if you can tell me which ISO you would like to verify.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

- Edited by Kate Li Microsoft employee Wednesday, August 2, 2017 6:33 AM

——

I tell you the Hash if you can tell me which ISO you would like to verify.

——

Win10_1703_English_x64.iso . Please post SHA1 or better (e.g., SHA256). BTW, where does your hash come from?

——

Also, I have to say there is no publish site list all ISOs hash for Windows 10. You can feedback on Feedback Hub about your concern.

——

Is that the «Site Feedback» link at the bottom of this page? Or something else?

——

I wouldn’t completely dismiss ISOs not downloaded from Microsoft servers as non-genuine.

——

I didn’t ask this question. I downloaded the ISO from an MS server. Of course, any download can be corrupted — or attacked — in transit, which is why the publisher always should provide, over https, either (1) a reliable hash (SHA1 or better) and an exact byte length; and/or (2) a reliable digital signature (e.g, GPG).

» I didn’t ask this question. I downloaded the ISO from an MS server. Of course, any download can be corrupted — or attacked — in transit «

I agree with you. The feedback Hub is build in app in Windows 10, you can submit your advise or suggestion for anything about Windows 10.

I Will post back the SH1 later for you.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

> I Will post back the SH1 later for you.

> I Will post back the SH1 later for you.

| I Will post back the SH1 later for you.

Do you have an ETA for this post?

Microsoft should totally publish these. I’ve downloaded the x64 image twice and the hash matched both times, only downloaded x32 once but hopefully it should be right too. Here’s what I got:

md5:

6c8bd404dd95a286b3b3ef3a90e2cb34 Win10_1703_English_x32.iso

effccfda8a8dcf0b91bb3878702ae2d8 Win10_1703_English_x64.iso

sha1:

1af7b5b5914b718c3f2f6e58907f51c36f8a03c1 Win10_1703_English_x32.iso

ce8005a659e8df7fe9b080352cb1c313c3e9adce Win10_1703_English_x64.iso

sha256:

353578c9ece65f49106e058c35455ef010d933ca132708b8424ec8163b5709dc Win10_1703_English_x32.iso

b842a801bf1dedf3acbfd909f91fb2a741eef20fda133daa1878e46a07ec9237 Win10_1703_English_x64.iso

Here’s an archive of all Win 10 ISO files (and all the other stuff from the MSDN / Visual Studio portal):

Hello, As the original poster of this thread asked before; will you kindly tell your source of this information for the hash regarding the windows 10 ISOs please.? I ran them on what I have and got a match, so thank you for that. I would just like to know where you actually got these figures. Enjoy your night! (;

I believe I’ve been pretty clear on the source of the hashes on the site I referenced. They come from the download portal on my.visualstudio.com.

If you want to verify for yourself, you’ll need to have an MSDN subscription (or reverse engineer the API).

Here another archive:

I believe itsrun by this guy:

But, this is utterly redundant — as you have no idea whether these are authentic hashes or not.

Microsoft are the only organisation that should publish a hash for its ISOs, PERIOD.

If it cannot publish a hash the user cannot authenticate that this is authentic ISO released by Microsoft.

Does nobody, other than a small group of people, not understand this? Or is Microsoft trying to lure people into a false sense of security.

Every time I accidentally visit Microsoft «support» site, I end up infuriated. Like seriously, most every piece of software available to download lists a AT LEAST one checksum, and many include multiple, such as MD5, SHA1, and SHA256. This is amateur level stuff, and is somehow met with total ignorance and «misunderstanding» of why anyone would want/need this information.

If was a new developer on GitHub, I would understand it, but no way that such a vast network of developers operating on the scale of Microsoft has not not thought of this, and doesn’t see its value, yet where he are, still no checksums to compare. Do you really expect people to have to open a support question for each and every download so that someone can «get back to them» with the results? This is comical.

I compare checksums for the simple purpose of checking file integrity, ESPECIALLY ON AN INSTALLER IMAGE!

Let’s say something went foobar during my download, a small sector got screwed up. I being unaware proceed to flash the image to a USB stick, proceed through an install process, format by existing drives, and during install it comes across this bad part and BOOM, bricked system, have to go through booting into Linux live media to attempt to get this all fixed. Could have been preventing by simply knowing my installer image was corrupted to begin with.

This is not some «edge» case, this is COMMON, just take a look at google for people searching «windows installer 0x800XXXXX» errors. Is listing checksums really that foreign of a concept?