- Схема леса windows server 2012

- Популярные Похожие записи:

- 8 Responses to Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2

- Использование модели доменного леса организации Using the Organizational Domain Forest Model

- Автономность службы на уровне домена Domain-level service autonomy

- Владелец домена Domain owner

Схема леса windows server 2012

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-00

Всем привет, после того как мы установили Active directory в windows server 2008R2 и добавили контроллер домена в существующий лес Active Directory Windows Server 2008 R2, нужно двигаться дальше и идти в ногу со временем. Сегодня мы разберем как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Для реализации данной задачи у вас должен быть установлен Windows Server 2012 R2 и на нем настроен статический ip адрес, так же компьютеру должно быть присвоено имя dc03 и он должен быть присоединен к домену.

Все подготовительные требования я выполнил

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-01

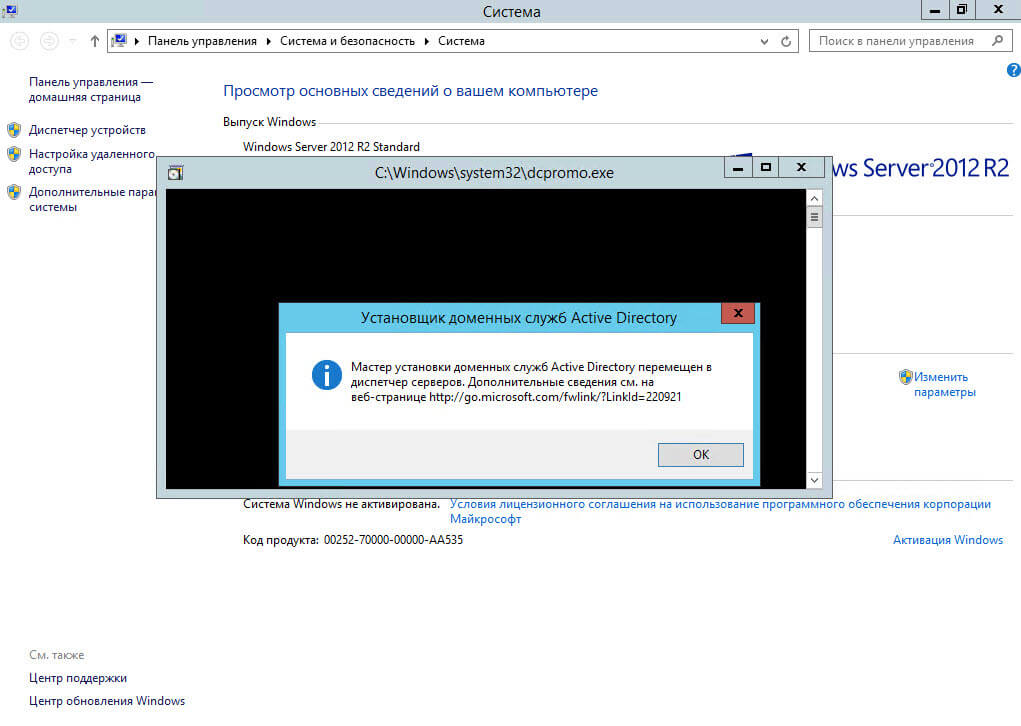

попробуем как и раньше ввести dcpromo, в меню выполнить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-02

и видим, что теперь такой команды нет и вас просят установить Active Directory через диспетчер серверов.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-03

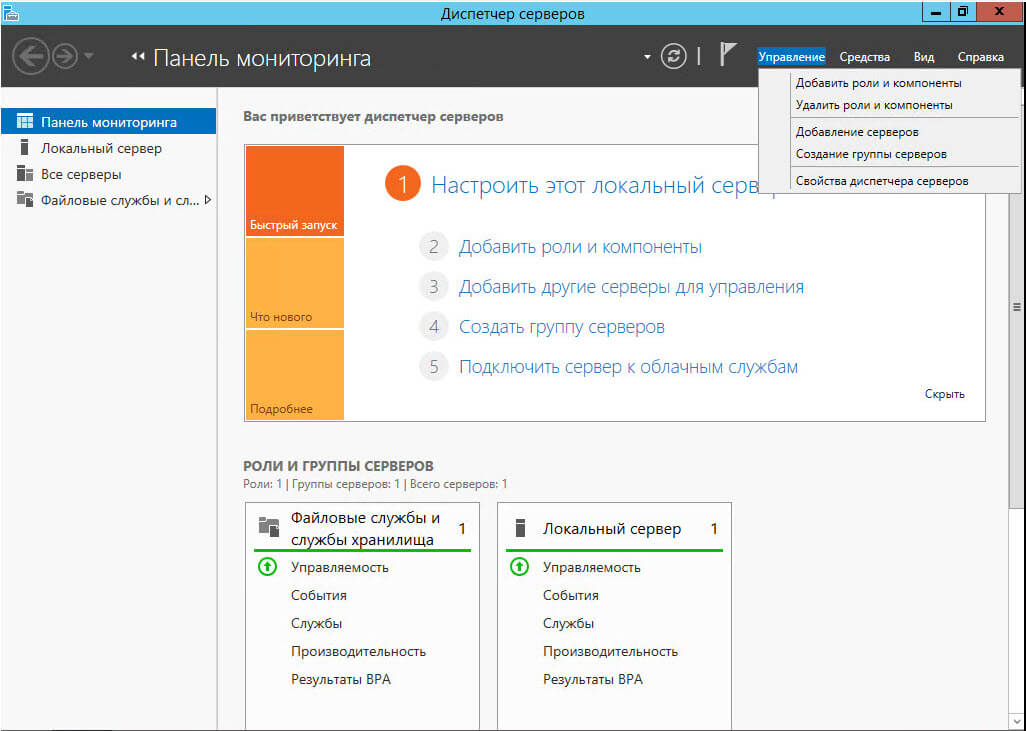

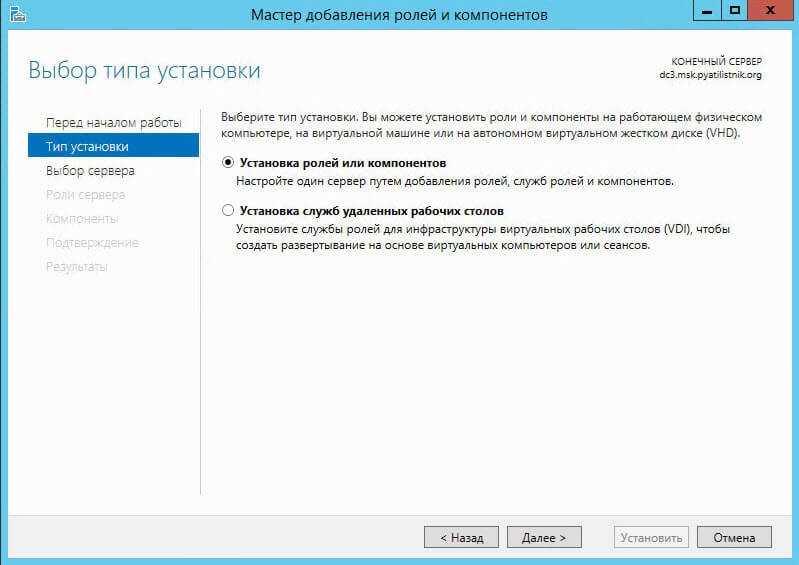

Открываем управление-Добавить роли и компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-04

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-05

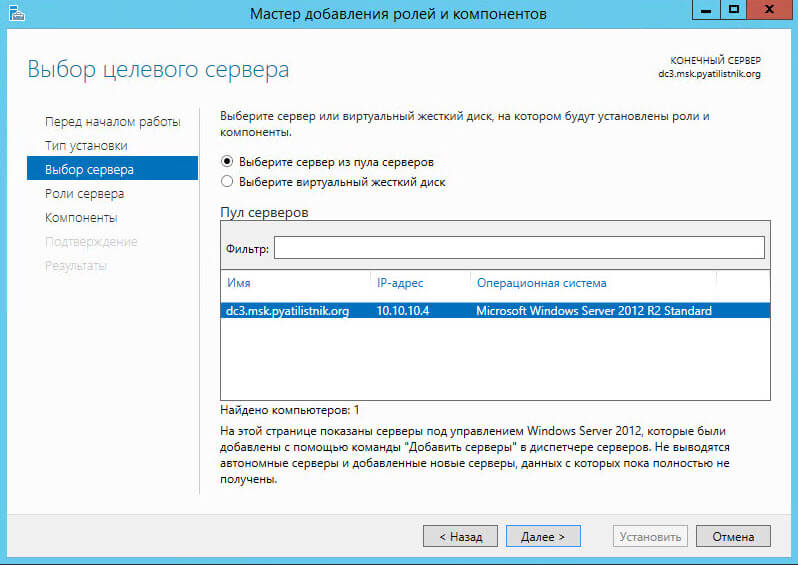

Выбираем пул и жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-06

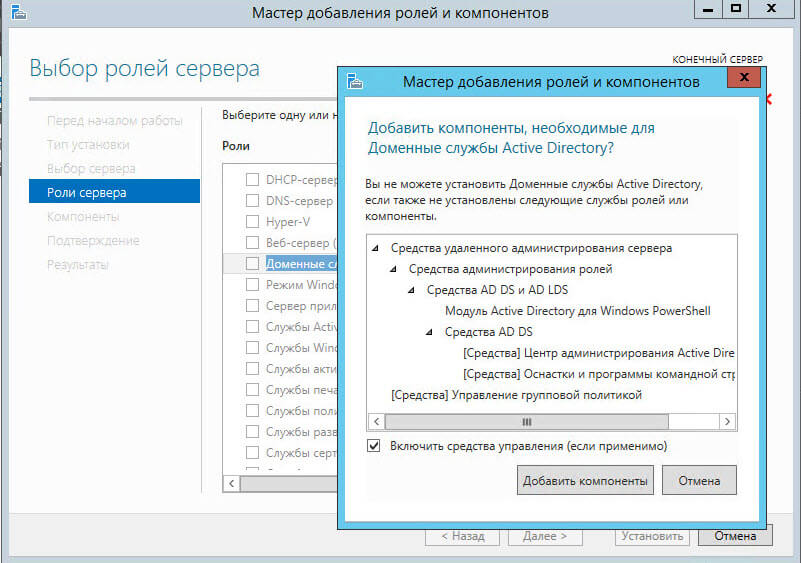

В ролях ставим галку на Доменные службы и жмем добавить компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-07

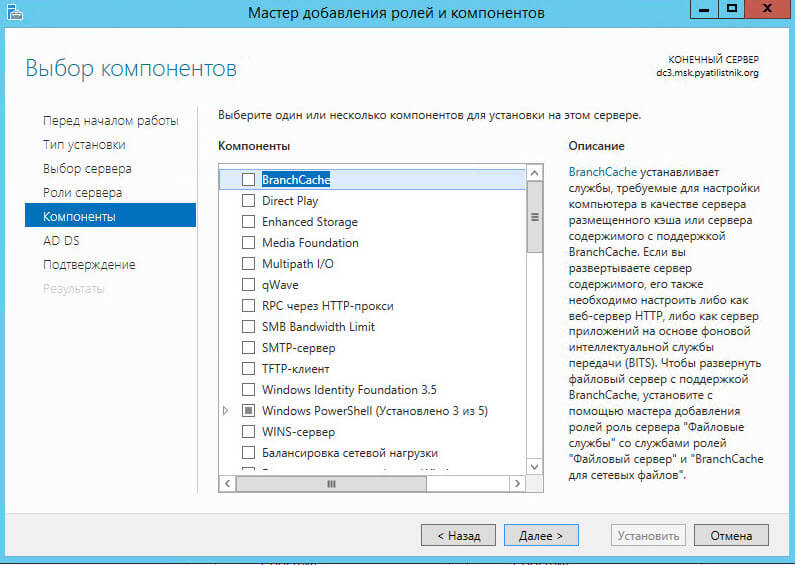

на окне с компонентами жмем далее

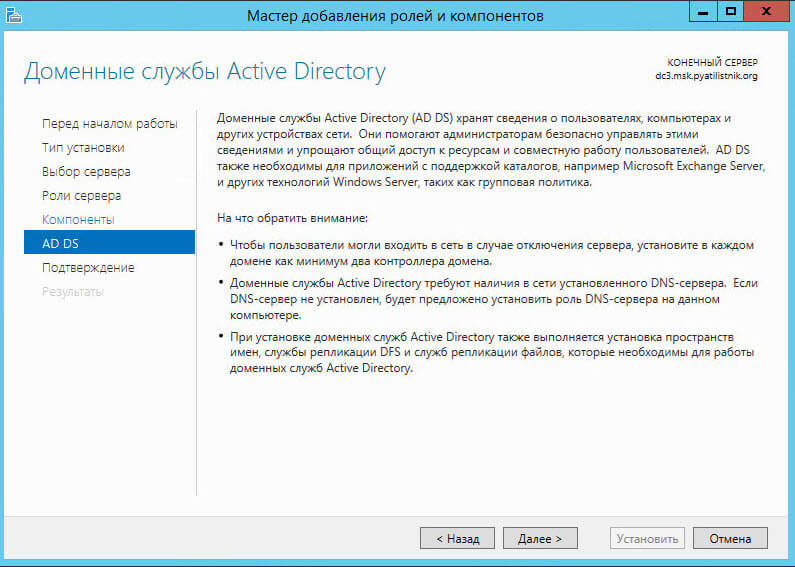

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-08

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-09

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-10

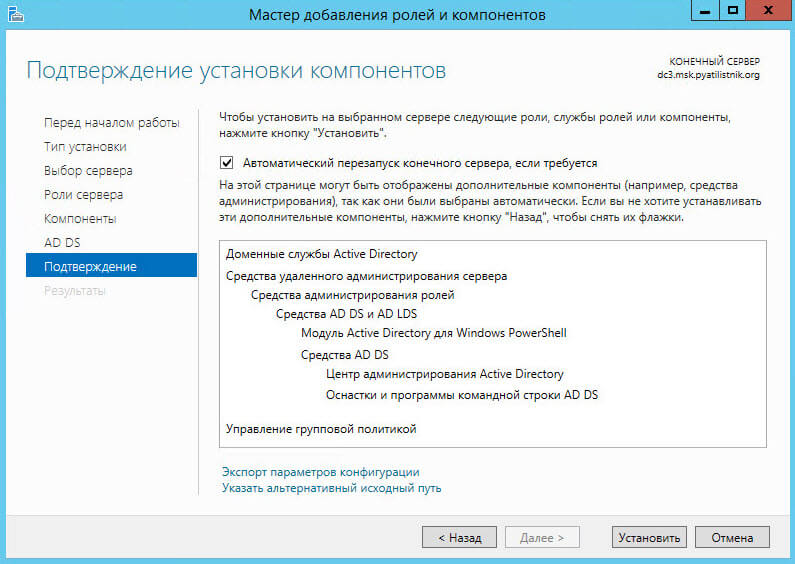

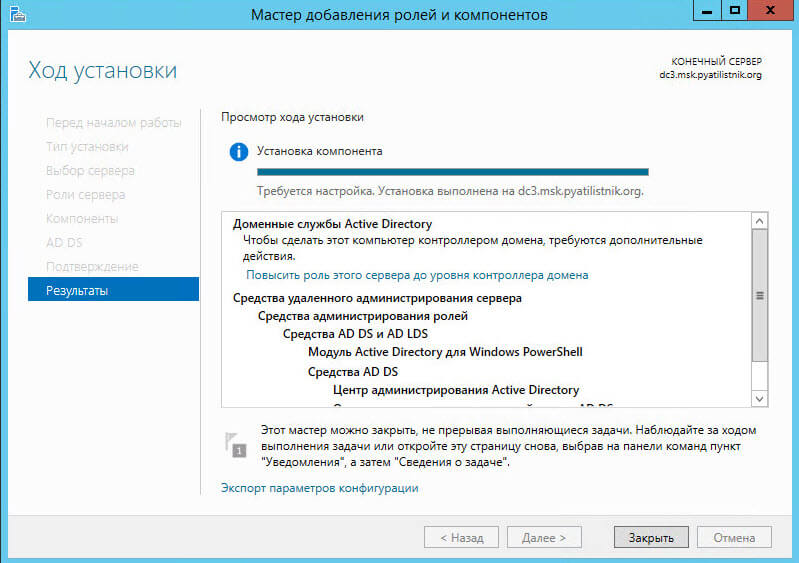

После успешной установки жмем закрыть

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-11

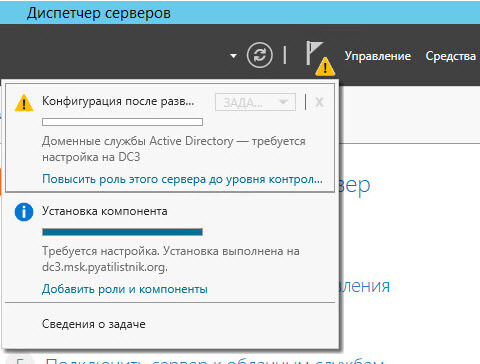

После чего видим значок предупреждения щелкаем по нему и видим, вам предлагается Повысить роль этого сервера до уровня контроллера домена, произведем настройки контроллера домена.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-12

Откроется конфигурация развертывания, выбираем Добавить контроллер домена в существующий домен, укажем название домена у меня это msk.pyatilistnik.org и зададим учетные данные от имени которых будет производиться операция.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-13

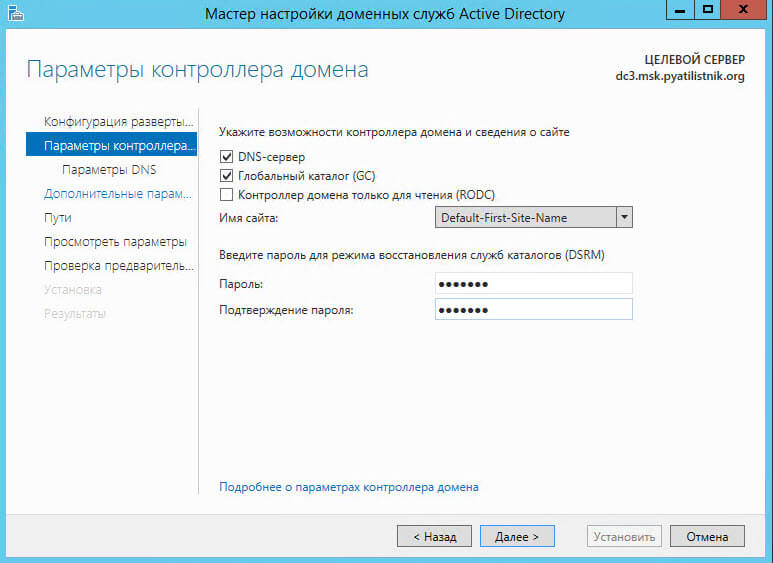

Ставим галку DNS сервер и Глобальный каталог, выбираем сайт если их несколько, а так же нужно задать дважды пароль режима восстановления служб каталогов (DSRM)

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-14

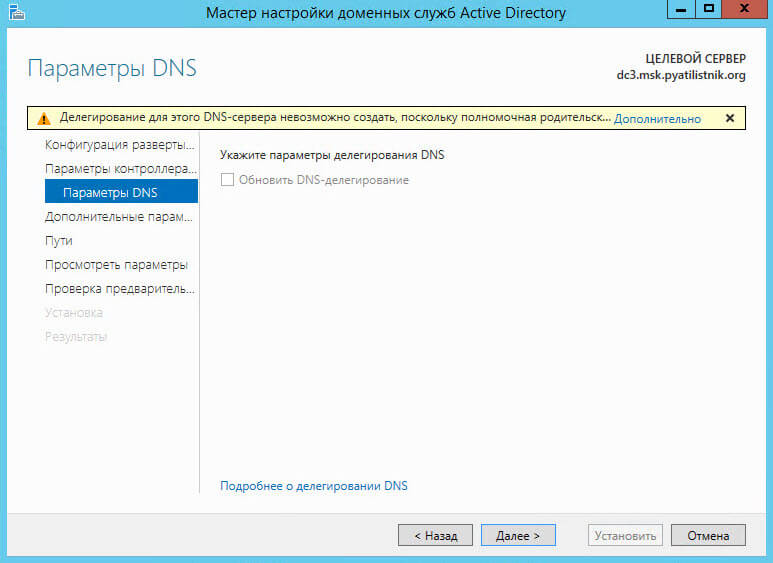

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-15

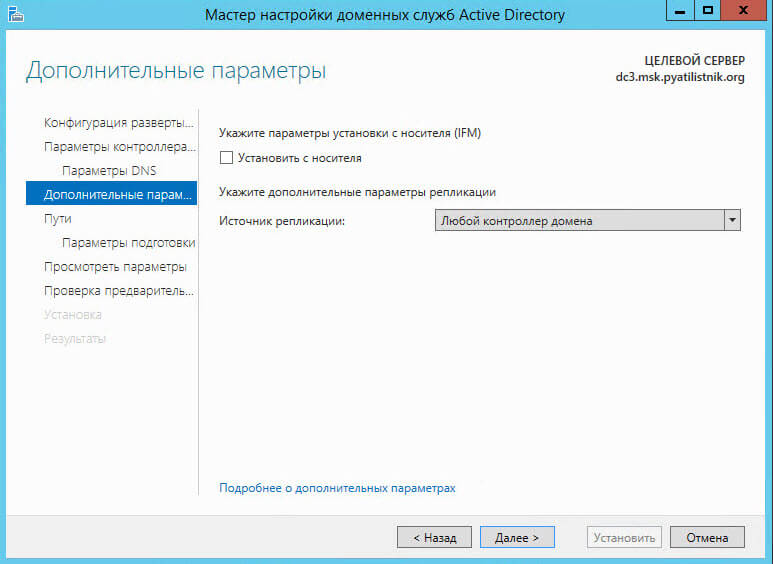

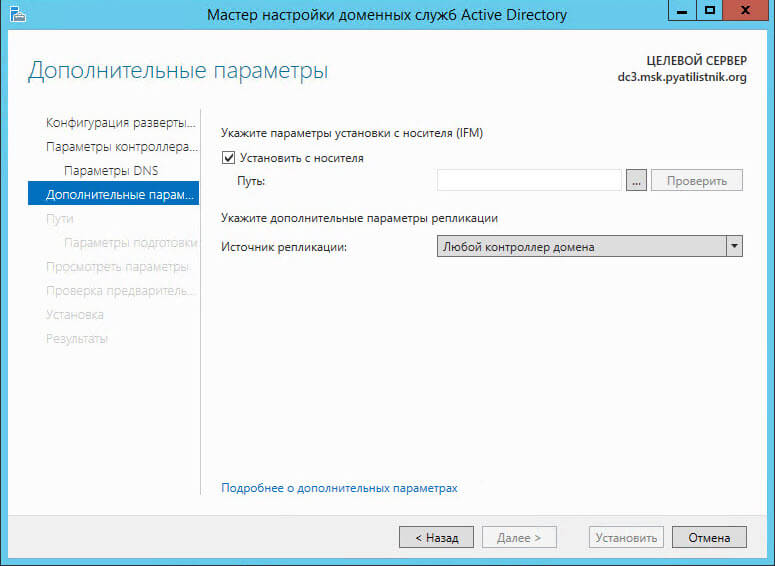

Указываете источник репликации, я оставлю любой контроллер, так же вы можете поставить галку установить с носителя IFM

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-16

Вам будет предложено указать путь где лежит IFM для установки из него.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-17

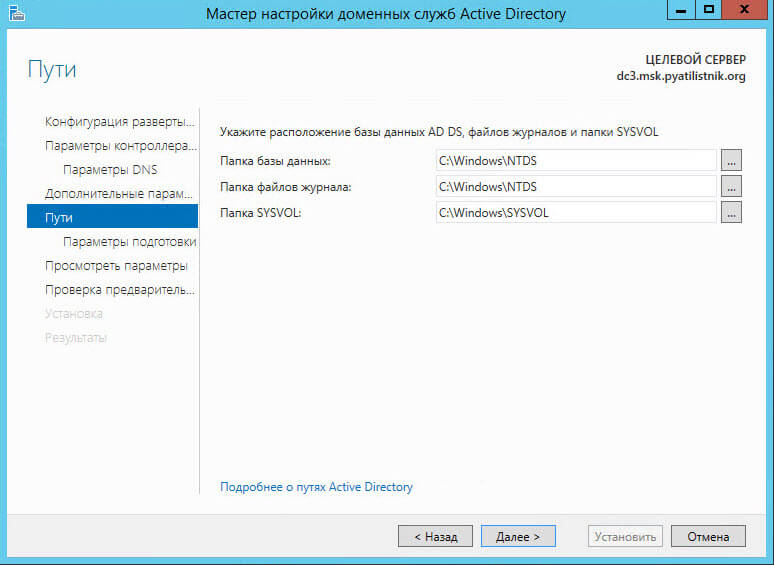

Задаем месторасположение где будет хранится база AD и папка SYSVOL.

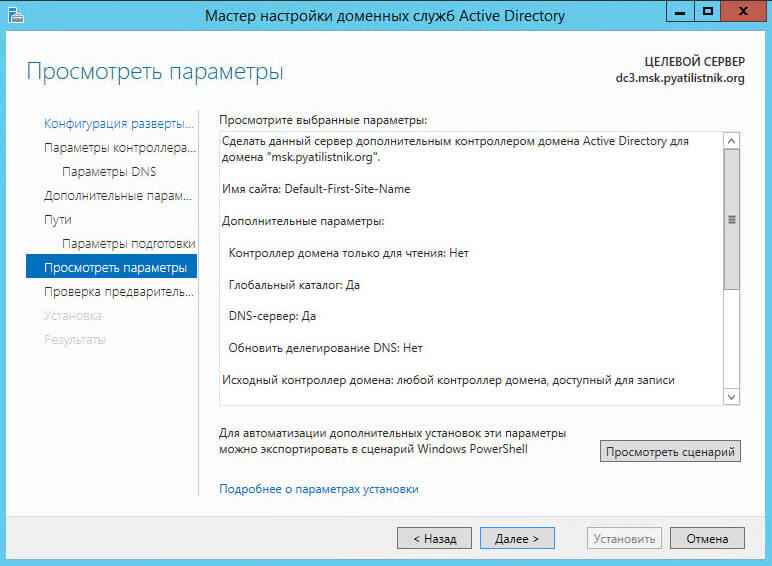

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-18

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-19

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-20

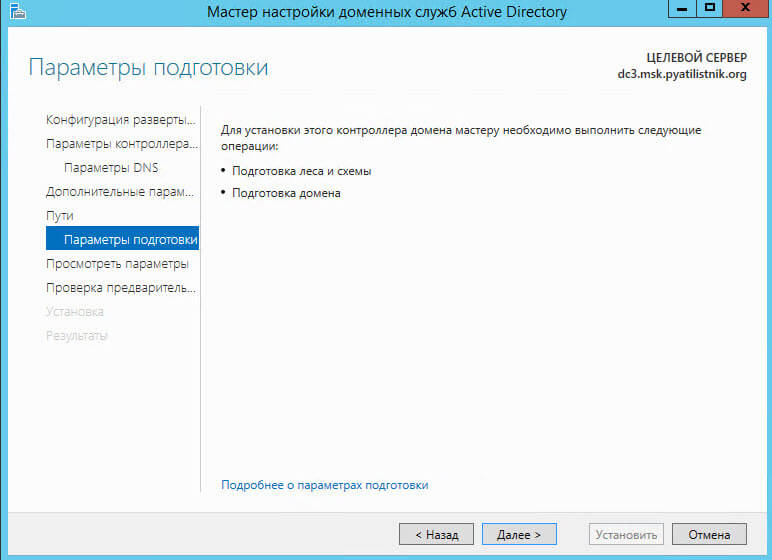

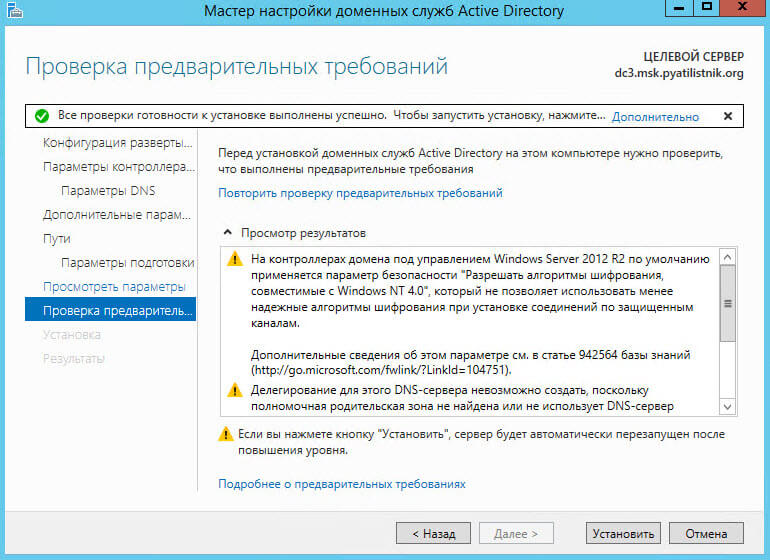

Если все тесты пройдены для установки DC то жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-21

После перезагрузки начнется синхронизация домен контроллеров или репликация контроллеров домена кому как нравится. Таким образом мы установили третий резервный контроллер домена и при выходе двух из строя, домен будет жить.

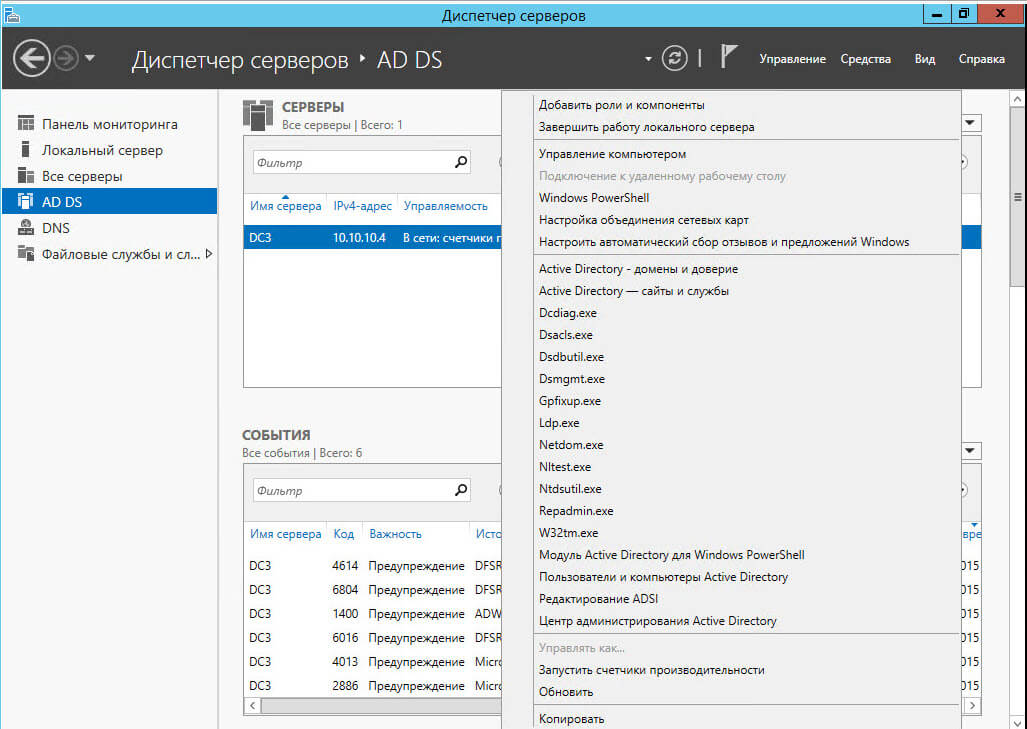

Если вы щелкните по имени сервера в роли AD DS правым кликом то вы приятно удивитесь контекстному меню в котором будут ссылки на очень большое сборище утилит связанных с Active Directory, такие как оснастки и утилиты ldp, netdom, ntdsutil, Gpfixup, Dsmgmt, Repadmin, Dcdiag, Dsacls и многое другое

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-22

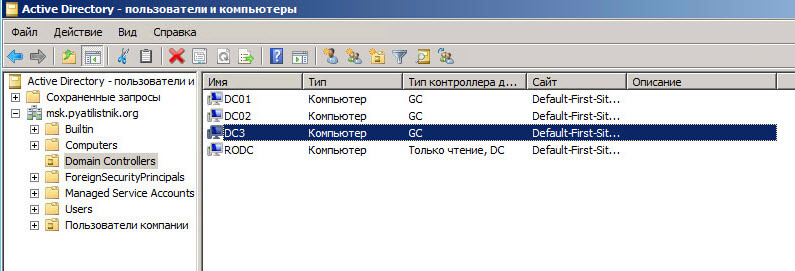

Откроем оснастку ADUC и видим, что контроллеров уже три.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-23

Теперь наш домен windows содержит 3 DC. Вот так вот просто добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Популярные Похожие записи:

8 Responses to Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2

Спасибо, все очень подробно.

Всё сделал по мануалу, но… до развертывания второго кд никаких ошибок не было

C:\Users\administrator>dcdiag /e /q

Возникла ошибка. Код события (EventID): 0xC004002E

Время создания: 07/03/2017 04:54:27

Строка события: Не удалось инициализировать аварийный дамп.

Возникла ошибка. Код события (EventID): 0xC0001B6F

Время создания: 07/03/2017 04:55:23

Строка события:

Служба «Вспомогательная служба IP» завершена из-за ошибки

Возникла ошибка. Код события (EventID): 0xC0001B76

Время создания: 07/03/2017 04:59:18

Строка события:

Служба «Расширения и уведомления для принтеров» помечена как интерак

тивная, но в конфигурации системы такие службы не разрешены. Служба может работа

ть неправильно.

Возникла ошибка. Код события (EventID): 0x0000271A

Время создания: 07/03/2017 05:14:46

Строка события:

Регистрация сервера <9ba05972-f6a8-11cf-a442-00a0c90a8f39>DCOM не в

ыполнена за отведенное время ожидания.

Возникла ошибка. Код события (EventID): 0x00001001

Время создания: 07/03/2017 05:26:38

Строка события:

Компьютер fuckthisdomain попытался присоединиться к домену mydomain, но

произошел сбой. Код ошибки: 1332.

Возникла ошибка. Код события (EventID): 0x0000271A

Время создания: 07/03/2017 05:27:06

Строка события:

Регистрация сервера <9ba05972-f6a8-11cf-a442-00a0c90a8f39>DCOM не в

ыполнена за отведенное время ожидания.

……………………. FUCKTHISDOMAIN — не пройдена проверка

SystemLog

А будет ли работать, если windows 2008 sp2 c 2012 R2?

не дает создать DC03, т.к. я не яаляюсь членом групп Администраторы Предприятия и Администраторы схемы.

таких груп на DC01 DC02 нет.

как быть?

Такого не может быть, они встроенные. Если разворачивали не вы то, их могли переименовать или поставить на них отдельные права. Посмотрите группу Администраторы в Bultin

Добрый день!

А разве при вводе в домен, в этом случае 2008 R2, на более новых операционных системах 2012,2016,2019 разве не надо сначала обновлять схему и т.п. (adprep, forestprep) перед тем как устанавливать еще один КДс более новой ОС?

Спасибо!

Нет, это при повышении уровня леса и домена

Использование модели доменного леса организации Using the Organizational Domain Forest Model

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В модели доменного леса организации несколько автономных групп, каждый из которых является доменом в лесу. In the organizational domain forest model, several autonomous groups each own a domain within a forest. Каждая группа управляет администрированием службы на уровне домена, что позволяет им управлять определенными аспектами управления службами автономно, в то время как владелец леса управляет управлением службами на уровне леса. Each group controls domain-level service administration, which enables them to manage certain aspects of service management autonomously while the forest owner controls forest-level service management.

На следующем рисунке показана модель доменного леса организации. The following illustration shows an organizational domain forest model.

Автономность службы на уровне домена Domain-level service autonomy

Модель доменного леса организации обеспечивает делегирование полномочий для управления службами на уровне домена. The organizational domain forest model enables the delegation of authority for domain-level service management. В следующей таблице перечислены типы управления службами, которыми можно управлять на уровне домена. The following table lists the types of service management that can be controlled at the domain level.

| Тип управления службами Type of service management | Связанные задачи Associated tasks |

|---|---|

| Управление операциями контроллера домена Management of domain controller operations | — Создание и удаление контроллеров домена — Creating and removing domain controllers — Мониторинг работоспособности контроллеров домена — Monitoring the functioning of domain controllers — Управление службами, работающими на контроллерах домена; — Managing services that are running on domain controllers — Резервное копирование и восстановление каталога; — Backing up and restoring the directory |

| Настройка параметров на уровне домена Configuration of domain-wide settings | — Создание политик доменных и доменных учетных записей пользователей домена, таких как пароли, Kerberos и политики блокировки учетных записей. — Creating domain and domain user account policies, such as password, Kerberos, and account lockout policies — Создание и применение групповая политика на уровне домена — Creating and applying domain-wide Group Policy |

| Делегирование администрирования на уровне данных Delegation of data-level administration | — Создание подразделений (OU) и делегирование администрирования — Creating organizational units (OUs) and delegating administration — Устранение проблем в структуре подразделений, которые владельцы подразделения не имеют достаточных прав доступа для исправления — Repairing problems in the OU structure that OU owners do not have sufficient access rights to fix |

| Управление внешними довериями Management of external trusts | — Установка отношений доверия с доменами за пределами леса — Establishing trust relationships with domains outside the forest |

Ответственность за другие типы управления службами, такие как управление схемой или топологией репликации, несет владелец леса. Other types of service management, such as schema or replication topology management, are the responsibility of the forest owner.

Владелец домена Domain owner

В модели доменного леса организации владельцы доменов отвечают за задачи управления службами на уровне домена. In an organizational domain forest model, domain owners are responsible for domain-level service management tasks. Владельцы доменов имеют полномочия на весь домен, а также доступ ко всем остальным доменам в лесу. Domain owners have authority over the entire domain as well as access to all other domains in the forest. По этой причине владельцы доменов должны быть доверенными лицами, выбранными владельцем леса. For this reason, domain owners must be trusted individuals selected by the forest owner.

Делегируйте управление службой на уровне домена владельцу домена, если выполняются следующие условия. Delegate domain-level service management to a domain owner, if the following conditions are met:

Все группы, участвующие в лесу, доверяют новому владельцу домена и методикам управления службами нового домена. All groups participating in the forest trust the new domain owner and the service management practices of the new domain.

Новый владелец домена доверяет владельцу леса и всем остальным владельцам домена. The new domain owner trusts the forest owner and all the other domain owners.

Все владельцы доменов в лесу согласуются с тем, что новый владелец домена имеет политики управления администраторами служб, а также стратегии и рекомендации по выбору, которые являются эквивалентными или более ограниченными. All domain owners in the forest agree that the new domain owner has service administrator management and selection policies and practices that are equal to or more strict than their own.

Все владельцы доменов в лесу договариваются, что контроллеры домена, управляемые новым владельцем домена в новом домене, являются физически безопасными. All domain owners in the forest agree that domain controllers managed by the new domain owner in the new domain are physically secure.

Обратите внимание, что если владелец леса делегирует Управление службой на уровне домена владельцу домена, другие группы могут не присоединиться к этому лесу, если он не доверяет этому владельцу домена. Note that if a forest owner delegates domain-level service management to a domain owner, other groups might choose not to join that forest if they do not trust that domain owner.

Все владельцы доменов должны знать, что при изменении какого-либо из этих условий в будущем может потребоваться переместить организационные домены в развертывание нескольких лесов. All domain owners must be aware that if any of these conditions change in the future, it might become necessary to move the organizational domains into a multiple forest deployment.

Еще один способ снизить риски безопасности в домене Windows Server 2008 Active Directory — использовать разделение ролей администратора, которое требует развертывания контроллера домена только для чтения (RODC) в инфраструктуре Active Directory. Another way to minimize security risks to a Windows Server 2008 Active Directory domain is to employ administrator role separation, which requires the deployment of a read-only domain controller (RODC) in your Active Directory infrastructure. RODC — это новый тип контроллера домена в операционной системе Windows Server 2008, где размещаются разделы базы данных Active Directory, предназначенные только для чтения. An RODC is a new type of domain controller in the Windows Server 2008 operating system that hosts read-only partitions of the Active Directory database. До выпуска Windows Server 2008 все действия по обслуживанию сервера на контроллере домена были выполнены администратором домена. Before the release of Windows Server 2008 , any server maintenance work on a domain controller had to be performed by a domain administrator. В Windows Server 2008 можно делегировать локальные административные разрешения для RODC любому пользователю домена, не предоставляя этому пользователю никаких прав администратора для домена или других контроллеров домена. In Windows Server 2008 , you can delegate local administrative permissions for an RODC to any domain user without granting that user any administrative rights for the domain or other domain controllers. Это позволяет Делегированному пользователю входить в RODC и выполнять обслуживание, например обновление драйвера на сервере. This permits the delegated user to log on to an RODC and perform maintenance work, such as upgrading a driver, on the server. Однако этот делегированный пользователь не может войти в любой другой контроллер домена или выполнить другие административные задачи в домене. However, this delegated user cannot log on to any other domain controller or perform any other administrative task in the domain. Таким образом, любой доверенный пользователь может делегировать возможность эффективного управления RODC без ущерба для безопасности остальной части домена. In this way, any trusted user can be delegated the ability to effectively manage the RODC without compromising the security of the rest of the domain. Дополнительные сведения о RODC см. в разделе AD DS: Read-Only контроллеры домена. For more information about RODCs, see AD DS: Read-Only Domain Controllers.