- Блог компании ArtisMedia

- Шифрование данных в Windows с помощью технологии EFS

- Шифрование устройств в Windows 10

- Что такое шифрование устройства?

- Доступно ли это на моем устройстве?

- Чтобы проверить возможности шифрования устройства

- Чтобы включить шифрование устройства

- Включение стандартного шифрования BitLocker

- Дополнительные ресурсы

Блог компании ArtisMedia

Шифрование папок и отдельных файлов является надежным гарантом их безопасности. Существует несколько методов, которые пользователи Windows могут использовать для защиты своих устройств и данных, хранящихся на них.

BitLocker Drive Encryption

BitLocker – это система полного шифрования диска, включенная в версии Microsoft Windows Professional. Программа предназначена для защиты данных методом шифрования целых томов. Чтобы разблокировать диск, защищенный при помощи BitLocker, требуется ввести пароль или использовать внешний USB-диск.

BitLocker может использовать доверенный платформенный модуль – чип TPM, который позволяет компьютеру поддерживать расширенные функции безопасности. Но поскольку не на всех устройствах присутствует TPM, возможно использование BitLocker без этой микросхемы. Чтобы начать процесс шифрования без TPM, надо с помощью редактора локальной групповой политики на странице «Диски операционной системы» разрешить BitLocker работать без платформенного модуля.

Encrypting File System (EFS)

Это самый быстрый метод шифрования в Windows. EFS является встроенным инструментом, используемым файловой системой NTFS. Вместо шифрования всего диска, EFS позволяет защищать каталоги и отдельные файлы. Во время работы Windows создает ключ шифрования, который сохраняется локально. Процесс является простым, но не гарантирует полную безопасность.

Работу с EFS следует начинать через вкладку «Свойства» файла/папки. Выбрав в «Свойствах» раздел «Атрибуты сжатия и шифрования», нужно поставить флажок возле пункта «Шифровать содержимое для защиты данных». После этого нажать «Ок» и закрыть окно свойств. Теперь название зашифрованной папки отображается зеленым цветом.

Внимание: прежде чем использовать EFS, необходимо помнить, что доступ к зашифрованной информации возможен только с указанием пароля и логина учетной записи. Следует записать эти данные, поскольку в случае их утери информация останется заблокированной навсегда.

BitLocker и EFS являются встроенными компонентами Windows. Какой из них использовать? Некоторые советуют BitLocker, так как он более безопасен. Однако это зависит от личных обстоятельств. Например, для домашних пользователей EFS вполне может быть достаточной защитой от любопытных членов семьи.

Использование специальных программ

Кроме собственных инструментов Windows, можно использовать специальные программы для шифрования. Например, GiliSoft File Lock Pro – платную программу со множеством возможностей. File Lock Pro предоставляет бесплатную пробную версию с ограниченными возможностями для ознакомительных целей.

GiliSoft File Lock Pro добавляет пункт контекстного меню для всех файлов и папок. Обеспечивает безопасную связь по электронной почте, предотвращая несанкционированное чтение прикрепленного контента.

С помощью File Lock Pro можно хранить личную информацию и документы на компьютере, не беспокоясь за их безопасность. Вот эксклюзивный список функций, которые этот инструмент может предложить:

- Блокировка папок на внутреннем жестком диске, внешнем USB-накопителе, карте памяти, сетевом накопителе.

- Блокировка общей папки LAN.

- Шифрование данных.

- Скрытие файлов, папок, дисков.

- Безопасное уничтожение данных, защита от записи, очистка дискового пространства.

- Защита паролем папок, дисков.

Использование Microsoft Office

Наиболее распространенными данными, которые требуется шифровать, являются документы Office. К счастью, Microsoft Office имеет свой собственный инструмент шифрования. Для его использования нужно:

- Открыть документ при помощи соответствующего приложения Office.

- Перейти на вкладку «Файл», затем выбрать раздел «Сведения» и пункт «Защита документа».

- В выпадающем меню нажать на строчку «Зашифровать с использованием пароля».

- Ввести пароль, нажать «Enter», а затем указать пароль повторно.

- Нажать «Ок».

Теперь документ Office зашифрован. Для получения к нему доступа необходим пароль, указанный при шифровании.

Заключение

- Зашифрованные файлы не защищены на 100%. Злоумышленники могут, хотя и с трудом, обойти такую защиту. Хранение криптографических ключей и паролей в незашифрованном виде, а также установленные без ведома пользователя с помощью вредоносного ПО кейлоггеры (кeyloggers), представляют угрозу компьютерной безопасности. Например, при использовании EFS компьютер сохраняет незашифрованную версию во временной памяти, так что злоумышленник может иметь к ней доступ. Если данные действительно важны, рассмотрите платное, надежное решение с помощью облачного шифрования.

- Помните, что EFS файл теряет шифрование после его перемещения в файловую систему FAT 32 или exFAT, а также при передаче через сеть или по электронной почте.

- Всегда создавайте незашифрованные резервные копии в случае потери паролей. Храните их в безопасном физическом месте, предпочтительно в автономном режиме.

- Решите, что именно хотите/должны шифровать. Это определит, какой метод защиты будет использоваться.

Шифрование данных в Windows с помощью технологии EFS

Н аверняка на компьютере каждого пользователя найдется парочка папок, содержимое которых явно не предназначается для публичного просмотра. Таковым содержимым может быть что угодно, например, номера банковских карт или личные фотографии, не в этом суть, важно только одно, чтобы бы эти данные были надежно защищены. Использование стандартного пароля Windows не является сколь либо серьезной преградой для взлома, для предотвращения доступа к данным следует использовать шифрование. Самый простой пример такой защиты – архивирование с установкой хорошего пароля. Однако такой способ не лишен недостатков.

Во-первых, это неудобно, так как пользователь будет вынужден каждый зашифровывать и расшифровывать архив, во-вторых, такой архив может быть легко скопирован, после чего подвергнут дешифровке методом перебора. Более эффективным способом защиты файлов является шифровка с помощью технологии EFS так же известной как Encrypting File System, использующейся в Windows начиная с версии 2000. В отличие от технологии BitLocker, впервые появившейся в Vista, EFS не требует наличия аппаратного TPM модуля, однако в то же время EFS не поддерживает шифрование раздела целиком.

Шифрование Encrypting File System осуществляется с помощью открытого и закрытого ключей, автоматически генерируемых системой при первом использовании встроенных средств EFS. В процессе шифрования каталога или файла система EFS создает уникальный номер (FEK), который шифруется мастер-ключом. В свою очередь мастер-ключ шифруется пользовательским ключом. Что касается закрытого ключа пользователя, то он также защищается, но на этот раз хэшем пользовательского системного пароля.

Получается так, что открыть зашифрованные EFS-системой файлы можно только с помощью той учетной записи, в которой они были зашифрованы. Даже если жесткий диск с защищенными данными будет снят и подключен к другому компьютеру, прочитать их все равно не удастся. С другой стороны потеря пользователем пароля от своей учетной записи, повреждение или переустановка операционной системы приведет к недоступности ранее зашифрованных файлов. К счастью, разработчики Windows предусмотрели и такой сценарий, и предложили простое решение, а именно сохранение сертификатов шифрования на съемный носитель.

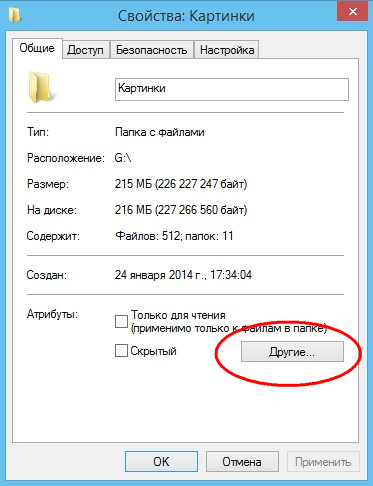

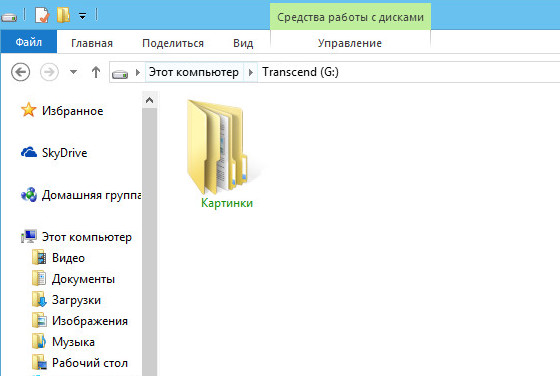

Никаких предварительных настроек шифрование с помощью EFS в Windows не требует. Допустим, нам нужно защитить папку с изображениями. В свойствах папки выбираем Другие

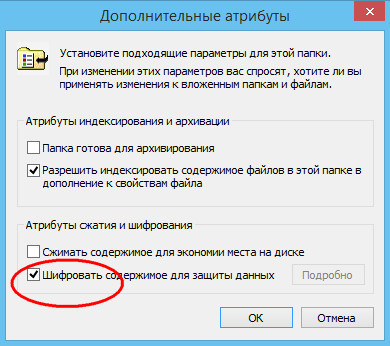

после чего в дополнительных атрибутах устанавливаем галочку Шифровать содержимое для защиты данных.

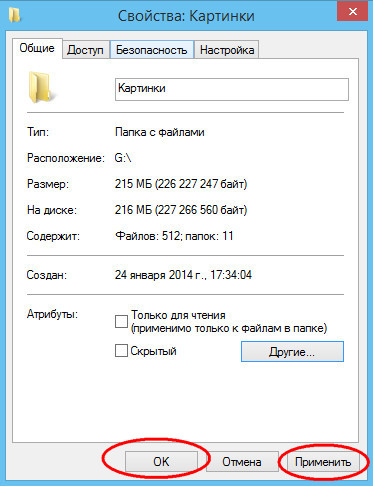

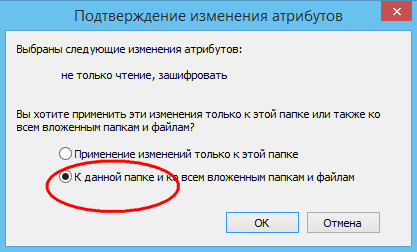

Жмем Применить и подтверждаем запрос на изменение атрибутов.

Кстати, применить шифрование можно только к одному каталогу либо же к каталогу и всем находящимся в нем файлам и папкам.

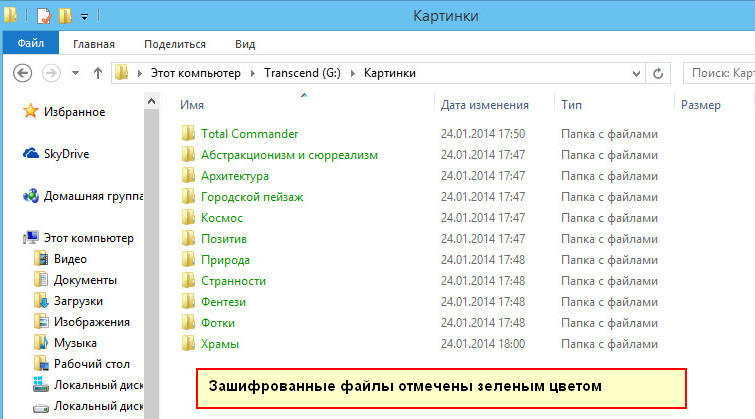

Как можно видеть из скриншота, текст названия папки Картинки вместо привычного черного стал зеленым, именно так в Windows маркируются защищенные EFS объекты.

Тем же цветом будут обозначены названия всех вложенных файлов и папок.

Работа с зашифрованными файлами практически ничем не отличается от работы с прочими объектами файловой системы. Вы можете их просматривать, редактировать, копировать, удалять и прочее, при этом шифрование и дешифрование будет производиться на лету, незаметно для пользователя. Однако все эти действия будут доступны только для конкретной учетной записи . В принципе, таким образом зашифровать можно любой файл или папку за исключением системных. Более того, шифровать последние категорически не рекомендуется, так как это может привести к невозможности загрузки Windows.

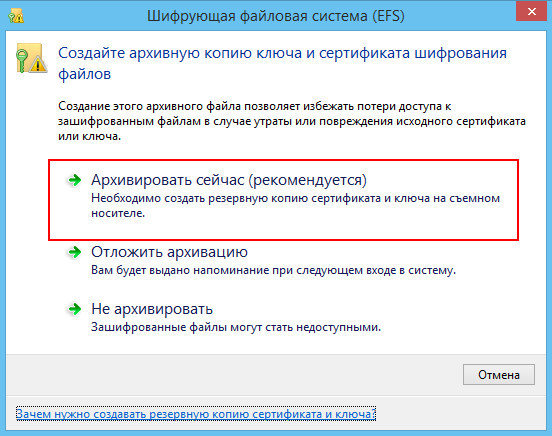

Если вы шифруете данные впервые, система предложит создать резервную копию ключа и сертификата шифрования. Не стоит пренебрегать этим советом, ведь от случайного повреждения операционной системы или потери пароля учетной записи Windows никто не застрахован. Кликните по появившемуся в системном трее сообщению и откройте мастер резервного копирования сертификатов. Если сообщение не появится или вы случайно закроете окно мастера, получить к нему доступ можно будет через консоль mmc, правда при этом вам придется немного повозиться.

Итак, в окне мастера жмем Архивировать сейчас и четко следуем указаниям.

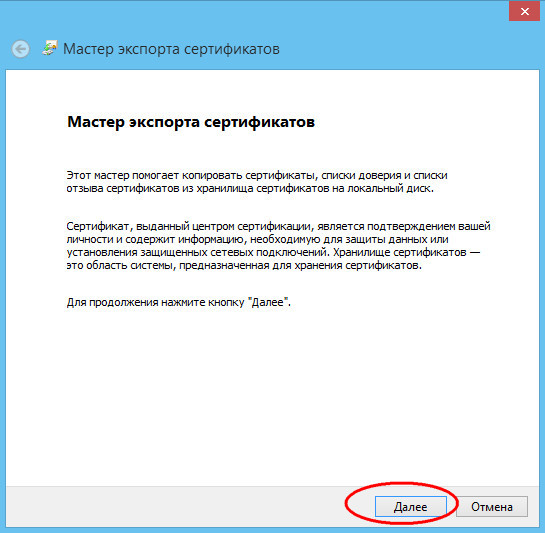

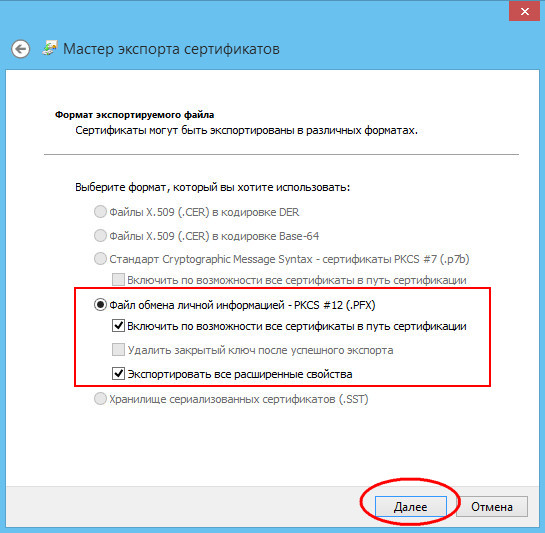

Настройки экспорта можно оставить без изменений (PKCS #12 .PFX).

Если желаете, можете включить расширенных свойств.

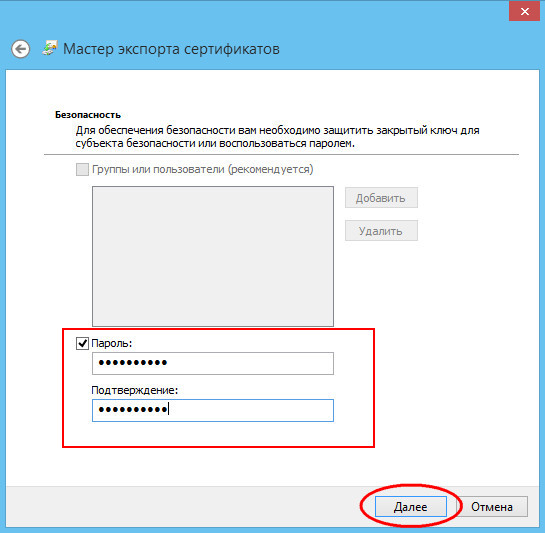

Как и положено, пароль задаем по возможности сложный.

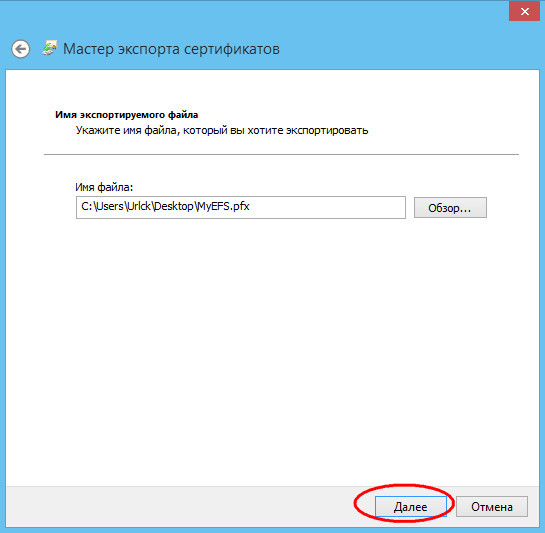

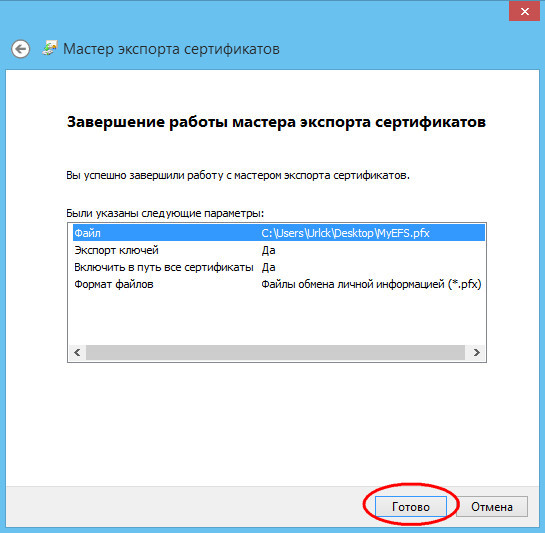

Далее даем имя файлу сертификата и сохраняем его на заранее подключенный съемный носитель.

Хранить сертификаты и пароли к нему необходимо в надежном месте, например в закрывающемся ящике стола.

В следующий раз мы рассмотрим процедуру восстановления доступа к зашифрованным файлам, а также узнаем, как получить доступ к мастеру резервирования сертификатов, если его окно было случайно закрыто.

Шифрование устройств в Windows 10

Что такое шифрование устройства?

Шифрование устройства помогает защитить ваши данные и доступно на широком спектре устройств с Windows. Если шифрование устройства включено, только авторизованные лица смогут получить доступ к данным на вашем устройстве. Если шифрование устройства недоступно на вашем устройстве, возможно, вам удастся включить стандартное шифрование BitLocker.

Примечание: BitLocker не поддерживается в выпуске Windows 10 Домашняя.

Доступно ли это на моем устройстве?

Шифрование устройства доступно на поддерживаемых устройствах с любым выпуском Windows 10. Если вы хотите вместо этого использовать стандартное шифрование BitLocker, оно доступно на поддерживаемых устройствах с Windows 10 Pro, Корпоративная или для образовательных учреждений. Некоторые устройства предлагают оба типа шифрования. Например, на Surface Pro под управлением Windows 10 Pro предлагаются и функция упрощенного шифрования устройства, и полные возможности управления BitLocker. Не знаете, какая версия Windows установлена у вас на устройстве? См. раздел Как узнать свою версию операционной системы Windows?

Чтобы проверить возможности шифрования устройства

В поле поиска на панели задач введите Сведения о системе, щелкните правой кнопкой мыши Сведения о системе в списке результатов, а затем выберите Запуск от имени администратора. Также можно нажать кнопку Пуск и затем в разделе Средства администрирования Windows выбрать Сведения о системе.

В нижней части окна Сведения о системе найдите параметр Поддержка шифрования устройства. Если указано значение Соответствует требованиям, то шифрование устройства доступно на вашем устройстве. Если оно недоступно, возможно, вам удастся использовать вместо этого стандартное шифрование BitLocker.

Чтобы включить шифрование устройства

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows 10.

Нажмите кнопку Пуск и выберите Параметры > Обновление и безопасность > Шифрование устройства. Если пункт Шифрование устройства отсутствует, эта функция недоступна. Возможно, удастся вместо этого включить стандартное шифрование BitLocker.

Если шифрование устройства отключено, выберите Включить.

Включение стандартного шифрования BitLocker

Войдите в Windows на своем устройстве под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows 10.

В поле поиска на панели задач введите Управление BitLocker, а затем выберите необходимый результат из списка. Также можно нажать кнопку Пуск и затем в разделе Система Windows выберите Панель управления. На панели управления выберите Система и безопасность, а затем в разделе Шифрование диска BitLocker выберите Управление BitLocker.

Примечание: Вы сможете увидеть этот параметр, только если функция BitLocker доступна на вашем устройстве. Она не поддерживается в выпуске Windows 10 Домашняя.

Выберите Включить BitLocker и следуйте инструкциям. (Если BitLocker включен и вы хотите отключить его, выберите Отключить BitLocker.)

Дополнительные ресурсы

Если для разблокировки вашего устройства требуется ключ восстановления, см. раздел Поиск ключа восстановления.