- 1.2 Шифрование домашнего каталога в Linux Mint.

- 1.3 Шифрование в gnome – Seahorse

- 1.4 TrueCrypt

- Шифрование домашней папки в Ubuntu

- Подготовка

- Шифрование домашней папки

- Шифрование swap раздела в Ubuntu

- Очистка временных файлов

- Выводы

- Как защитить паролем директорию в Linux

- Установка Cryptkeeper в Fedora

- Установка Cryptkeeper в Ubuntu, Debian или Linux Mint

1.2 Шифрование домашнего каталога в Linux Mint.

Шифрование домашнего каталога обеспечивает надежную защиту данных, хранящихся на жёстком диске или ином носителе. Шифрование особенно актуально на переносных ПК, на компьютерах с множественным доступом, а также в любых других условиях. Шифрование домашнего каталога предлагается при установке Linux Mint.

Основная загвоздка при полном шифровании домашнего каталога состоит в том, что необходимо «вынести» каталог с зашифрованными данными за пределы точки монтирования.

Производительность снижается незначительно, по крайней мере пока не пользуется SWAP. SWAP – это специальный раздел на диске или файл в который операционная система перемещает отдельные блоки оперативной памяти в случае когда оперативной памяти не хватает для работы приложений. SWAP тоже шифруется, если в инсталляторе выбрать шифрование домашнего каталога, и при этом перестает работать спящий режим.

Не шифровать SWAP при шифрованном домашнем каталоге – потенциально опасно, так как там могут оказаться данные из шифрованных файлов в открытом виде – весь смысл шифрования теряется. Начиная с 14-ой версти Linux Mint, при установке есть возможность выбрать вариант шифрования всего диска. Этот вариант наиболее подходит для сохранения персональных данных на переносных устройствах (у которых, как правило, только один пользователь).

1.3 Шифрование в gnome – Seahorse

В Linux Mint есть встроенная утилита «Пароли и ключи» или же Seahorse. Используя её возможности пользователь может оперировать всеми ключами, паролями, а также сертификатами которые имеются в данной ОС.

По сути Seahorse – это приложение для GNOME (GNOME – свободная среда рабочего стола для Unix-подобных операционных систем), являющееся фронтэндом к GnuPG (свободная программа для шифрования информации и создания электронных цифровых подписей) и предназначенное для управления ключами шифрования и паролями. Пришел на замену GNOME Keyring, которого полностью заменил в GNOME 2.22, хотя был анонсирован еще в GNOME 2.18. Позволяет производить все операции которые ранее необходимо делать в командной строке и объединяя их под едиными интерфесом:

управлять безопасностью своей рабочей среды и ключами OpenPGP и SSH;

шифровать, расшировывать и проверять файлы и текст;

добавлять и проверять цифровые подписи к документам;

синхронизировать ключи с ключевыми серверами;

создавать и публиковать ключи;

резервировать ключевую информацию;

добавлять к изображениями в любом поддерживаемом GDK как OpenGPG photo ID;

1.4 TrueCrypt

TrueCrypt обладает достаточно удобным графическим интерфейсом, но, к сожалению, разработчики жестко зашили в код интеграцию с файловым менеджером Nautilus.

Для шифрования данных можно использовать разные методы.

Для начала нужно создать так называемый контейнер, в котором будут содержаться файлопапки, предназначенные для шифрования. Контейнером может служить файл с произвольным названием или даже целый раздел диска. Для доступа к контейнеру необходимо указать пароль, а также можно сделать файл ключа (необязательная опция), с помощью которого будет шифроваться информация. Размер контейнера ограниченный.

Создание зашифрованных разделов/файлов

Создание файл ключа:

truecrypt -create-keyfile /home/user/test/file ,где file – название файла-ключа.

Создание контейнера, в данном случае раздела:

sudo truecrypt -k /home/user/test/file -c /dev/sda9

Вместо раздела /dev/sda9 вполне можно указать и файл, например /home/user/test/cryptofile, но в этом случае необходимо будет указать его размер, это делается параметром -size=5G до параметра -c. В указанном примере создастся файл cryptofile размером 5 Гбайт. Иногда TrueCrypt принимает размер только в байтах, для 5 Гбайт можно или высчитать значение заранее и указать -size=5368709120, или же записать следующим образом: -size=`echo 1024^3*5 | bc`.

Для шифрования будет использоваться сделанный уже файл-ключ.

При создании будет предложен выбор типа контейнера (нормальный / скрытый), файловой системы (FAT, ext2/3/4 или без ФС), в данном примере был выбран режим без использования ФС. Также будет предложен выбор алгоритма шифрования (например, AES), а так же hash-алгоритм (например, SHA-1) для шифрования потоков данных.

TrueCrypt используется для шифрования данных налету, то есть можно, подмонтировав контейнер, работать с находящимися в нём файлами как обычно (открывать/редактировать/закрывать/создавать/удалять), что очень удобно.

Шифрованный раздел/файл был создан. Теперь, если необходимо его внутреннюю файловую систему (далее ФС) отформатировать под нужную, следует сделать следующее.

Выбрать необходимый раздел используя Truecrypt:

truecrypt -k /home/user/test/file /dev/sda9

По умолчанию будет задействован созданный Truecrypt девайс /dev/mapper/truecrypt0. По обращению к этому девайсу, можно менять, например ФС в шифрованном контейнере. В данном случае это нужно сделать.

sudo mkfs.ext4 -v /dev/mapper/truecrypt0

Этим самым была сделана ФС ext4 внутри данного шифрованного контейнера.

Далее, так как данный контейнер уже «прикреплён» к девайсу /dev/mapper/truecrypt0, то осталось его просто примонтировать к какой-нибудь директории. Эта директория для монтирования должна уже существовать в системе.

sudo mount /dev/mapper/truecrypt0 /mnt/crypto , где /mnt/crypto – директория, к которой примонтирован шифрованный контейнер.

Далее, чтобы что-то зашифровать, нужно поместить информацию в папку /mnt/crypto. А чтобы скрыть шифрованную информацию от чужих глаз, выполняем команду размонтирования, но с помощью Truecrypt:

Теперь без знания файла-ключа и пароля никто не сможет прочесть спрятанную информацию.

Источник

Шифрование домашней папки в Ubuntu

Ubuntu использует для шифрования eCryptfs. Когда вы входите в систему, ваша домашняя директория автоматически расшифровывается с помощью пароля пользователя. Хотя и шифрование занимает некоторые вычислительные ресурсы, зато это сохранит ваши данные конфиденциальными. Особенно это актуально для ноутбуков, которые могут быть украдены. Как вы уже поняли в этой инструкции мы рассмотрим как настроить шифрование домашней папки в Ubuntu после установки системы.

Подготовка

Перед тем как начать шифровать домашнюю папку Ubuntu, сделайте резервную копию домашней папки и важных файлов. При шифровании резервная копия будет создан автоматически, но лучше иметь дополнительную копию на всякий случай. Сначала установите утилиты для шифрования:

sudo apt install ecryptfs-utils cryptsetup

Вы не сможете зашифровать домашний каталог пока вы в системе. А поэтому нужно будет создать еще одного пользователя с полномочиями администратора в утилите Параметры. Чтобы ее открыть кликните на своем имени в правом углу панели и выберите пункт Настройки затем Пользователи:

Создайте нового пользователя и сделайте его администратором и установите пароль для пользователя. Аккаунт будет отключен пока вы не укажите пароль:

После создания пользователя выйдите из системы. Надо выбрать именно Завершить сеанс, смена пользователя не подойдёт:

Шифрование домашней папки

Теперь вы готовы зашифровать домашний каталог Ubuntu. Выберите только что созданного пользователя и войдите в систему:

Выполните следующую команду для шифрования своей домашней папки, заменив sergiy на имя своего основного пользователя:

sudo ecryptfs-migrate-home -u sergiy

Вам нужно будет ввести пароль пользователя, а затем домашний каталог будет зашифрован. Но есть несколько важных замечаний:

- Вы должны войти под основной учетной записью сейчас, не перезагружаясь;

- Перед шифрованием была создана резервная копия домашнего каталога, вы можете восстановить все данные если понадобится;

- Нужно создать и записать ключ восстановления;

- Лучше также зашифровать swap раздел.

Выйдите и войдите в систему под основной учетной записью, только не перезагружайтесь:

После входа, нажмите кнопку Выполнить это действие сейчас для создания ключа восстановления данных. Перед вами откроется окно с ключом. Например:

Сохраните этот ключ в безопасном месте, это нужно для того, чтобы вы смогли вручную восстановить ваши файлы в будущем. Посмотреть этот же ключ можно командой:

Шифрование swap раздела в Ubuntu

Если вы шифровали домашнюю папку во время установки Ubuntu, swap раздел будет зашифрован автоматически. Но в нашем случае если вы хотите зашифровать swap нужно выполнить команду:

Обратите внимание, что с зашифрованным swap разделом не будет нормально работать гибернация, но эта функция все равно по умолчанию отключена.

Очистка временных файлов

Если после нескольких перезагрузок все работает правильно, значит шифрование домашней папки в ubuntu и можно удалить резервные копии и учетную запись временного пользователя. Резервная копия находится в директории /home.

Для удаления выполните в терминале подобную команду:

sudo rm -rf /home/sergiy.random

Будьте осторожны, так как случайно можно удалить и основной домашний каталог, если имя будет введено неверно.

Выводы

Вот и все, теперь вы знаете как зашифровать домашнюю папку ubuntu. Это совсем несложно. Если у вас остались вопросы, спрашивайте в комментариях!

Источник

Как защитить паролем директорию в Linux

Предположим, у вас в Linux есть папка в вашей домашней директории, где вы храните секретные документы, и хотите, чтобы никто не мог получить доступ к ним без знания определенного пароля. В этом случае, даже если кто-то получит доступ к вашему компьютеру и зайдет в вашу домашнюю директорию, у вас будет еще одна линия защиты приватных данных.

Cryptkeeper — это апплет в системном трее Linux, который управляет зашифрованными директориями. Движком его является EncFS — шифрованная файловая система на базе FUSE, обеспечивающая прозрачное шифрование/дешифровку.

В этом руководстве я опишу, как защитить паролем директорию с помощью Cryptkeeper.

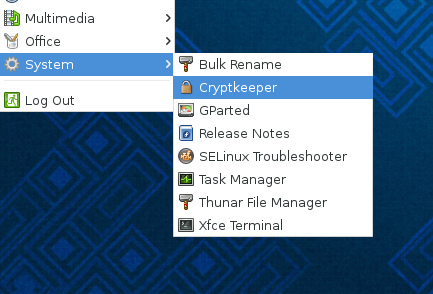

Установка Cryptkeeper в Fedora

Вы можете установить Cryptkeeper из основного репозитория Fedora:

Для запуска приложения после установки перейдите в «Applications» -> «System Tools» -> «Cryptkeeper».

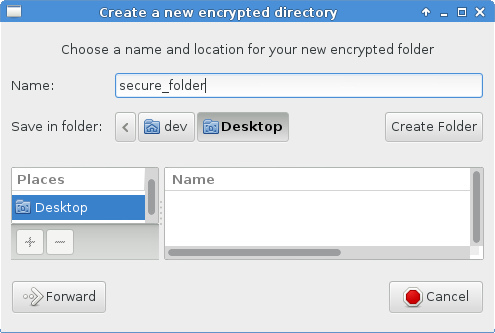

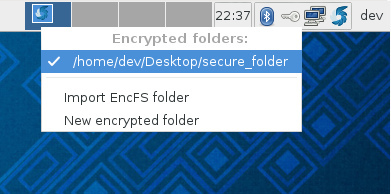

В правом верхнем углу рабочего стола должен появиться индикатор Cryptkeeper. Кликните его и выберите «New encrypted folder» для создания новой зашифрованной директории.

Выберите имя директории и ее расположение.

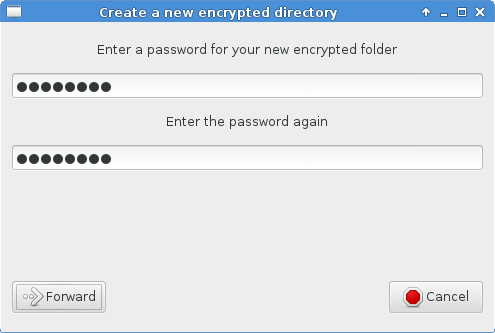

Введите пароль для новой зашифрованной директории. После клика на кнопку «Forward» будет создана новая зашифрованная директория.

Чтобы получить доступ к зашифрованной директории, сначала ее необходимо открыть. Для этого кликните индикатор Cryptkeeper и затем имя директории. Вас попросят ввести пароль. Открыв один раз папку, вы можете свободно работать с ее содержимым. Чтобы активировать защиту, просто закройте папку, кликнув ее имя в индикаторе Cryptkeeper.

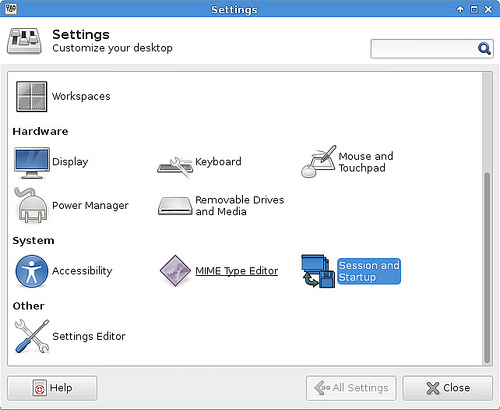

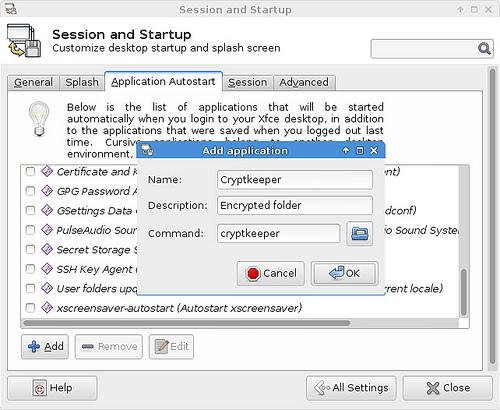

Если вы хотите, чтобы индикатор Cryptkeeper запускался автоматически, выберите «Session and Startup» в меню «Settings».

Добавьте Cryptkeeper на вкладке «Application Autostart».

Установка Cryptkeeper в Ubuntu, Debian или Linux Mint

Для установки Cryptkeeper в дистрибутивах на базе Debian используйте команду apt-get.

В Ubuntu вы можете запускать Cryptkeeper, используя Unity Dash. В Debian или Linux Mint перейдите для этого в меню «Applications» -> «System Tools» -> «Cryptkeeper».

Замечание: В последних версиях Ubuntu (начиная с 12.04) индикатор Cryptkeeper не появляется в верхней панели Unity в связи с изменением политики показа уведомлений. Для решения этой проблемы необходимо получить значение «systray-whitelist» и добавить Cryptkeeper в существующий белый список, как показано ниже:

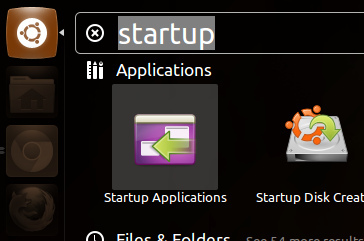

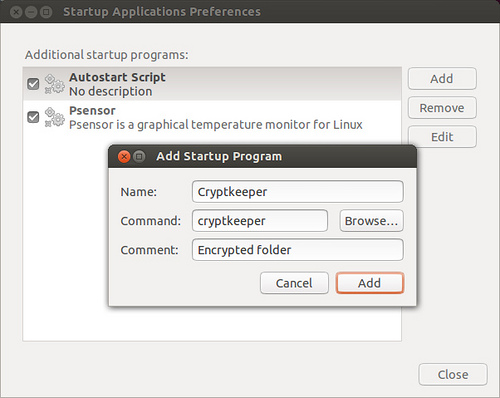

Если вы хотите, чтобы Cryptkeeper запускался автоматически при загрузке системы, запустите «Startup Applications» и добавьте Cryptkeeper в автозагрузку.

На нашем сайте вы можете почитать и о GnuPG — еще одном прекрасном приложении для шифрования/расшифровки файлов в командной строке Linux.

Источник