Шифрование трафика в SMB 3.0

В версии протокола Server Message Block (SMB) 3.0, представленном в Windows Server 2012 / Windows 8, появилась возможность шифровать данные, передаваемые по сети между файловым сервером SMB и клиентом. Шифрование SMB трафика позволяет защитить от перехвата и модификации данные, передаваемые по недоверенной или открытой сети. Шифрование данных выполняется прозрачно с точки зрения клиента и не требует существенных организационных и ресурсных затрат, как при внедрении VPN, IPSec и PKI инфраструктуры. В последней версии протокола SMB 3.1.1 (представлен в Windows 10 и Windows Server 2016) используется тип шифрования AES 128 GCM, а производительность алгоритма шифрования существенно увеличена. Кроме того осуществляется автоматическое подписывание и проверка целостности данных.

Разберемся в особенностях внедрения шифрования SMB в Windows Server 2012. В первую очередь нужно понять, что в том случае, если клиент и сервер поддерживают разные версии протокола SMB, то при установлении подключения между сервером и клиентом, для взаимодействия выбирается самая высокая версия SMB, поддерживаемая одновременно клиентом и сервером. Это означает, что все клиенты с ОС ниже Windows 8 / Server 2012, не смогут взаимодействовать с сетевым каталогом, для которого включено шифрование SMB.

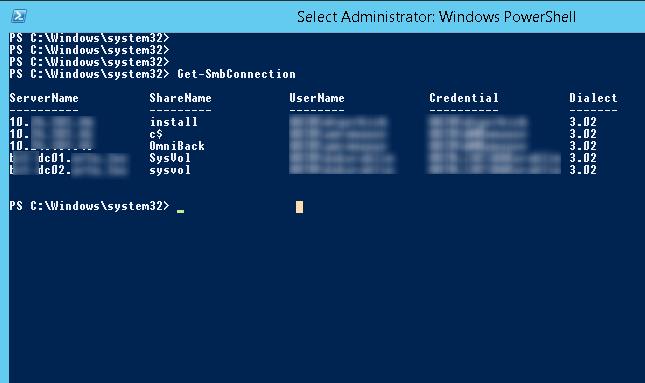

На файловом сервере можно получить версию протокола SMB используемого тем или иным клиентом (версия используемого протокола выбранного в рамках соединения указаны в столбце Dialect):

Если нужно включить шифрование на конкретного каталога, на сервере откройте консоль Server Manager и перейдите в раздел File and Storage Services –> Shares. Выберите нужную общую папку и откройте ее свойства. Затем перейдите на вкладку Settings, где включите опцию Encrypt Data Access. Сохраните изменения.

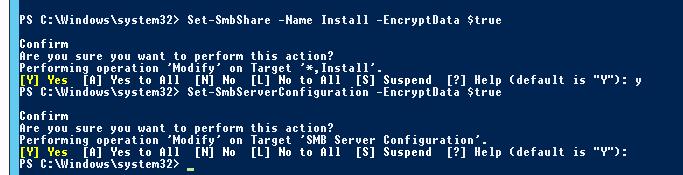

Кроме того, включить SMB шифрование можно из консоли PowerShell. Включаем шифрование для одной папки:

Set-SmbShare –Name Install -EncryptData $true

Либо для всех SMB подключений к серверу (будь то общие папки или административные ресурсы):

Set-SmbServerConfiguration –EncryptData $true

После включения SMB шифрования для общей сетевой папки, все устаревшие клиенты (до Windows 8), не смогут подключаться к данному каталогу, т.к. не поддерживают версию протокола SMB 3.0. Чтобы разрешить доступ таким Windows клиентам (как правило, такой доступ организуется временно, иначе теряется смысл от включения шифрования), можно разрешить подключаться к серверу без шифрования:

Set-SmbServerConfiguration –RejectUnencryptedAccess $false

Как с помощью Simple DNSCrypt зашифровать DNS-трафик в Windows 10

С тех пор, как был развеян миф об анонимности в интернете, вопрос конфиденциальности пользователя пополнил список самых злободневных. Отслеживать вашу деятельность в сети могут не только поисковые системы и посещаемые сайты, но также и ваши собственные поставщики интернет-услуг. Технически это не так уже и сложно, если DNS выдается вам провайдером, а так чаще всего бывает, весь проходящий по DNS трафик может быть им отслежен, тем более, что DNS -запросы отправляются по незашифрованному соединению.

Понятно, что подмена перехваченных пакетов не составит особого труда даже при использовании вами VPN -сервисов.

Закрыть дыру можно только путем шифрования DNS -трафика, но для этого вам понадобится специальное программное обеспечение, поскольку ни одна из операционных систем не поддерживает шифрование DNS из коробки. Наиболее простым инструментом для шифрования DNS -трафика является Simple DNSCrypt — небольшая бесплатная утилита, выгодно отличающаяся тем, что не нуждается в дополнительных настройках, а значит может использоваться новичками. Есть консольный инструмент — DNSCrypt Proxy, но с ним нужно возиться — выполнять серию команд в PowerShell , изменять адрес DNS вручную и так далее. У кого есть время и желание, пожалуйста, можете ознакомиться с ним на страничке github.com/jedisct1/dnscrypt-proxy.

Мы же предлагаем использовать более простую и удобную десктопную версию DNS -шифровальщика. Скачайте с сайта разработчика simplednscrypt.org соответствующую вашей разрядности ОС версию программы и установите.

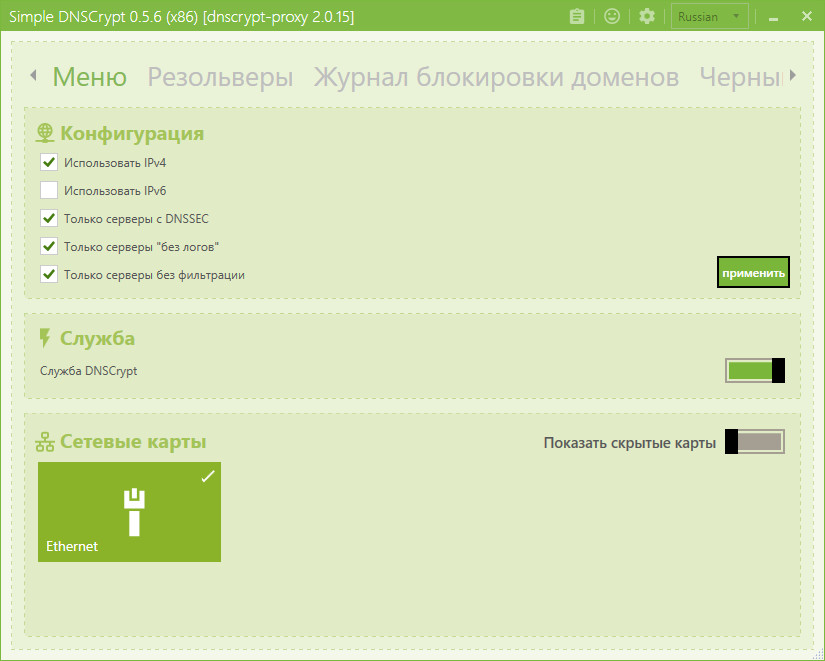

Simple DNSCrypt укомплектована легким интуитивно понятным интерфейсом да к тому же на русском языке, так что вы без труда разберетесь что к чему. Основные настройки выполняются в разделе «Меню». Чтобы начать пользоваться программой, сразу после установки нажмите кнопку «Применить», а затем выберите внизу вашу сетевую карту, она должна быть отмечена галочкой, как показано на скриншоте. Переключатель «Служба DNSCrypt» должен быть активным.

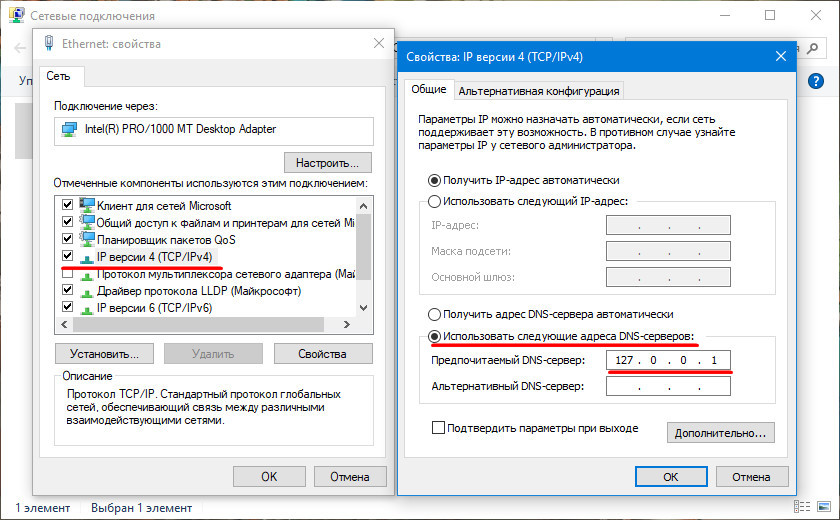

Проверить, всё ли работает нетрудно. Выполните в окошке Run команду ncpa.cpl , откройте свойства вашего подключения, выберите в списке IP версии 4 (TCPIPv4) и откроете его свойства. Радиокнопка «Использовать следующие адреса DNS-серверов» должна быть активной, а в поле должен быть указан предпочитаемый DNS -сервер. У нас это 127.0.0.1 , у вас адрес может быть другим.

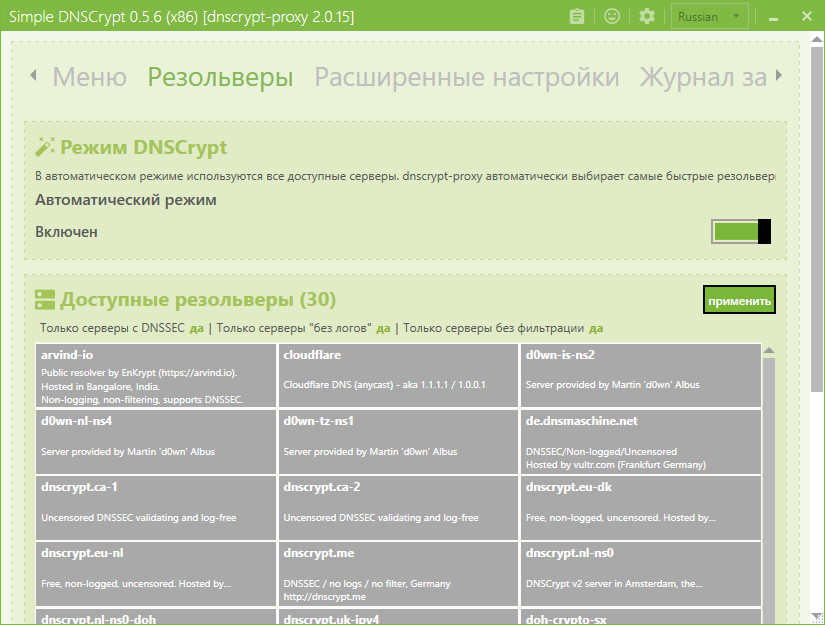

По умолчанию программа автоматически выбирает самый быстрый сервер, но вы можете изменить предпочтения, выбрав его самостоятельно в разделе «Резольверы».

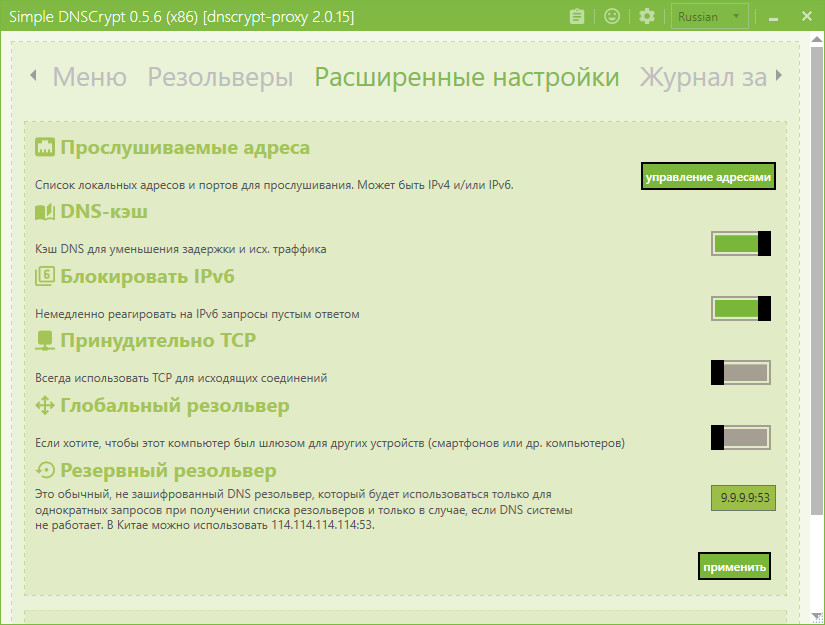

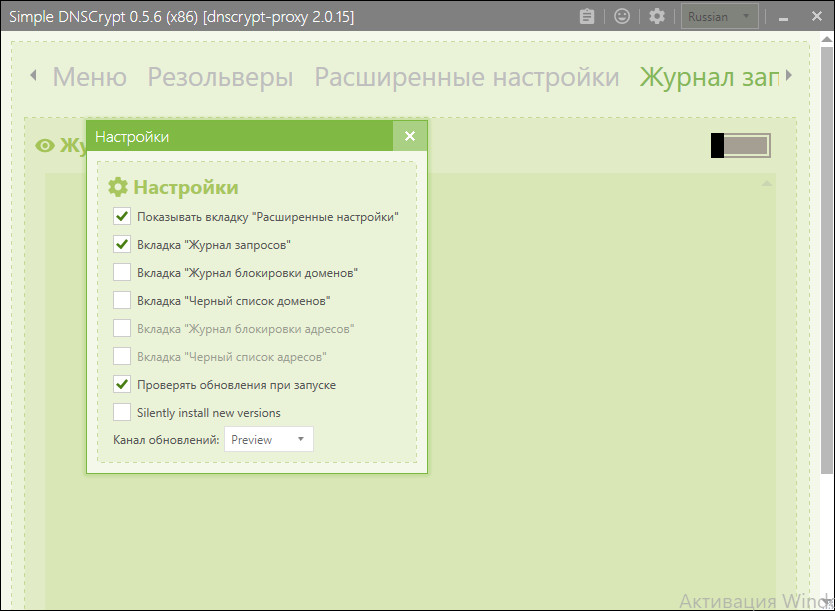

Параметры раздела «Расширенные настройки» можно не менять, если вы не используете протокол IPv4 . В общих настройках можно включить дополнительные вкладки «Черный список доменов», «Журнал блокировки доменов», но это опять, если вы собираетесь работать с предлагаемыми в них функциями, в частности, составлять «черные» списки доменов.

Есть еще вкладки «Журнал блокировки адресов» и «Черный список адресов», но у нас они почему-то неактивны.

DNSCrypt шифрует DNS , а что насчет приватности вообще, может ли программа сделать работу в сети анонимной? Нет, задача DNSCrypt заключается в защите от подмены DNS -серверов злоумышленниками (при условии, что вы не редактировали файл HOSTS) , на анонимность она никак не влияет, но может использоваться в качестве вспомогательного инструмента приватности в случае подключения к интернету через VPN .

Шифрование всего трафика windows

Шифрование трафика на уровне операционной системы, технологии IPSec и OpenVPN, протоколы ESP, AH, ISAKMP, Oakley, преимущества IPSec, встроенные правила, IP Security Monitor

Более надежный способ — шифрование трафика, который передается по сети. Это можно делать на двух уровнях:

· уровне приложения — когда данные шифруются самим приложением, например, почтовым клиентом, Web-сервером, сервером баз данных и т.п. Некоторые такие типы шифрования будут рассмотрены в соответствующих модулях;

· шифрование трафика на уровне операционной системы. Часто бывает так, что на уровне приложения шифрование не применить (например, если это не было предусмотрено разработчиками). В этой ситуации наилучший выход — применить шифрование средствами операционной системы. Обычно такой способ шифрования полностью прозрачен для приложений и не мешает их нормальной работе. Два наиболее распространенных средства шифрования трафика на уровне операционной системы — IPSec и OpenVPN.

Оба средства являются реализациями открытых стандартов и могут использоваться как в Windows, так и в *nix. Очень удобно то, что средства работы с IPSec встроены в Windows (только 2000/XP/2003) и для их использования ничего устанавливать не надо (только настроить).

В этом курсе мы будем рассматривать только моменты, связанные с IPSec.

IPSec формально определяется как набор стандартов, которые используются для проверки, аутентификации и шифрования данных на уровне IP-пакетов. В IPSec используются одновременно два протокола: ESP ( Encapsulating Security Payload ), ответственный за шифрование трафика и AH ( Authentification Header ), который ответственен за применение к трафику цифровой подписи. При этом, в отличие от множества других протоколов шифрования (например, SSL), в IPSec шифрование производится еще до аутентификации, что резко повышает надежность этого протокола. Для аутентификации в IPSec используется набор протоколов Internet Key Exchange ( IKE ), который включает в себя два протокола: ISAKMP ( Internet Security Association and Key Management Protocol ) и Oakley Key Determination Protocol . Эти протоколы «проводят переговоры» между двумя компьютерами, которые собираются взаимодействовать по IPSec, а потом генерируют итоговый результат и передают его вместе с ключом драйверу IPSec. В снифферах видны только пакеты ISAKMP/Oakley, вложенная в них информация ESP и AH (а тем более данные) уже не видны.

К преимуществам IPSec можно отнести:

· полную прозрачность для приложений, сетевых устройств (например, маршрутизаторов), драйверов сетевых адаптеров и т.п. С точки зрения приложения — идет обычная передача данных по сети, с точки зрения сетевых устройств — по сети передаются обычные пакеты прикладного протокола ISAKMP/Oakley, которые ничего специального не требуют;

· высокую степень интеграции с доменом Windows. Фактически в самом простом режиме (с использованием аутентификации Kerberos) вам достаточно включить IPSec на компьютере — вся аутентификация будет производиться с использованием службы Kerberos на контроллере домена. В специальных случаях можно использовать сертификаты — их уже необходимо устанавливать вручную. Оба этих способа несовместимы с реализациями IPSec под *nix — для совместной работы этих компьютеров с IPSec в Windows 2003 придется использовать preshared key. В Windows 98 и ME (в Windows 95 — нельзя) для использования IPSec можно установить L2TP/ IPSec VPN Client , но в этом случае вы столкнетесь с двумя ограничениями:

o I PSec можно использовать только для V PN -соединений (для обычных сетевых нельзя);

o при настройке I PSec нельзя использовать аутентификацию Kerberos (только сертификаты или preshared key ).

Те же ограничения действуют и для Windows NT 4.0.

· защиту от подмены субъекта соединения (в реализации от Microsoft обязательна взаимная аутентификация и клиента, и сервера), уникальный счетчик пакетов — защита от replay attack (когда пойманные сниффером пакеты используются для повторного установления соединения, уже от имени другой системы), очень эффективный и производительный способ проверки цифровой подписи пакетов (пакеты, не прошедшие проверку, сразу отбрасываются);

· высокая производительность. Как правило, в локальной сети шифрование при помощи IPSec практически незаметно. Если же нужна более высокая производительность, то в вашем распоряжении — множество сетевых карт с аппаратными ускорителями IPSec (стоимость, как правило, менее 100 USD).

· высокая управляемость. IPSec позволяет применяться избирательно — например, только к трафику определенных компьютеров, или определенных приложений и т.п. Настройка таких правил производится при помощи политик IPSec и может быть произведена централизованно.

Некоторый служебный трафик IPSec не шифрует. Например, не шифруется трафик протокола Kerberos, любой широковещательный трафик и трафик групповой рассылки и т.п.

Настройку IPSec можно производить разными способами. На графическом экране это удобнее всего сделать при помощи консоли MMC IPsec (она встроена во множество других консолей, например, консоль редактирования групповой политики). Если запустить эту консоль из MMC вручную, в вашем распоряжении будет четыре варианта: отредактировать локальную политику, политику удаленного компьютера, групповую политику своего или чужого домена. Необходимо помнить, что если возникает конфликт между локальной политикой безопасности и политикой безопасности на уровне домена, приоритет имеет политика безопасности на уровне домена.

Всего в вашем распоряжении три заранее готовых шаблона политик IPSec (а также возможность создать свою):

· Client ( Respond Only ) — это политика минимального использования IPSec . Она включает в себя единственное правило (это специальное правило Default Response rule ), смысл которого прост: если к этому компьютеру обращаются по IPSec , он будет отвечать по IPSec . В других ситуациях IPSec использовать не будет.

· Server ( Request Security ) — более широкое использование IPSec. Включает в себя три правила: уже известное нам Default Response rule, беспрепятственный пропуск незашифрованного трафика ICMP и запрос (необязательный) IPSec для всего остального трафика IPSec. Если контрагент не поддерживает IPSec, то передача данных будет производиться без шифрования.

· Secure Server ( Require Security ) — наиболее требовательная с точки зрения безопасности политика. В ней — те же Default Response Rule и пропуск ICMP, но для всего остального трафика IPSec будет запрашиваться в обязательном порядке. Если контрагент не поддерживает IPSec, в установлении соединения будет отказано.

Во всех трех предопределенных политиках используется протокол генерации ключей на основе Kerberos, поэтому нужно быть очень осторожным. Например, если вы применили политику Secure Server только на одном компьютере, а на контроллере домена вы не включили IPSec, то этот компьютер не сможет получить сертификат с контроллера домена и не сможет вообще взаимодействовать с какими-либо компьютерами по сети.

Для максимальной гибкости вы можете создать свою политику IPSec, например, если нужно шифровать трафик только одного приложения или только с определенных компьютеров. В вашем распоряжении — возможность указать IP-адрес компьютера-отправителя и получателя, тип протокола, номер порта, а также дополнительные возможности, например, применение сертификатов, preshared key, методы шифрования, которые будут использоваться, параметры туннелирования и т.п.

Чтобы применить любую из политик безопасности, необходимо в контекстном меню для нее выбрать Assign (затем можно ее точно также отменить). По умолчанию не назначена ни одна из политик, и, значит, компьютер не может вообще работать с IPSec.

Из командной строки управлять IPSec можно при помощи NETSH (в Windows 2000 для этой цели можно было использовать специальную утилиту Resource Kit ipsecpol.exe, которая в Windows 2003 уже не работает).

Производить мониторинг соединений по IPSec можно либо при помощи сниффера (вы просто увидите, что происходит какая-то активность), либо при помощи специальной консоли MMC IP Security Monitor, которая показывает статистику соединений по IPSec. В ней данные объединены в три контейнера:

· Active Policy — показывает, какая политика назначена в настоящий момент и дополнительную информацию об этой политике. Если у вас конфликт политик, можно заглянуть в этот контейнер, а можно воспользоваться стандартным RSOP — R esultant Set of Policy ;

· Main Mode — статистика режима работы Oakley Main Mode (когда ключи нужно создавать с нуля);

· Quick Mode — статистика режима работы Oakley Quick Mode, когда ключи устарели, но информация, необходимая для генерации ключа, уже есть. В этом случае достаточно просто обновить ключ. Повторное использование ключа в IPSec запрещается.

Есть возможность также настроить диагностическое протоколирование IPSec через реестр (об этом — в базе знаний Microsoft).