- Как зашифровать файлы и папки с помощью EFS в Windows 10, 8.1 и Windows 7

- Как работает шифрование EFS

- Как зашифровать папки и содержащиеся в них файлы с помощью EFS

- Восстановление доступа к зашифрованным файлам, их открытие на другом компьютере или под другой учетной записью Windows

- Отличия шифрующей файловой системы EFS и Bitlocker

- Дополнительная информация

- Шифрующая файловая система (EFS)

- Технология шифрования

- Взаимодействие с пользователем

- Восстановление данных

- Немного теории

- Процесс шифрования

- Процесс дешифрования

- Процесс восстановления

- Реализация в Windows 2000

- Драйвер EFS

- Библиотека времени выполнения EFS (FSRTL)

- Служба EFS

- Win32 API

- Немного практики

- Выводы

Как зашифровать файлы и папки с помощью EFS в Windows 10, 8.1 и Windows 7

В этой инструкции о том, как именно работает шифрование EFS, каким образом оно позволяет ограничить доступ к важным файлам и папкам, как восстановить доступ к данным при необходимости и в чем отличия от BitLocker. См. также: Про шифрование дисков и флешек с помощью Bitlocker в Windows, Шифрование файлов, папок, дисков и флешек в VeraCrypt, Как поставить пароль на архив.

Как работает шифрование EFS

EFS позволяет легко выполнить шифрование содержимого выбранных папок или отдельные файлы с помощью средств системы таким образом, что они будут доступны только для пользователя и на том компьютере, где выполнялось шифрование.

Другие пользователи на этом же или другом компьютере будут видеть файлы и их имена на накопителе, но не смогут получить доступ к ним (открыть их), даже если они имеют права администратора.

Этот способ менее безопасен чем шифрование Bitlocker, но если в вашем распоряжении лишь домашняя редакция Windows 10, 8.1 или Windows 7, а единственная задача — не дать пользователям других учетных записей просмотреть содержимое ваших файлов, вполне можно использовать и EFS: это будет удобно и быстро.

Как зашифровать папки и содержащиеся в них файлы с помощью EFS

Шаги для шифрования папки и его содержимого с помощью шифрующей файловой системы EFS в самом простом варианте будут следующими (доступно только для папок на NTFS дисках и флешках):

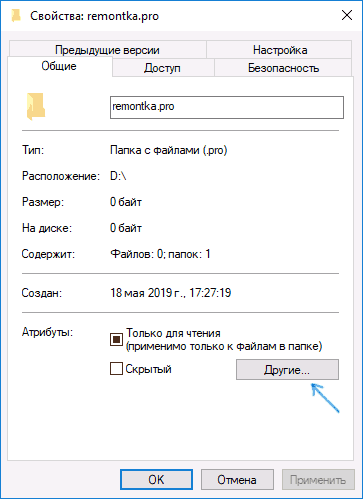

- Откройте свойства нужной папки (правый клик мышью — свойства).

- В разделе «Атрибуты» нажмите кнопку «Другие».

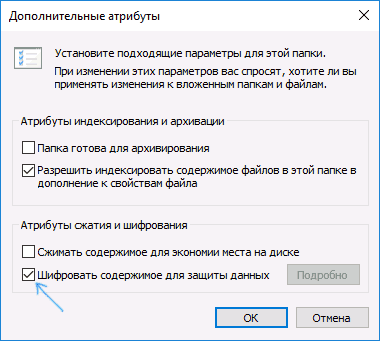

- В разделе «Атрибуты сжатия и шифрования» в следующем окне отметьте «Шифровать содержимое для защиты данных» и нажмите «Ок».

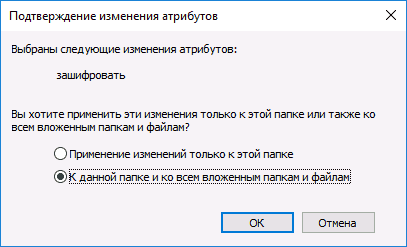

- Нажмите «Ок» в свойствах папки и примените изменения к вложенным файлам и папкам.

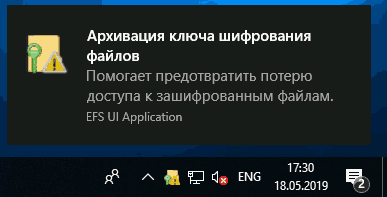

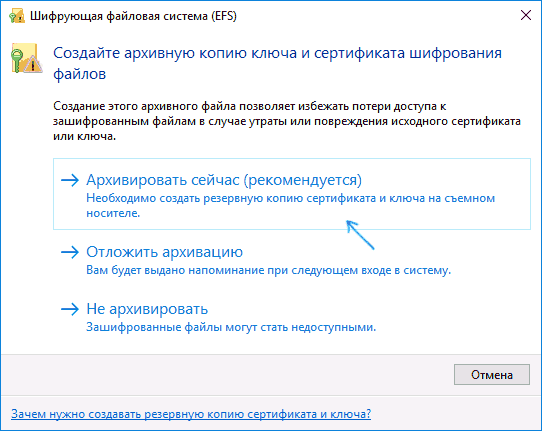

- Сразу после этого появится системное уведомление, где вам предложат выполнить архивацию ключа шифрования. Нажмите по уведомлению.

- Нажмите «Архивировать сейчас» (ключ может потребоваться для восстановления доступа к данным, если вы потеряли свою учетную запись или доступ к этому компьютеру).

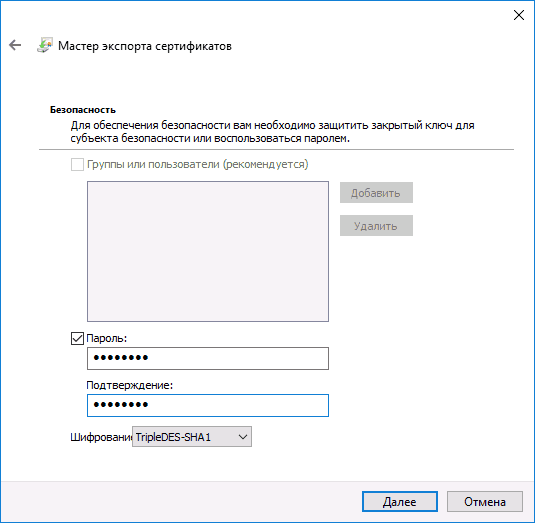

- Запустится мастер экспорта сертификатов. Нажмите «Далее» и оставьте параметры по умолчанию. Снова нажмите «Далее».

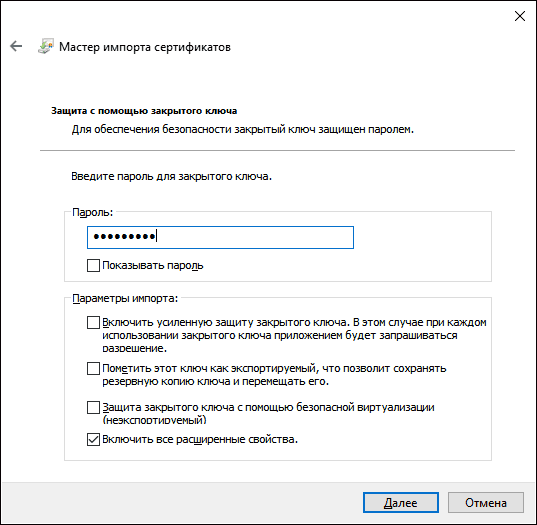

- Задайте пароль для вашего сертификата, содержащего ключи шифрования.

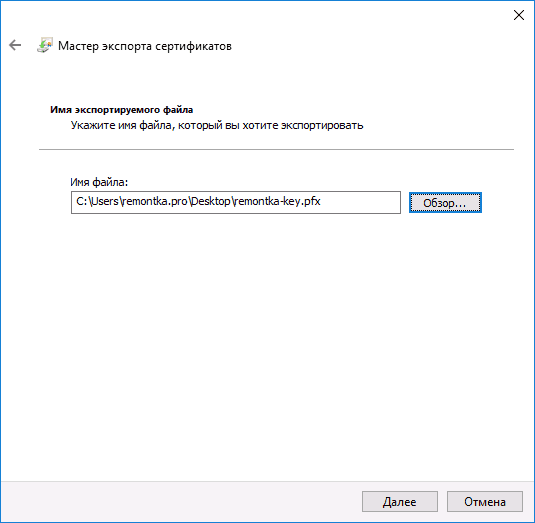

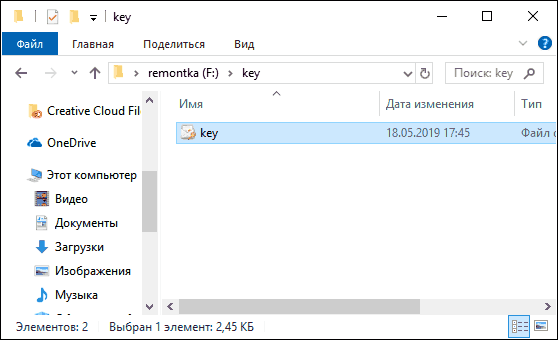

- Укажите место хранения файла и нажмите «Готово». Этот файл пригодится для восстановления доступа к файлам после сбоев ОС или при необходимости иметь возможность открывать зашифрованные EFS файлы на другом компьютере или под другим пользователем (о том, как это сделать — в следующем разделе инструкции).

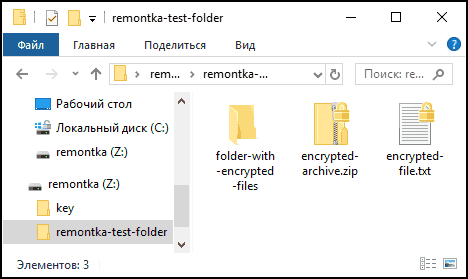

На этом процесс завершен — сразу после выполнения процедуры, все файлы в указанной вами папке, как уже имеющиеся там, так и создаваемые вновь приобретут на иконке «замок», сообщающий о том, что файлы зашифрованы.

Они будут без проблем открываться в рамках этой учетной записи, но под другими учетными записями и на других компьютерах открыть их не получится, система будет сообщать об отсутствии доступа к файлам. При этом структура папок и файлов и их имена будут видны.

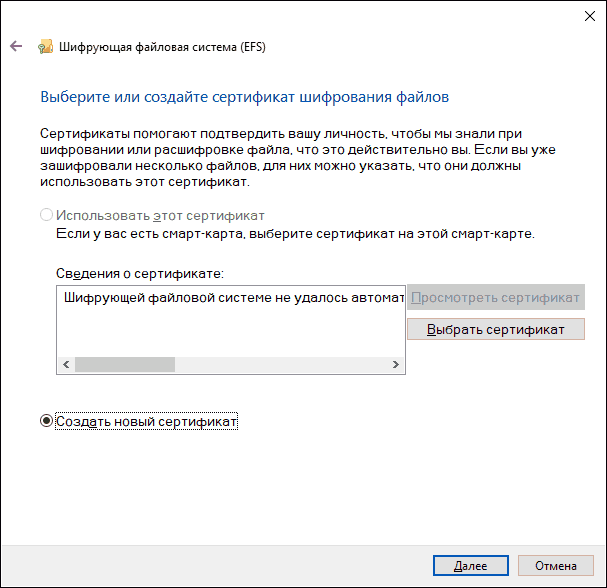

При желании вы можете, наоборот, начать шифрование с создания и сохранения сертификатов (в том числе и на смарт-карте), а уже затем устанавливать отметку «Шифровать содержимое для защиты данных». Для этого, нажмите клавиши Win+R, введите rekeywiz и нажмите Enter.

После этого выполните все шаги, которые предложит вам мастер настройки сертификатов шифрования файлов шифрующей файловой системы EFS. Также, при необходимости, с помощью rekeywiz вы можете задать использование другого сертификата для другой папки.

Восстановление доступа к зашифрованным файлам, их открытие на другом компьютере или под другой учетной записью Windows

Если по той или иной причине (например, после переустановки Windows) вы потеряли возможность открыть файлы в зашифрованных EFS папках или вам потребовалась возможность открывать их на другом компьютере или под другим пользователем, сделать это легко:

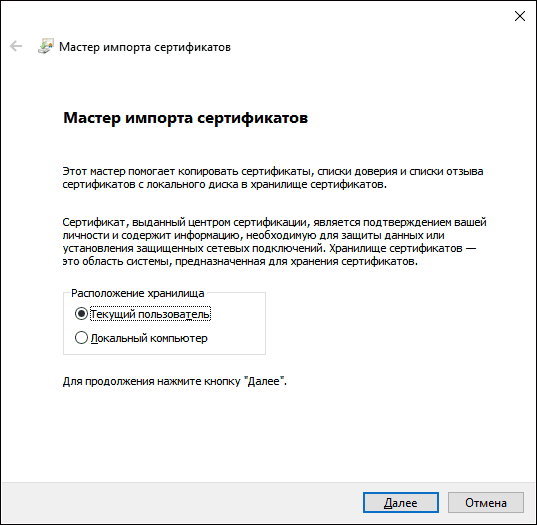

- На компьютере в той учетной записи, где нужно иметь доступ к зашифрованным файлам, откройте файл сертификата.

- Автоматически откроется мастер импорта сертификатов. Для базового сценария в нем достаточно использовать параметры по умолчанию.

- Единственное, что потребуется — ввести пароль для сертификата.

- После успешного импорта, о чем вы получите уведомление, ранее зашифрованные файлы будут открываться и на этом компьютере под текущим пользователем.

Отличия шифрующей файловой системы EFS и Bitlocker

Основные отличия, связанные с думая различными возможностями шифрования в Windows 10 — Windows 7

- Bitlocker шифрует целые диски (в том числе системные) или разделы дисков, в то время как EFS применяется к отдельным файлам и папкам. Впрочем, шифрование Bitlocker можно применить и к виртуальному диску (который на компьютере будет храниться как обычный файл).

- Сертификаты шифрования EFS привязываются к конкретной учетной записи Windows и хранятся в системе (также ключ можно экспортировать в виде файла на флешке или записать на смарт-карту).

- Ключи шифрования Bitlocker хранятся либо в аппаратном модуле TPM, либо могут быть сохранены на внешний накопитель. Открытый диск с Bitlocker одинаково доступен всем пользователям системы, более того, если не использовался TPM, такой диск можно легко открыть и на любом другом компьютере или ноутбуке, достаточно будет ввести пароль.

- Шифрование для папок в случае использования EFS нужно включать вручную (файлы внутри будут в дальнейшем шифроваться автоматически). При использовании Bitlocker всё, что попадает на зашифрованный диск шифруется на лету.

С точки зрения безопасности более эффективно использование Bitlocker. Однако, если требуется всего лишь не дать открыть ваши файлы другим пользователям Windows, а вы используете домашнюю редакцию ОС (где нет Bitlocker) — для этого подойдет и EFS.

Дополнительная информация

Некоторые дополнительные сведения об использовании шифрующей файловой системы EFS в Windows:

- Зашифрованные EFS файлы не защищены от удаления: удалить их сможет любой пользователь на любом компьютере.

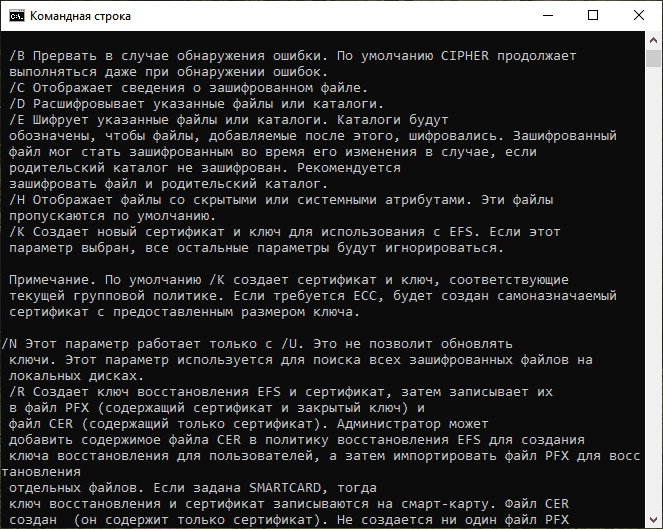

- В системе присутствует утилита командной строки cipher.exe, которая может включать и отключить шифрование EFS для файлов/папок, работать с сертификатами, а также очищать содержимое зашифрованных папок на жестком диске, перезаписывая информацию случайными байтами.

- Если вам требуется удалить сертификаты шифрования EFS с компьютера, сделать это можно следующим образом: зайдите в Панель управления — Свойства браузера. На вкладке «Содержание» нажмите кнопку «Сертификаты». Удалите ненужные сертификаты: в их описании внизу окна в поле «Назначение сертификата» будет указано «Шифрующая файловая система (EFS)».

- В том же разделе управления сертификатами в «Свойствах браузера» можно экспортировать файл сертификата для использования под другим пользователем или на другом компьютере.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

20.05.2019 в 17:41

А у меня «Шифровать содержимое для защиты данных» не активно, что делать?

21.05.2019 в 10:33

А файловая система NTFS? Папку не какую-то системную шифровать планируете? (их нельзя).

01.06.2019 в 17:36

Файловая система NTFS. Папки личные.

02.06.2019 в 14:51

А служба «Шифрованная файловая система» не отключена случайно?

02.06.2019 в 16:38

Нет, запуск вручную стоит. Я её запускал, потом пытался шифровать, не активно.

03.06.2019 в 10:41

Тогда сдаюсь… Не осталось у меня догадок.

21.10.2019 в 02:58

CorelVideoStudio при выводе видео пишет 15033:10:2 The file may be write protected.Что делать?

Шифрующая файловая система (EFS)

Шифрующая файловая система это тесно интегрированная с NTFS служба, располагающаяся в ядре Windows 2000. Ее назначение: защита данных, хранящихся на диске, от несанкционированного доступа путем их шифрования. Появление этой службы не случайно, и ожидалось давно. Дело в том, что существующие на сегодняшний день файловые системы не обеспечивают необходимую защиту данных от несанкционированного доступа.

Внимательный читатель может возразить мне: а как же Windows NT с ее NTFS? Ведь NTFS обеспечивает разграничение доступа и защиту данных от несанкционированного доступа! Да, это правда. Но как быть в том случае, когда доступ к разделу NTFS осуществляется не с помощью средств операционной системы Windows NT, а напрямую, на физическом уровне? Ведь это сравнительно легко реализовать, например, загрузившись с дискеты и запустив специальную программу: например, весьма распространенную ntfsdos. В качестве более изощренного примера можно указать продукт NTFS98. Конечно, можно предусмотреть такую возможность, и задать пароль на запуск системы, однако практика показывает, что такая защита малоэффективна, особенно в том случае, когда за одним компьютером работают сразу несколько пользователей. А если злоумышленник может извлечь жесткий диск из компьютера, то здесь уже не помогут никакие пароли. Подключив диск к другому компьютеру, его содержимое можно будет прочитать с такой же легкостью, что и эту статью. Таким образом, злоумышленник свободно может овладеть конфиденциальной информацией, которая хранится на жестком диске.

Единственный способ защиты от физического чтения данных это шифрование файлов. Простейший случай такого шифрования — архивирование файла с паролем. Однако здесь есть ряд серьезных недостатков. Во-первых, пользователю требуется каждый раз вручную шифровать и дешифровать (то есть, в нашем случае архивировать и разархивировать) данные перед началом и после окончания работы, что уже само по себе уменьшает защищенность данных. Пользователь может забыть зашифровать (заархивировать) файл после окончания работы, или (еще более банально) просто оставить на диске копию файла. Во-вторых, пароли, придуманные пользователем, как правило, легко угадываются. В любом случае, существует достаточное количество утилит, позволяющих распаковывать архивы, защищенные паролем. Как правило, такие утилиты осуществляют подбор пароля путем перебора слов, записанных в словаре.

Система EFS была разработана с целью преодоления этих недостатков. Ниже мы рассмотрим более подробно детали технологии шифрования, взаимодействие EFS с пользователем и способы восстановления данных, познакомимся с теорией и реализацией EFS в Windows 2000, а также рассмотрим пример шифрования каталога при помощи EFS.

Технология шифрования

EFS использует архитектуру Windows CryptoAPI. В ее основе лежит технология шифрования с открытым ключом. Для шифрования каждого файла случайным образом генерируется ключ шифрования файла. При этом для шифрования файла может применяться любой симметричный алгоритм шифрования. В настоящее же время в EFS используется один алгоритм, это DESX, являющийся специальной модификацией широко распространенного стандарта DES.

Ключи шифрования EFS хранятся в резидентном пуле памяти (сама EFS расположена в ядре Windows 2000), что исключает несанкционированный доступ к ним через файл подкачки.

Взаимодействие с пользователем

По умолчанию EFS сконфигурирована таким образом, что пользователь может сразу начать использовать шифрование файлов. Операция шифрования и обратная поддерживаются для файлов и каталогов. В том случае, если шифруется каталог, автоматически шифруются все файлы и подкаталоги этого каталога. Необходимо отметить, что если зашифрованный файл перемещается или переименовывается из зашифрованного каталога в незашифрованный, то он все равно остается зашифрованным. Операции шифрования/дешифрования можно выполнить двумя различными способами — используя Windows Explorer или консольную утилиту Cipher.

Для того чтобы зашифровать каталог из Windows Explorer, пользователю нужно просто выбрать один или несколько каталогов и установить флажок шифрования в окне расширенных свойств каталога. Все создаваемые позже файлы и подкаталоги в этом каталоге будут также зашифрованы. Таким образом, зашифровать файл можно, просто скопировав (или перенеся) его в «зашифрованный» каталог.

Зашифрованные файлы хранятся на диске в зашифрованном виде. При чтении файла данные автоматически расшифровываются, а при записи — автоматически шифруются. Пользователь может работать с зашифрованными файлами так же, как и с обычными файлами, то есть открывать и редактировать в текстовом редакторе Microsoft Word документы, редактировать рисунки в Adobe Photoshop или графическом редакторе Paint, и так далее.

Необходимо отметить, что ни в коем случае нельзя шифровать файлы, которые используются при запуске системы — в это время личный ключ пользователя, при помощи которого производится дешифровка, еще недоступен. Это может привести к невозможности запуска системы! В EFS предусмотрена простая защита от таких ситуаций: файлы с атрибутом «системный» не шифруются. Однако будьте внимательны: это может создать «дыру» в системе безопасности! Проверяйте, не установлен ли атрибут файла «системный» для того, чтобы убедиться, что файл действительно будет зашифрован.

Важно также помнить о том, что зашифрованные файлы не могут быть сжаты средствами Windows 2000 и наоборот. Иными словами, если каталог сжат, его содержимое не может быть зашифровано, а если содержимое каталога зашифровано, то он не может быть сжат.

В том случае, если потребуется дешифровка данных, необходимо просто снять флажки шифрования у выбранных каталогов в Windows Explorer, и файлы и подкаталоги автоматически будут дешифрованы. Следует отметить, что эта операция обычно не требуется, так как EFS обеспечивает «прозрачную» работу с зашифрованными данными для пользователя.

Восстановление данных

EFS обеспечивает встроенную поддержку восстановления данных на тот случай, если потребуется их расшифровать, но, по каким-либо причинам, это не может быть выполнено обычным. По умолчанию, EFS автоматически сгенерирует ключ восстановления, установит сертификат доступа в учетной записи администратора и сохранит его при первом входе в систему. Таким образом, администратор становится так называемым агентом восстановления, и сможет расшифровать любой файл в системе. Разумеется, политику восстановления данных можно изменить, и назначить в качестве агента восстановления специального человека, ответственного за безопасность данных, или даже несколько таких лиц.

Немного теории

EFS осуществляет шифрование данных, используя схему с общим ключом. Данные шифруются быстрым симметричным алгоритмом при помощи ключа шифрования файла FEK (file encryption key). FEK — это случайным образом сгенерированный ключ определенной длины. Длина ключа в североамериканской версии EFS 128 бит, в международной версии EFS используется уменьшенная длина ключа 40 или 56 бит.

FEK шифруется одним или несколькими общими ключами шифрования, в результате чего получается список зашифрованных ключей FEK. Список зашифрованных ключей FEK хранится в специальном атрибуте EFS, который называется DDF (data decryption field — поле дешифрования данных). Информация, при помощи которой производится шифрование данных, жестко связана с этим файлом. Общие ключи выделяются из пар пользовательских ключей сертификата X509 с дополнительной возможностью использования «File encryption». Личные ключи из этих пар используются при дешифровке данных и FEK. Личная часть ключей хранится либо на смарт-картах, либо в другом надежном месте (например, в памяти, безопасность которой обеспечивается при помощи CryptoAPI).

FEK также шифруется при помощи одного или нескольких ключей восстановления (полученных из сертификатов X509, записанных в политике восстановления зашифрованных данных для данного компьютера, с дополнительной возможностью «File recovery»).

Как и в предыдущем случае, общая часть ключа используется для шифрования списка FEK. Список зашифрованных ключей FEK также хранится вместе с файлом в специальной области EFS, которая называется DRF (data recovery field — поле восстановления данных). Для шифрования списка FEK в DRF используется только общая часть каждой пары ключей. Для нормального осуществления файловых операций необходимы только общие ключи восстановления. Агенты восстановления могут хранить свои личные ключи в безопасном месте вне системы (например, на смарт-картах). На рисунке приведены схемы процессов шифрования, дешифрования и восстановления данных.

Процесс шифрования

Незашифрованный файл пользователя шифруется при помощи случайно сгенерированного ключа FEK. Этот ключ записывается вместе с файлом, файл дешифруется при помощи общего ключа пользователя (записанного в DDF), а также при помощи общего ключа агента восстановления (записанного в DRF).

Процесс дешифрования

Сначала используется личный ключ пользователя для дешифрации FEK — для этого используется зашифрованная версия FEK, которая хранится в DDF. Расшифрованный FEK используется для поблочного дешифрования файла. Если в большом файле блоки считываются не последовательно, то дешифруются только считываемые блоки. Файл при этом остается зашифрованным.

Процесс восстановления

Этот процесс аналогичен дешифрованию с той разницей, что для дешифрования FEK используется личный ключ агента восстановления, а зашифрованная версия FEK берется из DRF.

Реализация в Windows 2000

На рисунке показана архитектура EFS:

EFS состоит из следующих компонентов:

Драйвер EFS

Этот компонент расположен логически на вершине NTFS. Он взаимодействует с сервисом EFS, получает ключи шифрования файлов, поля DDF, DRF и другие данные управления ключами. Драйвер передает эту информацию в FSRTL (file system runtime library, библиотека времени выполнения файловой системы) для прозрачного выполнения различных файловых системных операций (например, открытие файла, чтение, запись, добавление данных в конец файла).

Библиотека времени выполнения EFS (FSRTL)

FSRTL — это модуль внутри драйвера EFS, который осуществляет внешние вызовы NTFS для выполнения различных операций файловой системы, таких как чтение, запись, открытие зашифрованных файлов и каталогов, а также операций шифрования, дешифрования, восстановления данных при записи на диск и чтении с диска. Несмотря на то, что драйвер EFS и FSRTL реализованы в виде одного компонента, они никогда не взаимодействуют напрямую. Для обмена сообщениями между собой они используют механизм вызовов NTFS. Это гарантирует участие NTFS во всех файловых операциях. Операции, реализованные с использованием механизмов управления файлами, включают запись данных в файловые атрибуты EFS (DDF и DRF) и передачу вычисленных в EFS ключей FEK в библиотеку FSRTL, так как эти ключи должны устанавливаться в контексте открытия файла. Такой контекст открытия файла позволяет затем осуществлять незаметное шифрование и дешифрование файлов при записи и считывании файлов с диска.

Служба EFS

Служба EFS является частью подсистемы безопасности. Она использует существующий порт связи LPC между LSA (Local security authority, локальные средства защиты) и работающим в kernel-mode монитором безопасности для связи с драйвером EFS. В режиме пользователя служба EFS взаимодействует с программным интерфейсом CryptoAPI, предоставляя ключи шифрования файлов и обеспечивая генерацию DDF и DRF. Кроме этого, служба EFS осуществляет поддержку интерфейса Win32 API.

Win32 API

Обеспечивает интерфейс программирования для шифрования открытых файлов, дешифрования и восстановления закрытых файлов, приема и передачи закрытых файлов без их предварительной расшифровки. Реализован в виде стандартной системной библиотеки advapi32.dll.

Немного практики

Для того чтобы зашифровать файл или каталог, выполните следующие операции:

- Запустите Windows Explorer, нажмите правую кнопку мыши на каталоге, выберите пункт Properties (Свойства).

- На закладке General (Общие) нажмите кнопку Advanced.

- Отметьте галочкой пункт «Encrypt contents to secure data». Нажмите OK, затем нажмите Apply (применить) в диалоге Properties. Если Вы выбрали шифрование отдельного файла, то дополнительно появится диалоговое окно следующего вида:

Система предлагает зашифровать также и каталог, в котором находится выбранный файл, так как в противном случае шифрование будет автоматически отменено при первой модификации такого файла. Всегда имейте это в виду, когда шифруете отдельные файлы!

На этом процесс шифрования данных можно считать законченным.

Чтобы расшифровать каталоги, просто снимите выделение в пункте «Encrypt contents to secure data». При этом каталоги, а также все содержащиеся в них подкаталоги и файлы будут расшифрованы.

Выводы

- Система EFS в Windows 2000 предоставляет пользователям возможность зашифровывать каталоги NTFS, используя устойчивую, основанную на общих ключах криптографическую схему, при этом все файлы в закрытых каталогах будут зашифрованы. Шифрование отдельных файлов поддерживается, но не рекомендуется из-за непредсказуемого поведения приложений.

- Система EFS также поддерживает шифрование удаленных файлов, доступ к которым осуществляется как к совместно используемым ресурсам. Если имеют место пользовательские профили для подключения, используются ключи и сертификаты удаленных профилей. В других случаях генерируются локальные профили и используются локальные ключи.

- Система EFS предоставляет установить политику восстановления данных таким образом, что зашифрованные данные могут быть восстановлены при помощи EFS, если это потребуется.

- Политика восстановления данных встроена в общую политику безопасности Windows 2000. Контроль за соблюдением политики восстановления может быть делегирован уполномоченным на это лицам. Для каждого подразделения организации может быть сконфигурирована своя политика восстановления данных.

- Восстановление данных в EFS — закрытая операция. В процессе восстановления расшифровываются данные, но не ключ пользователя, при помощи которого эти данные были зашифрованы.

- Работа с зашифрованными файлами в EFS не требует от пользователя каких-либо специальных действий по шифрованию и дешифрованию данных. Дешифрование и шифрование происходят незаметно для пользователя в процессе считывания и записи данных на диск.

- Система EFS поддерживает резервное копирование и восстановление зашифрованных файлов без их расшифровки. Программа NtBackup поддерживает резервное копирование зашифрованных файлов.

- Система EFS встроена в операционную систему таким образом, что утечка информации через файлы подкачки невозможна, при этом гарантируется, что все создаваемые копии будут зашифрованы

- Предусмотрены многочисленные меры предосторожности для обеспечения безопасности восстановления данных, а также защита от утечки и потери данных в случае фатальных сбоев системы.