- «Системная политика запрещает использование в качестве точки доступа» при попытке включить точку доступа WiFi (опция недоступна)

- 2 ответа

- Групповые политики/ALT System Control

- Содержание

- Описание [ править ]

- Настройка политики [ править ]

- Групповые политики/Развёртывание

- Содержание

- Развёртывание групповых политик на Альт 9.2 [ править ]

- Настройка сервера Samba AD DC [ править ]

- Настройка рабочей станции [ править ]

- Настройка RSAT на Windows 7 [ править ]

- Добавление доменных устройств в группу членства GPO [ править ]

- На рабочей станции (инструмент ADMC) [ править ]

- На машине Windows [ править ]

- Создание политики для подразделения [ править ]

- На рабочей станции (инструмент ADMC) [ править ]

- На машине Windows (инструмент gpmc.msc) [ править ]

- Настройка политики [ править ]

- На машине Windows (инструмент gpme.msc) [ править ]

- Групповые политики

- Содержание

- Механизмы назначения и кеширования [ править ]

- Развёртывание клиентских средств применения групповых политик [ править ]

- Конфигурирование gpupdate [ править ]

- Развёртывание административных шаблонов для групповых политик [ править ]

- Конфигурирование с помощью RSAT [ править ]

- Конфигурирование Firefox [ править ]

- Конфигурирование с помощью Alterator [ править ]

- Internals [ править ]

- Состав локальной политики [ править ]

- Troubleshooting [ править ]

- Коды ошибок [ править ]

«Системная политика запрещает использование в качестве точки доступа» при попытке включить точку доступа WiFi (опция недоступна)

Я использую Ubuntu 20.04 на ThinkPad x230, W540, T440p и т. д.

Иногда (случайно) после перезагрузки я пытаюсь нажать «Включить точку доступа WiFi» «в настройках Wi-Fi, но он отображается серым цветом, и когда я нахожу его, появляется сообщение« Системная политика запрещает использование в качестве точки доступа ».

2 ответа

сообщил здесь , попробуйте переключиться на другую панель настроек (например, «Сеть») и затем вернитесь, кажется, что опция снова включается для большинства.

Это также случилось с моей машиной. Итак, я создал сеть точек доступа и подключился через скрытую сеть. Для этого нормальная настройка Wi-Fi не даст эту настройку. Так следуйте этим инструкциям 1. Нажмите alt + f2 2.Вы увидите всплывающее окно, в котором вам нужно набрать команду «follow», чтобы получить окно настроек Wi-Fi

. 3. Вам нужно нажать значок +, чтобы создать сеть точек доступа.

Вам нужно изменить режим на горячую точку и SSID, как вы предпочитаете.

Сохраните настройку, затем откройте настройку Wi-Fi

Нажмите, чтобы подключиться к скрытой сети

Выберите созданную вами сеть

Поздравляю, вы включили свою точку доступа

Поздравляю, вы включили свою точку доступаИсточник

Групповые политики/ALT System Control

Содержание

Описание [ править ]

Через групповые политики реализовано управление настройками control. Все control разделены на категории:

- Безопасность

- Службы

- Сетевые приложения

- Приложения для CD/DVD

- Монтирование

- Виртуализация

- Графическая подсистема

- Аппаратные средства

- СУБД

Настройка политики [ править ]

Шаг 1. На машине с установленным RSAT откройте «Управление групповыми политиками».

Шаг 2. Создайте новый объект групповой политики (GPO) и свяжите его с OU, в который входят машины или учетные записи пользователей.

Шаг 3. В контекстном меню GPO, выберите пункт «Редактировать». Откроется редактор GPO.

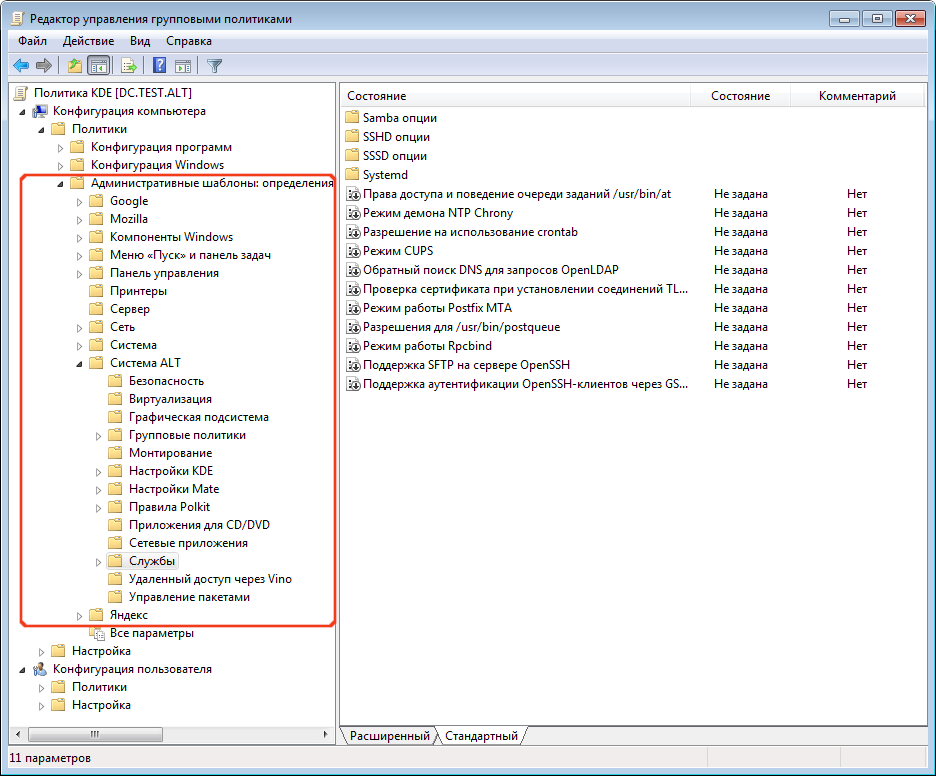

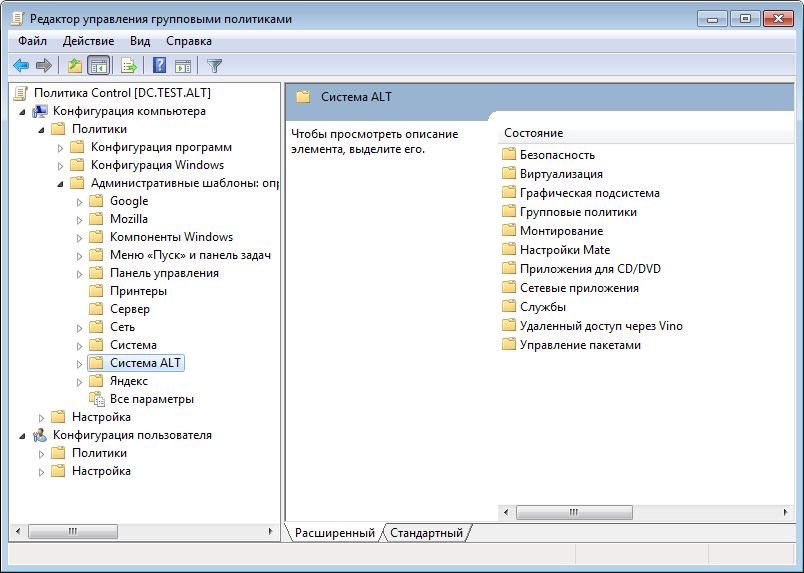

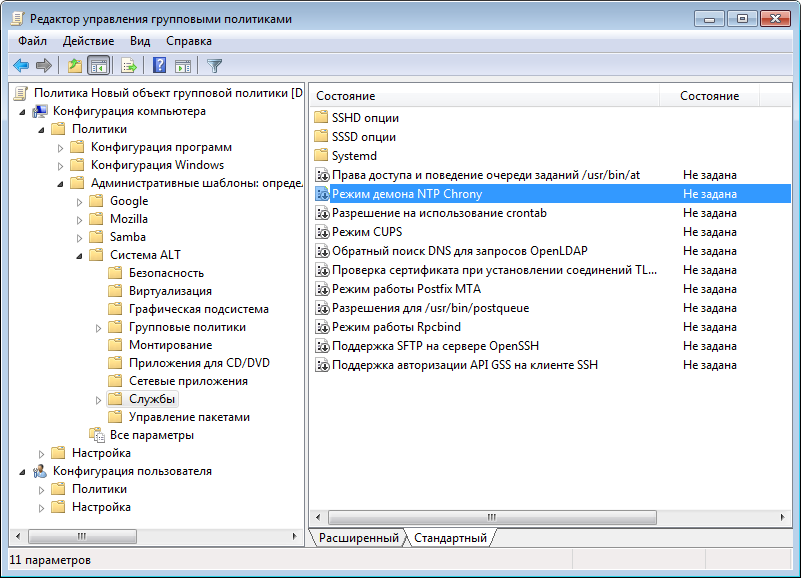

Шаг 4. Перейдите в «Конфигурация компьютера» -> «Политики» -> «Административные шаблоны» -> «Система ALT». Здесь есть несколько разделов, соответствующих категориям control:

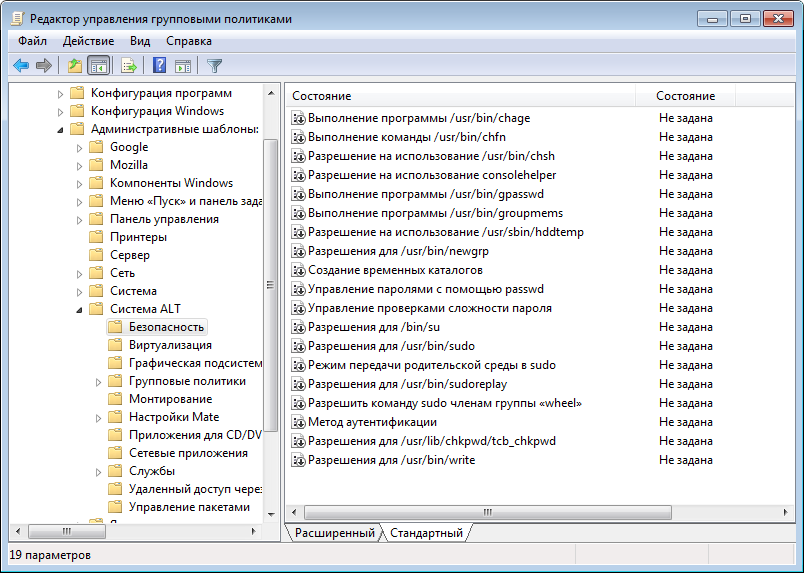

Шаг 5. Выберите раздел, в правом окне редактора отобразится список политик:

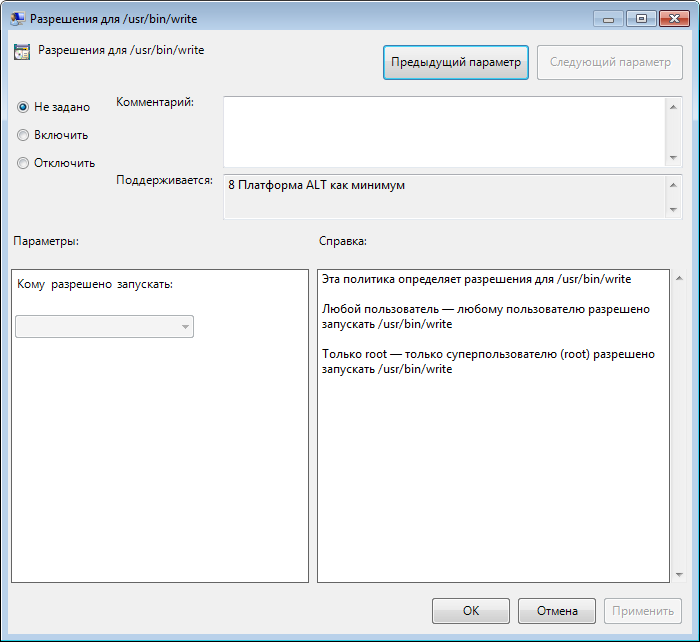

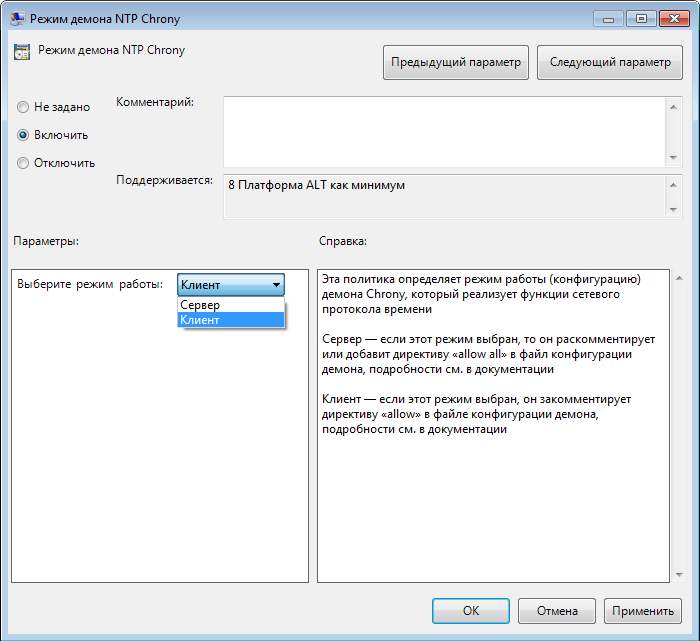

Шаг 6. Дважды щелкните левой кнопкой мыши на политике, откроется диалоговое окно настройки политики:

Можно не задавать настройку политики, включить или отключить. Если выбрать параметр «Включить», в разделе «Параметры» в выпадающем списке можно выбрать режим доступа для данного control.

Источник

Групповые политики/Развёртывание

Содержание

Развёртывание групповых политик на Альт 9.2 [ править ]

Настройка сервера Samba AD DC [ править ]

- Развернуть сервер Samba AD DC по инструкции ActiveDirectory/DC

- Установить административные шаблоны. Для этого:

- установить пакеты политик admx-basealt , admx-samba , admx-chromium , admx-firefox и утилиту admx-msi-setup :

Настройка рабочей станции [ править ]

Ввести рабочую станцию в домен Active Directory по инструкции

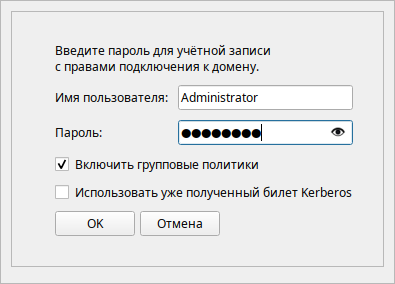

При вводе в домен отметить пункт «Включить групповые политики»:

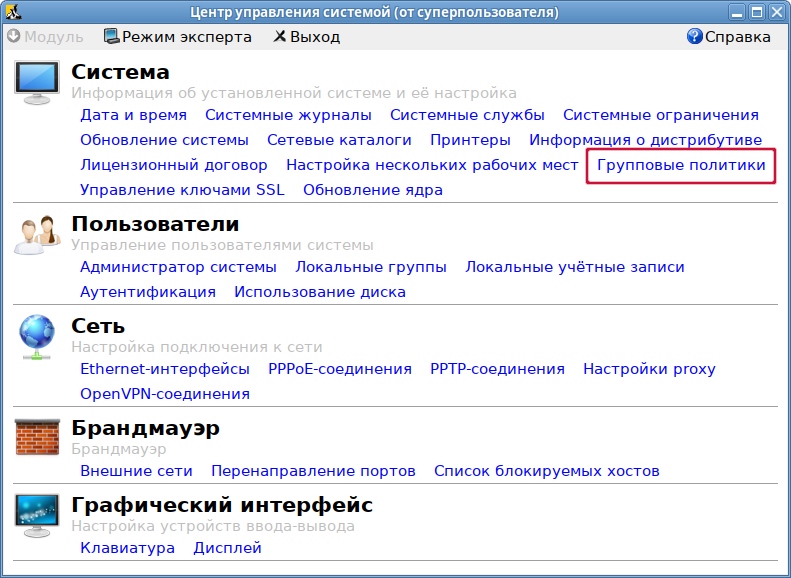

Если рабочая станция уже находится в домене, включить групповые политики можно в модуле ЦУС «Групповые политики» (пакет alterator-gpupdate ):

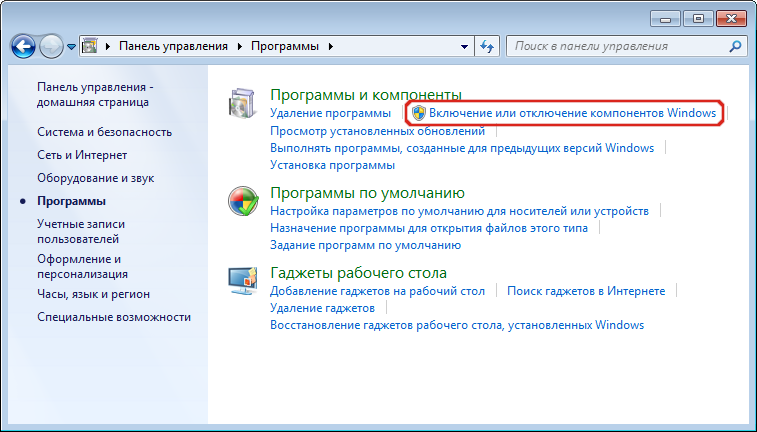

Настройка RSAT на Windows 7 [ править ]

- Ввести машину в домен.

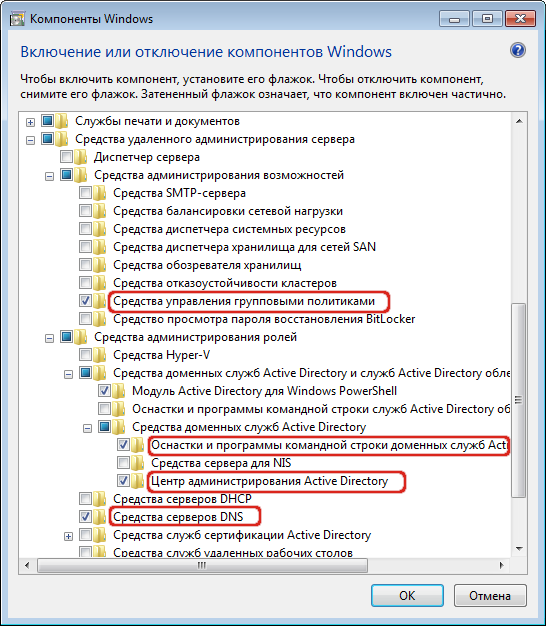

- Включить компоненты удаленного администрирования: «Панель управления» → «Программы» → «Включение или отключение компонентов Windows»:

- Включить следующие компоненты:

- «Средства удаленного администрирования сервера» → «Средства администрирования возможностей» → «Средства управления групповыми политиками»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства доменных служб Active Directory и служб Active Directory облегченного доступа к каталогам» → «Оснастки и программы командной строки доменных служб Active Directory»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства доменных служб Active Directory и служб Active Directory облегченного доступа к каталогам» → «Центр администрирования Active Directory»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства серверов DNS».

Если данных компонентов нет в списке, то можно установить данные средства отсюда https://www.microsoft.com/ru-ru/download/details.aspx?id=7887

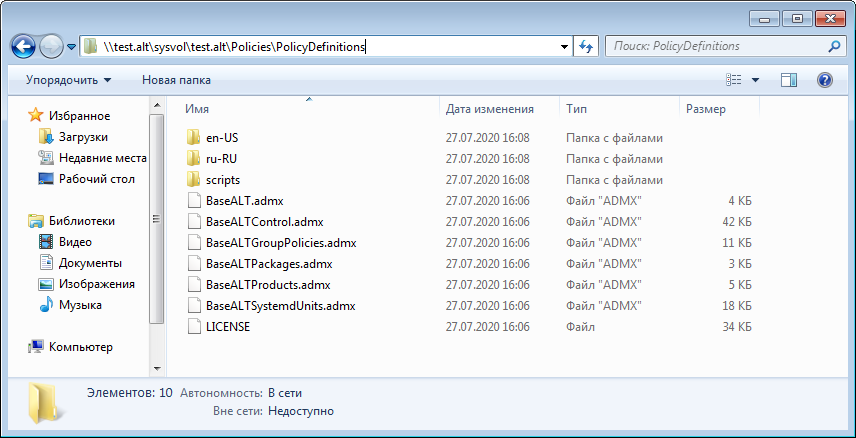

- Включить компоненты удаленного администрирования. Этот шаг можно пропустить, если административные шаблоны были установлены на контроллере домена. Для задания конфигурации с помощью RSAT необходимо скачать файлы административных шаблонов (файлы ADMX) и зависящие от языка файлы ADML из репозитория https://github.com/altlinux/admx-basealt и разместить их в директории \\ \SYSVOL\ \Policies\PolicyDefinitions :

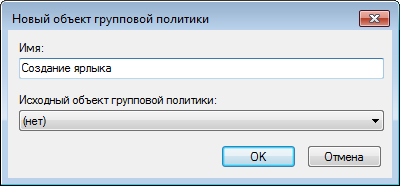

- Корректно установленные административные шаблоны будут отображены в оснастке «Редактор управления групповыми политиками» («Group Policy Management Editor») (gpme.msc) в разделе «Конфигурация компьютера» → «Политики» → «Административные шаблоны» → «Система ALT» («Computer Configuration» → «Policies» → «Administrative Templates» → «ALT System»)

Добавление доменных устройств в группу членства GPO [ править ]

На рабочей станции (инструмент ADMC) [ править ]

- Получить ключ Kerberos для администратора домена. Например, так:

На машине Windows [ править ]

- Войти в систему администратором домена (Administrator).

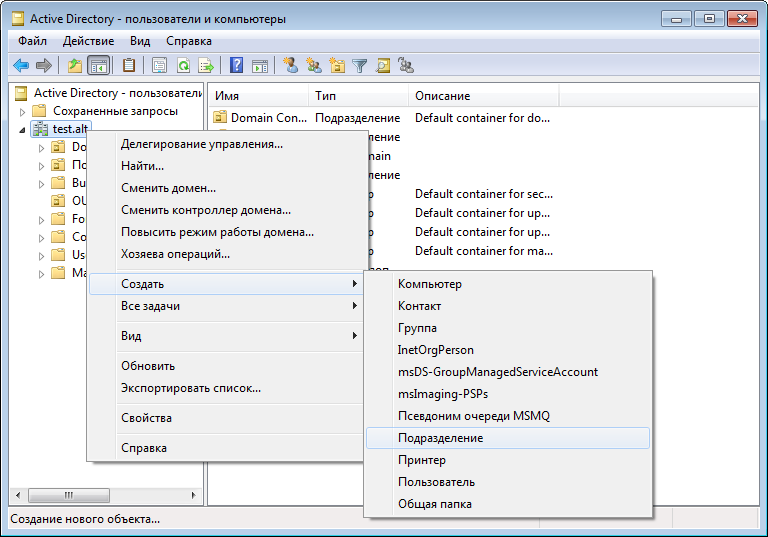

- Запустить программу «Active Directory — пользователи и компьютеры».

- В контекстном меню домена выбрать пункт «Создать» → «Подразделение»:

- В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку «Ок».

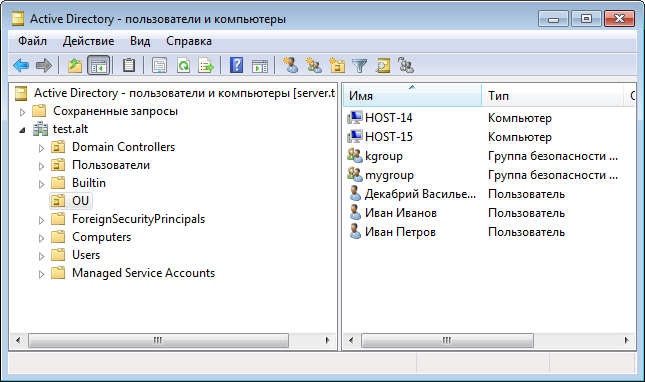

- Переместить компьютеры и пользователей домена в подразделение OU:

Создание политики для подразделения [ править ]

На рабочей станции (инструмент ADMC) [ править ]

- Получить ключ Kerberos для администратора домена. Например, так:

На машине Windows (инструмент gpmc.msc) [ править ]

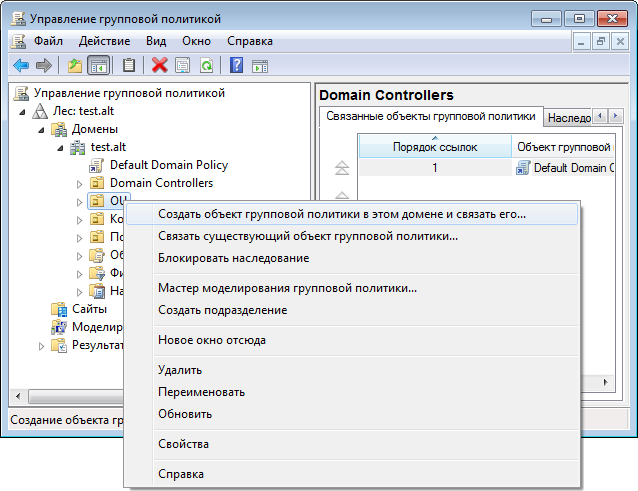

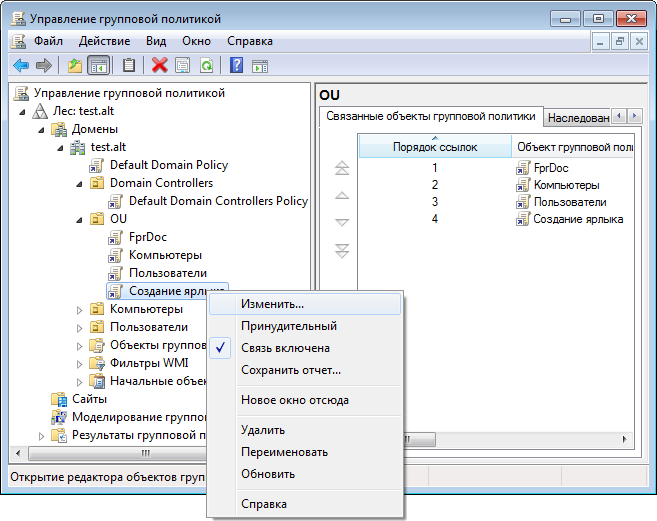

- Запустить оснастку «Управление групповой политикой» (gpmc.msc).

- В контекстном меню подразделения («Управление групповой политикой» → «Лес: test.alt» → «Домены» → «test.alt» → «OU») выбрать пункт «Создать объект групповой политики в этом домене и связать его. »:

- В открывшемся окне ввести название политики и нажать кнопку «Ок»:

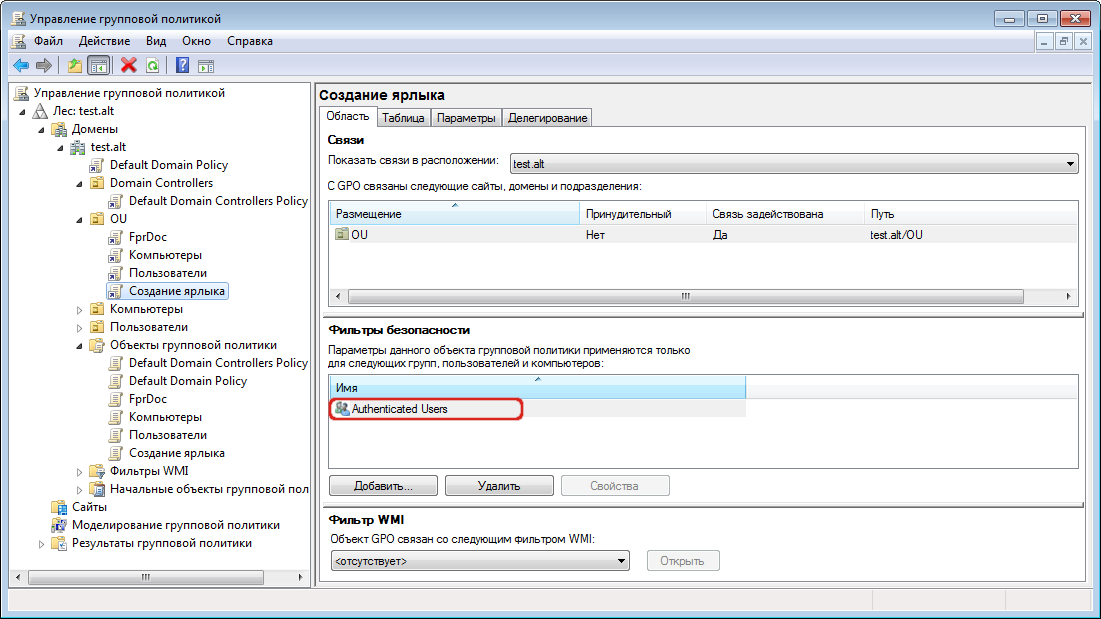

По умолчанию на всех новых объектах групповой политики в домене присутствуют разрешения для группы «Authenticated Users»:

Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия.

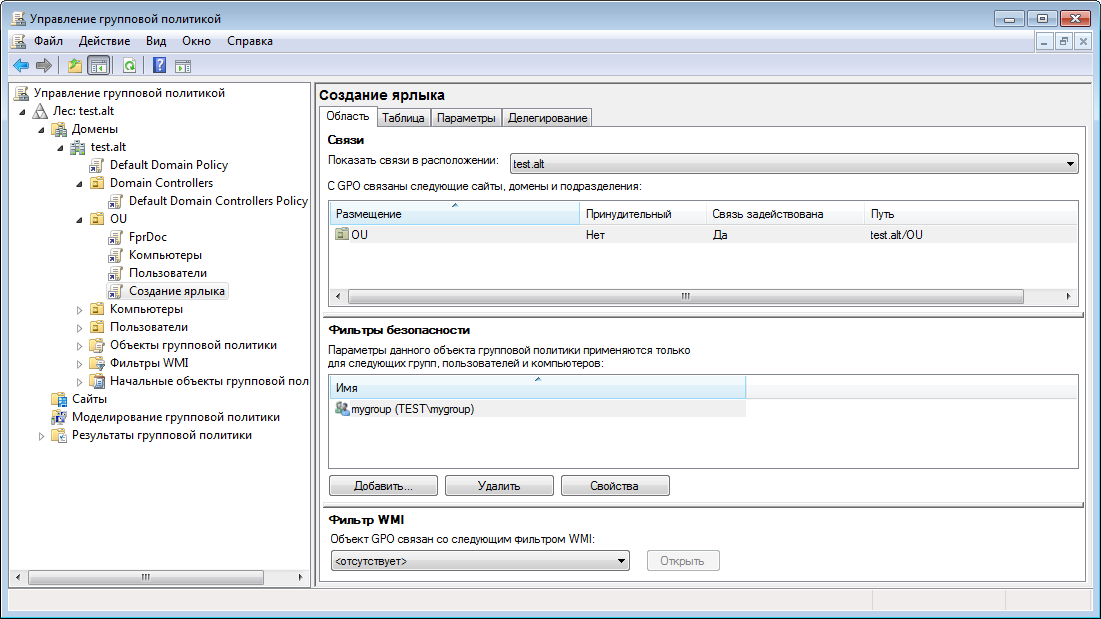

Можно изменить этот фильтр безопасности, чтобы политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/компьютерам). Для этого в поле «Фильтры безопасности» следует удалить группу «Authenticated Users» и добавить требуемую группу AD (для группы, добавленной в «Фильтры безопасности» на вкладке «Делегирование», в списке разрешений, открывается при нажатии кнопки «Дополнительно. », должны присутствовать права «Чтение» и «Применить групповую политику»):

Настройка политики [ править ]

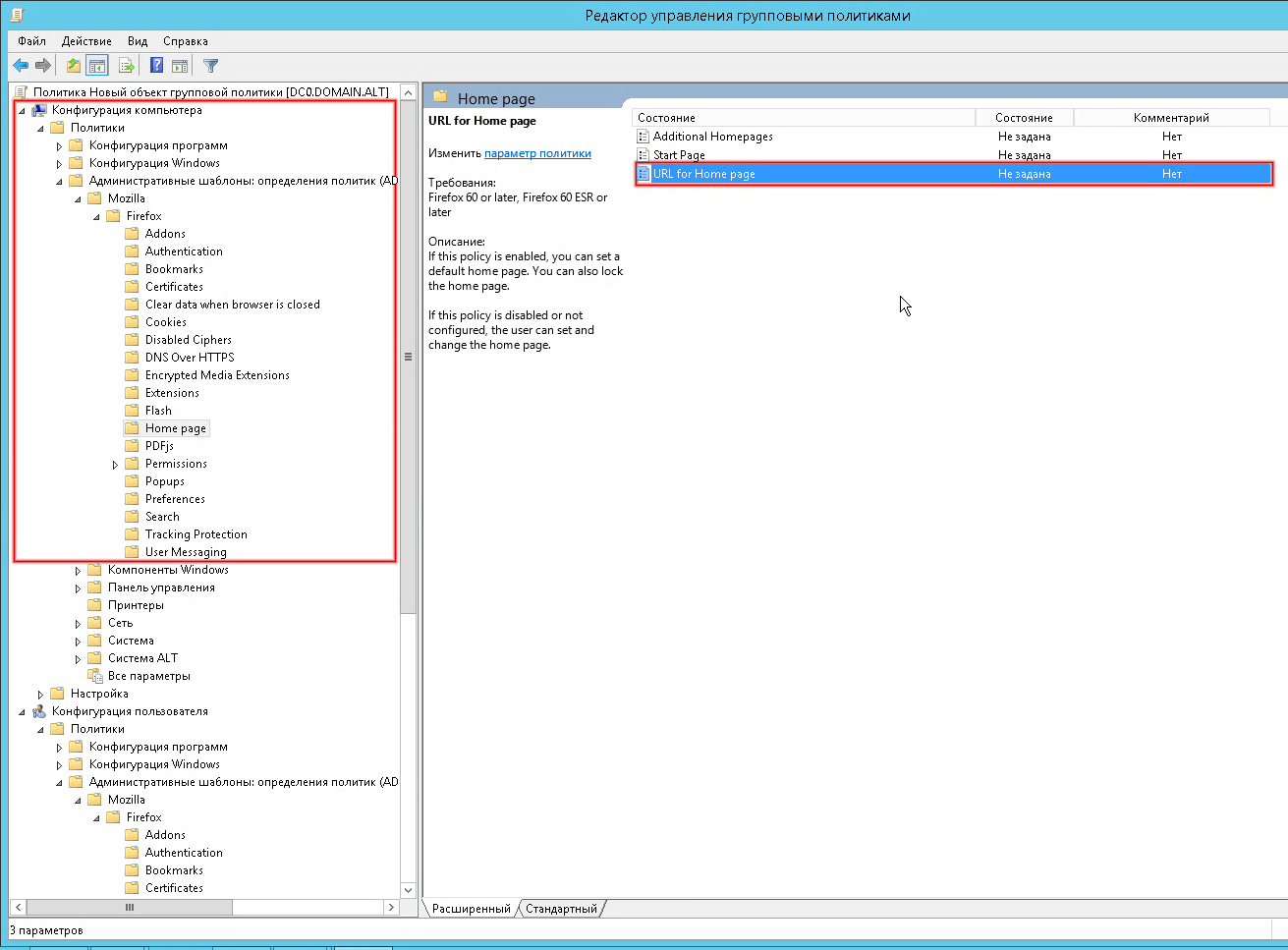

На машине Windows (инструмент gpme.msc) [ править ]

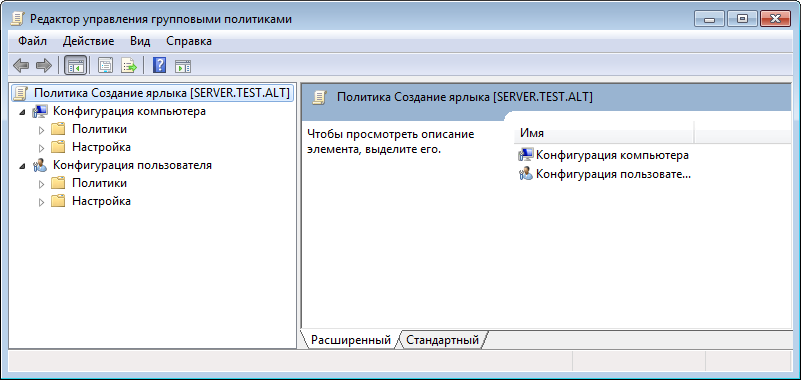

Для редактирования политики следует в контекстном меню созданной политики выбрать пункт «Изменить»:

Откроется окно редактирования групповых политик:

Пример настройки политики управления ярлыками: Групповые_политики/Управление_ярлыками

Источник

Групповые политики

Групповая политика — это набор правил, в соответствии с которыми производится настройка рабочей среды относительно локальных политик, по умолчанию. Групповые политики в реализации Active Directory — это часть интегрированного решения. Альтернативной реализацией Active Directory под Linux/Unix является проект Samba. Поддержка применения групповых политик в конкретных дистрибутивных решениях, в целом, не является частью проекта Samba. В данной статье представлен общий обзор данного инструмента в контексте интеграции применения групповых политик в решениях ALT.

Содержание

Механизмы назначения и кеширования [ править ]

В дистрибутивах ALT для применения групповых политик на данный момент предлагается использовать инструмент gpupdate. Инструмент рассчитан на работу на машине, введённой в домен Samba. Обновление машинных политик происходит раз в час. Среди применяемых настроек присутствуют:

| Настройка | Статус | Комментарий |

|---|---|---|

| Установка домашней страницы браузера Firefox | Экспериментальная | Возможно установить при использовании ADMX файлов Mozilla Firefox: https://github.com/mozilla/policy-templates/releases |

| Установка домашней страницы браузера Chromium | Экспериментальная | Возможно установить при использовании ADMX файлов Google Chrome: https://dl.google.com/dl/edgedl/chrome/policy/policy_templates.zip |

| Запрет на подключение внешних носителей данных | Стабильная | Стандартные средства RSAT |

| Включение или выключение различных служб (сервисов systemd) | Стабильная | Возможно установить при использовании ADMX файлов ALT: https://github.com/altlinux/admx-basealt |

| Управление control framework | Стабильная | Возможно установить при использовании ADMX файлов ALT: https://github.com/altlinux/admx-basealt |

| Генерация ярлычков запуска программ | Стабильная | Стандартные средства RSAT. С некоторыми ограничениями. Также можно делать ярлычки типа URL и делать, например, URI-ссылки smb:// для открытия Samba shares. |

| Подключение сетевых дисков | Экспериментальная | Стандартные средства RSAT |

| Создание директорий | Стабильная | Стандартные средства RSAT |

Оценить полный набор возможностей могут администраторы инфраструктур на базе Active Directory скачав файлы ADMX из репозитория: https://github.com/altlinuxteam/admx-basealt и загрузив их в оснастку RSAT. Модули (настройки), помеченные как экспериментальные, необходимо включать вручную через ADMX файлы ALT в разделе GPUpdate.

Развёртывание клиентских средств применения групповых политик [ править ]

На текущий момент для включения инструмента групповых политик на клиентах AD необходимо установить пакеты из репозитория:

Установка ПО производится командами:

Включение работы групповых политик и выбор умолчальной локальной политики выполняется командой /usr/sbin/gpupdate-setup от пользователя с правами администратора:

и перезагрузите рабочую машину.

Также возможно дополнить инсталляцию графическими инструментами (модулями Alterator), чтобы выполнить аналогичные действия с помощью GUI:

Конфигурирование gpupdate [ править ]

По умолчанию, нет необходимости конфигурировать gpupdate.

Однако, в файле /etc/gpupdate/gpupdate.ini можно указать в явном виде следующие опции:

в разделе [gpoa]

backend = выбор способа получения настроек

local-policy = профиль локальной политики, который будет применен сразу после загрузки ОС.

в разделе [samba]

dc = контроллер домена, с которого нужно обновлять групповые политики

В данном примере указан пустой профиль локальной политики. Это бывает необходимо для тестирования групповых политик, чтобы они не наслаивались на локальные политики:

Развёртывание административных шаблонов для групповых политик [ править ]

Управление сервером Samba с помощью RSAT поддерживается из среды до Windows 2012R2 включительно. Для поддержки более поздних версий требуется отсутствующий в Samba сервер службы ADWS (https://bugzilla.samba.org/show_bug.cgi?id=11231).

Для задания конфигурации с помощью RSAT необходимо установить административные шаблоны (ADMX-файлы). Это можно сделать одним из следующих способов:

- на контроллере домена — установить пакеты политик admx-basealt , admx-samba , admx-chromium , admx-firefox и утилиту admx-msi-setup :

Корректно установленные административные шаблоны будут отображены в оснастке «Редактор управления групповыми политиками» («Group Policy Management Editor») в разделе «Конфигурация компьютера» → «Политики» → «Административные шаблоны» → «Система ALT» («Computer Configuration» → «Policies» → «Administrative Templates» → «ALT System»):

При выборе опции из списка справа возможно задать конфигурацию службы или параметра:

Конфигурирование с помощью RSAT [ править ]

Конфигурирование Firefox [ править ]

Дополнительное дерево настроек для браузера Mozilla Firefox появится после установки ADMX файлов Firefox. Для Linux поддерживаются только машинные политики вследствие ограничений реализации Firefox for Linux. На данный момент поддерживается только опция URL for Home Page , позволяющая задать URL домашней страницы при старте браузера.

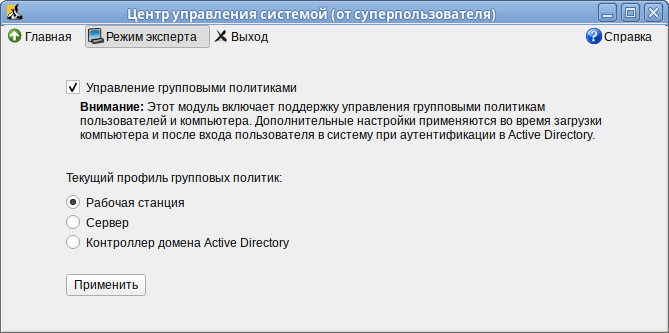

Конфигурирование с помощью Alterator [ править ]

На текущий момент конфигурирование групповых политик с помощью Alterator возможно с помощью модуля из пакета alterator-gpupdate :

Функционал пока ограничен включением/выключением политики и выбором шаблона локальной политики — Сервер, Рабочая станция или Контроллер домена:

Internals [ править ]

Групповые политики кэшируются в файле /var/cache/gpupdate/registry.sqlite (можно просматривать его командой sqlite3 ).

Состав локальной политики [ править ]

Для клиента также существует понятие локальной политики. Настройки локальной политики находятся в каталоге /usr/share/local-policy/default . Данные настройки по умолчанию поставляются пакетом local-policy . Администраторы инфраструктур имеют возможность поставлять собственный пакет с локальной политикой и развёртывать её единообразно на всех клиентах. Формат шаблонов локальных политик представляет из себя архивный формат политик Samba с дополнительными модификациями. Локальную политику рекомендуется править только опытным администраторам. Состав локальной политики может меняться или адаптироваться системным администратором.

| Описание | Комментарий |

|---|---|

| Включение oddjobd.service | Необходимо для обеспечения возможности запуска gpupdate для пользователя с правами администратора. |

| Включение gpupdate.service | Необходимо для регулярного обновления настроек машины. |

| Включение sshd.service | Необходимо для обеспечения возможности удалённого администрирования. |

| Включение аутентификации с помощью GSSAPI для sshd | Необходимо для аутентификации в домене при доступе через SSH. |

| Ограничение аутентификации для sshd по группам wheel и remote | Необходимо для ограничения доступа при доступе через SSH для всех пользователей домена (только при наличии соответствующей привилегии). |

| Открытие порта 22 | Необходимо для обеспечения возможности подключения SSH на машинах при старте Firewall applier. |

Troubleshooting [ править ]

В случае неописанных ошибок и «развала» отладочного вывода один из простых подходов к решению проблемы — удалить файл «реестра» /var/cache/gpupdate/registry.sqlite и запустить gpoa заново для перегенерации файла и вызова «применялки настроек».

Коды ошибок [ править ]

Сообщения, сопутствующие кодам ошибок, могут изменяться (переводиться, исправляться), но сам код уникален для определённой части программы, что позволяет однозначно идентифицировать проблему.

Источник

Если данных компонентов нет в списке, то можно установить данные средства отсюда https://www.microsoft.com/ru-ru/download/details.aspx?id=7887

Если данных компонентов нет в списке, то можно установить данные средства отсюда https://www.microsoft.com/ru-ru/download/details.aspx?id=7887