Установка RODC контроллера домена на Windows Server 2016

Впервые функционал контроллера домена, доступного только на чтение (RODC — read-only domain controller), был представлен в Windows Server 2008. Основная задача, которую преследует технологией RODC, возможность безопасной установки собственного контролера домена в удаленных филиалах и офисах, в которых сложно обеспечить физическую защиту сервера с ролью DC. Контроллер домена RODC содержит копию базы Active Directory, доступную только на чтение. Это означает, что никто, даже при получении физического доступа к такому контроллеру домена, не сможет изменить данные в AD (в том числе сбросить пароль администратора домена).

В это статье мы рассмотрим основные особенности использования и процедуру установки нового контроллера домена RODC на базе Windows Server 2016.

Особенности контроллера домена RODC

Основные отличия RODC от обычных контроллером домена, доступных для записи (RWDC)

- Контроллер домена RODC хранит копию базы AD, доступную только для чтения. Соответственно, клиенты такого контролера домена не могут вносить в нее изменения.

- RODC не реплицирцирует данные AD и папку SYSVOL на другие контроллеры домена (RWDC).

- Контроллер RODC хранит полную копию базы AD, за исключением хэшей паролей объектов AD и других атрибутов, содержащих чувствительную информацию. Этот набор атрибутов называется Filtered Attribute Set (FAS). Сюда относятся такие атрибуты, как ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys и т.д. В случае необходимости в этот набор можно добавить и другие атрибуты, например при использовании LAPS, в него следует добавить атрибут ms-MCS-AdmPwd.

- При получении контроллером RODC запроса на аутентификацию от пользователя, он перенаправляет этот запрос на RWDC контроллер.

- Контроллер RODC может кэшировать учетные данные некоторых пользователей (это ускоряет скорость авторизации и позволяет пользователям авторизоваться на контроллере домена, даже при отсутствии связи с полноценным DC).

- На контроллеры домена RODC можно давать административный доступ обычным пользователям (например, техническому специалисту филиала).

Требования, которые должны быть выполнены для разворачивания Read-Only Domain Controller.

- На сервере должен быть назначен статический IP

- Файервол должен быть отключен или корректно настроен для прохождения трафика между DC и доступа от клиентов

- В качестве DNS сервера должен быть указан ближайший RWDC контроллер

Установка RODC из графического интерфейса Server Manager

Откройте консоль Server Manager и добавьте роль Active Directory Domain Services (согласитесь с установкой всех дополнительных компонентов и средств управления).

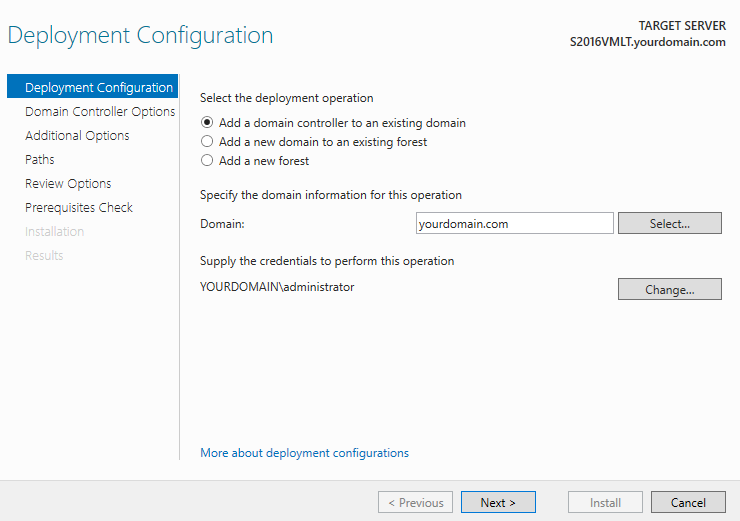

На этапе указания настроек нового DC, укажите что нужно добавить новый контроллер домена в существующий домен (Add a domain controller to an existing domain), укажите имя домена и, если необходимо, данные учетной записи пользователя с правами администратора домена.

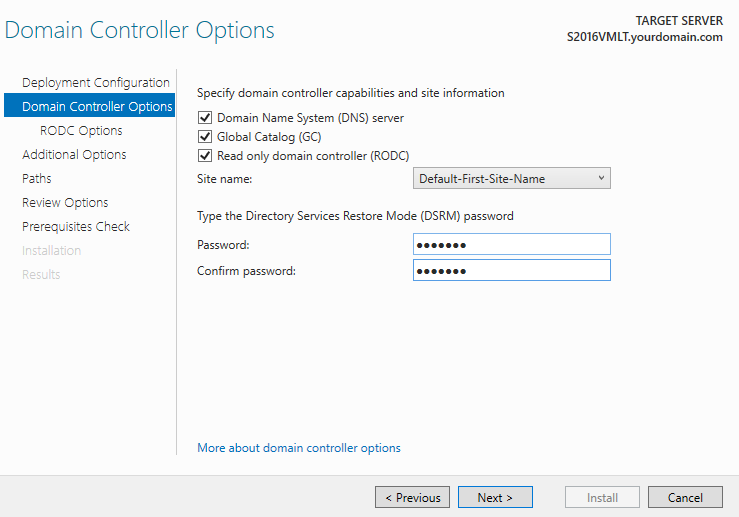

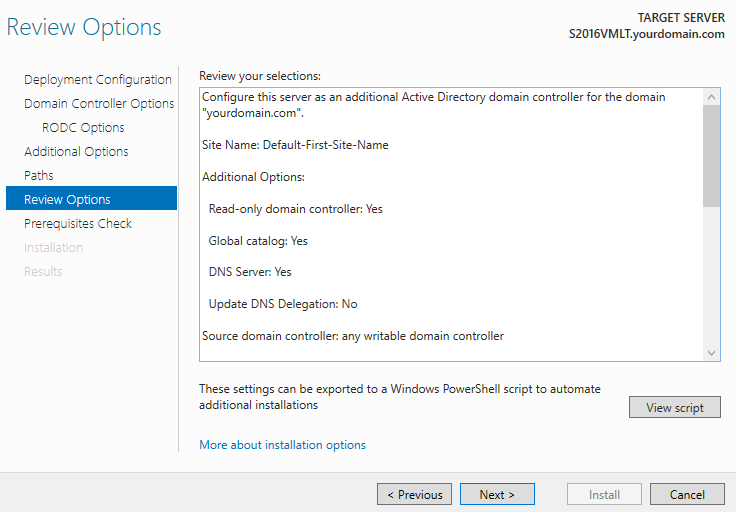

Выберите, что нужно установить роль DNS сервера, глобального каталога (GC) и RODC. Далее выберите сайт, в котором будет находится новый контролер и пароль для доступа в DSRM режиме.

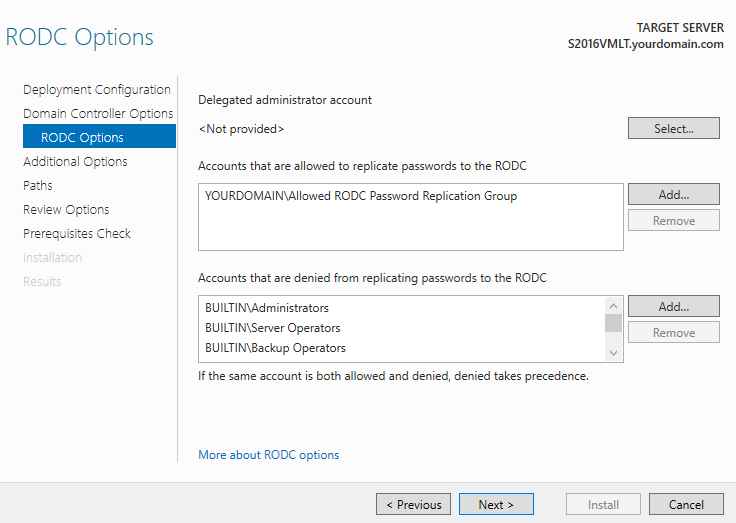

В следующем окне указания параметров RODC нужно указать пользователей, которым нужно предоставить административной доступ к контроллеру домена, а также список учетных записей/групп, пароли которых разрешено и запрещено реплицировать на данный RODC (можно задать и позднее).

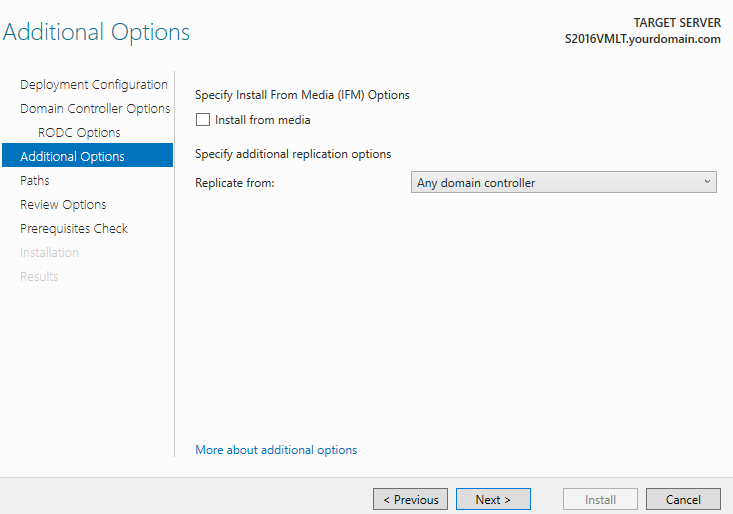

Укажите, что данные базы AD можно реплицировать с любого DC.

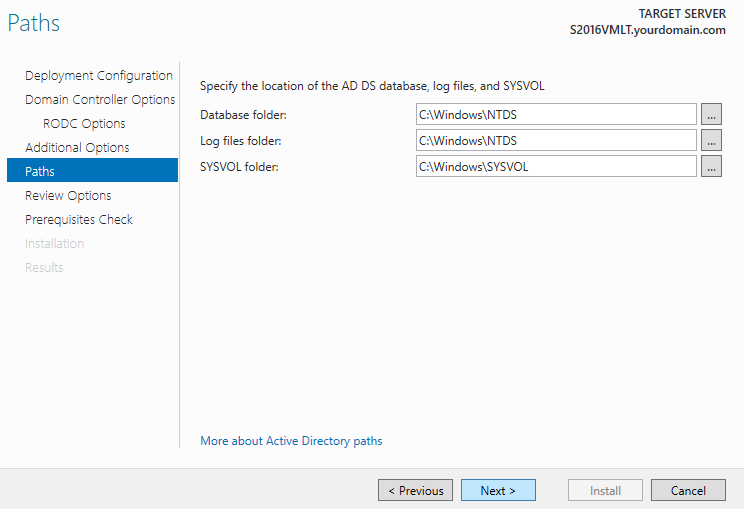

Затем укажите пути к базе NTDS, ее журналам и папке SYSVOL (в случае необходимости их можно перенести на другой диск позднее).

На этом все. После проверки всех условий, можно запустить установку роли.

Установка RODC с помощью PowerShell

Для разворачивания нового RODC с помощью PowerShell, нужно установить роль ADDS и PowerShell модуль ADDS.

Add-WindowsFeature AD-Domain-Services, RSAT-AD-AdminCenter,RSAT-ADDS-Tools

Теперь можно запустить установку RODC:

Install-ADDSDomainController -ReadOnlyReplica -DomainName yourdimain.com -SiteName «Default-First-Site-Name» -InstallDns:$true -NoGlobalCatalog:$false

После окончания работы командлет запросит перезагрузку сервера.

Проверить, что сервер работает в режиме RODC можно с помощью команды:

Get-ADDomainController -Identity S2016VMLT

Значение атрибута IsReadOnly должно быть True.

Политики репликации паролей RODC

На каждом RODC можно определить список пользователей и групп, пароли которых можно или нельзя реплицировать на данный контроле домена.

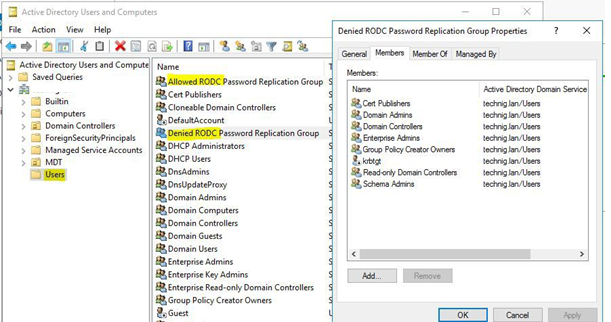

По умолчанию в домене создаются две новые глобальные группы

- Allowed RODC Password Replication Group

- Denied RODC Password Replication Group

Первая группа по умолчанию пуста, а во второй содержатся административные группы безопасности, пароли пользователей которых нельзя реплицировать и кэшировать на RODC с целью исключения риска их компрометации. Сюда по-умолчанию входят такие группы, как:

- Group Policy Creator Owners

- Domain Admins

- Cert Publishers

- Enterprise Admins

- Schema Admins

- Аккаунт krbtgt

- Account Operators

- Server Operators

- Backup Operators

Как правило, в группу Allowed RODC Password Replication Group можно добавить группы пользователей филиала, который обслуживает данный RODC.

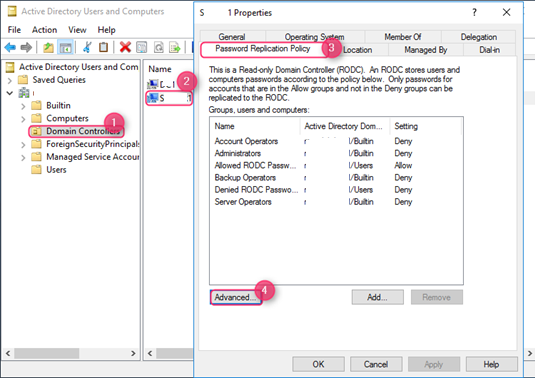

В том случае, если в домене несколько DC, стоит создать такие группы индивидуально для каждого RODC. Привязка групп к контроллеру домена RODC выполняется в свойствах сервера в консоли ADUC на вкладке Password

Replication Policy (подробнее).

При подключении консолью ADUC к контроллеру домена с ролью RODC даже администратору домена будет недоступно редактирование атрибутов пользователей/компьютеров (поля недоступны для редактирования) или создание новых.

Установка домена Active Directory в Windows Server 2016

В Windows Server 2016 появились новые довольно интересные новые функции, такие как временное членство в группах AD, Privileged Access Management и т.д. Постараюсь описать их более подробно в следующих статьях. В этой статье я покажу, как установить домен Active Directory в Windows Server 2016. Для установки AD, сервер по минимальным требованиям должен соответствовать следующим условиям:

Процессор:

- 64-битный процессор с частотой не менее 1,4 Ггц

- поддержка NX, DEP, CMPXCHG16b, LAHF/SAHF, PrefetchW, Second Level Address Translation (EPT или NPT)

Память

- не менее 512 Мб (для Server Core и Nano редакций), 2 Гб для версии Windows Server с GUI

- поддержка ECC (Error Correcting Code) или аналогов

Дисковый контроллер и требования к месту:

Дисковый контроллер для установки Windows Server 2016 должен быть совместим со спецификацией PCI Express. Windows Server 2016 не позволяет использовать диски ATA/PATA/IDE/EIDE для загрузки, хранения файла подкачки или дисков с данными

Минимальный размер раздела на систему: 32 Гб

Сетевой адаптер:

- сетевой адаптер Ethernet с пропускной способностью не менее 1 Гб/с

- Совместимость с архитектурой PCI Express

- поддержка PXE (-boot Execution Environment)

- Желательна (но не обязательно) поддержка сетевой отладки (KDNet)

В этом примере я использую виртуальную машину, запущенную на сервере VMWare ESXi, на которую и уставлена Windows Server 2016.

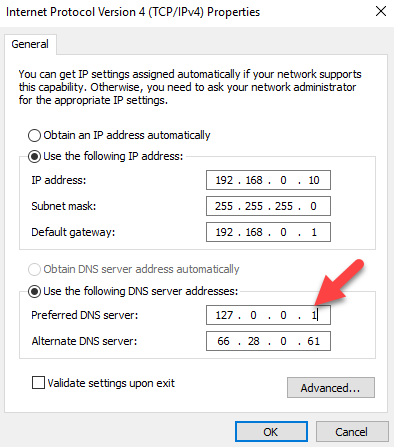

1) Войдите на сервер под локальным администраторов. На сервер кроме роли Active Directory Domain Services также будет установлена служба DNS. Изменим настройки сетевого интерфейса, указав в качестве первичного DNS сервера собственный IP адрес севера или адрес 127.0.0.1.

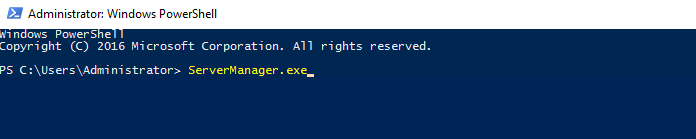

2) Затем откройте Server Manager, нажав на соответствующий значок или выполнив в консоли PowerShell команду ServerManager.exe.

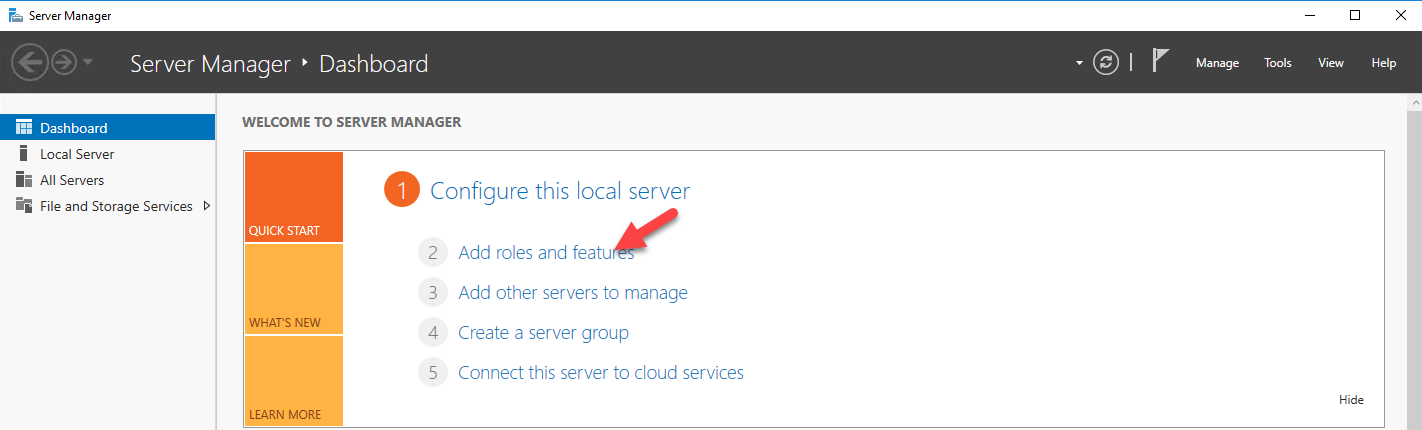

3) В окне Server Manager нажмите Add roles and features

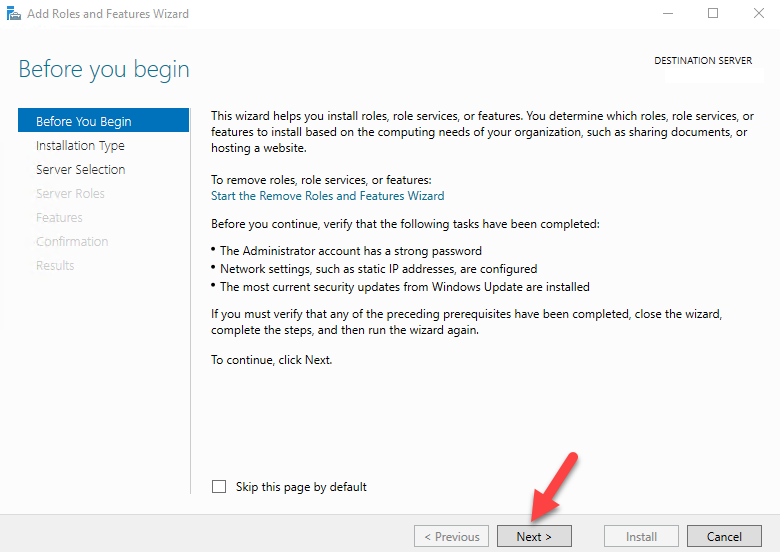

4) В окне мастера добавления ролей и компонентов нажмите Next.

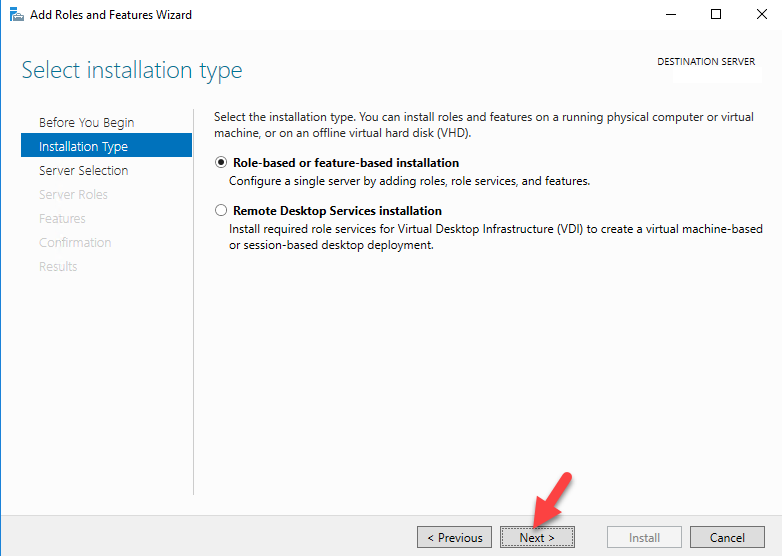

5) В следующем окне нажмите Next

6) Т.к. установка выполняется на локальный сервер, в следующем окне оставьте переключатель в исходном положении и нажмите Next

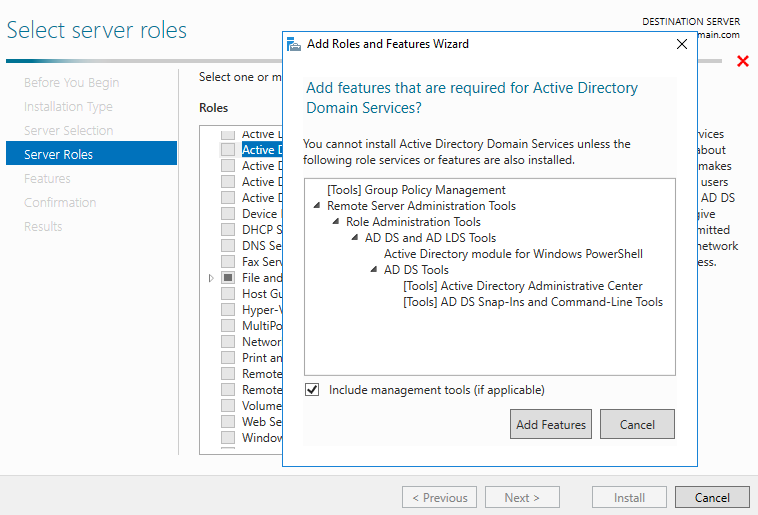

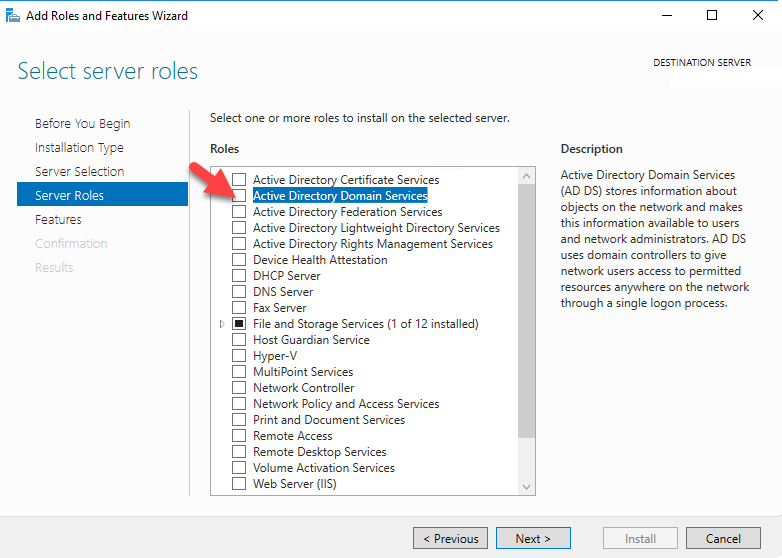

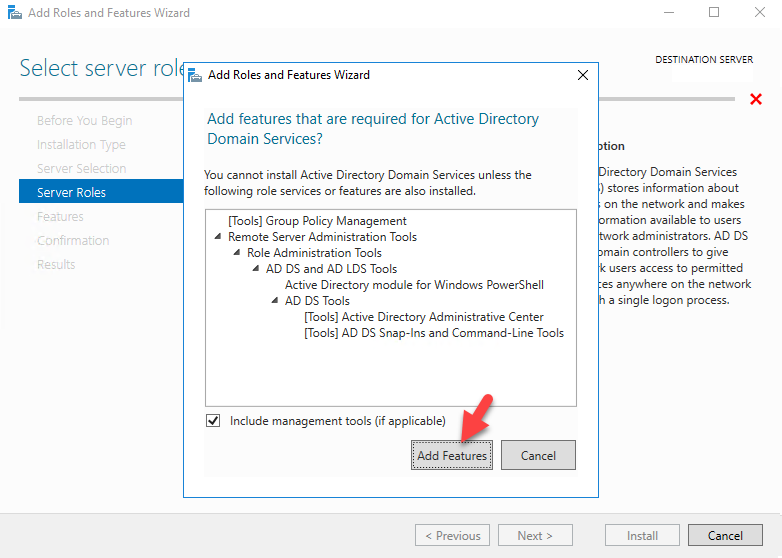

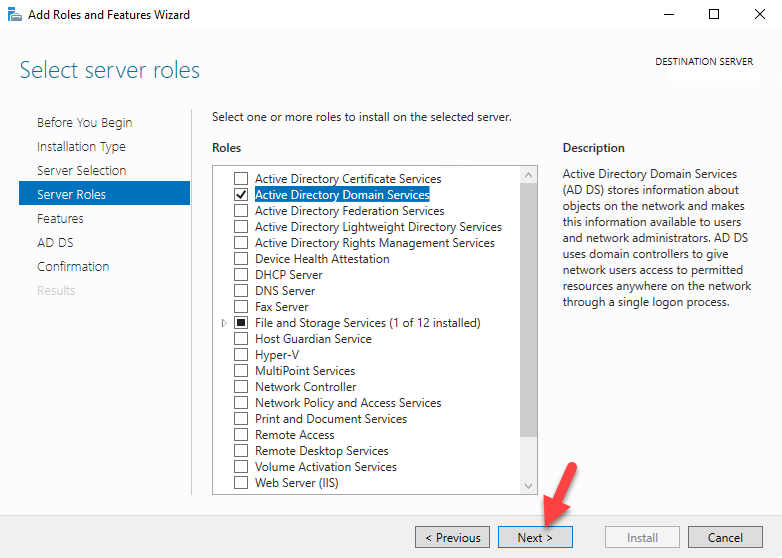

7) В следующем окне в списке ролей выберите Active Directory Domain Services. В открывшемся окне появится список ассоциированных компонентов, которые должны быть установлены вместе с ролью ADDS. Нажмите кнопку Add features, а затем Next.

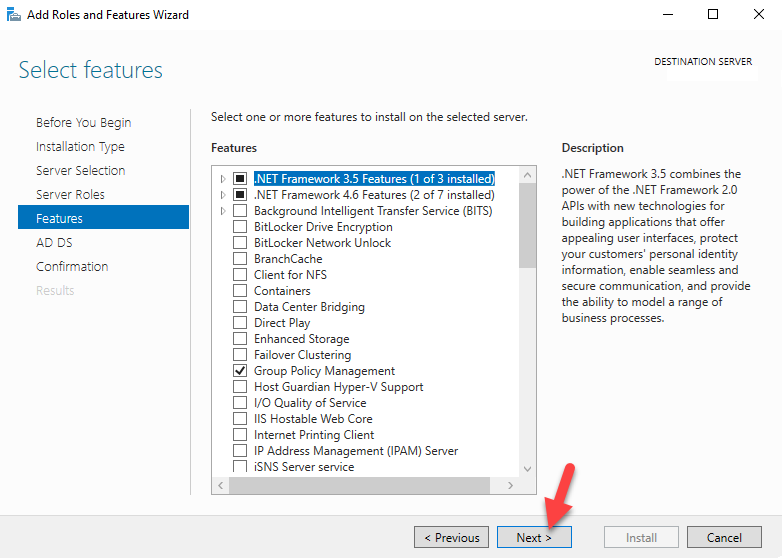

8) В списке компонентов уже должны быть отмечены требуемые для установки компоненты. Нажмите Next.

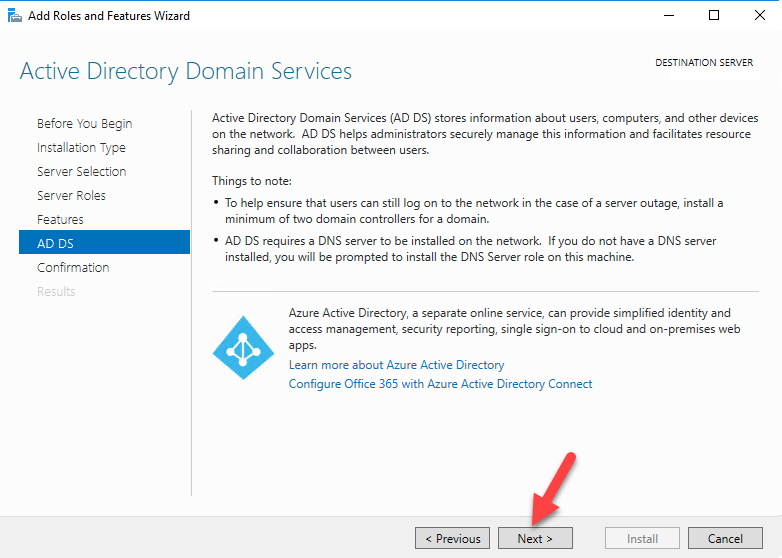

9) В следующем окне приведено небольшое описание роли AD DS. Нажмите Next.

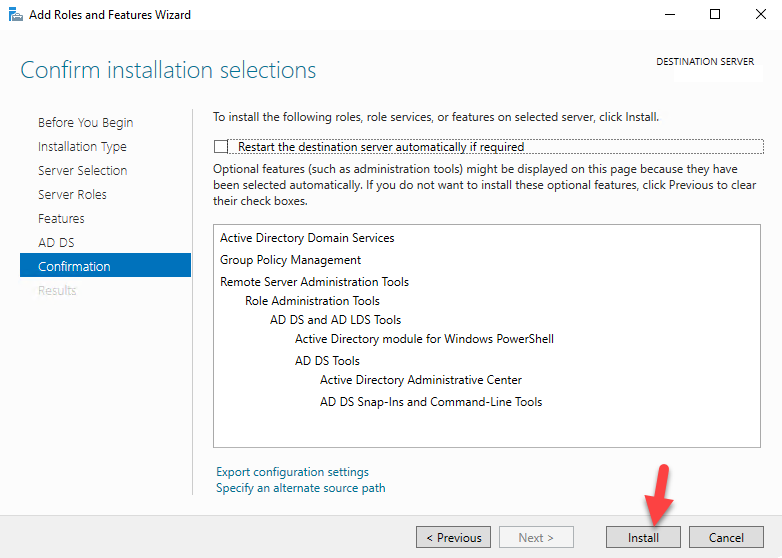

10) Ознакомьтесь со списком выбранных для установки ролей и компонентов. Для начала установки нажмите кнопку Install.

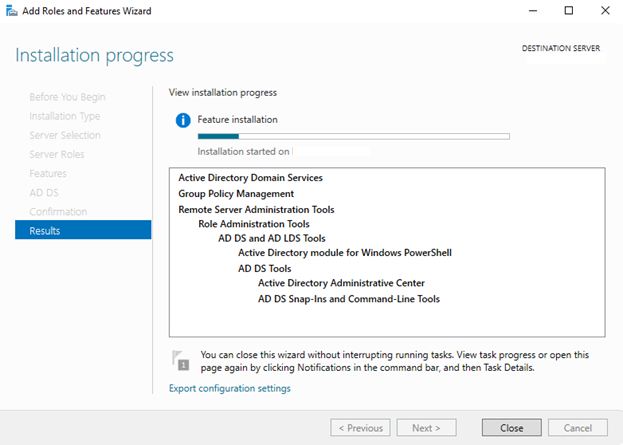

11) На экране будет отображаться текущий статус процесса установки

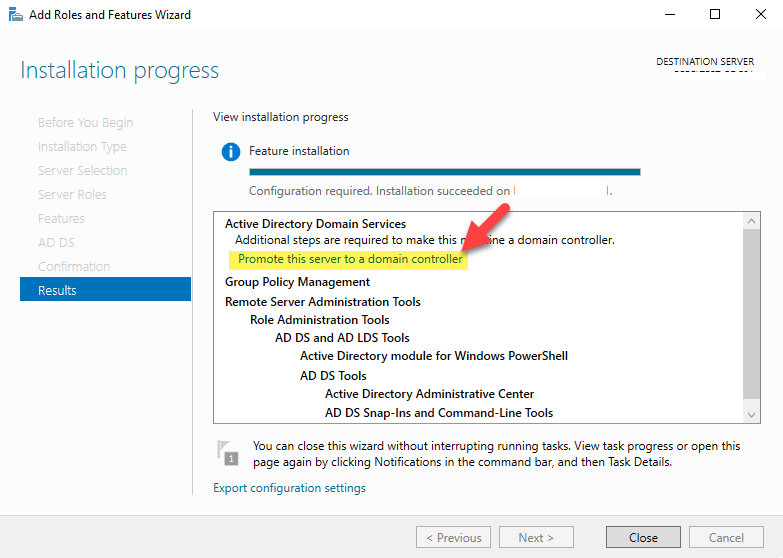

12) После окончания установки, нажмите на ссылку Promote this server to a domain controller.

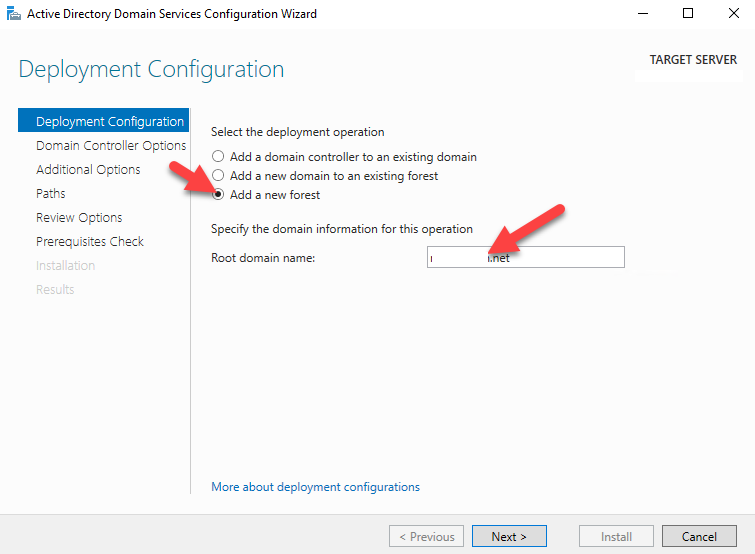

13) Запустите мастер настройки Active Directory. В моем случае я устанавливаю новый лес AD. В том случае, если вы добавляете дополнительный контроллер домена в существующий домен, выберите соответствующую опцию. Я же выбираю опцию Add a new forest и указывают FQDN имя домена (test.net).

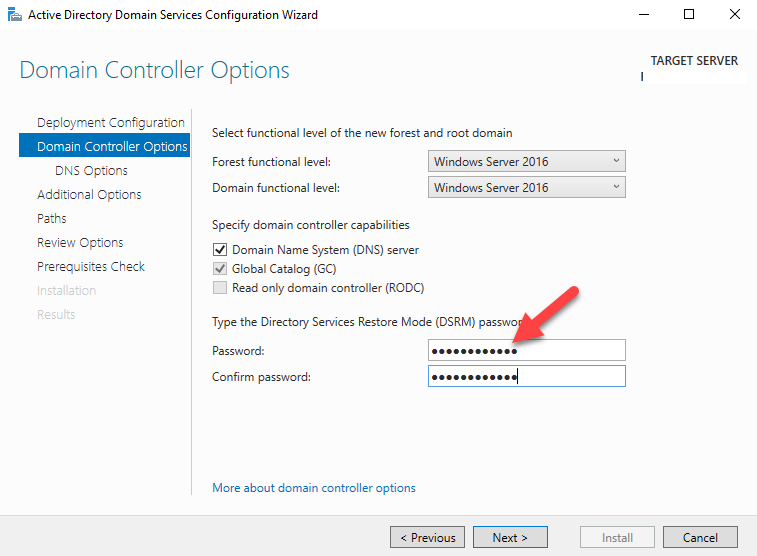

14) В следующем окне нужно указать функциональный уровень домена и леса AD. Я выбрал последнюю версию схемы AD – Windows Server 2016. Кроме того, этот сервер будет выступать сервером DNS и являться Global Catalog. Также нужно указать пароль администратора для входа в DSRM режим.

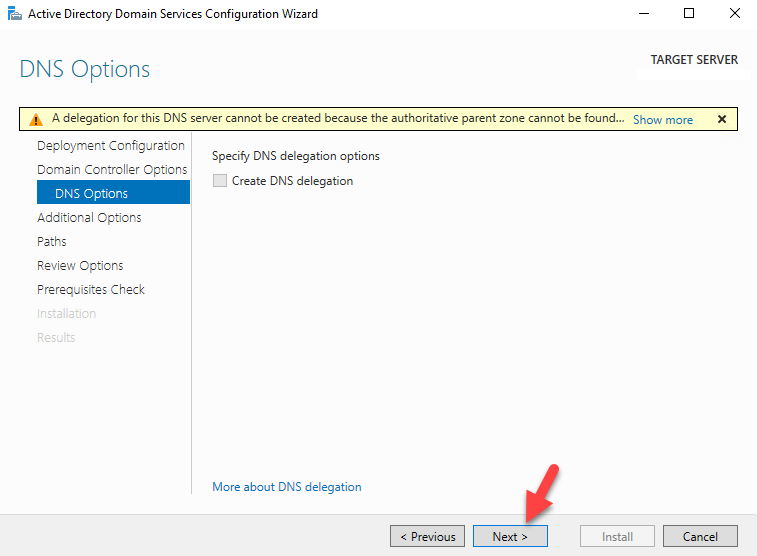

15) Т.к. мой сервер будет первым DNS сервером в лесу, нет необходимости настраивать делегацию DNS. Поэтому просто нажмите Next.

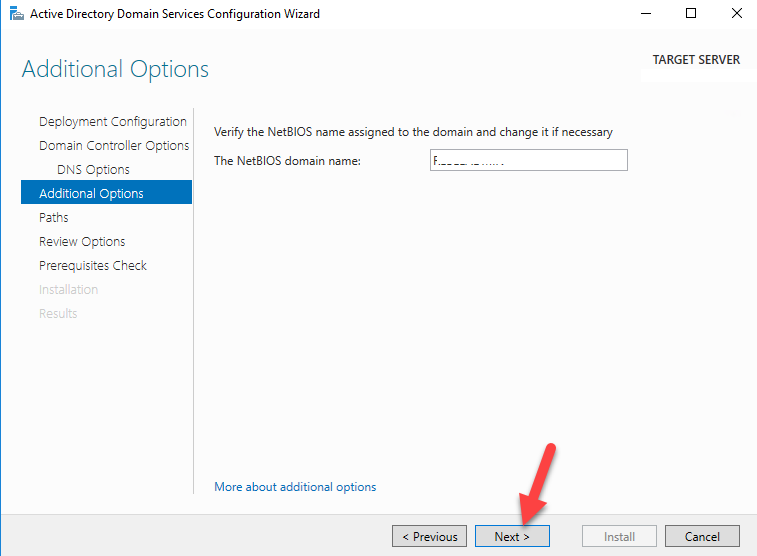

16) NETBIOS имя домена оставим без изменений (TEST)

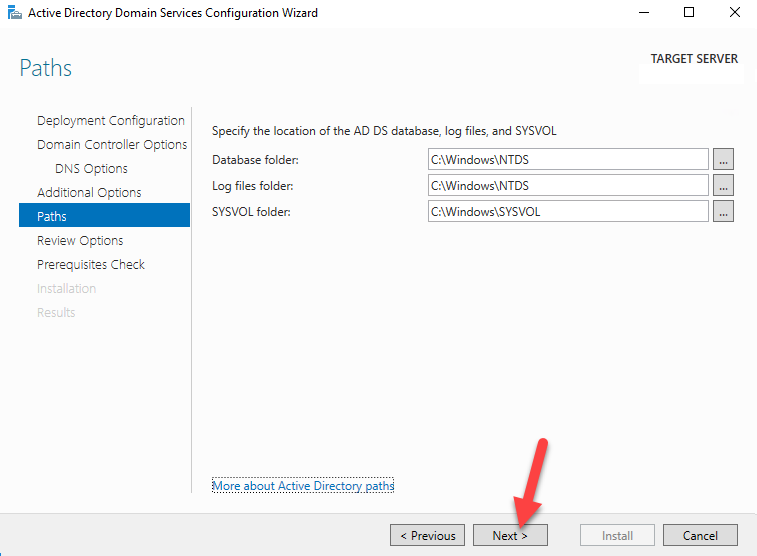

17) На следующем экране нужно указать путь к каталогам NTDS, SYSVOL и LOG. Мы оставим все пути по-умолчанию, предполагая, что все папки будут храниться в каталоге системного диска C:\Windows.

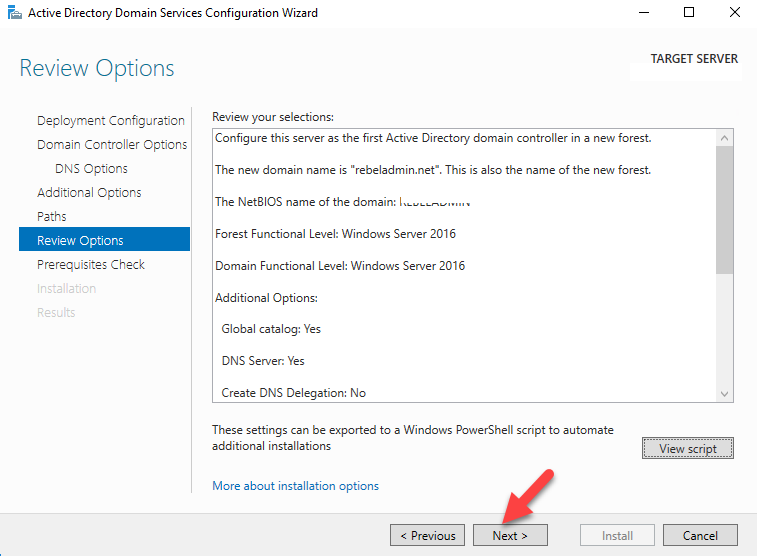

18) На следующем экране можно ознакомиться со списком выбранных настроек. Если все OK, нажмите Next, если нет – вернитесь назад и внесите изменения.

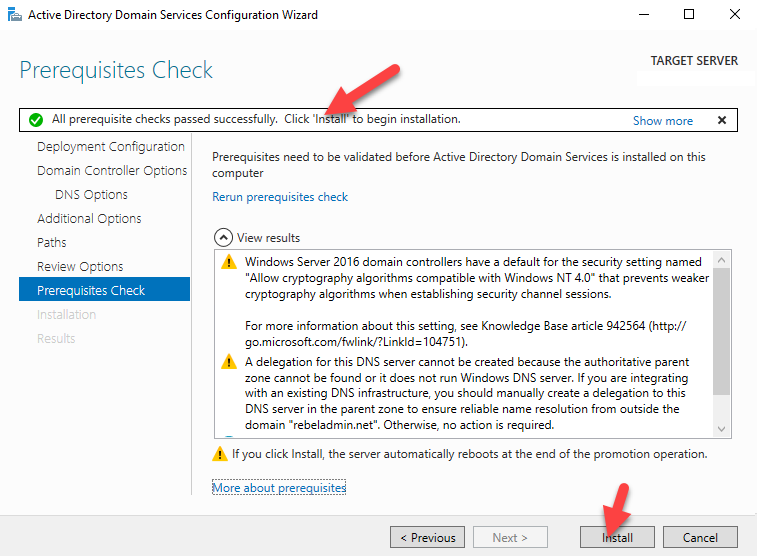

19) Далее выполнится предварительная оценка выбранной конфигурации, в том случае, если критичных конфликтов не будет, станет доступна кнопка Install.

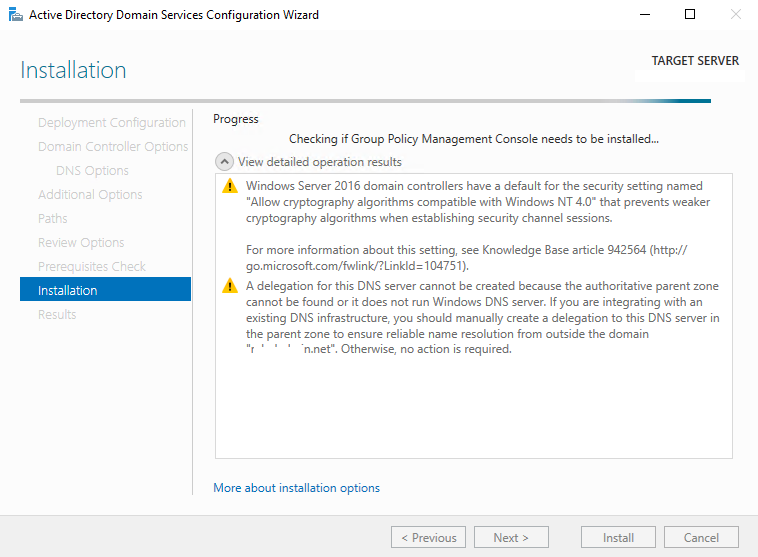

20) Запустится процесс установки контроллера домена

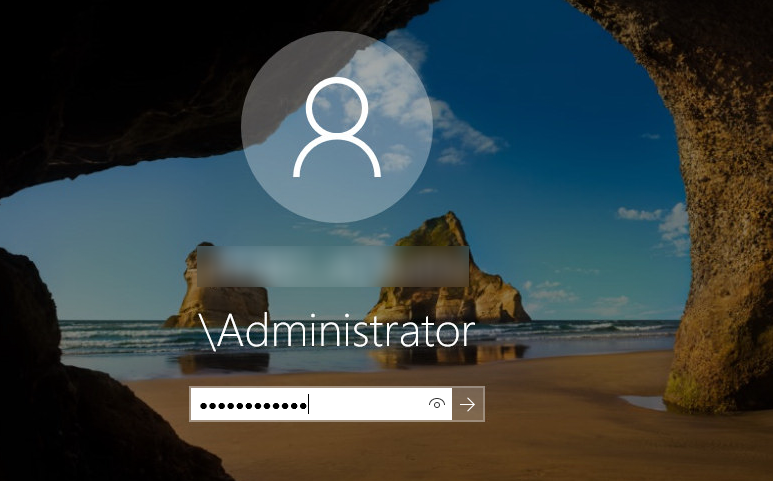

21) После окончания установки, сервер автоматически перезагрузится. Войдите на сервер под учетной записью администратора домена.

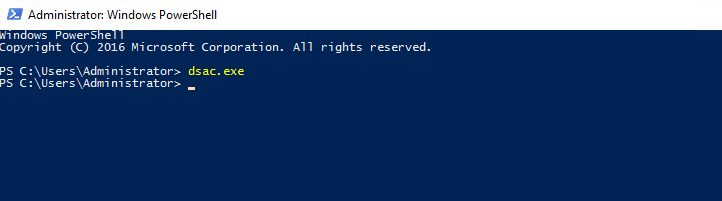

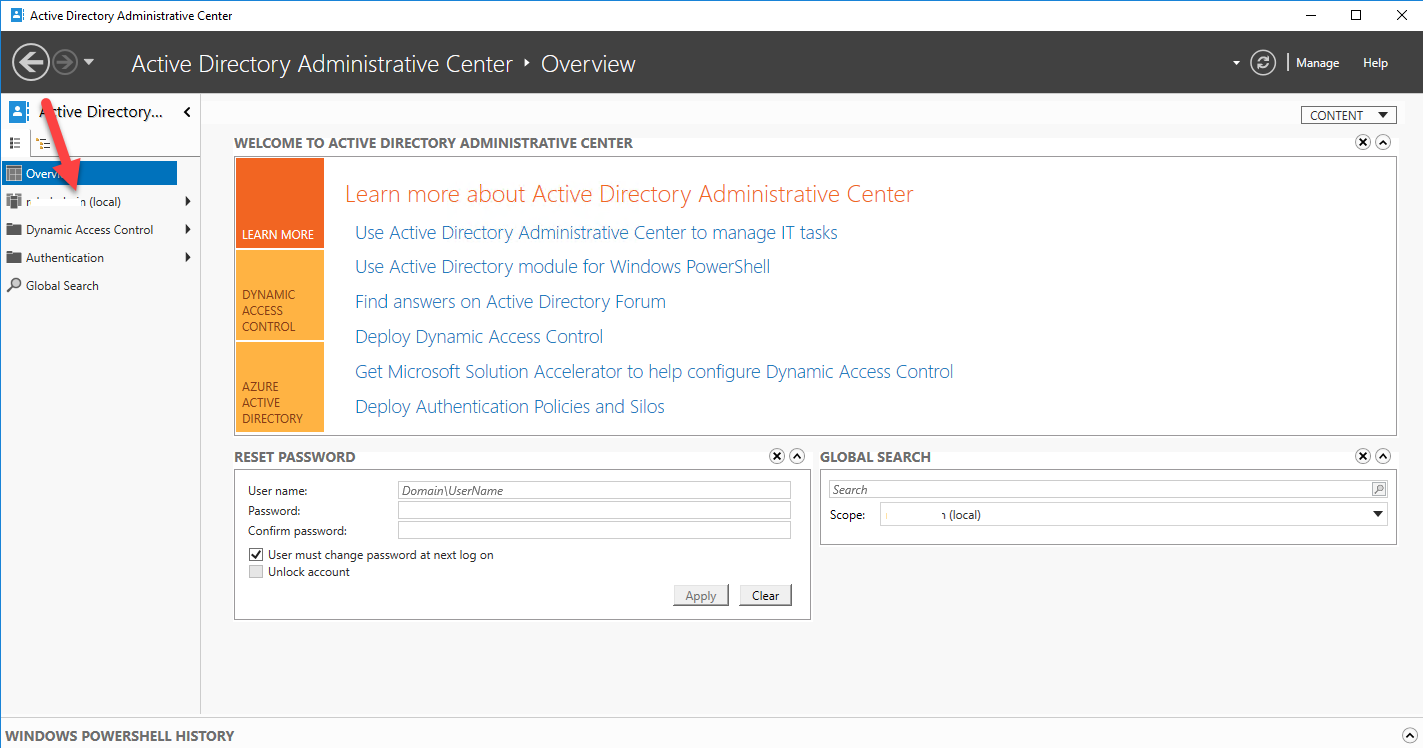

22) После входа, запустите привилегированную сессию powershell и выполните команду dsac.exe. Откроется окно центра администрирования Active Directory (Administrative Center). Можно начинать управлять ресурсами домена

23) С помощью следующих команду можно узнать текущий функциональный уровень домена и леса команд Get-ADDomain | fl Name,DomainMode и Get-ADForest | fl Name,ForestMode