- СКЗИ СКАД «Сигнатура» под ОС Linux

- Сообщений 8

- 1 Тема от Saches 2017-07-21 18:23:36 (2017-07-21 18:30:01 отредактировано Saches)

- Тема: СКЗИ СКАД «Сигнатура» под ОС Linux

- 2 Ответ от ant 2017-07-21 20:26:59

- Re: СКЗИ СКАД «Сигнатура» под ОС Linux

- 3 Ответ от Saches 2017-09-07 13:44:55 (2017-09-07 14:04:46 отредактировано Saches)

- Re: СКЗИ СКАД «Сигнатура» под ОС Linux

- 4 Ответ от ant 2017-09-07 16:03:14

- Re: СКЗИ СКАД «Сигнатура» под ОС Linux

- Новости

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка

- Глава 1. Общее описание ИТ-инфраструктуры

- Основные термины

- Автоматизированная банковская система

- Прикладные информационные системы

- Инфраструктурные информационные системы

- Информационные сервисы

- Клиентские части сторонних информационных систем

- Типовые способы интеграции информационных систем

- Модули интеграции

- Пример ИТ-инфраструктуры банка

- Глава 2. Инфраструктура безналичных расчетов

- Инфраструктура обеспечения платежного взаимодействия с Банком России

- Технические средства взаимодействия с платежной системой Банка России

- АРМ КБР

- СКАД Сигнатура

- Альтернативные схемы обработки

- Перенос электронной подписи из АРМ КБР в АБС

СКЗИ СКАД «Сигнатура» под ОС Linux

Валидата → СКАД Сигнатура → СКЗИ СКАД «Сигнатура» под ОС Linux

Чтобы отправить ответ, вы должны войти или зарегистрироваться

Сообщений 8

1 Тема от Saches 2017-07-21 18:23:36 (2017-07-21 18:30:01 отредактировано Saches)

- Saches

- Member

- Неактивен

- Зарегистрирован: 2017-07-18

- Сообщений: 29

Тема: СКЗИ СКАД «Сигнатура» под ОС Linux

Добрый день!

А каким образом можно получить документацию и/или тестовую версию СКЗИ СКАД «Сигнатура» под ОС Linux?

Есть ли какая либо не совместимость между этими версиями или могут возникнуть какие либо проблемы при переходе с Сигнатуры для Windows на версию под Linux? (в плане ключей, подписанных/зашифрованных документов и т.д.).

И есть ли информация, когда этот продукт будет сертифицирован?

Заранее спасибо!

2 Ответ от ant 2017-07-21 20:26:59

- ant

- Administrator

- Неактивен

- Откуда: Москва

- Зарегистрирован: 2007-02-02

- Сообщений: 332

Re: СКЗИ СКАД «Сигнатура» под ОС Linux

СКЗИ СКАД «Сигнатура» под ОС Linux надо запрашивать в Банке России.

Совместимость полная по подписанным/зашифрованным документам.

По ключевым носителям для ОС Linux:

флэш-накопители с USB-интерфейсом;

функциональный ключевой носитель (ФКН) vdToken. Данный ключевой носитель может использоваться как для хранения извлекаемых и неизвлекаемых ключей, так и как функциональное внешнее устройство для выполнения криптографических функций;

Сертификация на этапе завершения.

3 Ответ от Saches 2017-09-07 13:44:55 (2017-09-07 14:04:46 отредактировано Saches)

- Saches

- Member

- Неактивен

- Зарегистрирован: 2017-07-18

- Сообщений: 29

Re: СКЗИ СКАД «Сигнатура» под ОС Linux

Добрый день!

Вопрос по факту получения сертификата ФСБ на СКЗИ СКАД «Сигнатура» под ОС Linux в исполнении 2 (по классу КС2) — в чем отличия в части применения от варианта исполнения 1? Предъявляются ли какие-либо требования по использованию модулей доверенной загрузки и аппаратного ДСЧ?

Насколько я понимаю, vdToken не содержит аппаратного ДСЧ((

4 Ответ от ant 2017-09-07 16:03:14

- ant

- Administrator

- Неактивен

- Откуда: Москва

- Зарегистрирован: 2007-02-02

- Сообщений: 332

Re: СКЗИ СКАД «Сигнатура» под ОС Linux

Вот кусочек из формуляра

СКАД «Сигнатура-L» имеет два варианта исполнения:

исполнение 1 – программная реализация, для которой использование средств за-щиты информации от несанкционированного доступа (СЗИ от НСД), сертифицированных ФСБ России, является рекомендательным;

исполнение 2 – аппаратно-программная реализация, для которой использование СЗИ от НСД, сертифицированных ФСБ России, является обязательным.

В варианте исполнения 2 СКАД «Сигнатура-L» функционирует в 32-битных (x86) и в 64-битных (x64) ОС совместно с СЗИ от НСД «Аккорд АМДЗ» (версия 3.2) или «Соболь 3.0» (с версиями кода расширения BIOS 1.0.99, 1.0.180).

Примечания

1 По согласованию с ФСБ России допускается использование иных СЗИ от НСД, сертифицированных по требованиям ФСБ России по классу не ниже 3Б.

2 СЗИ от НСД эксплуатирующая организация приобретает самостоятельно.

Источник

Новости

28.08.2020 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Сигнатура-клиент» версия 6 и СКЗИ «Янтарь» версия 6.

3.03.2020 Для пользователей Валидата CSP 5.0.347, работающих на Windows 10 v.1903 и v.1909, выпущен патч 405.

31.05.2019 Для клиентов Центрального банка Российской Федерации разработан новый программный комплекс Автоматизированный клиент СКЗИ Сигнатура, который позволяет реализовать автоматическую обработку подписанных и зашифрованных (со сжатием) файлов для замены «Верба-Пак» при переходе с ключевой системы СКЗИ «Верба» на ключевую систему СКАД «Сигнатура».

15.05.2019 Для клиентов Московской Биржи разработан новый программный комплекс Автоматизированный клиент СКЗИ МБ, который позволяет реализовать автоматическую обработку зашифрованных и подписанных файлов при обмене с Московской Биржей.

27.03.2019 Для получения Лицензии на использование «Курьер-М» 3.1, «Курьер-Файл-М» 3.1 или «Курьер-Шлюз-М» 3.1 (а также тестовых Лицензий) необходимо прислать запрос на адрес: В письме необходимо указать количество требуемых Лицензий, количество тестовых Лицензий, а также прикрепить реквизиты (карточку) компании для выставления счета на оплату.

16.01.2019 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Клиент ВТБ» версия 3.1.

28.12.2018 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Удостоверяющий центр МБ» версия 3.1 и АПК «Удостоверяющий центр Валидата УЦ» версия 3.1.

20.11.2018 Компания Валидата переехала в новый офис.

25.07.2018 ФСБ России выдала компании Валидата сертификаты соответствия на СКЗИ «Янтарь» версия 5, СКЗИ «Барьер IPSec» версия 2.0 и АРМ Защиты криптографических ключей.

07.09.2017 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Сигнатура-клиент версия 5», включающие ОС Windows 10 и на АПК СКАД «Сигнатура-L» под ОС Linux.

25.05.2017 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Клиент удостоверяющего центра «Валидата УЦ» версия 2.0″ (сборка 347), включающие ОС Windows 10.

06.02.2017 Компания Валидата примет участие в IX Уральском форуме «Информационная безопасность финансовой сферы» и выступит там с докладом «Организация аппаратной доверенной загрузки терминального рабочего места с обеспечением двухсторонней криптографической аутентификации и автономной защиты от вскрытия».

23.01.2017 ФСБ России выдала компании Валидата сертификаты соответствия на «Удостоверяющий центр ВТБ версия 3.1», «Клиент ВТБ версия 3.0», «Криптосервер ВТБ версия 3.0» и «Валидата Криптосервер версия 3.0».

13.01.2017 Компания Валидата перенесла СКЗИ СКАД «Сигнатура» под ОС Linux. Новый продукт называется СКАД «Сигнатура-L» и функционирует в среде следующих ОС семейства Linux: Ubuntu (x86 и x64), OpenSUSE (x86 и x64), Debian (x86 и x64), Red Hat Enterprise Linux (x64), Thinstation (x86) и Astra Linux Common Edition (x64).

18.04.2016 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Удостоверяющий центр «Валидата УЦ» версия 2.0″ и АПК «Удостоверяющий центр МБ версия 2.0».

01.02.2016 ФСБ России выдала компании Валидата сертификаты соответствия на СКЗИ «Барьер-IPSec», АРМ «Защиты криптографических ключей», АПК «Клиент удостоверяющего центра «Валидата УЦ» версия 2.0″ и АПК «Клиент МБ версия 2.0».

02.12.2015 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Сигнатура-сертификат» версия 5.

05.08.2015 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Сигнатура-клиент» версия 5 и СКЗИ «Янтарь» версия 5.

16.12.2014 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Клиент удостоверяющего центра «Валидата УЦ» версия 1.0″ и на АПК «Клиент ММВБ версия 1.0».

04.12.2014 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Удостоверяющий центр «Валидата УЦ» версия 1.0″, на АПК «Удостоверяющий центр ММВБ версия 1.0» и на АПК «Удостоверяющий центр ВТБ версия 2.0».

05.09.2014 Компания Валидата завершила разработку программного продукта СКЗИ Валидата CSP версия 5.0, являющегося значительным усовершенствованием предыдущей версии СКЗИ Валидата CSP 4.0.

20.03.2014 ФСБ России выдала компании Валидата сертификаты соответствия на СКЗИ «Валидата CSP 4.0», АПК «Клиент Валидата УЦ 1.0» и на АПК «Клиент ММВБ 1.0».

11.12.2013 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Клиент ВТБ 2.0» и на СКЗИ «Криптосервер ВТБ 2.0».

11.09.2013 ФСБ России утвердило положительное заключение о соответствии средства криптографической защиты информации «Криптосервер ВТБ» «Требованиям к средствам криптографической защиты конфиденциальной информации» и «Требованиям к средствам электронной подписи» по классам КС1, КС2 (уведомление о направлении выписки — исх. № 149/3/2/3 1326 от 11.09.2013 г.).

12.03.2013 ФСБ России выдала компании Валидата бессрочную лицензию на разработку, производство, распространение и техническое обслуживание криптографических средств.

18.02.2013 Выпущена обновленная сборка СКЗИ «Валидата CSP» версия 4.0, поддерживающая следующие новые возможности:

- В СКЗИ добавлена поддержка новых ОС Microsoft Windows 8/Server 2012. Реализована поддержка терминального сервера на базе ОС Microsoft Server 2012, функционирующего как в режиме виртуальных рабочих столов (VDI), так и в режиме сессионных рабочих столов.

- Реализована возможность установления защищенного по протоколу TLS туннеля между клиентом Citrix и терминальным сервером Citrix Xen App 6.0/6.5 через Citrix Secure Gateway с использованием механизмов входа пользователя Явный (по имени и паролю), и Сквозной со смарт-картой.

12.11.2012 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «Сигнатура-сертификат», на СКЗИ «Валидата CSP», на АПК «Клиент Валидата УЦ» и на АПК «Клиент ММВБ».

14.08.2012 Выложены новые демонстрационные версии криптографического провайдера «Валидата CSP» и программного модуля поддержки TLS. В новой версии:

- Выполнена доработка для совместимости с ОС Microsoft Windows 8/Server 2012 [Release Candidate];

- Реализована возможность работы с квалифицированными сертификатами в соответствии с Приказом ФСБ России №795 от 27.12.2011;

- Добавлена поддержка функционального ключевого носителя (ФКН) Aladdin eToken ГОСТ;

- Добавлена поддержка реализации протокола TSP (Time Stamp Protocol, RFC 3161) из состава ОС Windows 7/Server 2008 R2 и выше.

Получить документацию и демонстрационную версию можно в разделе Загрузка файлов.

12.07.2012 ФСБ России выдала компании Валидата сертификаты соответствия на АПК «УЦ Валидата», на АПК «УЦ ВТБ», на АПК «Верба-Сертификат МВ» и на АПК «УЦ ММВБ» в соответствии с новым Федеральным законом Российской Федерации от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи».

09.12.2011 Разработаны новые продукты семейства АПК «УЦ Валидата» / АПК «Валидата Клиент»:

- Сервер заверения запросов на получение штампа времени по протоколу TSP в соответствии с RFC 3161;

- Сервер определения статуса и заверения запросов на получение статуса сертификата по протоколу OCSP в соответствии с RFC 2560 и с учётом RFC 5019;

- Клиентский прикладной программный интерфейс для работы с сервером заверения запросов на получение штампа времени;

- Клиентский прикладной программный интерфейс для работы с сервером определения статуса и заверения запросов на получение статуса сертификата.

Новые прикладные программные интерфейсы включены в библиотеку упрощенного прикладного программного интерфейса для работы с сертификатами из состава АПК «Валидата Клиент». Более того, успешно проверена совместная работы OCSP клиента, входящего в состав операционных систем семейства Microsoft Windows (начиная с версии Windows Vista), и сервера определения статуса и заверения запросов на получение статуса сертификата.

13.12.2010 Выложены новые демонстрационные версии криптографического провайдера «Валидата CSP» и программного модуля поддержки TLS. Добавлена поддержка EFS и поддержка входа в домен по протоколу Kerberos. Получить документацию и демонстрационную версию можно в разделе Загрузка файлов.

27.10.2010 Компания Валидата разработала Курьер 3.0, который подключается к MS Outlook как COM-надстройка. Новая версия программы Курьер работает с MS Outlook 2003/2007/2010 (32-битная версия) и MS Outlook 2010 (64-битная версия). В этой версии сохранен и расширен функционал программы Курьер 2.2. Помимо обычных сообщений, Курьер 3.0 работает с записками в папках, встречами и собраниями, а также позволяет посылать картинки в тексте письма (в формате HTML).

Источник

Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка

В первой части нашего исследования мы рассмотрели работу системы банковских безналичных платежей c экономической точки зрения. Теперь настало время посмотреть на внутреннее устройство ИТ-инфраструктуры банка, с помощью которой эти платежи реализуются.

Disclaimer

Статья не содержит конфиденциальной информации. Все использованные материалы публично доступны в Интернете, в том числе на сайте Банка России.

Глава 1. Общее описание ИТ-инфраструктуры

Основные термины

автоматизированная система; AC: Система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций.

информационная система — совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

В рамках данного исследования оба термина будут использоваться как синонимы.

Справедливость подобного подхода можно доказать тем, что в Приказе ФСТЭК России от 11.02.2013 N 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» для защиты информационных систем госрегулятор предписывает руководствоваться ГОСТами по автоматизированным системам.

Помимо информационных систем в IT-инфраструктуре банка можно выделить еще один тип элементов — информационные сервисы, или, как их часто называют, роботы.

Дать определение понятию информационный сервис довольно сложно, поэтому просто перечислим его основные отличия от информационной системы:

- Информационный сервис гораздо проще информационной системы, но в тоже время его нельзя назвать компонентом последней, поскольку результатами его работы могут пользоваться одновременно несколько информационных систем.

- Информационные сервисы предназначены для автоматизации простых, рутинных задач.

- Информационные сервисы не содержат в своем составе базы данных.

- Информационные сервисы работают в автоматическом режиме без участия (или с минимальным участием) человека.

Автоматизированная банковская система

Ядром информационной инфраструктуры любого банка является автоматизированная банковская система или сокращенно АБС.

автоматизированная система, реализующая банковский технологический процесс.

Данное определение позволяет подвести под него практически любую IT-систему в банке. В то же время обычные банковские служащие называют АБС ту систему, которая занимается учетом банковских счетов, проводок между ними (движением денежных средств) и остатков. Второе определение не противоречит первому и более четко его детализирует, им и будем пользоваться дальше.

В современных Российских банках наиболее распространенными являются следующие АБС :

- Diasoft FA#,

- Инверсия XXI век,

- RS-Bank,

- ЦФТ-Банк.

Некоторые, особо большие банки используют не тиражные, а специально разработанные под них АБС. Но подобные случаи единичны, собственно как и особо большие банки.

Иногда в банках параллельно используют несколько АБС различных производителей. Зачастую это происходит, когда банк пытается перейти с одной АБС на другую, но возможны и менее тривиальные причины.

Прикладные информационные системы

Несмотря на то что АБС автоматизирует довольно большое количество задач, она не покрывает все нужды банка. Есть задачи, которые АБС не делает вообще или делает не так, как хочет того банк. Поэтому к АБС подключаются (интегрируются) другие информационные системы, автоматизирующие отдельные бизнес-процессы. В дальнейшем подобные информационные системы будем называть — прикладными информационными системами.

Примерами прикладных информационных систем могут быть:

- системы дистанционного банковского обслуживания Интернет Клиент-Банк (ДБО ИКБ, например, iBank2, BS-Client, InterBank),

- процессинг платежных карт (например, TranzWare, SmartVista, Way4),

- системы автоматизации контакт-центров (например, Avaya Call Center, Cisco Unified Contact Center),

- системы автоматического скоринга заемщиков (например, FICO),

- и др.

В зависимости от размеров банка и оказываемых им услуг количество прикладных информационных систем может измеряться количеством от единиц до сотен.

Инфраструктурные информационные системы

Помимо АБС и прикладных информационных систем, автоматизирующих основные бизнес-процессы, в банках также присутствует приличное количество вспомогательных инфраструктурных информационных систем. Примерами подобных систем могу быть:

- служба каталогов Active Directory,

- служба доменных имен (DNS),

- корпоративная электронная почта,

- службы предоставления доступа работников в Интернет;

- системы контроля и управления доступом (СКУД) в помещения;

- IP-видеонаблюдение;

- IP-телефония;

- и многое другое.

Информационные сервисы

В банках используется гигантское количество различных информационных сервисов, выполняющих простые, рутинные функции, например, загрузка справочников БИК и ФИАС, публикация курсов валют на официальном сайте и т.д.

Клиентские части сторонних информационных систем

Отдельного упоминания стоят клиентские части внешних по отношению к банку информационных систем. В качестве примеров приведу:

- модули интеграции с государственными информационными системами: ГИС ГМП, ГИС ЖКХ;

- клиентские части внешних платежных систем;

- биржевые торговые терминалы;

- и так далее.

Типовые способы интеграции информационных систем

Для интеграции информационных систем обычно применяются следующие механизмы:

- Интеграция через API (например, Web-сервисы).

- Интеграция через СУБД:

- путем предоставления доступа только к хранимым процедурам;

- путем предоставления доступа к хранимым процедурам и таблицам баз данных.

- Файловый обмен:

- через компьютерную сеть;

- через отчуждаемые машинные носители информации (ОМНИ, например – флешки).

- Реализация сервис ориентированной архитектуры (SoA).

Модули интеграции

Под модулем интеграции будем понимать виртуальный элемент IT-инфраструктуры, реализующий интеграцию других элементов IT-инфраструктуры.

Данный элемент мы назвали виртуальным, потому что его функционал может быть реализован, как в виде отдельного специализированного элемента ИТ-инфраструктуры (например, информационного сервиса), так и в виде компонентов интегрируемых информационных систем. Более того, в качестве модуля интеграции может выступать даже человек, «вручную» переносящий информацию между интегрируемыми информационными системами.

Пример ИТ-инфраструктуры банка

На Рис.1 можно увидеть фрагмент типовой информационной инфраструктуры банка, содержащий рассмотренные выше типы элементов.

Глава 2. Инфраструктура безналичных расчетов

Если посмотреть на эту схему (Рис.1) с точки зрения осуществления безналичных расчетов, то можно увидеть, что банк реализует их при помощи:

- прямых корреспондентских отношений с банком-партнером,

- международной платежной системы (МПС) (например, VISA, MasterCard).

- корреспондентских отношений с Банком России.

Технически прямые корреспондентские отношения с банками-партнерами могут быть организованы с помощью:

- обычных систем ДБО ИКБ, применяемых банками для обслуживания юридических лиц (в рассматриваемом примере (Рис.1) используется именно этот способ);

- межбанковских платежных систем (например, SWIFT);

- специализированных систем обмена платежными сообщениями (например, REX400, TELEX);

- специализированного ПО, разработанного одним из взаимодействующих банков.

Подключение к платежным системам, обслуживающим пластиковые карты, осуществляется через стандартные модули, входящие в состав процессинговых систем.

Для успешного функционирования банк обязан обеспечивать у себя информационную безопасность всех перечисленных способов осуществления платежей. Рассмотреть их в рамках одного, даже крупного исследования весьма проблематично, и поэтому мы сконцентрируемся только на одном наиболее критичном, с точки зрения возможных потерь, направлении — платежном взаимодействии банка с Банком России.

Инфраструктура обеспечения платежного взаимодействия с Банком России

Рис. 2.

IT-инфраструктуру платежного взаимодействия банка с Банком России будем рассматривать на примере исполнения платежа, отправляемого в адрес клиента другого банка.

Как мы помним из первой части, вначале клиент должен передать в банк платежное поручение. Сделать это он может двумя способами:

- Явиться лично в отделение банка и передать заверенное платежное распоряжение на бумажном носителе.

- Направить платежное распоряжение через систему ДБО ИКБ.

Тут важно отметить, что системы ДБО ИКБ — это лишь системы, обеспечивающие юридически значимый электронный документооборот между клиентом и банком, самостоятельно они платежи не проводят. Именно поэтому, когда клиент открывает расчетный счет в банке, он обычно заключает два договора. Первый – договор обслуживания банковского счета, второй – договор на осуществление электронного документооборота с помощью системы ДБО ИКБ. Если второй договор заключен не будет, то клиент все равно сможет пользоваться своим счетом, но только при личном визите в отделение банка.

Если клиент передал платежное поручение на бумажном носителе, то работник банка на его основании делает электронное платежное поручение в АБС. Если распоряжение было подано через ДБО ИКБ, то через модуль интеграции оно попадает в АБС автоматически.

Доказательством того, что именно клиент сделал распоряжение о переводе денежных средств, в первом случае является лично подписанный им бумажный документ, а во втором, электронный документ в ДБО ИКБ, заверенный в соответствии с договором.

Обычно для заверения электронных документов клиентов — юридических лиц в ДБО ИКБ применяют криптографическую электронную подпись, а для документов клиентов — физических лиц коды SMS-подтверждений. С юридической точки зрения для заверения электронных документов в обоих случаях банки обычно применяют правовой режим аналога собственноручной подписи (АСП).

Попав в АБС, платежное поручение в соответствии с внутренними регламентами банка проходит контроль и передается для исполнения в платежную систему Банка России.

Технические средства взаимодействия с платежной системой Банка России

Технические средства (программное обеспечение), используемые для взаимодействия с платежной системой Банка России могут варьироваться в зависимости от территориального учреждения Банка России, обслуживающего корр. счет банка.

Для банков, обслуживаемых в Московском регионе, применяется следующее ПО:

- АРМ КБР – автоматизированное рабочее место клиента Банка России;

- УТА – специальное программное обеспечение файлового взаимодействия клиента Банка России (универсальный транспортный адаптер);

- СКАД Сигнатура — средство криптографической защиты информации (СКЗИ) «Аппаратно-программный комплекс Сигнатура-клиент» версия 5, сертификаты ФСБ России – СФ/114-2680 (уровень криптозащиты КС1), для уровня криптозащиты КС2 – СФ/124-2681 (уровень криптозащиты КС2). СКАД расшифровывается как система криптографической аутентификации документов.

АРМ КБР

АРМ КБР – это ПО, с помощью которого уполномоченные работники банка осуществляют шифрование и электронную подпись исходящих платежных документов, а также расшифровку и проверку электронной подписи платежных документов, поступающих из Банка России. Но, если быть более точным, то АРМ КБР в своей работе оперирует не платежными документами, а электронными сообщениями (ЭС), которые бывают двух типов:

- электронные платежные сообщения (ЭПС), например, ED101 «Платежное поручение»;

- электронные служебно-информационные сообщения (ЭСИС), например, ED201 «Извещение о результатах контроля ЭС».

Перечень и форматы электронных сообщений устанавливает Банк России, путем выпуска Альбома унифицированных форматов электронных банковских сообщений (УФЭБС).

Для того чтобы АРМ КБР мог обработать платеж, он должен быть преобразован в файл, содержащий электронное платежное сообщение формата УФЭБС. За подобное преобразование отвечает модуль интеграции АБС с платежной системой Банка России. С технической точки зрения подобные преобразования довольно просты, поскольку формат УФЭБС основан на XML.

Файлы электронных сообщений покидают модуль интеграции АБС в открытом виде и помещаются в специальную папку файловой системы (обычно это сетевая папка), которая настроена в АРМ КБР для электронных сообщений, имеющих статус «Введенные». На ранее представленной схеме (Рис. 2.) эта папка обозначена как «Папка 1».

Затем в процессе обработки электронные сообщения меняют свои статусы на «Контролируемые», «Отправленные» и т. д., что технически реализуется путем перемещения файла с электронным сообщением в соответствующие папки, которые настроены в АРМ КБР. На схеме (Рис. 2.) эти папки обозначены как «Папка 2».

В определенный момент технологической обработки (установленный внутренними регламентами банка) исходящих электронных сообщений они шифруются и подписываются электронной подписью с помощью СКАД Сигнатура и закрытых криптографических ключей ответственных работников.

СКАД Сигнатура

СКАД Сигнатура, это СКЗИ, разработанное компанией ООО «Валидата» по заказу Банка России и предназначенное для защиты информации в платежной системе Банка России. Данного СКЗИ нет в открытом доступе (кроме документации, размещенной на сайте ЦБ РФ), и оно распространяется Банком России только среди участников его платежной системы. К отличительным особенностям данного СКЗИ можно отнести:

- Данное СКЗИ, в отличии от других распространенных в деловых кругах России СКЗИ (например, как Крипто-ПРО CSP, VIPNET CSP и др.), реализует собственную, изолированную от операционной системы инфраструктуру открытых ключей (PKI). Это проявляется в том, что справочник открытых ключей, содержащий сертификаты, список доверенных сертификатов, список отозванных сертификатов, и т. д. криптографически защищен на закрытом ключе пользователя, что не позволяет злоумышленнику внести в него изменения, например, установить доверенный сертификат без ведома пользователя.

Примечание. СКЗИ Верба-OW реализует схожую ключевую модель. - Следующая особенность вытекает из предыдущей. В СКЗИ для того, чтобы сделать рабочие ключи, необходимо сначала создать справочник сертификатов с помощью специальных ключей регистрации. По истечении срока действия рабочих ключей генерируются новые, но для того, чтобы их сгенерировать, нужно обладать действующими предыдущими рабочими ключами. Ключи создаются по децентрализованной схеме с участием Банка России в качестве Центра Сертификации.

- СКЗИ поддерживает работу с функционально-ключевыми носителями (vdToken), выполняющими функции электронной подписи и шифрования у себя на борту, без передачи закрытых ключей в память ЭВМ.

- Криптографические ключи, используемые для взаимодействия с платежной системой Банка России, бывают двух видов:

- «Только шифрование» – позволяют зашифровывать / расшифровывать электронные сообщения.

- «Шифрование и подпись» – делают то же самое, что и в первом случае, а также позволяют подписывать электронные сообщения.

Зашифрованные и подписанные электронные сообщения помещаются в специальную папку, на схеме (Рис. 2.) это «Папка 3». УТА непрерывно мониторит эту папку и, если он видит там новые файлы, передает их в ЦБ РФ одним из следующих способов:

- «По Интернет», хотя на самом деле это не совсем так. Вместо Интернет используется специализированный оператор связи, предоставляющий выделенные каналы связи до ЦБ РФ, но поскольку сеть IP-адресуемая то говорят, что отправка идет через Интернет.

- «По модему». На случай аварии первого вида связи есть резерв в виде модемного соединения по телефонной сети общего пользования.

- На случай выхода из строя всех каналов связи предусмотрена доставка электронных сообщений на ОМНИ (отчуждаемый машинный носитель информации) с помощью курьера. Кстати говоря, это один из способов, с помощью которого банки с отозванной лицензией проводят платежи во время своей ликвидации.

Достучавшись до ЦБ (первым или вторым способом), УТА передает электронные сообщения через публикуемый ЦБ API. Во время сеансов связи УТА также получает из ЦБ входные электронные сообщения.

Следует отметить, что все электронные сообщения, с которыми работает УТА, зашифрованы и подписаны электронной подписью.

Получив зашифрованное электронное сообщение, УТА перекладывает его в папку с входящими зашифрованными сообщениями. Уполномоченный работник с помощью своих криптоключей и АРМ КБР проверяет электронную подпись и расшифровывает сообщение.

Далее обработка производится в зависимости от типа электронного сообщения. Если это платежное сообщение, то оно через модуль интеграции передается в АБС, где на его основании формируются бухгалтерские проводки, изменяющие остатки на счетах. Важно отметить, что при взаимодействии АБС (модуля интеграции) и АРМ КБР используются файлы стандартного формата в открытом виде.

В процессе функционирования АРМ КБР ведет журнал своей работы, который может быть реализован в виде текстовых файлов или с помощью БД, работающих под управлением СУБД.

Альтернативные схемы обработки

Мы рассмотрели «классическую» схему работы системы. В реальности существует множество ее разновидностей. Рассмотрим некоторые из них.

Разновидность 1. Разделение контуров отправки и приема сообщений

Реализуется схема с двумя АРМ КБР. Первый работает с участием человека и выполняет только отправку сообщений, второй работает в автоматическом режиме и выполняет только прием сообщений.

Разновидность 2. Полный автомат

АРМ КБР настраивается на работу полностью в автоматическом режиме без участия человека

Разновидность 3. Изолированный АРМ КБР

АРМ КБР функционирует как выделенный компьютер, не подключенный к сети банка. Электронные сообщения передаются на него человеком-оператором с помощью ОМНИ.

Перенос электронной подписи из АРМ КБР в АБС

Банк России планирует перейти на новую технологическую схему обработки платежей, при которой электронные сообщения будут подписываться не в АРМ КБР, как было ранее, а в АБС (точнее в модуле интеграции АБС — АРМ КБР).

Для реализации данного подхода выпущена новая версия АРМ КБР, которая стала называться АРМ КБР-Н (новая). Все основные изменения можно увидеть, если сравнить схемы информационных потоков, проходящих через АРМ КБР старой и новой версии.

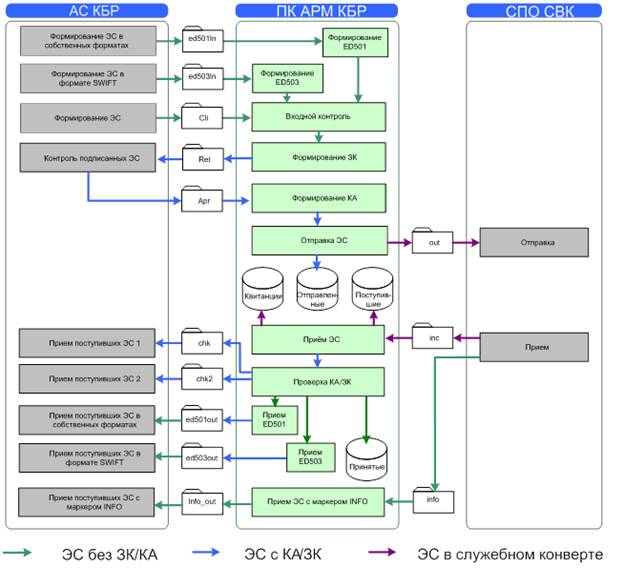

Рассмотрим схему информационных потоков в классическом АРМ КБР. Источник схемы – официальная документация на АРМ КБР «АВТОМАТИЗИРОВАННОЕ РАБОЧЕЕ МЕСТО КЛИЕНТА БАНКА РОССИИ. Руководство программиста. ЦБРФ.61209-04 33 01».

Рис. 3.

Примечания.

- Условное обозначение «АС КБР» (автоматизированная система клиента Банка России) соответствует условному обозначению АБС на предыдущих схемах.

- Условное обозначение «СПО СВК» соответствует условному обозначению УТА на предыдущих схемах.

- КА – код аутентификации (электронная подпись) электронного сообщения.

- ЗК – защитный код еще один вид электронной подписи, но в отличии от КА, который формируется исходным сообщением без изменений, ЗК формируется только под значащими данными без учета разметки. Более подробно о технических нюансах КА и ЗК можно почитать в документации УФЭБС «Защита электронных сообщений (Пакетов ЭС)». С юридической точки зрения ЗК – технологическая мера защиты информации, в то время как КА, согласно договорам и правилам платежной системы Банка России, признается электронной подписью.

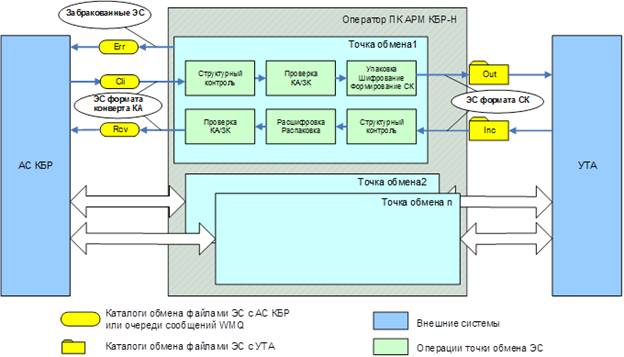

Теперь взглянем на аналогичную схему для нового АРМ КБР-Н. Источник «АВТОМАТИЗИРОВАННОЕ РАБОЧЕЕ МЕСТО КЛИЕНТА БАНКА РОССИИ НОВОЕ. Руководство программиста. ЦБРФ.61289-01 33 01»

Рис. 4.

С точки зрения криптографии АРМ КБР-Н отвечает за шифрование / расшифрование электронных сообщений, а также за проверку электронных подписей на них. Формирование электронных подписей перенесено в модуль интеграции АБС.

Логично предположить, что данный модуль также должен будет проверять подписи под сообщениями, полученными из АРМ КБР-Н. С технической точки зрения это не является обязательным, но с точки зрения обеспечения безопасности имеет критическое значение, поскольку обеспечивает целостность сообщений, передаваемых между АБС и АРМ КБР-Н.

Помимо файлового интерфейса взаимодействия между АБС, АРМ КБР-Н и УТА добавлен интерфейс IBM WebSphere MQ, что позволяет строить сервис-ориентированную ИТ-инфраструктуру банка и решить проблему старой схемы с организацией одновременной работы нескольких операторов, ответственных за отправку платежей.

Источник