- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Инструкция по работе с IVRE в Kali Linux: Массовый сбор подробных сведений о хостах в больших сетях

- Новые программы для сканирования сетей

- Как установить IVRE в Linux

- Активное сканирование с помощью IVRE

- Работа с результатами сканирования IVRE

- Заключение

- Связанные статьи:

- Рекомендуется Вам:

- 5 комментариев to Инструкция по работе с IVRE в Kali Linux: Массовый сбор подробных сведений о хостах в больших сетях

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Инструкция по работе с IVRE в Kali Linux: Массовый сбор подробных сведений о хостах в больших сетях

Новые программы для сканирования сетей

Все мы знаем про программу nmap. Что можно сказать про неё? Программа прекрасно подходит для сбора информации об одном хосте или о небольшой подсети. Если мы говорим о больших сетях, то скорость nmap довольно низкая, да и обрабатывать полученные данные неудобно.

За последнее время появилось много интересных программ для сканирования сетей с разными интересными функциями. Например, Masscan позволяет проводить сканирования с потрясающей скоростью. Если установить соответствующий драйвер и если ваше Интернет-соединение позволит, то огромные сети можно сканировать за считанные минуты! При написании кода автор, в первую очередь, исходил из скорости генерирования пакетов для отправки. Кроме этого, Masscan обладает другой отличной новацией. Как работают популярные сканеры, если им указать диапазон адресов? Они будут сканировать последовательно IP за IP. В в это время какие-то сети испытывают значительную нагрузку, а другие сети просто «ждут», пока до них дойдёт очередь. Masscan перемешивает все IP из переданного ему диапазона и в случайном порядке сканирует их — в результате нагрузка на сети балансируется. Masscan имеет невероятно простой, но при этом отлично работающий механизм организации распределённого сканирования. Про Masscan, на самом деле, ещё много можно рассказывать, но данный раздел о IVRE, к Masscan мы вернёмся в следующий раз.

Программа flashlight является интеллектуальной оболочкой для nmap, она может ускорять процесс сканирования (за счёт одновременного запуска многих экземпляров nmap), она в достаточно удобном виде сохраняет полученные результаты, умеет массово собирать скриншоты (кстати, если вас интересуют именно скриншоты, то рекомендую статью «Инструкция по применению flashlight в BlackArch: массовый сбор скриншотов веб-сайтов и веб-приложений»). Вообще, программа flashlight поддерживает 3 типа сканирования, сбор скриншотов — это только один из них, поэтому рекомендую поближе познакомиться со справкой по программе.

В этом ряду новых программ особо хочется отметить IVRE. У программы хороший обработчик собранных данных, есть даже графический интерфейс (веб-интерфейс). Программа также имеет пассивный режим (использует на выбор p0f или Bro). Но я хочу поговорить о другой её возможности — активном сканировании. Она собирает крайне подробную информацию о всех хостах. Конечно, это сказывается на скорости исследования сети. Чтобы немного нивелировать это негативное обстоятельство, программа прекрасно поддерживает многопоточность, а также поддерживает распределённое сканирование. Как я уже сказал, с собранными данными легко работать: легко ими манипулировать, представлены они наглядно.

В этом разделе я расскажу о том, как собрать подробные сведения о сетях с помощью IVRE. Чтобы познакомиться с другими её возможностями, обратитесь к документации.

Как установить IVRE в Linux

Начнём с установки. При активном сканировании, зависимостью программы является nmap, т.е. у вас уже должна быть установлена эта программа. IVRE уже давно есть в BlackArch, а в Kali Linux её нужно устанавливать. Для этого последовательно выполните команды:

Для хранения данных IVRE использует MongoDB. Запуск службы БД делается так:

Поскольку в Kali Linux по умолчанию многие службы убраны из автозагрузки, то, если вы собираетесь работать с IVRE, запускать службу БД нужно каждый раз после старта компьютера.

Инициализация БД IVRE:

(у нас каждый раз будут спрашивать, хотим ли мы продолжить, ведь в этом случае будут потеряны все предыдущие результаты. Поскольку результатов у нас ещё нет, то смело везде вводит y)

Загрузка и импорт геолокационных данных об IP. Это может занять некоторое время — наберитесь терпения, пока программа импортирует в свою базу данных геолокационную информацию:

Следующие команды требуются для включения в IVRE функции захвата скриншотов.

В версии для Docker есть два дополнительных файла — именно они и отвечают за захват скриншотов. Это файл http-screenshot.nse и screenshot.js. Файл http-screenshot.nse является скриптом nmap, он сверяет открытые порты, и если среди открытых имеются 80 или 443, то передаёт IP хоста файлу screenshot.js А screenshot.js непосредственно задействует PhantomJS для снятия скриншота. При обычной установке они отсутствуют, поэтому мы докачаем их:

В принципе, уже сейчас IVRE готова к работе. Но если вам нужен графический интерфейс, то продолжайте (чтобы проделать следующие команды, нужно быть суперпользователем):

Графический веб-интерфейс теперь доступен по адресу: http://localhost/

После каждой перезагрузки, перед началом работы с IVRE, не забывайте запустить необходимые службы базы данных и веб-сервера:

Активное сканирование с помощью IVRE

Можно просканировать диапазоны какой-либо сети (в том числе локальной). Если вас интересует информация по географическим объектам или по Интернет-провайдерам, то обратитесь к статье «Как узнать все IP провайдера, города, региона (области, республики) или страны».

По инструкции из той статьи я хочу получить все IP, допустим, своего родного города Муром (Илья Муромец и всё такое). Я скачиваю базу данных:

А теперь просто составляю список IP моего города (поиск осуществляется по слову Murom):

Из получившегося списка удалите IPv6 адреса.

Особенностью IVRE является то, что она собирает реально всю возможную информацию о хостах. Это делается с помощью использования большого количества скриптов nmap. Обратной стороной этого является крайне медленное сканирование и высокая требовательность к ресурсам.

Если при работе с Masscan большинство из нас упрутся в потолок нашего Интернет-подключения, то IVRE требовательна к оперативной памяти и к ресурсам процессора. Например, если я выделяю виртуальному компьютеру 2 гигабайта оперативной памяти и 2 ядра процессора, то я могу запустить IVRE с 30 одновременных потоков сканирования. Если я повышаю до 4 гигабайт и 4 ядер, я запускаю с 60 потоками. Чтобы определиться с точными цифрами для вашего железа, поэкспериментируйте сами.

Поскольку количество потоков невелико, то, возможно, придётся разрывать сканирование, распределяя его на несколько дней. Кроме этого, ожидание результатов слишком уж затянется. Чтобы без проблем можно было прерывать сканирования, чтобы начинать с точки остановки и чтобы первые результаты сразу стали поступать в базу данных, я придумал следующий алгоритм. Вполне возможно, что можно организовать работу изящнее, но мой метод является законченным готовым решением.

Следующей командой я преобразую мои диапазоны: они будут разбиты на отдельные IP адреса и все они будут записаны построчно в файл ready.hosts.

Программе IVRE можно «скармливать» любое количество IP адресов. Здесь нужно помнить следующее: некоторые адреса обрабатываются быстро, а некоторые долго. При этом переход к следующему диапазону происходит только тогда, когда закончиться работа с последним адресом. Т.е. десять запусков по 30 адресов будут обрабатываться дольше, чем один запуск с указанием 300 адресов. Но если мы передадим слишком большой диапазон, то нам придётся долго ждать первых результатов и последующие результаты будут приходить с большими интервалами времени. Я для себя выбрал «скармливать» программе по 300-1000 адресов, вы можете указать другое количество — зависит от того, важно ли для вас быстрая доступность полученных данных.

Чтобы создать файл с 1000 IP адресами я использую команду:

Далее запускаю IVRE:

- —file temp.hosts — файл с IP адресами для сканирования

- —processes 60 — это количество одновременных процессов сканирования (не устанавливайте слишком много, иначе компьютер зависнит из-за нехватки ресурсов)

- —output=XMLFork — метод вывода результатов сканирования

Когда сканирования адресов завершено, то я импортирую результаты сканирования командой:

- -c MuromTown — название проекта, можете выбрать любое

- -s HackWare — источник сканирования, можете выбрать любое название

- -r scans/FILE-temp.hosts/up — означает импортировать результаты сканирования из каталога scans/FILE-temp.hosts/up (у вас название будет такое же, если вы следуете моему алгоритму)

Теперь нам нужно убрать из файла с IP для сканирования те адреса, по которым программа уже отработала, это делается следующей командой:

Во время сканирования, результаты хранятся в обычных файлах. Мы уже импортировали эти результаты в базу данных и, в принципе, эти файлы можно удалить. Чтобы каталог с файлами не распухал, я его удаляю (это не обязательно):

Собираем все команды в один файл mass_scan.sh:

Последней строкой скрипт перезапускает сам себя в бесконечном цикле. А в самое начало мы добавили проверку, не исчерпали ли мы пул IP.

Следить за пребывающими результатами можно в веб-интерфейсе: http://localhost/

Чтобы проверить, сколько адресов для сканирования ещё осталось:

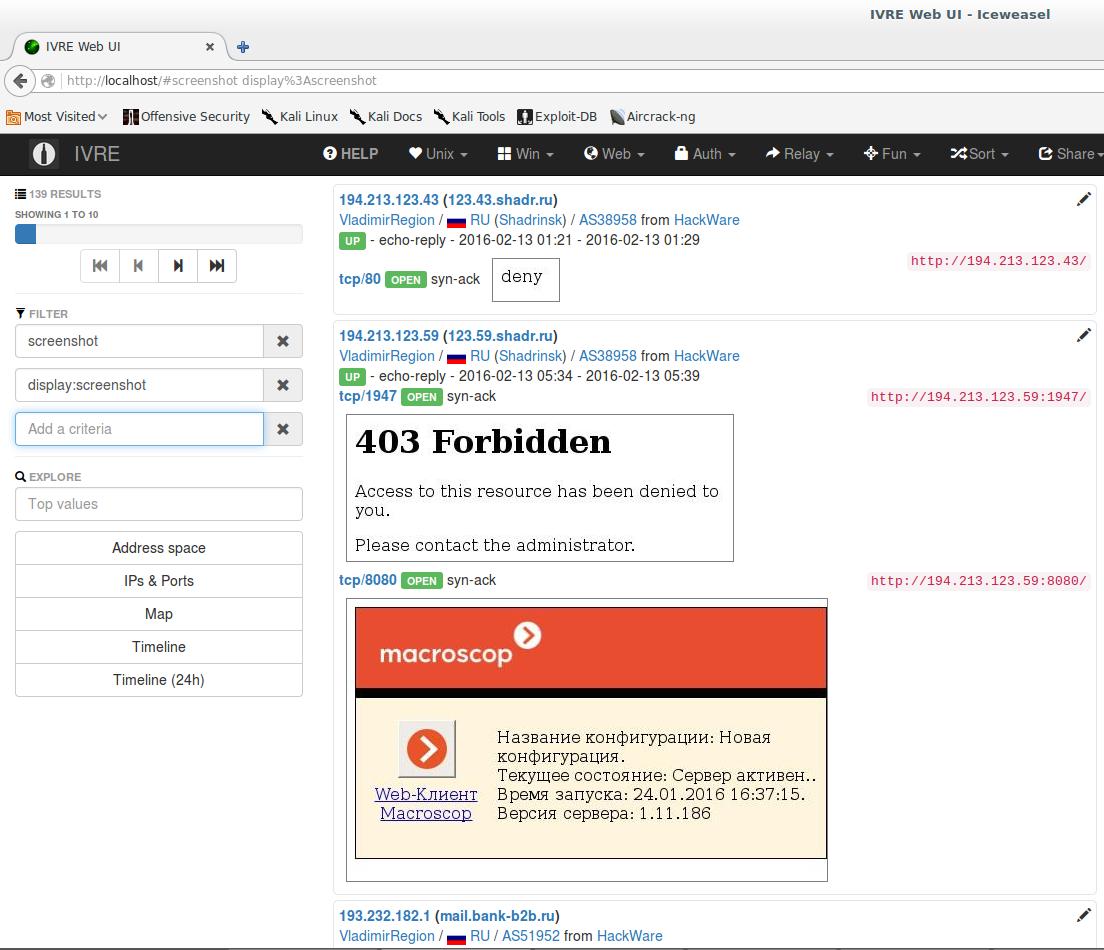

Работа с результатами сканирования IVRE

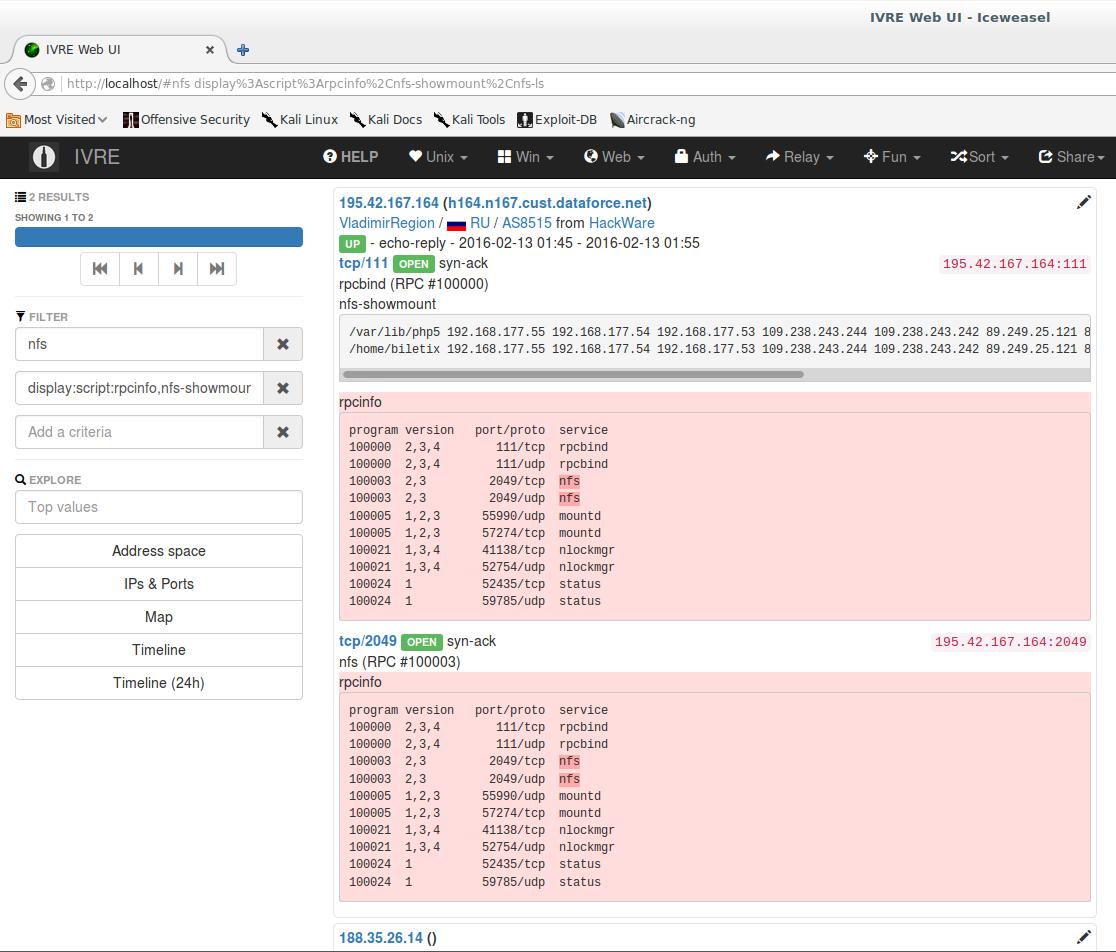

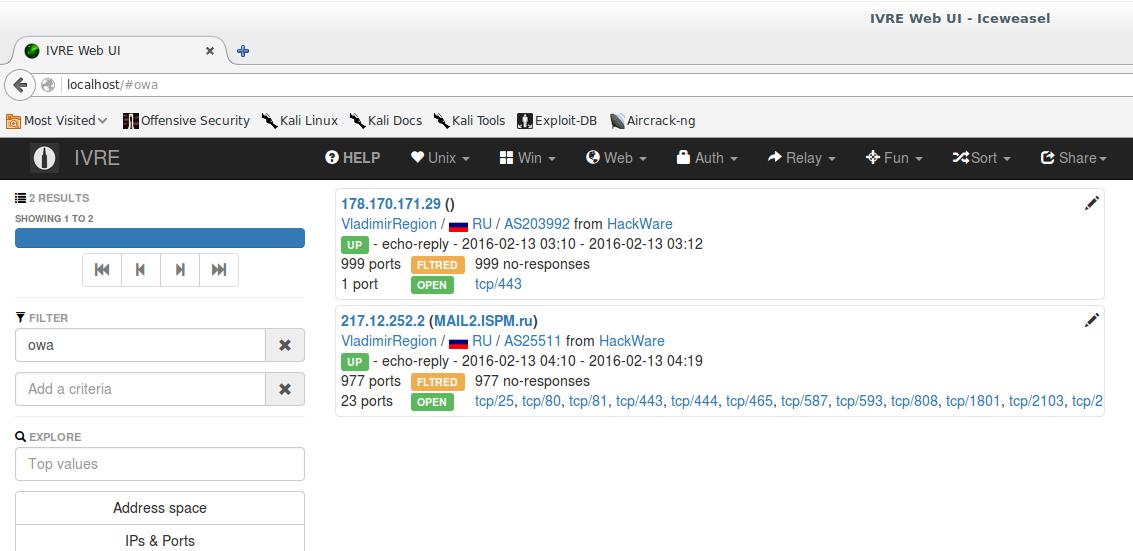

Доступно огромное количество фильтров, которые можно использовать как в веб-интерфейсе, так и в командной строке. Самые популярные фильтры можно применить прямо из верхнего меню веб-интерфейса. Чтобы извлечь максимум из анализа данных, рекомендуется ознакомиться с фильтрами на странице IVRE в Энциклопедии инструментов Kali Linux.

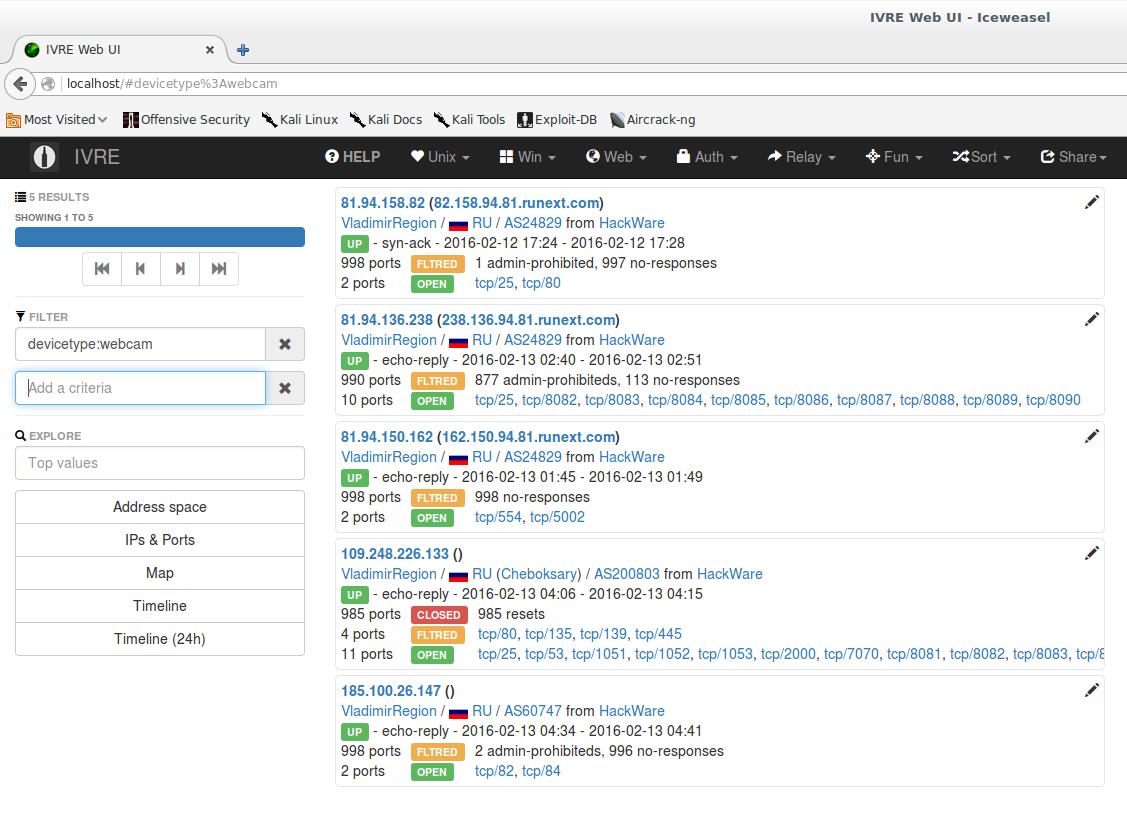

Фильтры позволяют одной командой найти все службы, доступ к которым возможен без пароля, все веб-камеры или специфичные устройства, можно искать по банерам, по географическому расположению, по открытым портам и запущенным службам, операционным системам или по любым сочетаниям фильтров.

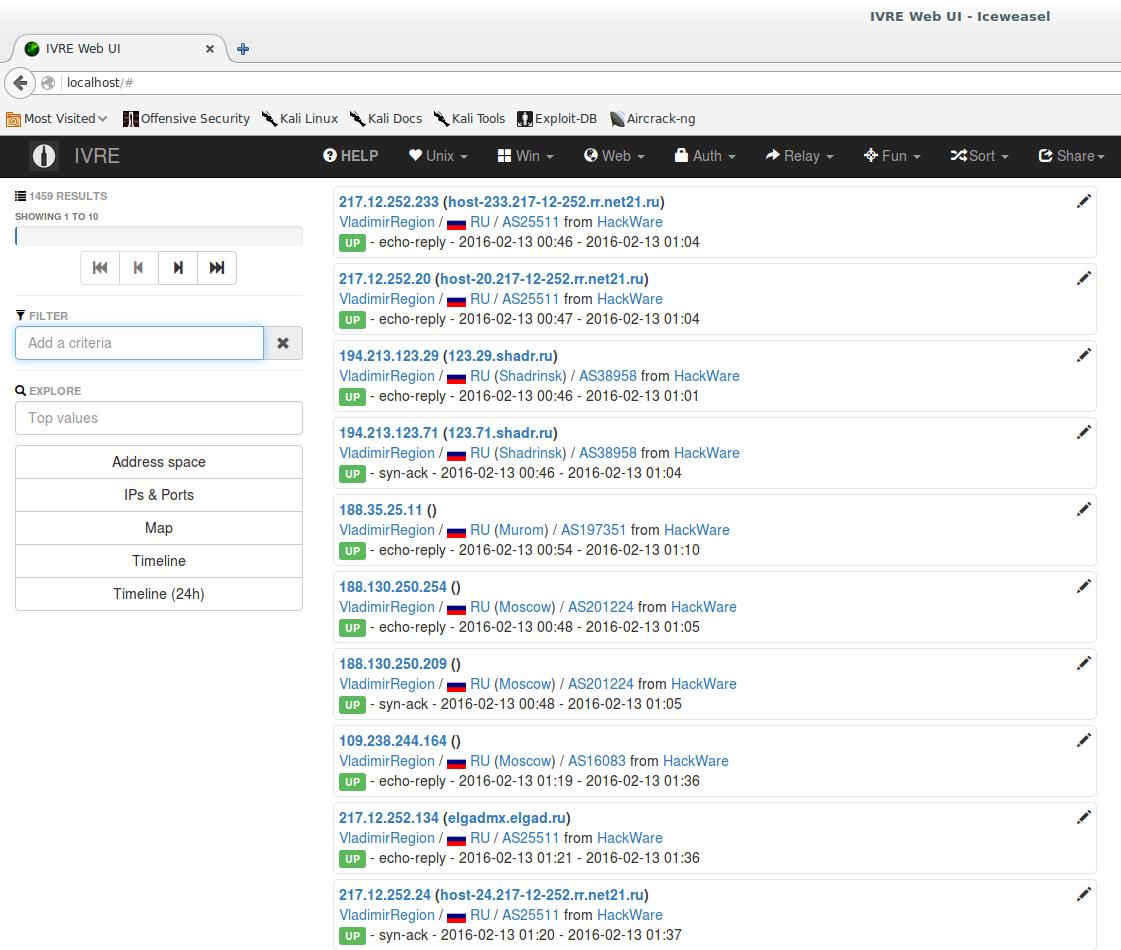

Чем больше у вас выборка, тем больше интересного вы найдёте. Вот так выглядит веб-интерфейс с результатами сканирования для моего городка:

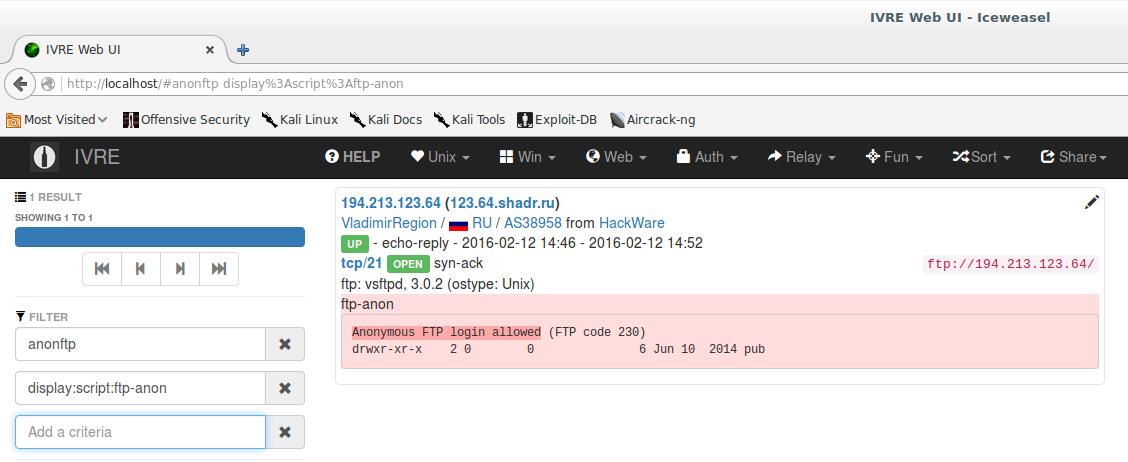

В моих результатах присутствует FTP сервер, который позволяет анонимный вход:

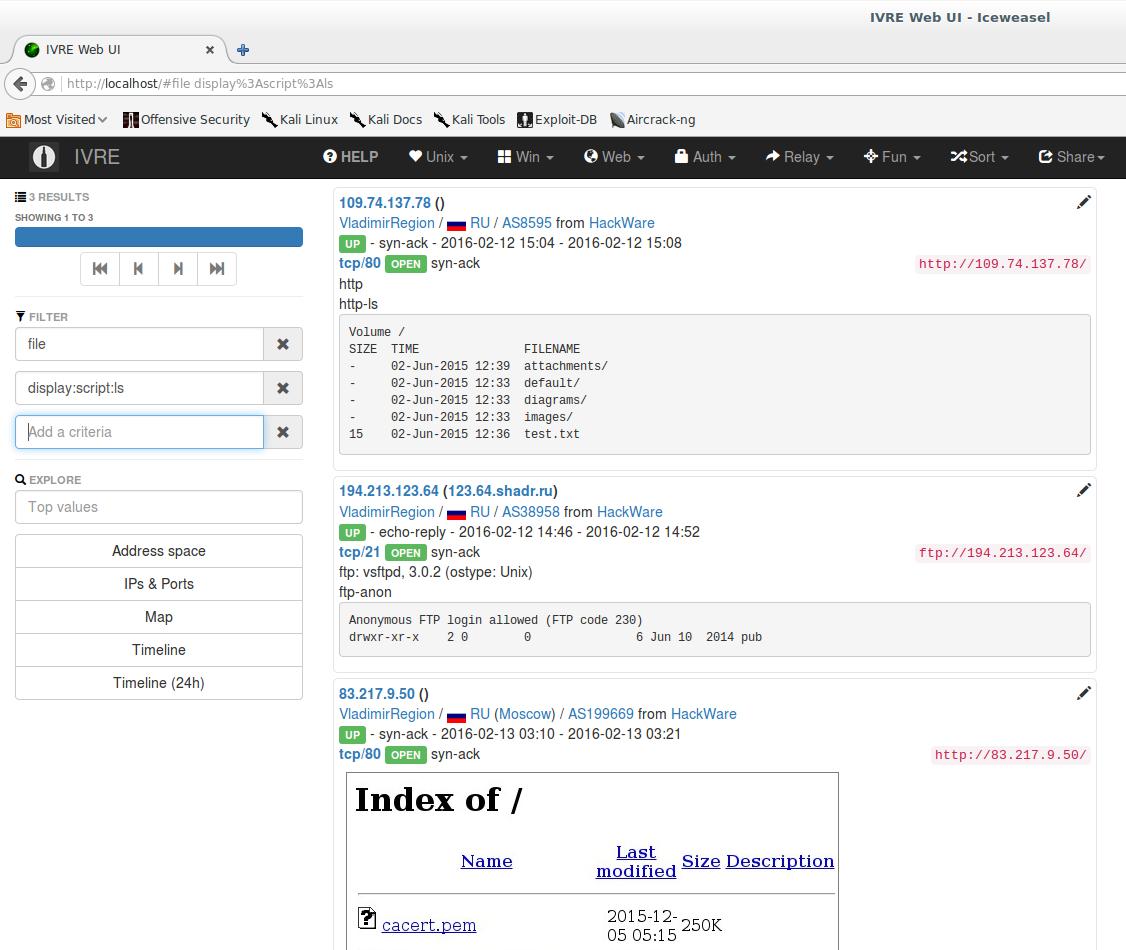

Есть расшаренные файлы:

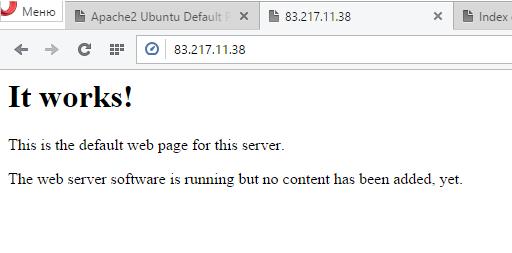

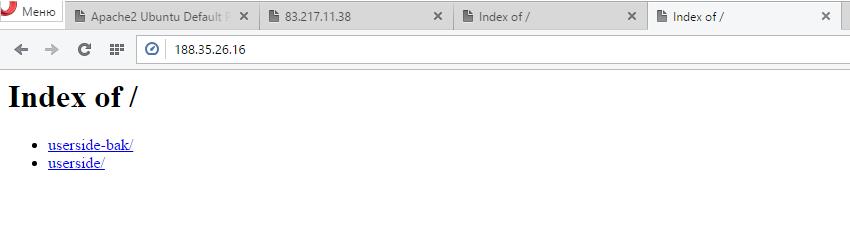

Разнообразные страницы с «Apache2 Ubuntu Default Page«, «It works!«, «Index of /» и т. п.:

являются прекрасными целями для программ вроде BruteX, поскольку на радостях, что у них наконец заработало, админ забыл про свой сервер, или побоялся что-то там трогать (дальше настраивать), чтобы не сломать. Поэтому есть шанс подобрать пароль к какой-нибудь службе (SSH, FTP, MySQL).

Искать их можно по-разному, как по скриншотам, так и по фильтрам. Все веб-сервера разные и плюс к этому находятся в разной степени незавершённости настройки, поэтому какой-то универсальный фильтр мне подобрать не удалось. Неплохо работают следующие (применять по-одному):

- script:http-title:/works

- script:http-comments-displayer:/works

- httptitle:/Index

- script:http-title:/doesn

- script:http-title:/default

- script:http-title:/Apache

- script:http-comments-displayer:/CentOS

- httptitle:/GlassFish

- httptitle:/Gateway

- httptitle:/Found

- httptitle:/Nginx

- httptitle:/IIS7

- httptitle:/nginx

- httptitle:/Server

- httptitle:/SyncThru

- httptitle:/Service

- httptitle:/Internal

- httptitle:/Macroscop

Для поиска популярного роутера MicroTik:

Заключение

Это далеко не вся функциональность IVRE. Мы познакомились только с азами её использования. Ключевыми особенностями IVRE является крайне подробный сбор информации и удобство поиска по полученным данным.

Мы совершенно не коснулись некоторых возможностей IVRE, к ним относятся, например, пассивное сканирование с помощью p0f и такого мощного инструмента как Bro, распределённое сканирование, а также работа с данными из командной строки.

Связанные статьи:

- Инструкция по использованию Masscan — лучшего массового сканера больших сетей (96.5%)

- Уроки по Nmap. Урок 2: Примеры сбора информации скриптами NSE (95.3%)

- sshprank: массовая проверка учётных данных SSH и быстрый сбор SSH баннеров (87.2%)

- Трассировка сетевого маршрута (61.6%)

- Исследование периметра партнёрки по установке Adware (КЕЙС) (61.6%)

- Как обойти фильтрацию по MAC адресу (RANDOM — 1.3%)

Рекомендуется Вам:

5 комментариев to Инструкция по работе с IVRE в Kali Linux: Массовый сбор подробных сведений о хостах в больших сетях

Получение IP с https: //db-ip .com не интересно, этот второисточник никакого интереса не представляет, потому что доступны первоисточники. Лучше напишите как получить IP c

Я ничего не имею против альтернатив – чем больше, тем лучше. Но, например, данные IpGeoBase я распарсю – не проблема. Но ведь там мало стран, а европейские страны «с точностью до страны». Да и IPv6 полностью отсутствуют. Ну это как «глобус владимирской области». Сделать можно — но зачем? Все же с него смеятся будут.

Если бы с первоисточниками было просто работать, не думаю, что db-ip.com и другие продавали бы базы данных, а также API для доступа к этим базам данных. Думаю, они имеют своё «ноу-хау» (программы, алгоритмы) и соответствующие вычислительные мощности. Просить в комментариях «напиши-ка мне закрытый алгоритм ранжирования Яндекса» это, как минимум, оригинально.

Ну и черт с вами! Я сам сделал что мне нужно:

где ISO 3166-1 alpha-2 — двухбуквенный код страны.

Здорово. И, главное, не пожадничали – спасибо, что поделились здесь методом.

Правильно ли я понимаю суть этих баз, что они сопоставляют IP с ASN и странами? Т.е. данных о городах (населённых пунктах) там нет? Т.е. без «вторичных» баз всё равно не обойтись.

У меня проблема… У меня ParrotOS, после всех проделаных манипуляций в Веб Интерфейсе не отображается информация, а пишет NO RESULT!

Источник