- Пентест сайтов на базе WordPress при помощи WPScan и Metaspoit

- Запуск WPScan

- How to Install WordPress Vulnerability Scanner WPScan on Kali Linux

- Install WordPress Vulnerability Scanner WPScan Tool on Kali Linux :

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Поиск уязвимостей в сайтах на WordPress (WPScan)

- Особенности поиска уязвимостей на сайтах под управлением WordPress

- WPScan – программа для сканирования WordPress на уязвимости

- Использование WPScan

- Сканер wordpress kali linux

- About

Пентест сайтов на базе WordPress при помощи WPScan и Metaspoit

В этом руководстве будет рассмотрено, как использовать WPScan и Metasploit для легкого взлома сайта на базе WordPress

Автор: Behrouz Mansoori

В этом руководстве будет рассмотрено, как использовать WPScan и Metasploit для легкого взлома сайта на базе WordPress. Вы научитесь сканировать WordPress-сайты на предмет потенциальных уязвимостей, получать контроль над системой жертвы и список пользователей, подбирать пароль к учетным записям и загружать скандально известный meterpreter-шелл в целевую систему, используя Metasploit Framework.

Если коротко, то будут рассмотрены следующие темы:

Как использовать WPScan для нахождения уязвимостей и последующей эффективной эксплуатации.

Как использовать критическое мышления для исследования потенциальных уязвимостей.

Как использовать максимально эффективно информацию, полученную при помощи WPScan.

Как получить список пользователей/учетных записей в WordPress.

Как выполнить брутфорс учетной записи администратора.

Как использовать Metasploit для эксплуатации уязвимости, обнаруженную при помощи WPScan в критически важном плагине.

Как использовать полезную нагрузку в Metasploit для эксплуатации WordPress.

Запуск WPScan

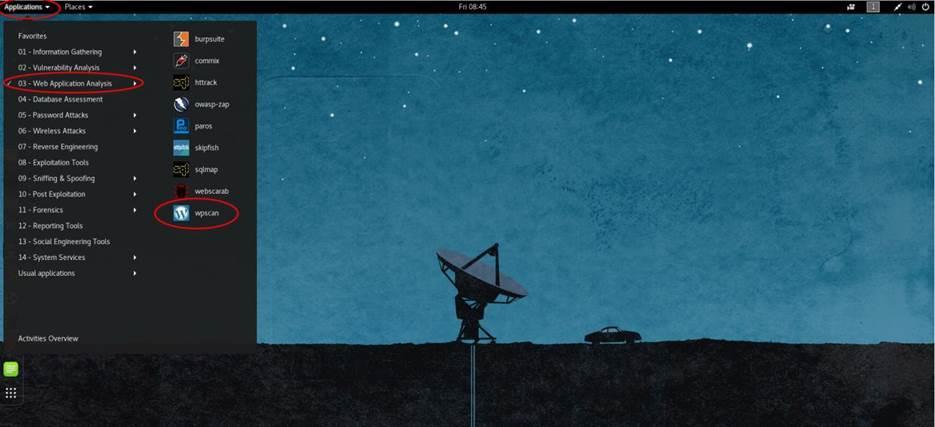

Откройте терминал и введите команду wpscan или зайдите в раздел Applications > Web Application Analysis > WPScan.

Рисунок 1: Раздел графического интерфейса, где находится WPScan

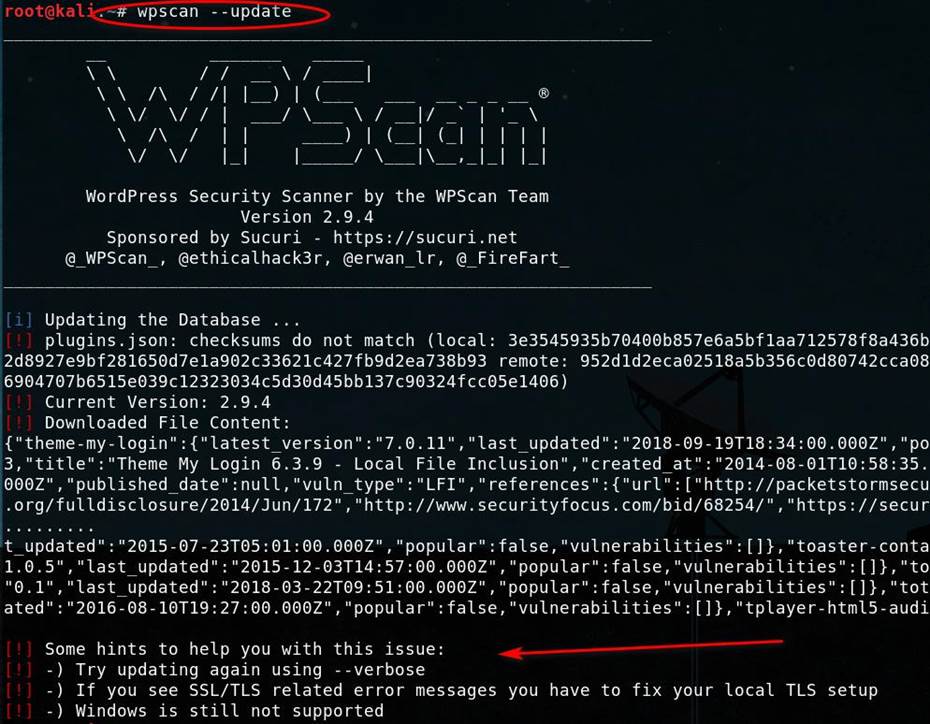

Обновление базы уязвимостей

Чтобы убедиться, что база уязвимостей самая последняя, введите следующую команду для обновления:

Рисунок 2: Обновление базы уязвимостей

Если у вас возникла проблема, показанная выше, введите следующую команду:

wpscan —update —verbose

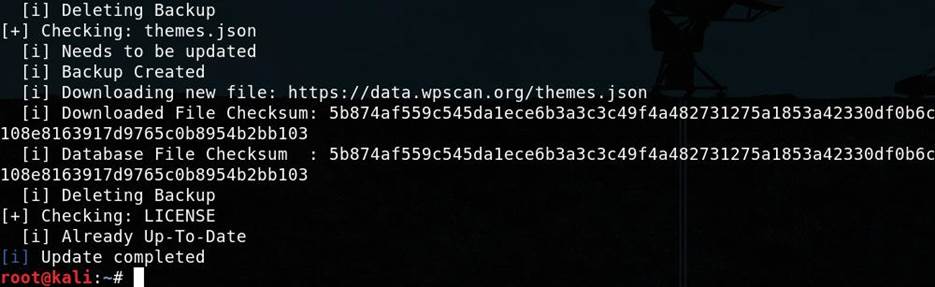

Рисунок 3: Повторное обновление базы уязвимостей

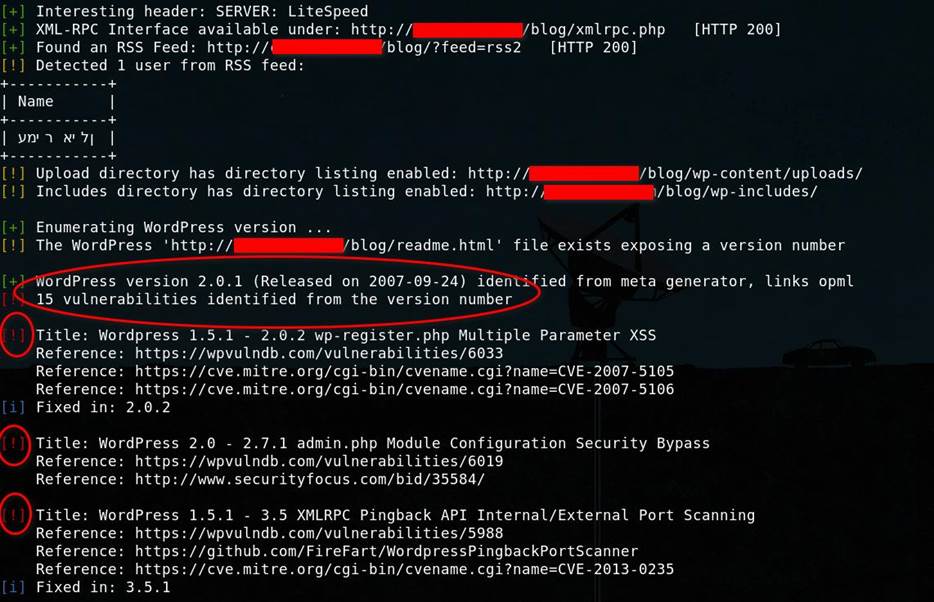

Чтобы просканировать сайт на предмет присутствия потенциальных уязвимостей, введите следующую команду:

wpscan —url targetwordpressurl.com

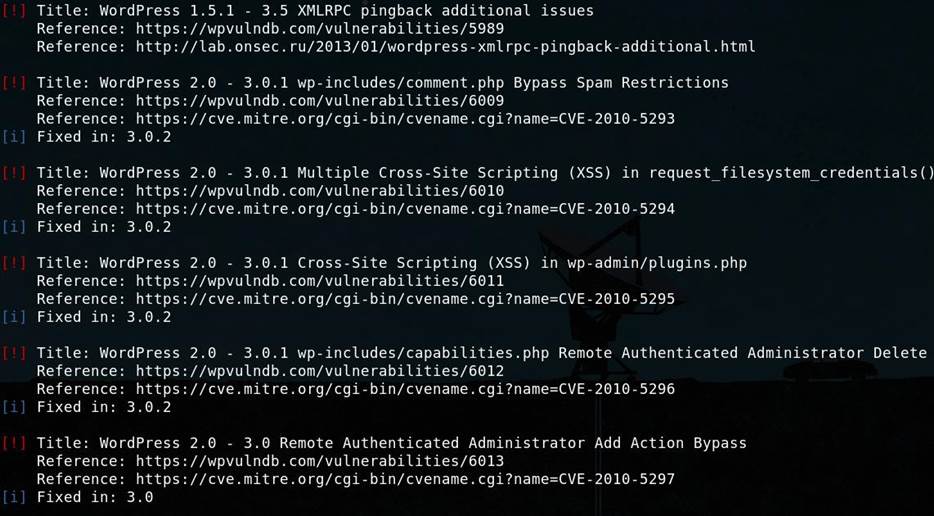

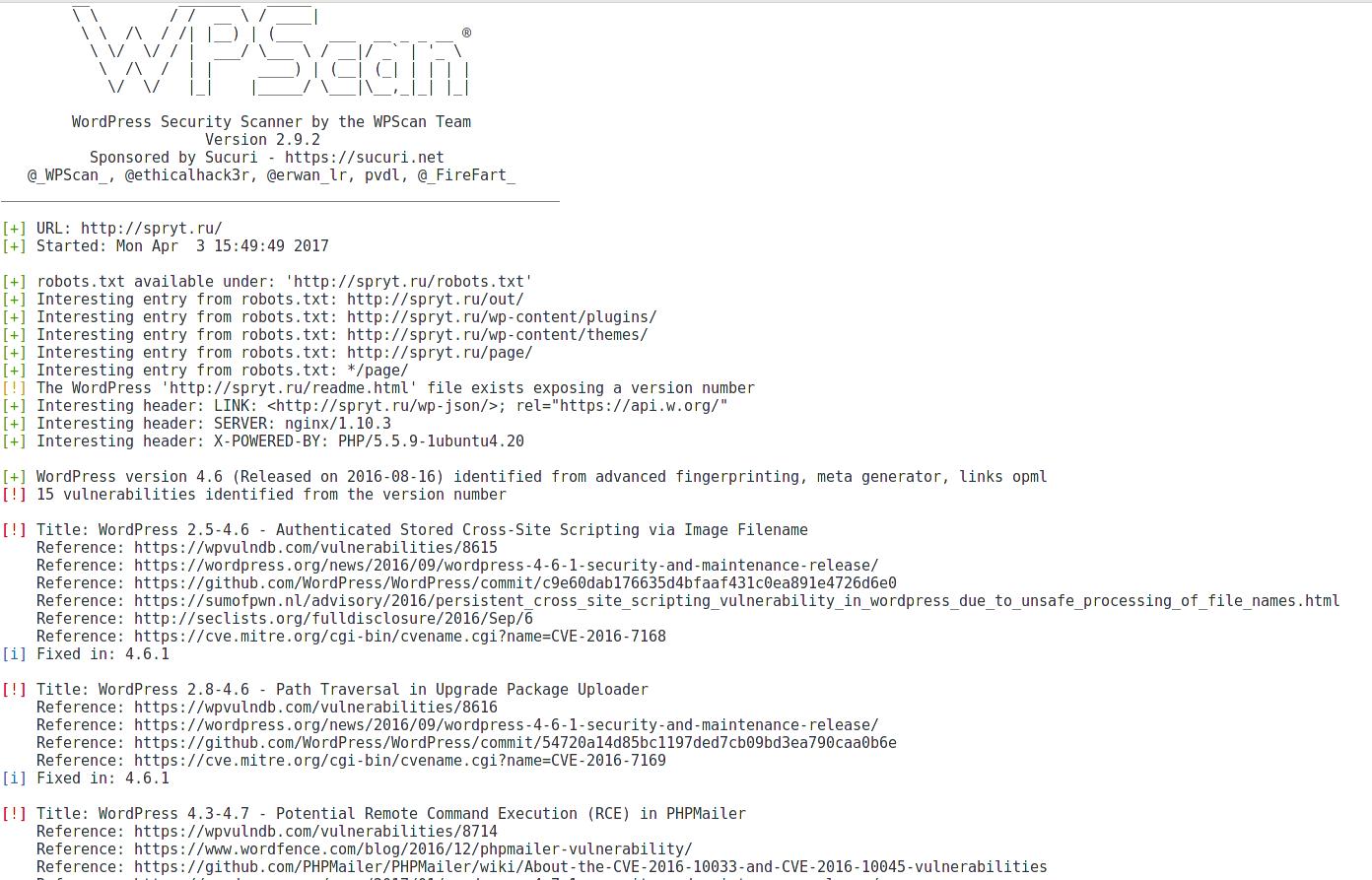

Рисунок 4: Результаты сканирования сайта

Как видно на рисунках выше, при помощи WPScan удалось выяснить некоторые детали целевого сайта, включая следующее:

XMLRPC.php (XML-RPC Interface) доступен для брутфорса и DDoS атак через пингбэки.

Основная версия WordPress: 2.0.1.

- wp-register.php: XSS уязвимости во множестве параметров.

- admin.php: обход безопасности конфигуратора модулей.

- XMLRPC Pingback API: внутреннее/внешнее сканирование портов.

- XMLRPC Pingback: дополнительные проблемы.

- wp-includes/comment.php: обход ограничений спама.

- request_filesystem_credentials(): множественный межсайтовый скриптинг (XSS).

- wp-admin/plugins.php: межсайтовый скриптинг (XSS).

- wp-includes/capabilities.php: обход ограничений для удаленных администраторов через операцию удаления.

- Обход ограничений для удаленных администраторов через операцию добавления.

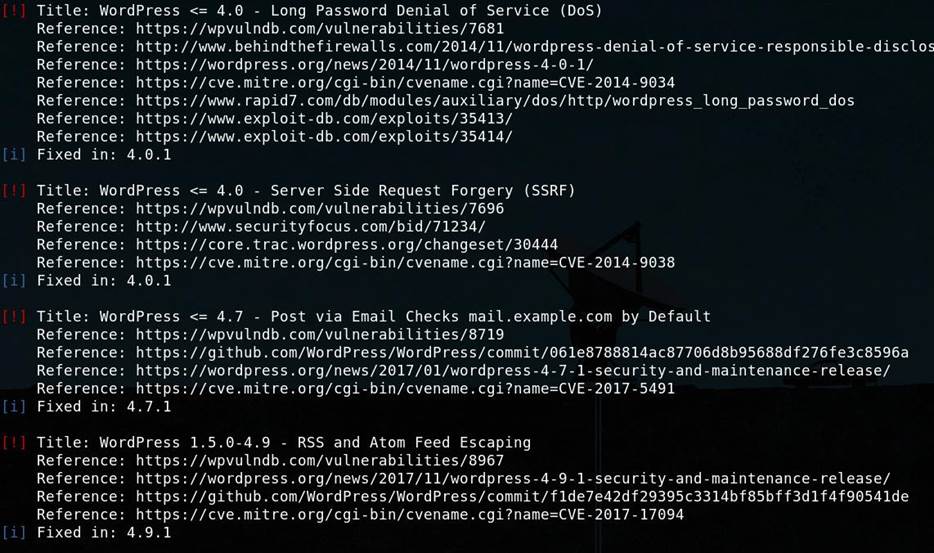

- DoS атака через отправку длинного пароля.

- Подделка запроса на стороне сервера (SSRF).

- Обход ограничений на отправку почты через поддельный сервер mail.example.com.

- Возможность выполнения атак через RSS и Atom.

- DoS-атака на уровне приложения (не исправлено).

- Удаление произвольных файлов.

Красные восклицательные знаки обозначают, что уязвим определенный компонент сайта.

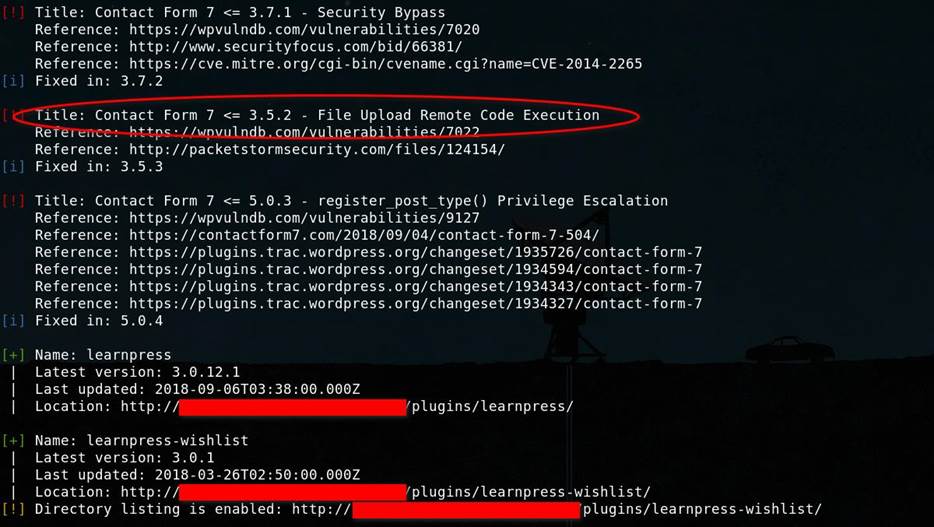

Рисунок 5: Примеры уязвимостей в отдельных компонентах

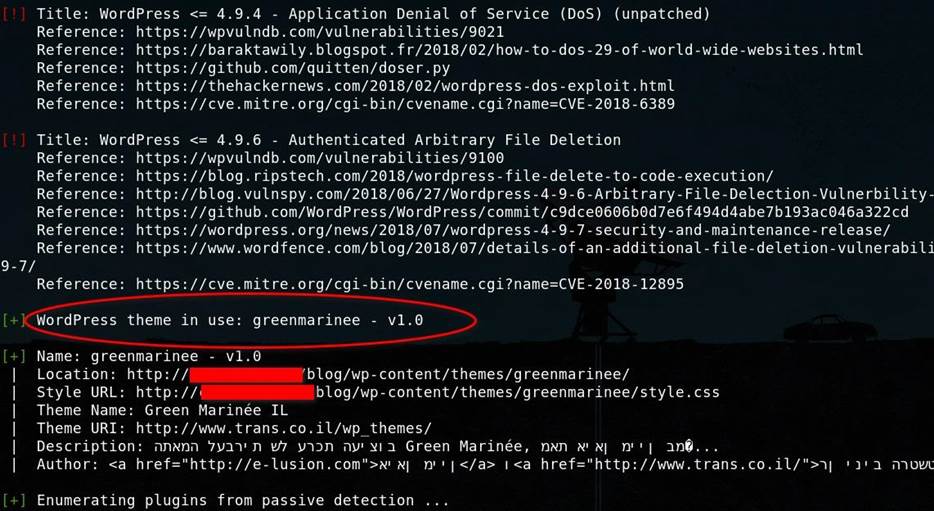

Кроме того, при помощи WPScan удалось выяснить следующее:

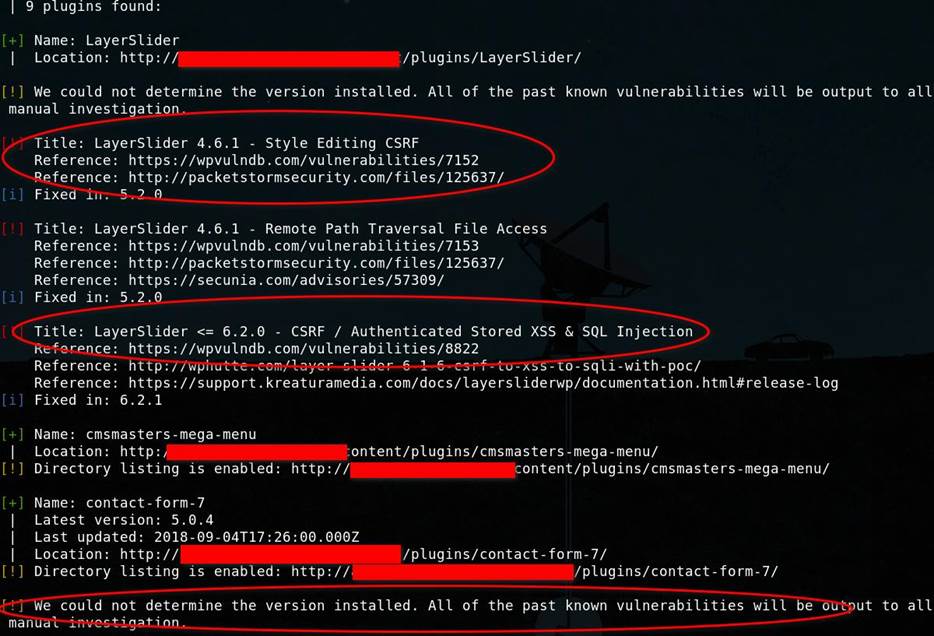

В контактной форме присутствуют уязвимости, связанные с обходом проверок на безопасность и загрузкой произвольных файлов (RCE) (Описания брешей опубликованы на WPVulnDB, SecurityFocus, CVE MITRE, PacketStormSecurity).

Присутствуют бреши в плагине LAyerSlider: Style Editing CSRF, Remote Path Traversal File Access, CSRF / Authenticated Stored XSS & SQL Injection (Описания брешей опубликованы на WPVulnDB, PacketStormSecurity, secunia, wphutte).

Важно отметить, что даже когда WPScan не может определить версию конкретного плагина, то выводит список всех потенциальных уязвимостей. Дальше вы уже вручную изучаете каждую ссылку и проверяете работоспособность эксплоита в случае с конкретным сайтом. Отсутствие версии плагина не означает, что на сайте нет брешей.

Ниже представлены ссылки на сайты, которые пригодятся при изучение потенциальных уязвимостей.

Источник

How to Install WordPress Vulnerability Scanner WPScan on Kali Linux

Install WordPress Vulnerability Scanner WPScan on Kali Linux : WPScan is a black box vulnerability scanner for WordPress websites which is used to find out all possible WordPress vulnerabilities like vulnerable plugins, vulnerable themes and other existing WordPress vulnerabilities. Today we will learn how to install WPscan tool on Kali Linux.

Note: Using of WPScan tool without Penetration testing authorization from clients is illegal. Hackingloops is not responsible for any damages. Please read disclaimer.

Install WordPress Vulnerability Scanner WPScan on Kali Linux

Install WordPress Vulnerability Scanner WPScan Tool on Kali Linux :

1. Go to Kali Linux and Open the terminal for installation of WordPress vulnerability scanner.

2. Install Git in Kali Linux if not present : Since the latest version of WPScan is present at Github, we first need to update the Git. We can do so by running below command in terminal :

3. Once Git is installed, let fix Kali Linux dependencies for latest Ruby development enviornment, it can be done by running below command in terminal:

4. Now we are ready to install WPScan tool on Kali Linux, we will install it from Github by running below command in terminal :

5. Once the download is completed, let change our directory to WPscan directory, which we can do by below command :

6. Now in order to use WPscan tool we will require bundler. As we know WPScan is an ruby application which uses ‘Gems’ as part of programming language. Bundler will help keep WPScan and all of its “gems” or dependencies updated effectively.

We can install bundler by running below command in WPScan directory :

It will take some time to update all required things for first execution like WPScan, Vulnerability database etc.

That’s it Guys!! WPScan tool is ready for use. In our next tutorial i will show you how to use WPScan tool to find out all the vulnerabilities in WordPress website and how we can use those vulnerabilities to get WordPress admin access.

This is how we install WordPress Vulnerability Scanner. Keep Learning !! Keep Connected !!

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Поиск уязвимостей в сайтах на WordPress (WPScan)

Особенности поиска уязвимостей на сайтах под управлением WordPress

Сайты, использующие популярные системы управления контентом, такие как WordPress, имеют в своей основе одинаковый исходный код, скрипты. Этот код уже многократно проверен. Т.е. использование сканеров общего назначения для поиска, например, SQL-инъекций, XSS и других популярных уязвимостей в WordPress, вряд ли даст результаты, поскольку это уже многократно было проделано до нас.

Тем не менее, исследователи безопасности регулярно находят уязвимости как в основном коде WordPress, так и в его многочисленных плагинах, темах оформления. Это означает, что сканировать WordPress нужно не программами общего назначения для поиска уязвимость, а специализированной программой.

WPScan – программа для сканирования WordPress на уязвимости

Лучшей программой для сканирования WordPress является WPScan. Этот инструмент способен определять версию WordPress, а также то, какие плагины и темы, каких версий используются. WPScan обладает обширной и актуальной базой уязвимостей в этих плагинах и темах, поэтому сопоставляя данные, полученные при сканировании с этой базой, программа сообщает нам об уязвимостях, которые присутствуют на исследуемом сайте.

Использование WPScan

Начать нужно с обновления базы данных:

WPScan содержит несколько опций, познакомиться с полным списком вы можете на этой странице: https://kali.tools/?p=156

Чтобы задать адрес цели используется опция -u, после которой нужно указать сайт для сканирования.

Уязвимыми могут быть:

- сам WordPress

- установленные плагины

- установленные темы

Кроме того, если узнать имена пользователей, то они могут использоваться для фишинговых атак или для брут-форса (перебора паролей).

Выбор, какую именно информацию мы хотим получить (плагины, темы) осуществляется флагом -e. После него можно указать дополнительные опции (указываются без тире). К ним относятся:

Например, если я хочу узнать список плагинов (p), сделать сканирование только уязвимых тем (vt), а также получить список пользователей (u), то моя команда выглядит так:

Отчёт начинается с перечисления интересных записей из файла robots.txt, интересных заголовков (могут содержать данные о программном обеспечении сервера) и о версии WordPress.

Если версия WordPress является уязвимой, то перечисляются все известные уязвимости, для них указываются номера версий, в которых WordPress подвержен атаке, а также версии, где уязвимость исправлена. Также даются ссылки на дополнительную информацию.

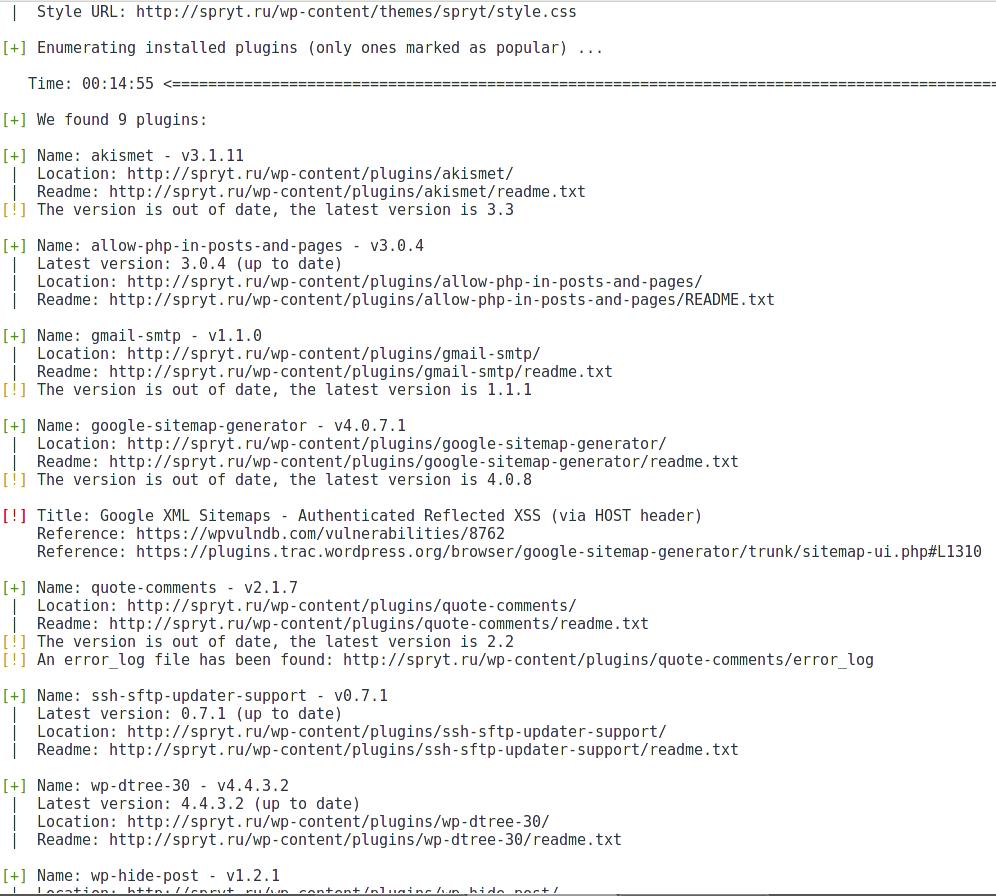

Далее идёт список плагинов:

Если о плагине известно, что он уязвим, то выводится информация об этой уязвимости. Если версию плагина не удалось определить, то выводится информация о всех уязвимых версиях. Также даются ссылки на дополнительную информацию.

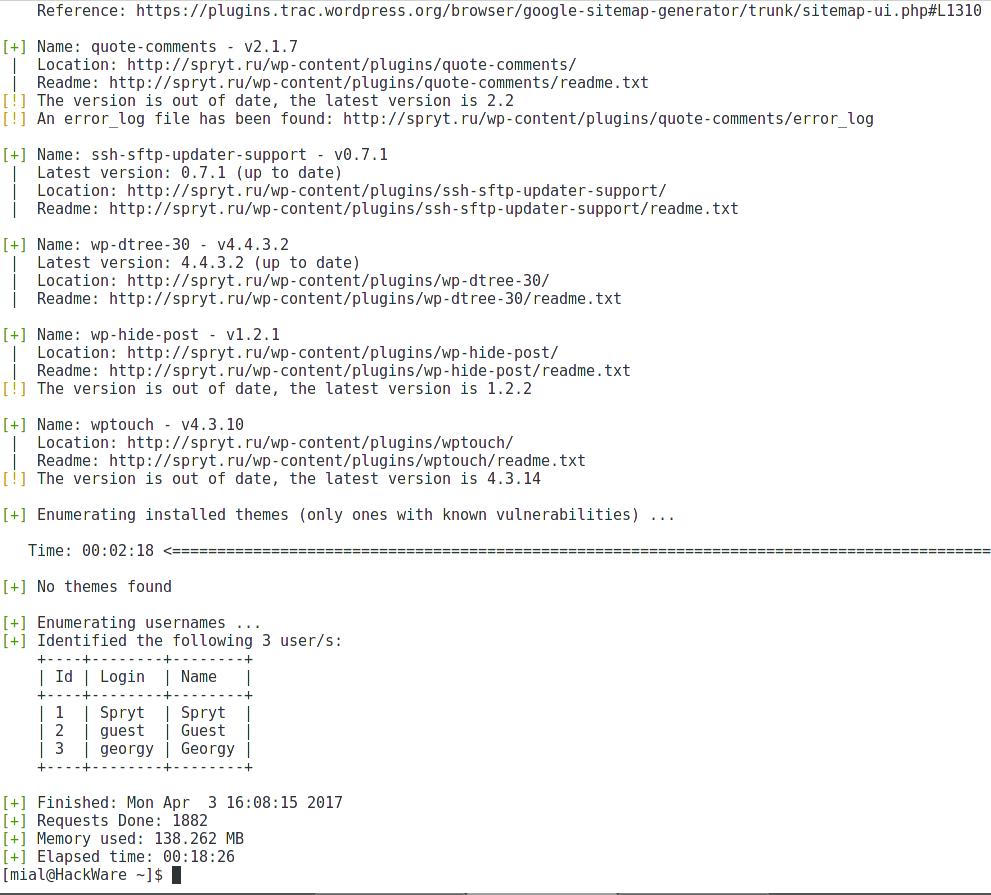

В самом конце нам показаны имена пользователей:

Если для своего сайта вы нашли уязвимый плагин или тему оформления, то обновите их как можно быстрее. Если для них отсутствуют обновления, то лучшим решением будет как можно быстрее удалить их.

Источник

Сканер wordpress kali linux

WordPress Security Scanner

- (Optional but highly recommended: RVM)

- Ruby >= 2.5 — Recommended: latest

- Ruby 2.5.0 to 2.5.3 can cause an ‘undefined symbol: rmpd_util_str_to_d’ error in some systems, see #1283

- Curl >= 7.72 — Recommended: latest

- The 7.29 has a segfault

- The Stream error in the HTTP/2 framing layer in some cases

- RubyGems — Recommended: latest

- Nokogiri might require packages to be installed via your package manager depending on your OS, see https://nokogiri.org/tutorials/installing_nokogiri.html

In a Pentesting distribution

When using a pentesting distubution (such as Kali Linux), it is recommended to install/update wpscan via the package manager if available.

In macOSX via Homebrew

brew install wpscanteam/tap/wpscan

On MacOSX, if a Gem::FilePermissionError is raised due to the Apple’s System Integrity Protection (SIP), either install RVM and install wpscan again, or run sudo gem install -n /usr/local/bin wpscan (see #1286)

You can update the local database by using wpscan —update

Updating WPScan itself is either done via gem update wpscan or the packages manager (this is quite important for distributions such as in Kali Linux: apt-get update && apt-get upgrade ) depending on how WPScan was (pre)installed

Pull the repo with docker pull wpscanteam/wpscan

Enumerating a range of usernames

** replace u1-100 with a range of your choice.

wpscan —url blog.tld This will scan the blog using default options with a good compromise between speed and accuracy. For example, the plugins will be checked passively but their version with a mixed detection mode (passively + aggressively). Potential config backup files will also be checked, along with other interesting findings.

If a more stealthy approach is required, then wpscan —stealthy —url blog.tld can be used. As a result, when using the —enumerate option, don’t forget to set the —plugins-detection accordingly, as its default is ‘passive’.

For more options, open a terminal and type wpscan —help (if you built wpscan from the source, you should type the command outside of the git repo)

The DB is located at

Optional: WordPress Vulnerability Database API

The WPScan CLI tool uses the WordPress Vulnerability Database API to retrieve WordPress vulnerability data in real time. For WPScan to retrieve the vulnerability data an API token must be supplied via the —api-token option, or via a configuration file, as discussed below. An API token can be obtained by registering an account on WPScan.com.

Up to 25 API requests per day are given free of charge, that should be suitable to scan most WordPress websites at least once per day. When the daily 25 API requests are exhausted, WPScan will continue to work as normal but without any vulnerability data. Users can upgrade to paid API usage to increase their API limits within their user profile on WPScan.com.

The Free plan allows 25 API requests per day. View the different available API plans.

How many API requests do you need?

- Our WordPress scanner makes one API request for the WordPress version, one request per installed plugin and one request per installed theme.

- On average, a WordPress website has 22 installed plugins.

- The Free plan should cover around 50% of all WordPress websites.

Load CLI options from file/s

WPScan can load all options (including the —url) from configuration files, the following locations are checked (order: first to last):

/.wpscan/scan.yml

If those files exist, options from the cli_options key will be loaded and overridden if found twice.

Running wpscan in the current directory (pwd), is the same as wpscan -v —proxy socks5://127.0.0.1:9090 —url http://target.tld

Save API Token in a file

The feature mentioned above is useful to keep the API Token in a config file and not have to supply it via the CLI each time. To do so, create the

/.wpscan/scan.yml file containing the below:

Load API Token From ENV (since v3.7.10)

The API Token will be automatically loaded from the ENV variable WPSCAN_API_TOKEN if present. If the —api-token CLI option is also provided, the value from the CLI will be used.

Enumerating a range of usernames

** replace u1-100 with a range of your choice.

WPScan Public Source License

The WPScan software (henceforth referred to simply as «WPScan») is dual-licensed — Copyright 2011-2019 WPScan Team.

Cases that include commercialization of WPScan require a commercial, non-free license. Otherwise, WPScan can be used without charge under the terms set out below.

1.1 «License» means this document.

1.2 «Contributor» means each individual or legal entity that creates, contributes to the creation of, or owns WPScan.

1.3 «WPScan Team» means WPScan’s core developers.

A commercial use is one intended for commercial advantage or monetary compensation.

Example cases of commercialization are:

- Using WPScan to provide commercial managed/Software-as-a-Service services.

- Distributing WPScan as a commercial product or as part of one.

- Using WPScan as a value added service/product.

Example cases which do not require a commercial license, and thus fall under the terms set out below, include (but are not limited to):

- Penetration testers (or penetration testing organizations) using WPScan as part of their assessment toolkit.

- Penetration Testing Linux Distributions including but not limited to Kali Linux, SamuraiWTF, BackBox Linux.

- Using WPScan to test your own systems.

- Any non-commercial use of WPScan.

If you need to purchase a commercial license or are unsure whether you need to purchase a commercial license contact us — contact@wpscan.com.

Free-use Terms and Conditions;

Redistribution is permitted under the following conditions:

- Unmodified License is provided with WPScan.

- Unmodified Copyright notices are provided with WPScan.

- Does not conflict with the commercialization clause.

Copying is permitted so long as it does not conflict with the Redistribution clause.

Modification is permitted so long as it does not conflict with the Redistribution clause.

Any Contributions assume the Contributor grants the WPScan Team the unlimited, non-exclusive right to reuse, modify and relicense the Contributor’s content.

WPScan is provided under an AS-IS basis and without any support, updates or maintenance. Support, updates and maintenance may be given according to the sole discretion of the WPScan Team.

8. Disclaimer of Warranty

WPScan is provided under this License on an “as is” basis, without warranty of any kind, either expressed, implied, or statutory, including, without limitation, warranties that the WPScan is free of defects, merchantable, fit for a particular purpose or non-infringing.

9. Limitation of Liability

To the extent permitted under Law, WPScan is provided under an AS-IS basis. The WPScan Team shall never, and without any limit, be liable for any damage, cost, expense or any other payment incurred as a result of WPScan’s actions, failure, bugs and/or any other interaction between WPScan and end-equipment, computers, other software or any 3rd party, end-equipment, computer or services.

Running WPScan against websites without prior mutual consent may be illegal in your country. The WPScan Team accept no liability and are not responsible for any misuse or damage caused by WPScan.

The «wpscan» term is a registered trademark. This License does not grant the use of the «wpscan» trademark or the use of the WPScan logo.

About

WPScan WordPress security scanner. Written for security professionals and blog maintainers to test the security of their WordPress websites.

Источник