Packages and Binaries:

ncat is a reimplementation of Netcat by the NMAP project, providing most of the features present in the original implementations, along with some new features such as IPv6 and SSL support. Port scanning support has been removed.

Installed size: 776 KB

How to install: sudo apt install ncat

Concatenate and redirect sockets

ndiff

Ndiff is a tool to aid in the comparison of Nmap scans. It takes two Nmap XML output files and prints the differences between them them: hosts coming up and down, ports becoming open or closed, and things like that. It can produce output in human-readable text or machine-readable XML formats.

Installed size: 383 KB

How to install: sudo apt install ndiff

ndiff

Utility to compare the results of Nmap scans

Nmap is a utility for network exploration or security auditing. It supports ping scanning (determine which hosts are up), many port scanning techniques, version detection (determine service protocols and application versions listening behind ports), and TCP/IP fingerprinting (remote host OS or device identification). Nmap also offers flexible target and port specification, decoy/stealth scanning, sunRPC scanning, and more. Most Unix and Windows platforms are supported in both GUI and commandline modes. Several popular handheld devices are also supported, including the Sharp Zaurus and the iPAQ.

Installed size: 4.81 MB

How to install: sudo apt install nmap

- libc6

- libgcc-s1

- liblinear4

- liblua5.3-0

- libpcre3

- libssh2-1

- libssl1.1

- libstdc++6

- lua-lpeg

- nmap-common

- zlib1g

Network exploration tool and security / port scanner

nping

Network packet generation tool / ping utility

nmap-common

Nmap is a utility for network exploration or security auditing. It supports ping scanning (determine which hosts are up), many port scanning techniques, version detection (determine service protocols and application versions listening behind ports), and TCP/IP fingerprinting (remote host OS or device identification). Nmap also offers flexible target and port specification, decoy/stealth scanning, sunRPC scanning, and more. Most Unix and Windows platforms are supported in both GUI and commandline modes. Several popular handheld devices are also supported, including the Sharp Zaurus and the iPAQ.

This package contains the nmap files shared by all architectures.

Installed size: 20.28 MB

How to install: sudo apt install nmap-common

Источник

Как пользоваться Nmap для сканирования сети

Nmap — это очень популярный сканер сети с открытым исходным кодом, который может использоваться как в Windows, так и в Linux. Программа Nmap или Network Mapper была разработана Гордоном Луоном и на данный момент используется специалистами по безопасности и системными администраторами по всему миру.

Эта программа помогает системным администраторам очень быстро понять какие компьютеры подключены к сети, узнать их имена, а также посмотреть какое программное обеспечение на них установлено, какая операционная система и какие типы фильтров применяются. Функциональность программы может быть расширена за счет собственного скриптового языка, который позволяет администраторам автоматизировать много действий.

Например, с помощью скриптов можно автоматически обнаруживать новые уязвимости безопасности в вашей сети. Namp может использоваться с хорошими и плохими намерениями, будьте аккуратны, чтобы не использовать nmap против закона. В этой инструкции мы рассмотрим как пользоваться namp для сканирования портов в операционной системе Linux. Но сначала нужно попытаться понять как работает эта утилита.

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Синтаксис Nmap

Команда запуска Nmap очень проста для этого достаточно передать ей в параметрах целевой IP адрес или сеть, а также указать опции при необходимости:

$ nmap опции адрес

Теперь давайте рассмотрим основные опции, которые понадобятся нам в этой статье.

- -sL — просто создать список работающих хостов, но не сканировать порты nmap;

- -sP — только проверять доступен ли хост с помощью ping;

- -PN — считать все хосты доступными, даже если они не отвечают на ping;

- -sS/sT/sA/sW/sM — TCP сканирование;

- -sU — UDP сканирование nmap;

- -sN/sF/sX — TCP NULL и FIN сканирование;

- -sC — запускать скрипт по умолчанию;

- -sI — ленивое Indle сканирование;

- -p — указать диапазон портов для проверки;

- -sV — детальное исследование портов для определения версий служб;

- -O — определять операционную систему;

- -T3 — скорость сканирования, чем больше, тем быстрее;

- -D — маскировать сканирование с помощью фиктивных IP;

- -S — изменить свой IP адрес на указанный;

- -e — использовать определенный интерфейс;

- —spoof-mac — установить свой MAC адрес;

- -A — определение операционной системы с помощью скриптов.

Теперь, когда мы рассмотрели все основные опции, давайте поговорим о том, как выполняется сканирование портов nmap.

Как пользоваться Nmap для сканирования портов в Linux

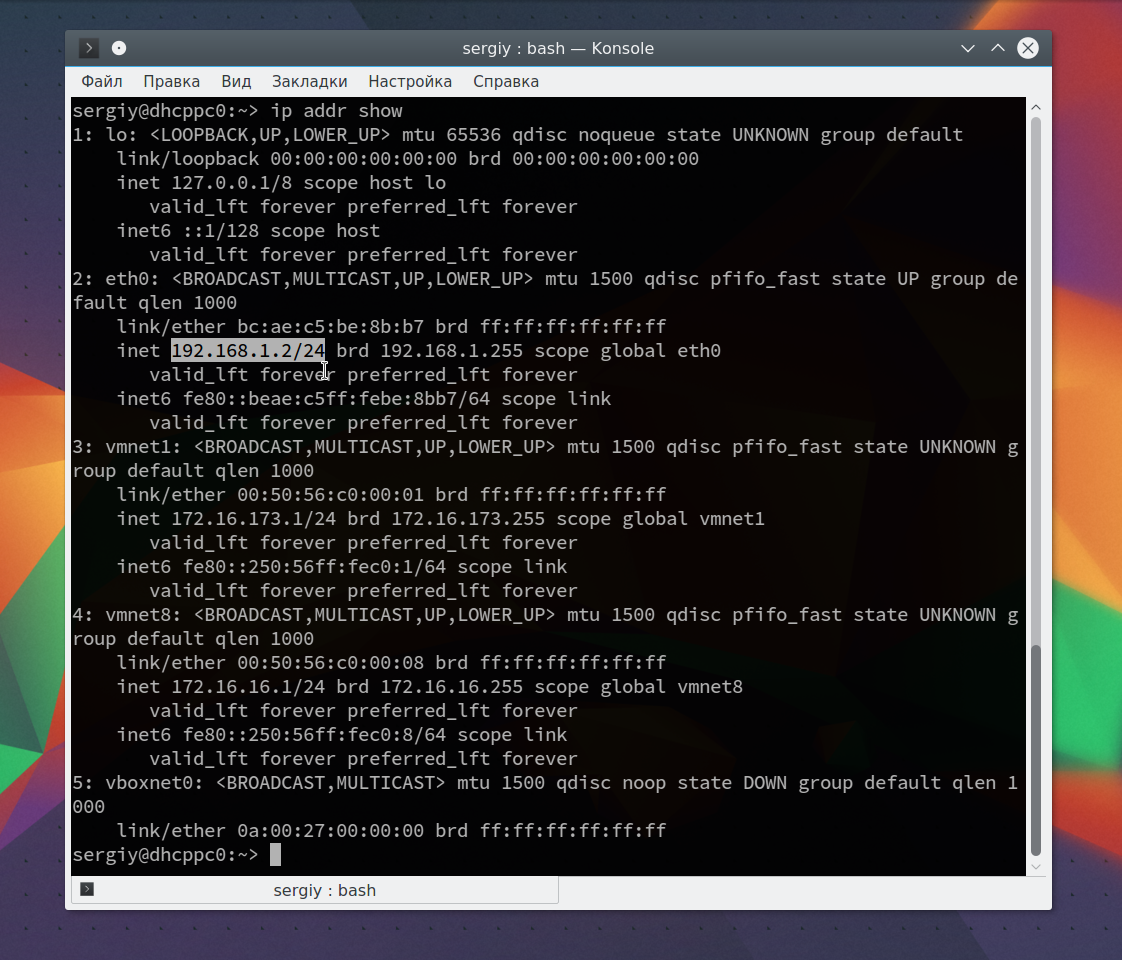

Дальше рассмотрим примеры nmap. Сначала давайте рассмотрим как найти все подключенные к сети устройства, для этого достаточно использовать опцию -sL и указать маску нашей сети. в моем случае это 192.168.1.1/24. Маску вашей локальной сети вы можете найти, выполнив команду:

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

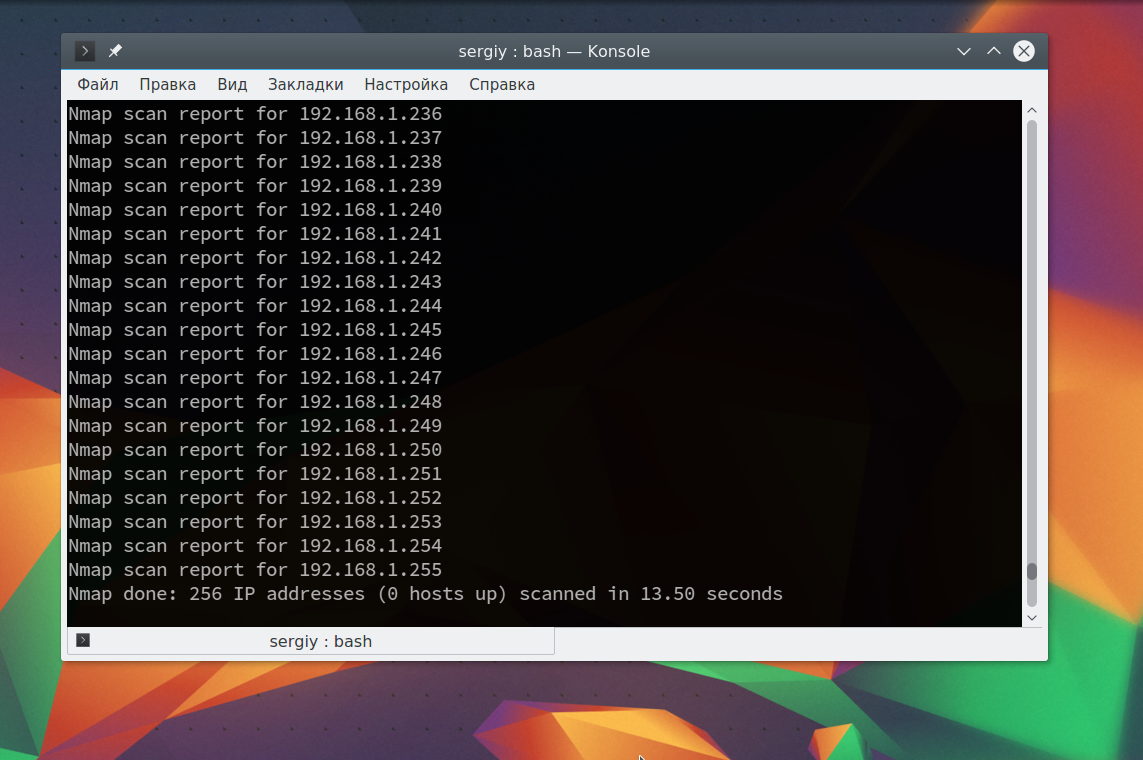

nmap -sL 192.168.1.1/24

Иногда это сканирование может не дать никаких результатов, потому что некоторые операционные системы имеют защиту от сканирования портов. Но это можно обойти, просто использовав для сканирования ping всех ip адресов сети, для этого есть опция -sn:

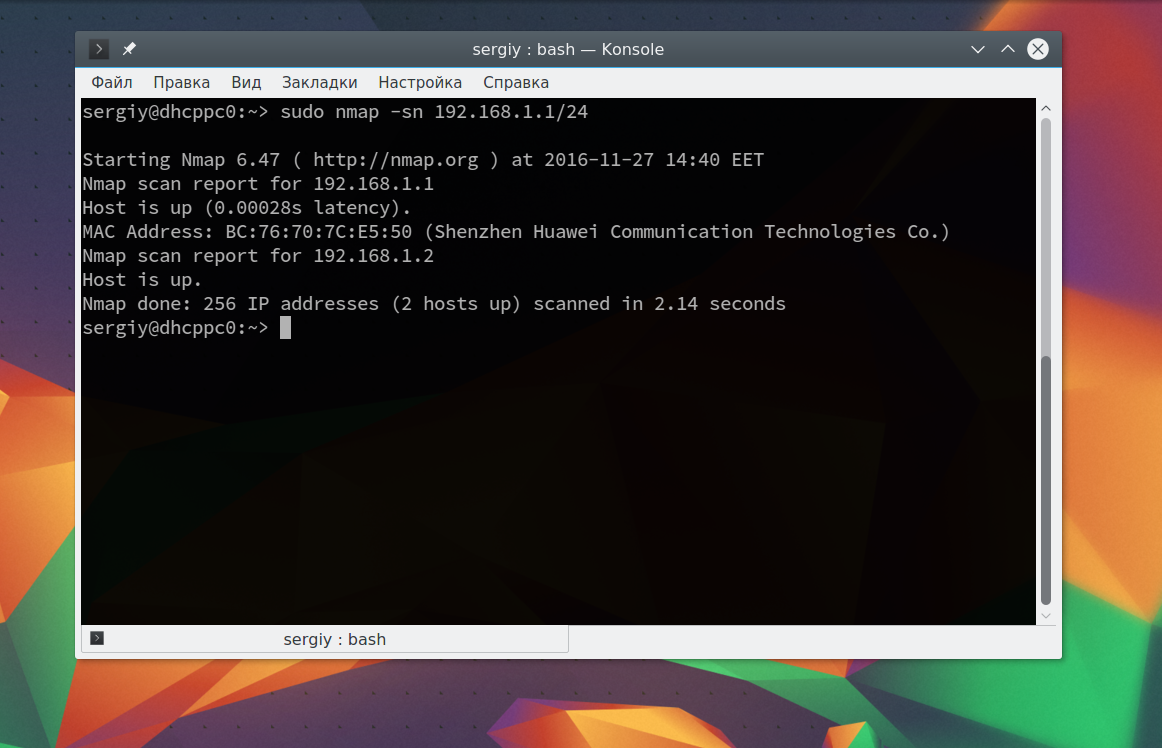

nmap -sn 192.168.1.1/24

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

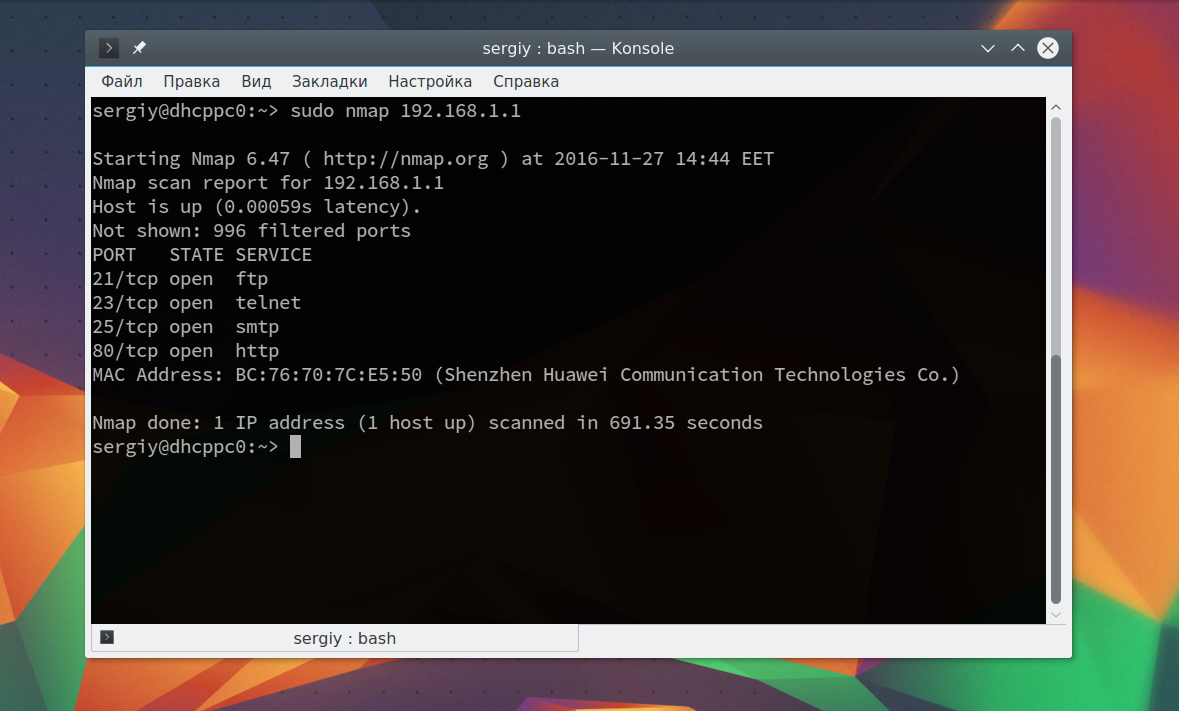

sudo nmap 192.168.1.1

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

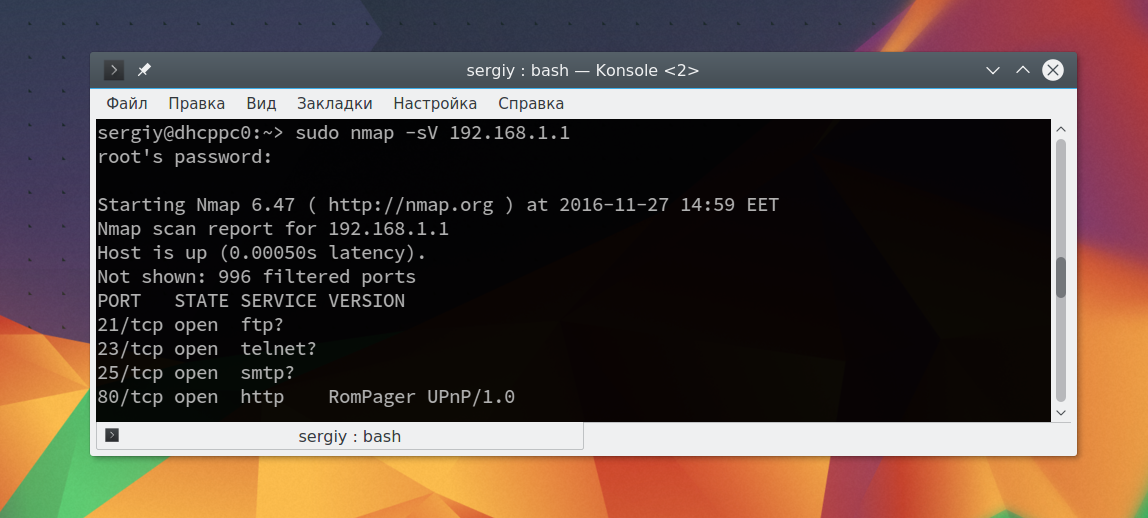

Чтобы узнать более подробную информацию о машине и запущенных на ней сервисах вы можете использовать опцию -sV. Утилита подключится к каждому порту и определит всю доступную информацию:

sudo nmap -sV 192.168.1.1

На нашей машине запущен ftp, а поэтому мы можем попытаться рассмотреть эту службу подробнее с помощью стандартных скриптов nmap. Скрипты позволяют проверить порт более детально, найти возможные уязвимости. Для этого используйте опцию -sC и -p чтобы задать порт:

sudo nmap -sC 192.168.56.102 -p 21

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

sudo find /usr/share/nmap/scripts/ -name ‘*.nse’ | grep ftp

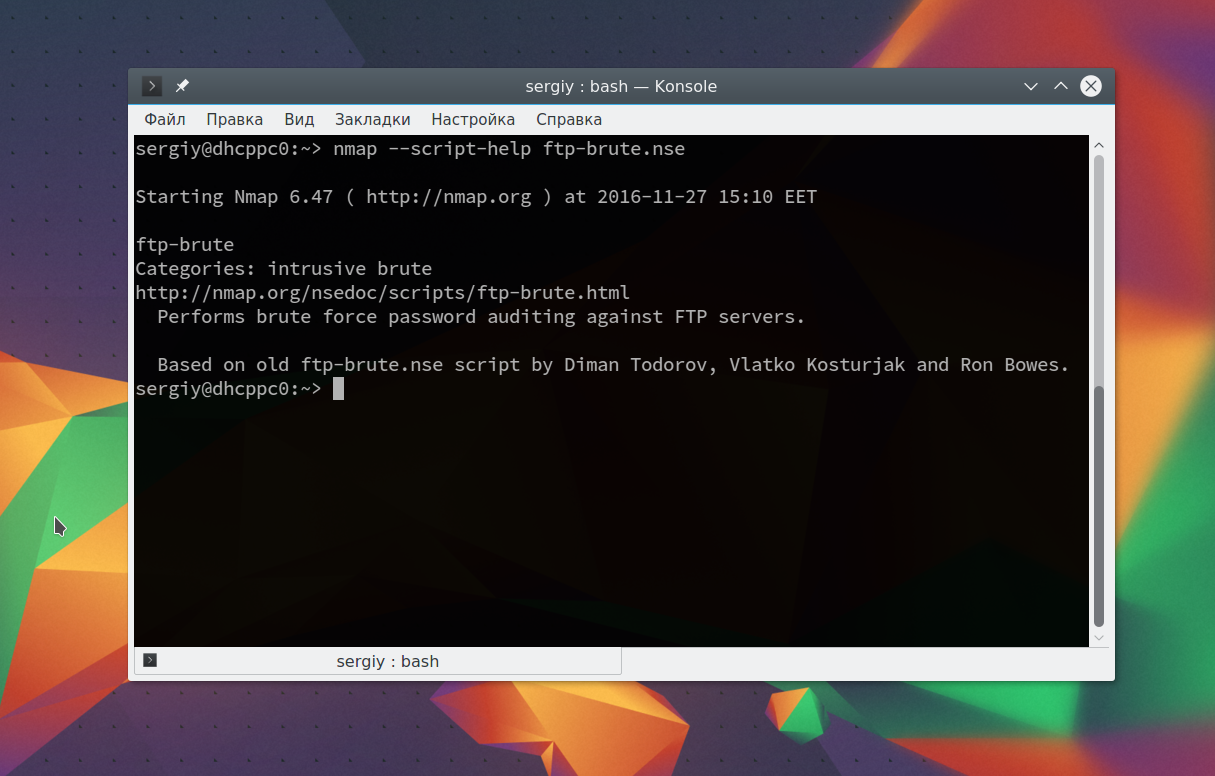

Затем попытаемся использовать один из них, для этого достаточно указать его с помощью опции —script. Но сначала вы можете посмотреть информацию о скрипте:

sudo nmap —script-help ftp-brute.nse

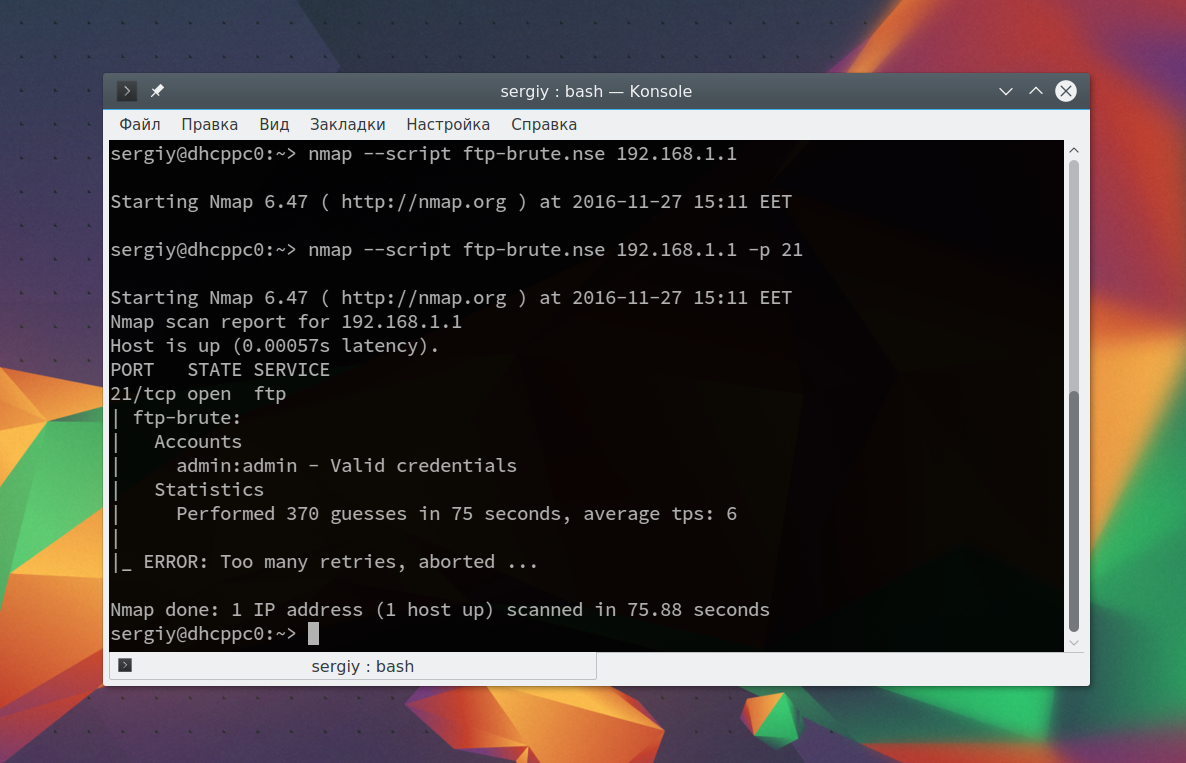

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

sudo nmap —script ftp-brute.nse 192.168.1.1 -p 21

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

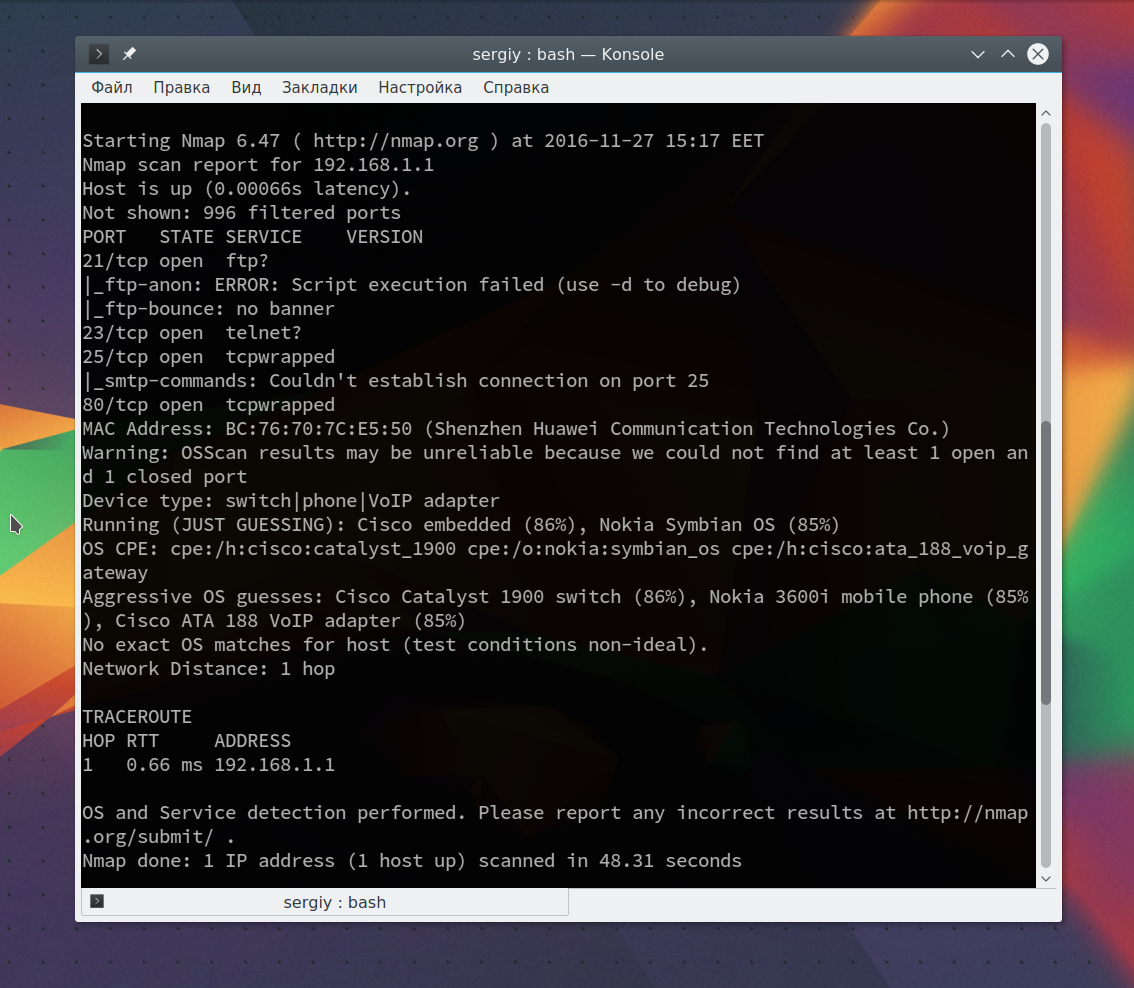

Также можно запустить утилиту с опцией -A, она активирует более агрессивный режим работы утилиты, с помощью которого вы получите большую часть информации одной командой:

sudo nmap -A 192.168.1.1

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины.

Выводы

В этой статье мы рассмотрели как выполняется сканирование портов nmap, а также несколько простых примеров использования этой утилиты. Эти команды nmap могут быть полезными многим системным администраторам, чтобы улучшить безопасность их систем. Но это далеко не все возможности утилиты. Продолжайте экспериментировать с утилитой чтобы узнать больше только не в чужих сетях!

Источник

Сканирование портов kali linux

Внешний сетевой периметр чаще всего подвергается атакам, определяя перед техническими специалистами задачу — сделать его максимально защищенным и неприступным. Для этого необходимо проводить тестирование на проникновение, одним из этапов которого является сканирование периметра на наличие уязвимостей. Если привлечь сторонних специалистов для проведения работ возможности нет, на базовом уровне можно самостоятельно оценить защищенность сетевых ресурсов бесплатно, без регистрации и СМС.

Ранее мы писали, как проводить разведку и сбор информации для анализа защищенности веб-приложения. Статью стоит почитать, если компания использует публично-доступный веб-ресурс, а также для общего развития. В качестве дистрибутива для анализа защищенности можно воспользоваться Kali Linux или аналогом, в котором есть необходимый инструментарий.

Информация предоставлена исключительно в ознакомительных целях. Не нарушайте законодательство!

Сканирование

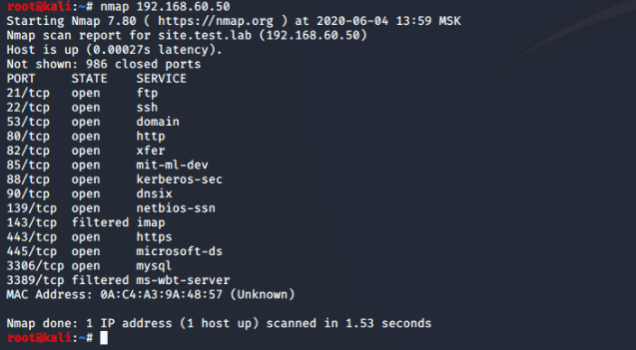

Для начала просканируем IP-адрес с помощью Nmap (будем считать, что сканируем шлюз):

У Nmap довольно много функций для сканирования, которые можно комбинировать, например:

- сканировать TCP и UDP порты;

- определять сервисы;

- собирать баннеры и многое другое.

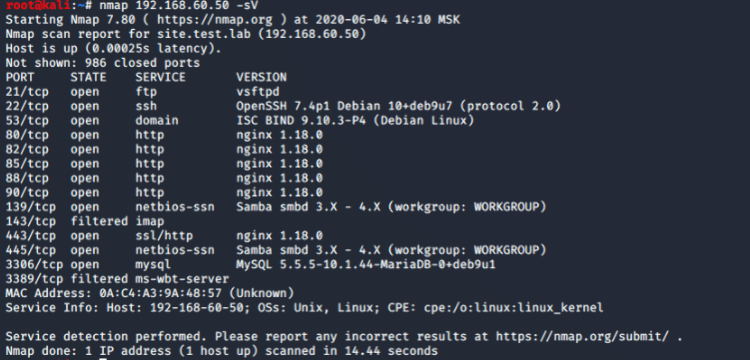

При обнаружении открытых портов нужно проверить сервисы и попытаться собрать как можно больше информации о них, добавив ключ -sV .

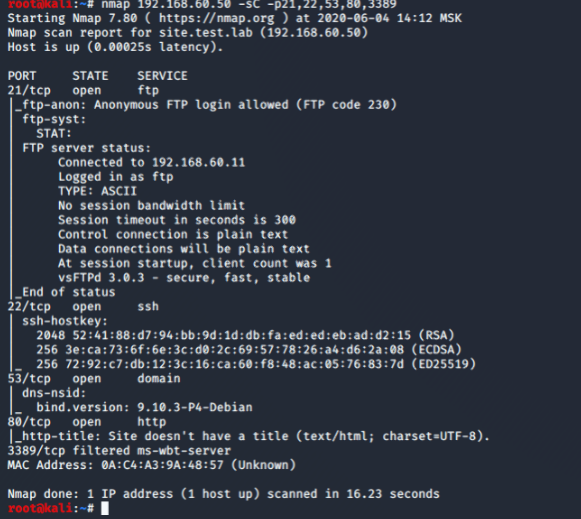

Nmap поддерживает огромное количество скриптов, написанных на языке Lua. Следующей командой мы запустим стандартный набор, который будет применяться к указанным портам. В этот набор входят скрипты, предназначенные для определения имени пользователя, от которого запущен сервис, сбор баннеров сайта, проверка анонимного доступа к FTP-серверу и т.д.:

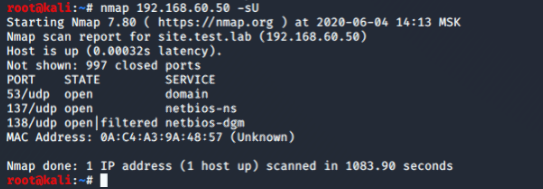

И, разумеется, выполним сканирование UDP портов:

Помимо этого, стоит обратить внимание на специальный скрипт vulscan, который может расширить возможности Nmap до функционала сканера уязвимостей, используя базы exploit-db, CVE, OpenVAS и т.д.

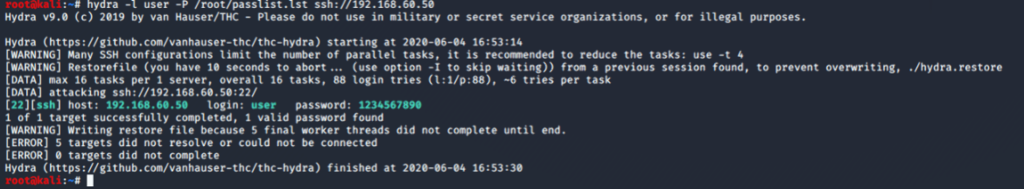

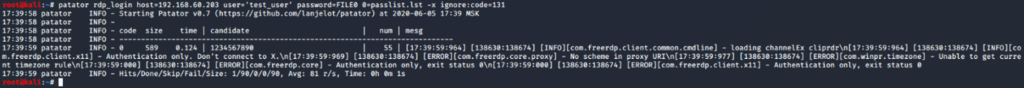

Для таких сервисов, как SSH, FTP, MySQL, MSSQL, RDS и т.д. можно попробовать провести атаку методом перебора для получения учетных записей. Если использовать инструмент Hydra, то для этого достаточно указать в параметре -l имя пользователя (или список имен), в -p — словарь с паролями, а также атакуемый сервис и адрес цели. Более подробно о том, как проводить атаки методом перебора (brute-force) и с использованием какого инструментария, мы писали в этой статье.

MSSQL (1433 порт)

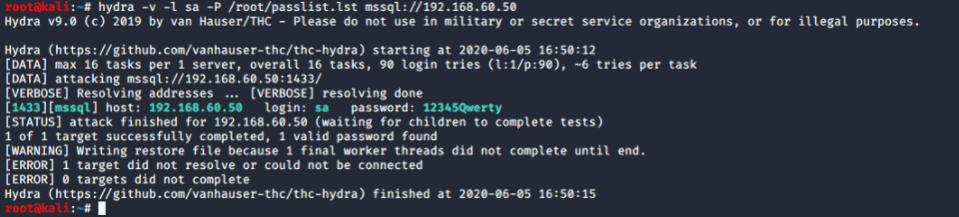

В последнем случае выбрали Patator, поскольку Hydra на данный момент не имеет возможности подбирать пароли к RDS. Имя пользователя для перебора указываем в параметре user , а словарь указываем через параметр FILE0 . Также добавляем параметр -x , в котором указываем фильтрацию по коду ответа и игнорируем все ответы с кодом 131 .

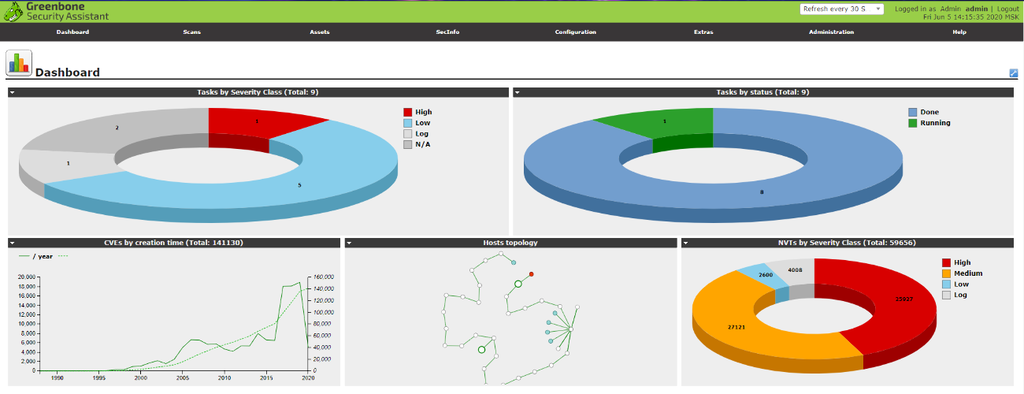

Рекомендуется, помимо этого, использовать и сканеры уязвимостей, такие как OpenVAS или Nessus. Они сканируют целевой хост и ищут всевозможные «точки входа», предоставляя детальный отчет. Например, OpenVAS сканирует открытые порты, посылает специальным образом сформированные пакеты для имитации атаки или даже авторизуется на узле, получает доступ к консоли управления и выполняет на нем команды. По завершении OpenVAS анализирует собранные данные и делает выводы о наличии каких-либо проблем с безопасностью, связанные, в большинстве случаев, с отсутствием последних обновлений или же неправильной настройкой (misconfiguration).

Веб-ресурсы

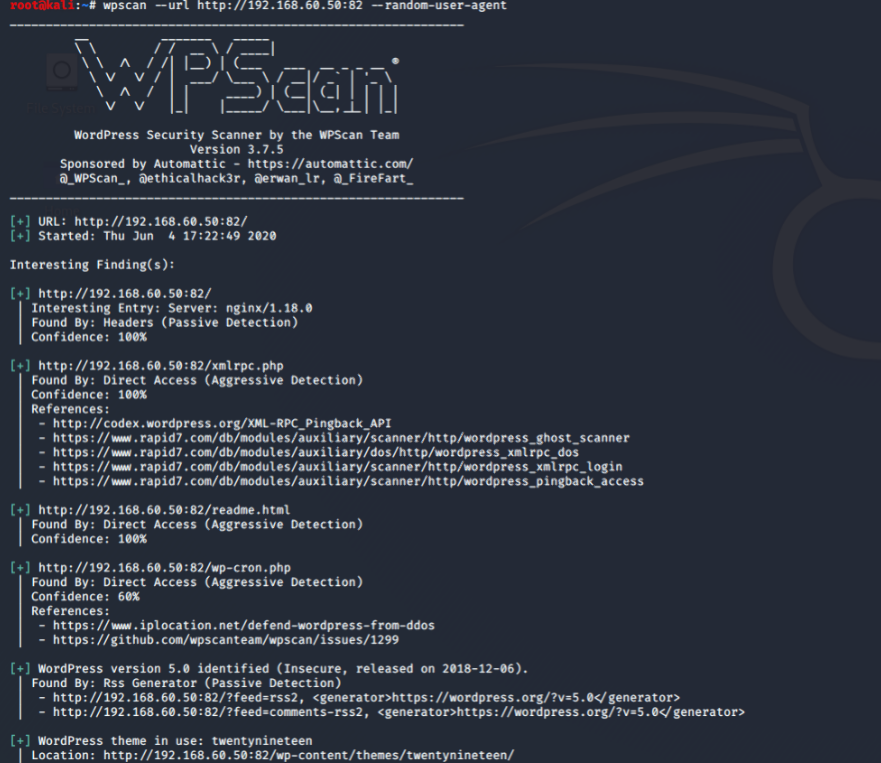

Для сканирования веб-приложений на уязвимости есть различные инструменты, доступные в Kali Linux. Как правило, используются специализированные сканеры, рассчитанные под конкретные цели. Например, если веб-приложение использует CMS WordPress, то для его анализа можно использовать сканер WPScan, который способен определить версию используемой CMS, установленные компоненты, а также плагины. Если какие-то из компонентов будут иметь уязвимости, то дополнительно в выводе можно увидеть ссылки на описание уязвимостей и эксплойтов.

Ключ —random-user-agent может понадобиться для изменения заголовка User Agent , чтобы попытаться обойти средства защиты при сканировании. Тем не менее, мы рекомендуем временно вносить адрес, с которого производится сканирование, в список исключений для более точного анализа.

Еще два популярных сканера веб-приложений — Nikto и Wapiti, станут хорошими помощниками при проведении поверхностного аудита веб-приложения на наличие уязвимостей.

Nikto предназначен для поиска различных дефолтных и небезопасных файлов, конфигураций и программ на веб-серверах любого типа, а Wapiti анализирует структуру сайта, ищет доступные сценарии атаки, анализирует параметры, а затем включает фаззер, с помощью которого обнаруживает уязвимости.

Wapiti в своем арсенале имеет методики для определения инъекций; XSS; CRLF багов (HTTP Response Splitting); ошибок в обработке файлов (RFI/LFI, fopen, readfile) и т.д. Запустить его можно командой:

# wapiti http://example.com/about -u -v 2 -o /home/outfile.html , где:

- -u — подсвечивать найденные уязвимости цветом;

- -v 2 — показывать все уязвимости;

- -o — путь для создания отчета.

IPSec

Бывает так, что все основные порты при сканировании либо закрыты, либо фильтруются, но открыт 500 (UDP) порт для установки IPSec-соединения, позволяя развить вектор атаки и получить доступ ко внутренним ресурсам компании. Используя утилиту ikeforce, можно проводить атаки на community-строки для IPSec. Также при использовании ikeforce существует возможность получения хеша для bruteforce-атаки в режиме offline. Пример использования в режиме enumiration :

# python ikeforce.py 192.168.60.50 -e -w wordlist.txt -t 5 2 1 2

- -e — режим enumiration ;

- -w — путь к словарю для перебора;

- -t — выбора параметров шифрования, типов хэша, авторизации и тд.

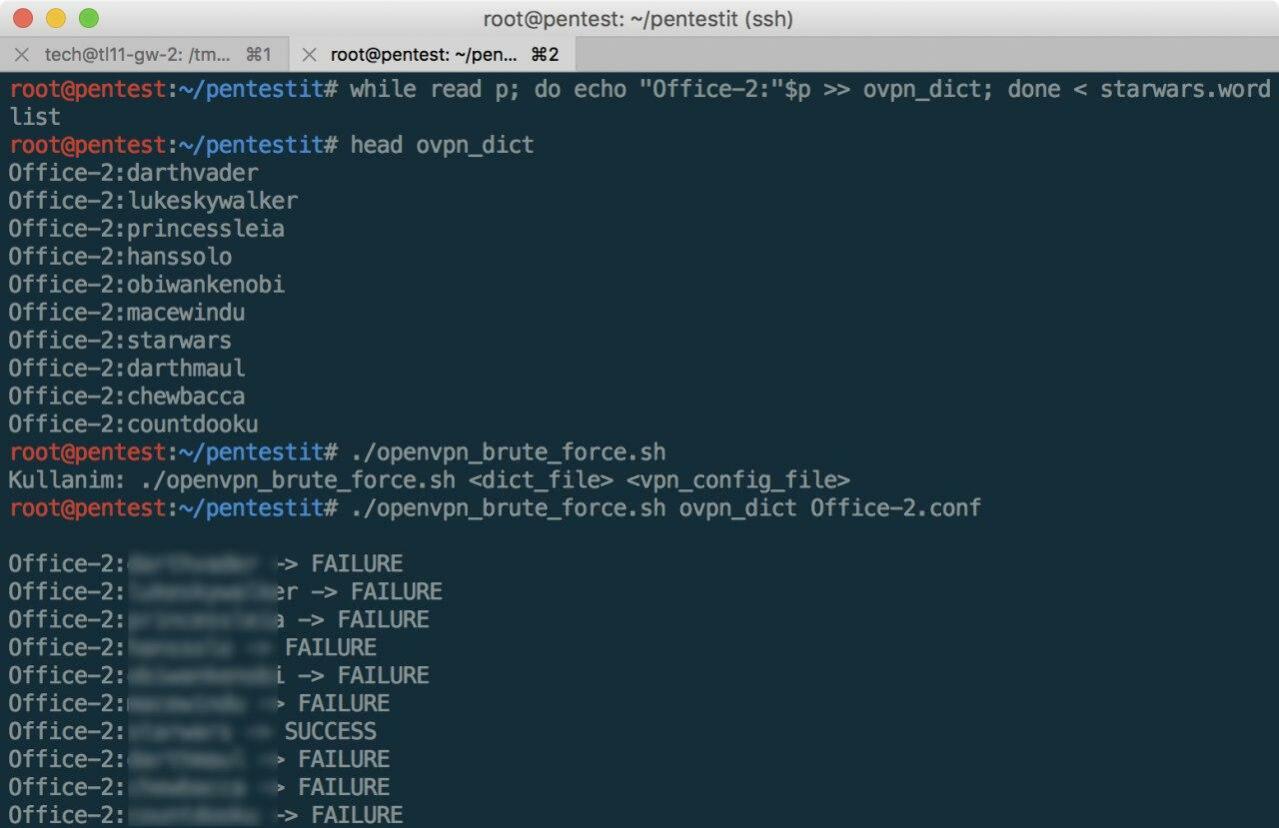

OpenVPN

Ситуация, аналогичная с IPSec. Только в случае с OpenVPN, скорее всего, будет открыт 1194 (UDP) порт, что также может стать вектором для атаки злоумышленниками. Используя скрипт openvpn-brute, можно проводить атаки методом перебора с целью получения учетной записи для подключения к VPN и, соответственно, доступа к менее защищенным внутренним корпоративным ресурсам.

- ovpn_dict — путь к словарю с именем пользователя и паролями для перебора, написанными через двоеточие;

- Office-2.conf — путь к файлу конфигурации для подключения к VPN.

Если в компании используются беспроводные сети, злоумышленники могут этим воспользоваться для развития атаки на подключенных клиентов и внутренние ресурсы компании. Стоит максимально изолировать сегмент с беспроводными устройствами. Для тестирования беспроводных сетей в Kali Linux также предусмотрен набор инструментов.

С помощью одних, например, Wifite, можно полностью автоматизировать тестирование беспроводной сети. При использовании других, например, Aircrack-ng, все этапы проведения тестирования придется провести вручную.

Важно также понимать, что для подобного рода тестирования часто может потребоваться дополнительное оборудование — беспроводные адаптеры, которые способны работать в режиме мониторинга (promiscuous mode) — обязательное условие для перехвата трафика. Для этого подойдут только адаптеры с соответствующими чипами, и выбирать придется в соответствии с их спецификацией. Это могут быть как довольно дорогостоящие устройства Alpha, так и обычные: встроенные в ноутбуке или USB-адаптеры.

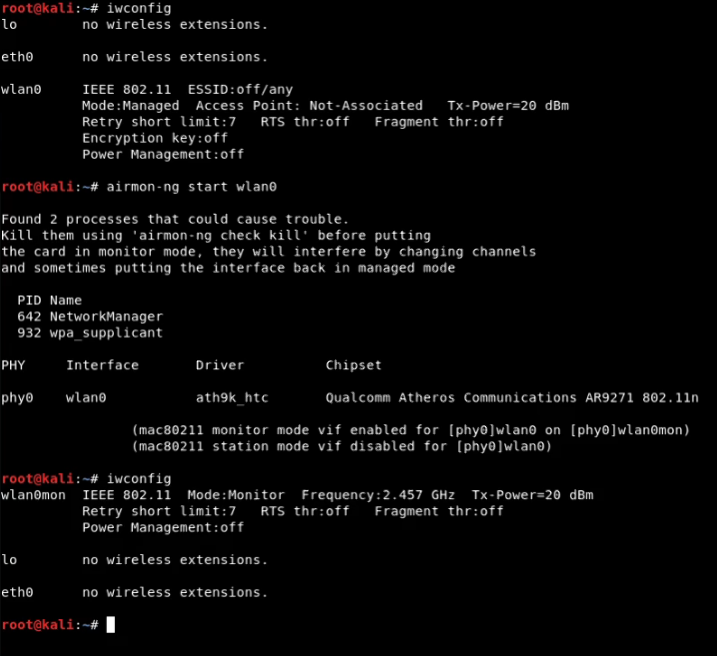

Если нужный адаптер подобран, то можно приступать к тестированию. Для начала необходимо перевести устройство в режим мониторинга командой:

где wlan0 — название беспроводного адаптера (может отличаться). Если все правильно, то название интерфейса изменится с добавлением в него слова mon . Теперь можно сканировать беспроводной эфир на наличие корпоративной точки доступа:

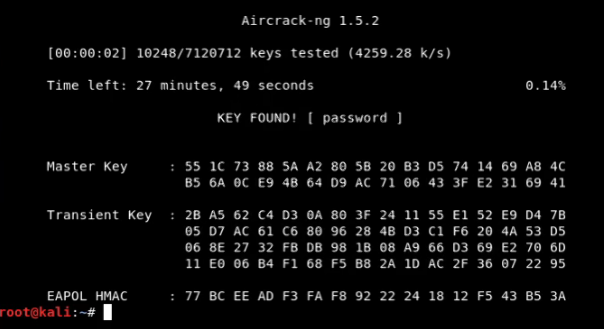

Перехватив хендшейк подключения к точке доступа и сохранив его, можно приступать к перебору паролей по словарю:

- /root/1.cap — путь до сохраненного файла хендшейка;

- -w — ключ указания словаря с паролями для перебора.

Если в качестве протокола защиты используется WPA2-Enterprise , рекомендую обратить внимание на инструмент eaphammer, предназначенный для проведения тестирований этого протокола.

Заключение

Поддерживать должный уровень защищенности внешнего сетевого периметра — задача объемная, включающая в себя проведение аудита информационной безопасности, разработку политик и соблюдение регламентов, а тестирование на проникновение — это хороший инструмент, позволяющий получить объективную картину состояния защищенности. Представленный в статье инструментарий поможет получить такую оценку, но для полноценного анализа рекомендуем привлечь специалистов.

На программе практической подготовки «Zero Security: A» в специализированных лабораториях, построенных на базе реальной корпоративной сети, мы будем разбирать различный инструментарий для проведения тестирования на проникновение, изучать природу атак и способы компрометации сетевых сервисов и веб-приложений. Присоединяйтесь!

Тестирование на проникновение — одно из основных направлений деятельности нашей компании, коллектив которой представлен специалистами с опытом работы в сфере более 10 лет.

Специализируясь в области практической информационной безопасности, мы производим поиск уязвимостей на защищенных интернет-ресурсах, выступаем с докладами на международных форумах, разрабатываем программное обеспечение и уникальные лаборатории тестирования на проникновение «Test lab», в которых принимают участие профессионалы со всего мира.

Оставайтесь здоровыми и защищенными!

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник