- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Продвинутое использование OpenVPN

- Оглавление

- Скрипт для автоматизации создания ключей OpenVPN

- Повторный запуск скрипта OpenVPNassistent

- Запуск сервера OpenVPN и подключение клиентов к нему

- Как подключиться к OpenVPN с Android

- Доступ к службам компьютера через NAT и с серым IP с помощью OpenVPN

- Как сделать статичные IP для клиентов OpenVPN

- Обход перехватывающего портала с помощью OpenVPN

- Обход перехватывающих порталов с телефона

- Доступ к публичным ресурсам сервера OpenVPN

- Как захватывать и анализировать VPN трафик с Wireshark

- Заключение

- Связанные статьи:

- Рекомендуется Вам:

- 14 комментариев to Продвинутое использование OpenVPN

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Продвинутое использование OpenVPN

Оглавление

Многие используют OpenVPN для сокрытия настоящего IP и обхода блокировок доступа к веб-сайтам. Но этим возможности технологии VPN не ограничены. По своему понятию (Virtual Private Network) с помощью OpenVPN можно настраивать виртуальные частные сети, таким образом организуя закрытое из вне пространство с удобным доступом к локальным ресурсам тем, кто к этим сетям подключён. Причём «локальными» эти ресурсы являются внутри виртуальной частной сети, то есть, на самом деле, удалённый компьютер может быть подключён к Интернету на другом конце света через два NAT’а, но мы можем подключаться к его веб-серверу или файловому хранилищу напрямую внутри виртуальной сети. То есть такой подход позволяет решать и другие задачи: доступ к ресурсам компьютера, находящегося за NAT (не имеющего статичного публичного IP), шифрование передаваемых данных, выход в Интернет скрывая свой настоящий IP и другие.

В предыдущей статье я показал как настроить сервер и клиентов OpenVPN. Теперь предлагаю продолжить изучение OpenVPN и рассмотреть разные фишки не совсем стандартного использования OpenVPN: обход перехватывающих порталов, обход ограничений NAT, задействование преимуществ виртуальной частной сети.

Кстати, если вам нужен VPS сервер, чтобы вы могли установить на него OpenVPN и повторять то, что я показываю, то попробуйте этот.

Скрипт для автоматизации создания ключей OpenVPN

Если вы смотрели Инструкцию по настройке сервера и клиента OpenVPN, то могли обратить внимание, что она очень большая. Кстати, некоторое время назад я дополнил и исправил эту инструкцию (в части установки на Debian, Ubuntu, Linux Mint, Kali Linux).

Чтобы сделать жизнь чуточку проще, я написал скрипт OpenVPNassistent, который помогает автоматизировать процесс создания конфигурационных файлов и ключей для сервера и клиентов OpenVPN. Причём этот скрипт создаёт конфигурационные файлы со встроенными сертификатами (для сервера их 5, а для каждого клиента по 4). Скрипт, насколько это возможно, автоматизирует все процессы.

Скрипт поддерживает работу в производных Debian (Ubuntu, Kali Linux, Linux Mint), а также в производных Arch Linux (BlackArch). Я его тестировал в Kali Linux, Arch Linux/BlackArch, Ubuntu.

При запуске скрипт проверит, установлен ли OpenVPN, если не установлен, то спросит разрешение и установит.

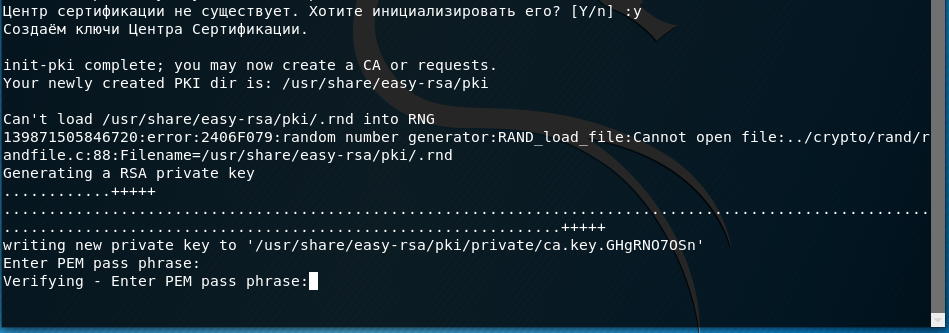

Далее проверит, создан ли Центр Сертификации (CA) — если нет, то предложит создать его — соглашаемся.

Придумайте, введите и (главное) запомните пароль центра сертификации. Затем подтвердите этот же пароль:

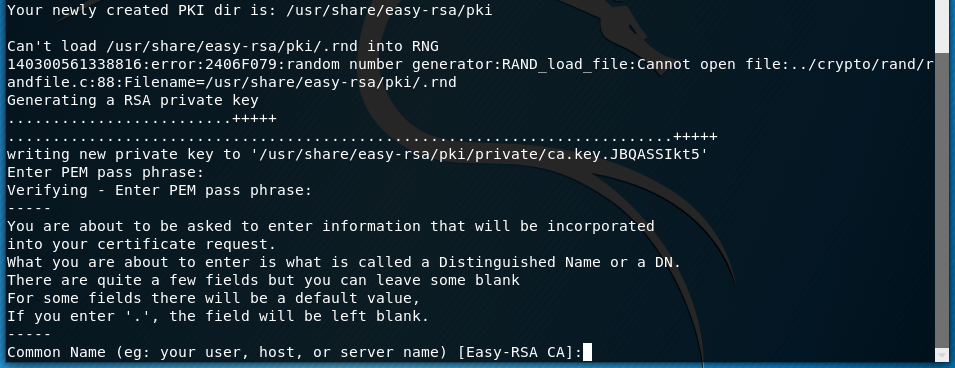

У вас спросят имя CA, можно ничего не менять, просто нажмите Enter:

Будет создана и сохранена пара публичный-приватный ключ CA.

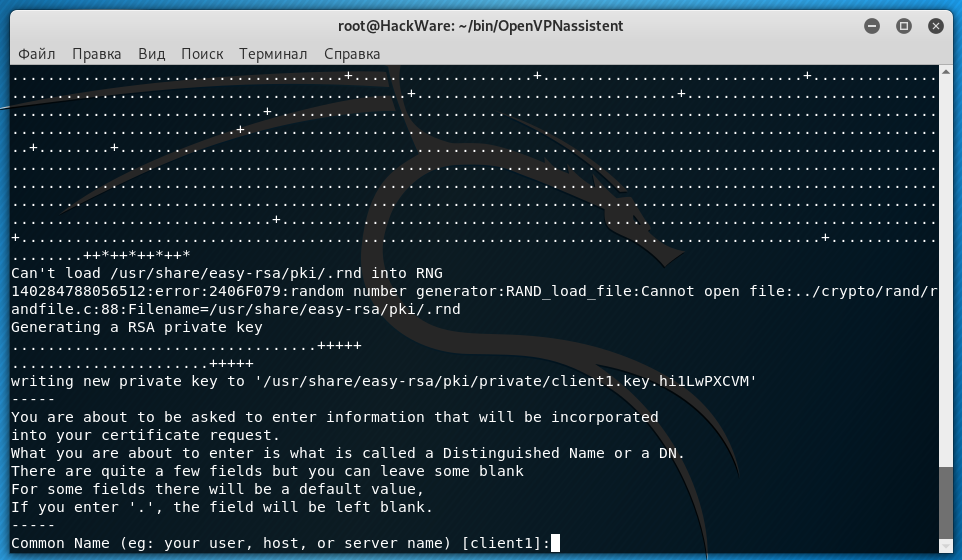

Вы можете заметить, что скрипт постоянно показывает предупреждения

Это какой-то баг в easy-rsa — на создаваемые сертификаты это никак не влияет — они получаются нормальными. Даже если вы будете создавать сертификаты вручную, без моего скрипта, у вас будет появляться эта же ошибка/предупреждение.

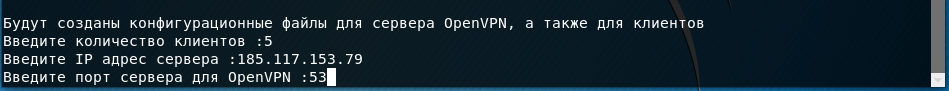

Теперь скрипт задаёт вопрос, для скольких клиентов нужно создать конфигурационные файлы (для каждого из них будет создан свой файл с собственными сертификатами).

Также скрипт спросит IP адрес сервера OpenVPN. Если вы его не знаете, то оставьте поле пустым — но вам затем придётся вручную добавлять его в каждый конфигурационный файл клиента.

Ещё скрипт спрашивает, какой порт будет использовать OpenVPN. Портом по умолчанию является 1194. Можно выбрать любой незанятый порт, например, я использую 53 — далее я покажу как OpenVPN на 53 порту помогает обходить Перехватывающие Порталы (хот-споты с авторизацией на веб-интерфейсе).

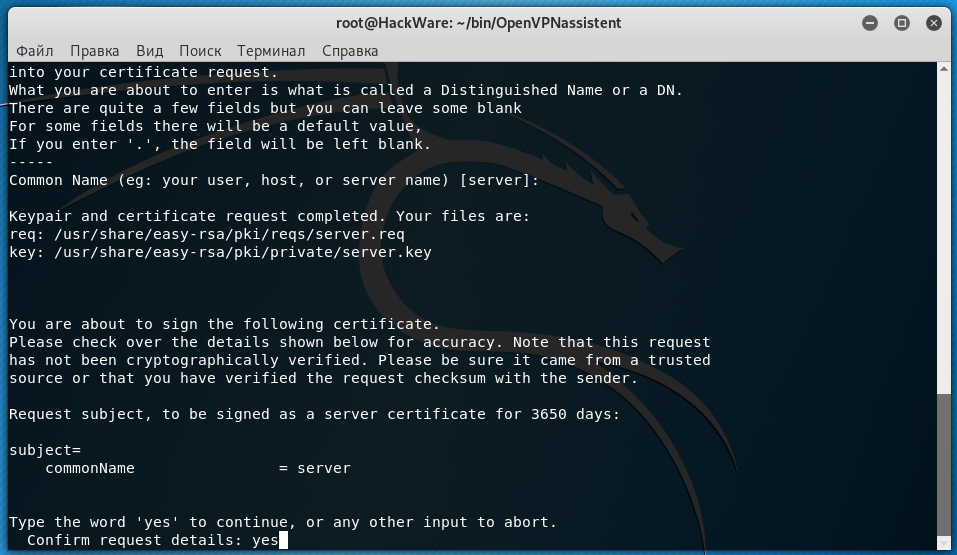

Далее скрипт переходит к созданию сертификатов. Вначале у нас спрашивают имя сервера, достаточно просто нажать Enter:

Если всё прошло без ошибок, то появится сообщение что создан приватный ключ (файл .key) и создан файл запроса (.req).

Для получения сертификата (публичного ключа), нужно подписать файл запроса — именно к этому скрипт сразу и переходит. У нас спрашивают, хотим ли мы подписать ключ для, набираем yes:

Вводим пароль от центра сертификации:

Если всё нормально, то будет выведено:

Сразу после этого начнётся создание ещё двух ключей — это происходит полностью автоматически.

Теперь переходим к созданию ключей для клиентов. Когда скрипт будет спрашивать имена клиентов, достаточно просто нажимать Enter:

Далее аналогично созданию пары приватный-публичный ключ сервера. То есть все файлы создаются автоматически, нужно только на запрос CA вводить yes, а также пароль от CA:

Это нужно сделать для каждого клиента.

Когда скрипт завершит работу, он выведет информацию о созданных файлах:

Эти файлы находятся в папке со скриптом в подпапке configs. Все сертификаты уже встроены внутри конфигурационных файлов — это очень удобно, не нужно их размещать, прописывать пути. Причём — созданные конфигурационные файлы универсальны — вы можете с их помощью подключаться к OpenVPN серверу из Linux, Windows, Android.

Повторный запуск скрипта OpenVPNassistent

При повторном запуске появляются нюансы. Во-первых, если вы не меняете имена сервера и клиентов, то скрипт будет спрашивать, нужно ли перезаписывать уже существующие файлы? Во-вторых, если вы используете те же самые имена файлов клиента и сервера, то создание подписанного сертификата для них всегда будет завершаться ошибкой, что такой сертификат уже существует в базе данных. Эта «база данных» представляет собой несколько файлов в виде простого текста, где перечислены ранее созданные сертификаты. Это очень похоже на баг, поскольку никак не возможно подписать сертификат для того же имени. Поэтому чтобы «обойти» эту проблему на тот случай, если понадобиться заново создавать сертификаты для сервера и клиентов с теми же именами (server, client1, client2, client3 и т. д.), я просто удаляю Центр Сертификации и затем создаю его по-новому.

Чтобы удалить CA в Debian и производных (вместе с ключами самого CA, а также всеми другими ключами, созданными в CA):

Чтобы удалить CA в Arch Linux и производных (вместе с ключами самого CA, а также всеми другими ключами, созданными в CA):

Если у вас там какие-то свои настройки и своя инфраструктура, то не делайте так. Если же вы создаёте Центр Сертификации только чтобы подписать ключи для OpenVPN сервера/клиентов, то ничего страшного в этом нет — точно такой же CA можно инициализировать одной командой сколько угодно раз.

Причём это ни какая-то проблема моего скрипта — это проблема easy-rsa для которой мой скрипт является обёрткой. То есть если вы будете вручную вводить команды для создания каждого сертификата, то столкнётесь ровно с такими же проблемами.

Запуск сервера OpenVPN и подключение клиентов к нему

Поскольку это может вызвать путаницу, вернёмся к теории по основам работы OpenVPN сервера и клиентов.

Для запуска OpenVPN сервера нужны:

- конфигурационный файл

- 5 сертификатов

В предыдущей статье по настройке OpenVPN, мы размещали необходимые сертификаты, затем в конфигурационном файле прописывали путь до каждого из этих сертификатов, и уже только затем запускали OpenVPN сервер с указанием на наш конфигурационный файл.

Для OpenVPN, файлы сертификатов можно встроить (внедрить) в конфигурационный файл. Как это сделать я рассказывал в дополнении к той статье.

На предыдущем этапе с помощью скрипта мы создали конфигурационные файлы в которые уже встроены все необходимые сертификаты — то есть нам не нужно их устанавливать по отдельности на сервер и клиенты. Достаточно только скопировать файл server.conf на сервер, а файлы client1.ovpn, client2.ovpn и т. д. раскидать по соответствующим клиентам.

Файл server.conf можно «закинуть» на сервер с помощью утилиты scp, с помощью FTP или веб-файлового менеджера — в общем, как умеете. Причём, если у вас есть доступ по SSH, то можете просто создать на сервере текстовый файл с помощью nano/vim и скопировать-вставить содержимое файла server.conf, поскольку это файл в виде простого текста.

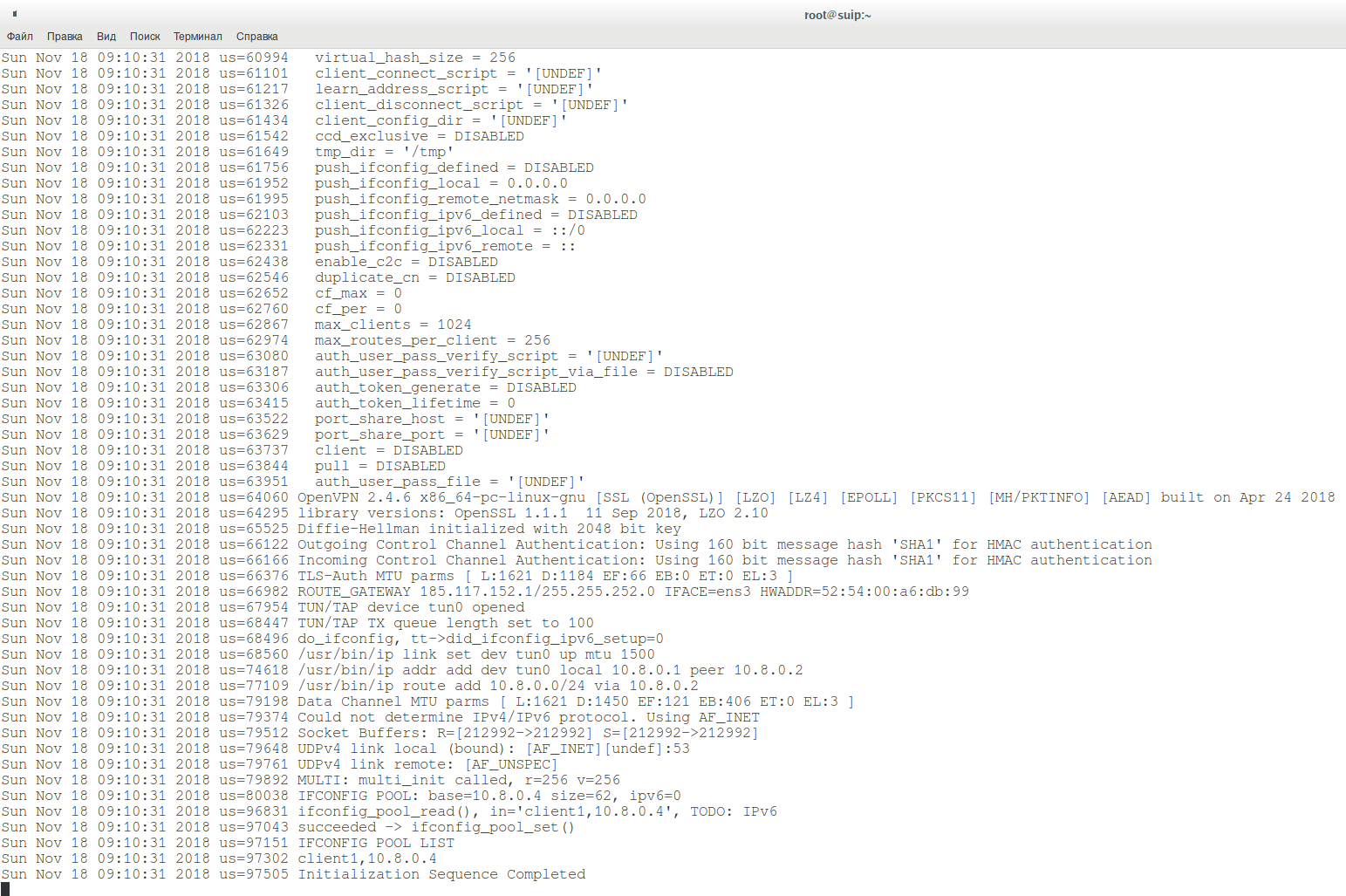

Для проверки я запускаю OpenVPN на сервере в консоли (файл server.conf размещён в текущей папке):

Это означает, что сервер OpenVPN успешно запущен.

Теперь на клиентской стороне я запускаю (файл с настройками у меня размещён по пути bin/OpenVPNassistent/configs/client1.ovpn):

свидетельствует о том, что мы успешно подключились к клиенту.

Кстати, для выхода в Интернет через OpenVPN сеть на сервере нужно настроить маршрутизацию.

Опять смотрим в окно OpenVPN сервера:

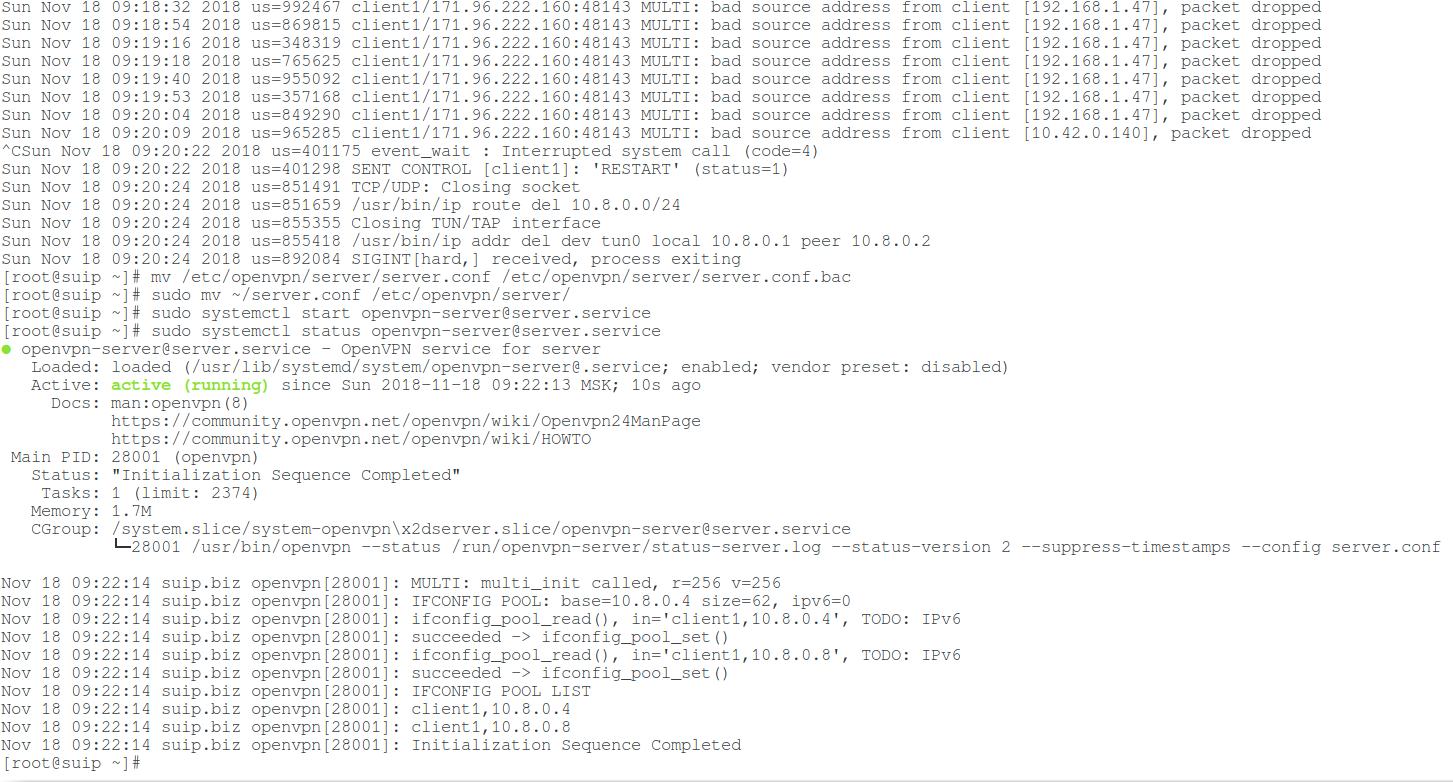

Там многочисленные сообщения о том, что пакет отброшен — packet dropped:

Можно было бы подумать, что имеются проблемы, но, на самом деле, OpenVPN сеть работает, на клиенте можно проверить:

Трафик идёт через узел 10.8.0.1 — это шлюз нашей виртуальной частной сети, то есть всё работает нормально. По какой-то причине локальные пакеты (может быть это широковещательные пакеты?) попадают на OpenVPN сервер. С одной стороны, ничего особо страшного в этом нет — они просто отбрасываются. Но, с другой, это неправильно — нужно разобраться с маршрутизацией — вернусь к этому как-нибудь потом.

Если у вас тоже всё в порядке, то файл server.conf можно поместить в папку /etc/openvpn/server/:

и запустить фоновую службу OpenVPN:

проверим её статус:

а затем добавим её в автозагрузку:

Как подключиться к OpenVPN с Android

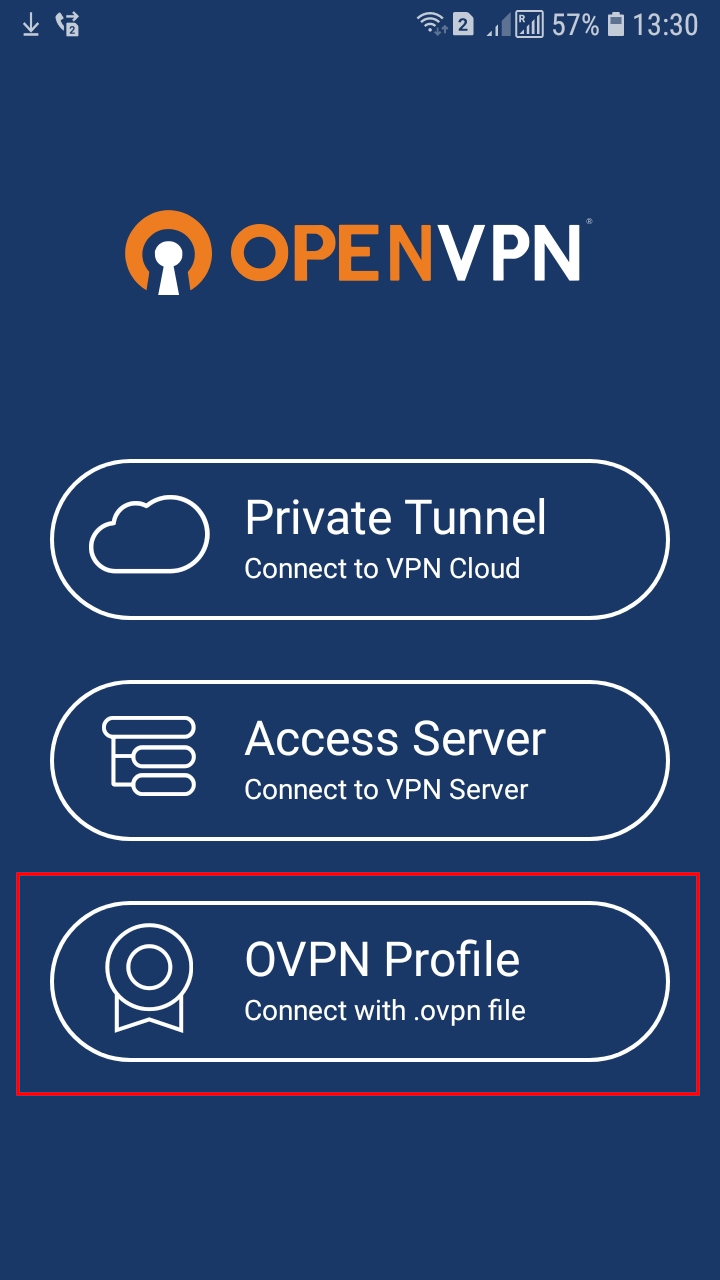

Я покажу как подключиться с файлом .ovpn, который был создан с помощью моего скрипта в начале этой статьи.

Скачайте в Google Play официальный клиент OpenVPN. Запустите программу, там выберите OVPN Profile:

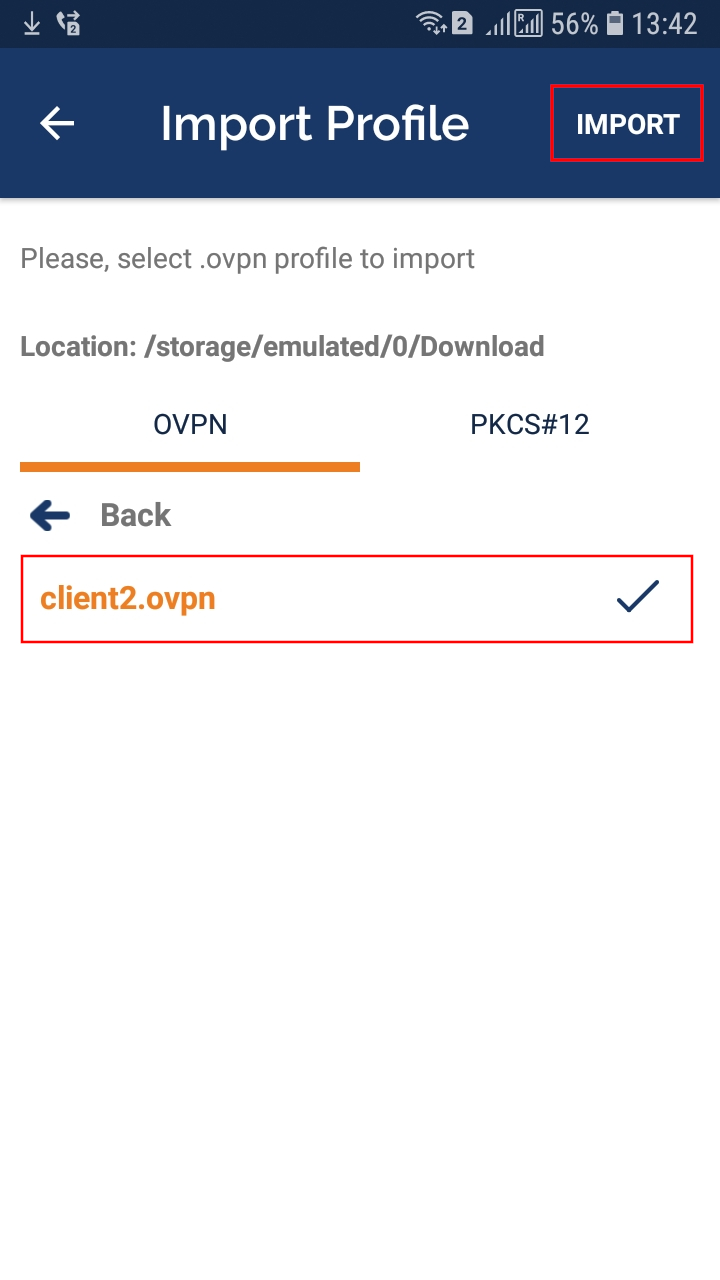

Загрузите файл .ovpn на телефон и найдите его с помощью этой программы. Затем выделите и нажмите кнопку IMPORT:

Будет написано, что импорт прошёл успешно, также вы сможете установить любое имя для вашего соединения:

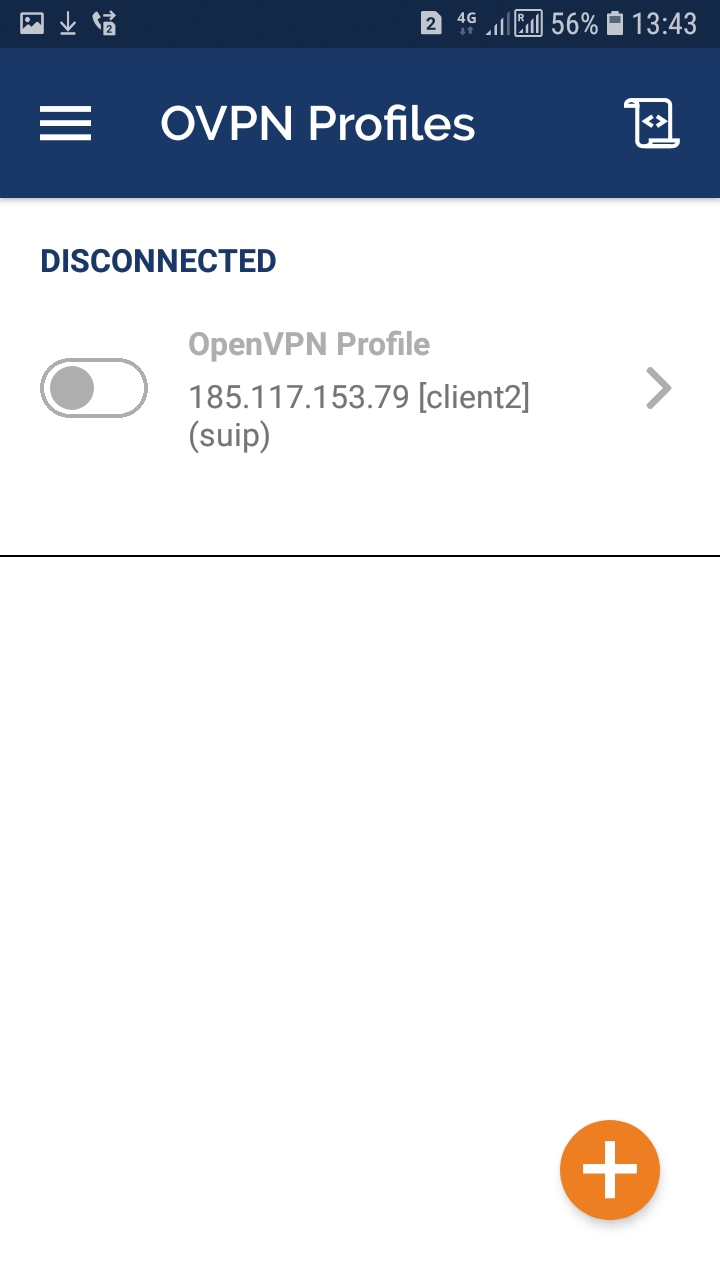

Новое соединение появится в списке всех соединений. Здесь его можно активировать (включить) или выполнить другие действия:

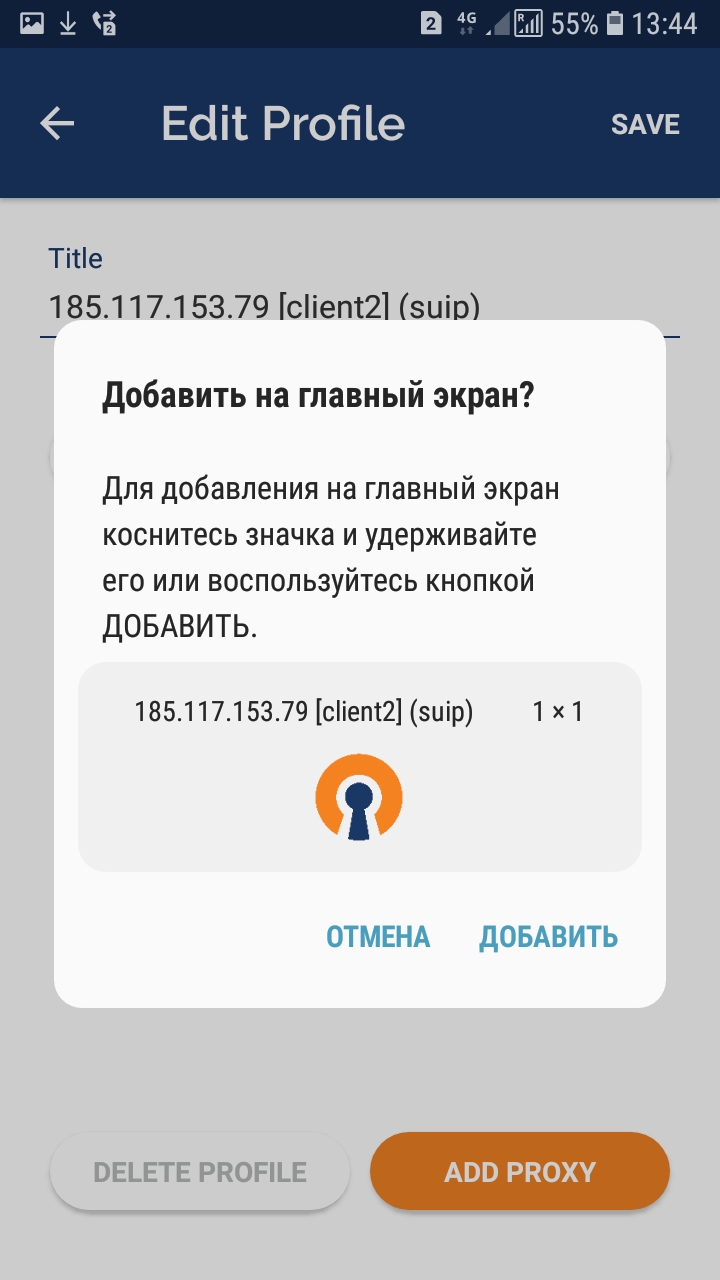

Например, можно сделать ярлык на главном экране и тогда вы сможете подключаться к сети OpenVPN одним тапом по иконке:

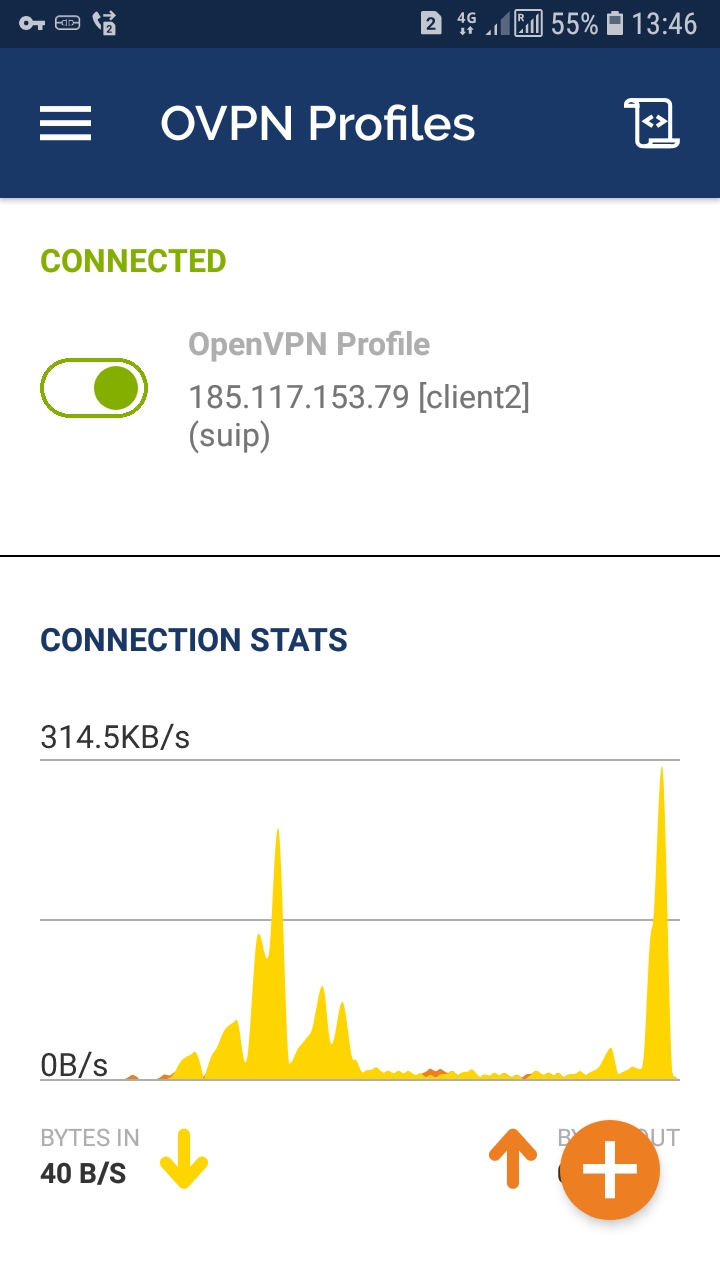

В любое время можно посмотреть статус соединения и статистику использования трафика:

Доступ к службам компьютера через NAT и с серым IP с помощью OpenVPN

Фух, теперь, когда всё настроено и готово, можно наконец-то перейти к веселью (это для вас от начала статьи прошло несколько минут — для меня прошло несколько дней: пока написал скрипт, отладил на нескольких системах, разобрался с разными техническими вопросами, подправил команды в статье по настройке OpenVPN и, наконец-то, дошёл до этого места).

VPN — виртуальная частная сеть — имеет своё адресное пространство, по умолчанию это 10.8.0.0/24. Каждому устройству (компьютеру, телефону) из этого пространства выдаётся IP адрес. Эти адреса относятся к локальным. И обращаясь по этому адресу можно получить доступ к ресурсам (сетевым службам, файлам) компьютера, у которого нет белого IP.

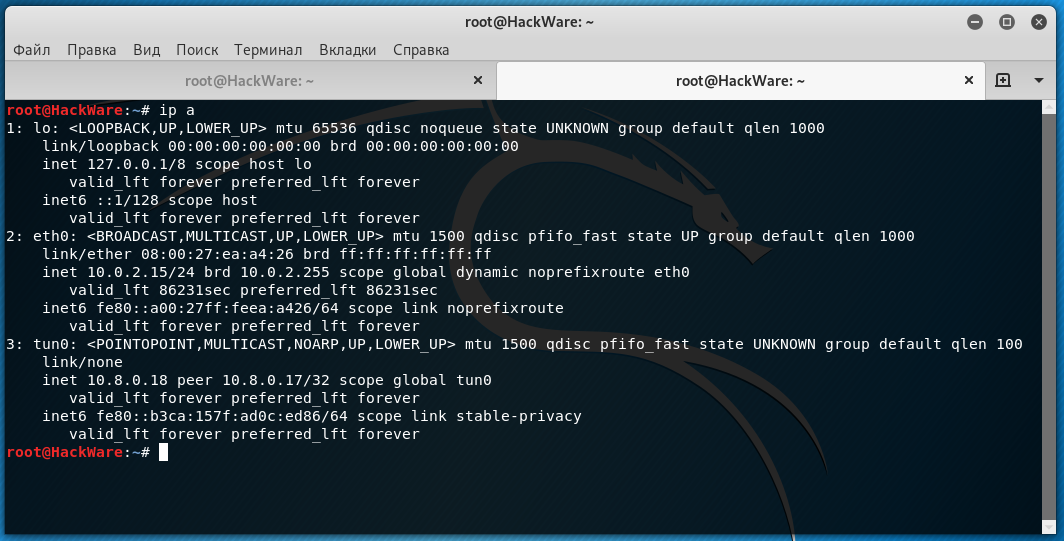

К примеру, я подключил к моей локальной сети новое устройство — систему Linux с запущенным веб-сервером. Посмотрим список сетевых интерфейсов:

Можно увидеть, что интерфейс eth0 имеет IP адрес 10.0.2.15 — это серый IP и по нему невозможно подключиться к этому компьютеру из Интернета. К тому же, сама система находится за NAT.

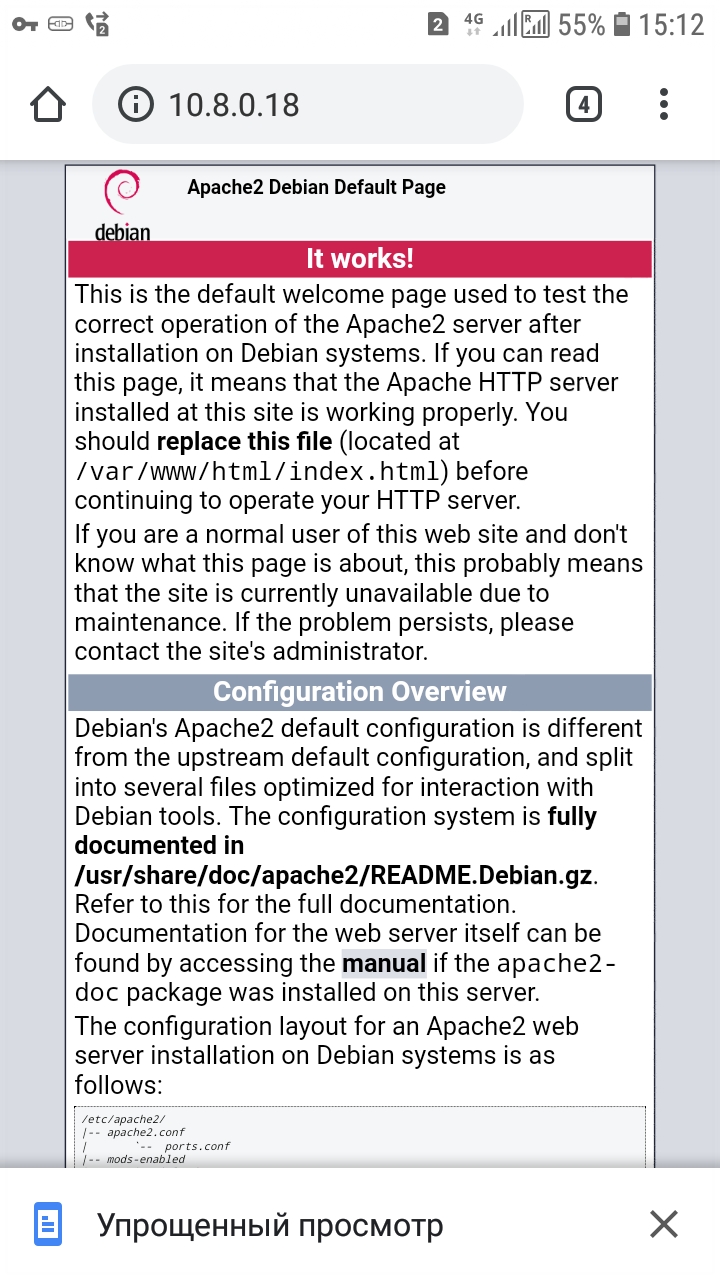

После включения OpenVPN создаётся новый сетевой интерфейс tun0, для данной системы у него IP адрес 10.8.0.18. Используя IP адрес интерфейса OpenVPN (tun0), другие участники сети OpenVPN могут подключаться к этому компьютеру. Как я сказал, на этом компьютере запущен веб-сервер. Попробуем его открыть на телефоне, который подключён к этой же сети OpenVPN через совершенно другого провайдера и вообще может находиться за тысячи километров:

Как можно увидеть, это действительно работает. Это может быть веб-сервер, файловый сервер (FTP и другие), рабочие окружения для совместной работы (например, выполненные в виде веб-приложений, запущенных на веб-сервере). При этом доступ к этой рабочей среде будут иметь только участники VPN сети — для всех других она будет полностью закрыта. Любой из участников сети может делиться любыми ресурсами, и любой другой участник может подключаться используя серый IP, присвоенный внутри сети OpenVPN. Чтобы это работало, нужен только один белый (внешний) IP — для самого OpenVPN сервера. Для этих целей обычной ВПСки (VPS — Virtual Private Server) с минимальной конфигурацией по железу хватит за глаза.

Как сделать статичные IP для клиентов OpenVPN

Самый элементарный способ доступа к сетевым службам внутри локальной сети — по IP адресу, как это показано выше. Проблема в том, что в сети OpenVPN IP адреса не привязаны жёстко к клиентам и после переподключения клиенты могут получить другой IP.

Можно настроить OpenVPN сервер выдавать одним и тем же клиентам одинаковые IP, но для этого необходимо соблюдение одного условия. Чтобы было понятно, поясню, что для подключения разных клиентов к одному OpenVPN серверу можно используя одну и ту же пару публичный-приватный ключ, то есть говоря другими словами, один и тот же конфигурационный файл. Это не запрещено, но не рекомендуется и для активации этой возможности необходимо это чётко указать директивой в конфигурационном файле. При таком способе подключения сервер не сможет различать клиентов. То есть при использовании одинаковых ключей (конфигурационных файлов) разными клиентами, невозможно настроить статичные IP адреса в OpenVPN.

Итак, условием настройки статичных IP адресов для клиентов OpenVPN является использование разных ключей. Именно по такому принципу — у каждого клиента уникальный ключ — создаются конфигурационные файлы моим скриптом, который я презентовал в самом начале.

Итак, если вы создали конфигурационные файлы клиентов с помощью скрипта, то теперь вы сможете настроить статичные IP адреса.

Настройка требуется только на стороне сервера OpenVPN — в настройках клиентов ничего менять не нужно.

Допустим, я хочу, чтобы у client1 был IP адрес 10.8.0.10, у остальных:

- client2 — 10.8.0.20

- client3 — 10.8.0.30

- client4 — 10.8.0.40

- client5 — 10.8.0.50

Мне нужно на сервере создать директорию, в которой будут находиться настройки для каждого клиента. Этой папкой я выбрал /etc/openvpn/ccd/, создаём её:

В этой папке нужно создать текстовые файлы, имеющие такие же имена, как клиенты OpenVPN, в которых будут храниться их особые настройки.

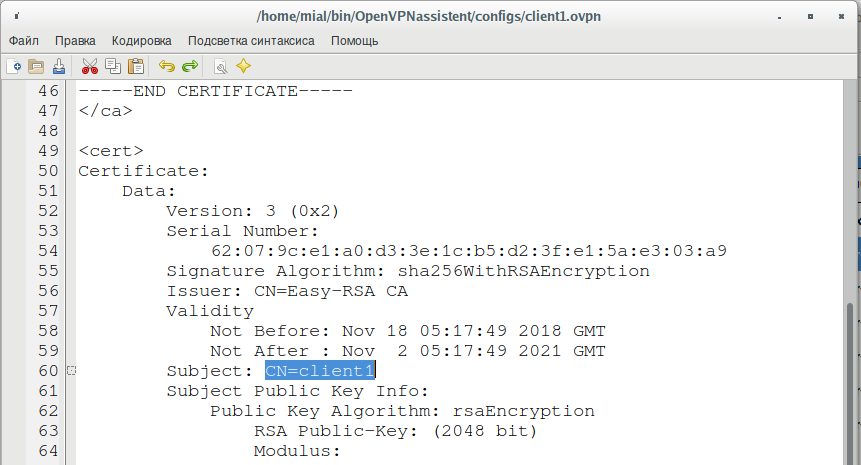

Кстати, имя клиента можно посмотреть в его конфигурационном файле, оно размещено в сертификате cert и идёт в поле Subject, например:

В данном случае имя клиента client1, следовательно, нужно создать файл /etc/openvpn/ccd/client1.

В этом файле достаточно указать строку вида

Если у вас обычные настройки, то в качестве МАСКИ_ПОДСЕТИ у вас всегда будет 255.255.255.0.

Итак, для первого клиента, которому я хочу присвоить IP адрес 10.8.0.10, в файл /etc/openvpn/ccd/client1 я записываю:

То же самое можно сделать командой:

И для всех остальных клиентов:

======КОНЕЦ АКТУАЛЬНОЙ ЧАСТИ======

======УСТАРЕВШАЯ ЧАСТЬ ДЛЯ Topology net30======

(Topology net30 хоть и устарела, но до сих пор применяется по умолчанию, поэтому пока не удаляем этот фрагмент)

В этом файле достаточно указать строку вида

Если у вас обычные настройки, то в качестве IP_шлюза у вас всегда будет 10.8.0.1.

Итак, для первого клиента, которому я хочу присвоить IP адрес 10.8.0.10, в файл /etc/openvpn/ccd/client1 я записываю:

То же самое можно сделать командой:

И для всех остальных клиентов:

======КОНЕЦ УСТАРЕВШЕЙ ЧАСТИ======

Чтобы OpenVPN сервер подхватывал новые настройки для клиентов, в файл /etc/openvpn/server/server.conf

Добавьте строку (я её вставил перед сертификатами):

Чтобы изменения вступили в силу:

Ну и убедитесь, что мы ничего не напортили:

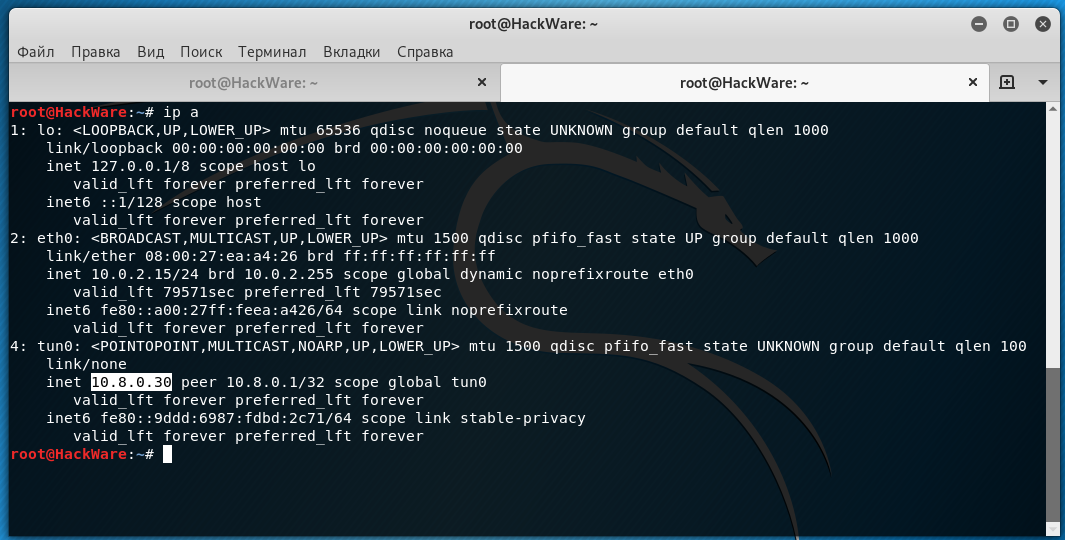

Наша система Linux с веб-сервером имеет имя client3, посмотрим на её IP после переподключения:

Теперь она имеет адрес 10.8.0.30, и именно такой адрес будет иметь эта система при каждой подключении к OpenVPN серверу. Следовательно, веб-сервер всегда будет иметь IP 10.8.0.30 — можно добавить в закладки.

Внимание: для мобильных клиентов OpenVPN используется Topology net30 — возможно, это связано из-за каких-то ограничений мобильных телефонов. Поэтому установить IP описанным выше методом не получится для Android.

IP адреса для Android (возможно, в Windows такая же ситуация) должны кончаться на цифры из следующего списка (первая цифра из каждой пары предназначена для сервера, вторая — для клиента):

Например, если для клиента client2 мы хотим установить IP адрес 10.8.0.14, то для сервера нужно писать 10.8.0.13, например:

Повторюсь, возможно, это же правило обязательно и для Windows клиентов — по крайней мере, раньше было именно так.

В Linux всё шикарно — работает как описано выше.

Обход перехватывающего портала с помощью OpenVPN

В статье «Быстрый, простой и рабочий способ обхода Captive Portal (hotspot с авторизацией на web-интерфейсе)» в качестве теоретического способа обхода, я упоминал возможность настройки OpenVPN на 53 UDP порту. Также я написал, что у меня это не получилось. В тот раз у меня не было своего OpenVPN сервера, поэтому я нашёл OpenVPN с тестовым периодом и с возможностью выбрать порт 53 UDP. Но попытки подключиться к OpenVPN серверу закончились неудачей.

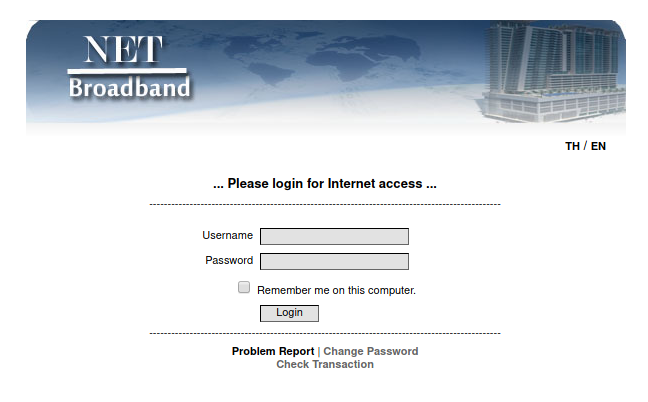

Теперь у меня снова появилась возможность потестировать уже другой hotspot с авторизацией на web-интерфейсе и в нём это действительно работает. То есть, если я просто пытаюсь выйти в Интернет, то я получаю:

Но стоит включить OpenVPN, то я сразу могу пользоваться Интернет-доступом без авторизации! То есть это действительно работает, правда, видимо не со всеми Перехватывающими Порталами. Видимо, некоторые из них достаточно интеллектуальны, чтобы понять, что это какие-то неправильные DNS запросы и что их не нужно пропускать.

Напомню, в чём суть уязвимости некоторых Captive Portal: принцип их работы в том, что они закрывают все TCP и UDP порты для устройств, которые ещё не выполнили вход. Все — кроме одного UDP порта под номером 53. Этот порт необходим для DNS запросов и если его закрыть, то это влечёт слишком много проблем. Поэтому этот порт открыт и через него можно выходить в мир.

Без предварительной подготовки, через этот порт вы только сможете на халяву делать DNS запросы… Но если вы настроили ваш OpenVPN соответствующим образом, то через открытый UDP порт 53 вы сможете подключаться к серверу OpenVPN, а уже он будет для вас выходить во внешний мир и точно также, по этому же самому пути возвращать полученную информацию.

Это работает стабильно и, по субъективным ощущениям, когда сеть загружена, трафик UDP 53 имеет приоритет… То есть работает даже лучше, чем если бы я купил доступ и сидел через этот же хотспот на TCP трафике (я сравнивал и так и так). Хотя, возможно, свою роль играет OpenVPN. Я замечал, что при хорошем подключении когда я сижу через OpenVPN, пинги лучше, чем когда я использую Интернет-подключение обычным образом.

Итак, для этого нужен только OpenVPN сервер, настроенный для работы по протоколу UDP (это по умолчанию) с номером порта 53 (его нужно выбрать при создании конфигурационных файлов).

Возможно, работает не для всех хотспотов — буду продолжать тестировать.

Обход перехватывающих порталов с телефона

Описанный в предыдущем пункте способ прекрасно работает и для мобильных телефонов — проверено!

Доступ к публичным ресурсам сервера OpenVPN

Возможно это слишком частный случай, но всё равно расскажу об интересной ситуации.

Предположим, что IP адрес OpenVPN сервера 185.117.153.79. Тогда маршрутизация на компьютере будет настроена примерно следующим образом:

- весь трафик, кроме предназначенного для адреса 185.117.153.79, направляется на шлюз 10.8.0.1 (это OpenVPN)

- трафик на адрес 185.117.153.79 является исключением — он направляется на обычный интерфейс и выходит в Интернет

Именно через трафик к адресу 185.117.153.79 и происходит подключение к OpenVPN серверу. Если бы для этого адреса не было сделано исключение, то тогда невозможно было бы подключиться к OpenVPN серверу и компьютер остался бы без Интернет-доступа вообще.

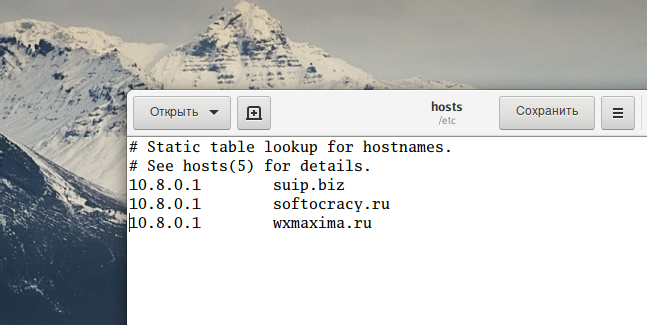

В принципе, ничего страшного, но что делать, если я, например, хочу открыть сайт suip.biz, у которого IP адрес как раз 185.117.153.79? Каждый раз, когда я открываю этот сайт, трафик направляется напрямую — минуя OpenVPN сеть. При обычных условиях это может быть нормально, но если OpenVPN используется для конспирации или для обхода перехватывающего портала (это мой случай), то получается, что я вообще не могу открыть сайт suip.biz. Выход из ситуации очень простой. Вспомним, что OpenVPN сервер доступен как часть виртуальной частной сети по IP адресу 10.8.0.1. Поэтому в файле /etc/hosts

Достаточно добавить строку:

И теперь доступ к этому сайту будет происходить по сети OpenVPN — то есть он будет без проблем открываться (но только пока я подключён к OpenVPN — после отключения нужно удалить/закомментировать эту запись).

Точно также, если мне нужно подключиться к SSH сервера OpenVPN:

То когда я подключён к OpenVPN, я могу использовать локальный IP виртуальной частной сети:

Я подключусь к этому же серверу, но при этом трафик не будет идти «помимо» — всё внутри VPN!

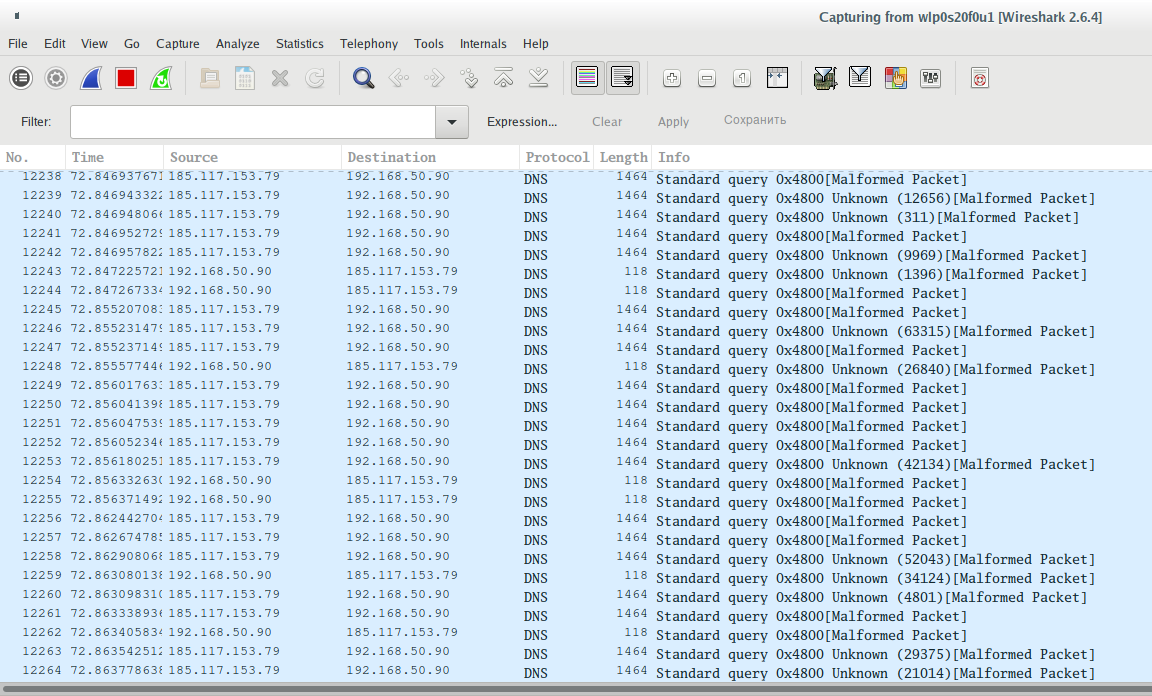

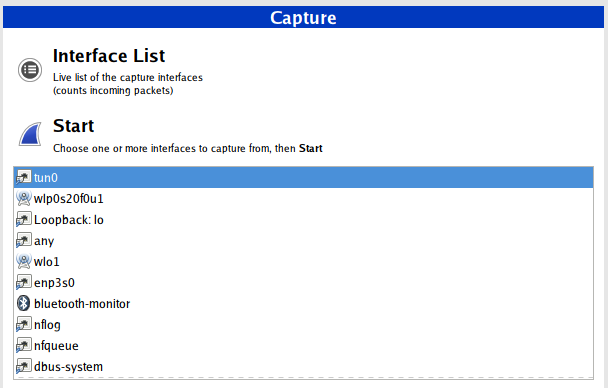

Как захватывать и анализировать VPN трафик с Wireshark

Если вы для захвата выберите обычный интерфейс, например, wlan0 или eth0, то все данные будут зашифрованы — их невозможно анализировать.

Чтобы передаваемые через OpenVPN данные были видны нормальным образом, для захвата нужно выбрать интерфейс tun0.

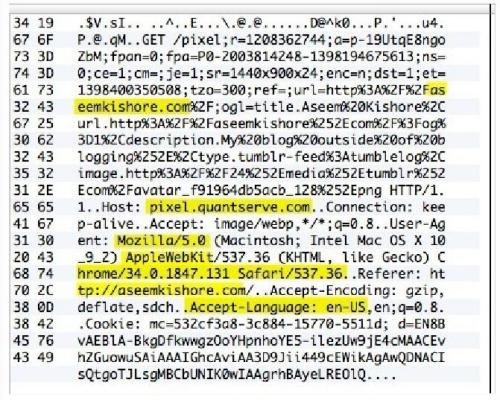

Кстати, если перед вами задачи провести оценку качества/безопасности VPN, то захват надо делать именно на обычном интерфейсе — если вы там видите читаемые данные вроде таких:

Значит ваше VPN соединение просто не зашифровано. Кстати, это не относится к теме OpenVPN, но как выяснили исследователи из бесплатных Android приложений VPN — 84% из них раскрывают IP адрес пользователя. И среди платных VPN тоже много тех, которые допускают просачивание данных.

Но намного интереснее было бы узнать, сколько из них мониторят и логируют трафик…

Заключение

Главная цель этой статьи сделать так, чтобы вы думали об OpenVPN более широко. Это не просто способ поменять IP адрес. Это возможность создать защищённое окружение в котором участники могут обращаться к ресурсам друг друга минуя все проблемы и ограничения NAT. Также можно придумать не совсем стандартные способы использования OpenVPN — для обхода Wi-Fi хот-спотов, например.

Ну и опять реферальная ссылка на VDS/VPS сервера. Эта рефералка поможет хостить новые интересные проекты, а также писать больше инструкций по настройке VDS и различных сетевых сервисов.

Связанные статьи:

- Инструкция по настройке сервера и клиента OpenVPN (78%)

- Типичные ошибки, приводящие к деанонимизации (73.6%)

- autovpn2 и autovpn3 — скрипты для автоматического подключения к бесплатным VPN (73.6%)

- Как поменять MAC-адрес в Linux, как включить и отключить автоматическую смену (спуфинг) MAC в Linux (72%)

- Как быстро поменять IP в Linux (67%)

- Обход ограничения VDS хостера на использование сторонних DNS (RANDOM — 4.4%)

Рекомендуется Вам:

14 комментариев to Продвинутое использование OpenVPN

Добрый вечер (ну или что сейчас у вас), спасибо за пошаговые руководства. Все работает как надо, почти.. Столкнулся с тем что смарт на андроиде (чистый андроид 8.1) категорически не даёт OpenVPN работать при выключенном экране — само приложение постоянно подключается заново как только включается дисплей. Не могли бы подсказать как это побороть (приложения в сеть не могут попасть пока телефон в кармане, в настройках включена блокировка трафика «не VPN» и приложению разрешено работать в фоне, не сберегая энергию, запуск «поверх других приложений»)? Есть впечатление что истина на поверхности, а я просто тупо залез слишком далеко. И ещё момент по поводу перехватывающих порталов: у меня на работе есть WiFi при подключении открывает страницу входа (раньше просил номер телефона-слал код-показывал рекламу- открывал ya.ru, теперь просто выдает ссылку «войти» и кажет баннер, после закрытия которого появляется инет). При использовании OpenVPN работать перестал совсем — по статистике в приложении видно что трафик/пакеты уходят на ура, а вот в ответ абсолютная тишина. Сталкивались/боролись с этим? Первые 2 раза одну страницу успевал загрузить, потом таймауты пошли, сегодня попробовал — принято 0 байт 0 пакетов… видимо забанили(((

В настройках OpenVPN для Андройд у меня есть опция Battary Saver: Pause VPN when screen goes blank — проверьте, не включена ли она у вас.

Про перехватывающий портал не совсем понял. К Перехватывающему порталу, наверно, в вашем случае сначала нужно подключиться без VPN, чтобы авторизоваться там. Затем можно включать VPN. Если же суть проблемы в том, что даже после нормальной авторизации VPN не работает, что можно попробовать прописать другой порт. В этой инструкции я рекомендую использовать порт 53, можно вернуться к стандартному порту 1194. Если по каким-либо причинам порт 1194 заблокирован, то можно использовать порт 443 — этот порт используется при открытии HTTPS сайтов (теперь это практически все сайты) и без того, чтобы не поломать полностью Интернет-доступ, заблокировать его невозможно.

Если суть проблемы в том, что не получается обойти Перехватывающий портал, то это может срабатывать не всегда. Возможно, были приняты контрмеры.

Да, battery saver есть, пробовал по разному и в настройках андроида тоже приложению разрешил не стесняться в расходе заряда… Пошел сначала (снёс приложение, создал новый .ovpn ) — вроде работает, видимо в попытках добиться желаемого перемудрил. По перехватывающему порталу попробовал авторизоваться с отключенным OpenVPN — все работает до момента его включения. А порт пробовать менять во всех конфигах (сервер и все клиенты)?

Да, если менять порт, то придётся это делать во всех конфигурационных файлах: на сервере и на каждом клиенте. После изменений на сервере нужно будет перезапустить службу OpenVPN.

Добрый день.

Подскажите, а как быть в случаи если нужно выписать еще один сертификат для клиента? Что будет уже с теме что выписаны?

Можете подсказать процедуру?

Спасибо.

Имеется в виду с помощью скрипта OpenVPNassistent? Если да, то никак — он для того, чтобы сразу создать много сертификатов и больше не пришлось к этому возвращаться.

Но «вручную» (вводя команды) как это описано здесь, вы можете создать любое количество дополнительных сертификатов.

Возвращаясь к скрипту OpenVPNassistent, его задача чуть автоматизировать задачу, когда нужно создать сертификаты для 5-15-50 и любого другого большого количества клиентов.

Alexey привет. Тема с VPN для телефона очень интересна и востребована многими. У меня лично(да думаю не только у меня) есть ряд вопросов: Можно ли установить VPN на телефон не скачивая каких либо приложений? Как сделать свой VPN и настроить его на телефоне? Как правильно заполнить те графы раздела VPN в телефоне? Ведь для многих(в том числе и для меня) это просто темный лес. Вот было бы круто если бы с этим помогли разобраться. Естественно ценность информации увеличивается в разы если она будет действенна и БЕСПЛАТНА)))

Такое впечятление что в easyRSA ввели какое то новое обновление которое теперь не работает по ранее данными инструкциями…. тот баш скрип что тут дает в итоге это, ручная установка также не работает((