- Ubuntu Documentation

- Подключение к скрытой беспроводной сети на Kubuntu

- 5 ответов 5

- Невидимый гость: вскрываем беспроводную сеть компании с Kali Linux и Raspberry Pi

- Тестирование

- Рекомендации для снижения возможности компрометации беспроводной сети

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как узнать имя скрытой сети Wi-Fi

- Что такое скрытые сети Wi-Fi

- Как увидеть скрытые сети Wi-Fi

- Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

- Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

- Связанные статьи:

- Рекомендуется Вам:

- 8 комментариев to Как узнать имя скрытой сети Wi-Fi

Ubuntu Documentation

It is possible to set up a wireless network so that it is “hidden.” Hidden networks won’t show up in the list of wireless networks displayed in the Network settings. To connect to a hidden wireless network:

Open the system menu from the right side of the top bar.

Select Wi-Fi Not Connected . The Wi-Fi section of the menu will expand.

Click Wi-Fi Settings .

Press the menu button in the top-right corner of the window and select Connect to Hidden Network… .

В появившемся окне в выпадающем списке Подключение выберите скрытую сеть, с которой ранее было установлено соединение, или пункт Создать для новой сети.

Введите имя сети для нового соединения и выберите способ защиты беспроводного соединения из выпадающего списка Защита Wi-Fi .

Введите свой пароль или другие параметры безопасности.

You may have to check the settings of the wireless access point or router to see what the network name is. If you don’t have the network name (SSID), you can use the BSSID (Basic Service Set Identifier, the access point’s MAC address), which looks something like 02:00:01:02:03:04 and can usually be found on the underside of the access point.

Следует также проверить параметры защиты беспроводной базовой станции. Ищите такие термины, как WEP и WPA.

You may think that hiding your wireless network will improve security by preventing people who don’t know about it from connecting. In practice, this is not the case; the network is slightly harder to find but it is still detectable.

Источник

Подключение к скрытой беспроводной сети на Kubuntu

Как я могу подключиться к скрытой беспроводной сети на Kubuntu? У меня установлена 9.10 64bit, и у меня есть информация для сети (например, SSID и ключ), потому что я уже подключился к ней в Windows.

5 ответов 5

Это может помочь:

Что следует отметить:

- sudo запускает команду от имени администратора.

- iwconfig позволяет настроить беспроводной интерфейс.

- Идентификатор wlan0 может быть что-то вроде eth1 , выполнить команду iwconfig для списка.

- essid — это имя расширенного идентификатора набора услуг.

Более подробную информацию о essid можно найти в этой статье Википедии и man iwconfig .

Кажется, есть общая проблема с KDE Network Manager и скрытыми беспроводными сетями — вы можете видеть (и голосовать за!) ошибка здесь:https://bugs.kde.org/show_bug.cgi?id=209464.

У меня также есть проблема с использованием Kubuntu (как 9.10, так и теперь 10.04 бета), и я обнаружил, что установка сетевого менеджера из Gnome/Ubuntu позволяет установить соединение. Еще более простым решением было бы просто начать вещание SSID (насколько я знаю, он все равно не добавляет защиты, но я не могу настроить маршрутизатор на работе).

Надеюсь, что больше людей проголосуют за эту ошибку, и что кто-то исправит ее!

Создайте соединение в диспетчере соединений со всеми правильными настройками,

затем в терминале: (замените hidden_ssid фактическим SSID сети)

Затем вернитесь к сетевому менеджеру. Теперь он должен показать скрытую сеть.

Нажмите на него, чтобы подключиться.

Поскольку этот вопрос кажется популярным, я хочу предоставить обновление:

В более новой версии KDE (4.6+, насколько я знаю) эта ошибка теперь исчезла. Вы можете подключиться к скрытой сети, просто используя виджет плазмы. Если вы используете старую версию KDE, обновление, вероятно, является лучшим выбором — есть и другие новые функции, которые того стоят.

Если у вас есть контроль над сетью, вы должны включить SSID. В этой статье @ Technet объясняется, почему на самом деле уязвимость системы безопасности скрывает SSID.

Вкратце: SSID легко обнаружить, потому что в рамках стандарта машины должны транслировать SSID, чтобы подключиться к нему (поэтому кто-то просто должен прослушать машину, которая уже подключена, чтобы повторно подключиться)

С этой уязвимостью связано следующее: «Если беспроводные точки доступа настроены как не транслируемые, каждый из 500 ноутбуков под управлением Windows XP или Windows Server 2003 будет периодически объявлять имя беспроводной сети предприятия, независимо от их местоположения (в офисе, в беспроводной точке доступа или дома). » (Источник)

В новой части стандарта говорится, что машины могут отказаться подключаться к маршрутизатору, не передающему SSID.

Источник

Невидимый гость: вскрываем беспроводную сеть компании с Kali Linux и Raspberry Pi

Сегодня рассмотрим, как относительно незаметно протестировать безопасность беспроводной сети компании. В качестве основы будет использоваться Raspberry Pi, который поддерживает установку Kali Linux. Установка дистрибутива довольно проста:

- Загрузить официальный образ с сайта kali.org;

- Записать его на SD-диск с помощью Win32image для Windows и Gparted для Linux;

- Запустить Raspberry Pi с установленной в него SD-картой.

После установки, по желанию, можно обновить пакеты, если они будут доступны. Но для полноценной работы больше не требуется никаких действий. Требуемый размер карты памяти — 8Гб и выше. Чтобы система нормально функционировала, желательно использовать больший объем.

Статья носит информационный характер. Не нарушайте законодательство.

Теперь, когда система готова к работе, осталось только настроить запуск программ при старте системы, т.к. предполагается, что Raspberry Pi будет установлена непосредственно в радиусе действия нужной точки доступа для автономного сбора данных авторизации Wi-Fi. Для работы с WPA2-Personal есть множество инструментов с различной степенью интерактивности, но нестареющей классикой все же является набор aircrack-ng. В его состав входят различные вспомогательные модули, которые позволяют полноценно провести тестирование беспроводных сетей от переключения интерфейса в режим монитора до перебора пароля. В нашем случае необходимо только перехватить хендшейки Wi-Fi и сохранить их для последующего анализа.

Сделать это можно с помощью планировщика заданий crontab. Соответствующие строчки нужно добавить для запуска скриптов wifi.sh и eaphammer.sh:

Wifi.sh будет переводить беспроводной интерфейс в режим монитора и запускать инструмент airodump-ng с сохранением найденных хендшейков WPA2-Personal в файл для дальнейшего анализа.

В команде запуска airodump-ng необходимо обязательно указать параметры беспроводного интерфейса и файл, в который будут сохраняться полученные рукопожатия (данные, которые передаются во время подключения пользователя к точке доступа), используя ключ -w. Дополнительно рекомендуется указывать BSSID (MAC-адрес точки доступа) с помощью ключа —bssid и канал, на котором она работает, используя -с. Это не обязательно, но если указать, то перехватываться будут только нужные данные.

Второй скрипт будет запускать инструмент eaphammer, предназначенный для перехвата учетных данных при использовании протокола WPA2-Enterprise.

Инструмент работает по принципу «злого двойника», поэтому в параметрах запуска инструмента обязательно указывать:

- -i — название сетевого интерфейса. Если одновременно запускается несколько инструментов, использующих беспроводную сеть, то необходимо добавить дополнительные интерфейсы;

- —essid — имя точки доступа;

- —channel — канал, на котором работает точка доступа;

- —auth — метод аутентификации;

- —creds — сбор учетных записей.

Также для проведения атаки необходимо сгенерировать сертификат, выполнив команду ./eaphammer —cert-wizard. В интерактивном меню можно указать абсолютно любую информацию, это не будет влиять на качество атаки.

Сохраняем настройки, и в дальнейшем скрипты будут запускаться вместе со стартом системы.

Тестирование

Для проведения тестирования необходимо любым удобным способом расположить Raspberry Pi в радиусе действия точки доступа так, чтобы его никто не заметил, пока будут собираться данные. Установке для работы необходимо обеспечить 5V и 2-2.5A питания. Исключив возможность использовать адаптер для подключения к розетке, необходимо подумать об аккумуляторе типа powerbank’а для обеспечения бесперебойной работы на весь срок тестирования.

В завершение остается только забрать установку и проанализировать полученные данные. При использовании eaphammer данные будут в виде хендшейка записываться в папку loot, которая находится там же, где и сам инструмент, но лучше перестраховаться и добавить в скрипте запуска инструмента перенаправление вывода для записи в какой-нибудь файл. Тогда анализ будет заключаться только в поиске учетных данных в выходном файле.

Если удалось перехватить данные для подключения к WPA2-Personal, то останется только попытаться подобрать пароль по словарю. Выполнить перебор можно разными инструментами:

- с помощью Aircrack-ng;

- инструментом Pyrit, который позволяет использовать при переборе мощности видеокарты;

- CowPatty — предоставляет перебор с помощью радужных таблиц.

А также с помощью довольно популярных инструментов для перебора:

- John The Ripperи Hashсat — они также имеют поддержку перебора по радужным таблицам и использование мощностей не только CPU, но и GPU.

Радужные таблицы — это специально рассчитанные хеши, которые используются для очень быстрого восстановления паролей. Они представляют собой базы данных, в которых паролю соответствует заранее вычисленный хеш. Если говорить про Wi-Fi, то вычисление радужных таблиц занимает столько же времени, сколько и обычный перебор пароля, но вот поиск пароля по уже созданной радужной таблице будет составлять считанные секунды. Поэтому, если необходимо проверить только одно рукопожатие для точки доступа, то разницы между перебором паролей и составлением радужных таблиц не будет. Использование радужных таблиц имеет смысл только при проверке двух и более рукопожатий, поскольку проверка нескольких рукопожатий по радужным таблицам занимает по времени столько же, сколько и проверка одного. Также стоит отметить и существенный минус радужных таблиц — они занимают много места, намного больше, чем обычный словарь с паролями.

Если же сравнивать производительность инструментов, позволяющих использовать мощности CPU и GPU при переборе, то разница между, например, Aircrack-ng и Hashсat будет довольно существенна. Даже если сравнивать режимы перебора с использованием мощностей CPU и GPU по отдельности при переборе через Hashсat, то в первом случае, используя, например, CPU Xeon E5450 скорость будет

3500 PMK/s, а при использовании GPU, например, GTX 1050Ti скорость возрастет до

Исходя из того, что перехвачено всего одно рукопожатие, то целесообразнее будет перебирать пароль с помощью Aircrack-ng. Так как изначально указывался только номер канала, для которого захватывались рукопожатия, то и при чтении дампа будет указан работающий на этом канале список точек доступа, а также информация о том, был ли для какой-то из них получен хендшейк.

Выбираем интересующую сеть «PTT», и начинается процесс перебора. В Интернете есть множество различных ресурсов, где можно подобрать интересующий словарь, например, тут или тут.

Помимо открытых ресурсов, есть и специализированные инструменты для генерации собственных словарей. Одним из таких является Crunch, который в использовании довольно прост:

- 89 — минимальная и максимальная длина паролей в словаре;

- 1234567890 — используемые символы. Допускается использовать как цифры, так и буквы, и специальные символы;

- -o — файл, в который будут записаны все варианты.

В результате пароль оказался «password».

Рекомендации для снижения возможности компрометации беспроводной сети

- при использовании WPA2-Personal рекомендуемая длина пароля должна быть больше, чем минимально требуемые 8 символов, к тому же использование словарных паролей значительно сокращает время их подбора. По данным на 2020 год, одними из самых популярных 8-символьных паролей все еще являются «12345678» и «password»;

- в компаниях с небольшим количеством пользователей можно дополнительно организовать фильтрацию на основе MAC-адреса устройства. Но данный метод может быть лишь одним из дополнительных элементов защиты, поскольку злоумышленник, начав процесс мониторинга беспроводной сети, в любом случае увидит MAC-адреса пользователей, которые подключены к точке доступа. Дальнейшее изменение собственного MAC-адреса при подключении останется лишь делом техники. К тому же, с увеличением количества клиентов «белый список» также будет увеличиваться, что не всегда бывает удобно для администратора;

- разделение сети на гостевую и корпоративную. Гостевая сеть может иметь доступ только в сеть Интернет. Корпоративная может иметь доступ к локальной сети. Используйте сегментирование (VLAN) для разных сетей;

- изолирование пользователей беспроводной сети друг от друга с целью предотвращения злоумышленником взаимодействия с другими клиентами точки доступа;

- если есть возможность использовать WPA2-Enterprise, то рекомендуется использовать его, дополнительно обеспечив подключение с помощью сертификатов безопасности;

- использование средств обнаружения вторжений в беспроводные сети (WIPS). Они предназначены для мониторинга беспроводной активности и определения/предотвращения попыток внутренних и внешних сетевых вторжений. Основывая свой анализ на канальном и физическом уровнях сетевой модели OSI, WIPS позволяет организациям успешно идентифицировать и защищать свои сети от несанкционированных точек доступа, атак на беспроводные сети и атак типа “отказ в обслуживании”.

- использование протоколов IEEE с повышенной безопасностью (например, 802.11w-2009), позволяющих блокировать попытки диссоциации/деаунтефикации и т.д.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать имя скрытой сети Wi-Fi

Что такое скрытые сети Wi-Fi

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также фильтрация по MAC адресу, не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту обхода фильтрации по MAC адресу.

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng. Для этого переводим нашу беспроводную карту в режим монитора:

И запускаем Airodump-ng:

Обратите внимание на строку

Это и есть «скрытая» Wi-Fi сеть. Все данные, кроме ESSID, доступны наравне с другими точками доступа. Да и об ESSID мы уже кое-что знаем: . Это означает, что длина имени 3 символа.

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3. А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» (деаутентифицировать) от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье «Захват рукопожатий (handshake) в Kali Linux». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

Сеть со скрытым именем:

Её ВSSID — 20:25:64:16:58:8C, длина её имени — 11 символов, она работает на на канале 1. Поэтому я запускаю airodump-ng на первом канале:

Если вы помните, при захвате рукопожатия я также указывал ключ -w после которого следовал префикс имени файла. Это можно сделать и сейчас — поскольку захват рукопожатия не мешает выявлению имени скрытой ТД. При этом вы убьёте сразу двух зайцев одним выстрелом.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием атаки деаутентификация.

Для этого мы открываем новое окно терминала и набираем там команду:

Здесь -0 означает деаутентификация, 3 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат получен практически мгновенно:

Интересующая нас строка:

Т.е. имя «скрытой» сети — это SecondaryAP.

Плюсы использования Airodump-ng:

- Значительно быстрее перебора с mdk3 (при использовании атаки деаутентификация)

- Если не использовать атаку деаутентификация, то вы остаётесь невидимым для систем мониторинга беспроводных сетей

Минусы использования Airodump-ng:

- Если нет клиентов, то данная программа бессильная для раскрытия спрятанной сети Wi-Fi

- Если использовать атаку деаутентификация, то вы демаскируете себя.

- Если не использовать эту атаку, то время раскрытия имени сети значительно увеличивается.

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

О программе mdk3 и о всех её возможностях и доступных опциях вы можете прочитать в Энциклопедии Kali Linux.

Плюсы использования mdk3:

- Работает в ситуациях, когда Airodump-ng бессильна.

- Для нахождения имени скрытой Wi-Fi не нужны клиенты ТД.

Минусы использования mdk3:

- Подбор может затянуться на длительное время, особенно для длинных имён точек доступа Wi-Fi.

- Вы всегда демаскируете себя, ваша активность для мониторов беспроводной сети выглядит крайне подозрительной.

Помните нашу первую скрытую ТД

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng. Вместо этого мы воспользуемся брутфорсом mdk3.

Моя команда имеет вид:

Здесь mdk3 – это имя программы, wlan0 – имя беспроводного сетевого интерфейса, p — означает базовое зондирование и режим брутфорса ESSID, -t 20:02:AF:32:D2:61 – это BSSID интересующей нас ТД, -f /root/essid.txt указывает на файл, в котором содержится список имён для брутфорса ESSID (имени сети Wi-Fi).

Результат работы программы:

Т.е. имя сети подобрано, им оказалось web.

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

Большинство опций нам уже знакомы, кроме двух новых: -с 6 означает шестой канал, -b l означает набор символов, при этом l означает нижний регистр.

- все печатные (a)

- нижний регистр (l)

- верхний регистр (u)

- цифры (n)

- нижний и верхний регистр (c)

- нижний и верхний регистр плюс цифры (m)

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: «web».

Подытожим. Защита Wi-Fi путём сокрытия имени сети (наряду с фильтрацией по MAC адресу — об этом смотрите статью «Как обойти фильтрацию по MAC адресу») являются негодными средствами безопасности. Никто не запрещает их использовать — они не ослабляют защиту. Но они и не увеличивают её. При этом приходится мириться с неудобствами, которые они причиняют легитимным пользователям. Если мы говорим о фильтрации по MAC адресу, то при любом добавлении нового клиента, кто-то должен получать административные права для роутера и поменять его конфигурацию. Это может быть не всегда приемлемо.

Если вам известны другие программы или методики для получения ESSID — имени скрытой сети Wi-Fi, то вы можете поделиться ими в комментариях.

Связанные статьи:

- Как обойти фильтрацию по MAC адресу (100%)

- Самый простой способ взлома Wi-Fi (для новичков, с airgeddon) (100%)

- Как взломать Wi-Fi (79.2%)

- Деаутентификация клиентов беспроводной сети в Kali Linux (77.2%)

- Захват рукопожатий (handshake) в Kali Linux (77.2%)

- Как конвертировать рукопожатие (хендшейк) в новый формат Hashcat. Решение проблемы «Old hccap file format detected! You need to update» (RANDOM — 56.5%)

Рекомендуется Вам:

8 комментариев to Как узнать имя скрытой сети Wi-Fi

Подскажите для Windows Xp тоже.

Здравствуйте, почитываю ваш сайт — очень нравится!

Подскажите может тематика избитая, но нигде не могу найти.

Хочу: подобрать WPS Pin на скрытую сеть которая не вещает маяков, периодически имеет подключенных клиентов.

То есть имя сети знаю, но все что запускаю говорит waiting for beacon frame (Reaver, aireplay….)

Мой же вопрос как раз как заставить ее послать маяк если я знаю ESSID?

Юзаю последний Kali Linux.

Приветствую! В данной ситуации трудно помочь дистанционно. Можно только почти с уверенностью сказать – точка доступа здесь не при чём.

У меня была похожая ошибка

говорил про неё здесь.

В моём случае это означало что:

- — точка доступа на другом канале

- — точка доступа больше не доступна

- — другая программа поменяла канал вашего беспроводного сетевого интерфейса

Ошибка как у вас может быть вызвана разными причинами: беспроводная карта не переведена в режим монитора, не совсем правильно подменяете MAC адрес, проблемы с драйвером (нужно отключить один драйвер или установить другой), NetworkManager переключил беспроводной адаптер на другой канал или вернул карту в управляемый режим и некоторые другие варианты. Самая грустная причина – беспроводная карта (чипсет) просто не подходит для этого.

Чтобы давать более предметные советы, нужно больше информации:

- — что за беспроводной адаптер (марка, модель)?

- — как переводите в режим монитора?

- — как проверяете, что карта переведена в режим монитора (iw dev или sudo airmon-ng или как-то иначе), какой вывод дают команды?

- — был ли положительный опыт захвата рукопожатий и деаутентификации клиентов на этой карте? Если нет, то проводился ли тест на способность карты к инжекту? Что показал тест?

- — какими именно командами запускаете атаку? Делаете что-либо необычное (меняете MAC адрес, не выгружаете полностью NetworkManager и т.д.)

- — дословно и полностью приведите текст ошибки. Например, в моём случае тоже есть эта строка, но самая важная информация (No such BSSID available) находится далее.

Даже если всё это напишите, не факт, что я и другие пользователи сумеем вам помочь. Но шансы определённо увеличатся.

Эдак можно и дверь не запирать, ведь на любой замок найдётся умелец при желании. Кто-то будет париться с узнаванием имени сети, а кто-то плюнет на это и воспользуется открытыми.

Всем привет. Подскажите пожалуйста, скрытая сеть имеет такие атрибуты PSK length: 0 Это говорит, что логина вообще нет? Деанимизировать не получается. С чем это может быть связано? Буду признательна за помощь

Приветствую! Строка относится к следующему столбцу ESSID. Эта строка означает, что ТД скрывает своё имя. Такие точки доступа не видят обычные устройства и подключиться к ним можно только если выбрать на устройстве пункт «Подключиться к скрытой сети» и правильно ввести её имя.

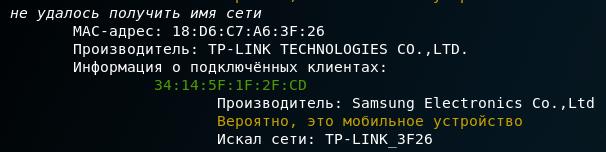

Кроме описанных в этой статье способов узнать имя скрытой сети, можно воспользоваться помощью скрипта из статьи «Как обнаружить все Wi-Fi устройства в округе?». Цитата оттуда:

Для этой ТД не получено имя сети, тем не менее, один из подключённых к ней клиентов искал сеть с именем alisa. Вполне возможно, что это и есть имя данной сети:

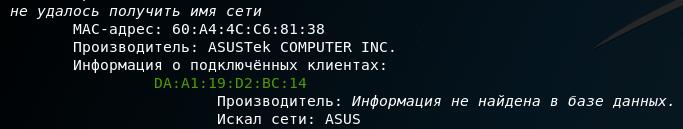

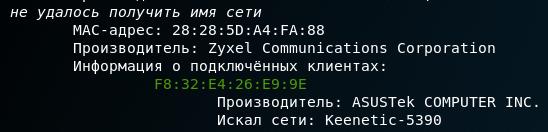

Аналогично для сетей на следующих скриншотах:

Большое спасибо за ваш ответ. Обращаю внимание на это предложение в Вашей статье » . Это означает, что длина имени 3 символа…» В других статьях, если написано что имя содержит 6 букв. В моем случае Именно поэтому я и спросила что означает 0 в этом сочетании. Но уже деанимизировала эту точку и в названии оказалось 4 буквы.

MDK3 не находит и не перебирает имя скрытых сетей — начинает зачем-то перебирать ВСЕ видимые сети в округе.

Пишет «Got response from», затем ESSID совсем не искомой сети и так далее все сети в округе

Источник