- Следит ли линукс за пользователем

- Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Re: Как проследить за действиями пользователя

- Уязвимости неуязвимого Linux

- Уязвимости

- Ошибки конфигурации

- Слабые пароли в Linux как массовое явление

- Уязвимые службы в интернете

- Открытые файловые ресурсы на Linux-серверах

- Вредоносное ПО

- Вымогатели

- Криптомайнеры

- Вредоносные скрипты

- Веб-шеллы и бэкдоры

- Руткиты

- Рекомендации

Следит ли линукс за пользователем

Начиная с Ubuntu версии 16.04, шпионящий поиск по умолчанию выключен. Очевидно, кампания, начатая этой статьей, имела частичный успех. Тем не менее предлагаемая возможность шпионящего поиска по-прежнему представляет проблему, как объясняется ниже. Ubuntu следует сделать сетевой поиск командой, которую пользователи могут выполнять время от времени, а не полупостоянным параметром, который пользователи включают (потом об этом легко забыть).

Хотя фактическая ситуация, описанная на оставшейся части страницы, частично изменилась, этот текст все еще важен. Этот пример должен научить наше сообщество не повторять подобных вещей, но для этого мы должны продолжать говорить об этом.

Одно из важнейших достоинств свободных программ состоит в том, что сообщество защищает пользователей от вредоносных программ. И вот дистрибутив Ubuntu GNU/Linux стал контрпримером. Что нам следует делать?

Несвободные программы ассоциируются с дурным обращением с пользователем: программами слежки, цифровыми наручниками (DRM или цифровым управлением ограничениями) для ограничения пользователей и черными ходами, которые могут вытворять разные гадости под дистанционным управлением. Программы, в которых есть что-либо из этого, вредоносны, и к ним следует относиться как к таковым. Широко известные примеры включают в себя Windows, ай-штучки и “ Kindle ”[1], продукт компании Amazon для виртуального сожжения книг, в котором есть и то, и другое, и третье; Macintosh и Playstation III, которые навязывают цифровое управление ограничениями; большинство мобильных телефонов, которые проводят слежку и в которых есть черные ходы; Adobe Flash Player, который шпионит и обеспечивает цифровое управление ограничениями; а также множество приложений для ай-штучки и Android, которые виновны по меньшей мере в одном из этих скверных деяний.

Свободные программы дают пользователям возможность защититься от вредоносного поведения программ. Лучше того: обычно сообщество защищает всех и большинству пользователей для этого не нужно даже пальцем пошевелить. Вот как это происходит.

Время от времени пользователи, владеющие программированием, обнаруживают, что в программе есть вредоносная часть. Как правило, следующим их действием является выпуск исправленной версии программы; имея четыре свободы, которые определяют свободные программы (см. http://www.gnu.org/philosophy/free-sw.html), они вольны сделать это. Это называется “ответвлением” программы. Вскоре сообщество переходит на исправленное ответвление, а вредоносная версия отбрасывается. Перспектива того, что их версия будет с позором отвергнута, не очень впечатляет; таким образом, в большинстве случаев даже те, кого не останавливает совесть и общественное давление, избегают вносить вредоносные особенности в свободные программы.

Но не всегда. Ubuntu, широко применяемый и влиятельный дистрибутив GNU/Linux, установил программы слежки. Когда пользователь ищет в своих файлах строку с помощью рабочей среды Ubuntu, Ubuntu посылает эту строку на один из серверов Canonical (Canonical — это компания, разрабатывающая Ubuntu).

Это в точности похоже на первую практику слежки в Windows, о которой я узнал. Мой покойный друг Фравиа рассказал мне, что когда он искал строку в файлах на своей системе Windows, она послала пакет на какой-то сервер, что было обнаружено его сетевым экраном. Получив этот первый пример, я обратил на это внимание и узнал о склонности “респектабельных” несвободных программ быть вредоносными. Возможно, то, что Ubuntu посылает те же самые сведения, не является совпадением.

Ubuntu пользуется сведениями о поиске, чтобы показывать пользователю рекламу различных товаров из Amazon. Amazon делает много несправедливостей; оказывая содействие Amazon, компания Canonical становится причастной к ним. Однако суть проблемы — не в рекламе. Главный вопрос — слежка. Компания Canonical говорит, что она не рассказывает Amazon, кто и что искал. Однако со стороны Canonical собирать ваши личные данные точно так же нехорошо, как если бы это происходило со стороны Amazon. Слежка в Ubuntu не анонимна.

Люди, конечно, сделают измененную версию Ubuntu без этой слежки. На самом деле несколько дистрибутивов GNU/Linux являются модификациями Ubuntu. Я ожидаю, что когда они будут обновлять свою базу до последней Ubuntu, они удалят это. Canonical, разумеется, тоже этого ожидает.

Большинство разработчиков свободных программ отказалось бы от такого плана ввиду перспективы массового перехода на исправленную версию кого-то другого. Но в Canonical не отказались от программ слежки Ubuntu. Возможно, что Canonical рассчитывает на то, что название “Ubuntu” заключает в себе такую инерцию и влияние, что они могут избежать обычных последствий, и слежка сойдет им с рук.

Canonical говорит, что эта функция проводит поиск в Интернете по-другому. В зависимости от деталей это могло бы обострять проблему, а могло бы и не обострять, но это не может делать проблему менее острой.

Ubuntu позволяет пользователям отключить слежку. Canonical явно думает, что многие пользователи Ubuntu оставят эту настройку в первоначальном (включенном) состоянии. И многие, возможно, так и поступят, потому что им не приходит в голову попытаться что-то с этим сделать. Таким образом, существование этого переключателя не делает функцию слежки приемлемой.

Даже если бы функция была по умолчанию выключена, она все равно была бы опасной: “включиться раз и навсегда” в рискованную практику, в которой риск изменяется в зависимости от деталей, поощряет беспечность. Чтобы защитить конфиденциальность пользователей, системы должны облегчать осмотрительность: когда в программе для местного поиска есть функция поиска по сети, пользователю должен явно предоставляться выбор поиска по сети при каждом обращении. Это просто: все, что для этого нужно — отдельные кнопки для сетевого и местного поиска, как это делалось в более ранних версиях Ubuntu. Функция поиска по сети должна также ясно и конкретно информировать пользователя о том, кто и какие персональные данные этого пользователя получит, если и когда будет задействована эта функция.

Если достаточная часть лидеров нашего сообщества будет смотреть на это как на личное дело каждого, если они выключат у себя слежку и продолжат содействовать Ubuntu, компании Canonical это может сойти с рук. Это было бы тяжкой потерей для сообщества свободного программного обеспечения.

Мы, представляющие свободные программы как средство защиты против вредоносных программ, не утверждаем, что эта защита совершенна. Никакой совершенной защиты не известно. Мы не утверждаем, что сообщество будет безотказно блокировать вредоносные программы. Таким образом, строго говоря, пример Ubuntu не означает, что мы вынуждены взять свои слова назад.

Но на карту поставлено больше, чем то, придется ли нам взять какие-то слова назад. Сейчас решается то, сможет ли наше сообщество фактически пользоваться аргументом, основанным на несвободных шпионящих программах. Если мы можем сказать только: “Свободные программы не будут шпионить за вами, если это не Ubuntu”,— это гораздо слабее, чем если мы можем сказать: “Свободные программы не будут шпионить за вами”.

Нам надлежит дать Canonical любой отпор, какой только потребуется, чтобы заставить их прекратить это. Все оправдания, которые предлагает Canonical, неубедительны; даже если бы она тратила все деньги, которые получает от Amazon, на развитие свободных программ, это едва ли перевесило бы то, что потеряют свободные программы, если она перестанет предлагать действенный способ избежать злоупотребления пользователями.

Если вы когда-нибудь рекомендуете или перераспространяете GNU/Linux, удалите, пожалуйста, Ubuntu из списка дистрибутивов, которые вы рекомендуете или распространяете. Если ее практика установки и рекомендации несвободных программ вас не убеждает, пусть вас убедит это. На выставках и всевозможных мероприятиях, посвященных свободным программам, не устанавливайте и не рекомендуйте Ubuntu. Вместо этого рассказывайте о том, что Ubuntu шпионит и этого дистрибутива следует избегать.

Попутно вы можете также рассказать о том, что Ubuntu содержит несвободные программы и предлагает другие несвободные программы (см. http://www.gnu.org/distros/common-distros.html) Это будет нейтрализовывать другой вид отрицательного влияния, которое Ubuntu оказывает на сообщество свободного программного обеспечения: узаконивание несвободных программ.

Присутствие несвободных программ в Ubuntu представляет отдельную этическую проблему. Чтобы Ubuntu была этичной, эта проблема тоже должна быть решена.

Источник

Как проследить за действиями пользователя

Как проследить за действиями пользователя так сказать в режиме ONLINE. Тоесть такие в данный момент комманды вводяться и какие действия с файлами осущиствляються.

Команды lsof и watch не дают желаемого результата.

Re: Как проследить за действиями пользователя

Поставить камеру видеонаблюдения у него за спиной.

Re: Как проследить за действиями пользователя

)))))))))))))) Это конечно можно. но интересует именно програмынй вариант решения.

Re: Как проследить за действиями пользователя

Если пользователь не обременен излишним интеллектом и ни о чем не догадается, можно попробовать сменить login shell на screen — можно настроить, чтобы подключаться к работающему сеансу read-only, в иксах — vnc.

Re: Как проследить за действиями пользователя

> Как проследить за действиями пользователя так сказать в режиме ONLINE. Тоесть такие в данный момент комманды вводяться и какие действия с файлами осущиствляються.

команды — если в X11 вводятся то можно средствами X11 узнать. как с консоле не знаю. действия с файлами — man inotify.

Re: Как проследить за действиями пользователя

оболочку с /bin/bash сменил на screen в файле /etc/passwd

но vnc в исках при подключении к хосту на котором проделаны выше указанные действия не подключаеться (скорее всего из-за того что на хосте нету иксов). Нужно именно выявить действия в консольке, например пользователь запустил MC и я вижу что он в нем делает, если конечно это возможно

Re: Как проследить за действиями пользователя

Re: Как проследить за действиями пользователя

vnc для консоли или было еще что то в этом же плане, точнее не подскажу

Re: Как проследить за действиями пользователя

можно в конфигурационном файле screen настроить, чтобы лог велся в заданный заранее файл, но в случае mc, думаю это не поможет.

Re: Как проследить за действиями пользователя

скриптик снимающий скриншоты в какую-нибудь диру 2-3 раза в секунду

Re: Как проследить за действиями пользователя

1. включить audit — просто и надёжно, но увидишь низкоуровнево — не что он делает а как, и вероятно не очень online, если оно буферизирует вывод.

2. заменить shell на http://sourceforge.net/projects/eash/ — увидишь только ввод-вывод терминала, зато весь.

3. добавить в bashrc «trap ‘logger . $BASH_COMMAND’ DEBUG» — увидишь только команды shell-а, и то не все и если он не против. Зато проще понять, что он хотел.

Re: Как проследить за действиями пользователя

Re: Как проследить за действиями пользователя

> оболочку с /bin/bash сменил на screen в файле /etc/passwd

Ну и замечательно. Только путь к screen нужно полный прописать. Заходите на ту же машину по SSH и выполняете комманду screen -x. Когда надоест смотреть за подопечным жмите Ctrl+A D. Подробнее см. man screen.

Re: Как проследить за действиями пользователя

Поскольку со screen’om не получилось подключиться, предложенный вариант с использованием «ttysnoop» вполне подходит. Только вот он спрашивает пароль и логин пользователя за хоторым нужно смотреть. но я буду еще читать man.

Если будут еще идеии — пишите!

Re: Как проследить за действиями пользователя

Способ в том, что можно делать ‘cat /dev/vcs2’ с какой угодно периодичностью и наблюдать какие действия производит пользователь. ну и делать с правами рута конечно

Re: Как проследить за действиями пользователя

использовал твой способ и немного модернизировал, вот что получилось:

watch -n1 «cat /dev/vcs1» если смотреть из X11 то размер в консольке нужно выбрать 80х40(XTerm), кодировку. подбирать(чтобы было видно русские буквы)

он позволяет смотреть за консолью которая открыта непосредственно с компа, а не по ssh, что касаеться подглядывания за консолью это пожалуй лучший вариант.

Re: Как проследить за действиями пользователя

cat /dev/vcs2 |while read -n80 line; do echo «$line»; done

И наверное с кордировкой что-то надо придумать (и брать /dev/vcsa если хочется в цвете)

Источник

Уязвимости неуязвимого Linux

Cреди обычных пользователей и даже ИТ-сотрудников распространено убеждение в повышенной безопасности ОС семейства Linux по сравнению с «дырявой виндой» и «попсовой макосью». Однако, как показало наше исследование, открытость исходников не избавляет Linux от ошибок и уязвимостей, которые несут риски, связанные с безопасностью. В этом посте мы рассмотрим, почему Linux стал привлекательной мишенью для злоумышленников, а также обсудим основные угрозы и риски, связанные с этой операционной системой.

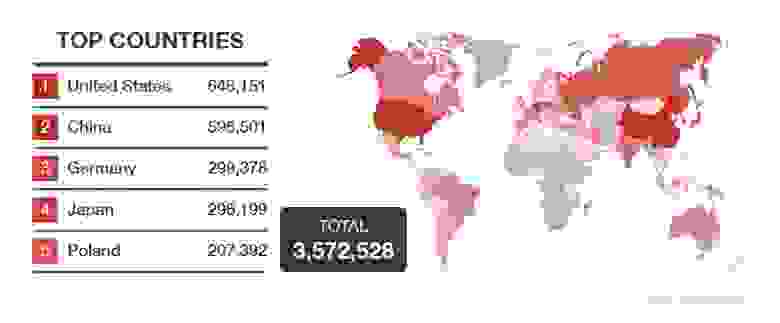

По данным Linux Foundation, ещё в 2017 году под управлением Linux работали 90% клиентских ресурсов у всех облачных провайдеров, причём в девяти из десяти случаев и сам облачный провайдер использовал в качестве основной ОС именно Linux. Но облаками дело не ограничивается: 82% всех выпущенных в мире смартфонов также используют Linux, а среди суперкомпьютеров доля Linux составляет 99%.

По мере того, как предприятия и организации переносят данные в облака, где царит Linux, вектор интереса злоумышленников смещается на слабые места этого семейства операционных систем: уязвимости, неправильные настройки и пробелы в безопасности, а также вредоносное ПО.

Уязвимости

Одним из самых распространённых методов проникновения в систему — использование уязвимостей. Отсутствие процедур управления и отслеживания уязвимостей, не говоря уже об отсутствии выстроенных процессов установки исправлений, может привести к тому, что системы окажутся беззащитными после обнаружения очередной уязвимости и публикации эксплойта для неё. Часто эксплойт публикуют уже через несколько часов после её обнаружения. Для Linux эта проблема более критична, поскольку открытый исходный код позволяет быстро найти проблемную функцию и написать код для эксплуатации ошибки.

Важно отметить, что значительное количество уязвимостей в сервисе или платформе не обязательно означает, что эти уязвимости обязательно несут существенный риск.

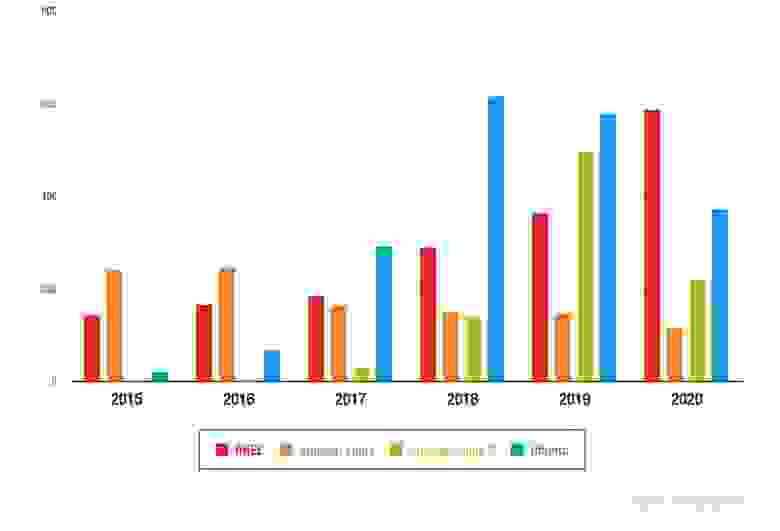

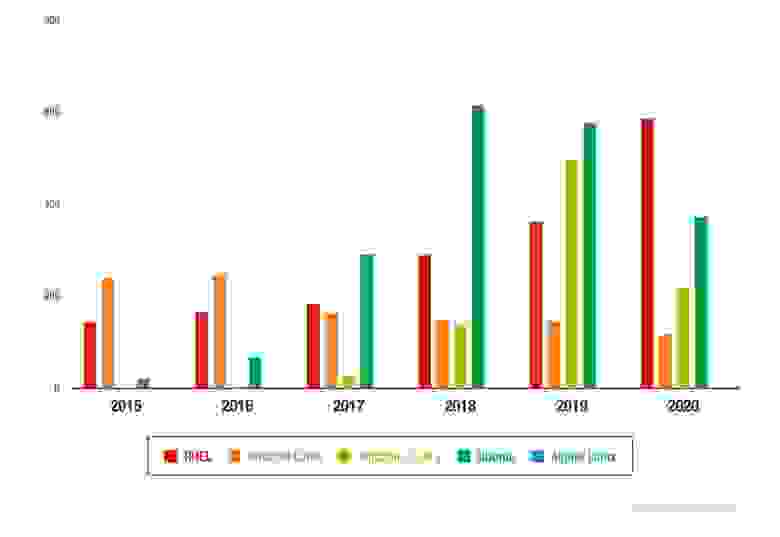

Каждый производитель дистрибутива Linux выполняет свою процедуру обработки уязвимостей. В то время как исправления от вендоров приходят в разное время, заплатки upstream, будь то оригинальный пакет или исходный код утилиты, появляются первыми. Вендоры Linux отвечают за исправление уязвимостей в таких компонентах, как ядро, утилиты и пакеты. В 2019 году Red Hat исправил более 1000 CVE в своём дистрибутиве Red Hat Enterprise Linux (RHEL), согласно их отчёту Product Security Risk Report. Это более 70% от общего числа уязвимостей, исправленных во всех продуктах.

Уязвимости приложений, работающих под управлением Linux, были причиной нескольких серьёзных инцидентов. Например, нашумевшая утечка данных в Equifax произошла в результате эксплуатации уязвимости CVE-2017-5638 в Apache Struts. Тогда хакеры проникли в корпоративную сеть бюро кредитных историй Equifax 13 мая 2017 года, но подозрительную активность служба безопасности заметила только в конце июля. Киберпреступники провели внутри сети 76 дней, успев за это время скачать из 51 базы данных личную информацию 148 млн американцев — это 56% взрослого населения США. Помимо американских граждан в утечку попали сведения 15 млн клиентов Equifax в Великобритании и около 20 тыс. граждан Канады. Общие расходы Equifax в результате этого инцидента за два следующих года составили более 1,35 млрд долларов США и включают расходы на укрепление систем безопасности, поддержку клиентов, оплату юридических услуг, а также выплаты по судебным искам.

Уязвимости публичных приложений входят в состав фреймворка MITRE ATT&CK (ID T1190), а также перечислены в топ-10 уязвимостей OWASP и являются наиболее популярными векторами проникновения в Linux-системы.

Ошибки конфигурации

Небезопасные настройки довольно распространены и всегда были критическим вопросом в области безопасности. Первая версия OWASP Top 10 Web Risks от 2004 года, включала в себя «Небезопасное управление конфигурацией» (Insecure Configuration Management); в версии списка 2017 года название изменилось на «Ошибочные настройки безопасности» (Security Misconfiguration).

Когда предприятия стали массово переходить на облачные технологии для обеспечения операционной и экономической устойчивости во время пандемии COVID-19, неправильная конфигурация стала ещё более серьёзной проблемой: по мере переезда предприятий и организаций в новые экосистемы они непреднамеренно вносили ошибки в конфигурации облачной инфраструктуры, контейнеров и бессерверных сред.

Ниже перечислены наиболее распространённые проблемы безопасности в конфигурации Linux.

Слабые пароли в Linux как массовое явление

Использование паролей по умолчанию или слабых паролей до сих пор удивительно распространено, причём даже самые популярные дистрибутивы не отличаются в лучшую сторону.

Например, в дистрибутивах Debian/Ubuntu время жизни пароля по умолчанию составляет 99 999 дней, а если требуется принудительно задать сложность пароля, придётся устанавливать пакет libpam-pwquality или его аналог.

Известный пример злоупотребления из-за отсутствия аутентификации произошёл в Tesla, когда злоумышленники получили доступ панели управления административной консоли, смогли взломать работающую подсистему Kubernetes и получить AWS-удостоверения Tesla для запуска майнера криптовалюты.

В ноябре 2020 года ФБР выпустило предупреждение о том, что злоумышленники злоупотребляют неправильно настроенными экземплярами SonarQube, который обнаруживает ошибки и уязвимости в безопасности исходного кода. Из-за того, что некоторые организации не поменяли настройки систем по умолчанию, они были доступны через порт 9000 с использованием учётных данных admin/admin.

Такая же проблема массово присутствует среди работающих под управлением Linux IoT-устройств, производители которых часто не утруждают себя безопасными настройками паролей. Многие IP-камеры и роутеры также поставляются без паролей или с паролями по умолчанию, которые можно легко найти в общедоступной базе паролей по умолчанию (Default Passwords Database). Причём в некоторых случаях пароли жёстко прошиты и не могут быть изменены.

Уязвимые службы в интернете

Развитие специализированных поисковых систем привело к тому, что уязвимый открытый порт в интернете можно расценивать как приглашение к атаке. Например, используя специализированную поисковую систему Shodan, мы обнаружили более 8 тыс. уязвимых экземпляров Redis, размещённых в публичном облаке без TLS-шифрования и даже без пароля. Позже оказалось, что все они уже использовались кем-то для майнинга криптовалюты.

Открытые файловые ресурсы на Linux-серверах

Публично доступные FTP-, SMB- и NFS-ресурсы, разрешённый листинг каталогов на веб-серверах под управлением Linux, открытые облачные службы хранения данных Amazon S3 и Azure Blob создают потенциальный риск несанкционированного доступа. С помощью Shodan мы обнаружили более 3 млн уязвимых публичных FTP-серверов.

Вредоносное ПО

Под Linux существуют многие разновидности вредоносных программ: вымогатели, криптомайнеры, руткиты, черви, бэкдоры и трояны удалённого доступа (RAT). Преступники успешно используют их для получения финансовой выгоды, шпионажа, саботажа, хактивизма или просто из желания доказать, что системы могут быть скомпрометированы.

Ниже перечислены наиболее распространённые типы вредоносных программ в экосистеме Linux.

Вымогатели

Это, безусловно, самая финансово успешная категория вредоносных программ за последнее время. Учитывая растущую популярность Linux, злоумышленники, управляющие вымогателями, считают эту операционную систему очень перспективной мишенью.

В качестве примера Linux-вымогателей можно привести RansomEXX/Defray7777, относительно недавно портированный под эту операционную систему. Его применяла кибергруппировка Gold Dupont, атакующая организации из сфер здравоохранения и образование и технологические отрасли.

Другой вымогатель — Erebus, впервые замеченный в сентябре 2016 года, — в июне 2017 года Erebus заразил 153 Linux-сервера южнокорейской хостинговой компании NAYANA и вывел из строя 3400 клиентских сайтов.

Криптомайнеры

Относительно новым мотивом для злоумышленников является проникновение и злоупотребление вычислительными ресурсами для добычи криптовалюты.

Многие вредоносные криптомайнеры не просто заражают Linux-системы, но и очищают их от присутствия майнеров-конкурентов, а также стремятся захватить как можно более мощные системы с практически неограниченными вычислительными возможностями, такие как контейнеры Docker или Redis.

Для проникновения в систему майнеры используют распространённые уязвимости. Например, программа coinminer, детектируемая компанией Trend Micro под названием Coinminer.Linux.MALXMR.SMDSL64, использует уязвимости обхода авторизации SaltStack (CVE-2020-11651) и обхода каталога SaltStack (CVE-2020-11652).

Вредоносные скрипты

Командные интерпретаторы присутствуют на всех UNIX-машинах, поэтому злоумышленники активно используют его, тем более что это значительно проще, чем использовать скомпилированные вредоносные программы.

Причин популярности вредоносных скриптов для атак на Linux:

они легко загружаются в виде текстовых файлов;

они имеют небольшой размер;

меньше вероятность того, что они будут легко обнаружены;

они могут быть созданы «на лету».

Веб-шеллы и бэкдоры

Веб-шелл — установленный на веб-сервере скрипт, который выполняет команды преступника и обеспечивает ему прямой доступ к взломанной системе. Например, в августе 2020 года мы столкнулись с Ensiko, веб-оболочкой PHP, нацеленной на Linux, Windows, macOS или любую другую платформу, на которой установлен PHP. Помимо удалённого выполнения кода с помощью Ensiko злоумышленники могут выполнять команды оболочки и повреждать веб-сайты.

Руткиты

Руткит — набор вредоносных программ, которые внедряются в Linux-систему, частично или полностью подменяя стандартные системные утилиты, драйверы и библиотеки. Основная цель руткита — скрывать своё присутствие от администраторов и пользователей скомпрометированной системы, обеспечивая злоумышленнику полный или частичный контроль.

В ходе наших исследований мы сталкивались с несколькими семействами руткитов. Чаще всего это были Umbreon, Drovorub или Diamorphine.

Рекомендации

Предприятия продолжают внедрять Linux, причём использование этой ОС не ограничивается серверными задачами. Крупные предприятия активно устанавливают свободную ОС на десктопы пользователей. Очевидно, что когда киберпреступники заметят эту тенденцию, они будут всё чаще нацеливаться на среду Linux с целью получения финансовой выгоды.

Вот несколько рекомендаций по обеспечению безопасности систем Linux:

внедрите в качестве обязательного принцип «Инфраструктура как код» (Infrastructure as Code, IaC), который гарантирует что системы создаются должным образом, а их конфигурации соответствуют решаемым задачам;

используйте принцип наименьших привилегий и модель совместной ответственности;

контролируйте целостность операционной системы, чтобы подозрительные изменения не могли произойти незаметно;

отслеживайте сетевой периметр, проводите мониторинг всех устройств, систем и сетей;

замените пароли по умолчанию на сильные и безопасные, по возможности всегда включайте многофакторную аутентификацию;

регулярно устанавливайте обновления и исправления ошибок.

Источник