- Ручное обновление корневых сертификатов на Windows

- Обновление сертификатов

- Получение актуальных сертификатов

- Установка/обновление корневых сертификатов

- Обновление корневых сертификатов Windows 7 — описание процесса

- Что такое корневые сертификаты Windows 7, 10 и XP

- Для чего это нужно

- Удаление старых сертификатов на Windows

- Обновление корневых сертификатов Windows 7, 10, XP

- Возможные проблемы

- Обновление корневых сертификатов в Windows 10 / Windows Server 2016

- Управление корневыми сертификатами компьютера в Windows 10

- Утилита rootsupd.exe

- Certutil: получение корневых сертификатов через Windows Update

- Список корневых сертификатов в формате STL

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Ручное обновление корневых сертификатов на Windows

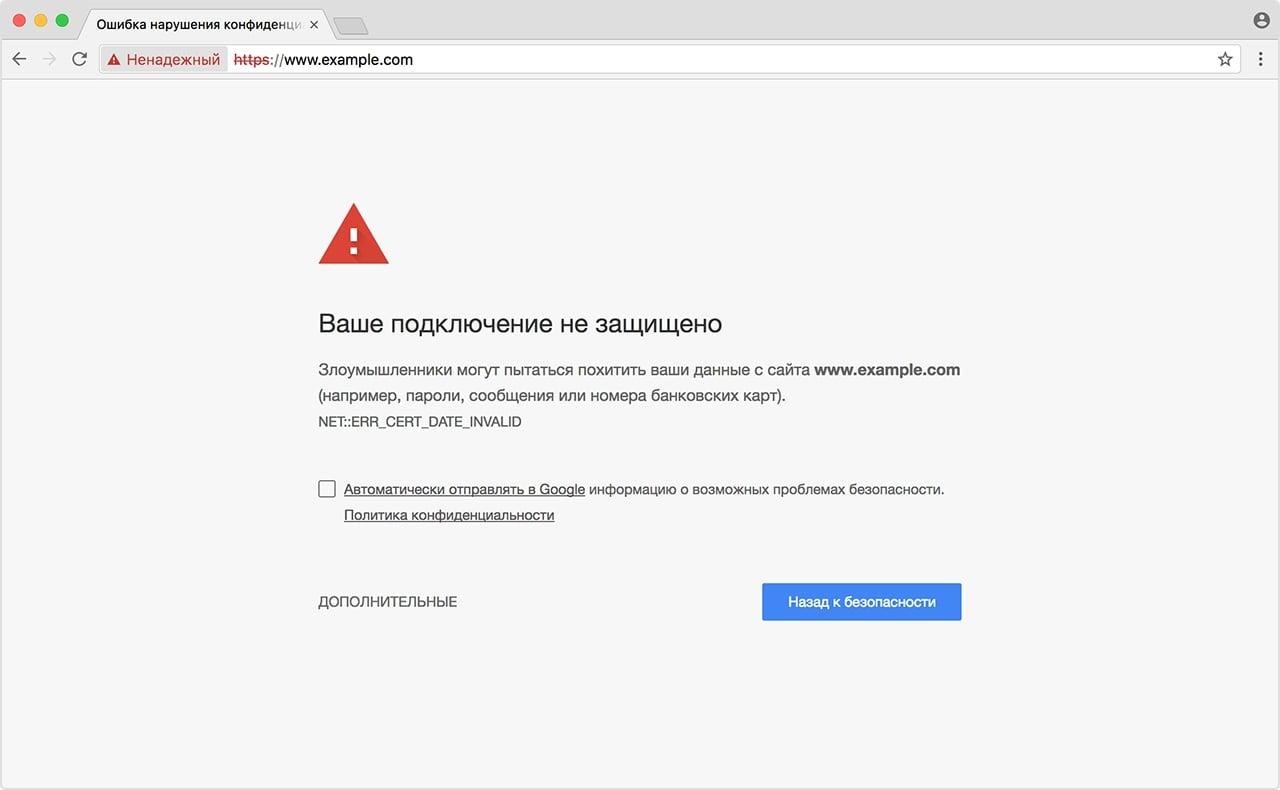

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений (например, антивирусных систем).

- Ошибки при подключении по удаленному рабочему столу.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживание компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125.

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:\CA (папка CA на диске C).

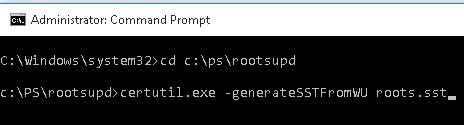

Открываем командную строку от администратора и вводим команду:

certutil.exe -generateSSTFromWU C:\CA\roots.sst

* где C:\CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

В папке C:\CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:\CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:\CA\rootsupd.exe /c /t:C:\CA

* где C:\CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

. выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:\CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

Обновление корневых сертификатов Windows 7 — описание процесса

Практически во всех версиях операционной системы Виндовс есть функция автоматического обновления сертификата. Однако некоторые уже не поддерживаются разработчиком, поэтому компания Microsoft перестала выпускать новые файлы. При установке старого пакета Windows есть вероятность, что сертификаты устарели, их придется устанавливать вручную. Чтобы не рисковать собственной безопасностью и не ограничивать себя в софте и сайтах, связанных с доверенными центрами, рекомендуется обновить сертификаты безопасности Windows 7, XP или 10.

Что такое корневые сертификаты Windows 7, 10 и XP

Сами по себе сертификаты — это меры безопасности. Они показывают, настоящее ли сообщение или запрос пришел пользователю, серверу или же это подделка. Корневые сертификаты являются основными.

Как удалить или обновить сертификаты на Windows

К сведению! Существуют также сертификаты для подделки подтверждения, например, SuperFish.

Эти записи учитываются в первую очередь при установке связи через Интернет. Они свидетельствуют о том, что сообщение, переданное с одного устройства на другое, настоящее, то есть оно основано на технологии, выдаваемой органом по сертификации. В операционной системе есть список этих самых сертификатов. Они по умолчанию становятся доверенными. Google Chrome, Opera, Mozilla Firefox и другие браузеры постоянно используют их для подключения к различным сайтам.

Они также служат шифром, когда пользователь передает информацию какому-либо ресурсу. Соответственно, если сертификат недостоверный, то соединение не установится в целях безопасности. Например, определенная группа сертификатов разработана для обмена данными и запросами между браузером и сайтом. С их помощью система шифрует пароли, важные файлы, исходные коды при передаче информации.

Обратите внимание! Эти удостоверения, как правило, делятся на отрасли. Одни отвечают за безопасность внутри электронных почт, другие работают с передачей и принятием данных запросов и т. д.

Еще одна функция — определение важности установки связи. Система автоматически определяет, для чего сайту нужны какие-либо данные, чтобы разрешить или отказать в доступе. Кстати, некоторые вредоносные программы могут подставлять в список свои договоренности, после чего перенаправить пользователя на вирусный сайт, где успешно украсть его информацию. Поэтому важно не устанавливать сторонний софт и ничего не подтверждать без прочтения.

Следовательно, сертификаты выполняют следующие функции:

- они шифруют данные, что предотвращает их перехват и расшифровку во время прохождения http/https запроса;

- определяют необходимость установки связи веб-браузера с сайтом;

- устанавливают соединение только с надежными источниками.

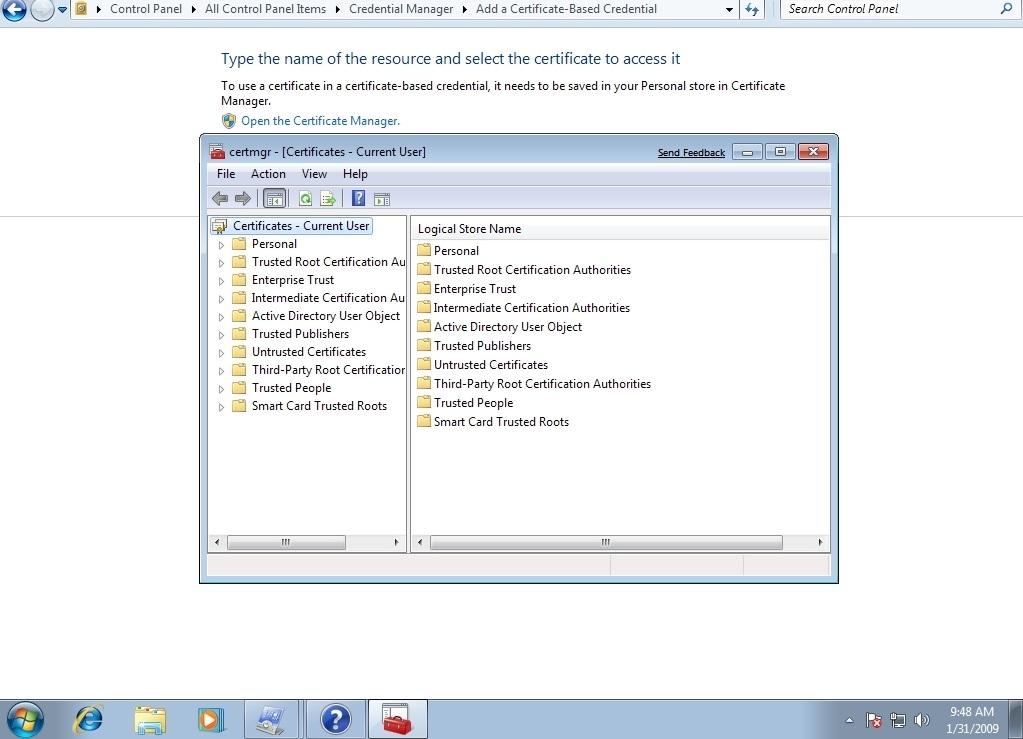

Список с папками сертификатов ОС Windows

Если бы их не существовало вообще, то все устройства доверяли бы друг другу. Из-за этого было бы множество незащищенных соединений и терабайтов перехваченной, украденной информации. Если удалить все нужные сертификаты с компьютера, то в браузере будет написано, что соединение небезопасное. В таком случае не будут работать даже самые простые программы, требующие Интернет, к примеру, карта. Даже не удастся посмотреть погоду.

К сведению! Если с компьютера вынуть батарейку, и после включения сбросится дата, то практически ни один сайт не разрешит соединение. Похожее происходит при некачественных сертификатах

Для чего это нужно

Это своего рода документы, поэтому у них есть срок годности. Всё программное обеспечение развивается, добавляются новые строчки кода, расширяется функционал, исправляются баги. Это касается сертификатов. Поскольку они напрямую работают с Интернетом, то зависят от нововведений. Если меняется технология, нужно изменить все, что работает вместе с ней. Также некоторые договоренности теряют актуальность. Их нужно вовсе удалить. Кроме того, пользователи часто устанавливают ОС Windows 7, скачанную с Интернета. Есть вероятность, что сертификаты встроены еще с 2009 г.

Что же будет, если не обновлять файлы? Во-первых, теряется вся безопасность. Информация не сможет шифроваться, потому что не будет соответствующего инструмента. И есть риск стать жертвой злоумышленников. Во-вторых, сейчас 99 % всех сайтов в Интернете использует удостоверения. При установке соединения гаджеты (клиент и сервер) обмениваются данными. Если у одного не будет сертификатов, либо файлы устаревшие, то в браузере высветится соответствующая ошибка — небезопасное подключения. То же самое случится при наличии неполадок со стороны сайта. Естественно, существуют способы обойти это, но не рекомендуется это делать.

Важно! После установки новой операционной системы нужно снести старые файлы и поставить новые удостоверения, чтобы не возникло неполадок при использовании Интернета. Также желательно избавиться от неизвестных доверенностей, поскольку система нуждается только в базовых сертификатах.

Отказано в доступе при подключении

Удаление старых сертификатов на Windows

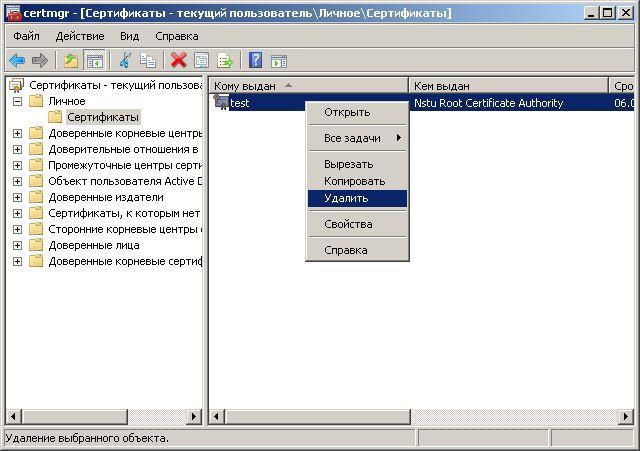

Чтобы файлы смогли обновиться, нужно удалить старые или ненужные сертификаты:

- Нажать сочетание клавиш «Win + R». Откроется окно «Выполнить». В поле нужно ввести команду «mmc» (без кавычек). Далее потребуется щелкнуть на «Ок».

- Откроется Microsoft Management Console. Это среда для управления операционной системой. В появившемся окне нужно щелкнуть на «Файл». В меню выбрать пункт «Добавить или удалить…». Должно появиться еще одно окно.

- В управлении оснастками есть два раздела. Нужно в левой части выбрать сертификаты, после чего нажать на «Добавить». Откроется менеджер по управлению сертификатами. Далее нужно выбрать первый пункт — «Моя учетная запись пользователя», нажать на «Готово».

- После этого операционная система опять откроет консоль параметров. В левой части окна нужно раскрыть вкладку «Сертификаты — текущий профиль». Далее понадобится перейти в ветку доверенных корневых центров. Внутри есть папка «Сертификаты». Нужно щелкнуть на нее левой кнопкой мыши. В окне рядом отображены все установленные корневые центры сертификаций.

- Если есть несколько файлов, начинающихся с «УЦ» (например, криптопро), то их можно удалить, поскольку они не стандартные. Это файлы удостоверяющих центров.

- Нужно выделить все пункты, нажать правую кнопку мыши, щелкнуть по «Удалить». После чего нужно подтвердить действия.

Важно! Если при попытке удалить что-либо высвечивается ошибка, то необходимо авторизоваться с учетной записи, у которой есть права администратора.

Далее нужно удалить сертификаты безопасности на Windows 7, XP, 10 для интернет-узла. Для этого нужно вернуться в консоль управления Microsoft, затем сделать следующее:

- Выбрать вкладку «Другие пользователи».

- Перейти в соответствующую папку.

- В списке под графой «Кем выдан» нужно найти то же самое УЦ, затем нажать на «Удалить».

- Далее необходимо повторно подтвердить действия.

Удаление сертификата на Windows

Обновление корневых сертификатов Windows 7, 10, XP

Чтобы установить файлы, нужно сначала их достать. Они распространяются соответствующими удостоверяющими центрами. Также нужные данные можно найти по запросу в поисковике Google. Сам файл имеет расширение *cer (от английского «certificate»). Когда сертификат будет на компьютере, понадобится щелкнуть по нему правой кнопкой мыши, после чего выбрать «Установить сертификат» в открывшемся списке. Дальнейшие действия:

- После выбора пункта с установкой у пользователя попросят подтвердить открытие. Можно снять галочку с пункта «Всегда спрашивать при открытии этого файла», но это не обязательно. Достаточно щелкнуть на «Открыть».

- В появившемся мастере импорта сертификатов необходимо выбрать «Текущий пользователь».

- Нужно нажимать «Далее» до тех пор, пока операционная система не уведомит об успешном импорте файла в список. Затем потребуется щелкнуть на «Ок».

Таким образом устанавливается основной сертификат. Однако есть еще и файл из контейнера. Инструкция такая же, однако когда появится меню с выбором хранилища, понадобится сделать следующее:

- Щелкнуть на «Обзор».

- Выбрать вкладку с доверенными корневыми центрами сертификаций.

- После этого нужно завершить установку как обычно.

Обратите внимание! Если файл не устанавливается, а вместо этого появляется окно с ошибкой и неизвестным кодом, то, скорее всего, срок годности истек, либо файл поврежден. Рекомендуется скачать доверенность еще раз.

Возможные проблемы

Существует ряд проблем, которые могут случиться при установке новых сертификатов. К ним относятся следующие:

- если отказано в доступе либо пишет, что нет прав, то нужно зайти под другой учетной записью. Вероятно, у пользователя нет нужных прав. В случае с локальным сервером предприятия сертификат сохраняется в хранилище сервера;

- ошибка импорта. Возможно, причина в поврежденном файле. Также может быть, что срок действия истек, либо ошибка в самой операционной системе;

- если сборка Windows 7 устарела, то ОС напишет, что невозможно проверить подлинность файла, поэтому нужно обновить систему;

- если на Windows XP не получается установить новые файлы, рекомендуется скачать утилиту Rootsupd. Она доступна на сайте «Касперского». Для установки сертификатов достаточно ее запустить.

Программа Rootsupd для обновления сертификатов

Регулярное обновление сертификата предотвратит появление неожиданных отказов в доступе при соединении с сайтом. Сделать это не сложно. Обновить корневые файлы помогут пошаговые инструкции выше. Главное — найти подходящий файл.

Обновление корневых сертификатов в Windows 10 / Windows Server 2016

В операционные системы семейства Windows встроена система автоматического обновления корневых сертификатов с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

ОС Windows запрашивает обновление корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия, см. статью об ошибке в Chrome «Этот сайт не может обеспечить безопасное соединение«), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Управление корневыми сертификатами компьютера в Windows 10

Как посмотреть список корневых сертфикатов компьютера с Windows?

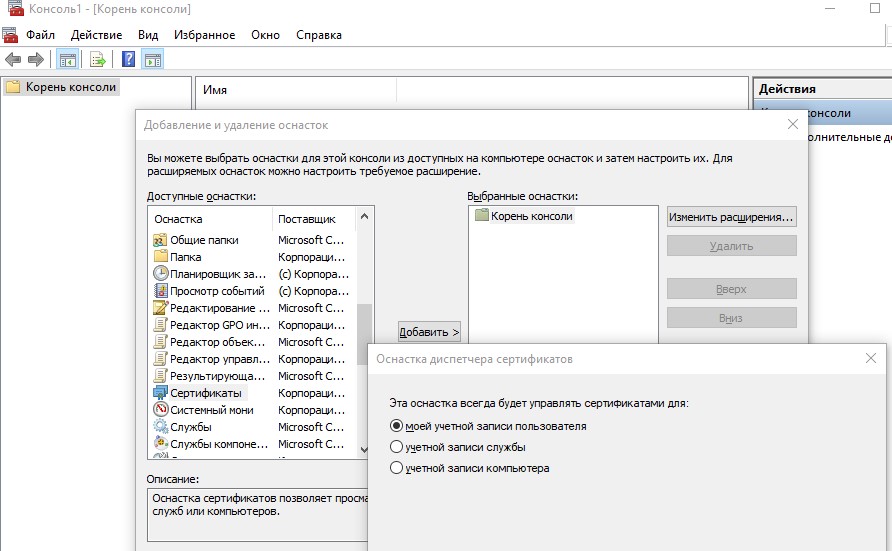

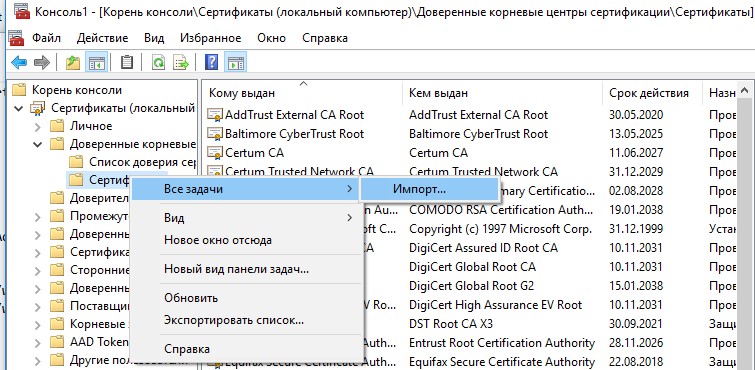

- Чтобы открыть хранилище корневых сертфикатов компьютера в Windows 10/8.1/7/Windows Server, запустите консоль mmc.exe;

- Нажмите Файл (File) ->Добавить или удалить оснастку (Add/Remove Snap-in), в списке оснасток выберите Сертификаты (Certificates) ->Добавить (Add);

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записью компьютера (Computer account);

- Далее -> Ok -> Ok;

- Разверните Certificates (Сертификаты) ->Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список корневых доверенных сертификатов вашего компьютера.

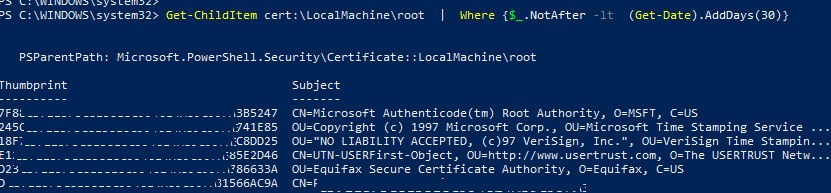

Вы также можете получить список доверенных корневых сертификатов со сроками действия с помощью PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:\LocalMachine\root | Where

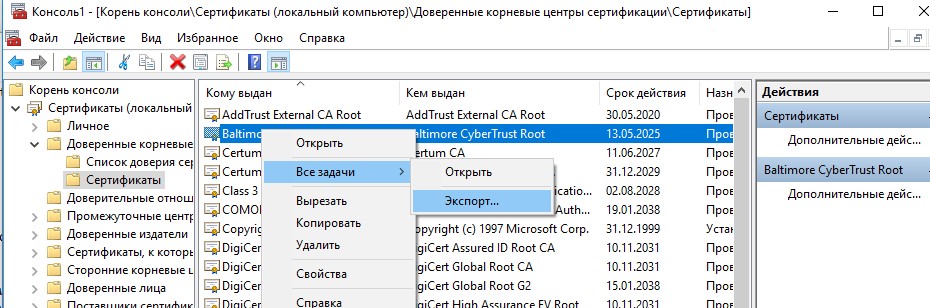

В консоли mmc вы можете просмотреть информацию о любом сертификате или удалить его из доверенных.

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой через функцию Экспорта/Импорта.

- Вы можете экспортировать любой сертификат .CER в файл, щелкнув по нему и выбрав “Все задачи” -> “Экспорт”;

- Затем с помощью команды Импорт можно импортировать этот сертификат на другом компьютере.

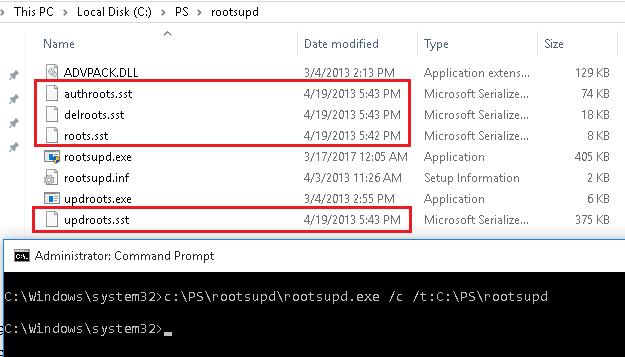

Утилита rootsupd.exe

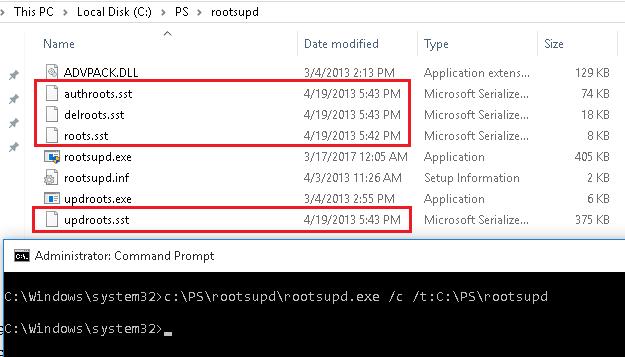

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Скачайте утилиту rootsupd.exe, перейдя по ссылке (по состоянию на 15.07.2019 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа. На данный момент вы можете скачать утилиту с сайта kaspersky.com — http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip );

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды: rootsupd.exe /c /t:C:\PS\rootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Certutil: получение корневых сертификатов через Windows Update

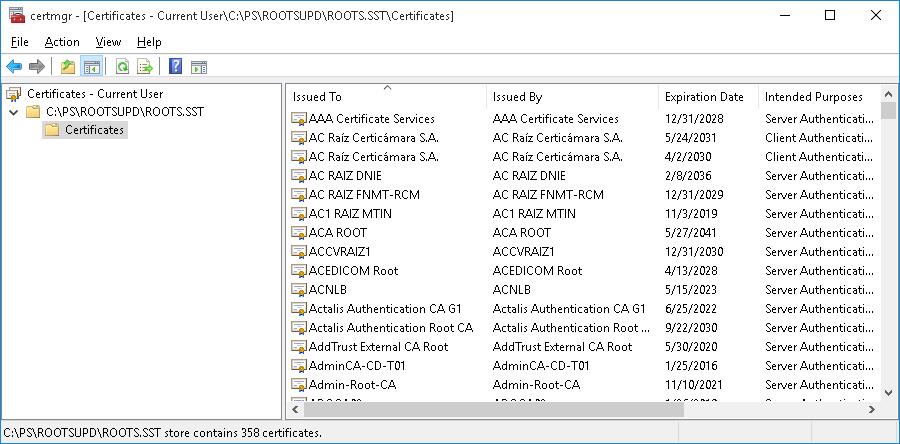

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU roots.sst

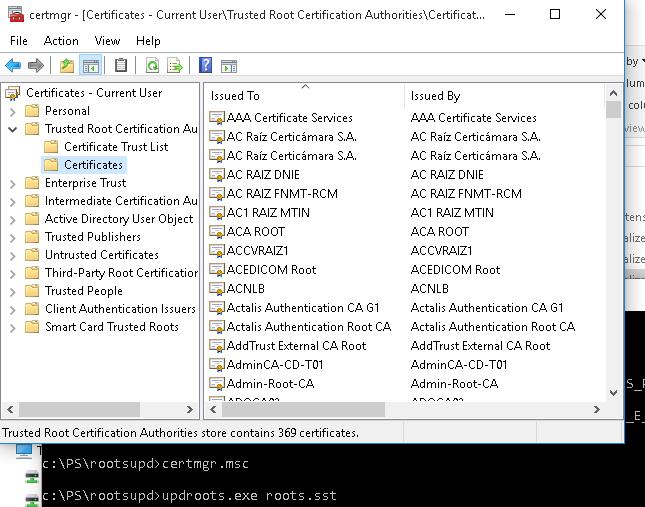

Для установки всех сертификатов из SST файла и добавления их в список корневых сертфикатов компьютера можно воспользоваться командами PowerShell:

$sstStore = ( Get-ChildItem -Path C:\ps\rootsupd\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

Также можно воспользоваться утилитой updroots.exe (она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе):

Список корневых сертификатов в формате STL

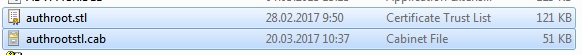

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (обновляется дважды в месяц).С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab. Он содержит один файл authroot.stl.

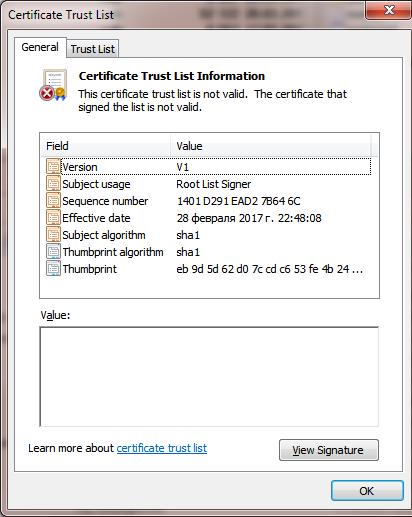

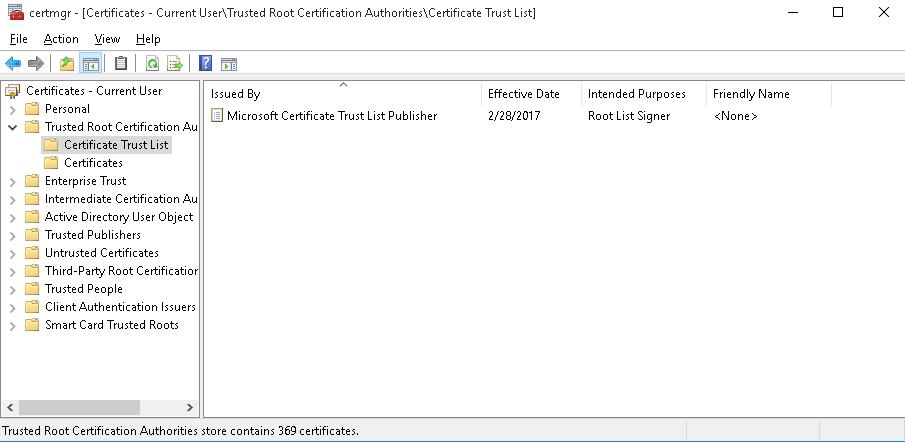

Файл authroot.stl представляет собой контейнер со списком доверенных сертификатов в формате Certification Trust List.

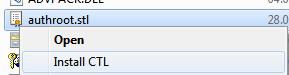

Данный файл можно установить в системе с помощью контекстного меню файла STL (Install CTL).

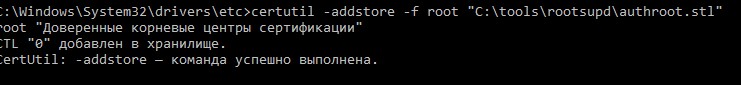

Или с помощью утилиты certutil:

certutil -addstore -f root authroot.stl

Также вы можете импортировать сертификаты из консоли управления сертификатами (Trust Root Certification Authorities –>Certificates -> All Tasks > Import).

Укажите путь к вашему STL файлу сертификатами.

После выполнения команды, в консоли управления сертификатами (certmgr.msc) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

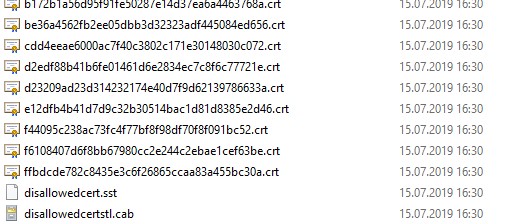

Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл disallowedcertstl.cab (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -addstore -f disallowed disallowedcert.stl

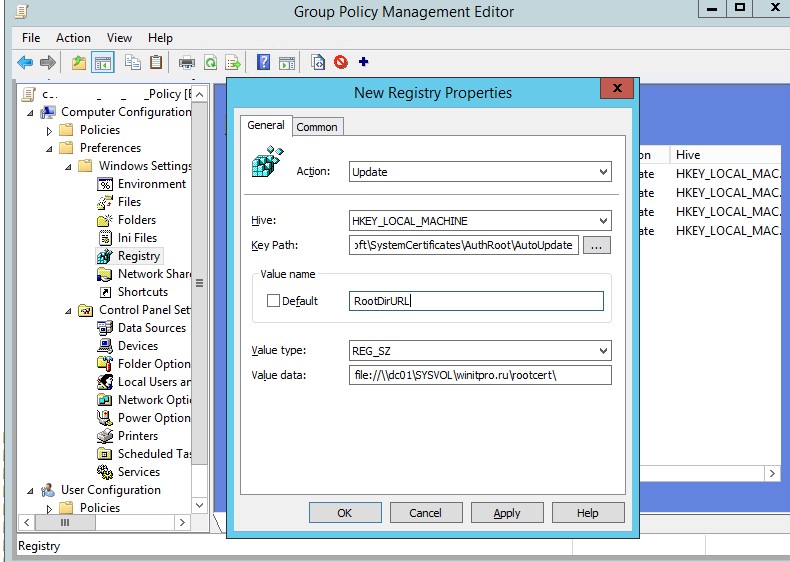

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

$sstStore = ( Get-ChildItem -Path \\dc01\SYSVOL\winitpro.ru\rootcert\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

Certutil -syncWithWU -f \\dc01\SYSVOL\winitpro.ru\rootcert\

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLM\Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Action: Update

Hive: HKLM

Key path: Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate

Value name: RootDirURL

Type: REG_SZ

Value data: file://\\dc01\SYSVOL\winitpro.ru\rootcert\

Осталось назначить эту политику на компьютеры и после обновления политик проверить появление новых корневых сертификатов в хранилище.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на ОС Windows, изолированной от Интернета.