- Как открыть «Хранилище сертификатов» в Windows 7

- Открываем «Хранилище сертификатов»

- Способ 1: Окно «Выполнить»

- Способ 2: Панель управления

- Распространение сертификатов на клиентские компьютеры с помощью групповая политика Distribute Certificates to Client Computers by Using Group Policy

- Распространение сертификатов на клиентские компьютеры с помощью групповая политика To distribute certificates to client computers by using Group Policy

- Служба распространения сертификатов windows

- Включение / отключение службы распространения сертификатов

- Служба распространения сертификатов Certificate Propagation Service

- Корневая служба распространения сертификатов Root certificate propagation service

Как открыть «Хранилище сертификатов» в Windows 7

Открываем «Хранилище сертификатов»

Чтобы просмотреть сертификаты в Виндовс 7, заходим в ОС с правами администратора.

Необходимость в доступе к сертификатам особенно важна для пользователей, которые часто совершают платежи в интернете. Все сертификаты хранятся в одном месте, так называемом Хранилище, которое разбито на две части.

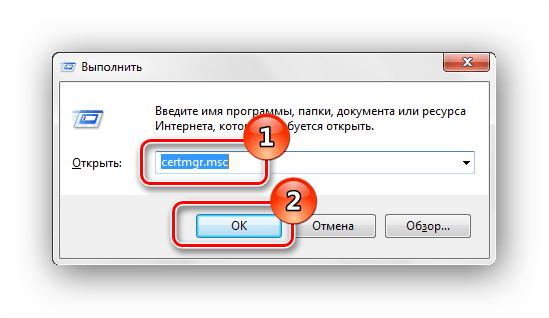

Способ 1: Окно «Выполнить»

- При помощи нажатия комбинации клавиш «Win+R» попадаем в окошко «Выполнить». Вводим в командную строку certmgr.msc .

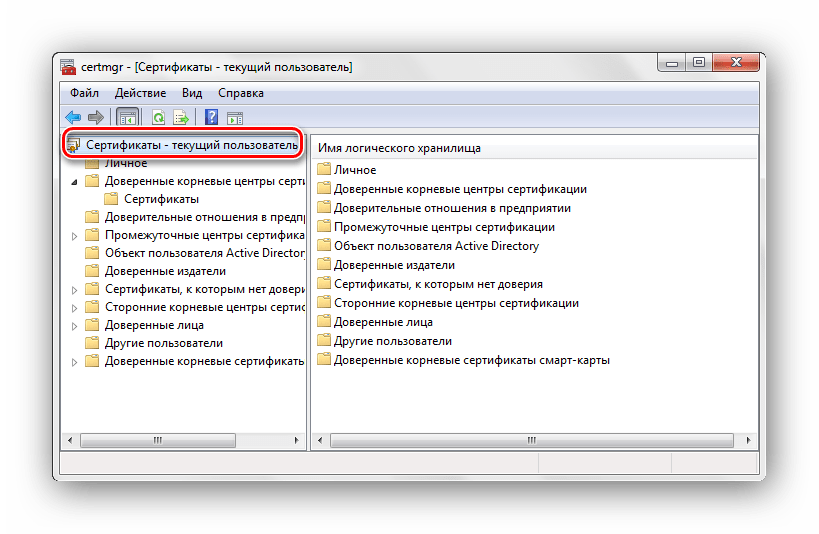

Цифровые подписи хранятся в папке, которая находятся в директории «Сертификаты – текущий пользователь». Здесь сертификаты находятся в логических хранилищах, которые разделены по свойствам.

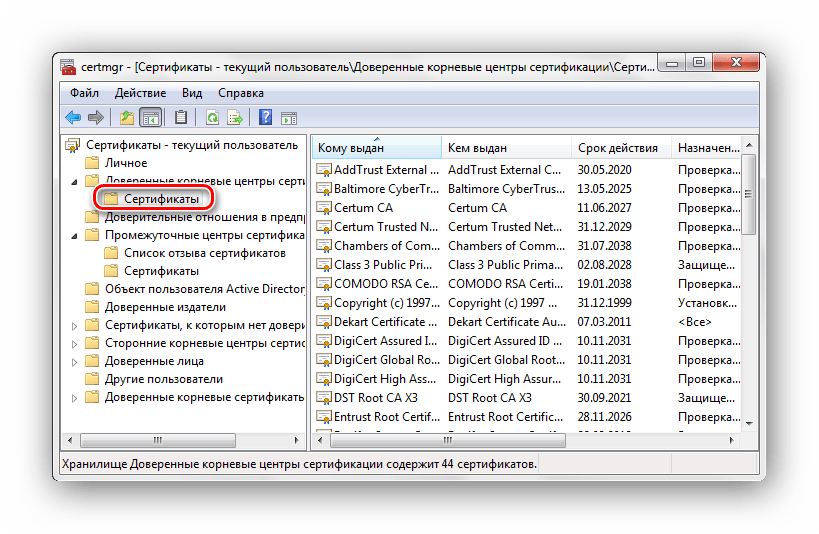

В папках «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации» находится основной массив сертификатов Виндовс 7.

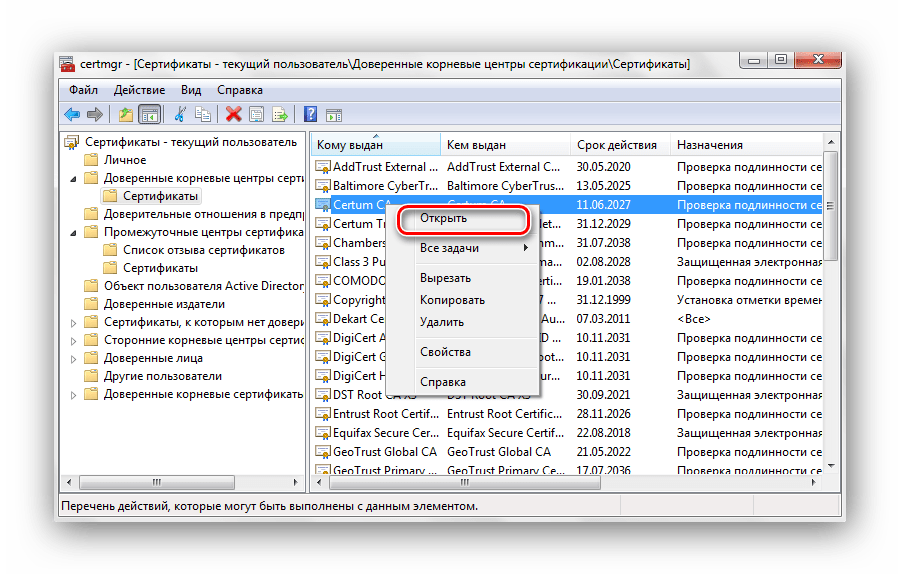

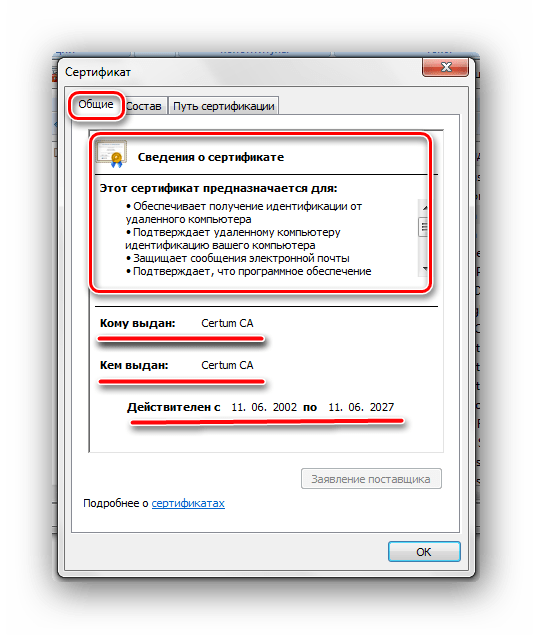

Чтобы посмотреть информацию о каждом цифровом документе, наводим на него и кликаем ПКМ. В открывшемся меню выбираем «Открыть».

Переходим во вкладку «Общие». В разделе «Сведения о сертификате» будет отображено предназначение каждой цифровой подписи. Также представлена информация «Кому выдан», «Кем выдан» и сроки действия.

Способ 2: Панель управления

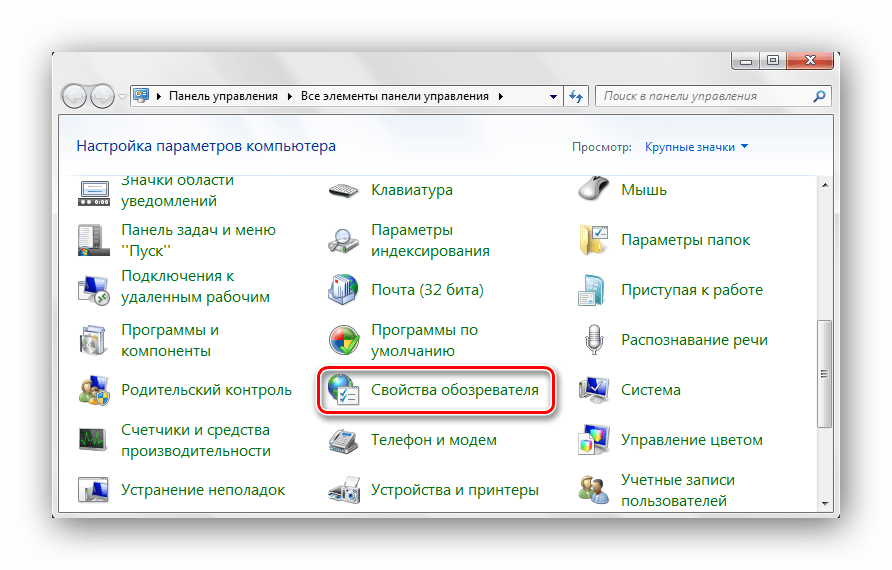

Также есть возможность посмотреть сертификаты в Windows 7 через «Панель управления».

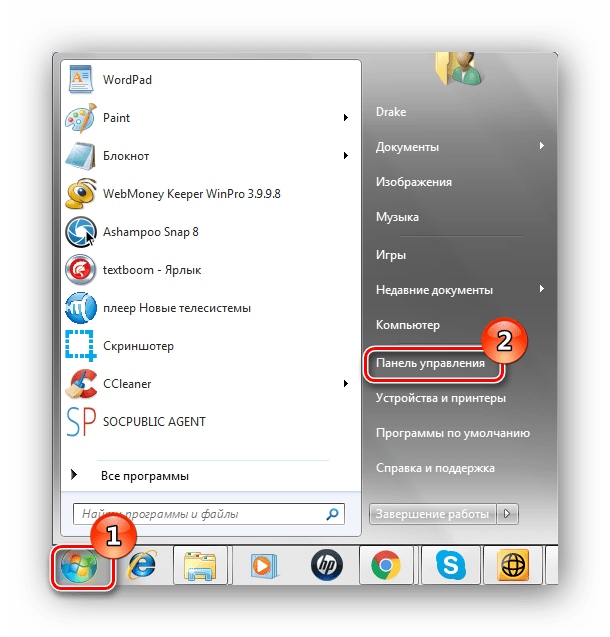

- Открываем «Пуск» и переходим в «Панель управления».

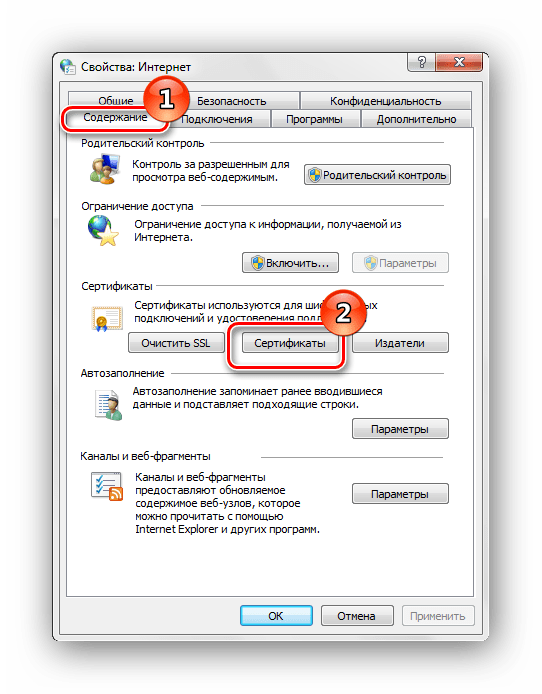

В открывшемся окне переходим во вкладку «Содержание» и щелкаем по надписи «Сертификаты».

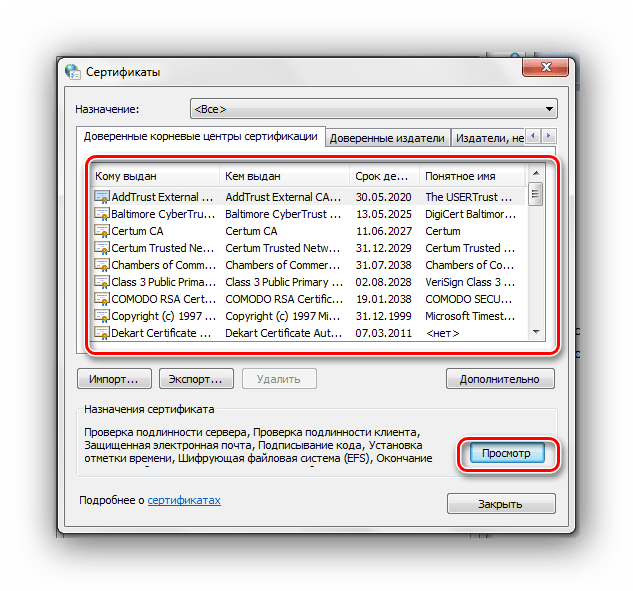

В открывшемся окошке предоставлен перечень различных сертификатов. Чтобы посмотреть подробную информацию об определённой цифровой подписи, жмём по кнопке «Просмотр».

После прочтения данной статьи вам не составит никакого труда открыть «Хранилище сертификатов» Windows 7 и узнать подробную информацию о свойствах каждой цифровой подписи в вашей системе.

Распространение сертификатов на клиентские компьютеры с помощью групповая политика Distribute Certificates to Client Computers by Using Group Policy

Следующую процедуру можно использовать для принудительной отправки соответствующих SSL SSL- ( ) сертификатов ( или эквивалентных сертификатов, связанных с доверенным корнем ) для серверов федерации учетных записей, серверов федерации ресурсов и веб-серверов, на каждый клиентский компьютер в лесу партнера по учетным записям с помощью групповая политика. You can use the following procedure to push down the appropriate Secure Sockets Layer (SSL) certificates (or equivalent certificates that chain to a trusted root) for account federation servers, resource federation servers, and Web servers to each client computer in the account partner forest by using Group Policy.

Членство в группах «Администраторы домена» или «Администраторы предприятия» или эквивалентное значение в домен Active Directory Services ( AD DS ) является минимальным требованием для выполнения этой процедуры. Membership in Domain Admins or Enterprise Admins, or equivalent, in Active Directory Domain Services (AD DS) is the minimum required to complete this procedure. Просмотрите сведения об использовании соответствующих учетных записей и членства в группах в локальной среде и группах домена по умолчанию ( http: / / go.Microsoft.com / fwlink / ? LinkId = 83477 ) . Review details about using the appropriate accounts and group memberships at Local and Domain Default Groups (http://go.microsoft.com/fwlink/?LinkId=83477).

Распространение сертификатов на клиентские компьютеры с помощью групповая политика To distribute certificates to client computers by using Group Policy

На контроллере домена в лесу организации партнера по учетным записям запустите оснастку управления групповая политика — в. On a domain controller in the forest of the account partner organization, start the Group Policy Management snap-in.

Найдите существующий объект ( групповой политики объекта Групповая политика ) или создайте новый объект групповой политики, содержащий параметры сертификата. Find an existing Group Policy Object (GPO) or create a new GPO to contain the certificate settings. Убедитесь, что объект групповой политики связан с доменом, сайтом или подразделением подразделения, ( ) в котором находятся соответствующие учетные записи пользователей и компьютеров. Ensure that the GPO is associated with the domain, site, or organizational unit (OU) where the appropriate user and computer accounts reside.

Щелкните правой кнопкой мыши — объект групповой политики и выберите команду изменить. Right-click the GPO, and then click Edit.

В дереве консоли откройте узел политики конфигурации компьютера \ \ Параметры \ безопасности параметры \ политики открытого ключа, щелкните правой кнопкой — мыши Доверенные корневые центры сертификации и выберите пункт Импорт. In the console tree, open Computer Configuration\Policies\Windows Settings\Security Settings\Public Key Policies, right-click Trusted Root Certification Authorities, and then click Import.

На странице Добро пожаловать на страницу мастера импорта сертификатов нажмите кнопку Далее. On the Welcome to the Certificate Import Wizard page, click Next.

На странице импортируемый файл введите путь к соответствующим файлам сертификатов, ( например \ \ FS1 \ c $ \ FS1. cer ) , а затем нажмите кнопку Далее. On the File to Import page, type the path to the appropriate certificate files (for example, \\fs1\c$\fs1.cer), and then click Next.

На странице хранилище сертификатов щелкните поместить все сертификаты в следующее хранилище, а затем нажмите кнопку Далее. On the Certificate Store page, click Place all certificates in the following store, and then click Next.

На странице Завершение работы мастера импорта сертификатов убедитесь, что предоставлены правильные сведения, и нажмите кнопку Готово. On the Completing the Certificate Import Wizard page, verify that the information you provided is accurate, and then click Finish.

Повторите шаги с 2 по 6, чтобы добавить дополнительные сертификаты для каждого из серверов федерации в ферме. Repeat steps 2 through 6 to add additional certificates for each of the federation servers in the farm.

Служба распространения сертификатов windows

За автоматическую установку сертификатов отвечает Служба распространения сертификатов (Certificate Propagation Service, CertPropSvc ).

Windows Vista / Server 2008 / 7 / 8 / 8.1 / Server 2008 R2 / Server 2012 R2 / Server 2012 / 10

Если эта служба включена, после подключения Рутокен к компьютеру, служба считывает все сертификаты со смарт-карты, после чего, копирует сертификаты пользователя и корневые сертификаты со смарт-карты в хранилище сертификатов текущего пользователя.

Certificate Propagation Service работает только с crypto api объектами. С сертификатами формата pkcs#11 эта служба работать не будет.

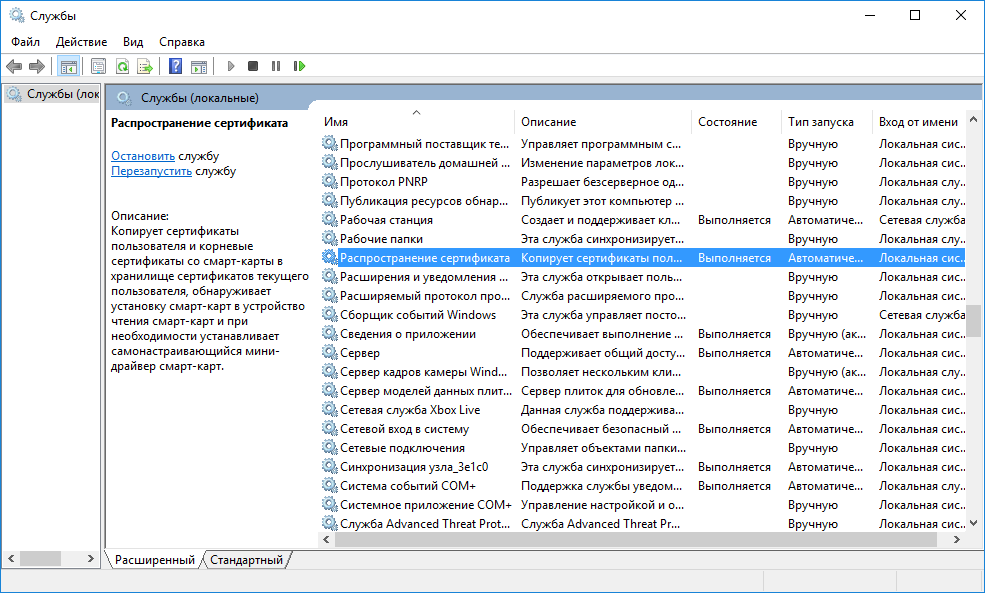

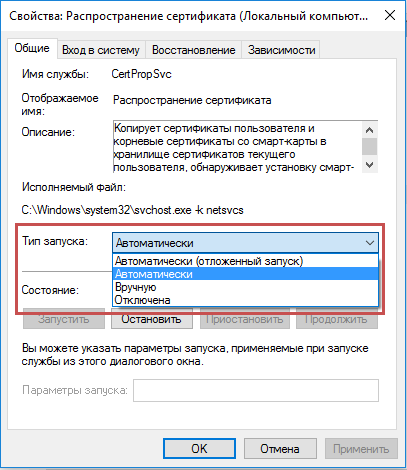

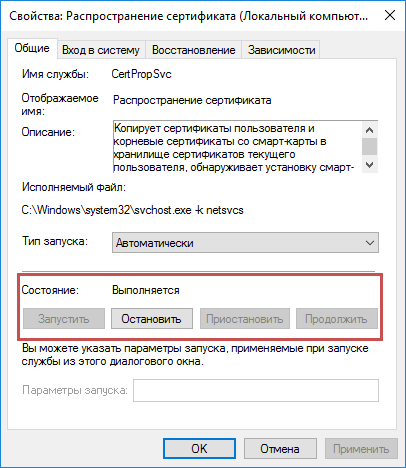

Включение / отключение службы распространения сертификатов

Для того чтобы включить / отключить службу распространения сертификатов, откройте «Пуск» — «Панель управления» — («Система и безопасность») — «Администрирование» — «Службы»

Выделите службу «Распространение сертификата» («Certificate Propagation»).

Для изменения настроек запуска и для включения/отключения службы, дважды кликните по названию службы.

Выберите необходимый тип запуска и, при необходимости, включите или отключите службу.

Нажмите «ОК» и закройте окно.

Для внесения изменений необходимо перезагрузить компьютер.

Служба распространения сертификатов Certificate Propagation Service

Применимо к: Windows 10, Windows Server 2016 Applies To: Windows 10, Windows Server 2016

В этом разделе для ИТ-специалистов описывается служба распространения сертификатов (CertPropSvc), которая используется в реализации смарт-карты. This topic for the IT professional describes the certificate propagation service (CertPropSvc), which is used in smart card implementation.

Служба распространения сертификатов активируется, когда во вложенный пользователь вставляет смарт-карту в устройство чтения, подключенное к компьютеру. The certificate propagation service activates when a signed-in user inserts a smart card in a reader that is attached to the computer. Это действие приводит к считывания сертификата с смарт-карты. This action causes the certificate to be read from the smart card. Затем сертификаты добавляются в личное хранилище пользователя. The certificates are then added to the user’s Personal store. Действия службы распространения сертификатов управляются с помощью групповой политики. Certificate propagation service actions are controlled by using Group Policy. Дополнительные сведения см. в групповой политике смарт-карт и параметрах реестра. For more information, see Smart Card Group Policy and Registry Settings.

**** Примечание Для работы подключаемой и воспроизведения смарт-карты должна быть запущена служба распространения сертификатов. Note The certificate propagation service must be running for smart card Plug and Play to work.

На следующем рисунке показан поток службы распространения сертификатов. The following figure shows the flow of the certificate propagation service. Действие начинается, когда во вставляемый пользователь вставляет смарт-карту. The action begins when a signed-in user inserts a smart card.

Стрелка с меткой 1 означает, что диспетчер управления службами (SCM) сообщает службе распространения сертификатов (CertPropSvc), когда пользователь вошел, и CertPropSvc начинает отслеживать смарт-карты в сеансе пользователя. The arrow labeled 1 indicates that the Service Control Manager (SCM) notifies the certificate propagation service (CertPropSvc) when a user signs in, and CertPropSvc begins to monitor the smart cards in the user session.

Стрелка R представляет возможность удаленного сеанса и использования перенаправления смарт-карты. The arrow labeled R represents the possibility of a remote session and the use of smart card redirection.

Стрелка с меткой 2 указывает на сертификацию для читателя. The arrow labeled 2 indicates the certification to the reader.

Стрелка с меткой 3 указывает на доступ к хранилище сертификатов во время сеанса клиента. The arrow labeled 3 indicates the access to the certificate store during the client session.

Служба распространения сертификатов Certificate propagation service

Во время вставки пользователь вставляет смарт-карту. A signed-in user inserts a smart card.

CertPropSvc уведомлен о вставке смарт-карты. CertPropSvc is notified that a smart card was inserted.

CertPropSvc считывает все сертификаты со всех вставляемых смарт-карт. CertPropSvc reads all certificates from all inserted smart cards. Сертификаты будут записаны в личное хранилище сертификатов пользователя. The certificates are written to the user’s personal certificate store.

**** Примечание Служба распространения сертификатов запущена как зависимость служб удаленных рабочих стола. Note The certificate propagation service is started as a Remote Desktop Services dependency.

К свойствам службы распространения сертификатов относятся: Properties of the certificate propagation service include:

CERT_STORE_ADD_REPLACE_EXISTING_INHERIT_PROPERTIES добавляет сертификаты в личное хранилище пользователя. CERT_STORE_ADD_REPLACE_EXISTING_INHERIT_PROPERTIES adds certificates to a user’s Personal store.

Если сертификат имеет свойство CERT_ENROLLMENT_PROP_ID (определяется wincrypt.h), он фильтрует пустые запросы и помещает их в хранилище запросов текущего пользователя, но не распространяет их в личное хранилище пользователя. If the certificate has the CERT_ENROLLMENT_PROP_ID property (as defined by wincrypt.h), it filters empty requests and places them in the current user’s request store, but it does not propagate them to the user’s Personal store.

Служба не распространяет сертификаты компьютеров в личное хранилище пользователя и не распространяет сертификаты пользователей в хранилище компьютеров. The service does not propagate any computer certificates to a user’s Personal store or propagate user certificates to a computer store.

Служба распространяет сертификаты в соответствии с установленными параметрами групповой политики, которые могут включать: The service propagates certificates according to Group Policy options that are set, which may include:

Включив распространение сертификата с смарт-карты, вы сможете определить, следует ли распространять сертификат пользователя. Turn on certificate propagation from the smart card specifies whether a user’s certificate should be propagated.

Включить распространение корневого сертификата с смарт-карты, указывает, следует ли распространять корневые сертификаты. Turn on root certificate propagation from smart card specifies whether root certificates should be propagated.

Настройка очистки корневого сертификата указывает, как удаляются корневые сертификаты. Configure root certificate cleanup specifies how root certificates are removed.

Корневая служба распространения сертификатов Root certificate propagation service

Распространение корневых сертификатов отвечает за следующие сценарии развертывания смарт-карт, когда доверие инфраструктуры открытых ключей (PKI) еще не установлено: Root certificate propagation is responsible for the following smart card deployment scenarios when public key infrastructure (PKI) trust has not yet been established:

Присоединение к домену Joining the domain

Удаленный доступ к сети Accessing a network remotely

В обоих случаях компьютер не присоединяется к домену, поэтому управление доверием не управляется групповой политикой. In both cases, the computer is not joined to a domain, and therefore, trust is not being managed by Group Policy. Однако целью является проверка подлинности на удаленном сервере, например контроллере домена. However, the objective is to authenticate to a remote server, such as the domain controller. Распространение корневого сертификата позволяет использовать смарт-карту для регистрации отсутствующих цепочки доверия. Root certificate propagation provides the ability to use the smart card to include the missing trust chain.

При вставке смарт-карты служба распространения сертификатов распространяет все корневые сертификаты на карте в хранилища сертификатов доверенного корневого компьютера смарт-карты. When the smart card is inserted, the certificate propagation service propagates any root certificates on the card to the trusted smart card root computer certificate stores. Этот процесс устанавливает отношение доверия с корпоративными ресурсами. This process establishes a trust relationship with the enterprise resources. Вы также можете использовать последующее действие по очистке при удалении смарт-карты пользователя из ридера или выходе пользователя. Это можно настроить с помощью групповой политики. You may also use a subsequent cleanup action when the user’s smart card is removed from the reader, or when the user signs out. This is configurable with Group Policy. Дополнительные сведения см. в групповой политике смарт-карт и параметрах реестра. For more information, see Smart Card Group Policy and Registry Settings.

Дополнительные сведения о требованиях к корневому сертификату см. в документе «Требования к корневому сертификату смарт-карты для использования при входе в домен». For more information about root certificate requirements, see Smart card root certificate requirements for use with domain sign-in.