- Как активировать Windows Remote Management с помощью групповой политики

- Служба Удаленного диспетчера Windows (WinRM) не запустится после удалений WinRM 2.0

- Симптомы

- Причина

- Решение

- Восстановление конфигурации WinRM

- Удаление прослушиватель WinRM через порт 5985

- Windows Remote Management на службе системного администратора.

- Удаленное управление Windows

- Назначение

- Где применимо

- Аудитория разработчиков

- Требования к среде выполнения

- Содержание раздела

- Взлом Windows Remote Management (WinRM)

Как активировать Windows Remote Management с помощью групповой политики

В этой статье, я попытаюсь рассказать, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью групповой политики. Напомню, что Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows (и, думаю, если вы ранее пользовались набором утилит Microsoft Sysinternals PSTools, то WRM должен вам понравиться).

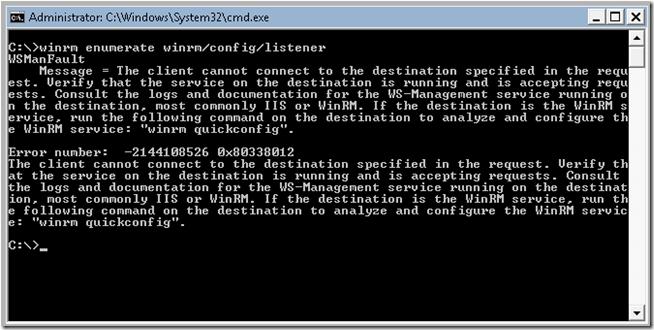

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

, должно появиться следующее сообщение об ошибке, свидетельствующее о том, что WRM не установлен:

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: — 2144108526 0x80338012

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

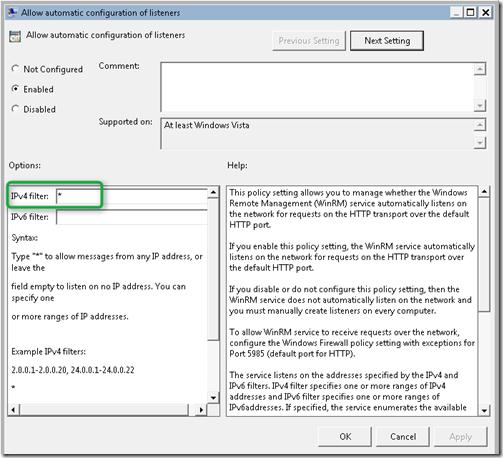

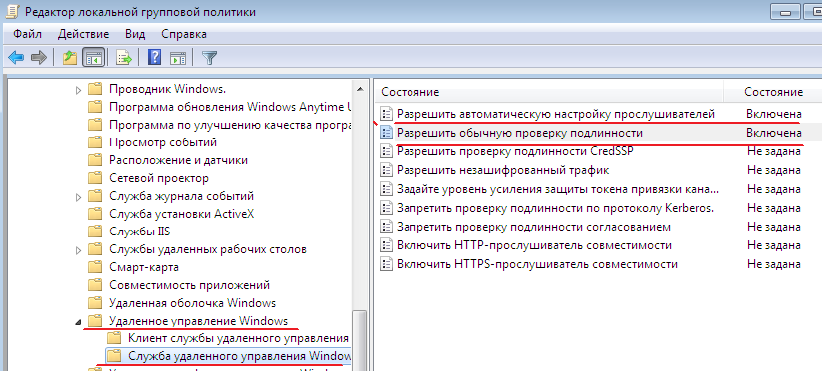

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Интересующая нас политика находится в разделе: Computer Configuration -> Policies -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Нужно активировать следующие параметры:

• Allow automatic configuration of listeners

• Allow Basic Authentication

В разделе IPv4 filter укажем *, что означает, что компьютер может принимать подключения (а значит и управляющие команды) откуда угодно, это значит что листенеры на компьютере будет принимать запросы на всех IP интерфейсах.

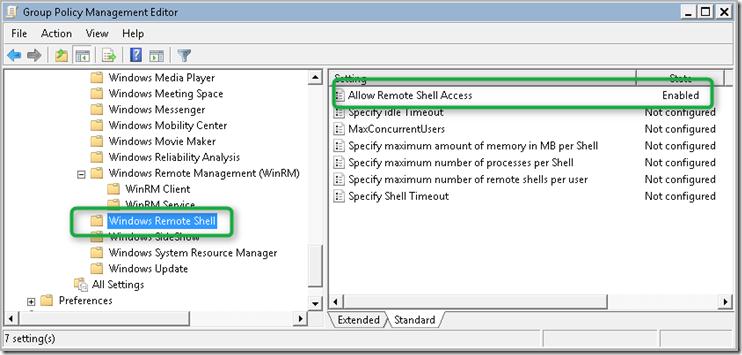

Затем в разделе Computer Configuration -> Policies -> Windows Components -> Windows Remote Shell активируем пункт:

• Allow Remote Shell Access

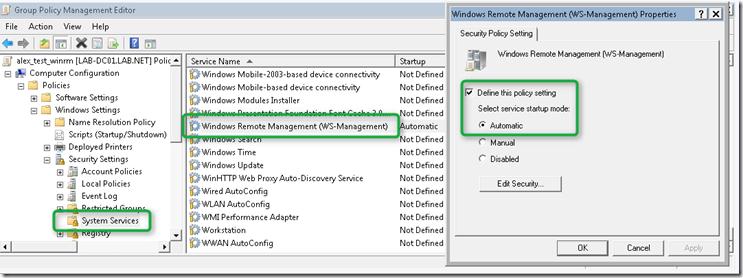

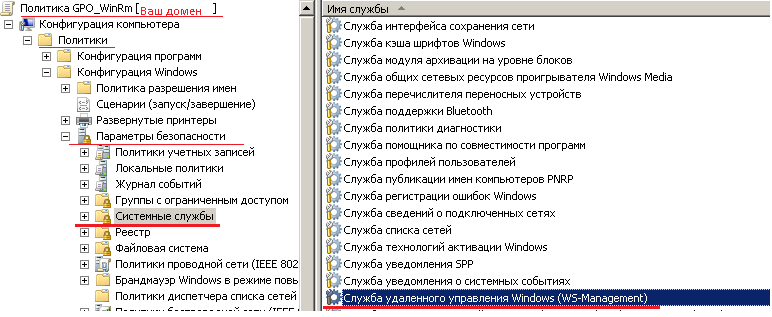

И, наконец, нужно задать тип запуска у службы Windows Remote Service в «Автоматический» (Automatically). Напомню, что управлять способом запуска служб можно из следующего раздела групповых политик: Computer Configuration -> Windows Settings -> Security Settings ->System Services.

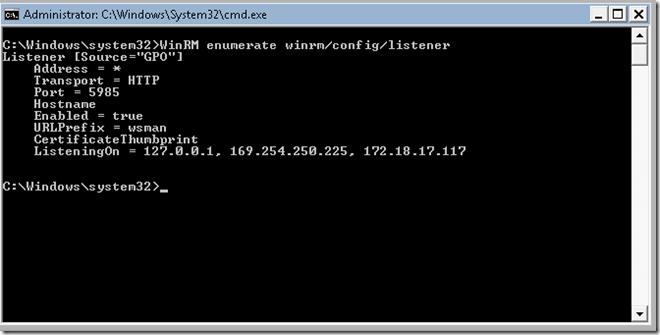

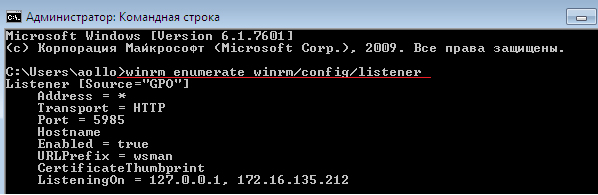

После активации WinRM с помощью групповой политики, на клиентской системе проверим статус службы с помощью знакомой команды:

Удостоверимся, что тип запуска службы WinRM задан в автоматический . Хотя по факту тип запуска «автоматический с задержкой», т.к. по умолчанию для службы WinRM задана задержка запуска (параметр DelayedAutoStart=1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WinRM ).

Теперь, после активации WinRM с помощью групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

Служба Удаленного диспетчера Windows (WinRM) не запустится после удалений WinRM 2.0

В этой статье приводится решение проблемы, из-за которую служба Удаленного диспетчера Windows (WinRM) не запустится после того, как вы удаляйте WinRM 2.0.

Исходная версия продукта: Windows Server 2012 R2, Windows 10 — все выпуски

Исходный номер КБ: 974504

Симптомы

Удаляйте Windows Remote Manager 2.0 (WinRM) с компьютера под управлением Windows Server 2008 или Windows Vista. При попытке запустить службу WinRM с помощью команды net start winrm служба WinRM не запустится, и вы получите сообщение об ошибке «Отказано в доступе».

Причина

Эта проблема возникает при удалить WinRM 2.0, и на порту 5985 был существующий прослушиватель WinRM.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов.

Восстановление конфигурации WinRM

Чтобы восстановить состояние конфигурации WinRM по умолчанию, выполните следующие действия.

Откройте окно командной строки.

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

Удаление прослушиватель WinRM через порт 5985

Откройте окно командной строки.

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

В нем соревнуются все прослушиватели, которые в настоящее время использует WinRM.

Найдите прослушиватель со следующими параметрами и значениями:

Обратите внимание на значение, которое указано для параметра Address прослушиватель.

Введите следующую команду и нажмите клавишу ВВОД:

winrm delete winrm/config/Listener? Address= Address +Transport=HTTP

В этой команде местом для адреса является значение, которое вы указали в шаге 4.

Windows Remote Management на службе системного администратора.

Я опишу процесс, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью Group Security Policy. Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows.

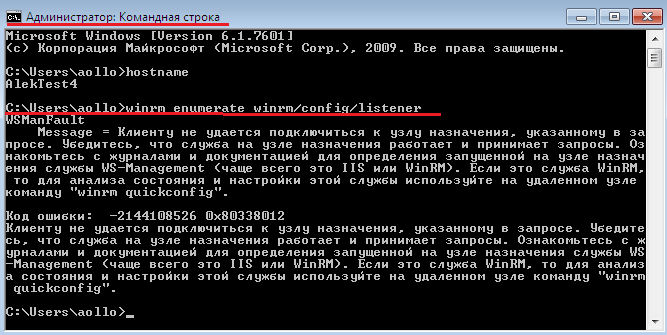

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

Запустим командную строку с правами администратора.

WinRM enumerate winrm/config/listener

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: – 2144108526 0?80338012

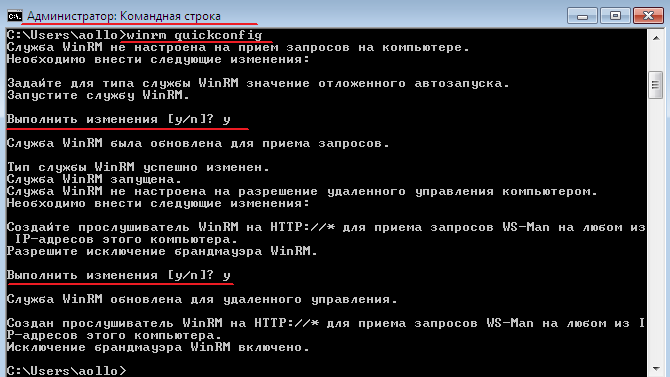

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

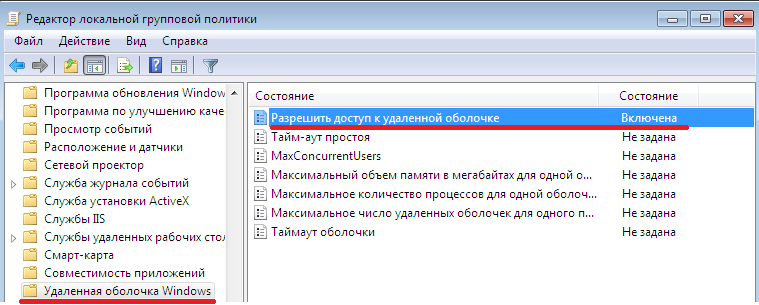

winrm quickconfig

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Создадим групповую политику на контейнер где располагаются рабочие станции. Конфигурация компьютера — Политики — Административные шаблоны -> Компоненты Windows – Удаленное управление Windows . Активируем следующие параметры:

• Клиент службы удаленного управления Windows.

• Служба удаленного управления Windows

Далее в разделе Конфигурация компьютера – Политики — Административные шаблоны – Компоненты Windows – Удаленная оболочка Windows

Разрешить доступ к удаленной оболочке – Включена

WinRM enumerate winrm/config/listener

После применения групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

winrs –r: cmd

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

В моем случаем тестовая машина называется alektest4

Удаленное управление Windows

Назначение

С помощью удаленного управления Windows (WinRM) корпорация Майкрософт реализует стандартный протокол WS-Management, основанный на протоколе SOAP. Он удобен для брандмауэров и обеспечивает взаимодействие оборудования и операционных систем различных поставщиков.

Спецификация протокола WS-Management предоставляет системам общий способ доступа и обмена данными управления в ИТ-инфраструктуре. WinRM и интерфейс IPMI, а также сборщик событий являются компонентами функций управления оборудованием Windows .

Где применимо

Для получения данных управления с локальных и удаленных компьютеров, на которых могут использоваться контроллеры управления основной платой (BMC), можно использовать объекты скриптов WinRM, программу командной строки WinRM или средство командной строки удаленной оболочки Windows. Если компьютер работает под управлением операционной системы Windows, которая включает WinRM, данные управления поставляются инструментарий управления Windows (WMI) (WMI).

Данные об оборудовании и системе также можно получить из реализаций протокола WS-Management, работающих в других операционных системах (не Windows) на предприятии. WinRM устанавливает сеанс связи с другим компьютером по протоколу WS-Management на основе SOAP, а не подключается через DCOM, как WMI. Данные возвращаются протоколу WS-Management в формате XML, а не в виде объектов.

Поставщик IPMI WMI — это стандартный поставщик WMI с классами, получающими данные датчика BMC с компьютеров с соответствующим оборудованием. Доступ к данным IPMI можно получить с помощью API-интерфейсов WinRM, скриптовWMI или com .

Аудитория разработчиков

Аудитория разработчика — ИТ-специалист, который пишет сценарии для автоматизации управления серверами или разработчиком ISV, получающим данные для приложений управления.

Требования к среде выполнения

WinRM является частью операционной системы. Однако для получения данных с удаленных компьютеров необходимо настроить прослушивательWinRM. Дополнительные сведения см. в разделе Установка и настройка для служба удаленного управления Windows. Если контроллер BMC обнаруживается при запуске системы, поставщик IPMI загружается; в противном случае объекты скриптов WinRM и средство командной строки WinRM остаются доступными.

Содержание раздела

Ссылка на общедоступную спецификацию протокола WS-Management, архитектуру WinRM, связь с WMI, управление оборудованием с помощью поставщика IPMI, конфигурации и установки.

Приступая к работе с API-интерфейсом WinRM Scripting и аппаратным управлением.

Список интерфейсов сценариев, определенных веб-службами Майкрософт для автоматизации управления (WS-Management) и определений классов классов WMI, созданных поставщиком IPMI и классами, взаимодействующими с драйвером IPMI для получения данных контроллера управления основной платой (BMC) .

Взлом Windows Remote Management (WinRM)

Удаленное управление Windows (WinRM) – это применение корпорацией Майкрософт протокола WS-Management, простого доступа к объектам (SOAP), работа которого связана с брандмауэром. Протокол позволяет взаимодействовать оборудованию и операционным системам разных производителей.

Особенности протокола WS-Management предоставляют общий доступ к системе, ее управлению и обмену информацией в рамках IT-инфраструктуры. WinRM, интеллектуальный интерфейс управления платформой (IPMI) и Event Collector являются компонентами оборудования для осуществления удаленного управления Windows.

Об этом и говорится в статье , переведенной нами. А подробнее прочитать о том, что такое WinRM, можно, перейдя по ссылке .

При сканировании ОС Windows пользователь имеет возможность наткнуться на данный процесс. На скрине изображены порты номер 5985 (http) и 5986 (https).

По умолчанию служба не работает, и даже если она включена (как в случае с Windows 2008), то порт не прослушивается, а значит трафик не передается. Таким образом, подобный процесс очень трудно обнаружить, но, все-таки, он осуществляется.

Некоторым системам необходима возможность дистанционного выполнения, поэтому пользователям придется активировать службу. Однако они могут и не знать, что это потенциальная угроза. Другая проблема заключается в том, что продавцы либерально относятся к гарантированной поддержке системных функций. Конечно, такой подход работает только на благо покупателей, но должен применяться в меру.

Как можно заметить по поиску Shodan, в интернете есть несколько систем, с которыми работает служба WinRM. Они доступны постоянно и находятся под доменом «Workgroup». Атака может быть выполнена с легкостью, поскольку существуют определенные ограничения доверенного домена.

Существует несколько скриптов, доступных для связи с этой службой. Однако наиболее распространенным методом считается использование модулей Metasploit.

Если есть желание использовать Ruby, об этом подробнее можно прочитать здесь .

gem install-r winrm

Metasploit предварительно устанавливается на такие ОС, как Kali или Parrot, поэтому чтобы начать, стоит всего лишь выполнить команду: msfconsole

Сначала нужно просканировать систему, чтобы проверить, запущен ли процесс. Для этого используется сканер Winrm_auth_methods , он проверяет, работает ли служба.

Используется следующая комбинация: auxiliary/scanner/winrm/winrm_auth_methods

Пользователю нужно будет ввести соответствующие параметры, но сначала ему стоит немного узнать о характеристиках оборудования. Например, если порт показывает 5986, следует использовать SSL. Очень трудно определить дистанционно конфигурацию сервиса, поэтому иногда применяется метод проб и ошибок.

Как только есть уверенность в том, что цель уязвима, можно атаковать.

Используется следующая комбинация auxiliary/scanner/winrm/winrm_login

Опять же, нужно будет ввести необходимые параметры.

Очень важно правильно определить домен, так как для этой службы существует требование доверенного домена (по умолчанию). Его можно заполучить путем сканирования дополнительных портов. Если компьютер входит в Workgroup, у пользователя не должно быть никаких проблем.

На этом скрине видно, что учётные данные получены.

Теперь есть возможность взаимодействовать с удаленным кодом в системе. Будучи администратором, пользователь способен совершить много «разрушительных» действий. Он также станет доверенным лицом, ведь обладает необходимыми данными. Вредоносный код точно нанесет удар злоумышленникам, обезопасив его создателя. Таким образом, человек способен обойти антивирусную защиту.

Несколько строк кода могут помочь пользователю получить учетные данные. Не обязательно иметь Linux или Metasploit, для того чтобы проникнуть в чужую систему. Поскольку в ваш Windows встроен сервис PowerShell, с помошью которого можно следующие команды:

Winrs — это команда, которая может быть использована для выполнения удаленных команд.

Также можно использовать несколько команд Powershell для сканирования или выполнения удаленного кода посредством клиента службы WinRM/WsMan.