- Безопасность службы Remote Desktop Services в Windows Server 2008 R2

- Что нового в R2

- Network Level Authentication

- Transport Layer Security (TLS)

- Групповые политики

- RD Web Access

- Известные идентификаторы безопасности в операционных системах Windows

- Аннотация

- Известные ИД безопасности (все версии Windows)

- ИД безопасности, добавленные в Windows Server 2003 и более поздних версиях

- SiDs added by Windows Server 2008 and later versions

- SiDs added by Windows Server 2012 and later versions

- ИД возможностей

Безопасность службы Remote Desktop Services в Windows Server 2008 R2

Служба Remote Desktop Services (RDS) в Windows Server 2008 R2 это не просто ребрендинг своего предшественника – службы Terminal Services. Новые функции, часть из которых появилась еще в Windows Server 2008, такие как RemoteApp, RD Gateway и RD Virtualization Host, позволяют просто и удобно обеспечить развертывание и функционирование как отдельных пользовательских приложений, так и целые рабочих столов в RDS и VDI решениях, причем функционал и удобство нисколько не хуже, чем у решений Citrix или комплексов других вендоров.

А как же обстоят дела с безопасностью службы Remote Desktop Services? Microsoft существенно обновила и усилила безопасность данной службы. В данной статье мы поговорим о механизмах безопасности RDS, об обеспечении безопасности терминальных служб средствами групповых политик и о практических аспектах обеспечения безопасности решений RDS.

Что нового в R2

Если вам приходилось работать с версиями служб терминалов в Windows Server 2003 и Windows Server 2008, то вы, вероятно, помните, что в Windows 2008 появился ряд новых возможностей, таких как TS Web Access (подключение через браузер), TS Gateway (доступ к терминальным службам через Интернет), RemoteApp (публикация отдельных приложений по протоколу RDP) и служба Session Broker (обеспечение балансировки нагрузки).

В Windows Server 2008 R2 появился следующие функции:

- Remote Desktop Virtualization для решений VDI

- Провайдер RDS для PowerShell (теперь администратор может управлять конфигурацией и управлением RDS из командной строки или с помощью скриптов)

- Remote Desktop IP Virtualization, позволяющей назначать подключениям IP адреса, основываясь на параметрах сессии или запускаемого приложения

- Новая версия протокола RDP и клиента Remote Desktop Connection (RDC) — v. 7.0

- Управление ресурсами CPU для динамического выделения процессорных ресурсов на основе количества активных сессий

- Совместимость с Windows Installer, позволяющая устанавливать программы с возможностью донастройки параметров приложения на стороне пользователя.

- Поддержка на стороне клиента до 16 мониторов.

Кроме того, были доработаны функции работы с видео и аудио, и полноценная поддержка технологии Windows Aero (отметим, что Aero не поддерживается при мультимониторном режиме работы).

Естественно, вопросы безопасности службы RDS зависят от конкретного решения. Например, если публиковать рабочий стол для пользователей, подключающихся через Интернет или с помощью браузера, то вопрос безопасности встает намного более остро, чем при стандартном решении, когда клиенты подключаются с помощью клиента RDC по локальной сети LAN.

Network Level Authentication

Для обеспечения большей безопасности для всех подключений необходимо задействовать механизм аутентификации Network Level Authentication (NLA). NLA требует от пользователя авторизоваться на сервере RD Session Host еще до того, как сессия создана. Этот механизм позволяет защитить сервер от обработки лишних сессий, которые могут генерироваться злоумышленниками или программами-ботами. Для того, чтобы воспользоваться NLA, клиентская операционная система должна поддерживать протокол Credential Security Support Provider (CredSSP), что подразумевает ОС Windows XP SP3 (как включить NLA в Windows XP SP3) и выше, а также клиента RDP 6.0 или выше.

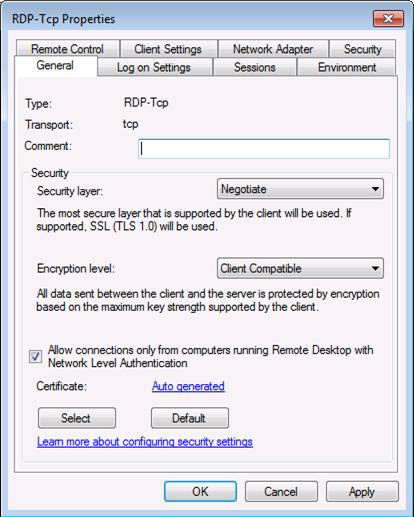

Настроить NLA можно на сервере RD Session, открыв консоль Administrative Tools -> Remote Desktop Services -> Desktop Session Host Configuration.

- Щелкните правой кнопкой мыши по подключению

- Выберите Properties

- Перейдите на вкладку General

- Отметьте опцию “Allow connections only from computers running Remote Desktop with Network Level Authentication”

- Нажмите OK.

Transport Layer Security (TLS)

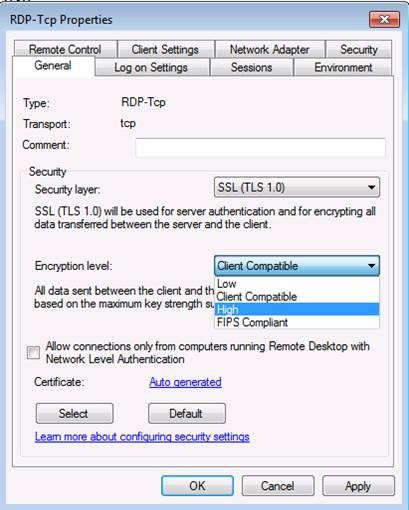

В сессии RDS можно задействовать один из трех механизмов безопасности, позволяющих защитить соединение между клиентов и сервером RDS Session Host:

- RDP security layer – используется встроенное шифрование протокола RDP, является менее безопасным.

- Negotiate – шифрование TLS 1.0 (SSL) будет использоваться в случае поддержки клиентом, если клиент его не поддерживает, будет использоваться обычный уровень безопасности RDP.

- SSL – шифрование TLS 1.будет использоваться для аутентификации сервера и шифрования передаваемых данных между клиентом и сервером. Это наиболее безопасный режим.

Для обеспечения высокого уровня безопасности необходимо использовать шифрование SSL/TLS. Для этих целей необходимо иметь цифровой сертификат, он может быть самоподписанным либо выданным центром сертификации CA (что предпочтительнее).

В дополнении к уровню безопасности можно выбрать уровень шифрования соединения. Доступны следующие виды шифрования:

- Low – используется 56 битное шифрование данных, отправляемых с клиента на сервер. Данные, передаваемые с сервера на клиент не шифруются.

- Client Compatible – данный вид шифрования используется по умолчанию. В этом случае шифруется весь трафик между клиентом и сервером с максимальной длиной ключа, которую поддерживает клиент.

- High – все данные передаваемые между клиентом и сервером в обе стороны шифруются 128 битным ключом

- FIPS Compliant – все данные передаваемые между клиентом и сервером в обе стороны шифруются методом FIPS 140-1.

Стоит отметить, что если используются уровни шифрования High или FIPS Compliant, то все клиенты, не поддерживающие данный вид шифрования, не смогут подключиться к серверу.

Настроить тип аутентификации сервера и уровень шифрования можно следующим образом:

- На сервере RD Session Host, откройте окно конфигурации Remote Desktop Session Host и перейдите в окно свойств.

- На вкладке General, в выпадающих меню выберите необходимый уровень безопасности и тип шифрования.

- Нажмите OK.

Групповые политики

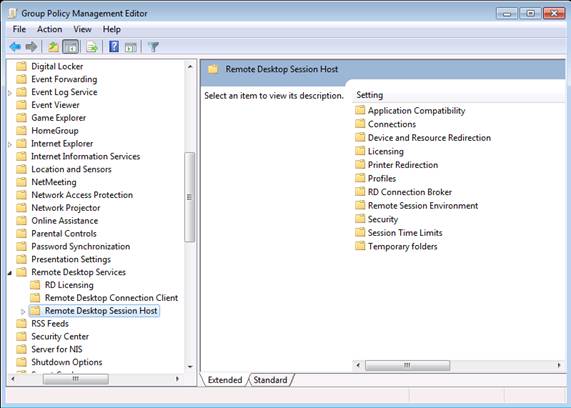

Для настройки параметров RDS в Windows Server 2008 R2 есть ряд опций групповой политики. Все они расположены в разделе Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services (скриншот консоли Group Policy Management Console отображен на картинке).

Как вы видите здесь есть политики управления лицензированием, политики настройки клиента RDC и самого сервера RD Session Host. К политикам безопасности RD Session Host относятся:

- Set Client Connection Encryption Level: политика используется для управления уровнем шифрования. Если ее активировать, все соединения должны использовать указанный уровень шифрования (по умолчанию – High).

- AlwaysPromptforPassworduponConnection: данная политика используется, если необходимо всегда спрашивать пароль пользователя при подключении к сессии RD, даже если пароль был введен в клиенте RDC. По умолчанию, пользователи могут автоматически входить в сессию, если они указали пароль в клиенте RDC.

- RequireSecureRPCCommunication: — при включенной политики разрешены только аутентифицированные и шифрованные запросы от клиентов.

- RequireUseofSpecificSecurityLayerforRemote(RDP)Connections: при включенной политике, все соединения между клиентом и сервером терминалов должны использовать уровень безопасности, указанный здесь (RDP, Negotiate или SSL/TLS)

- DoNotAllowLocalAdministratorstoCustomizePermissions: политика отключает возможность администраторам настраивать параметры безопасности RD Session Host.

- Require User Authentication for Remote Connections by using Network Level Authentication: Политика включает требование NLA для всех соединения с терминальным сервером (клиенты без поддержки NLA подключиться не смогут).

Параметры настройки клиента RDC находятся в подразделе Remote Desktop Connection Client:

- Donotallowpasswordstobesaved: политика запрещает сохранять пароли в клиенте RDC, опция «Сохранить пароль» становится недоступна, все ранее сохраненные пароли будут удалены.

- SpecifySHA1thumbprintsofcertificatesrepresentingtrusted .rdppublishers: эта политика позволяет создать список отпечатков SHA1 сертификатов, и если сертификат соответствует отпечатку в это списке, он считается доверенным.

- Promptforcredentialsontheclientcomputer: политика активирует запрос учетных данных пользователя на клиентском компьютере, а не сервере RD Session.

RD Web Access

Пользователи компьютеров, на которых не установлен клиент RDC, могут получать доступ к опубликованным приложениям с помощью веб-браузера. Для этого пользователь должен в браузере открыть URL, на котором опубликованы ресурсы RDS. Сервер RD Web Access – это отдельная роль сервера RD, обычно он располагается на выделенном сервере.

Веб интерфейс сервера RD Web Access основан на использовании SSL и пользователи могут авторизоваться на нем с помощью своих учетных данных. Аутентифицированные пользователи видят лишь список тех опубликованных программ (RemoteApp), к которым у них есть доступ.

Сервер Web Access для шифрования использует сертификат X.509. По умолчанию используется самоподписанный сертификат.

Известные идентификаторы безопасности в операционных системах Windows

В этой статье содержится информация об известных ИД безопасности во всех версиях Windows.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016

Исходный номер КБ: 243330

Аннотация

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации основного (например, группы безопасности) в операционных системах Windows. SiDs that identify generic users or generic groups is well known. Их значения остаются постоянными во всех операционных системах.

Эти сведения полезны для устранения неполадок, которые связаны с безопасностью. Он также полезен для устранения неполадок отображения в редакторе списка управления доступом Windows (ACL). Windows отслеживает директора безопасности по его SID. Чтобы отобразить в редакторе ACL имя этого директора безопасности, Windows соединяет SID с его связанным именем.

В этой статье описываются условия, при которых редактор ACL отображает ИД безопасности вместо имени.

Со временем этот набор известных ИД безопасности стал больше. Таблицы в этой статье упорядоют эти ИД в соответствии с тем, в какой версии Windows их представили.

Известные ИД безопасности (все версии Windows)

Во всех версиях Windows используются следующие известные ИД безопасности.

| SID | Имя | Описание |

|---|---|---|

| S-1-0 | Null Authority | Полномочия по идентификатору. |

| S-1-0-0 | Никто | Нет основного безопасности. |

| S-1-1 | World Authority | Полномочия по идентификатору. |

| S-1-1-0 | Все | Группа, включаемая всех пользователей, даже анонимных пользователей и гостей. Членство контролируется операционной системой. Примечание |

| S-1-2 | Local Authority | Полномочия по идентификатору. |

| S-1-2-0 | Локальный | Группа, включаемая всех пользователей, выехавших локально. |

| S-1-3 | Creator Authority | Полномочия по идентификатору. |

| S-1-3-0 | Владелец-создатель | Место в наследуемой записи управления доступом (ACE). При наследовании ACE система заменяет этот ИД безопасности на SID для создателя объекта. |

| S-1-3-1 | Группа создателей | Замество в наследуемом ACE. При наследовании ACE система заменяет этот ИД безопасности на SID для основной группы создателя объекта. Основная группа используется только подсистемой POSIX. |

| S-1-3-4 | Права владельца | Группа, представляюющая текущего владельца объекта. Когда К объекту применяется ACE, который выполняет этот ИД безопасности, система игнорирует неявные разрешения READ_CONTROL и WRITE_DAC для владельца объекта. |

| S-1-4 | Неуникационный орган | Полномочия по идентификатору. |

| S-1-5 | NT Authority | Полномочия по идентификатору. |

| S-1-5-1 | Dialup | Группа, включаемая всех пользователей, которые вошли в систему через подключение с подключением к телефонной сети. Членство контролируется операционной системой. |

| S-1-5-2 | Сеть | Группа, включаемая всех пользователей, которые вошли в систему через сетевое подключение. Членство контролируется операционной системой. |

| S-1-5-3 | Batch | Группа, включаемая всех пользователей, которые вошли в систему через объект пакетной очереди. Членство контролируется операционной системой. |

| S-1-5-4 | Интерактивны | Группа, включаемая всех пользователей, которые вошли в систему в интерактивном режиме. Членство контролируется операционной системой. |

| S-1-5-5-X-Y | Сеанс логона | Сеанс для работы с логотипом. Значения X и Y для этих ИД отличаются для каждого сеанса. |

| S-1-5-6 | Служба | Группа, включаемая в себя всех основных безопасности, которые вошли в систему как служба. Членство контролируется операционной системой. |

| S-1-5-7 | Анонимный | Группа, включаемая всех пользователей, которые вошел в систему анонимно. Членство контролируется операционной системой. |

| S-1-5-9 | Контроллеры домена предприятия | Группа, включаемая все контроллеры домена в лесу, использующая службу каталогов Active Directory. Членство контролируется операционной системой. |

| S-1-5-10 | Principal Self | Подстановщик в наследуемом ACE для объекта учетной записи или объекта группы в Active Directory. При наследовании ACE система заменяет этот ИД безопасности на SID для основного пользователя безопасности, который содержит учетную запись. |

| S-1-5-11 | Пользователи, прошедшие проверку | Группа, включаемая всех пользователей, удостоверения которых были аутентификацией при входе в систему. Членство контролируется операционной системой. |

| S-1-5-12 | Код с ограниченным доступом | Этот SID зарезервирован для будущего использования. |

| S-1-5-13 | Пользователи сервера терминалов | Группа, включаемая всех пользователей, которые вошли на сервер служб терминалов. Членство контролируется операционной системой. |

| S-1-5-14 | Удаленный интерактивный логотип | Группа, включаемая всех пользователей, которые вошли в систему с помощью входа в службы терминалов. |

| S-1-5-17 | Эта организация | Учетная запись, используемая пользователем служб IIS по умолчанию. |

| S-1-5-18 | Локальная система | Учетная запись службы, используемая операционной системой. |

| S-1-5-19 | NT Authority | Локализованная служба |

| S-1-5-20 | NT Authority | Сетевая служба |

| S-1-5-21domain-500 | Администратор | Учетная запись пользователя для системного администратора. По умолчанию это единственная учетная запись пользователя, которая получает полный контроль над системой. |

| S-1-5-21domain-501 | Guest | Учетная запись пользователя для пользователей, у которых нет отдельных учетных записей. Этой учетной записи пользователя не требуется пароль. По умолчанию гостевая учетная запись отключена. |

| S-1-5-21domain-502 | KRBTGT | Учетная запись службы, используемая службой центра распространения ключей (KDC). |

| S-1-5-21domain-512 | Администраторы домена | Глобальная группа, члены которой имеют право на администрирование домена. По умолчанию группа администраторов домена является членом группы администраторов на всех компьютерах, которые присоединились к домену, включая контроллеры домена. Администраторы домена — это владелец любого объекта по умолчанию, созданного любым членом группы. |

| S-1-5-21domain-513 | Пользователи домена | Глобальная группа, которая по умолчанию включает все учетные записи пользователей в домене. При создании учетной записи пользователя в домене она добавляется в эту группу по умолчанию. |

| S-1-5-21domain-514 | Гости домена | Глобальная группа, в которую по умолчанию входит только один член— встроенная гостевая учетная запись домена. |

| S-1-5-21domain-515 | Компьютеры домена | Глобальная группа, включаемая все клиенты и серверы, которые присоединились к домену. |

| S-1-5-21domain-516 | Контроллеры домена | Глобальная группа, включаемая все контроллеры домена в домене. Новые контроллеры домена добавляются в эту группу по умолчанию. |

| S-1-5-21domain-517 | Издатели сертификатов | Глобальная группа, включаемая все компьютеры, на которые работает корпоративный сертификационный орган. Издатели сертификатов имеют право публиковать сертификаты для объектов User в Active Directory. |

| Домен S-1-5-21root-518 | Администраторы схемы | Универсальная группа в домене в режиме натива; глобальная группа в домене смешанного режима. Группа имеет право вносить изменения в схему в Active Directory. По умолчанию единственным членом группы является учетная запись администратора корневого домена леса. |

| Домен S-1-5-21root-519 | Администраторы предприятия | Универсальная группа в домене в режиме натива; глобальная группа в домене смешанного режима. Группа имеет право вносить изменения на всех уровнях леса в Active Directory, такие как добавление дополнительных доменов. По умолчанию единственным членом группы является учетная запись администратора корневого домена леса. |

| S-1-5-21domain-520 | Владельцы-создатели групповой политики | Глобальная группа, уполномоченная создавать новые объекты групповой политики в Active Directory. По умолчанию единственным членом группы является администратор. |

| S-1-5-21domain-526 | Ключевые администраторы | Группа безопасности. Целью этой группы является делегирование доступа на записи только для msdsKeyCredentialLink атрибута. Группа предназначена для использования в сценариях, в которых за изменение этого атрибута отвечают доверенные внешние органы (например, федераированные службы Active Directory). Только доверенные администраторы должны быть членами этой группы. |

| S-1-5-21domain-527 | Администраторы корпоративных ключей | Группа безопасности. Целью этой группы является делегирование доступа на записи только для msdsKeyCredentialLink атрибута. Группа предназначена для использования в сценариях, в которых за изменение этого атрибута отвечают доверенные внешние органы (например, федераированные службы Active Directory). Только доверенные администраторы должны быть членами этой группы. |

| S-1-5-21domain-553 | Серверы RAS и IAS | Локализованная группа домена. По умолчанию в этой группе нет членов. Серверы в этой группе имеют доступ на чтение учетных записей и чтение сведений о входе в учетные записи к объектам пользователей в локальной группе домена Active Directory. |

| S-1-5-32-544 | Администраторы | Встроенная группа. После начальной установки операционной системы единственным членом группы является учетная запись администратора. Когда компьютер присоединяется к домену, группа администраторов домена добавляется в группу администраторов. Когда сервер становится контроллером домена, группа администраторов предприятия также добавляется в группу администраторов. |

| S-1-5-32-545 | Пользователи | Встроенная группа. После начальной установки операционной системы единственным членом является группа «Пользователи, для проверки подлинности». Когда компьютер присоединяется к домену, группа «Пользователи домена» добавляется в группу «Пользователи» на компьютере. |

| S-1-5-32-546 | Гости | Встроенная группа. По умолчанию единственным участником является гостевая учетная запись. Группа «Гости» позволяет периодически или разово пользователям входить в систему с ограниченными привилегиями для встроенной гостевой учетной записи компьютера. |

| S-1-5-32-547 | Power Users | Встроенная группа. По умолчанию группа не имеет членов. Power users can create local users and groups; изменение и удаление созданных учетных записей; и удалите пользователей из групп «Power Users», «Пользователи» и «Гости». Power users also can install programs; создание, управление и удаление локальных принтеров; создание и удаление файловой папки. |

| S-1-5-32-548 | Операторы учетных записей | Встроенная группа, которая существует только на контроллерах домена. По умолчанию группа не имеет членов. По умолчанию операторы учетных записей имеют разрешение на создание, изменение и удаление учетных записей пользователей, групп и компьютеров во всех контейнерах и подразделениях Active Directory, кроме контейнера и подразделения контроллеров Builtin домена. У операторов учетных записей нет разрешения на изменение групп администраторов и администраторов домена, а также у них нет разрешения на изменение учетных записей для членов этих групп. |

| S-1-5-32-549 | Операторы сервера | Встроенная группа, которая существует только на контроллерах домена. По умолчанию группа не имеет членов. Операторы сервера могут в интерактивном режиме войти на сервер; создание и удаление сетевых сетей; запуск и остановка служб; архивировать и восстанавливать файлы; форматирование жесткого диска компьютера; и выключит компьютер. |

| S-1-5-32-550 | Операторы печати | Встроенная группа, которая существует только на контроллерах домена. По умолчанию единственным членом является группа «Пользователи домена». Операторы печати могут управлять принтерами и очередями документов. |

| S-1-5-32-551 | Операторы архивации | Встроенная группа. По умолчанию группа не имеет членов. Операторы резервного копирования могут архивировать и восстанавливать все файлы на компьютере независимо от разрешений, которые защищают эти файлы. Операторы резервного копирования также могут войти на компьютер и отключить его. |

| S-1-5-32-552 | Репликаторы | Встроенная группа, используемая службой репликации файлов на контроллерах домена. По умолчанию группа не имеет членов. Не добавляйте пользователей в эту группу. |

| S-1-5-32-582 | Администраторы реплики хранилища | Встроенная группа, которая предоставляет полный и неограниченный доступ ко всем функциям реплики хранилища. |

| S-1-5-64-10 | Проверка подлинности NTLM | Sid, используемый при проверке подлинности клиента пакетом проверки подлинности NTLM. |

| S-1-5-64-14 | SChannel Проверка подлинности | Sid, используемый при проверке подлинности клиента SChannel пакетом проверки подлинности. |

| S-1-5-64-21 | Дайджест-проверка подлинности | Sid, используемый при проверке подлинности клиента пакетом дайджест-проверки подлинности. |

| S-1-5-80 | Служба NT | Префикс учетной записи службы NT. |

ИД безопасности, добавленные в Windows Server 2003 и более поздних версиях

При добавлении контроллера домена под управлением Windows Server 2003 или более поздней версии в домен Active Directory добавляет в следующую таблицу основные точки безопасности.

Редактор ACL Windows может не отображать эти принципы безопасности по имени. Active Directory не разрешает эти ИД в соответствующие имена, пока роль эмулятора PDC FSMO не будет перенаправляться контроллером домена под управлением Windows Server 2003 или более поздней версии.

| SID | Имя | Описание |

|---|---|---|

| S-1-3-2 | Сервер-владелец создателя | Этот SID не используется в Windows 2000. |

| S-1-3-3 | Сервер группы создателей | Этот SID не используется в Windows 2000. |

| S-1-5-8 | Прокси-сервер | Этот SID не используется в Windows 2000. |

| S-1-5-15 | Эта организация | Группа, включаемая всех пользователей из одной организации. Включается только в учетные записи AD и добавляется только контроллером домена Windows Server 2003 или более поздней версии. |

| S-1-5-32-554 | Builtin\Pre-Windows 2000 Compatible Access | Псевдоним, добавленный в Windows 2000. Группа обратной совместимости, которая обеспечивает доступ на чтение для всех пользователей и групп в домене. |

| S-1-5-32-555 | Builtin\Удаленные пользователи рабочего стола | Псевдоним. Членам этой группы предоставляется право на удаленный вход. |

| S-1-5-32-556 | Builtin\Network Configuration Operators | Псевдоним. Члены этой группы могут иметь некоторые права администратора для управления настройкой сетевых функций. |

| S-1-5-32-557 | Builtin\Incoming Forest Trust Builders | Псевдоним. Участники этой группы могут создавать входящие, однонастоовые отношения доверия с этим лесом. |

| S-1-5-32-558 | Builtin\Performance Monitor Users | Псевдоним. Члены этой группы имеют удаленный доступ для наблюдения за этим компьютером. |

| S-1-5-32-559 | Builtin\Performance Log Users | Псевдоним. Члены этой группы имеют удаленный доступ к расписанию ведения журнала счетчиков производительности на этом компьютере. |

| S-1-5-32-560 | Builtin\Группа доступа авторизации Windows | Псевдоним. Члены этой группы имеют доступ к вычисляемого атрибута tokenGroupsGlobalAndUniversal объектов User. |

| S-1-5-32-561 | Builtin\Terminal Server License Servers | Псевдоним. Группа для серверов лицензий сервера терминалов. При установке Windows Server 2003 Пакет обновления 1 создается новая локализованная группа. |

| S-1-5-32-562 | Builtin\Distributed COM Users | Псевдоним. Группа COM, которая предоставляет средства управления доступом на всем компьютере, которые управляют доступом ко всем запросам на вызовы, активацию или запуск на компьютере. |

SiDs added by Windows Server 2008 and later versions

При добавлении контроллера домена под управлением Windows Server 2008 или более поздней версии в домен Active Directory добавляет в следующую таблицу основные точки безопасности.

Редактор ACL Windows может не отображать эти принципы безопасности по имени. Active Directory не разрешает эти ИД в соответствующие имена, пока роль эмулятора PDC FSMO не будет перенаправляться контроллером домена под управлением Windows Server 2008 или более поздней версии.

| SID | Имя | Описание |

|---|---|---|

| S-1-2-1 | Консольный логон | Группа, включаемая пользователей, которые вошли в физическую консоль. |

Примечание

Добавлено в Windows 7 и Windows Server 2008 R2.

Примечание

Добавлено в Windows Server 2008 R2.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows 8 Windows Server 2012.

Примечание

Добавлено в Windows Vista.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

SiDs added by Windows Server 2012 and later versions

При добавлении контроллера домена под управлением Windows Server 2012 или более поздней версии в домен Active Directory добавляет в следующую таблицу основные точки безопасности.

Редактор ACL Windows может не отображать эти принципы безопасности по имени. Active Directory не разрешает эти ИД в соответствующие имена, пока роль эмулятора PDC FSMO не будет перенаправляться контроллеру домена под управлением Windows Server 2012 или более поздней версии.

| SID | Имя | Описание |

|---|---|---|

| S-1-5-21-домен-522 | Клонируемые контроллеры домена | Глобальная группа. Члены этой группы, которые являются контроллерами домена, могут быть клонированы. |

| S-1-5-32-575 | Builtin\RDS Remote Access Servers | Встроенная локализованная группа. Серверы в этой группе позволяют пользователям программ RemoteApp и личным виртуальным рабочим столам получать доступ к этим ресурсам. В развертываниях с доступом к Интернету эти серверы обычно развертываются в сети границы. Эта группа должна быть заполнена на серверах с брокером подключений RD. Серверы шлюзов RD и серверы веб-доступа к RD, используемые в развертывании, должны быть в этой группе. |

| S-1-5-32-576 | Builtin\RDS Endpoint Servers | Встроенная локализованная группа. Серверы в этой группе запускают виртуальные машины и сеансы, на которых запускают пользователи программ RemoteApp и личных виртуальных рабочих столах. Эта группа должна быть заполнена на серверах с брокером подключений RD. Серверы RD Session Host и RD Virtualization Host, используемые в развертывании, должны быть в этой группе. |

| S-1-5-32-577 | Builtin\RDS Management Servers | Встроенная локализованная группа. Серверы в этой группе могут выполнять обычные административные действия на серверах со службами удаленных рабочих стола. Эту группу необходимо заполнить на всех серверах в развертывании служб удаленных рабочих стола. Серверы, на которые запущена служба центрального управления RDS, должны быть включены в эту группу. |

| S-1-5-32-578 | Builtin\Администраторы Hyper-V | Встроенная локализованная группа. Участники этой группы имеют полный и неограниченный доступ ко всем функциям Hyper-V. |

| S-1-5-32-579 | Builtin\Access Control Assistance Operators | Встроенная локализованная группа. Участники этой группы могут удаленно запрашивать атрибуты авторизации и разрешения для ресурсов на этом компьютере. |

| S-1-5-32-580 | Builtin\Remote Management Users | Встроенная локализованная группа. Участники этой группы могут получать доступ к ресурсам WMI по протоколам управления (например, WS-Management через службу Windows Remote Management). Это относится только к пространствам имен WMI, которые предоставляет пользователю доступ. |

ИД возможностей

Windows 8 идентификаторы безопасности возможностей . ИД безопасности возможности идентифицирует возможность уникальным и неуемным образом. Возможность представляет собой маркер ценности, который предоставляет доступ к ресурсам (например, документам, камере, расположениям и так далее) к универсальным приложениям для Windows. Приложению, которое имеет возможность, предоставляется доступ к связанному ресурсу. Приложению, которое не имеет возможности, отказано в доступе к ресурсу.

Все ИД безопасности возможностей, которые известны операционной системе, хранятся в реестре Windows в следующем поднайме:

В этом подмайке также содержится любой ИД безопасности возможности, добавляемой приложениями от первого или сторонних приложений. Все ИД безопасности возможностей начинаются с S-1-15-3 .

Active Directory не соедит ИД безопасности возможностей с именами. Такое поведение является особенностью данного продукта.