- Рейтинг безопасных смартфонов

- Kali Linux NetHunter 3.0

- CopperheadOS

- Blackphone 2.

- Заключение

- Смартфон для kali linux

- Смартфон для kali linux

- Хакерский смартфон с помощью Termux и Kali Linux

- Хакерский смартфон с помощью Termux и Kali Linux

- Кратко про Kali NetHunter

- Установка Metasploit

- Установка ngrok

- Установка sqlmap

- Установка aircrack-ng

- Установка Nmap

- Установка Kali Linux на хакерский смартфон

- Итого

Рейтинг безопасных смартфонов

Многим известно, что стопроцентную гарантию защищенности мобильного устройства обеспечивает отсутствие подключения его к интернету. Однако так или иначе одни смартфоны являются более защищенными, нежели другие. В этой статье мы рассмотрим самые защищенные смартфоны, имеющиеся на данный момент в этом сегменте.Так какие же смартфоны являются наиболее надежными с точки зрения безопасности? На данный момент это Kali Linux NetHunter 3.0, CopperheadOS и Blackphone 2.

Kali Linux NetHunter 3.0

Рисунок 1. Смартфон Kali Linux NetHunter 3.0

Те из вас, кто не понаслышке знаком с аудитом информационной безопасности, наверняка уже встречали имя Kali Linux. Тем более, учитывая, что оно фактически является синонимом безопасности.

NetHunter был создан совместными усилиями членов сообществ BinkyBear и Offensive Security. Он совместим с устройствами Nexus, в частности с Nexus 5, Nexus 6, Nexus 7, Nexus 9, Nexus 10 и OnePlusOne.

NetHunter 3.0 обладает следующими возможностями:

- Инъекция в беспроводную сеть стандарта 802.11 и поддержка режима AP.

- Атака на клавиатуру USB HID.

- Атака посредника на BadUSB.

- Полный набор инструментов Linux Kali.

- Поддержка кабеля USB Y-cable в ядре NetHunter.

- Поддержка радио с программируемыми параметрами.

Кроме того, у NetHunter есть в наличии инструменты, позволяющие проводить испытания на проникновение (пентест). Среди них, например, Aircrack-ng — набор инструментов для оценки безопасности Wi-Fi, BBQSQL — инструмент, упрощающий тестирование SQL-инъекций, и Ghost Phisher — программное обеспечение для аудита защищенности.

Итак, NetHunter обладает широким набором инструментов. Но может ли он защитить себя? Конечно!

Одной из самых впечатляющих функций NetHunter является так называемая nuke option — способность ликвидировать Linux Unified Key Setup (LUKS, спецификация шифрования дисков, созданная Clemens Fruhwirth и первоначально предназначавшаяся для ОС Linux).

Если вас заинтересовала эта функция, вы можете попробовать ей воспользоваться. Подробные инструкции находятся по этой ссылке .

Помимо этого, инструменты, имеющиеся в наличии NetHunter, могут имитировать атаки против других систем, а также использоваться для поиска уязвимостей на вашей.

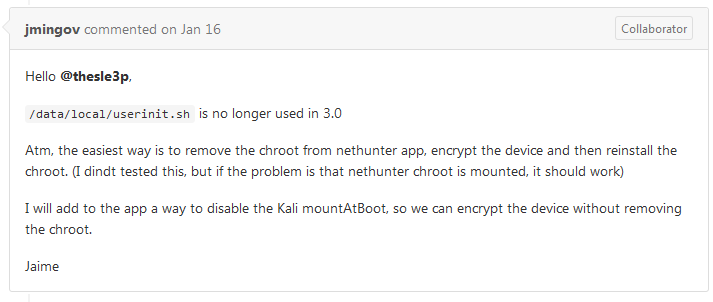

Стоит отметить, что если вы используете старое устройство (например, Nexus 7) с NetHunter 3.0, могут возникнуть проблемы при шифровании. Однако пользователь jmingov на Github предложил следующее решение этой проблемы:

Рисунок 2. Решение проблемы с шифрованием на старых устройствах

CopperheadOS

Рисунок 3. CopperheadOS

CopperheadOS получила название от ядовитой змеи. Сама система основана на Android.

Хотя эта система не заточена для пентеста, как, например, NetHunter, у нее имеются некоторые функции безопасности. Вот несколько примеров:

- Полное шифрование диска (FDE), шифрующее все данные в режиме шифрования AES-256-XTS, а метаданные в AES-256-CBC+XTS.

- Полная проверка прошивки и всех разделов ОС при загрузке. Непроверенные разделы, содержащие пользовательские данные, стираются через возврат к заводским настройкам.

- Модель разрешений для приложений позволяет отменить разрешения.

CopperheadOS также использует службу Zygote для запуска приложений с помощью команд fork и exec, это отличает ее от Android, которая использует только команду fork. Главная причина такого метода — защита от уязвимостей переполнения буфера.

Кроме того, система позволяет легко регулировать уровень безопасности. Ползунок, расположенный в Настройки-> Безопасность-> Дополнительно (Settings->Security->Advanced), позволяет сбалансировать скорость работы и безопасность. По умолчанию ползунок стоит на 50%, при необходимости его можно настроить. И помимо использования ползунка, все параметры безопасности можно изменить отдельно вручную.

Помимо этих основных функций, CopperheadOS предлагает:

- Усиленный аллокатор: CopperheadOS заменяет стандартную систему распределения на malloc, OpenBSD.

- Защита от эксплойтов «нулевого дня»: взломщику трудно получить доступ, так как закрывается множество уязвимостей.

- Улучшенная «песочница» и изолированное пространство для приложений и служб: хорошо реализованная система принудительного контроля доступа.

Это лишь очень поверхностный обзор возможностей CopperheadOS. Также стоит отметить, что эта система все еще может иметь некоторые проблемы с безопасностью при определенных обстоятельствах и не является полностью непробиваемой.

Судя по всему, установка определенных типов приложений может иметь непредсказуемые последствия для безопасности ОС. Именно по этой причине разработчики всегда рекомендуют использовать F-Droid для загрузки приложений.

Blackphone 2.

Рисунок 4. Смартфон Blackphone 2

Одной из основных особенностей Blackphone 2, обеспечивающих защиту, является центр безопасности (Security Center), он находится в нижней правой части главного экрана. С помощью него вы можете настроить, сколько доступа имеют отдельные приложения к любым вашим данным.

Центр безопасности дает возможность изолировать друг от друга приложения и службы, при этом не нанося вред функционалу телефона.

Помимо этого, Blackphone 2 также предлагает функцию Spaces, дающую возможность создавать безопасные зоны внутри самой системы. Это похоже на то, как Qubes OS разделяет свои виртуальные машины, и в результате они имеют ограниченный доступ друг к другу.

Еще одна полезная функция — Remote Wipe, она позволяет полностью уничтожить данные на устройстве в случае кражи или потери. Ее можно настроить на странице Remote Access. Само собой, управление этой функцией происходит при помощи ключевой фразы, так что убедитесь, что она достаточно сложна и что вы ее не забудете.

К сожалению, у Blackphone 2, как у любой системы, есть свои недостатки. 6 января 2016 года ZDNet опубликовали статью под названием Severe Silent Circle Blackphone vulnerability lets hackers take over , в которой раскрывалась уязвимость Blackphone.

В частности, они обнаружили, что некоторые приложения, взаимодействуя с agps_daemon, могут заполучить повышенные привилегии в сравнении с обычными пользователями.

Несмотря на это, Blackphone 2 является довольно защищенным устройством, которое обходит по этим параметрам большинство устройств своего класса.

Заключение

Необходимо понимать, что для комфортного использования этих устройств (и установленных на них операционных систем) потребуется некоторое время. Придется привыкнуть к ним. Также, несмотря на все функции безопасности, пользователь должен убедиться, что его конфиденциальная информация защищена.

В общем-то, использование подобных устройств можно порекомендовать любому среднестатистическому гражданину, придающему большое значение защите своей частной информации.

Источник

Смартфон для kali linux

Q: Совместим ли NetHunter с моим устройством/прошивкой?

A: Да, NetHunter совместим со всеми устройствами на базе Android, исключения это конфликтующие прошивки

Q: На каких SoC будет работать режим монитора на встроенном Wi-Fi адаптере?

A: Это возможно только на SoC от Qualcom, исключения — некоторые SoC от Mediatek и старые чипы Broadcom. На HiSilicon Kirin и Samsung Exynos перевод встроенного Wi-Fi адаптера в режим монитора невозможен

Q: Как перевести встроенный Wi-Fi адаптер в режим монитора?

A: Это возможно сделать на некоторых SoC Qualcom с помощью PenMon, для старых чипов Broadcom можно использовать bcmon или Nexmon. Для всех остальных чипов можно воспользоваться утилитами airmon, wifite или введя в терминале android

Для последних требуется ядро с поддержкой NetHunter

Q: Что делать, если для моего устройства нет ядра?

A: Поискать ядро теме своего устройства (4PDA/XDA) или собрать самому / попросить (заказать) у умельцев

Q: Что такое сборка NetHunter?

A: Это установленные приложения: NetHunter App, NetHunter Terminal

Q: Как установить сборку NetHunter?

A: По отдельности из NetHunter Store или прошивкой chroot архива

Q: Что делать если на разных устройствах не работает внешний Wi-Fi адаптер?

A: На ваших устройствах разный вольтаж, используйте Y-OTG

Q: NetHunter App вылетает на MIUI хотя все требования для установки соблюдены

A: Вероятно у NetHunter App не выставлены дополнительные разрешение, скачайте «Расширенные настройки MIUI» с Google Play или других источников и выдайте права через приложение

Q: Your kernel does not support USB ConfigFS! — что значит?

A: Ваше ядро версии меньше, чем 3.11, либо при сборке ядра был выключен модуль FunctionFS для USB Gadget.

Q: Your kernel version indicates a revision number of 255 or greater. Не могу обновить пакеты, что делать?

A: Поменяйте ядро версия которого будет х.х.*** где звёздочки версия ядра ниже 255. Либо используйте изначально не ядро nethunter, установите все нужные вам пакеты и установите ядро для nethunter

Источник

Смартфон для kali linux

Q: Совместим ли NetHunter с моим устройством/прошивкой?

A: Да, NetHunter совместим со всеми устройствами на базе Android, исключения это конфликтующие прошивки

Q: На каких SoC будет работать режим монитора на встроенном Wi-Fi адаптере?

A: Это возможно только на SoC от Qualcom, исключения — некоторые SoC от Mediatek и старые чипы Broadcom. На HiSilicon Kirin и Samsung Exynos перевод встроенного Wi-Fi адаптера в режим монитора невозможен

Q: Как перевести встроенный Wi-Fi адаптер в режим монитора?

A: Это возможно сделать на некоторых SoC Qualcom с помощью PenMon, для старых чипов Broadcom можно использовать bcmon или Nexmon. Для всех остальных чипов можно воспользоваться утилитами airmon, wifite или введя в терминале android

Для последних требуется ядро с поддержкой NetHunter

Q: Что делать, если для моего устройства нет ядра?

A: Поискать ядро теме своего устройства (4PDA/XDA) или собрать самому / попросить (заказать) у умельцев

Q: Что такое сборка NetHunter?

A: Это установленные приложения: NetHunter App, NetHunter Terminal

Q: Как установить сборку NetHunter?

A: По отдельности из NetHunter Store или прошивкой chroot архива

Q: Что делать если на разных устройствах не работает внешний Wi-Fi адаптер?

A: На ваших устройствах разный вольтаж, используйте Y-OTG

Q: NetHunter App вылетает на MIUI хотя все требования для установки соблюдены

A: Вероятно у NetHunter App не выставлены дополнительные разрешение, скачайте «Расширенные настройки MIUI» с Google Play или других источников и выдайте права через приложение

Q: Your kernel does not support USB ConfigFS! — что значит?

A: Ваше ядро версии меньше, чем 3.11, либо при сборке ядра был выключен модуль FunctionFS для USB Gadget.

Q: Your kernel version indicates a revision number of 255 or greater. Не могу обновить пакеты, что делать?

A: Поменяйте ядро версия которого будет х.х.*** где звёздочки версия ядра ниже 255. Либо используйте изначально не ядро nethunter, установите все нужные вам пакеты и установите ядро для nethunter

Источник

Хакерский смартфон с помощью Termux и Kali Linux

Все мы видели в фильмах о хакерах сцены взлома с помощью мобильных телефонов. Обычно все, что там творится, — выдумка. Однако и эта выдумка медленно, но верно становится реальностью. Из этой статьи вы узнаете, как приблизиться к кино и превратить свой мобильный гаджет в настоящий хакерский смартфон.

Хакерский смартфон с помощью Termux и Kali Linux

Первое, о чем следует позаботиться, — это права root. Без них некоторые функции установленных нами утилит могут не поддерживаться или работать некорректно. Поэтому настоятельно рекомендую их заполучить. Особенно это касается пользователей с Android 10 и более поздних версий.

Получение root в каждом случае уникально, ведь оно напрямую зависит от конкретной модели устройства и версии Android. Я в этой статье буду использовать свой старенький Samsung Galaxy S6 (SM-G920F) на Android 7.0 Nougat, для рута в котором уже есть специальный инструмент. В остальных случаях придется погуглить и узнать, как получить рут конкретно на вашем устройстве.

Также нам понадобится Termux — простой и удобный терминал, дающий многие возможности среды Linux, который и позволит исполнять наши команды в подходящей среде и не возиться с предварительной настройкой окружения.

Рекомендую также установить утилиту tsu, которая предоставит вам возможность выполнять команды от рута. Если она не работает должным образом, загляните в GitHub-репозиторий, который настраивает работу рута в Termux. Это нужно, чтобы Termux сразу имел рут-доступ, который может понадобиться для дальнейших операций.

Также рекомендую обновить список пакетов, как мы обычно делаем это в десктопе Kali LInux:

Кратко про Kali NetHunter

Если вы один из тех счастливчиков, чье устройство оказалось в списке поддерживаемых, рекомендую обратить внимание на проект Kali NetHunter. Это платформа, созданная разработчиками Kali Linux специально для телефонов на Android. В NetHunter сразу доступно много рабочего софта из десктопной версии Kali. Образы можно найти на официальном сайте. Это более мощный набор, чем тот, что вы можете получить с помощью Termux.

Подробнее о Kali NetHunter в статьях:

Установка Metasploit

Полное описание Metasploit — тема для отдельной статьи (Использование Metasploit Framework), поэтому пройдемся по нему вкратце. Metasploit Framework — фреймворк, предназначенный для создания, отладки и, конечно, применения эксплоитов.

Установить Metasploit Framework (MSF) на Android 7 или выше можно в две команды:

На Android 5.x.x–6.x.x MSF устанавливают несколько другим методом:

Установка может затянуться. Не закрывайте сессию Termux до конца установки MSF!

Теперь, чтобы убедиться, что у нас все работает, запустим Metasploit:

Как видите, все отлично и в вашем распоряжении 2014 эксплоитов.

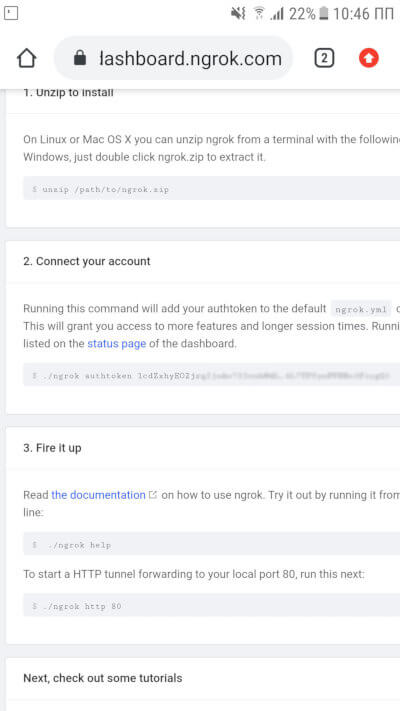

Установка ngrok

Ngrok — это кросс-платформенный софт для создания защищенных сетевых туннелей от общедоступной конечной точки до локально работающей сетевой службы. Также утилита собирает весь трафик и логирует его для анализа.

Перед дальнейшими действиями убедитесь, что интернет подключен (через «мобильные данные») и активирована точка доступа, так как это необходимо для корректной работы ngrok.

Для начала обновляемся и ставим Python 2:

Теперь нам нужно зарегистрировать свой аккаунт ngrok.

Как только зарегистрируетесь, вас перебросит на страницу личного кабинета, где нужно будет найти и скопировать свой токен аутентификации, как показано на скриншоте.

Далее надо скачать архив с ngrok для Linux-based-систем с архитектурой ARM.

Дальше заходи в Termux и идем в ту директорию, куда скачали архив с ngrok. К примеру:

Введите команду ls |grep ngrok и проверьте, что архив здесь. Теперь нам нужно разархивировать его:

После этого еще раз введите ls |grep ngrok и проверьте, появился ли у вас исполняемый файл ngrok. Если его нет, то перед следующим шагом зайдите в директорию с ним:

И переместите исполняемый файл в домашний каталог Termux:

Посмотрите, куда был перемещен файл, и отправляйтесь туда с помощью команд cd и ls.

Теперь вам нужно установить флаг исполнимости файла:

И сделать первый запуск:

Помните, вы копировали свой токен для аутентификации? Впишите эту команду, чтобы ngrok знал, кто его использует:

И запускайте сервер:

Вы увидите экран как на скриншоте.

Отлично, теперь вы готовы атаковать любые цели!

Установка sqlmap

Цитата с официального сайта: «Sqlmap — это инструмент для тестирования на проникновение с открытым исходным кодом, который автоматизирует обнаружение и использование недостатков SQL-инъекций и захват серверов баз данных».

И все. Чтобы запустить утилиту, пропишите команду

Или же вы можете поставить себе более новую версию, которая еще находится в разработке. Для этого нужно клонировать официальный проект sqlmap с GitHub:

Далее переходите в папку с sqlmap:

И, используя python2, запускайте sqlmap с таким же обязательным параметром:

Теперь больше половины баз данных интернета могут оказаться в вашем смартфоне! Но не забывайте, что, применяя этот мощный инструмент, вы рискуете нажить проблемы с законом.

Установка aircrack-ng

Aircrack-ng — набор утилит, предназначенных для обнаружения беспроводных сетей, перехвата их трафика и аудита ключей шифрования WEP и WPA/WPA2-PSK.

Здесь уже все далеко не так просто. Думаю, вы слышали, насколько трудно перевести WiFi-адаптер смартфона в режим мониторинга. В официальных репозиториях Termux на этот случай есть пакет утилиты iwconfig, которая управляет беспроводными сетями. Нам надо ее установить.

Для начала нужны вспомогательные утилиты:

Теперь можно ставить iwconfig с остальными инструментами для работы с беспроводными сетями:

И еще поставить отдельно iw:

Теперь вам надо будет зайти как рут и создать экземпляр монитора. Для этого мы сделаем так:

Проверим наши адаптеры и их статусы:

Если что-то отображается не так, проверьте, работает ли WiFi, и убедитесь, что он не подключен к каким-либо сетям.

Далее нам нужно поднять наш монитор:

Конечно, не все устройства с Android поддерживают режим мониторинга. Проверить это можно приложением bcmon, которое среди прочего умеет включать режим мониторинга на совместимых чипах Broadcom (это устройства Nexus и некоторые другие). Для всех остальных придется купить переходник USB — OTG, в который воткнуть один из поддерживаемых десктопной Kali адаптеров. Для этого понадобится пересобрать ядро с нужными драйверами. Если у вас нет опыта пересборки ядра, рекомендую обратиться в тему своего устройства на XDA-developers. Часто там есть сборки Kali с уже готовым ядром.

Теперь можем ставить aircrack-ng:

Смотрим короткий man:

И можем запустить airodump-ng:

Теперь можно перехватывать трафик открытых точек, спамить deauth-фреймами, отключая неугодных соседей посторонние устройства от интернета, ловить хендшейки для взлома паролей.

Установка Nmap

Nmap — утилита, предназначенная для сканирования сетей. Может находить открытые порты, делать трассировку, проверять на уязвимости с помощью NSE-скриптинга. Чтобы лучше ознакомиться с этим приложением, стоит прочитать статьи:

В нашем случае возможности Nmap могут быть немного урезаны, ведь используем портированную на Android версию. Однако она есть в официальных репозиториях Termux, что упрощает нам жизнь:

Посмотрим короткий man:

Для интенсивного сканирования я использую такие параметры:

Установка Kali Linux на хакерский смартфон

На некоторые телефоны можно установить Kali NetHunter, но речь сейчас пойдет не о нем. Мы будем ставить образ полноценной Kali на наш телефон и подключаться к его десктопу через VNC. У вас будет образ именно Kali Linux, что позволит пользоваться теми прогами, которые не удается завести на Termux (к примеру, BeEF-XSS).

Сначала нам понадобится скачать из Google Play установщик урезанных дистрибутивов — Linux Deploy, набор необходимых пакетов для корректной работы (BusyBox) и, конечно, VNC Viewer — клиент VNC. Не важно, что в реальности эта машина будет находиться на 127.0.0.1.

Также из интернета нужно скачать образ Kali для Android. Лично я скачивал полную версию с файловой системой ext4, которая подходит для архитектуры ARM (пятый файл сверху). Когда архив докачается, ваша задача — извлечь оттуда образ объемом 5,5 Гбайт и поместить его в директорию /storage/emulated/0 мобильного устройства. После этого переименуем файл в linux.img.

Теперь нужно уделить внимание BusyBox. Сейчас в Google Play очень много вариантов разных производителей. Дело в том, что некоторым устройствам приходится подыскивать нужный BusyBox, чтобы все утилиты поставились корректно. В моем случае подошел самый популярный пакет BusyBox Free, файлы которого я установил в /su/xbin. Запомните эту директорию, она важна при обновлении среды установщика.

Теперь заходим в Linux Deploy и справа внизу нажимаем на иконку настроек дистрибутива. Выбираем дистрибутив Kali Linux. Нужная архитектура выставится автоматически, но, если не получится, попробуйте armhf.

Далее измени пароль пользователя, он находится ниже.

И в самом конце вы найдете пункты, отвечающие за включение серверов SSH и VNC. Поставьте галочки напротив них. Если не нужна графическая среда, то будет достаточно SSH. Потом можно будет скачать любой клиент SSH и подключаться к нашей машине с Kali по 127.0.0.1. Чтобы не качать лишние приложения, можете воспользоваться обычным openssh-client прямо в Termux, для чего просто откройте еще одну вкладку.

Если же вам все же нужна графическая среда, то включите соответствующий пункт, и дальше я покажу, как подключиться к десктопу Kali по VNC.

Теперь нужно настроить рабочее окружение. В настройках переменной PATH укажите тот путь, куда BusyBox устанавливал пакеты.

И обновите рабочее окружение (кнопка ниже).

Далее нужно настроить наш контейнер. Выйдите на главную страницу, в правом верхнем углу нажмите на иконку меню и выберите пункт «Сконфигурировать».

Осталось только запустить наш контейнер. Жмите кнопку Start внизу. Проверьте, нет ли при запуске контейнера строчек с пометкой fail. Если есть, убедитесь, что вы правильно указали PATH рабочего окружения и сконфигурировали контейнер. Если все так, то попробуйте сменить архитектуру на armhf и сделать все заново.

Теперь заходите в VNC Viewer или другой клиент VNC, добавляйте соединение по локалхосту (127.0.0.1) и называйте его. Далее подключайтесь, подтверждайте, что хотите продолжить пользоваться незашифрованным соединением, и вводите пароль пользователя, который вы указывали в Linux Deploy.

Конечно, дистрибутив старый, но весь софт рабочий, и, как видите, тот же Nmap функционирует без ошибок.

Для теста я использую команду

Параметр -A отвечает за включение сканирования ОС, ее версии, сканирования скриптами, а также трассировку маршрута (traceroute). Параметр -v выводит более подробную информацию.

Вывод результатов сканирования вы можете видеть на скриншоте ниже.

Итого

Теперь ваш хакерский смартфон способен вскрывать базы данных, сканировать сети, перехватывать трафик и устраивать еще множество разных интересных атак. Используйте эти возможности с умом!

Источник