- Что такое порт SMB? Для чего используются порт 445 и 139?

- Для чего используется порт 139

- Что такое порт SMB

- Как бороться с портом 445

- Включение SMBv1 в Windows 10

- Способ 1: Включение компонента Windows

- Способ 2: Команда для PowerShell

- Способ 3: Управление групповой политикой

- SMB: необходимо открыть порты для совместного использования файлов и принтеров SMB: File and printer sharing ports should be open

- Проблема Issue

- Влияние Impact

- Решение Resolution

- Открытие портов брандмауэра для включения общего доступа к файлам и принтерам To open the firewall ports to enable file and printer sharing

Что такое порт SMB? Для чего используются порт 445 и 139?

NetBIOS означает Базовая сетевая система ввода-вывода . Это программный протокол, который позволяет приложениям, ПК и настольным компьютерам в локальной сети (LAN) обмениваться данными с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS, обнаруживают и идентифицируют друг друга по именам NetBIOS. Имя NetBIOS имеет длину до 16 символов и обычно отделено от имени компьютера. Два приложения запускают сеанс NetBIOS, когда одно (клиент) отправляет команду «вызвать» другого клиента (сервер) через TCP-порт 139 .

Для чего используется порт 139

Однако NetBIOS в вашей глобальной сети или через Интернет представляет собой огромный риск для безопасности. Все виды информации, такие как ваш домен, имена рабочих групп и систем, а также информация об учетной записи могут быть получены через NetBIOS. Поэтому важно поддерживать NetBIOS в предпочтительной сети и следить за тем, чтобы он никогда не покидал вашу сеть.

Брандмауэры, в качестве меры безопасности, всегда сначала блокируют этот порт, если он у вас открыт. Порт 139 используется для общего доступа к файлам и принтерам , но оказывается самым опасным портом в Интернете. Это так, потому что он оставляет жесткий диск пользователя уязвимым для хакеров.

После того, как злоумышленник обнаружит активный порт 139 на устройстве, он может запустить NBSTAT диагностический инструмент для NetBIOS через TCP/IP, в первую очередь предназначенный для устранения неполадок с разрешением имен NetBIOS. Это знаменует собой важный первый шаг атаки – Footprinting .

Используя команду NBSTAT, злоумышленник может получить некоторую или всю критическую информацию, связанную с

- Список локальных имен NetBIOS

- Имя компьютера

- Список имен, разрешенных WINS

- IP-адреса

- Содержимое сеансовой таблицы с IP-адресами назначения

Имея вышеупомянутые подробности, злоумышленник имеет всю важную информацию об ОС, службах и основных приложениях, работающих в системе. Помимо этого, у него также есть частные IP-адреса, которые LAN/WAN и инженеры по безопасности старались скрыть за NAT. Кроме того, идентификаторы пользователей также включены в списки, предоставляемые запуском NBSTAT.

Это позволяет хакерам получить удаленный доступ к содержимому каталогов или дисков жесткого диска. Затем они могут автоматически загружать и запускать любые программы по своему выбору с помощью некоторых бесплатных инструментов, даже если владелец компьютера не узнает об этом.

Если вы используете компьютер с несколькими компьютерами, отключите NetBIOS на каждой сетевой карте или Dial-Up Connection в свойствах TCP/IP, которые не являются частью вашей локальной сети.

Что такое порт SMB

Хотя порт 139 технически известен как «NBT через IP», порт 445 – «SMB через IP». SMB означает Блоки сообщений сервера ’. Блок сообщений сервера на современном языке также известен как Общая интернет-файловая система . Система работает как сетевой протокол прикладного уровня, в основном используемый для предоставления общего доступа к файлам, принтерам, последовательным портам и другим видам связи между узлами в сети.

Большая часть использования SMB связана с компьютерами под управлением Microsoft Windows , где он был известен как «Сеть Microsoft Windows» до последующего внедрения Active Directory. Он может работать поверх сеансовых (и нижних) сетевых уровней несколькими способами.

Например, в Windows SMB может работать напрямую через TCP/IP без необходимости использования NetBIOS через TCP/IP. Он будет использовать, как вы указали, порт 445. В других системах вы найдете службы и приложения, использующие порт 139. Это означает, что SMB работает с NetBIOS через TCP/IP .

Злобные хакеры признают, что порт 445 уязвим и имеет много опасностей. Одним из замечательных примеров неправильного использования порта 445 является относительно тихое появление червей NetBIOS . Эти черви медленно, но четко определенным образом сканируют Интернет на наличие портов 445, используют такие инструменты, как PsExec , чтобы перенести себя на новый компьютер-жертву, а затем удвоить усилия по сканированию. Именно с помощью этого малоизвестного метода собираются огромные « Бот-армии », содержащие десятки тысяч зараженных червем компьютеров NetBIOS, и теперь они обитают в Интернете.

Как бороться с портом 445

Учитывая вышеперечисленные опасности, в наших интересах не предоставлять порт 445 Интернету, но, как и порт Windows 135, порт 445 глубоко встроен в Windows и его трудно безопасно закрыть.Тем не менее, его закрытие возможно, однако, другие зависимые сервисы, такие как DHCP (протокол динамической конфигурации хоста), который часто используется для автоматического получения IP-адреса от серверов DHCP, используемых многими корпорациями и интернет-провайдерами, перестанет функционировать.

Принимая во внимание все причины безопасности, описанные выше, многие интернет-провайдеры считают необходимым блокировать этот порт от имени своих пользователей. Это происходит только в том случае, если порт 445 не защищен маршрутизатором NAT или персональным межсетевым экраном. В такой ситуации ваш интернет-провайдер, возможно, не позволит трафику порта 445 достичь вас.

Включение SMBv1 в Windows 10

Перед началом ознакомления со следующими способами отметим, что использование SMBv1 в качестве средства удаленного доступа обычному пользователю чаще всего не нужно, поскольку проще его организовать при помощи других вспомогательных технологий. Более детальную информацию по этому поводу предлагаем прочесть в статьях по ссылкам ниже.

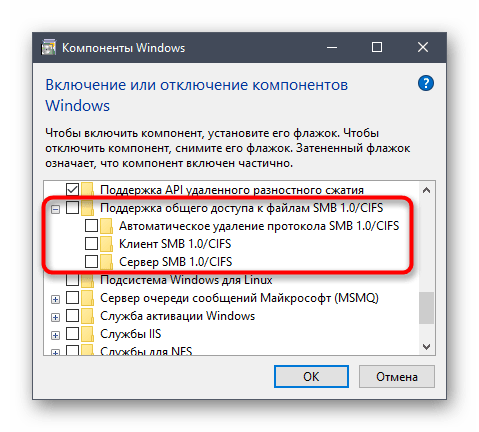

Способ 1: Включение компонента Windows

В Windows 10 существует отдельный модуль, позволяющий подключать различные компоненты. С его помощью активировать SMBv1 будет проще всего, а выглядит процесс так:

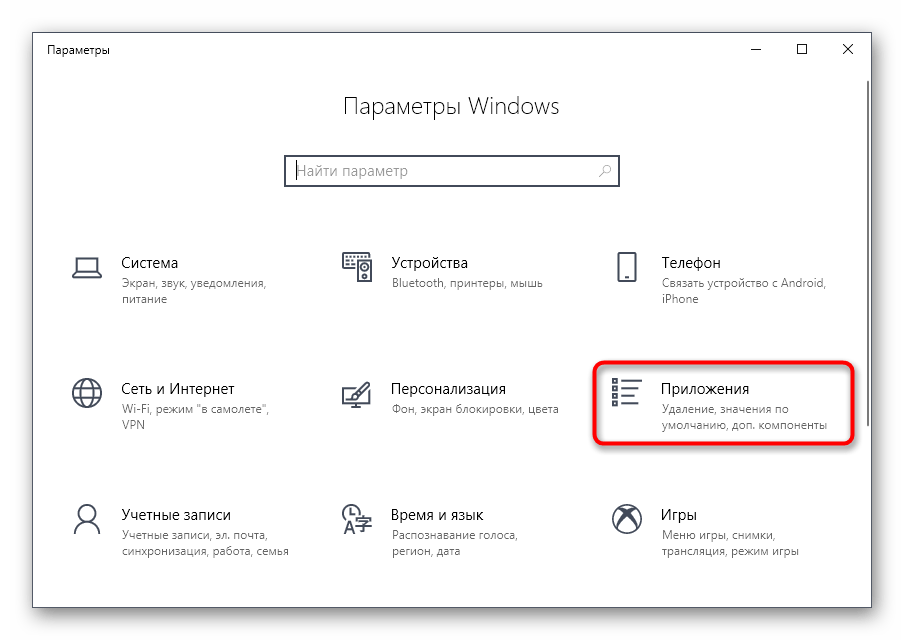

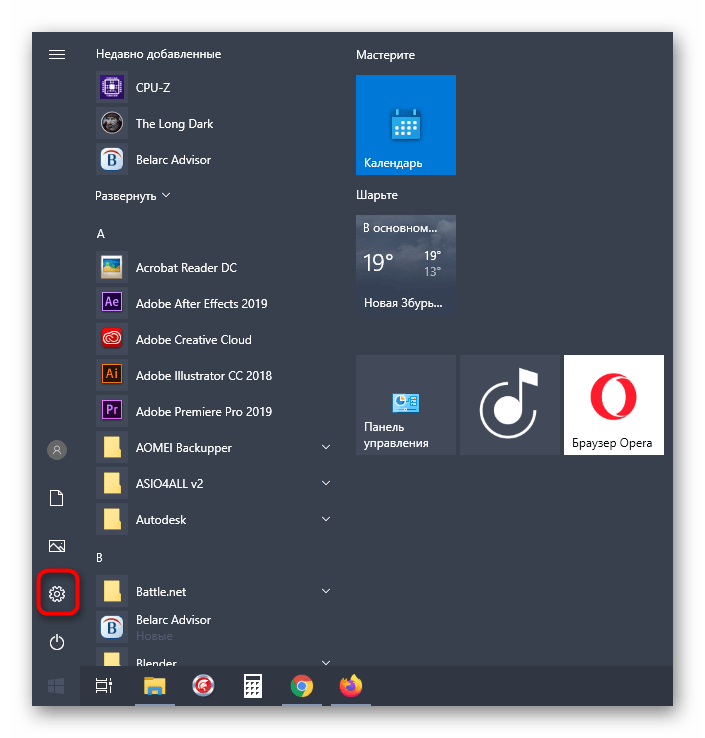

- Откройте «Пуск» и перейдите в меню «Параметры».

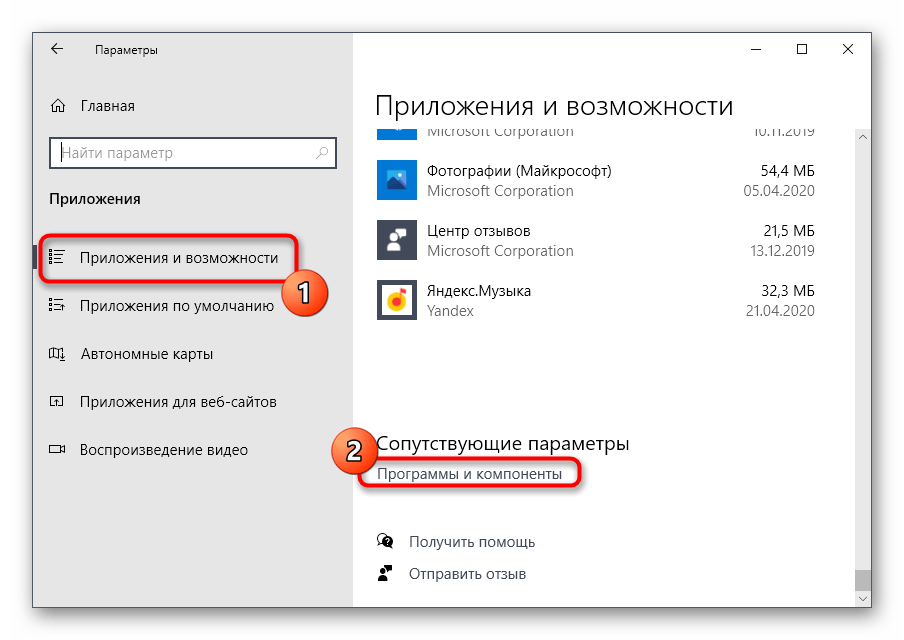

В категории «Приложения и возможности» опуститесь в самый низ, где щелкните по кликабельной надписи «Программы и компоненты».

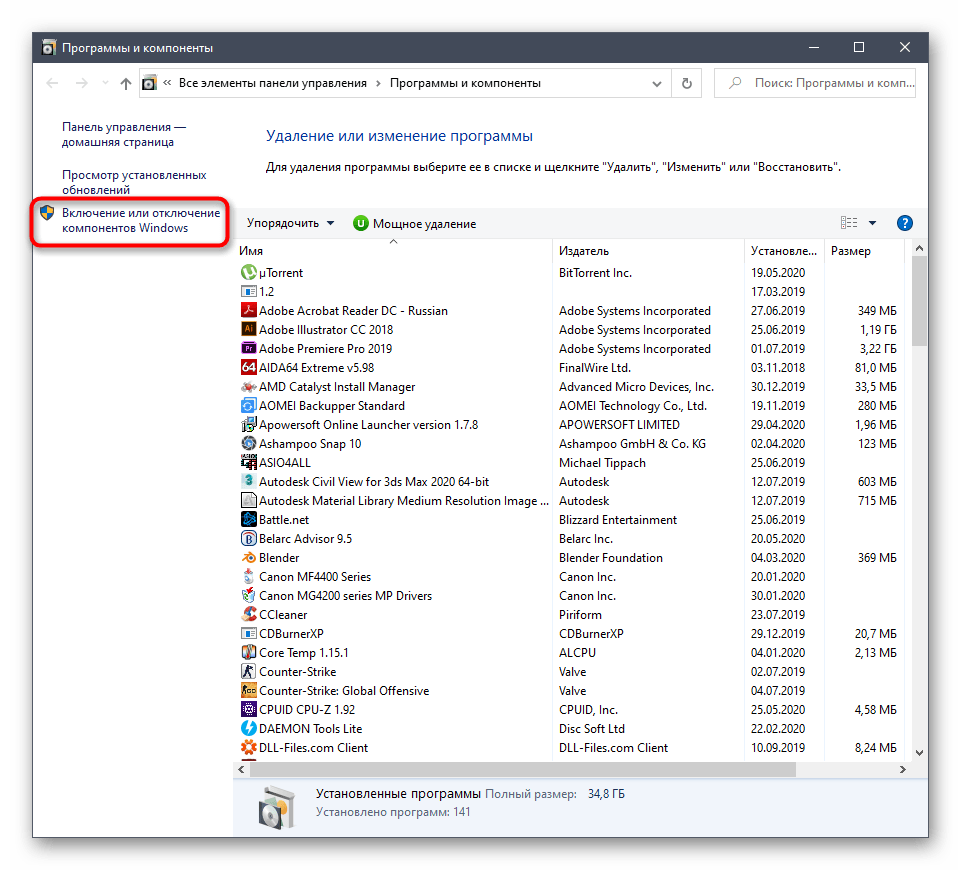

Через левую панель вызовите окно «Включение или отключение компонентов Windows».

Если технология не активировалась сейчас, потребуется перезагрузить компьютер, ведь именно тогда происходит обновление параметров реестра, что и требуется для корректной работы SMB.

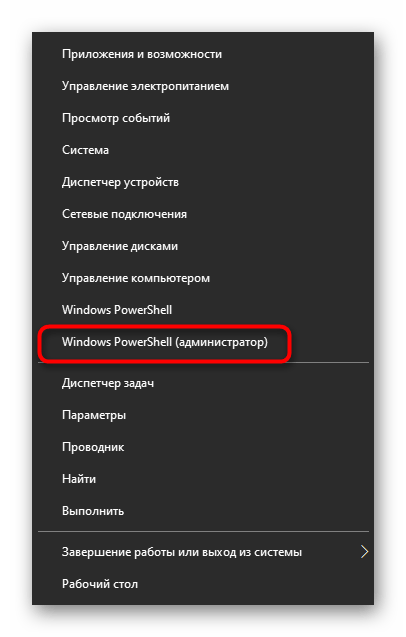

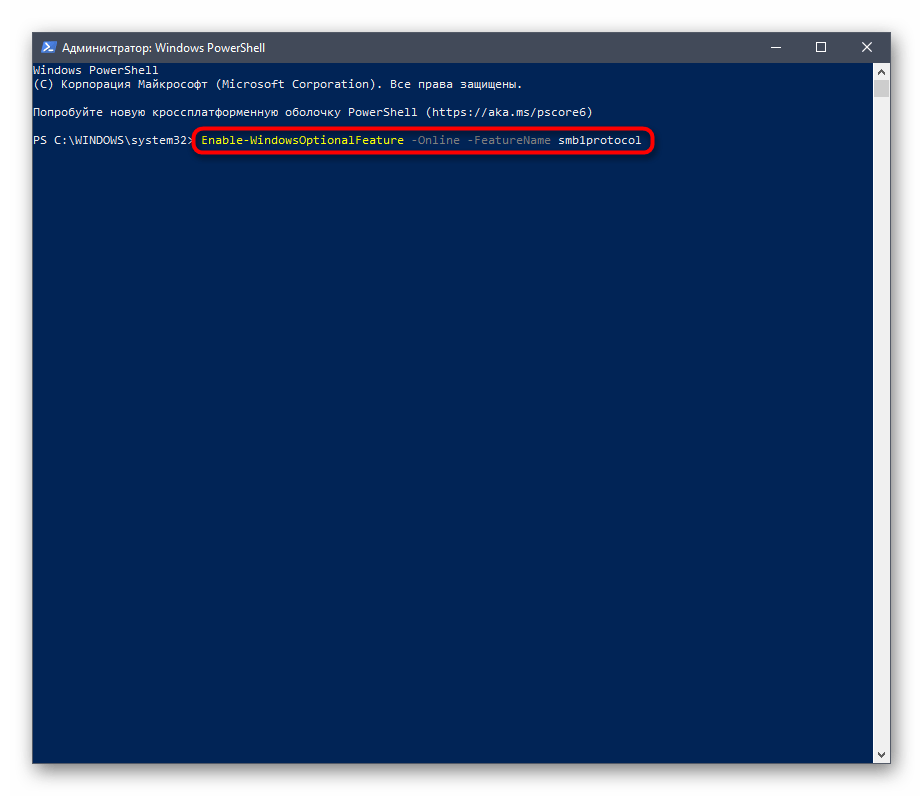

Способ 2: Команда для PowerShell

Если вы не боитесь взаимодействовать с оболочкой PowerShell, активировать SMBv1 можно через нее, вставив всего одну команду.

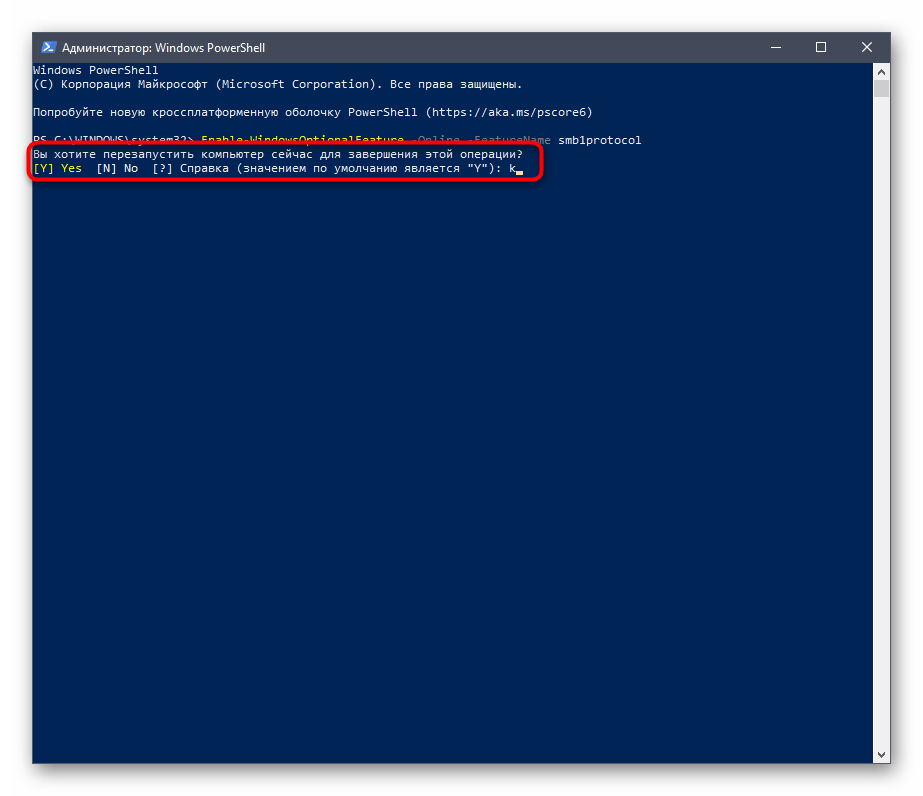

- Щелкните правой кнопкой мыши по меню «Пуск» и выберите «Windows PowerShell (администратор)».

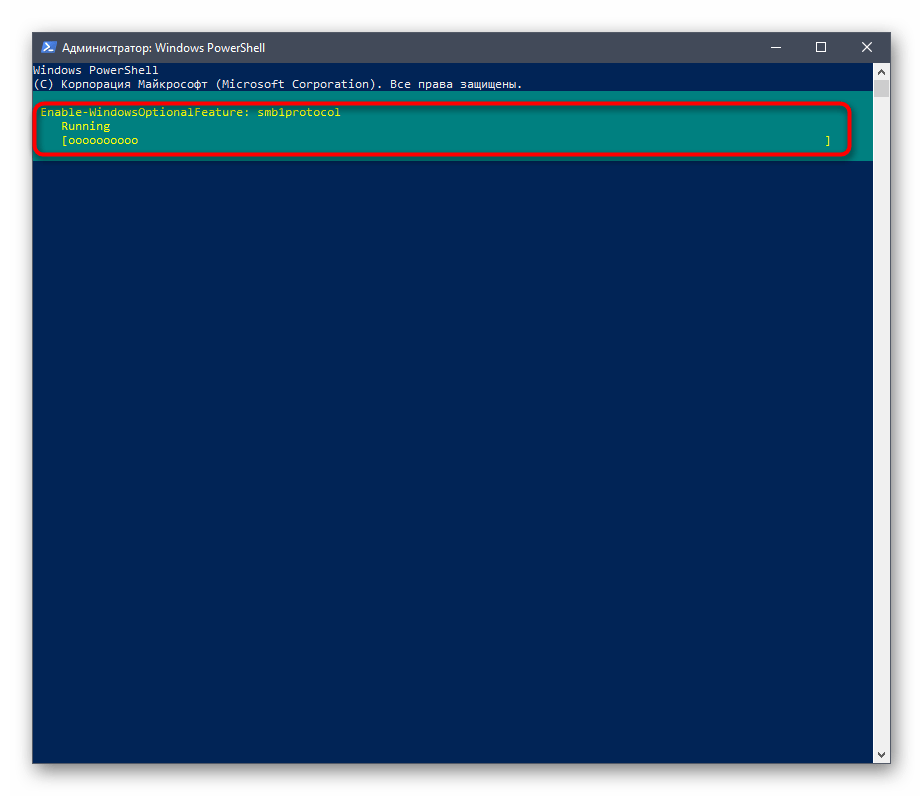

Ожидайте завершения процедуры включения компонента, что займет несколько минут.

После вам понадобится отправить компьютер на перезапуск, чтобы окончить операцию. Вы можете сделать это потом, выбрав сейчас отрицательный вариант ответа.

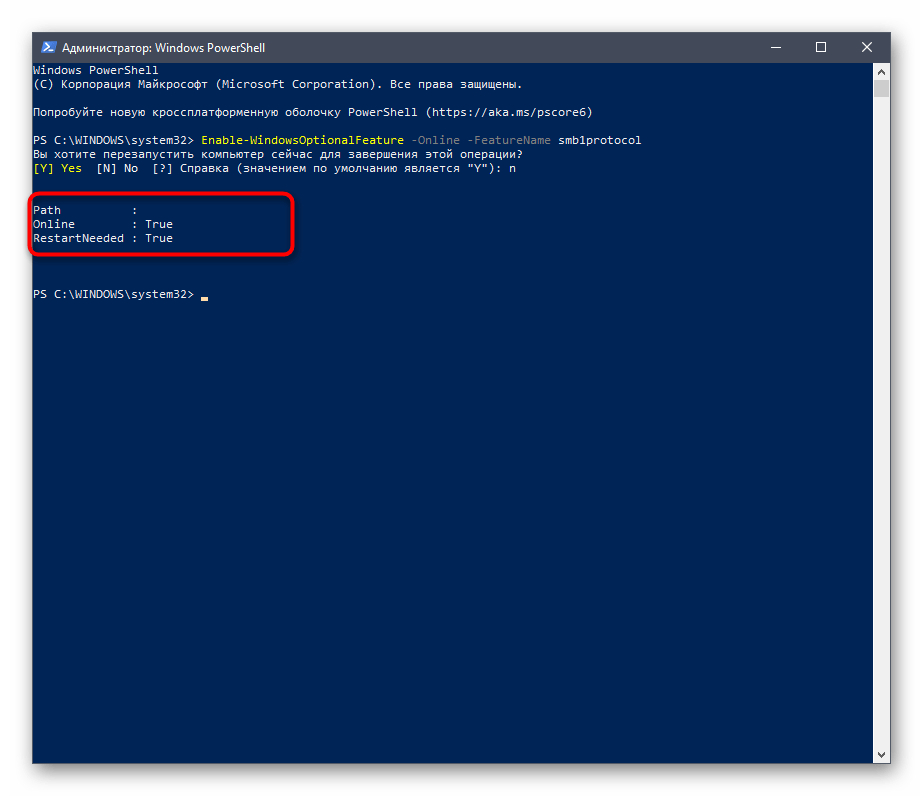

Далее в PowerShell отобразится информация о том, что SMBv1 была успешно активирована и находится в рабочем состоянии.

Дополнительно отметим две другие команды для PowerShell, которые могут пригодиться при дальнейшей работе с рассматриваемым компонентом в Windows:

- Get-WindowsFeature FS-SMB1 — позволяет узнать, в каком состоянии сейчас находится SMBv1.

- Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol — отключает работу компонента.

Способ 3: Управление групповой политикой

Отметим, что этот вариант подойдет только владельцам доменов, которые хотят настроить SMBv1 на всех локальных компьютерах. Рядовым пользователям мы не советуем задействовать этот вариант — им лучше остановиться на двух предыдущих.

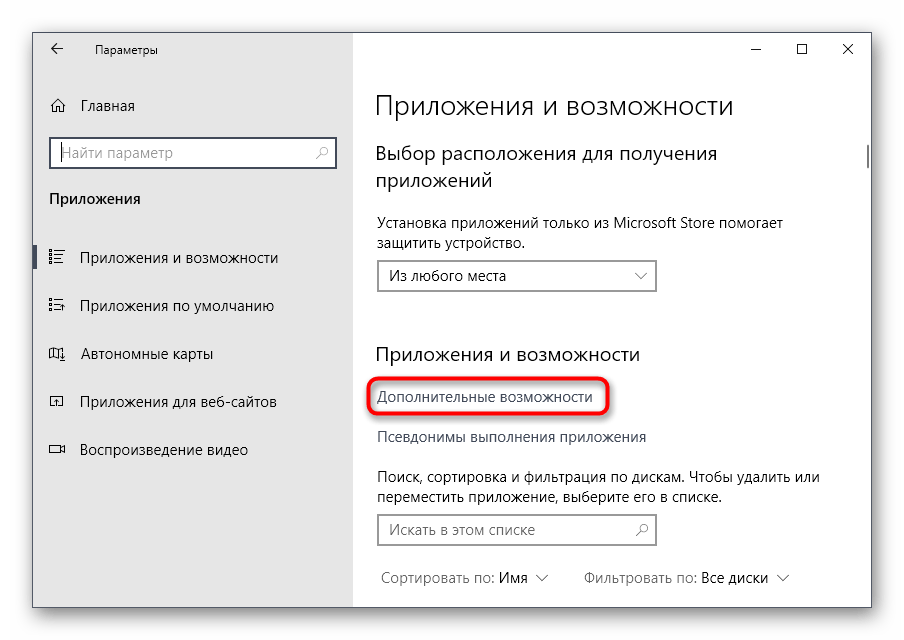

- Для начала придется добавить средство управления групповыми политиками в ОС. Для этого откройте «Пуск» и перейдите в «Параметры».

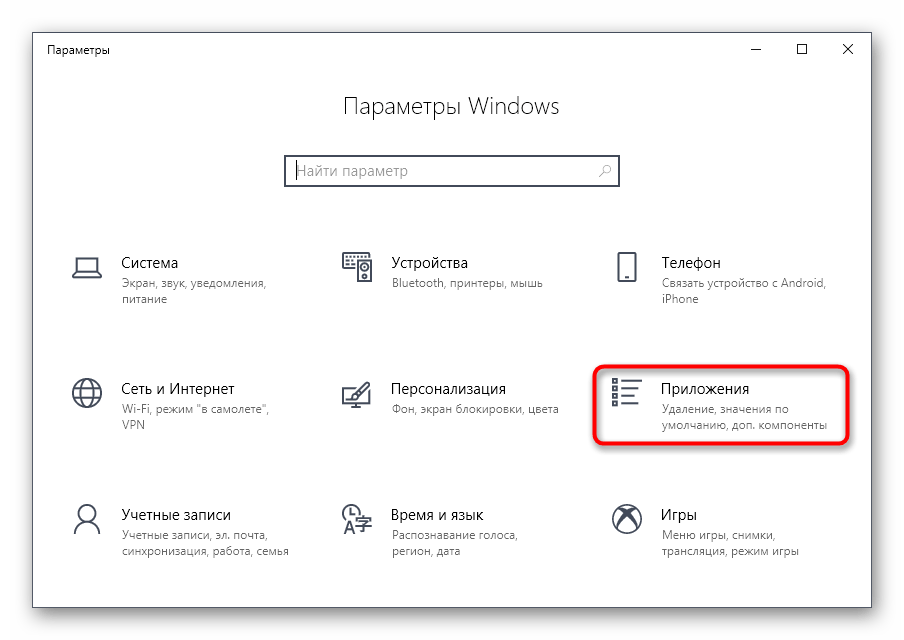

Откройте раздел «Приложения».

В первой же категории вас интересует кликабельная надпись «Дополнительные возможности».

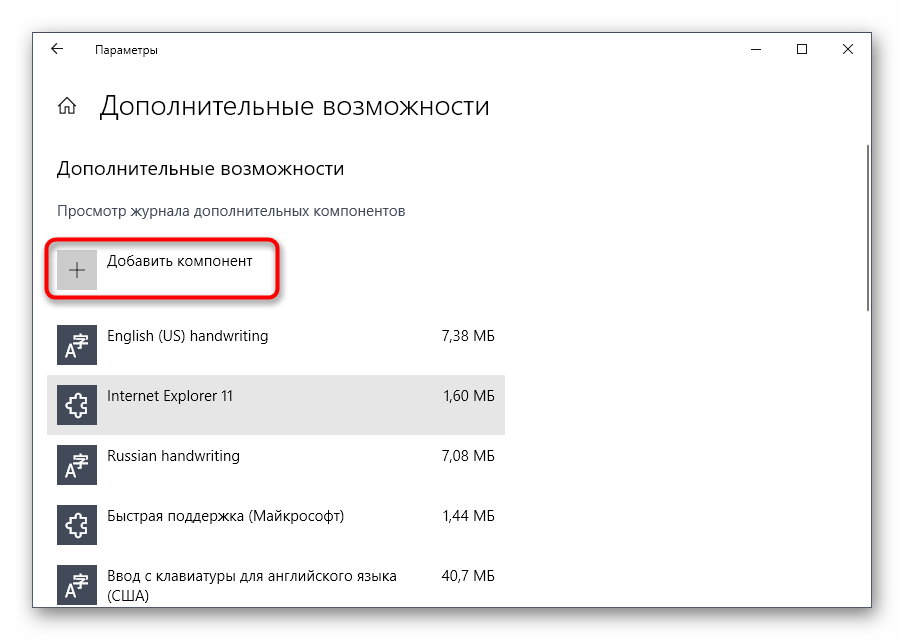

Нажмите «Добавить компонент», чтобы перейти к его выбору.

В списке отыщите «RSAT: средства управления групповыми политиками» и запустите установку.

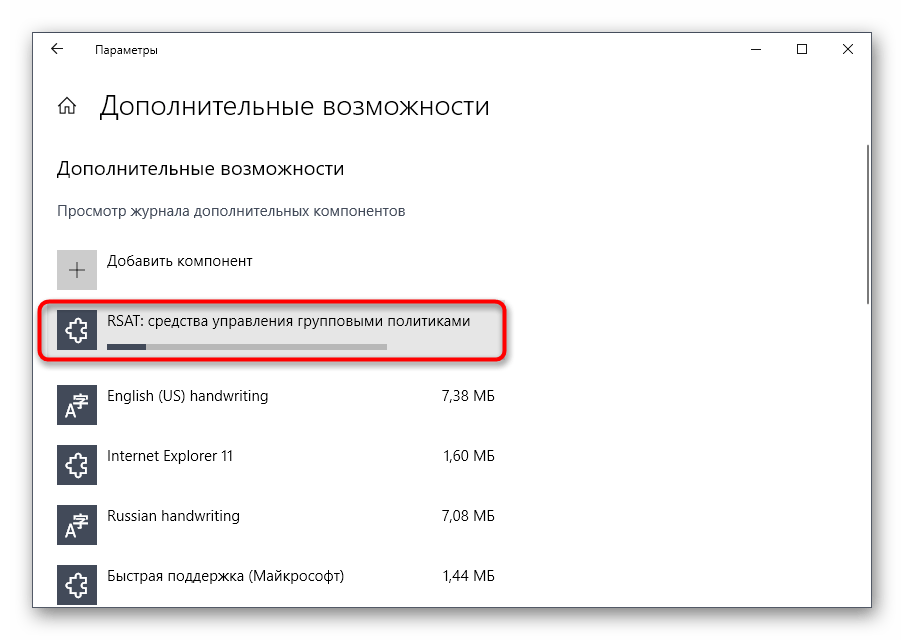

Вернитесь в предыдущее меню и отслеживайте прогресс инсталляции.

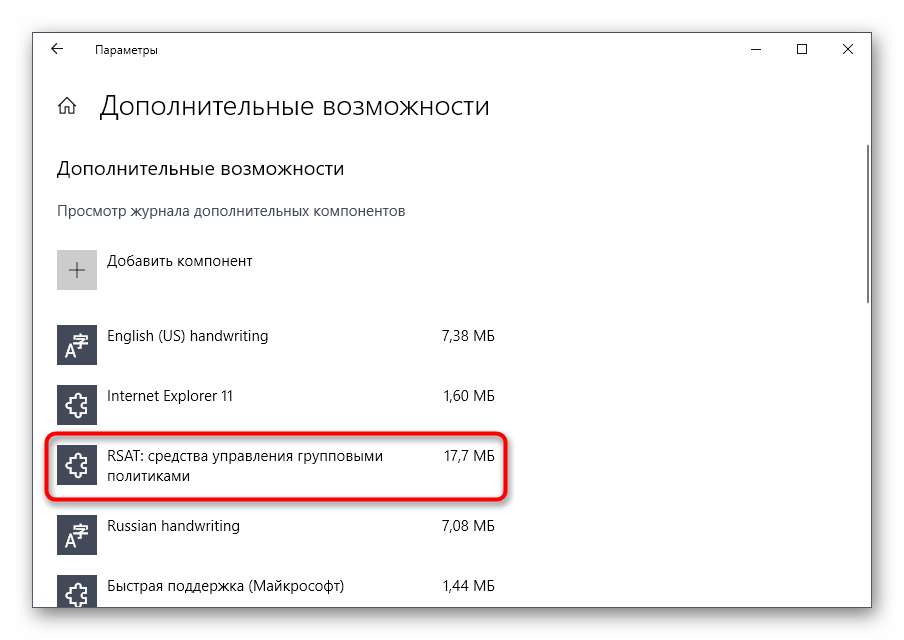

После проверьте компонент на наличие его в списке и перезагрузите компьютер, чтобы все изменения вступили в силу.

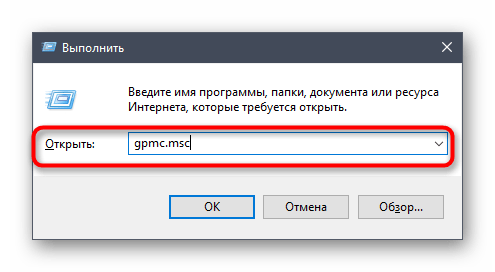

Войдите в операционную систему под именем владельца домена, откройте утилиту «Выполнить» через Win + R и пропишите gpmc.msc , нажав затем на клавишу Enter.

Ожидайте загрузки управления групповой политикой.

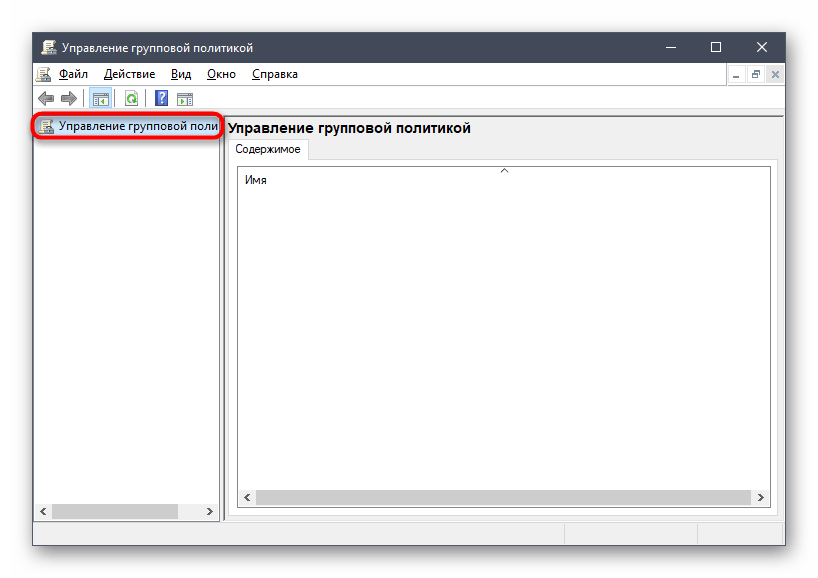

Там откройте главный раздел «Управление групповой политики» и найдите реестр.

Остается только заполнить сведения реестра в соответствии с приведенным далее списком

- Действие: Создать

- Куст: HKEY_LOCAL_MACHINE

- Путь раздела: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Имя параметра: SMB1

- Тип параметра: REG_DWORD

- Значение: 1

Остается только сохранить изменения для реестра и перезапустить компьютер, чтобы они вступили в силу. Если захотите в будущем отключить параметр, измените его значение на «0».

SMB: необходимо открыть порты для совместного использования файлов и принтеров SMB: File and printer sharing ports should be open

Обновлено: 2 февраля 2011 г. Updated: February 2, 2011

Область применения: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, Windows Server 2008 R2 Applies To: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, and Windows Server 2012, Windows Server 2008 R2

Этот раздел предназначен для устранения определенной проблемы, обнаруженной анализатор соответствия рекомендациям сканированием. Сведения, приведенные в этом разделе, следует применять только к компьютерам, на которых были запущены файловые службы анализатор соответствия рекомендациям и которые столкнулись с проблемой, описанной в этом разделе. Дополнительные сведения о рекомендациях и проверках см. в разделе анализатор соответствия рекомендациям. This topic is intended to address a specific issue identified by a Best Practices Analyzer scan. You should apply the information in this topic only to computers that have had the File Services Best Practices Analyzer run against them and are experiencing the issue addressed by this topic. For more information about best practices and scans, see Best Practices Analyzer.

Операционная система Operating System

Windows Server Windows Server

Продукт или компонент Product/Feature

Файловые службы File Services

Уровень серьезности Severity

Категория Category

Проблема Issue

Порты брандмауэра, необходимые для общего доступа к файлам и принтерам, не открыты (порты 445 и 139). The firewall ports necessary for file and printer sharing are not open (ports 445 and 139).

Влияние Impact

Компьютеры не смогут получить доступ к общим папкам и другим сетевым службам на основе SMB на этом сервере. Computers will not be able to access shared folders and other Server Message Block (SMB)-based network services on this server.

Решение Resolution

Включите общий доступ к файлам и принтерам для обмена данными через брандмауэр компьютера. Enable File and Printer Sharing to communicate through the computer’s firewall.

Для выполнения этой процедуры как минимум необходимо быть участником группы Администраторы (либо аналогичной). Membership in the Administrators group, or equivalent, is the minimum required to complete this procedure.

Открытие портов брандмауэра для включения общего доступа к файлам и принтерам To open the firewall ports to enable file and printer sharing

Откройте панель управления, щелкните система и безопасность, а затем щелкните Брандмауэр Windows. Open Control Panel, click System and Security, and then click Windows Firewall.

В левой области щелкните Дополнительные параметры, а затем в дереве консоли щелкните правила для входящих подключений. In the left pane, click Advanced settings, and in the console tree, click Inbound Rules.

В разделе правила для входящих подключений выберите файлы правил и общий доступ к принтерам (сеансы с расширением NetBIOS) и общий доступ к ФАЙЛАМ и принтерам (SMB-in). Under Inbound Rules, locate the rules File and Printer Sharing (NB-Session-In) and File and Printer Sharing (SMB-In).

Щелкните правой кнопкой мыши на каждом правиле и нажмите Включить правило. For each rule, right-click the rule, and then click Enable Rule.