- Как отключить BitLocker в Windows 10

- Снятие шифрования BitLocker с диска или флешки

- Отключение BitLocker — видео инструкция

- Как обойти защиту BitLocker в Windows 10

- Как разблокировать BitLocker Windows 10

- Что такое BitLocker Windows 10

- Как отключить BitLocker в Windows 10

- FaQ управления ключами BitLocker BitLocker Key Management FAQ

- Как проверить подлинность или разблокировать съемный диск данных? How can I authenticate or unlock my removable data drive?

- В чем разница между паролем восстановления, ключом восстановления, PIN-кодом, защищенным PIN-кодом и ключом запуска? What is the difference between a recovery password, recovery key, PIN, enhanced PIN, and startup key?

- Где хранить пароль восстановления и ключ восстановления? How can the recovery password and recovery key be stored?

- Можно ли добавить дополнительный метод проверки подлинности без расшифровки диска, если включен только метод проверки подлинности на основе доверенного платформенного модуля? Is it possible to add an additional method of authentication without decrypting the drive if I only have the TPM authentication method enabled?

- Когда следует рассматривать дополнительные метод проверки подлинности? When should an additional method of authentication be considered?

- Можно ли восстановить данные, защищенные BitLocker, если утрачены сведения, необходимые для восстановления? If I lose my recovery information, will the BitLocker-protected data be unrecoverable?

- Можно ли хранить ключ восстановления на том же USB-устройстве флэш-памяти, на котором хранится ключ запуска? Can the USB flash drive that is used as the startup key also be used to store the recovery key?

- Можно ли хранить ключ запуска на нескольких USB-устройствах флэш-памяти? Can I save the startup key on multiple USB flash drives?

- Можно ли хранить несколько разных ключей запуска на одном USB-устройстве флэш-памяти? Can I save multiple (different) startup keys on the same USB flash drive?

- Можно ли создать несколько различных ключей запуска для одного компьютера? Can I generate multiple (different) startup keys for the same computer?

- Можно ли создавать несколько сочетаний ПИН-кода? Can I generate multiple PIN combinations?

- Какие ключи шифрования применяются в BitLocker? What encryption keys are used in BitLocker? Как происходит их совместная работа? How do they work together?

- Где хранятся ключи шифрования? Where are the encryption keys stored?

- Почему для ввода ПИН-кода или 48-значного пароля восстановления нужно использовать функциональные клавиши? Why do I have to use the function keys to enter the PIN or the 48-character recovery password?

- Как BitLocker защищает ПИН-код, снимающий блокировку диска операционной системы, от злоумышленников? How does BitLocker help prevent an attacker from discovering the PIN that unlocks my operating system drive?

- Как определить производителя своего доверенного платформенного модуля? How can I determine the manufacturer of my TPM?

- Как оценить механизм противодействия атакам перебором по словарю, применяемый в доверенном платформенном модуле? How can I evaluate a TPM’s dictionary attack mitigation mechanism?

- Можно ли изменять длину и сложность ПИН-кода с помощью групповой политики? Can PIN length and complexity be managed with Group Policy?

Как отключить BitLocker в Windows 10

В этой инструкции подробно о методах снять шифрование BitLocker с диска Windows 10. В случае, если открыть содержимое диска нет возможности, доступ отсутствует, ключей восстановления тоже нет, к сожалению, единственный метод отключение BitLocker — форматирование этого диска с потерей данных.

Снятие шифрования BitLocker с диска или флешки

Сначала про отдельный момент, касающийся некоторых ноутбуков и ПК с предустановленной Windows 10. На них может быть по умолчанию включена функция «Шифрование устройства», которая отключается не так же, как включенное вами вручную шифрование BitLocker. Если системный диск был зашифрован при покупке, то для отключения шифрования выполните следующие шаги (не на любом компьютере с Windows 10 есть такие пункты):

- Зайдите в Параметры — Обновление и безопасность.

- В меню слева выберите «Шифрование устройства» и отключите шифрование устройства.

- Также пункт «Шифрование устройства» можно найти в Параметры — Система — О системе.

В случае, если требуется отключить BitLocker для диска или флешки, шаги будут следующими:

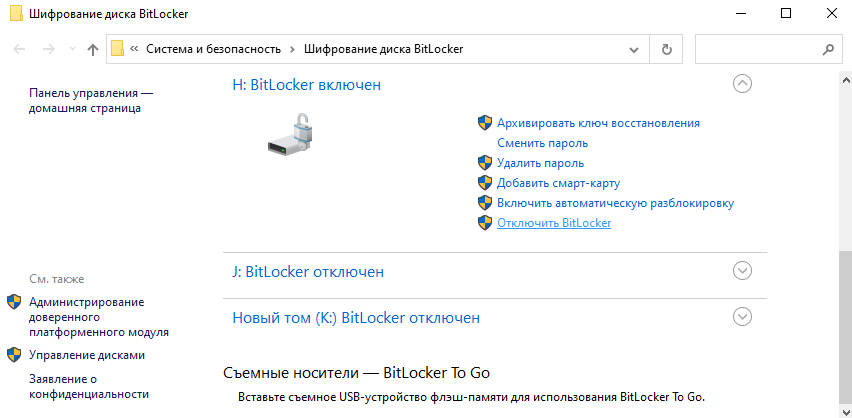

- В проводнике нажмите правой кнопкой мыши по зашифрованному и разблокированному диску, выберите пункт «Управление BitLocker». Также в параметры BitLocker можно попасть через Панель управления — Шифрование BitLocker.

- Найдите ваш диск в списке и нажмите «Отключить BitLocker» (требуются права администратора на компьютере).

- Подтвердите отключение BitLocker.

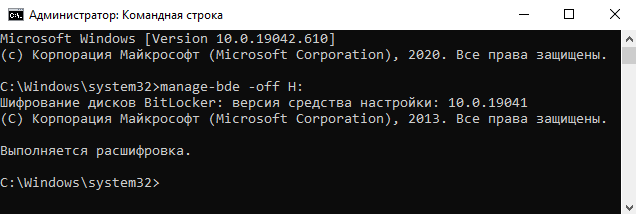

Учитывайте, что процесс расшифровки диска и снятия BitLocker может занять продолжительное время, вплоть до нескольких часов, особенно для медленных и заполненных HDD — не запускайте процесс на ноутбуке от батареи или на ПК, если его в ближайшее время потребуется выключить.

Отключение BitLocker — видео инструкция

Надеюсь, материал был полезен. Если же остались вопросы — задавайте в комментариях, я постараюсь помочь.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

25.08.2020 в 19:40

Не грузится страница управления , первый раз снёс винду через время та же проблема. В интернете не нашёл, тут же вылетают результаты об восстановление. (система 2004 в других с таким не сталкивался, есть подозрения что из-за второй ос 8.1 происходит эта ошибка)

26.08.2020 в 09:53

Не думаю, что из-за другой системы. А вот из-за модификации системных файлов (а система у вас, судя даже по виду, заметно модифицирована), может.

26.08.2020 в 19:06

не, там только патч на поддержку сторонних тем, бесцветность это Actual Window Manager которая легко отключается в трее, Aero Glass для 2004 ещё нет или я давно не проверял.

Дело вот в чём, я управлял из 8,1 , как я вспомнил, я разблокировал диск с 10 виндовс из системы 8.1 после этого включил обратно шифрование в виндовс 10 и хотел настроить на автоматическую разблокировку всех остальных открыл управление там это. конечно могу обойтись без этого меню используя командную строку, но …..

27.08.2020 в 16:57

Да, Дмитрий, ты был прав, виновата была программа замены иконок, не поддерживает версию 2004. Восстановил так.

DISM.exe /Online /Cleanup-image /Restorehealth (так как я воспользовался Dism++ очистка заменённые winsxs компоненты) потом

sfc /scannow

Спасибо за сотрудничество;)

02.03.2021 в 08:49

Может кому известно… Установил Bitlocker, все зашифровалось как надо, поработал немного, отключил. Но. Теперь пароль не спрашивает, данные не шифруются, а при копировании на флешку скорость всё так же плавает, как и с включенным BL вверх и вниз, как будто всё ещё шифрует. Как бороться? Форматировал уже даже с полной очисткой (не очистка оглавления), форматировал из под дебиона в EXT4, потом обратно в NTFS, проблема осталась.

02.03.2021 в 08:51

По описанию похоже что все-таки всё в порядке: быть может просто раньше, ещё до включения BitLocker не обращали внимания на эту самую плавающую скорость, что для USB накопителей может быть нормой (смотря что, в каких объемах и как туда копируем).

10.04.2021 в 15:54

Здравствуйте! У меня имеется запароленный внешний жесткий диск. Пароль ставили 2 года назад и благополучно забыли. Попытался сделать на вашем примере, нажимаю правой кнопкой мыши, но параметр управление битлокером у меня не выходит…

11.04.2021 в 21:01

Здравствуйте.

У меня описано отключение для случая, когда вы имеете доступ к диску (то есть знаете пароль). А без знания — только форматировать. Ну или если код восстановления есть, то его использовать.

Как обойти защиту BitLocker в Windows 10

Финский IT-специалист Сами Лайхо обнаружил простой способ обхода системы шифрования данных BitLocker в Windows 10. Описанный им способ позволяет получить неавторизованный доступ к зашифрованным файлам на накопителе.

Для обхода защиты BitLocker требуется дождаться, когда компьютер обнаружит обновление операционной системы и начнёт устанавливать его. В ходе подготовки к инсталляции апдейта нужно нажать Shift + F10, после чего запустится командная строка. С помощью этой утилиты можно получить доступ к расшифрованным данным на накопителе устройства. Взлом может быть осуществлён практически любым человеком, каких-либо хакерских знаний для этого не требуется.

Весь процесс взлома описан в видеоролике:

По словам Лайхо, описанной уязвимости подвержены все компьютеры и планшеты, работающие на релизных сборках Windows 10 (1511 — November Update и 1607 — Anniversary Update). Кроме того, этот баг также присутствует во всех инсайдерских сборках, выпущенных до октября 2016 года в рамках подготовки к релизу следующего крупного обновления ОС — Creators Update. В сборках, вышедших в ноябре, этого бага уже нет, так что их можно считать наиболее безопасными. Скорее всего, в ближайшее время Microsoft выпустит патчи для своих операционных систем, которые закроют уязвимость, найденную Лайхо.

Конечно, эту уязвимость вряд ли можно считать очень опасной. Осуществление взлома требует физического доступа хакеру к компьютеру или планшету жертвы. Удалённый взлом невозможен.

BitLocker — криптографическая защита, реализованная в Windows 7, 8 и 10. Оно позволяет зашифровать данные накопителя компьютера или планшета так, что даже если он будет установлен в другое устройство, файлы, хранящиеся на нём, будут недоступны до тех пор, пока вы не введёте пароль, установленный для дешифровки. О том, как установить защиту BitLocker, вы можете прочитать в нашей статье.

Как разблокировать BitLocker Windows 10

Шифрование дисков (функция BitLocker) используется для защиты файлов и папок от несанкционированного доступа. Разблокировать и заблокировать можно любой раздел накопителя. Даже после подключения к другому компьютеру BitLocker защищает Ваши данные.

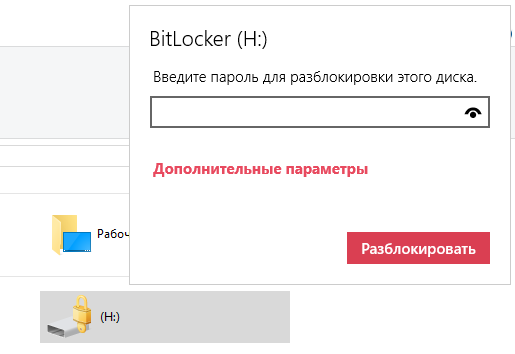

Эта статья расскажет, как разблокировать BitLocker в Windows 10. Вам нужно знать пароль или иметь ключ восстановления. Иначе без его форматирования не обойтись. Для дешифрования используем панель управления и командную строку. Как работает BitLocker, смотрите дальше.

Что такое BitLocker Windows 10

Всё просто. Функция шифрования дисков BitLocker позволяет защитить Ваши данные от несанкционированного доступа. Чтобы получить доступ к накопителю, Вам понадобится ввести пароль. Для обычного пользователя можно спорить о полезности такой функциональности.

- Шифрование только занятого места на диске — если Вы настраиваете шифрование на новом диске или ПК, Вам достаточно зашифровать только ту часть диска, которая сейчас используется. BitLocker зашифровывает новые данные автоматически по мере их добавления.

- Шифрование всего диска — если Вы включаете функцию BitLocker на уже используемом ПК или диске, рекомендуется зашифровать весь диск. Это гарантирует защиту всех данных — даже ранее удалённых, но ещё содержащих извлекаемые сведения. Выполняется медленнее.

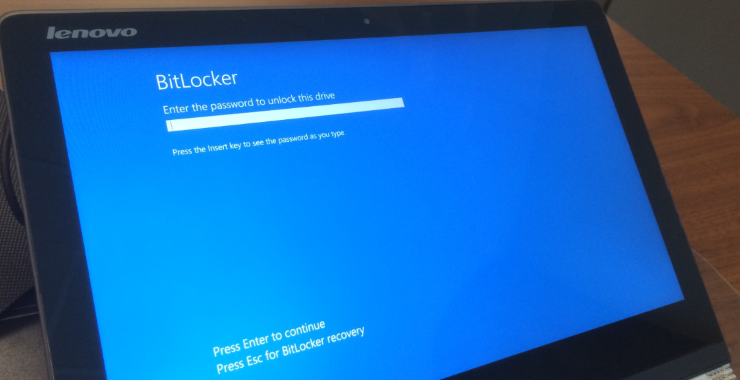

После шифрования диска Вас будет спрашивать ранее установленный пароль. И только если Вы его знаете, тогда можно получить доступ (введите пароль для разблокировки этого диска). Если Вы забыли свой пароль, Вы можете использовать ключ восстановления для доступа к диску.

В обновлении Windows 10 (версия 1511) предоставлен новый режим шифрования дисков (XTS-AES). Этот режим обеспечивает дополнительную поддержку целостности, но не совместим с более ранними версиями Windows. Указывается новый режим шифрования или совместимости.

Как отключить BitLocker в Windows 10

В контекстном меню зашифрованного диска выберите Управление BitLocker. В панели управления нажмите Отключить BitLocker (напротив нужного раздела). Нужно обладать правами администратора. Ваш диск будет расшифрован после подтверждения действия.

Можно выполнить команду: manage-bde -off H: в командной строке (от имени администратора).

Или команду: Disable-BitLocker -MountPoint «H:» в обновлённой оболочке Windows PowerShell.

Важно! Процесс шифрования и расшифровки может занимать продолжительное время. В зависимости от Вашего накопителя. Разблокировать получается значительно быстрее, чем его зашифровать. Думаю, не стоит сравнивать скорости HHD старого и даже бюджетного SSD.

Мастер шифрования помогает Вам безопасно защитить свои данные. Вам предложат архивировать свой ключ восстановления. Если Вы забыли свой пароль, можно воспользоваться этим ключом (он сохраняется заранее в файле, на USB-устройстве или в учётке Майкрософт).

Функция BitLocker доступна только в редакциях системы Windows 10 : Professional, Enterprise и Education. Можно с уверенностью сказать обязательно в Home версии её может не хватать. Включить или отключить шифрование диска BitLocker можно средствами самой Windows 10.

Включение шифрования данных может немного снизить производительность ПК. Собственно из-за фонового процесса шифрования, который при необходимости будет продолжать выполняться. Но её рекомендуется использоваться для защиты конфиденциальных данных.

FaQ управления ключами BitLocker BitLocker Key Management FAQ

Относится к: Applies to

Как проверить подлинность или разблокировать съемный диск данных? How can I authenticate or unlock my removable data drive?

Можно разблокировать съемные диски данных с помощью пароля, смарт-карты или настроить протектор SID для разблокировки диска с помощью учетных данных домена. You can unlock removable data drives by using a password, a smart card, or you can configure a SID protector to unlock a drive by using your domain credentials. После начала шифрования диск также можно автоматически разблокировать на определенном компьютере для определенной учетной записи пользователя. After you’ve started encryption, the drive can also be automatically unlocked on a specific computer for a specific user account. Системные администраторы могут настраивать доступные для пользователей параметры, а также сложность пароля и минимальные требования к длине. System administrators can configure which options are available for users, as well as password complexity and minimum length requirements. Чтобы разблокировать с помощью протектора SID, используйте Manage-bde: To unlock by using a SID protector, use Manage-bde:

Manage-bde -protectors -add e: -sid domain\username

В чем разница между паролем восстановления, ключом восстановления, PIN-кодом, защищенным PIN-кодом и ключом запуска? What is the difference between a recovery password, recovery key, PIN, enhanced PIN, and startup key?

Таблицы с перечислением и описанием элементов, таких как пароль восстановления, ключ восстановления и PIN-код, см. в разделах Средства защиты ключа BitLocker и Методы проверки подлинности BitLocker. For tables that list and describe elements such as a recovery password, recovery key, and PIN, see BitLocker key protectors and BitLocker authentication methods.

Где хранить пароль восстановления и ключ восстановления? How can the recovery password and recovery key be stored?

Пароль восстановления или ключ восстановления для диска операционной системы или несъемного диска с данными можно сохранить в папке, на одном или нескольких USB-устройствах, в своей учетной записи Майкрософт или распечатать. The recovery password and recovery key for an operating system drive or a fixed data drive can be saved to a folder, saved to one or more USB devices, saved to your Microsoft Account, or printed.

Пароль восстановления и ключ восстановления для съемных дисков с данными можно сохранить в папке или учетной записи Майкрософт, а также распечатать. For removable data drives, the recovery password and recovery key can be saved to a folder, saved to your Microsoft Account, or printed. По умолчанию ключ восстановления для съемного носителя невозможно хранить на съемном носителе. By default, you cannot store a recovery key for a removable drive on a removable drive.

Администратор домена может настроить дополнительную групповую политику для автоматического создания паролей восстановления и сохранения их в доменных службах Active Directory (AD DS) для всех дисков, защищенных BitLocker. A domain administrator can additionally configure Group Policy to automatically generate recovery passwords and store them in Active Directory Domain Services (AD DS) for any BitLocker-protected drive.

Можно ли добавить дополнительный метод проверки подлинности без расшифровки диска, если включен только метод проверки подлинности на основе доверенного платформенного модуля? Is it possible to add an additional method of authentication without decrypting the drive if I only have the TPM authentication method enabled?

С помощью программы командной строки Manage-bde.exe можно заменить режим проверки подлинности, в котором используется только доверенный платформенный модуль, на режим многофакторной проверки подлинности. You can use the Manage-bde.exe command-line tool to replace your TPM-only authentication mode with a multifactor authentication mode. Например, если для BitLocker используется только проверка подлинности с помощью доверенного платформенного модуля, и вы хотите добавить проверку подлинности с помощью ПИН-кода, выполните указанные ниже команды в командной строке с правами администратора, заменив 4–20-значный числовой ПИН-код числовым ПИН-кодом, который вы хотите использовать. For example, if BitLocker is enabled with TPM authentication only and you want to add PIN authentication, use the following commands from an elevated command prompt, replacing 4-20 digit numeric PIN with the numeric PIN you want to use:

manage-bde –protectors –delete %systemdrive% -type tpm

manage-bde –protectors –add %systemdrive% -tpmandpin 4-20 digit numeric PIN

Когда следует рассматривать дополнительные метод проверки подлинности? When should an additional method of authentication be considered?

Благодаря использованию нового оборудования, соответствующего требованиям программы совместимости оборудования с Windows, PIN-код перестает быть критически важным средством защиты, и наличия доверенного платформенного модуля, скорее всего, будет достаточно при условии использования таких политик, как блокировка устройства. New hardware that meets Windows Hardware Compatibility Program requirements make a PIN less critical as a mitigation, and having a TPM-only protector is likely sufficient when combined with policies like device lockout. Например, в устройствах Surface Pro и Surface Book отсутствуют внешние порты DMA, через которые возможны атаки. For example, Surface Pro and Surface Book do not have external DMA ports to attack. Если используется более старое оборудование, для которого может потребоваться PIN-код, рекомендуем включать функцию улучшенные ПИН-коды, которая позволяет применять нецифровые символы, например буквы и знаки препинания, а также выбирать длину PIN-кода в зависимости от допустимого риска и способности вашего оборудования противодействовать подбору паролей, доступной для доверенных платформенных модулей на вашем компьютере. For older hardware, where a PIN may be needed, it’s recommended to enable enhanced PINs that allow non-numeric characters such as letters and punctuation marks, and to set the PIN length based on your risk tolerance and the hardware anti-hammering capabilities available to the TPMs in your computers.

Можно ли восстановить данные, защищенные BitLocker, если утрачены сведения, необходимые для восстановления? If I lose my recovery information, will the BitLocker-protected data be unrecoverable?

Компонент BitLocker разработан так, что зашифрованный диск невозможно восстановить, минуя обязательную проверку подлинности. BitLocker is designed to make the encrypted drive unrecoverable without the required authentication. В режиме восстановления для разблокировки зашифрованного диска пользователю необходим пароль восстановления или ключ восстановления. When in recovery mode, the user needs the recovery password or recovery key to unlock the encrypted drive.

Храните сведения о восстановлении в AD DS вместе с учетной записью Майкрософт или другом безопасном расположении. Store the recovery information in AD DS, along with your Microsoft Account, or another safe location.

Можно ли хранить ключ восстановления на том же USB-устройстве флэш-памяти, на котором хранится ключ запуска? Can the USB flash drive that is used as the startup key also be used to store the recovery key?

Хранение обоих ключей на одном USB-устройстве флэш-памяти технически возможно, но не рекомендуется. While this is technically possible, it is not a best practice to use one USB flash drive to store both keys. В случае утери или кражи USB-устройства флэш-памяти с ключом запуска также теряется доступ к ключу восстановления. If the USB flash drive that contains your startup key is lost or stolen, you also lose access to your recovery key. Кроме того, при вставке такого ключа произойдет автоматическая загрузка компьютера по ключу восстановления, даже если изменились файлы, показатели которых определяются доверенным платформенным модулем, и проверка целостности системы не будет выполнена. In addition, inserting this key would cause your computer to automatically boot from the recovery key even if TPM-measured files have changed, which circumvents the TPM’s system integrity check.

Можно ли хранить ключ запуска на нескольких USB-устройствах флэш-памяти? Can I save the startup key on multiple USB flash drives?

Да, ключ запуска компьютера можно хранить на нескольких USB-устройствах флэш-памяти. Yes, you can save a computer’s startup key on multiple USB flash drives. Щелкните правой кнопкой мыши диск, защищенный BitLocker, и выберите команду Управление BitLocker, чтобы открыть параметры для копирования ключей восстановления. Right-clicking a BitLocker-protected drive and selecting Manage BitLocker will provide you the options to duplicate the recovery keys as needed.

Можно ли хранить несколько разных ключей запуска на одном USB-устройстве флэш-памяти? Can I save multiple (different) startup keys on the same USB flash drive?

Да, на одном USB-устройстве флэш-памяти можно хранить ключи запуска BitLocker для разных компьютеров. Yes, you can save BitLocker startup keys for different computers on the same USB flash drive.

Можно ли создать несколько различных ключей запуска для одного компьютера? Can I generate multiple (different) startup keys for the same computer?

С помощью сценариев можно создать разные ключи запуска для одного компьютера. You can generate different startup keys for the same computer through scripting. Но для компьютеров с доверенным платформенным модулем создание разных ключей запуска не позволяет BitLocker использовать проверку целостности системы, которую выполняет этот модуль. However, for computers that have a TPM, creating different startup keys prevents BitLocker from using the TPM’s system integrity check.

Можно ли создавать несколько сочетаний ПИН-кода? Can I generate multiple PIN combinations?

Создавать несколько сочетаний ПИН-кода невозможно. You cannot generate multiple PIN combinations.

Какие ключи шифрования применяются в BitLocker? What encryption keys are used in BitLocker? Как происходит их совместная работа? How do they work together?

Необработанные данные шифруются полным ключом шифрования тома, который затем шифруется основным ключом тома. Raw data is encrypted with the full volume encryption key, which is then encrypted with the volume master key. Основной ключ тома, в свою очередь, шифруется при помощи одного из нескольких возможных методов в зависимости от типа проверки подлинности (с использованием предохранителей ключа или доверенного платформенного модуля) и сценариев восстановления. The volume master key is in turn encrypted by one of several possible methods depending on your authentication (that is, key protectors or TPM) and recovery scenarios.

Где хранятся ключи шифрования? Where are the encryption keys stored?

Полный ключ шифрования тома шифруется основным ключом тома и хранится на зашифрованном диске. The full volume encryption key is encrypted by the volume master key and stored in the encrypted drive. Основной ключ тома шифруется подходящим предохранителем ключа и хранится на зашифрованном диске. The volume master key is encrypted by the appropriate key protector and stored in the encrypted drive. Если защита BitLocker приостанавливается, то незащищенный ключ, которым шифруется основной ключ тома, также хранится на зашифрованном диске вместе с зашифрованным основным ключом тома. If BitLocker has been suspended, the clear key that is used to encrypt the volume master key is also stored in the encrypted drive, along with the encrypted volume master key.

Такая процедура хранения гарантирует, что основной ключ тома никогда не хранится без шифрования и всегда защищен, если не отключено шифрование BitLocker. This storage process ensures that the volume master key is never stored unencrypted and is protected unless you disable BitLocker. Ключи также сохраняются в двух дополнительных расположениях на диске для обеспечения избыточности. The keys are also saved to two additional locations on the drive for redundancy. Диспетчером загрузки может считывать и обрабатывать ключи. The keys can be read and processed by the boot manager.

Почему для ввода ПИН-кода или 48-значного пароля восстановления нужно использовать функциональные клавиши? Why do I have to use the function keys to enter the PIN or the 48-character recovery password?

Клавиши F1–F10 имеют универсальные коды опроса, доступные в предзагрузочной среде на всех компьютерах для всех языков. The F1 through F10 keys are universally mapped scan codes available in the pre-boot environment on all computers and in all languages. Клавиши с цифрами от 0 до 9 не используются в предзагрузочной среде на всех клавиатурах. The numeric keys 0 through 9 are not usable in the pre-boot environment on all keyboards.

Если используется улучшенный ПИН-код, пользователям рекомендуется выполнить дополнительную проверку системы в ходе настройки BitLocker, чтобы убедиться, что в предзагрузочной среде можно ввести правильный ПИН-код. When using an enhanced PIN, users should run the optional system check during the BitLocker setup process to ensure that the PIN can be entered correctly in the pre-boot environment.

Как BitLocker защищает ПИН-код, снимающий блокировку диска операционной системы, от злоумышленников? How does BitLocker help prevent an attacker from discovering the PIN that unlocks my operating system drive?

Злоумышленник может узнать ПИН-код при атаке методом подбора. It is possible that a personal identification number (PIN) can be discovered by an attacker performing a brute force attack. Атака методом подбора выполняется с помощью автоматического средства, которое проверяет различные сочетания ПИН-кода, пока не будет найден правильный код. A brute force attack occurs when an attacker uses an automated tool to try different PIN combinations until the correct one is discovered. Для компьютеров, защищенных BitLocker, такой тип взлома, также известный как атака перебором по словарю, требует физического доступа злоумышленника к компьютеру. For BitLocker-protected computers, this type of attack, also known as a dictionary attack, requires that the attacker have physical access to the computer.

Доверенный платформенный модуль обладает встроенными возможностями по выявлению таких атак и противодействию им. The TPM has the built-in ability to detect and react to these types of attacks. Так как в доверенных платформенных модулях различных изготовителей применяются различные меры противодействия взлому ПИН-кода, обратитесь к изготовителю модуля, чтобы определить, как такой модуль на компьютере противодействует взлому ПИН-кода при атаке методом подбора. Because different manufacturers’ TPMs may support different PIN and attack mitigations, contact your TPM’s manufacturer to determine how your computer’s TPM mitigates PIN brute force attacks. После определения изготовителя доверенного платформенного модуля свяжитесь с ним, чтобы получить данные о таком модуле, которые может предоставить только его изготовитель. After you have determined your TPM’s manufacturer, contact the manufacturer to gather the TPM’s vendor-specific information. Большинство изготовителей экспоненциально увеличивают время блокировки интерфейса для ввода ПИН-кода с увеличением количества ошибок при его вводе. Most manufacturers use the PIN authentication failure count to exponentially increase lockout time to the PIN interface. При этом каждый изготовитель имеет собственные правила в отношении сброса счетчика ошибок или уменьшения его значений. However, each manufacturer has different policies regarding when and how the failure counter is decreased or reset.

Как определить производителя своего доверенного платформенного модуля? How can I determine the manufacturer of my TPM?

Вы можете определить производителя TPM в Защитник Windows центра безопасностиустройств > **** > **** безопасности. You can determine your TPM manufacturer in Windows Defender Security Center > Device Security > Security processor details.

Как оценить механизм противодействия атакам перебором по словарю, применяемый в доверенном платформенном модуле? How can I evaluate a TPM’s dictionary attack mitigation mechanism?

Задайте изготовителю доверенного платформенного модуля следующие вопросы о механизме противодействия атакам перебором по словарю: The following questions can assist you when asking a TPM manufacturer about the design of a dictionary attack mitigation mechanism:

- Сколько неудачных попыток авторизации разрешается до блокировки? How many failed authorization attempts can occur before lockout?

- По какому алгоритму определяется продолжительность блокировки с учетом числа неудачных попыток авторизации и других значимых параметров? What is the algorithm for determining the duration of a lockout based on the number of failed attempts and any other relevant parameters?

- Какие действия могут привести к сбросу счетчика ошибок, уменьшению его значений или продолжительности блокировки? What actions can cause the failure count and lockout duration to be decreased or reset?

Можно ли изменять длину и сложность ПИН-кода с помощью групповой политики? Can PIN length and complexity be managed with Group Policy?

И да, и нет. Yes and No. Можно задать минимальную длину ПИН-кода в параметре групповой политики Этот параметр политики позволяет установить минимальную длину ПИН-кода для запуска и разрешить использование буквенно-цифровых ПИН-кодов, включив параметр групповой политики Этот параметр политики позволяет разрешить использование улучшенных ПИН-кодов при запуске компьютера. You can configure the minimum personal identification number (PIN) length by using the Configure minimum PIN length for startup Group Policy setting and allow the use of alphanumeric PINs by enabling the Allow enhanced PINs for startup Group Policy setting. При этом в групповой политике невозможно задать требования к сложности ПИН-кода. However, you cannot require PIN complexity by Group Policy.