Кто пытался войти в систему Windows

Это небольшая статья призвана показать пользователям способ, которым он узнает, кто пытался войти в систему без его ведома. Если компьютер находится в офисе и к нему имеют доступ не один человек, тогда способ может пригодиться. Советую ознакомиться со статьей – кто пытался войти через вашу учетную запись. Там говориться об учетной записи Microsoft, в которую могут войти любые злоумышленники.

Один из способов имеет название «Аудит входа в систему». Опция показываем время захода и его тип. Давайте уже разбираться.

Как использовать «Аудит входа в систему»

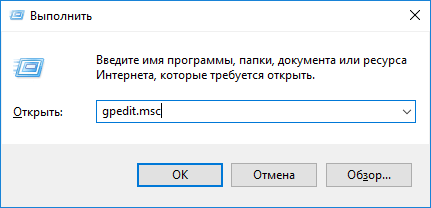

Данная функция доступна только в PRO версии Windows, где есть функция локальных групповых политик, в домашней или корпоративной её нет. Но в ниже есть другие варианты для вашей версии. Итак, откройте окно «Выполнить» и впишем команду:

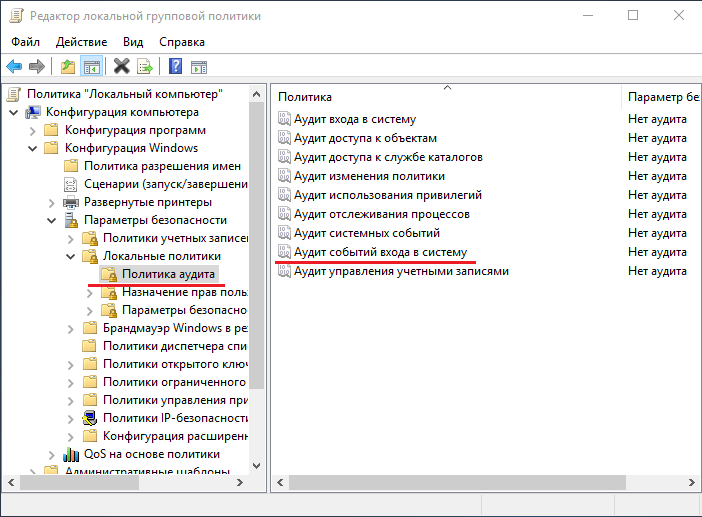

Так мы запустим утилиту групповых политик. С левой стороны окошка открываем вкладки «Конфигурация компьютера», далее «Конфигурация Windows», «Параметры безопасности», «Локальные политики» и «Политика аудита». Нажмите на этот раздел, чтобы правее от окна появились нужные опции.

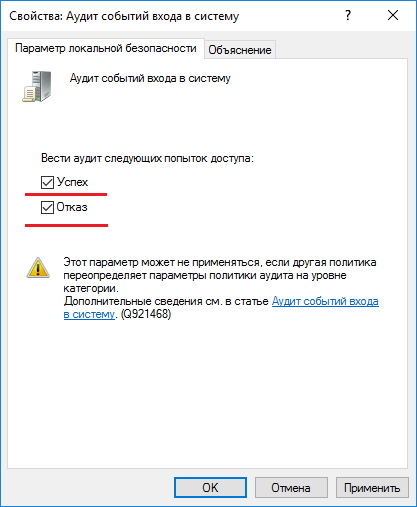

Теперь выбираем пункт «Аудит событий входа в систему» (Нажимаем на него правой кнопкой мышки дважды). Появится окно свойств, где выделяем галкой пункт «Успех». Таким образом, появится возможность отслеживать все входы в Windows. Отметив галкой «Отказ», будут отслеживаться неудачные входы в Windows.

Смотрим, кто пытался войти в систему

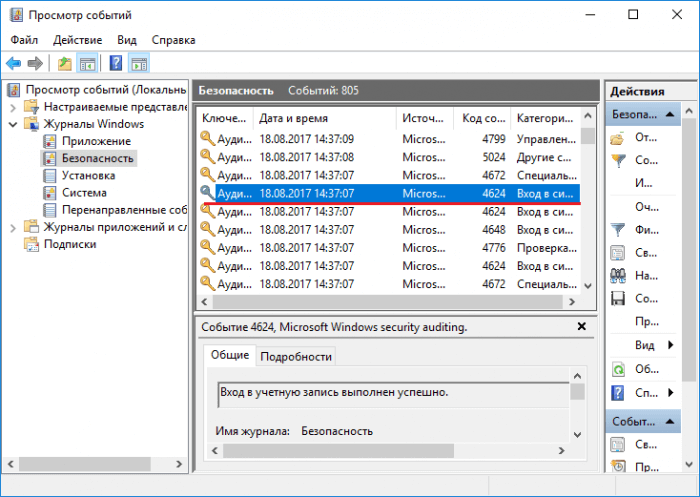

Активировав функцию, можно заново войти в систему. Давайте проверим, кто же входил в неё. Для этого дела нам понадобиться утилита «Просмотр событий». В поиске введите эти два слова.

В утилите перейдите в раздел «Журналы Windows» и подраздел «Безопасность». Справа находим ключевое событие «Аудит успеха», также смотрите по номеру события, он должен быть «4624».

Откройте событие, чтобы узнать его свойства. Там вы найдете время входа, имя пользователя и другие сведения.

В окне просмотра событий можно применить фильтр, чтобы было легче ориентироваться среди большого количества задач. Фильтровать можно по ключевым фразам, кодам, или категориям.

В Windows 10 с помощью реестра

Если у вас не профессиональная редакция Windows, то воспользуемся реактором реестра. Снова откроем окошко «Выполнить» при помощи комбинации «Win+R» и запишем команду:

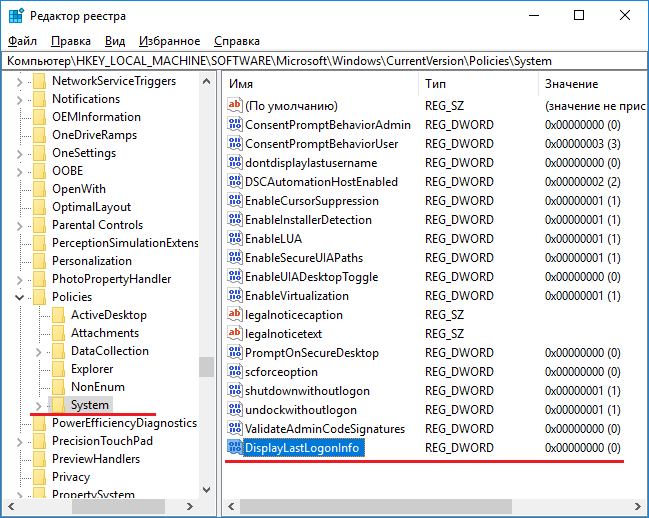

Открывшееся окно реестра слева имеет кучу разделов, с вложенными подразделами. Вам нужно дойти до самого последнего:

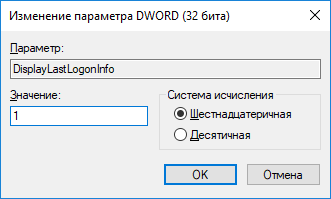

Выбрав последний раздел, в правой части окошка создаем параметр DWORD 32 бит. Дадим ему название DisplayLastLogonInfo. Нажимаем по нему два раза и ставим в качестве значения единицу.

Закрываем окна и перезагружаем ПК. После загрузки системы на экране появится окно с успешным входом. Там будет время, имя пользователя и дата.

Надеюсь этот небольшой материал поможет вам узнать, кто входил в систему при вашем отсутствии.

Аудит специального входа Audit Special Logon

Относится к: Applies to

- Windows 10; Windows 10

- Windows Server 2016 Windows Server 2016

Специальный логос аудита определяет, создает ли операционная система события аудита при специальных обстоятельствах входа (или входа). Audit Special Logon determines whether the operating system generates audit events under special sign on (or log on) circumstances.

Эта подкатегория позволяет проверять события, созданные специальными логотипами, такими как следующие: This subcategory allows you to audit events generated by special logons such as the following:

Использование специального логотипа, который является логотипом, который имеет привилегии, эквивалентные администратору, и может использоваться для повышения уровня процесса. The use of a special logon, which is a logon that has administrator-equivalent privileges and can be used to elevate a process to a higher level.

Логотип участника специальной группы. A logon by a member of a Special Group. Специальные группы позволяют проверять события, созданные при входе члена определенной группы в сеть. Special Groups enable you to audit events generated when a member of a certain group has logged on to your network. В реестре можно настроить список идентификаторов групповой безопасности (SID). You can configure a list of group security identifiers (SIDs) in the registry. Если какой-либо из этих СИД добавляется в маркер во время логотипа и включена подкатегория, событие регистрируется. If any of those SIDs are added to a token during logon and the subcategory is enabled, an event is logged.

Том события: Event volume:

Низкий уровень клиентского компьютера. Low on a client computer.

Medium на контроллерах домена или сетевых серверах. Medium on a domain controllers or network servers.

| Тип компьютера Computer Type | Общий успех General Success | Общий сбой General Failure | Более сильный успех Stronger Success | Более сильный сбой Stronger Failure | Комментарии Comments |

|---|---|---|---|---|---|

| Контроллер домена Domain Controller | Да Yes | Нет No | Да Yes | Нет No | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. This subcategory is very important because of Special Groups related events, you must enable this subcategory for Success audit if you use this feature. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. At the same time this subcategory allows you to track account logon sessions to which sensitive privileges were assigned. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. This subcategory doesn’t have Failure events, so there is no recommendation to enable Failure auditing for this subcategory. |

| Сервер участника Member Server | Да Yes | Нет No | Да Yes | Нет No | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. This subcategory is very important because of Special Groups related events, you must enable this subcategory for Success audit if you use this feature. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. At the same time this subcategory allows you to track account logon sessions to which sensitive privileges were assigned. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. This subcategory doesn’t have Failure events, so there is no recommendation to enable Failure auditing for this subcategory. |

| Workstation Workstation | Да Yes | Нет No | Да Yes | Нет No | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. This subcategory is very important because of Special Groups related events, you must enable this subcategory for Success audit if you use this feature. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. At the same time this subcategory allows you to track account logon sessions to which sensitive privileges were assigned. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. This subcategory doesn’t have Failure events, so there is no recommendation to enable Failure auditing for this subcategory. |

Список событий: Events List:

4964(S): Для нового логотипа назначены специальные группы. 4964(S): Special groups have been assigned to a new logon.

4672(S): Специальные привилегии, присвоенные новому логотипу. 4672(S): Special privileges assigned to new logon.

Аудит других событий входа и выхода Audit Other Logon/Logoff Events

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Аудит других событий Logon/Logoff определяет, создает ли Windows события аудита для других событий логона или журналов. Audit Other Logon/Logoff Events determines whether Windows generates audit events for other logon or logoff events.

К числу других событий с логотипом или журналом относятся следующие: These other logon or logoff events include:

Сеанс удаленного рабочего стола подключается или отключается. A Remote Desktop session connects or disconnects.

Рабочие станции заблокированы или разблокированы. A workstation is locked or unlocked.

Заставку экрана вызывается или отклоняться. A screen saver is invoked or dismissed.

Обнаружена атака повтора. A replay attack is detected. Это событие указывает на то, что запрос Kerberos был дважды получен с идентичными сведениями. This event indicates that a Kerberos request was received twice with identical information. Это условие также может быть вызвано неправильной оценкой сети. This condition could also be caused by network misconfiguration.

Пользователю предоставляется доступ к беспроводной сети. A user is granted access to a wireless network. Это может быть учетная запись пользователя или учетная запись компьютера. It can be either a user account or the computer account.

Пользователю предоставляется доступ к проводной сети 802.1x. A user is granted access to a wired 802.1x network. Это может быть учетная запись пользователя или учетная запись компьютера. It can be either a user account or the computer account.

События Logon имеют важное значение для понимания активности пользователей и обнаружения потенциальных атак. Logon events are essential to understanding user activity and detecting potential attacks.

Объем событий: низкий. Event volume: Low.

| Тип компьютера Computer Type | Общий успех General Success | Общий сбой General Failure | Более сильный успех Stronger Success | Более сильный сбой Stronger Failure | Комментарии Comments |

|---|---|---|---|---|---|

| Контроллер домена Domain Controller | Да Yes | Да Yes | Да Yes | Да Yes | Рекомендуется проверять успешность, отслеживать возможные атаки повтора Kerberos, подключение к сеансу терминала и отключение действий, событий проверки подлинности сети и некоторых других событий. We recommend Success auditing, to track possible Kerberos replay attacks, terminal session connect and disconnect actions, network authentication events, and some other events. Объем этих событий обычно очень низкий. Volume of these events is typically very low. События сбоя покажут, когда запрашиваемая делегация credSSP учетных данных была отсеяна политикой. Failure events will show you when requested credentials CredSSP delegation was disallowed by policy. Объем этих событий очень низкий— обычно вы не получите ни одного из этих событий. The volume of these events is very low—typically you will not get any of these events. |

| Сервер участника Member Server | Да Yes | Да Yes | Да Yes | Да Yes | Рекомендуется проверять успешность, отслеживать возможные сеансы подключения и отключения терминалов, событий проверки подлинности сети и некоторых других событий. We recommend Success auditing, to track possible terminal session connect and disconnect actions, network authentication events, and some other events. Объем этих событий обычно очень низкий. Volume of these events is typically very low. События сбоя покажут, когда запрашиваемая делегация credSSP учетных данных была отсеяна политикой. Failure events will show you when requested credentials CredSSP delegation was disallowed by policy. Объем этих событий очень низкий— обычно вы не получите ни одного из этих событий. The volume of these events is very low—typically you will not get any of these events. |

| Workstation Workstation | Да Yes | Да Yes | Да Yes | Да Yes | Рекомендуется проверять успешность, отслеживать возможные сеансы подключения и отключения терминалов, событий проверки подлинности сети и некоторых других событий. We recommend Success auditing, to track possible terminal session connect and disconnect actions, network authentication events, and some other events. Объем этих событий обычно очень низкий. Volume of these events is typically very low. События сбоя покажут, когда запрашиваемая делегация credSSP учетных данных была отсеяна политикой. Failure events will show you when requested credentials CredSSP delegation was disallowed by policy. Объем этих событий очень низкий— обычно вы не получите ни одного из этих событий. The volume of these events is very low—typically you will not get any of these events. |

Список событий: Events List:

4649(S): обнаружена атака повтора. 4649(S): A replay attack was detected.

4778(S): сеанс был подключен к оконной станции. 4778(S): A session was reconnected to a Window Station.

4779(S): сеанс был отключен от оконной станции. 4779(S): A session was disconnected from a Window Station.

4800(S): рабочие станции были заблокированы. 4800(S): The workstation was locked.

4801(S). Рабочие станции были разблокированы. 4801(S): The workstation was unlocked.

4802(S): был вызван засверка экрана. 4802(S): The screen saver was invoked.

4803(S): заставку экрана была отклонена. 4803(S): The screen saver was dismissed.

5378(F): запрашиваемая делегация учетных данных была отсеяна политикой. 5378(F): The requested credentials delegation was disallowed by policy.

5632(S): был сделан запрос на проверку подлинности в беспроводной сети. 5632(S): A request was made to authenticate to a wireless network.

5633(S). Был сделан запрос на проверку подлинности в проводной сети. 5633(S): A request was made to authenticate to a wired network.