Установка SoftEther на Ubuntu или Debian

Купить виртуалку под VPN можно тут

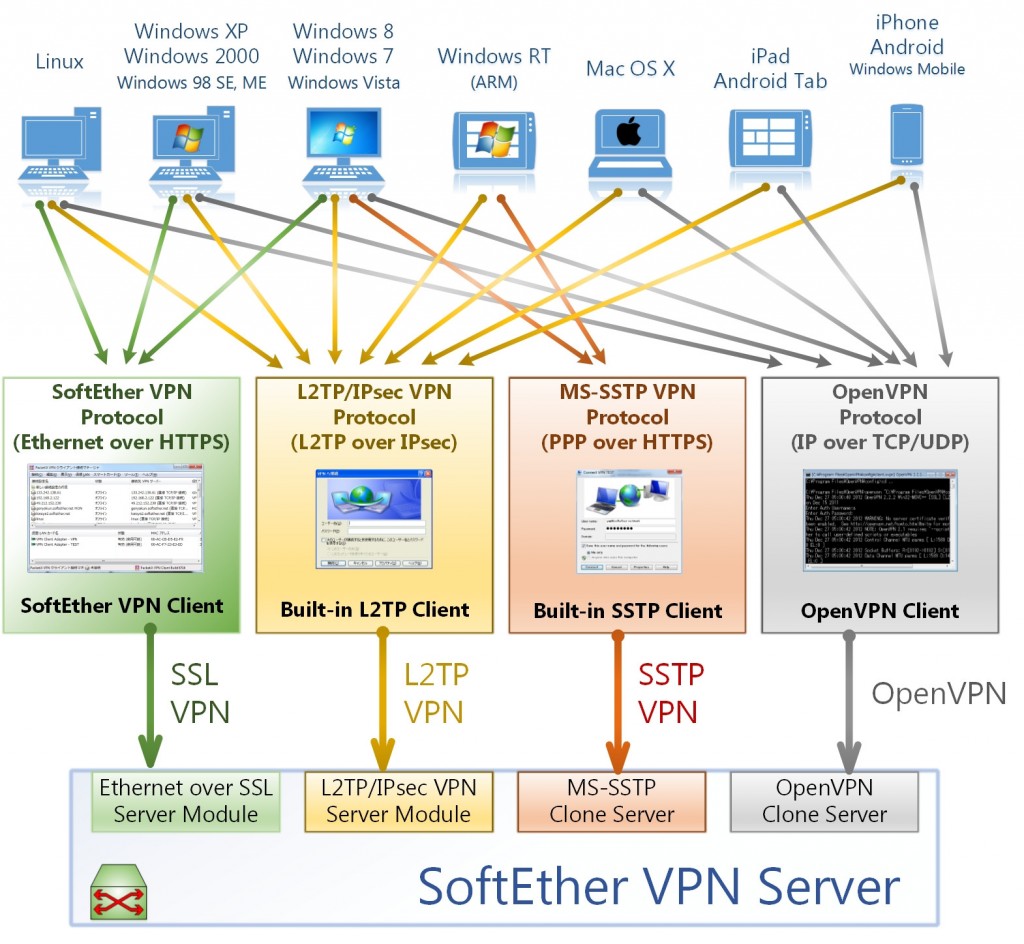

Чуть более подробно про возможности сервера:

- Множество виртуальных хабов. Т.е. не каждый экземпляр сервера обслуживает только своих клиентов, а все в пределе одного сервера.

- Remote-Access (клиент-к-LAN) и Site-to-Site (объединение двух и более LAN в одну) туннелей.

- Поддержка L2TP/IPsec, OpenVPN, MS-SSTP, L2TPv3, EtherIP и своего протокола

- VPN через ICMP и через DNS (только через свой протокол)

- Dynamic DNS и NAT Traversal через бесплатный релей (да-да, можно поднять VPN сервер с серым IP!)

- Логгирование

- Встроенный firewall

- Поддержка IPv6 в L3-режиме (ну и в L2, конечно, тоже)

- Шейпинг трафика по группам пользователей либо по конкретным пользователям

- SecureNAT (user-space NAT и DHCP-сервер). Удобно на не-серверных Windows

- Поддержка VLAN

- Поддержка QoS с автоматической приоритезацией

Есть возможность настроить работу в local bridge и SecureNAT

В случае с SecureNAT нужно меньше настроек из консоли, но данный тип настройки, по мнению многих является более медленным. Мы опишем обе настройки.

Помните, что нельзя включить сразу local bridge и SecureNAT — получите 100% загрузку процессора на VDS

Установка (картинки кликабельные):

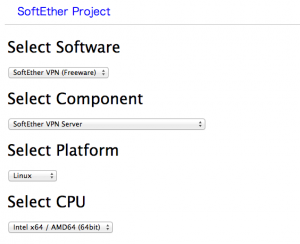

Идём на офсайт и выбираем необходимую версию

Копируем ссылку на архив

Читаете многабукаф и соглашаетесь с правилами использования: 1 — 1 — 1

Потом переносите накомпиленное в каталог /usr/local/

Вставляете содержимое в /etc/init.d/vpnserver

Проверяете работу сервера

Должны получить 4 раза “Pass”.

Добавляете пароль администратора на сервер

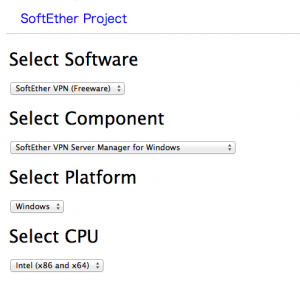

Скачиваем клиент для настройки сервера:

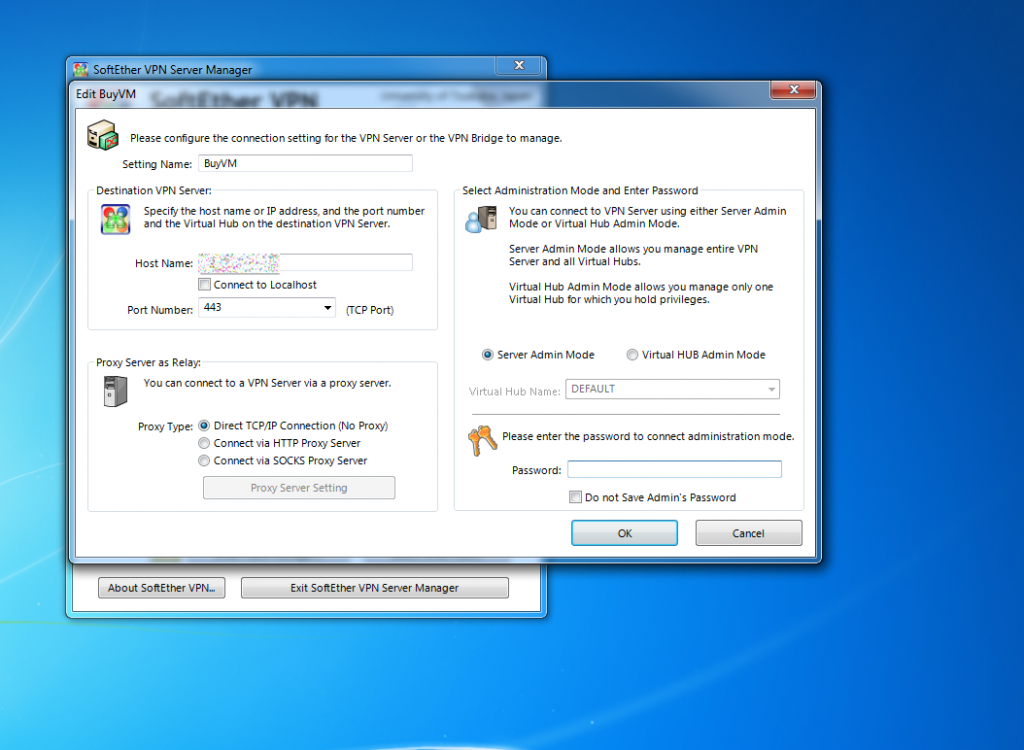

Устанавливаем, вводим адрес сервера и логин администратора

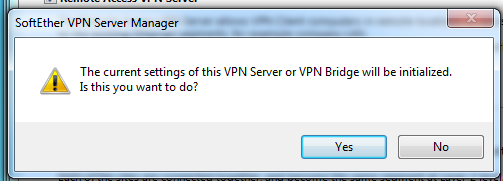

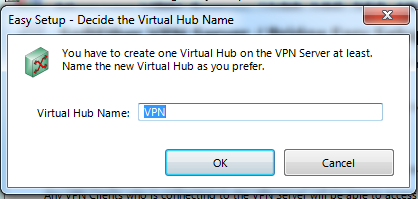

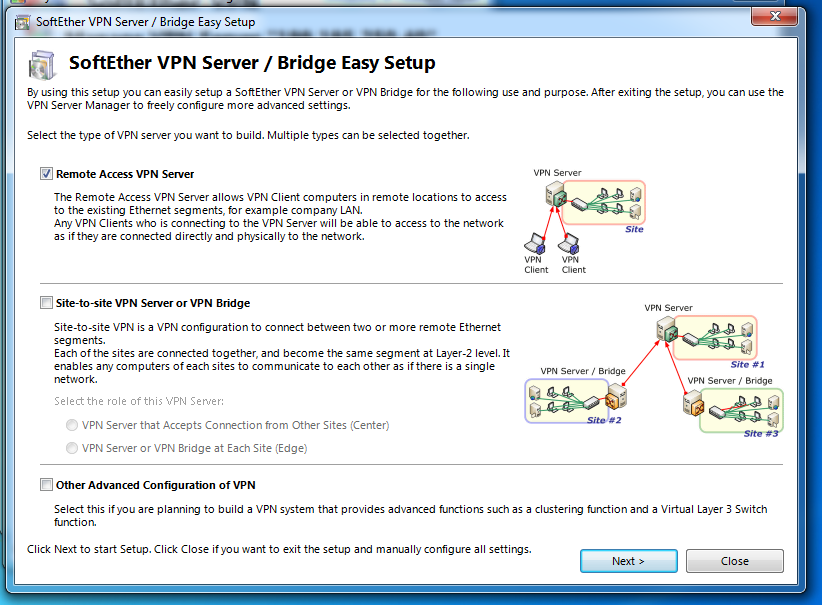

Выбираем 1й пункт и вводим

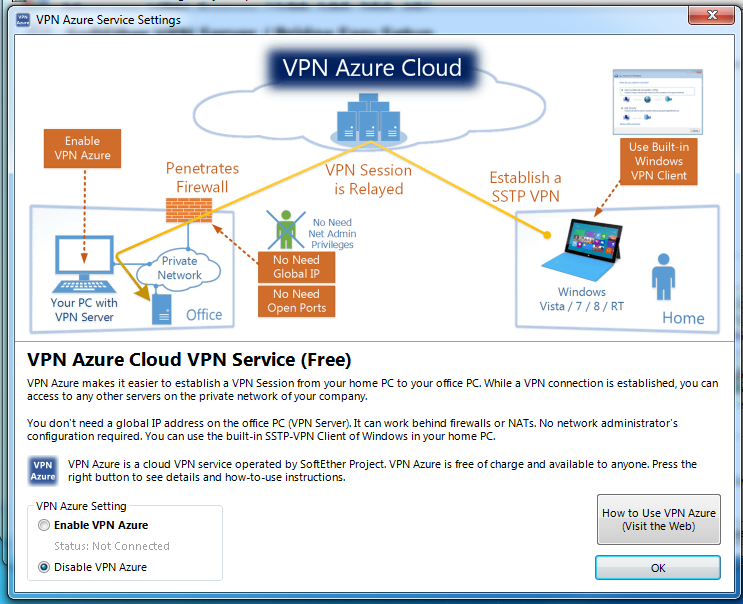

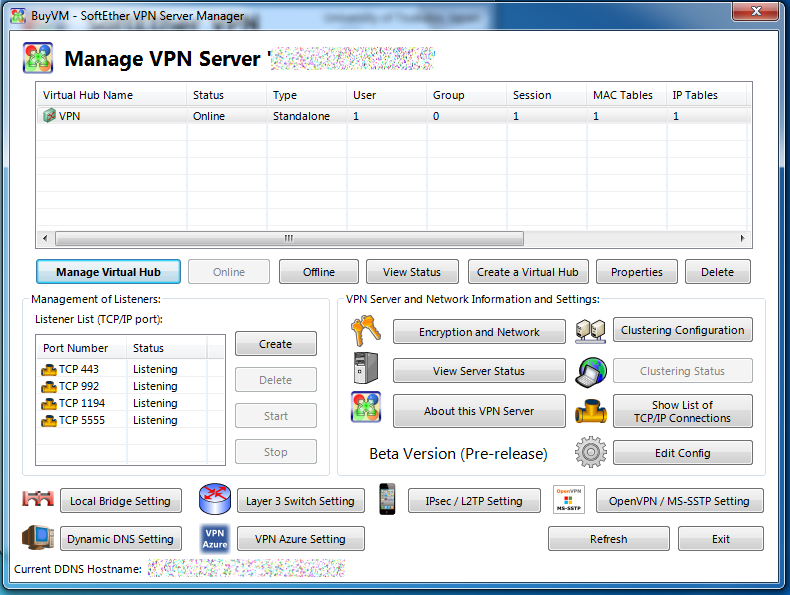

Выключаем Azure VPN

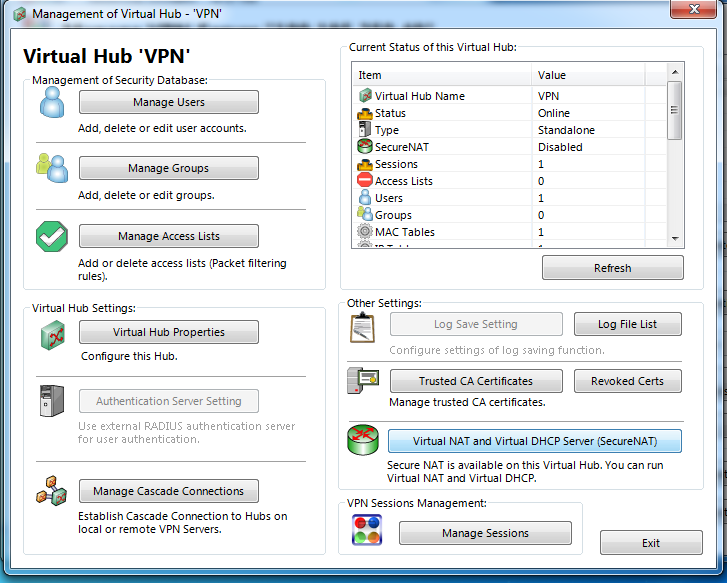

Для настройки Secure NAT заходим в Manage Virtual Hub

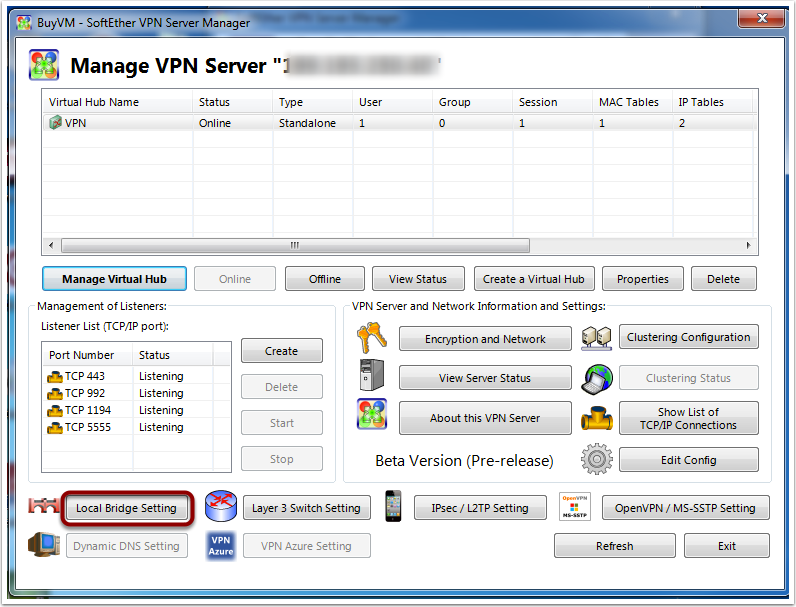

Local bridge Setup

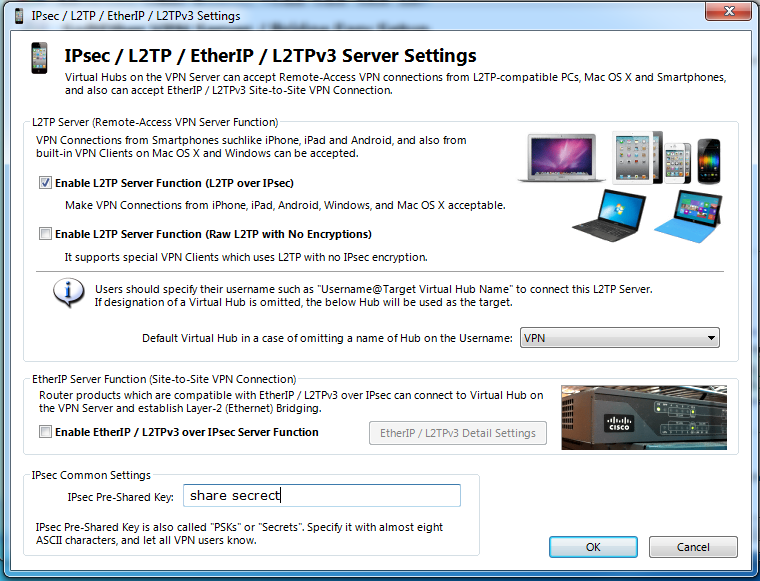

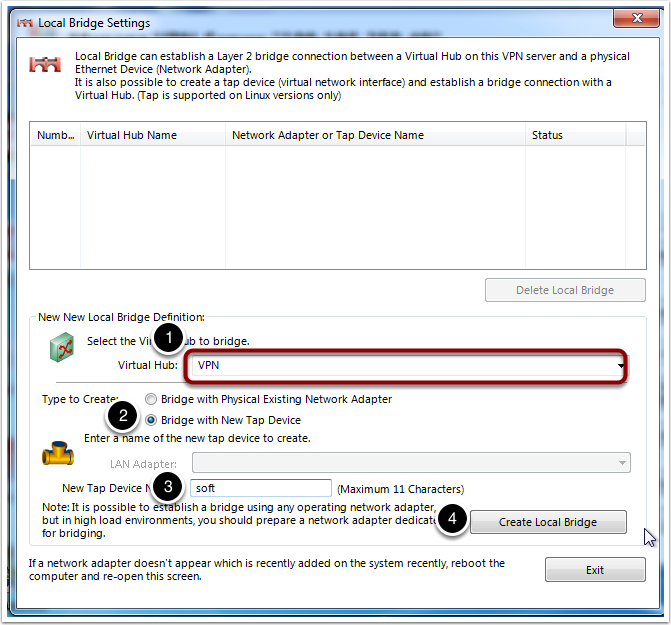

Настройки у нас такие:

Отключаем Secure NAT

Создаём Local Bridge

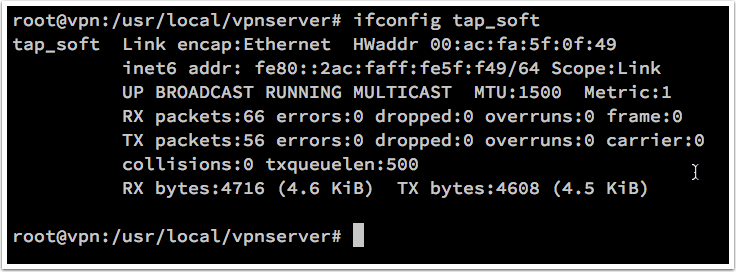

Проверяем на сервере, создался ли интерфейс

Добавляем в файл /etc/dnsmasq.conf

Изменяем стартовый скрипт /etc/init.d/vpnserver

Добавляем в /etc/sysctl.d/ipv4_forwarding.conf

Добавляем правило фаервола

Где [YOUR VPS IP ADDRESS] — адрес вашего VDS

Источник

SoftEther VPN server — быстрая настройка

В свете периодических блокировок в РБ и РФ, блокирующих как “недозволенные речи неугодных” так и работу специалистов разных мастей, организации и просто технари перебирают возможности различных VPN решений. SoftEther VPN в моем списке выглядит как бесплатное “чудо-решение”, которое позволяет иметь под рукой внушительный лист протоколов VPN из коробки: L2TP, IPSec, OpenVPN, SSTP, SoftEther VPN.

Цель туториала — упростить его установку, сделав доступным любому специалисту способному подключиться по ssh к серверу и вбить пару команд.

Если вас интересуют все возможности решения — на хабре уже есть обзоры SoftEther VPN: раз два три.

Теоретически

Я не системный администратор и не специалист по безопасности. Могу быть не прав.

Наиболее интересными протоколами для нас выглядят протоколы работающие поверх 443 порта т.к. похожи на https трафик: «SSTP», «SoftEther VPN». Ставим нашей целью настроить оба, остальные протоколы бонусом.

Хотя по опыту, они не спасут в случае применения тяжелой артиллерии.

Нам понадобятся

Ubuntu 20.04 server

Docker 19+ на борту

SoftEther VPN Client под необходимую вам систему. [Опционально, если планируете использовать «SoftEther VPN» протокол]

Приступим

Под FreeBSD SoftEther доступен для установки через пакетный менеджер.

Листаем к пункту 7. Спасибо @i7071270

Создадим папку для наших настроек

Создайте и откройте docker-compose.yaml файл используя vi или nano

ВНИМАНИЕ: Замените следующие ключи своими значениями

— pre-shared key. Используется для IpSec

— Server management password (супер админ — будьте с ним аккуратны)

— hub management password

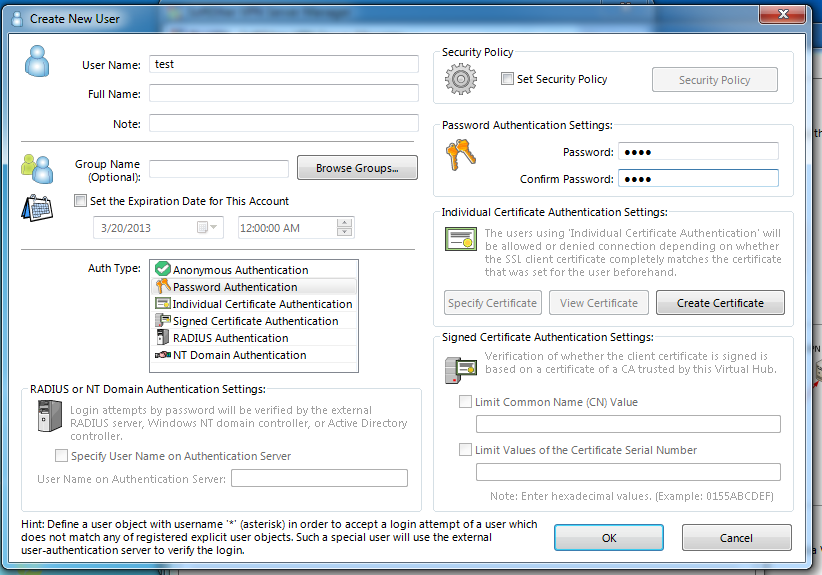

В секции USERS вы можете определить предустановленных юзеров: username:password;user2:pass2;

Стартуем из папки с docker-compose.yaml

Во время первого запуска контейнера была создана конфигурация. Давайте скопируем ее из контейнера в нашу папку.

Теперь нам необходимо раскомментировать строки 13, 14 в файле docker-compose.yaml

Итоговый файл должен выглядеть так

Теперь вы не будете терять ваш конфиг после каждого перезапуска контейнера. Для обновления конфигурации контейнера вызываем.

Запускаем SoftEther VPN Server manager for Windows с локальной машины и подключаемся к созданному серверу:

Если вам удалось подключиться — вам уже доступны протоколы L2TP, IPSec, SoftEther VPN. (при условии, что у вас установлены соответствующие клиенты)

Пора настроить OpenVPN

Активируем протокол в настройках

Кнопка «Generate a Sample Configuration File for OpenVPN Clients» отдаст вам файл который вы можете скормить типовому OpenVPN клиенту.

Пришло время настроить SSTP

Первое, что нужно сделать — сгенерировать self-signed сертификат для сервера:

Экспортируем сертификат в формате .cer

Этот сертификат необходимо импортировать в Trusted Root Certificate Authorities вашей системы. Для этого

Открываем утилиту «Manage Computer Certificates»

Импортируем сертификат в «Trusted Root Certificate Authorities»

Важно: Store location должен быть установлен в Local:

После импорта, в ветке Certificates вы увидите сертификат с IP адресом вашего сервера.

Попробуем установить подключение, для этого идем в настройки VPN:

Добавляем новое VPN соединение

Готово! Если все настройки были выполнены верно, соединение должно было успешно установиться.

Дополнительно

По адресу https:// доступна страница приветствия SoftEther VPN. Чтобы лишний раз не афишировать факт, что это VPN сервер, давайте ее отключим.

Откроем на редактирование файл vpn_server.config

Заменим флаг

bool DisableJsonRpcWebApi false на bool DisableJsonRpcWebApi true

Имеет смысл скрыть все неиспользуемые нами порты. В моем случае все кроме 443. Для этого комментируем в файле docker-compose.yaml строки с лишними портами

Готово

Теперь у нас под рукой есть многопользовательский VPN Server с набором протоколов которые можно перебирать в надежде достучаться до рабочего варианта в случае известных форс-мажоров. Всем спасибо!

Источник

Softether linux server install

Copy raw contents

Copy raw contents

SoftEther Linux Howto

This how-to is written to support those who wish to connect to a SoftEther VPN established by the Advanced Media Workflow Association (AMWA). This VPN has been established to provide remote connectivity in support of AMWA workshops. The purpose of these workshops is to further the development of technical specifications issues by the AMWA.

This how-to is written as a quick guide for those who want to install and configure the SoftEther VPN Client on a Linux system. Specifically, these instructions were written for an Intel NUC running Kali Linux. These instructions were based upon SoftEther documentation and an article found at https://www.cactusvpn.com/tutorials/how-to-set-up-softether-vpn-client-on-linux/.

- Download the appropriate version of the VPN client from www.softether.org

- Run the .install.sh script that is provided with the client

- Start the VPN Client vpnclient start

Configure a VPN account

The vpncmd utility is used to configure accounts and to connect to a VPN. This utility connects to the VPN client running on your local machine.

Run vpncmd and choose option 2. Press ENTER to connect to the client running on your local machine.

check to test your installation.

NicCreate vpn_se to create a virtual VPN interface on your computer

AccountCreate [accountName] to create your account. You will need the following information:

- User Name (You will need to contact the AMWA to obtain login credentials)

- Account Name (this may be any name you choose)

- VPN server URL (The current AMWA URL is amwa-nmos-vpn.softether.net )

- port number for the VPN server. In the case of the AMWA VPN it is 443

- Virtual hub to connect to (For AMWA use NMOS-VPN )

- Virtual Network Adapter Name (You created this earlier — vpn_se )

Note: during account creation, when asked, Desination VPN Server Host Name and Port Number: , enter the information as follows: amwa-nmos-vpn.softether.net:443

AccountPassword [accountName] to enter your VPN account password. Specify Standard when requested.

Connect to SoftEther VPN

- Run vpncmd if you have not already done so. Select option 2 and press ENTER to connect to your local VPN Client.

- AccountConnect [accountName] to connect to the VPN server

- AccountList shows connection settings. Look for Connected under Status

- Enter ^D to exit the vpncmd utility

Modify Route Table

Now that you are connected to the VPN and have an IP address, you must modify your IP route table to send traffic through the VPN. There are two procedures below. The first will route ALL traffic from your computer through the VPN, including traffic destined for the Internet. The second will route traffic from your computer throught the VPN and on to the VPN network, but leaves your default route in place so that traffic destined for the Internet still uses your local network interface.

Route ALL traffic from your computer through the VPN

N.B. you will lose connectivity to local devices on your network such as printers. (I am short on time — if anyone using this can submit a PR with commands to restore routing for local devices, please do so.)

- cat /proc/sys/net/ipv4/ip_forward to check if IP Forwarding is enabled. If ‘1’ is returned then skip the next step

(You may need to sudo su to perform some of the next commands)

- echo 1 > /proc/sys/net/ipv4/ip_forward

- dhclient vpn_vpn_se to obtain an IP address from the VPN DHCP server

- ip a to show the vpn_se interface and the assigned IPv4 address

- netstat -rn to show the route table prior to modification.

The following assumes that your local network is 192.168.0.0/24 and your default gateway is 192.168.0.1, and that the IP address of the remote VPN server is 15.48.223.55.

- sudo ip route add 15.48.223.55/32 via 192.168.0.1

- Delete the old default route. ip route del default via 192.168.0.1 Review the new route table with netstat -rn

Ping google’s nameservers at 8.8.8.8 ping 8.8.8.8 -c4

Check your public IP address wget -qO- http://ipecho.net/plain ; echo

Route only VPN traffic through the VPN interface

- cat /proc/sys/net/ipv4/ip_forward to check if IP Forwarding is enabled. If ‘1’ is returned then skip the next step

(You may need to sudo su to perform some of the next commands)

echo 1 > /proc/sys/net/ipv4/ip_forward

dhclient vpn_vpn_se to obtain an IP address from the VPN DHCP server

ip a to show the vpn_se interface and the assigned IPv4 address

netstat -rn to show the route table prior to modification The following assumes that your local network is 192.168.0.0/24 and your default gateway is 192.168.0.1, and that the IP address of the remote VPN server is 15.48.223.55.

Delete the default route added by the dhclient command you issued earlier. sudo ip route del default via 192.168.0.1

Review the new route table with netstat -rn

Ping google’s nameservers at 8.8.8.8 ping 8.8.8.8 -c4

Ping the remote gateway at 192.168.0.1 ping 192.168.0.1 -c4

Check your public IP address wget -qO- http://ipecho.net/plain ; echo

Route issues on cloud computers

Be aware that the dhclient command will install a deafult route to the gateway received via DHCP over the VPN.

If you are using a cloud Linux instance, you will loose your ssh (or other) Internet connectivity to your cloud Linux instance.

In such as case, you may want to create a script with the following commands:

Where X.Y.Z.J is the IP address of your cloud Linux instance Internet gateway, and eth0 is the Internet facing network interface.

Use netstat -nr to ensure that the desired route to the VPN subnet IPs is properly being routed over the VPN interface vpn_vpn_se .

Disconnect from VPN and restore route table

Источник