- Kali Linux — Социальная инженерия

- Использование инструментария социальной инженерии

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Быстрый взлом Wi-Fi без перебора (социальная инженерия, Fluxion)

- Что такое Fluxion и как его использовать

- Fluxion удалён с Гитхаба

- Установка Fluxion

- Fluxion – социальная инженерия взлома Wi-Fi доведённая до совершенства

- Заключение

- Social Engineering Toolkit (Набор для Социальной Инженерии)

- Для чего я пишу об этом фреймворке?

- Что можно ожидать от этой статьи?

- Введение

Kali Linux — Социальная инженерия

В этой главе мы узнаем об инструментах социальной инженерии, используемых в Kali Linux.

Использование инструментария социальной инженерии

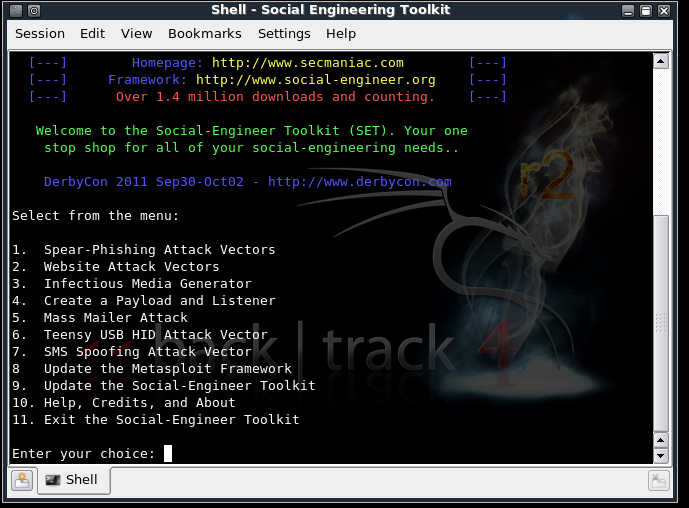

Social-Engineer Toolkit (SET) — это среда тестирования на проникновение с открытым исходным кодом, разработанная для социальной инженерии. У SET есть несколько пользовательских векторов атаки, которые позволяют вам сделать правдоподобную атаку за короткий промежуток времени. Эти инструменты используют человеческое поведение, чтобы обмануть их в направлениях атаки.

Давайте узнаем, как использовать Social Engineer Toolkit.

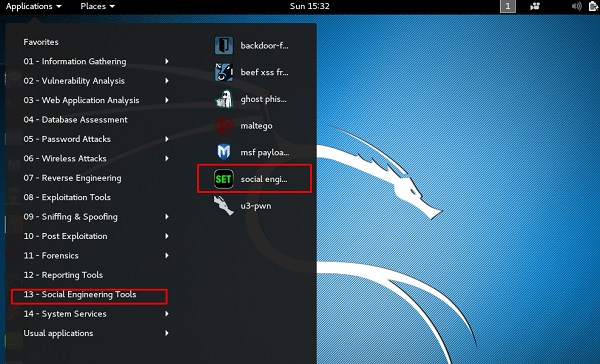

Шаг 1 — Чтобы открыть SET, перейдите в Приложения → Инструменты социальной инженерии → Нажмите «SET» Инструмент социальной инженерии.

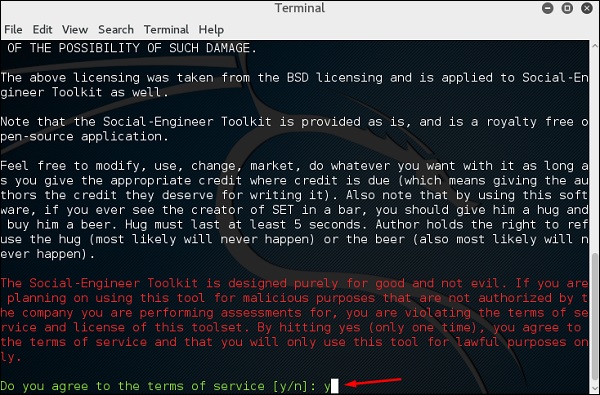

Шаг 2 — Он спросит, согласны ли вы с условиями использования. Введите «y», как показано на следующем снимке экрана.

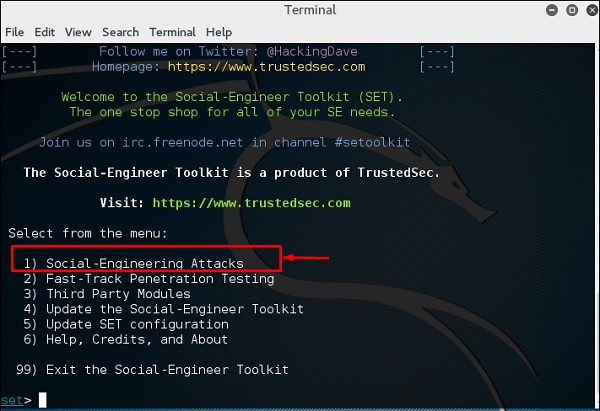

Шаг 3 — Большинство меню, показанных на следующем скриншоте, самоочевидны, и среди них наиболее важным является номер 1 «Атаки социальной инженерии».

Шаг 4 — Введите «1» → Enter. Подменю откроется. Если вы нажмете кнопку Enter еще раз, вы увидите объяснения для каждого подменю.

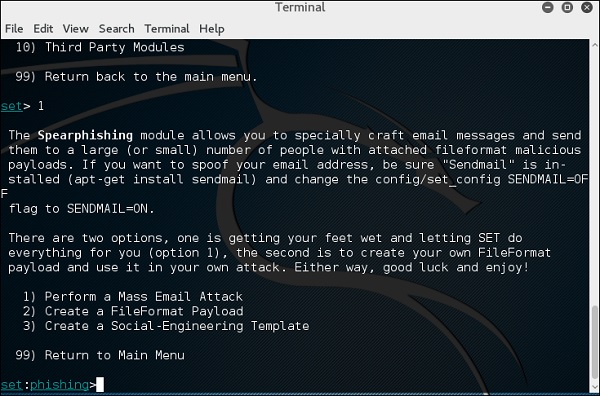

Модуль Spear-phishing позволяет вам специально создавать сообщения электронной почты и отправлять их целевым жертвам с прикрепленными полезными нагрузками FileFormatmalicious . Например, отправка вредоносного PDF-документа, который, если жертва откроется, скомпрометирует систему. Если вы хотите подделать свой адрес электронной почты, убедитесь, что «Sendmail» установлен (apt-get install sendmail) и измените флаг config / set_config SENDMAIL = OFF на SENDMAIL = ON.

Есть два варианта фишинг-атаки:

- Провести массовую атаку по электронной почте

- Создайте полезную нагрузку FileFormat и шаблон социальной инженерии

Первый позволяет SET сделать все за вас (вариант 1), второй — создать собственную полезную нагрузку FileFormat и использовать ее в своей собственной атаке.

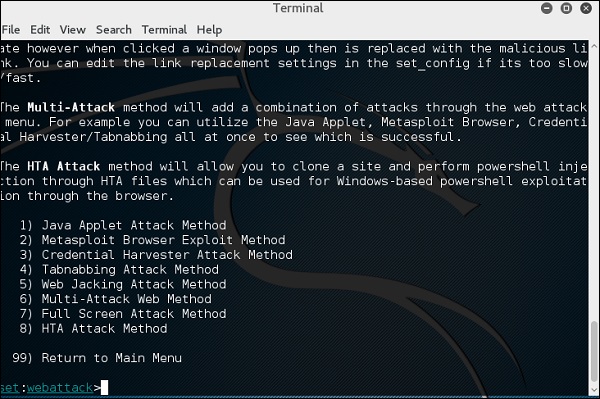

Введите «99», чтобы вернуться в главное меню, а затем «2», чтобы перейти к «Векторам веб-атаки».

Модуль веб-атаки — это уникальный способ использования нескольких веб-атак для компрометации предполагаемой жертвы. Этот модуль используется для выполнения фишинговых атак против жертвы, если они нажимают на ссылку. Существует большое разнообразие атак, которые могут произойти после нажатия на ссылку.

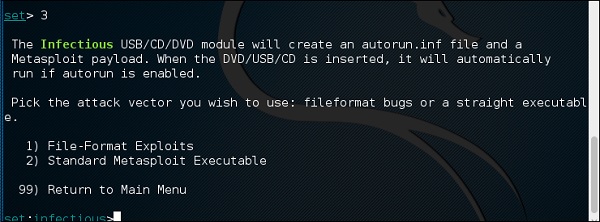

Введите «99», чтобы вернуться в главное меню, а затем введите «3» .

Заразительный модуль USB / CD / DVD создаст файл autorun.inf и полезную нагрузку Metasploit. Файл полезной нагрузки и автозапуска записывается или копируется на USB. Когда DVD / USB / CD вставлен в компьютер жертвы, он активирует функцию автозапуска (если автозапуск включен) и, возможно, скомпрометирует систему. Вы можете выбрать вектор атаки, который хотите использовать: ошибки формата файла или прямой исполняемый файл.

Ниже приведены параметры для Генератор инфекционных медиа.

- Эксплойты формата файла

- Стандартный исполняемый файл Metasploit

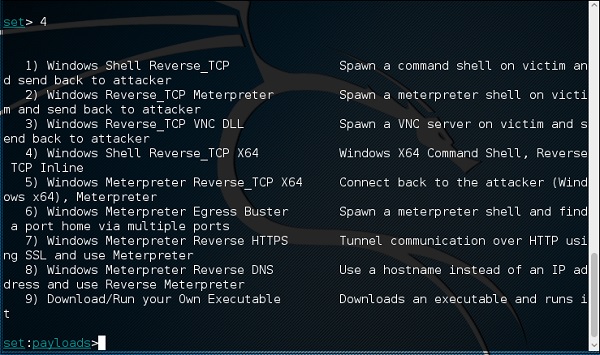

Введите «99», чтобы вернуться в главное меню. Затем введите «4», чтобы перейти к «Векторам веб-атак».

Создание полезной нагрузки и слушателя — это простой способ создания полезной нагрузки Metasploit. Он экспортирует исполняемый файл для вас и сгенерирует слушателя. Вам нужно будет убедить жертву скачать exe-файл и выполнить его, чтобы получить оболочку.

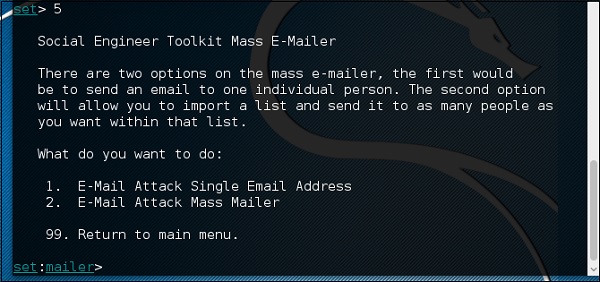

Введите «99», чтобы вернуться в главное меню, а затем «5», чтобы перейти к «Векторам веб-атак».

Массовая атака по почте позволит вам отправлять несколько писем жертвам и настраивать сообщения. На массовом электронном почтовом ящике есть два варианта; Во-первых, отправьте электронное письмо на один адрес электронной почты. Второй вариант позволяет вам импортировать список, содержащий все электронные письма получателей, и он будет отправлять ваше сообщение столько людей, сколько вы хотите в этом списке.

- E-Mail Attack Единый адрес электронной почты

- E-Mail Attack Mass Mailer

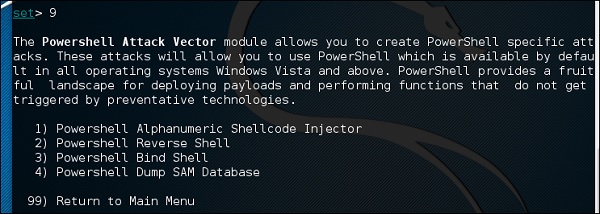

Введите «99», чтобы вернуться в главное меню, а затем введите «9», чтобы перейти к «Вектору атаки Powershell».

Модуль Powershell Attack Vector позволяет создавать атаки, специфичные для PowerShell. Эти атаки позволяют использовать PowerShell, который доступен по умолчанию во всех операционных системах Windows Vista и выше. PowerShell обеспечивает плодотворную среду для развертывания полезных нагрузок и выполнения функций, которые не запускаются профилактическими технологиями.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Быстрый взлом Wi-Fi без перебора (социальная инженерия, Fluxion)

Это устаревшая инструкция по Fluxion 2. Доступна новая « Инструкция по использованию Fluxion 4 ».

Что такое Fluxion и как его использовать

Fluxion позволяет взламывать WPA/WPA2 пароль Wi-Fi за очень короткое время, поскольку не использует полный перебор, а задействует технику социальной инженерии. Суть работы в следующем: программа поднимает клон целевой точки доступа. Затем подавляет (глушит) оригинальную точку доступа и разрешает подключиться только к фальшивой. После подключения клиент не может перейти ни на какой сайт, ему всё время показывается сообщение о необходимости ввести пароль для Wi-Fi. Введённый пароль проверяется на правильность (для этого нужно предварительно захваченное рукопожатие). Если пароль неверен, то показывается соответствующее сообщение, если пароль правильный, то атака прекращается, и клиент автоматически подключается к своей оригинальной точки доступа.

Требования для успешного выполнения атаки:

- у точки доступа должны быть подключённые клиенты

- они должны поддаться на атаку социальной инженерии

- беспроводная карта должна быть достаточно мощной. Хорошо себя показала в тестах Alfa AWUS052NH

Как уже было сказано, нужно предварительно захваченное рукопожатие. Если у вас его ещё нет – ничего страшного, программа сама его захватит.

Fluxion удалён с Гитхаба

Ещё совсем недавно официальным сайтом Fluxion была страничка на Github https://github.com/deltaxflux/fluxion. В настоящее время она удалена. Человек, который размещал код (кстати, он не является разработчиком Fluxion), ссылается на германские законы, говорит, что Fluxion больше не должен быть публичным, пишет жалобы на зеркала/форки Fluxion (например, на https://github.com/wi-fi-analyzer/fluxion). Он говорит, что удаление не было спонтанным решением и готовилось с февраля. Также он писал о своих планах создать .onion сайт (в даркнете) и там выкладывать код.

На текущий момент он создал сайт https://fluxion.tk/ и разместил код там. Т.е. на данный момент этот сайт можно считать официальным сайтом Fluxion.

Установка Fluxion

Поскольку адрес программы изменился, то теперь немного изменились инструкции по установке. Как и раньше, нужно начинать с установки зависимостей.

В Kali Linux:

В BlackArch:

Далее одинаково на всех системах:

Если у вас Linux Mint или Ubuntu, то вам подойдёт инструкция по установке в эти системы.

Fluxion – социальная инженерия взлома Wi-Fi доведённая до совершенства

Последней командой мы запустили Fluxion:

Программа запускается без опций, управление осуществляется через диалоговое меню – нужно вводить цифры с выбранным вариантом.

При каждом запуске она проверяет необходимые зависимости.

Первое, что нас спрашивают, какой язык интерфейса программы мы хотим выбрать:

Русский язык отсутствует, поэтому я выбираю английский (цифра 1). Кстати, можете заметить, что надписи являются неконтрастными. В первую очередь, программа тестируется для работы в Kali Linux – там будет видно хорошо. Я же работаю в BlackArch.

После выбора языка, если у вас только одна беспроводная карта, то программа автоматически будет её использовать. Если более чем одна – вам предложат выбрать:

После этого у нас спрашивают, мы хотим сканировать все каналы (1) или только определённые (2). Я не знаю, на каком канале моя жертва, поэтому я выбираю первую опцию:

Откроется новое окно, в котором будут собираться данные о точках доступа в радиусе доступности. Не торопитесь (подождите несколько минут, чтобы были собраны данные о подключённых клиентах):

Когда данных будет достаточно, нажмите CTRL+c:

Точки доступа с клиентами выделены красным, а также звёздочкой. Именно они являются лучшими кандидатами для взлома. У других ТД также могут быть клиенты, но программа не успела собрать по ним данные, либо клиенты могут подключиться позже – поэтому не стоит сразу исключать ТД без клиентов. Поскольку атака в своей ключевой фазе полностью автоматическая, то вы можете оставить работающую систему для ожидания клиентов.

Введите номер выбранной ТД.

Нам показана информация о ней, а также предлагается выбрать между FakeAP — Hostapd (рекомендуется) и FakeAP — airbase-ng (медленное соединение). Я выбираю 1:

Теперь у нас спрашивают путь до захваченного рукопожатия. Если вы позаботились об этом и захватили его, то укажите файл с захватом. Если нет, то просто нажмите ENTER:

Нам нужно выбрать способ проверки рукопожатия:

Будет произведена атака деаутентификации для захвата хендшейка, выберите опцию, как именно выполнить эту атаку (первая подойдёт):

Откроется два новых окна. Нас интересует верхнее. Посмотрите на это окошко (на правый верхний угол):

как только появиться информация о захваченном рукопожатии (надпись WPA handshake и MAC адрес), то вернитесь в основное окно программы и нажмите 1:

У меня рукопожатие успешно захвачено, и оно прошло проверку на валидность, поэтому меня перебросило в новое окно – создание сертификата. Выберите опцию 1:

В следующем окне всего одна опция – выбираем её:

Будет выведен большой список. В этом списке присутствуют языки универсального веб-портала – не привязанного к роутеру, а также модели роутеров для которых будет сымитирован интерфейс. Если вы не знаете, какой роутер на целевой точке доступа, то выберите русский язык (опция 3):

Сразу после этого начинает основную атаку. Создаётся мошенническая точка доступа, а оригинальная глушиться. У клиента это выглядит так:

При этом невозможно подключиться к ТД с шифрованием. Но прекрасно подключается к одноимённой ТД без шифрования.

Далее при попытке открыть любой сайт клиент видит:

Если он вводит неверный пароль Wi-Fi, то ему показывается сообщение:

Как только введён верный пароль, у клиента отображается соответствующая надпись:

А Fluxion перестаёт глушить оригинальную ТД и отключает фальшивую. Т.е. клиент практически не заметно для себя подключается к оригинальной ТД, и Интернет-соединение для него восстанавливается само по себе.

Атакующий видит следующее окно:

Ключ найден, он отображён в этом окне и сохранён в файл.

Заключение

С технической точки зрения Fluxion отлично реализует атаку социальной инженерии – для атакующего всё очень просто, процесс практически полностью автоматизирован. Пароль любой сложности от Wi-Fi можно действительно получить за считанными минуты. Но, как и с любой другой атакой социальной инженерией, успех зависит от случая.

Источник

Social Engineering Toolkit (Набор для Социальной Инженерии)

Social Engineering Toolkit (SET) – проект Devolution, поставляемый в комплекте с Backtrack в качестве фреймворка, который используется для испытания проникновением (Penetration Testing).

Автор: 3psil0nLaMbDa a.k.a Karthik R, INDIA

Social Engineering Toolkit (SET) – проект Devolution, поставляемый в комплекте с Backtrack в качестве фреймворка, который используется для испытания проникновением (Penetration Testing). Данный фреймворк был написан Дэвидом Кеннэди, известным как ReL1k. Для получения более подробной информации о Social Engineering Toolkit (SET), посетите официальный веб-сайт http://www.social-engineer.org

Для чего я пишу об этом фреймворке?

Что можно ожидать от этой статьи?

Введение

Значение слова Spear (копье) определяется как “оружие, состоящее из металлической части на конце”.

Фишинг означает разновидность мошенничества, при которой мошенник заставляет жертву поверить в подлинность информации, создавая поддельные сайты и выманивая, таким образом, информацию.

Spear-фишинг – специальный тип атаки, нацеленной на определенную жертву, а не на общую массу пользователей. Название появилось из-за аналогии с копьем, способным поразить только одного человека в определенный момент времени. Давайте рассмотрим этот вид атаки с SET.

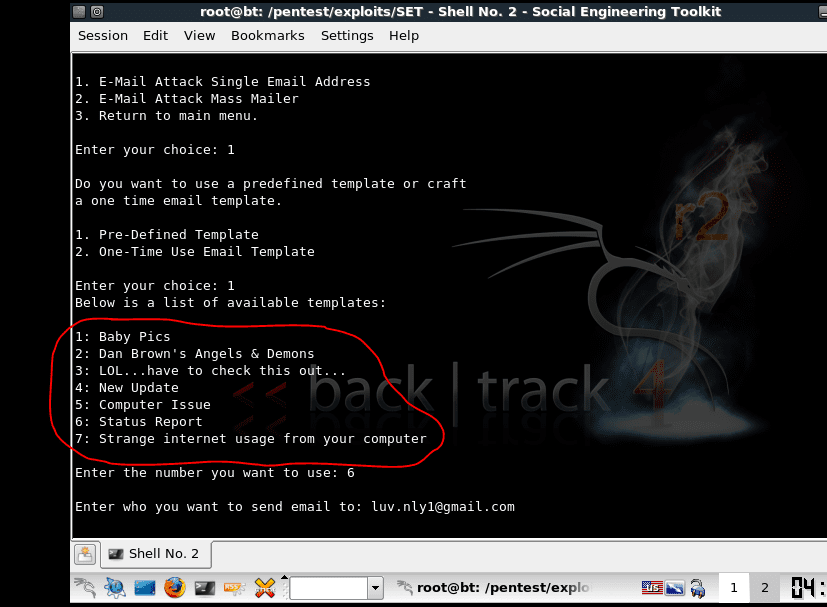

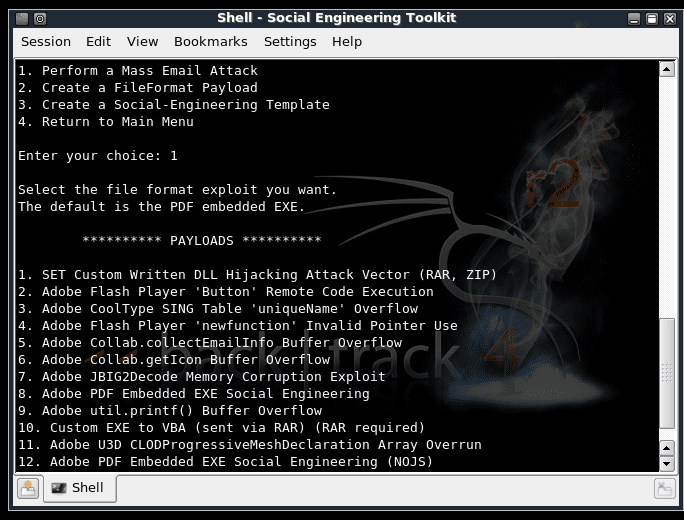

При выборе пункта 1 в меню, мы видим следующее меню, где я выберу пункт 1. После этого будет выполнена массовая почтовая рассылка. Жертве будет отправлено электронное письмо, нужного мне содержания.

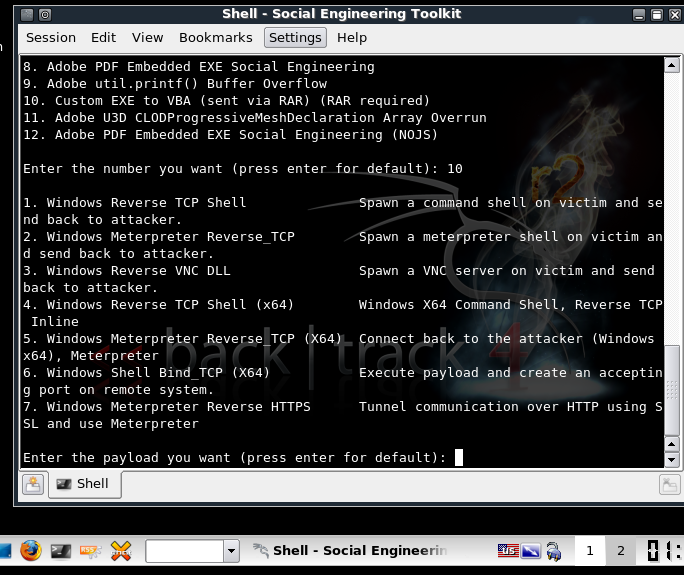

Рисунок 2. Для рассылки доступны различные начинки эксплойтов.

Я выбираю пункт 10 “Custom EXE to VBA (sent via RAR)”. Таким образом, мы отправим жертве вредоносный файл RAR.

Рисунок 3. Различные опции начинок эксплойтов. Также мы можем увидеть, как SET использует расширение Metasploit Meterpreter для получения доступа к удаленной системе.

Как только вы выбрали вид рассылки, необходимо будет ввести адрес e-mail жертвы. Также нужно предоставить данные учетной записи Gmail, так как мы будемиспользовать Gmail для отправки сообщения. Кроме того, существует возможность использования собственного SMTP сервера. Выбор остается за пользователем.

Для рассылки можно выбрать готовые шаблоны. На рисунке 4 показаны шаблоны, доступные для отправки в виде e-mail. Существует возможность создать свой собственный шаблон и сохранить его для дальнейшего использования. Создание своего шаблона имеет одно преимущество: ваше сообщение сможет избежать спам-фильтра и будет доставлено жертве. Таким образом, жертва будет уверена в надежности источника письма.

Рисунок 4. Шаблоны SET. Использование собственного шаблона дает большие шансы уклонения от спам-фильтра.

Атака с веб-сайта:

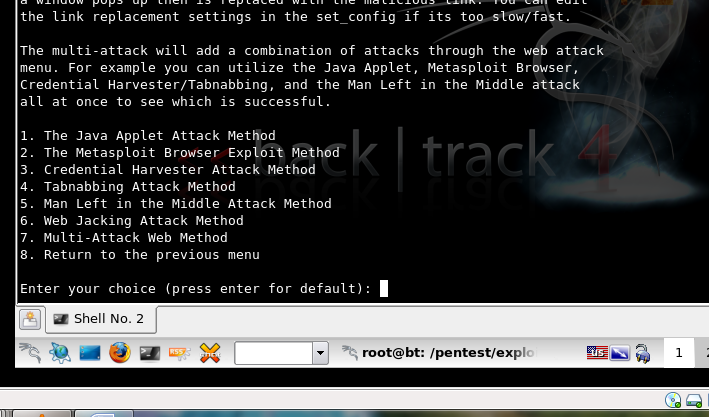

Рисунок 5. Список опций, доступных в качестве направлений атаки с веб-сайта. Подробней будет рассмотрен метод JAVA апплета.

Tabnabbling – один из методов, при котором вы можете клонировать содержимое всего сайта и перехватывать нажатия клавиш на странице, размещенной на подменном сервере SET. Обычно при переключении вкладок пользователь видит страницу входа и становится жертвой атаки, ничего не подозревая он выдает информацию злоумышленнику . Другие атаки, вроде Metasploit browser exploit, используют уязвимость в браузере и получают полный доступ к системе жертвы. Метод Credential harvester помогает украсть личную информацию жертвы.

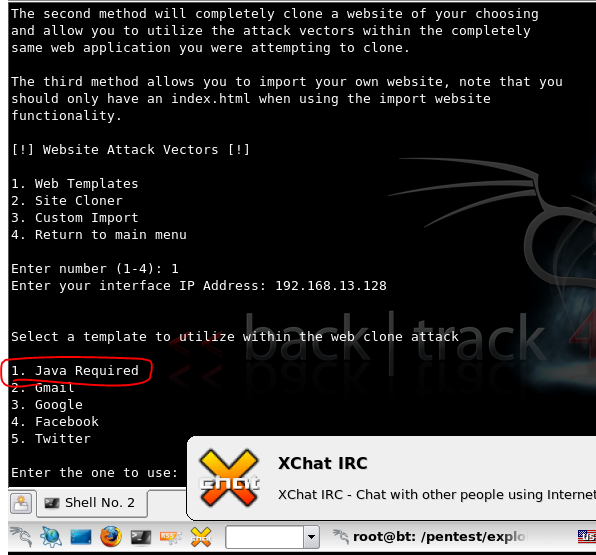

Рисунок 6. Выбор JAVA апплета в качестве шаблона.

Мы выбираем шаблон, требующий у пользователя разрешение на запуск JAVA плагина. В последующих меню мы выберем исполняемый файл shikata_ga_nai. Он эффективно уклоняется от антивируса и является достаточно мощным средством для получения управления над системой жертвы.

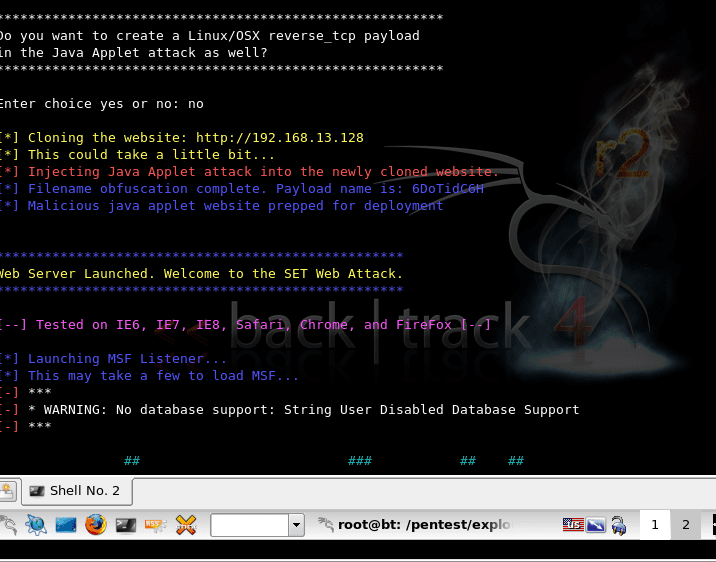

Рисунок 7. Происходит клонирование содержимого сайта, доступного по IP адресу 192.168.13.128. Также сообщается об успешной работе эксплойта в браузерах IE6, IE7, Safari и Firefox. В этом инструменте мы видим применение Metasploit для получения доступа.

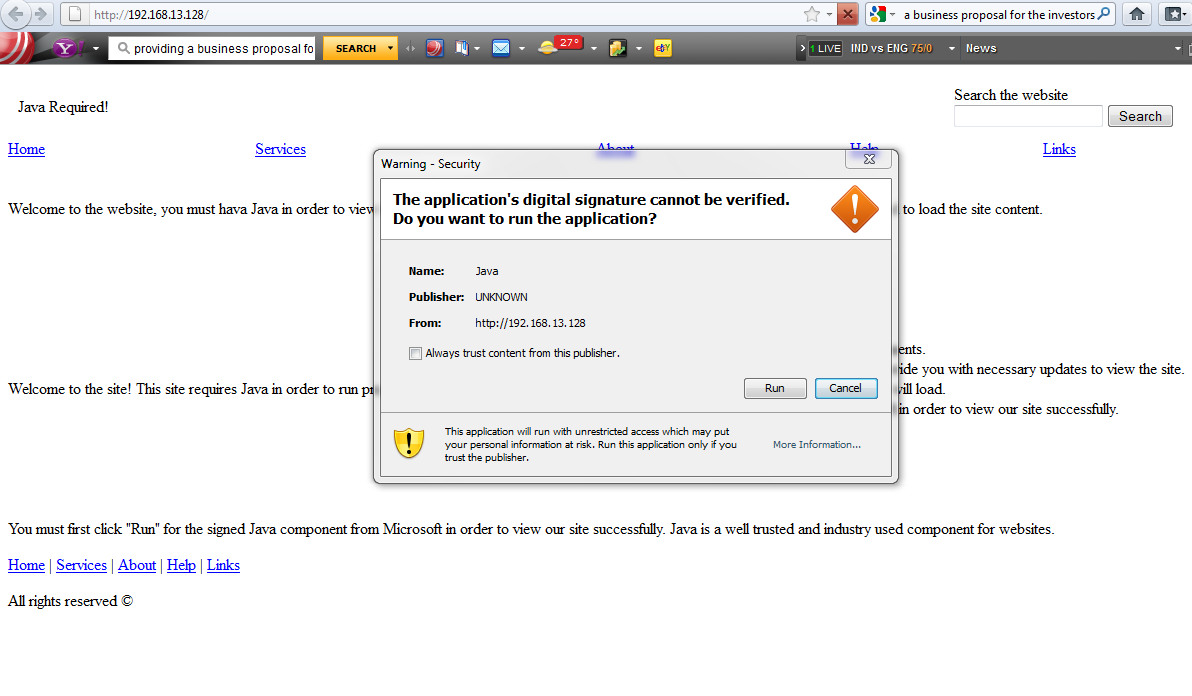

На Рисунке 8 изображено всплывающее окно в браузере при посещении страницы http://192.168.13.128

Данный способ можно использовать для проверки осведомленности сотрудников и стойкости к угрозам социальной инженерии во время испытания проникновением.

Рисунок 8. Всплывающее окно спрашивает разрешение пользователя на запуск JAVA апплета, но когда пользователь нажимает кнопку “OK”, шелл meterpreter получит доступ к машине жертвы.

В данной статье дано краткое описание Social Engineer’s Toolkit (Набор Социального Инженера). В последующих статьях будут рассмотрены различные виды атак. Если у вас есть какие-либо пожелания, касающиеся данной темы, вы можете связаться со мной в любое время.

Источник