Установка и настройка второго контроллера домена.

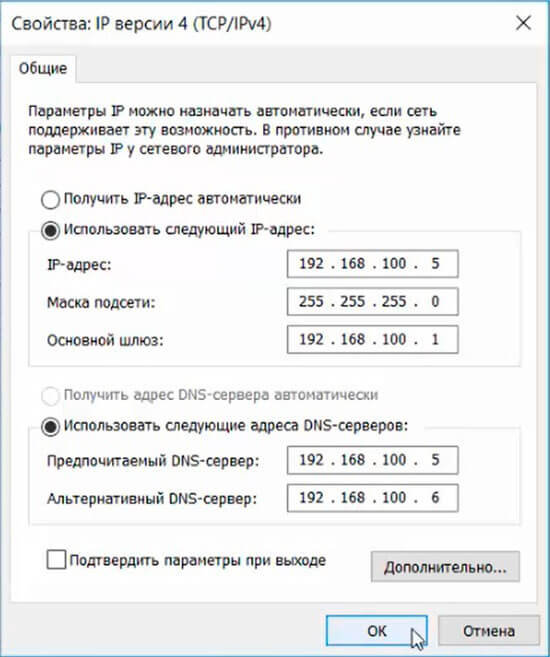

1. На первом контроллере домена открываем сетевые настройки первого сервера. Для этого в поле поиска набираем ncpa.cpl. Далее выбираем нужный сетевой интерфейс, правый клик — «Свойства — IP версии 4(TCP/IPv4). — Свойства». В поле альтернативный интерфейс, вписываем IP-адрес добавочного контроллера домена (в данном случае 192.168.100.6).

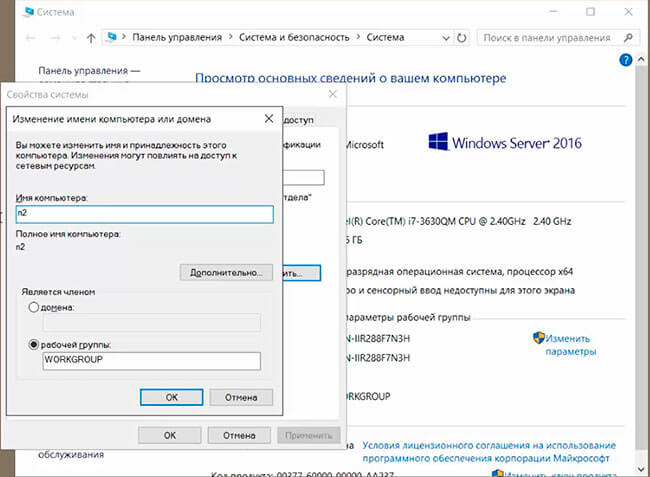

2. Затем переходим на второй сервер и задаём имя будущему серверу: «Этот компьютер — Свойства — Изменить параметры — Изменить». В поле «Имя компьютера» задаём имя серверу, далее «ОК». Потребуется перезагрузка компьютера, соглашаемся.

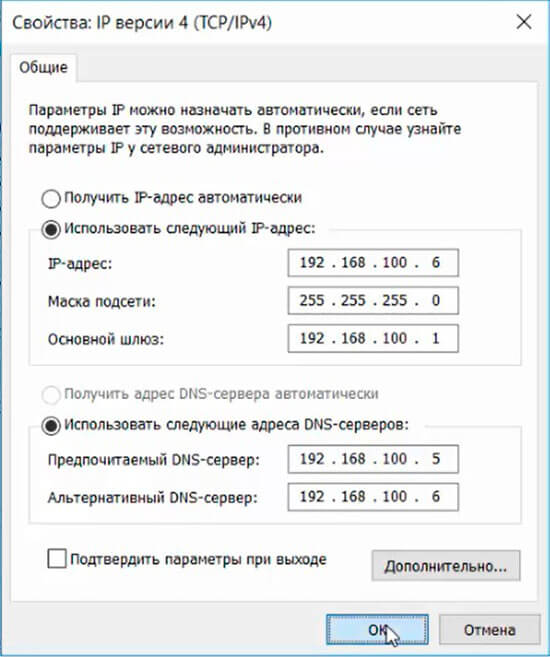

3. После перезагрузки переходим к настройке сетевого интерфейса. Для этого в поле поиск пишем ncpa.cpl. Выбираем нужный интерфейс, правый клик — «Свойства — IP версии 4(TCP/IPv4). — Свойства». В открывшемся окне заполняем поля:

- IP-адрес: IP-адрес сервера (например, 192.168.100.6)

- Маска подсети: например, 255.255.255.0 (маска 24 бит)

- Основной шлюз: например, 192.168.100.1

- Предпочитаемый DNS-сервер: IP-адрес первого сервера (например, 192.168.100.5)

- Альтернативный DNS-сервер: IP-адрес второго сервера (например, 192.168.100.6)

Затем нажимаем «ОК».

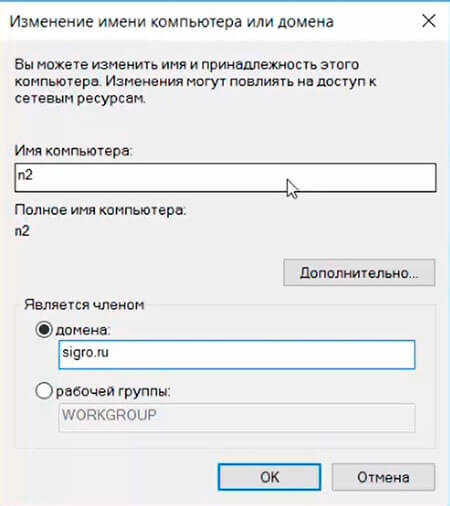

4. Добавляем в домен новый сервер. Для этого выбираем «Этот компьютер — Свойства — Изменить параметры — Изменить». Ставим чекбокс «Является членом домена» и вписываем имя домена. Затем «ОК».

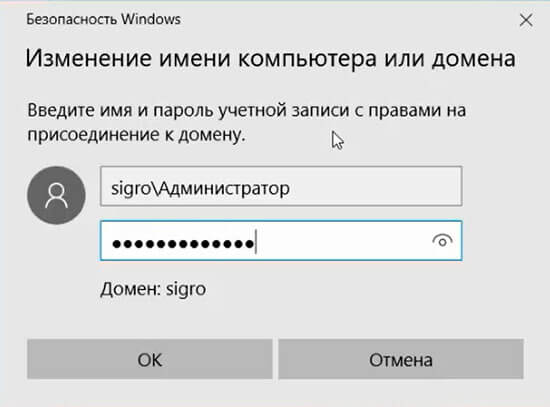

5. В диалоге «Изменение имени компьютера или домена» вводим имя пользователя домена с административными правами (пользователь должен иметь возможность добавлять компьютеры в домен), далее «ОК».

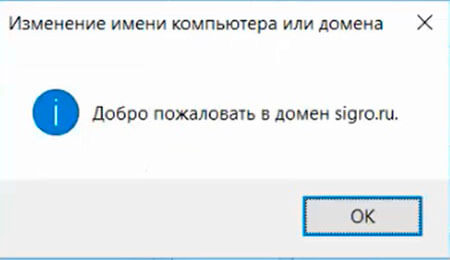

6. При успешной операции появится надпись «Добро пожаловать в домен. «. Нажимаем «ОК».

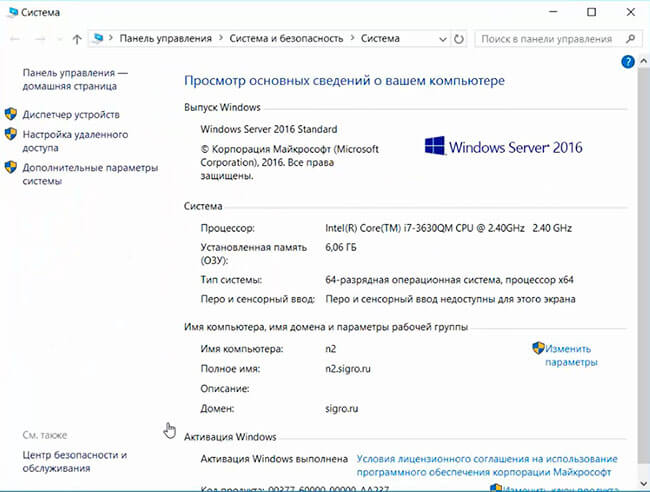

7. После перезагрузки компьютера в окне «Просмотр основных сведений о вашем компьютере» можно проверить напротив «Полное имя», что компьютер вошел в состав домена.

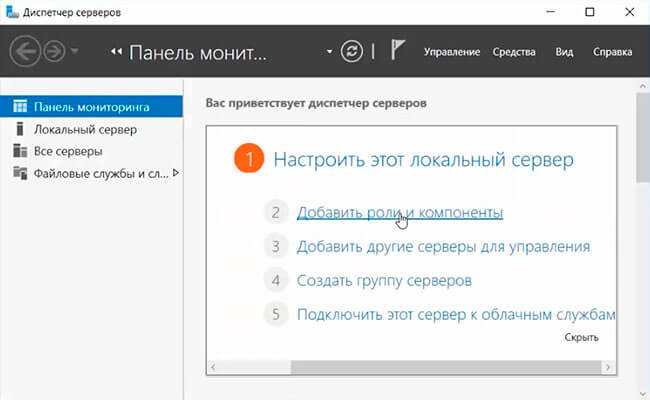

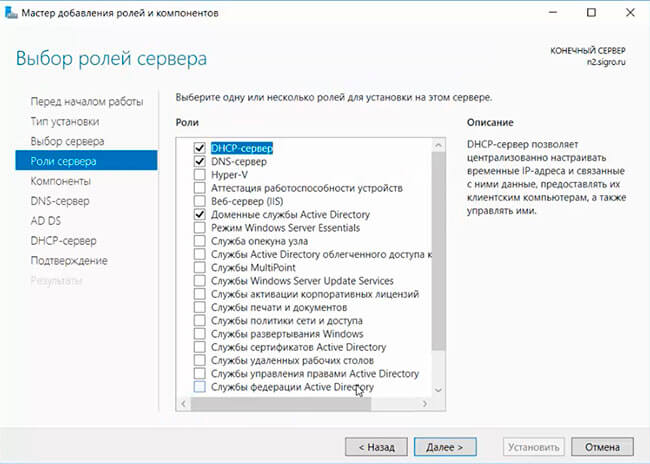

8. На этом подготовительный этап закончен, пора устанавливать необходимые роли на сервер. Для этого открываем «Диспетчер серверов» — «Добавить роли и компоненты». Необходимо установить DNS-сервер, Доменные службы Active Directory, DHCP-сервер.

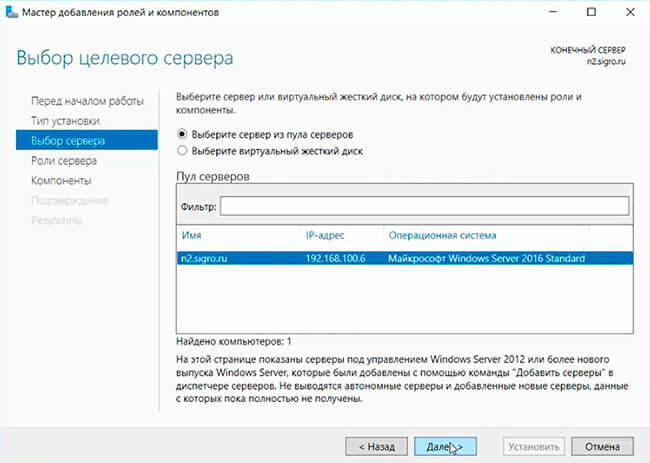

9. Читаем информацию в окне «Перед началом работы», нажимаем «Далее». В следующем окне «Выбор типа установки» оставляем чекбокс «Установка ролей или компонентов» по умолчанию, снова «Далее». Выбираем наш сервер из пула серверов, затем «Далее».

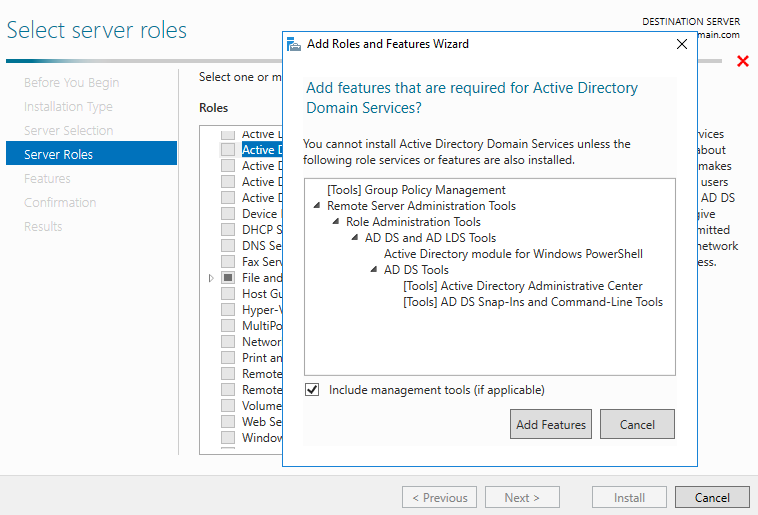

10. В окне «Выбор ролей сервера» выбираем DNS-сервер, Доменные службы Active Directory, DHCP-сервер. При добавлении роли будет появляться предупреждение, например «Добавить компоненты, необходимые для DHCP-сервер». Нажимаем «Добавить компоненты». После выбора нужных ролей нажимаем «Далее».

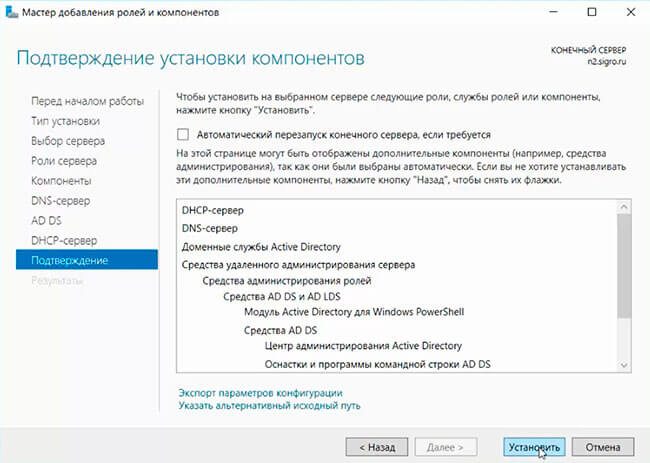

11. В новом окне «Выбор компонентов» игнорируем «Выберите один или несколько компонентов для установки на этом сервере», нажимаем Далее. В следующем окне «DHCP-сервер» читаем на что обратить внимание при установке DHCP-сервера, затем «Далее». В новом окне «Подтверждение установки» проверяем выбранные роли, нажимаем «Установить».

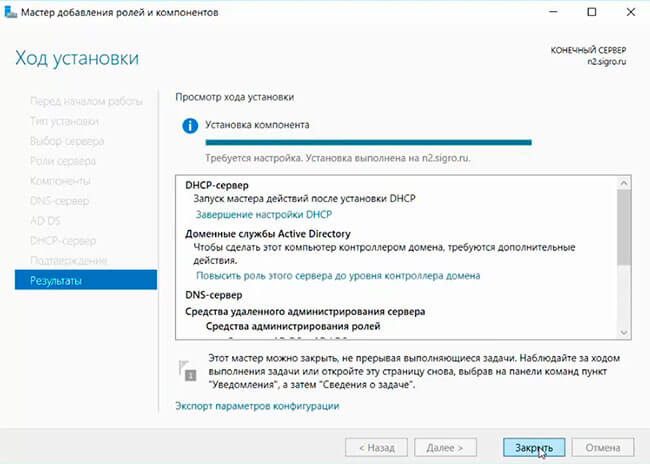

12. Появится окно с ходом установки выбранных компонентов. Данное окно можно закрыть, оно на процесс установки уже не влияет.

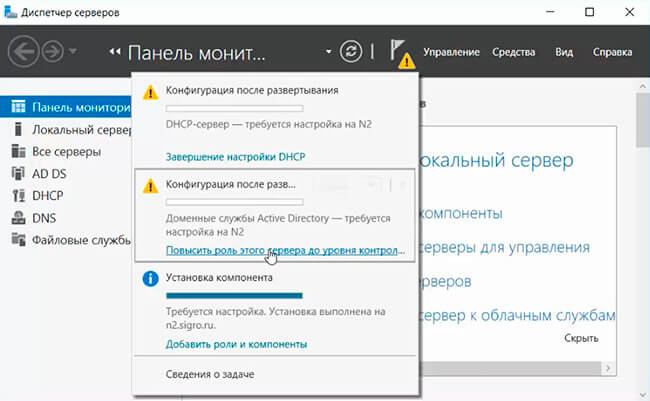

13. После того, как установятся выбранные компоненты, в «Диспетчер серверов» нажимаем значок предупреждения в виде восклицательного знака, выбираем «Повысить роль этого сервера до уровня контроллера домена».

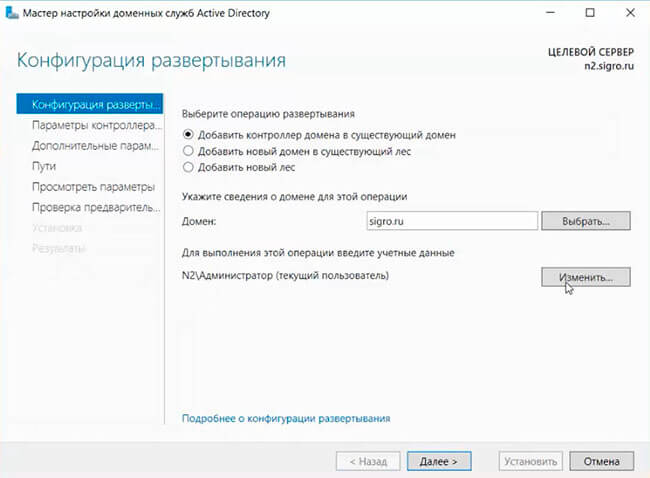

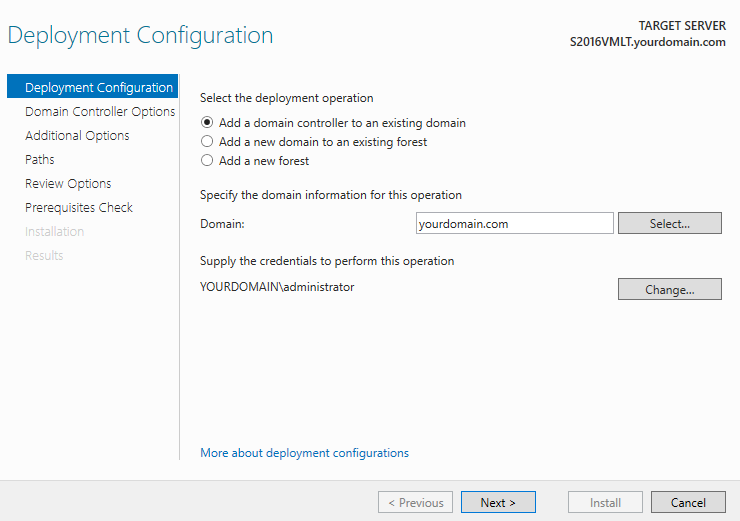

14. Появится «Мастер настройки доменных служб Active Directory». В окне «Конфигурация развертывания» оставляем по умолчанию чекбокс «Добавить контроллер домена в существующий домен», проверяем название домена в поле «Домен». Напротив поля (текущий пользователь) нажимаем кнопку «Изменить».

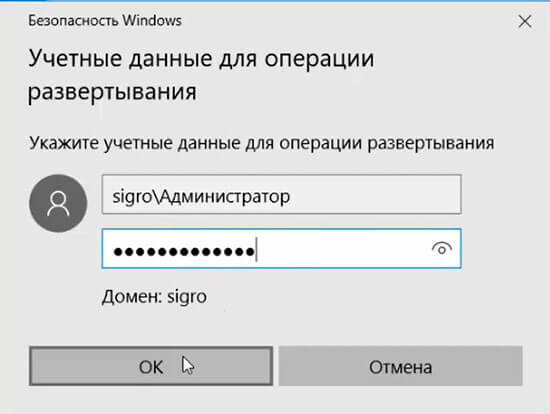

15. Вводим логин и пароль пользователя в домене с административными правами. Нажимаем «ОК». Затем «Далее».

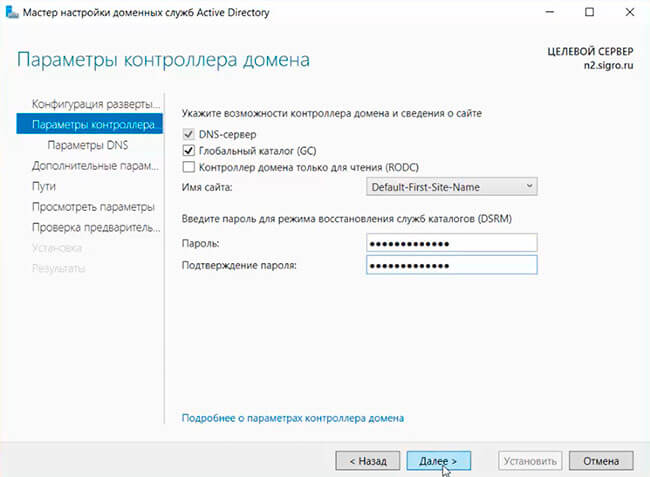

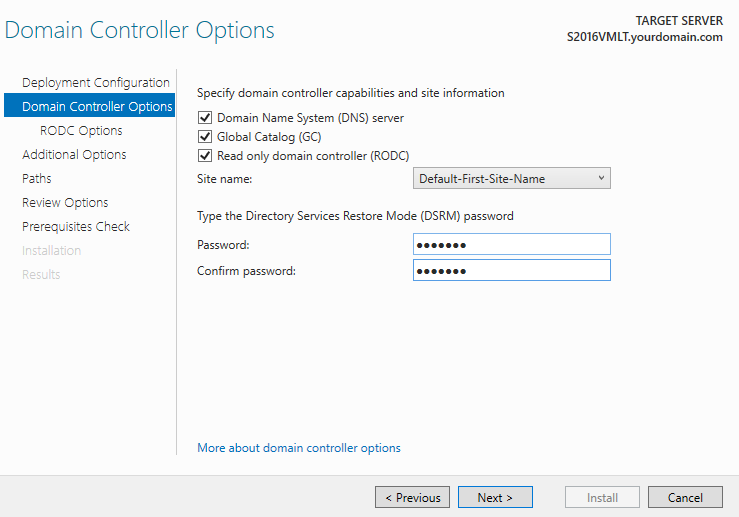

16. В окне «Параметры контроллера домена» вводим парль для режима восстановления служб каталогов (DSRM), снова «Далее».

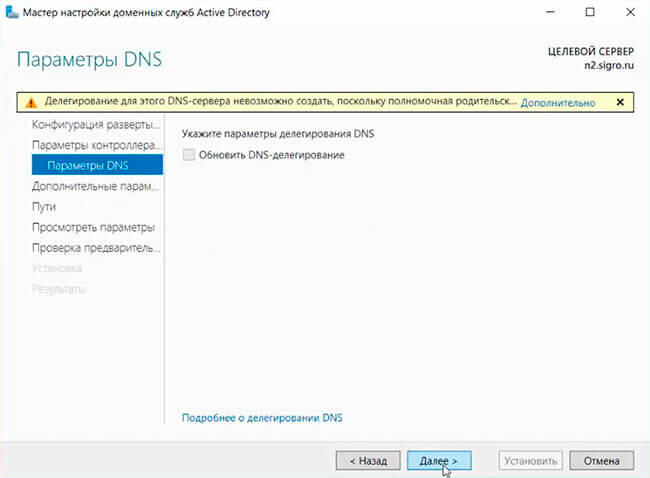

17. В окне «Параметры DNS» игнорируем предупреждение о том, что делегирование для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена», просто жмем «Далее».

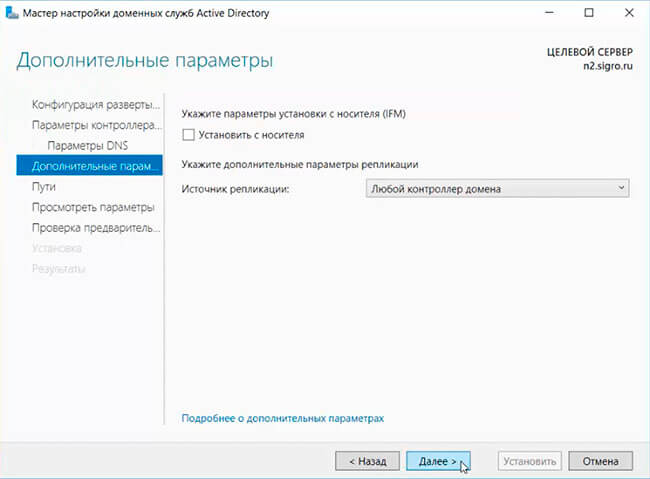

18. В окне «Дополнительные параметры» источник репликации оставляем «Любой контроллер домена», снова «Далее».

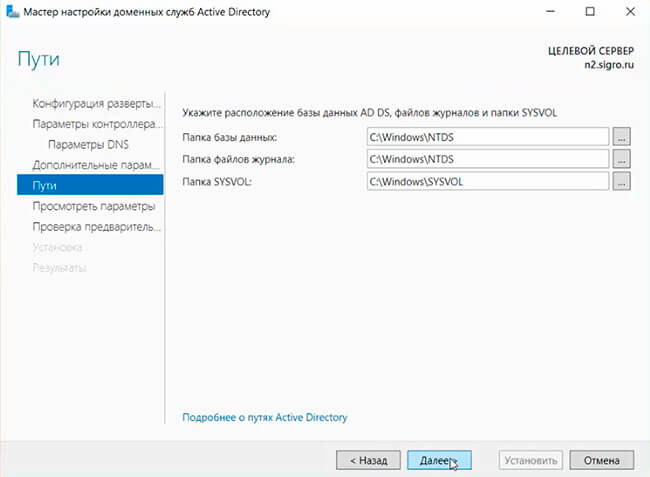

19. Расположение базы данных AD DS, файлов журналов и папки SYSVOL оставляем по умолчанию, нажимаем «Далее».

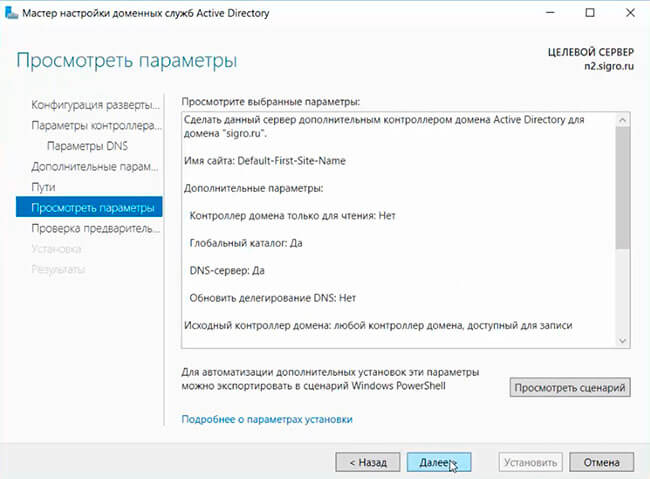

20. Просматриваем параметры, настроенные в «Мастер настройки доменных служб Active Directory», затем «Далее».

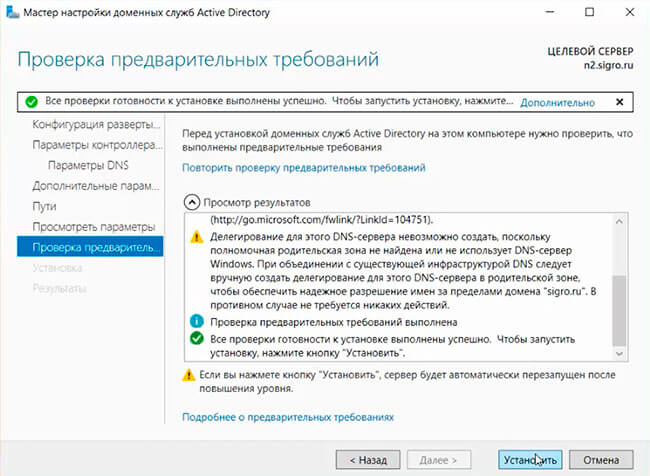

21. В окне «Проверка предварительных требований» проверяем, что появился зеленый чекбокс. Таким образом все проверки готовности к установке выполнены успешно. Нажимаем «Установить».

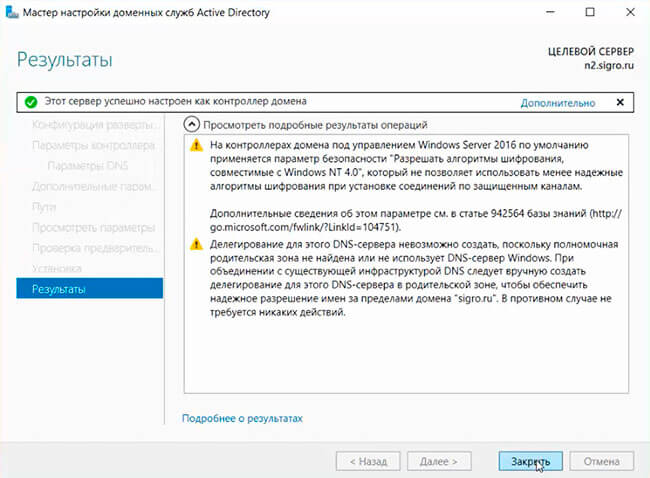

22. В следующем окне читаем, что «Этот сервер успешно настроен как контроллер домена». Читаем предупреждения, нажимаем «Закрыть».

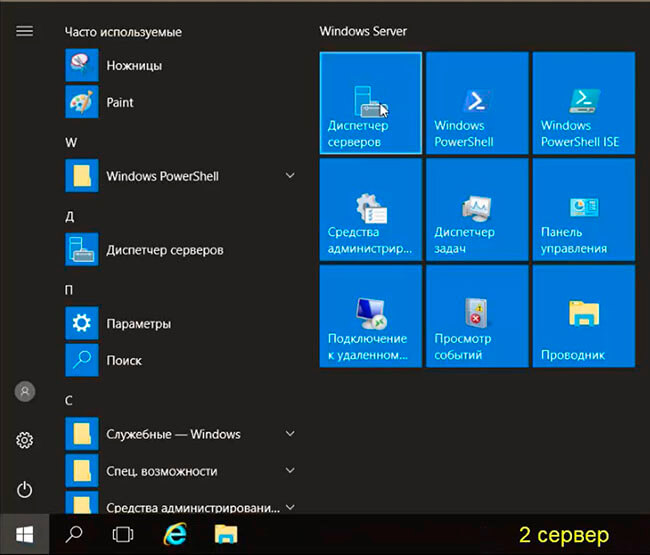

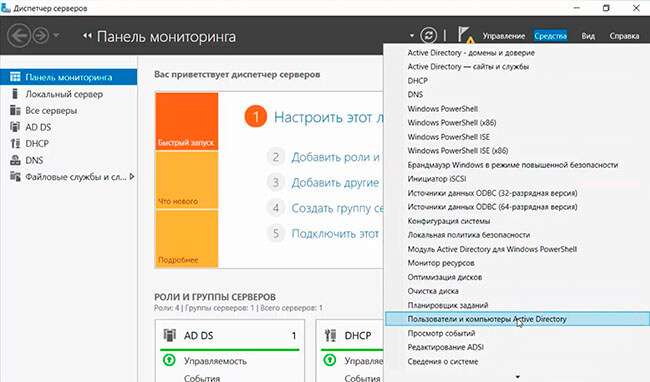

23. Пришло время проверить работоспособность Доменных служб Active Directory и DNS-сервера. Для этого открываем «Диспетчер серверов».

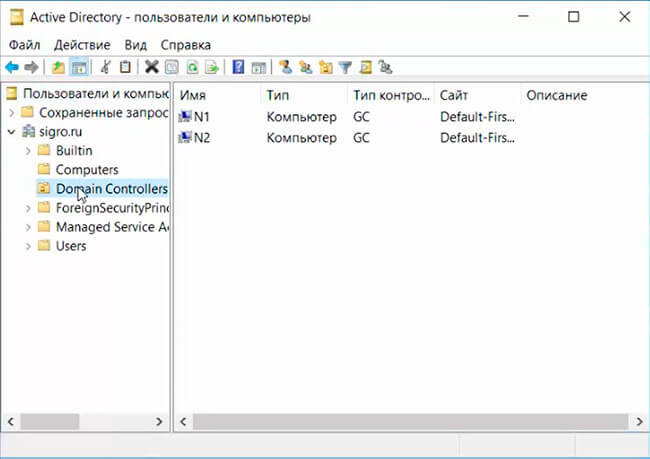

24. Выбираем «Средства» — «Пользователи и компьютеры Active Directory».

25. Открываем наш домен и раскрываем подразделение «Domain Controllers». В окне напротив проверяем наличие второго сервера как контроллера домена.

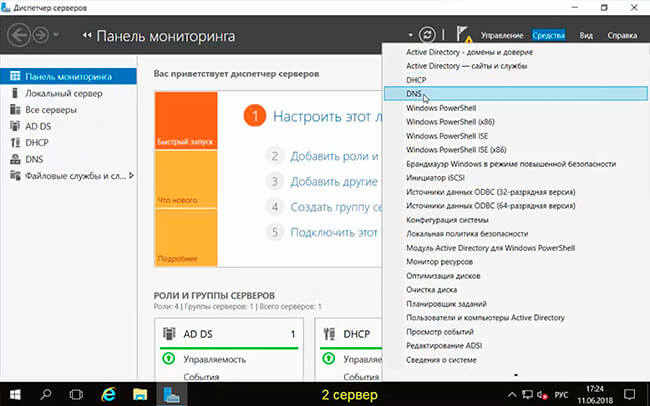

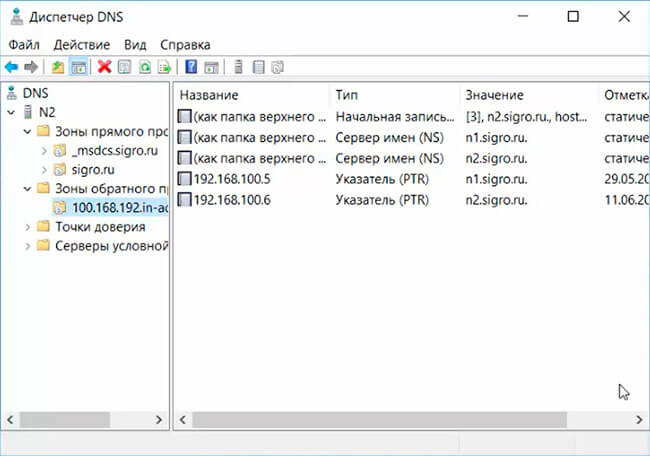

26. Далее в «Диспетчер серверов» выбираем «Средства» — «DNS».

27. Проверяем наличие IP-адреса второго сервера в зоне прямого и в зоне обратного просмотра.

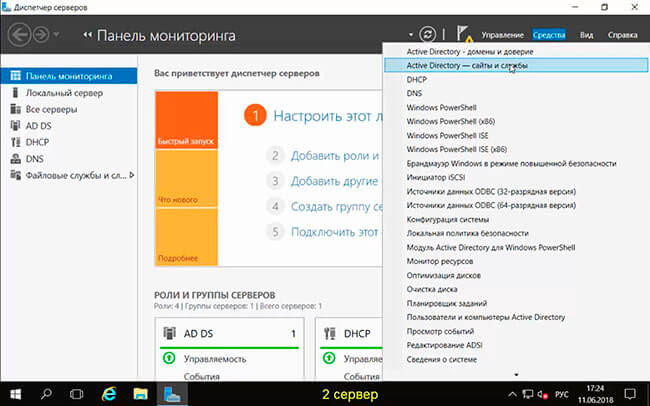

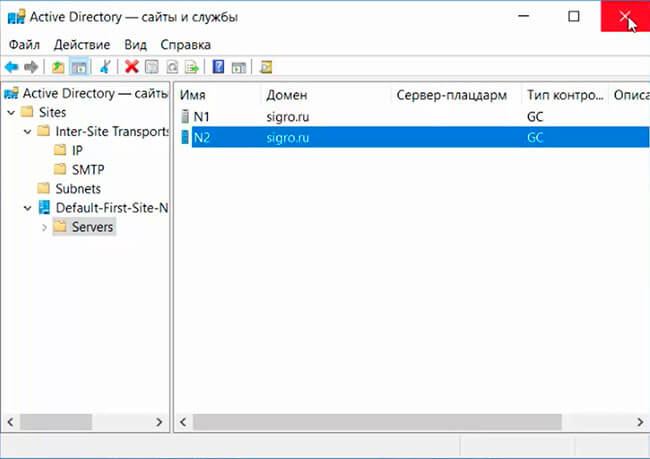

28. Затем выбираем «Active Directory — сайты и службы».

29. Раскрываем дерево «Active Directory — сайты». Проверяем наличие второго контроллера домена напротив «Servers».

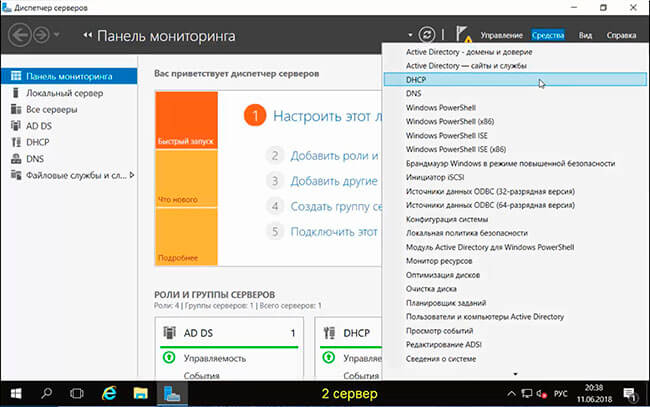

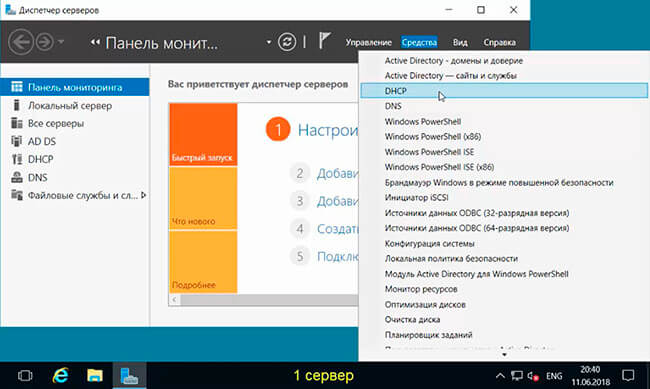

30. Пришло время настроить DHCP-сервер. Для этого на втором сервере выбираем в «Диспетчер серверов» — «Средства» — «DHCP».

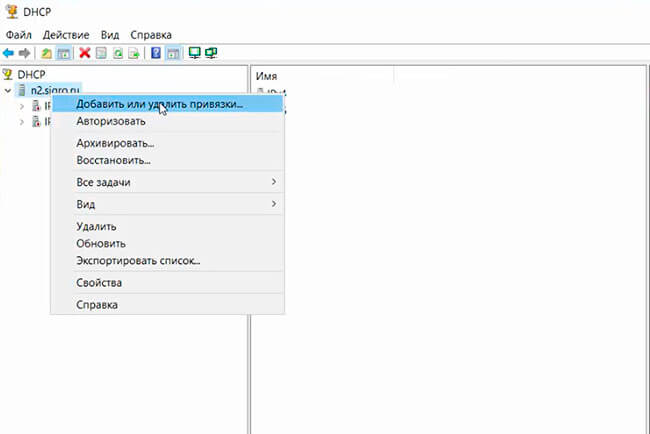

31. Выбираем добавочный сервер, правой клавишей мыши — «Добавить или удалить привязки».

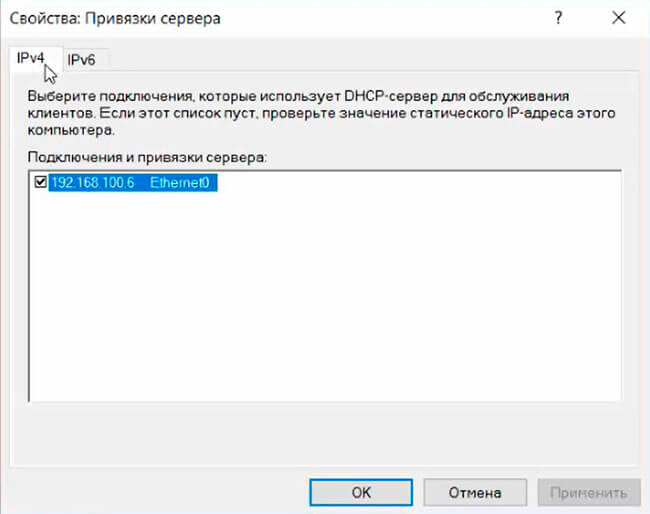

32. Проверяем настройку сетевого интерфейса, через который будут обслуживать DHCP-клиенты на втором сервере.

33. Объединяем два DHCP-сервера. Конфигурация высокой доступности, режим балансировка высокой нагрузки. Распределяем нагрузку на сервера 50×50. Для настройки на первом сервере, где установлен и настроен DHCP-сервер, выбираем «Диспетчер серверов» — «Средства» — «DHCP».

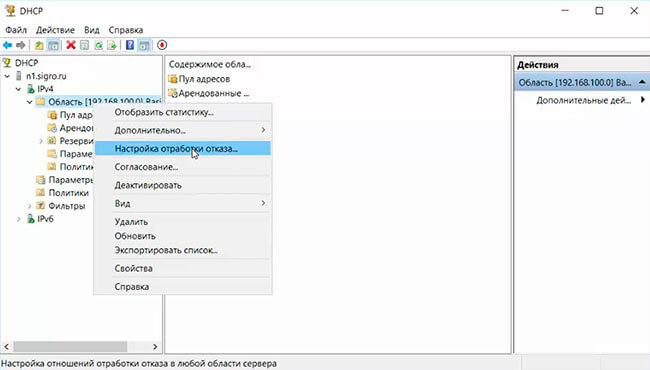

34. Правый клик на созданную в DHCP-сервере область, далее «Настройка отработки отказа. «.

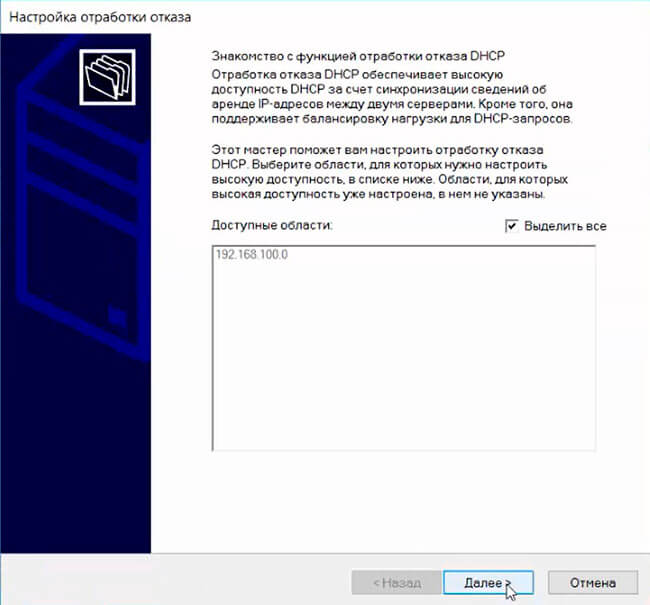

35. Появится мастер «Настройка отработки отказа», затем «Далее».

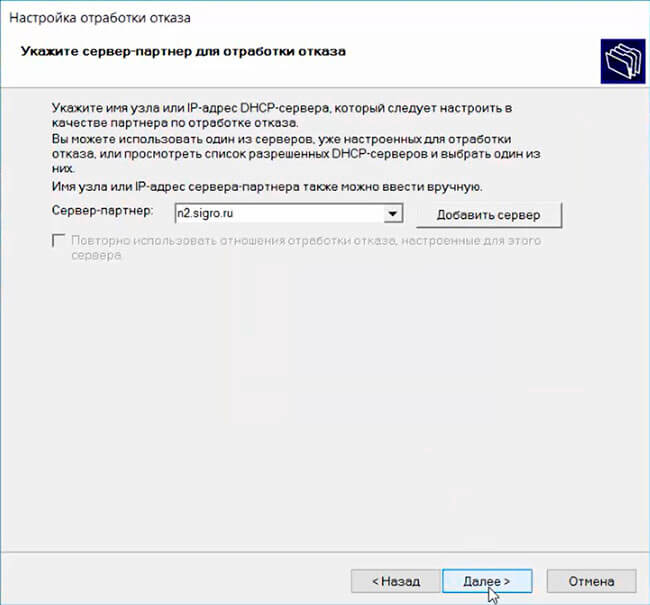

36. Указываем сервер-партнер для отработки отказа. Для этого в поле «Сервер партнер» с помощью кнопки «Добавить сервер» добавляем второй (дополнительный) сервер, на котором развернута роль DHCP-сервер. Затем нажимаем «Далее».

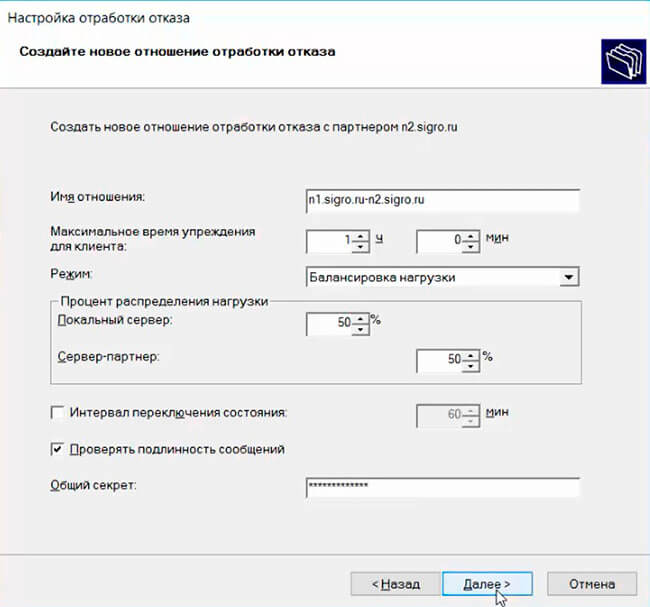

37. В поле «Общий секрет» вписываем пароль. Остальные настройки можно оставить по умолчанию, в том числе процент распределения нагрузки Локальный сервер — Сервер партнер — 50% на 50%. Снова «Далее».

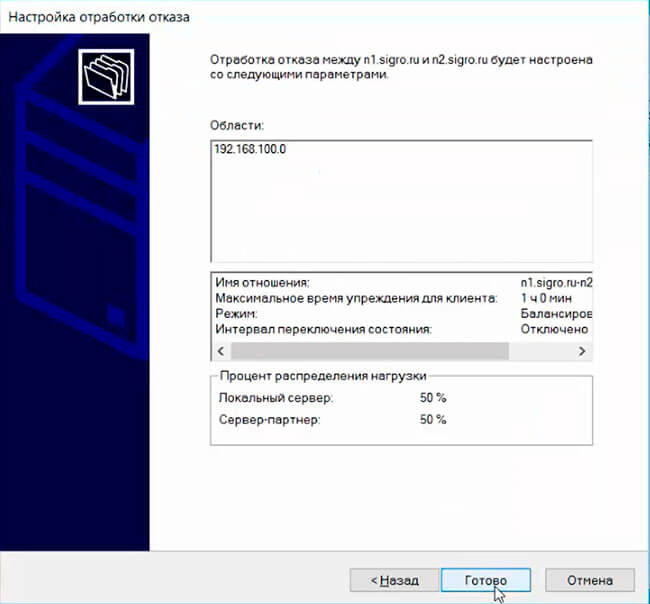

38. Проверяем параметры настройки отработки отказа между первым сервером и дополнительным сервером. Нажимаем «Готово».

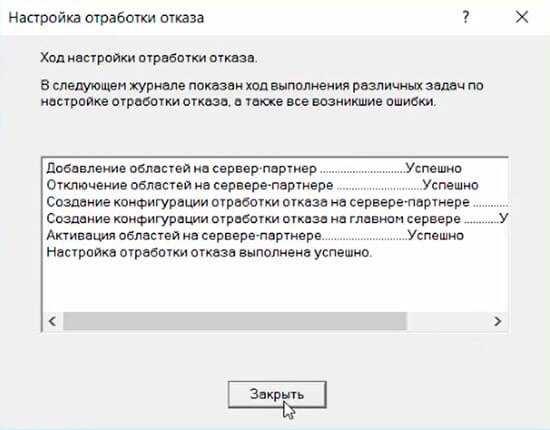

39. Смотрим в ходе настройки отработки отказа, чтобы все было «Успешно» и закрываем мастер.

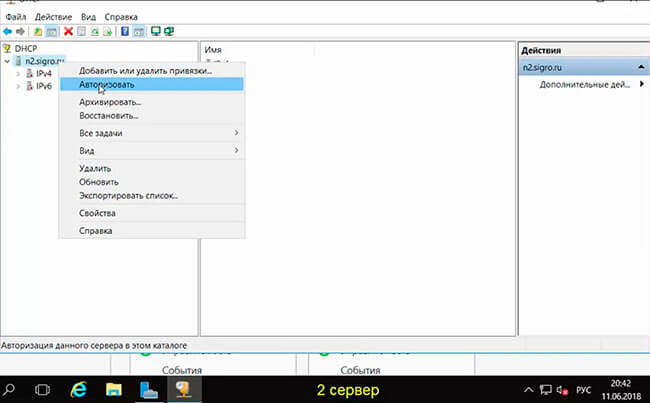

40. Открываем второй сервер. «Диспетчер серверов» — «Средства» — «Авторизовать».

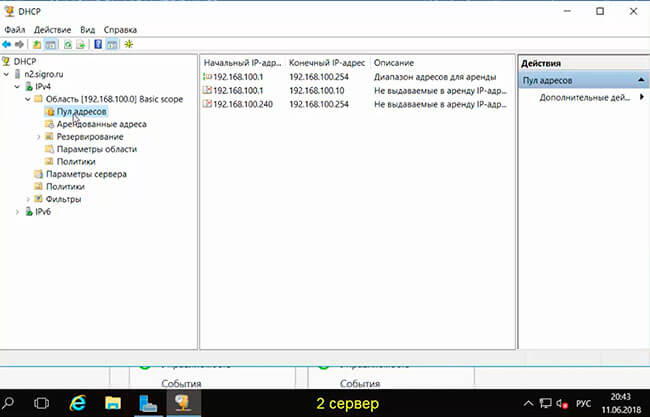

41. Проверяем «Пул адресов». Будет произведена синхронизация DHCP-серверов.

На этом процесс установки и настройки Active Directory, DHCP, DNS закончен. Посмотреть, что и как делать, можно здесь:

Установка RODC контроллера домена на Windows Server 2016

Впервые функционал контроллера домена, доступного только на чтение (RODC — read-only domain controller), был представлен в Windows Server 2008. Основная задача, которую преследует технологией RODC, возможность безопасной установки собственного контролера домена в удаленных филиалах и офисах, в которых сложно обеспечить физическую защиту сервера с ролью DC. Контроллер домена RODC содержит копию базы Active Directory, доступную только на чтение. Это означает, что никто, даже при получении физического доступа к такому контроллеру домена, не сможет изменить данные в AD (в том числе сбросить пароль администратора домена).

В это статье мы рассмотрим основные особенности использования и процедуру установки нового контроллера домена RODC на базе Windows Server 2016.

Особенности контроллера домена RODC

Основные отличия RODC от обычных контроллером домена, доступных для записи (RWDC)

- Контроллер домена RODC хранит копию базы AD, доступную только для чтения. Соответственно, клиенты такого контролера домена не могут вносить в нее изменения.

- RODC не реплицирцирует данные AD и папку SYSVOL на другие контроллеры домена (RWDC).

- Контроллер RODC хранит полную копию базы AD, за исключением хэшей паролей объектов AD и других атрибутов, содержащих чувствительную информацию. Этот набор атрибутов называется Filtered Attribute Set (FAS). Сюда относятся такие атрибуты, как ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys и т.д. В случае необходимости в этот набор можно добавить и другие атрибуты, например при использовании LAPS, в него следует добавить атрибут ms-MCS-AdmPwd.

- При получении контроллером RODC запроса на аутентификацию от пользователя, он перенаправляет этот запрос на RWDC контроллер.

- Контроллер RODC может кэшировать учетные данные некоторых пользователей (это ускоряет скорость авторизации и позволяет пользователям авторизоваться на контроллере домена, даже при отсутствии связи с полноценным DC).

- На контроллеры домена RODC можно давать административный доступ обычным пользователям (например, техническому специалисту филиала).

Требования, которые должны быть выполнены для разворачивания Read-Only Domain Controller.

- На сервере должен быть назначен статический IP

- Файервол должен быть отключен или корректно настроен для прохождения трафика между DC и доступа от клиентов

- В качестве DNS сервера должен быть указан ближайший RWDC контроллер

Установка RODC из графического интерфейса Server Manager

Откройте консоль Server Manager и добавьте роль Active Directory Domain Services (согласитесь с установкой всех дополнительных компонентов и средств управления).

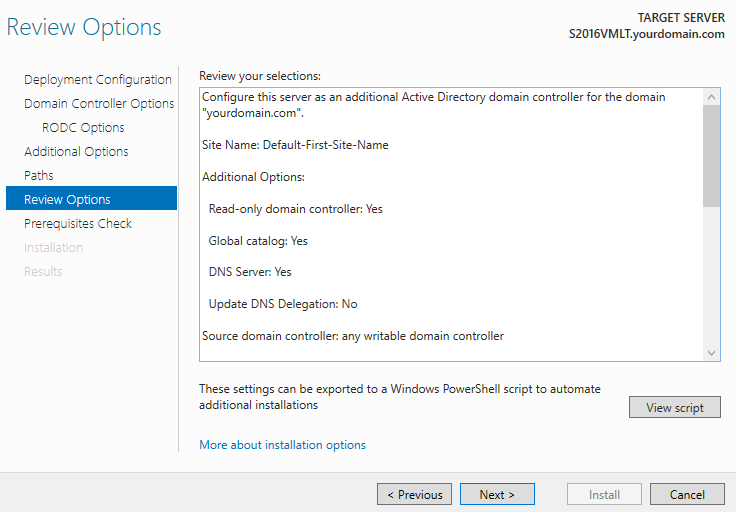

На этапе указания настроек нового DC, укажите что нужно добавить новый контроллер домена в существующий домен (Add a domain controller to an existing domain), укажите имя домена и, если необходимо, данные учетной записи пользователя с правами администратора домена.

Выберите, что нужно установить роль DNS сервера, глобального каталога (GC) и RODC. Далее выберите сайт, в котором будет находится новый контролер и пароль для доступа в DSRM режиме.

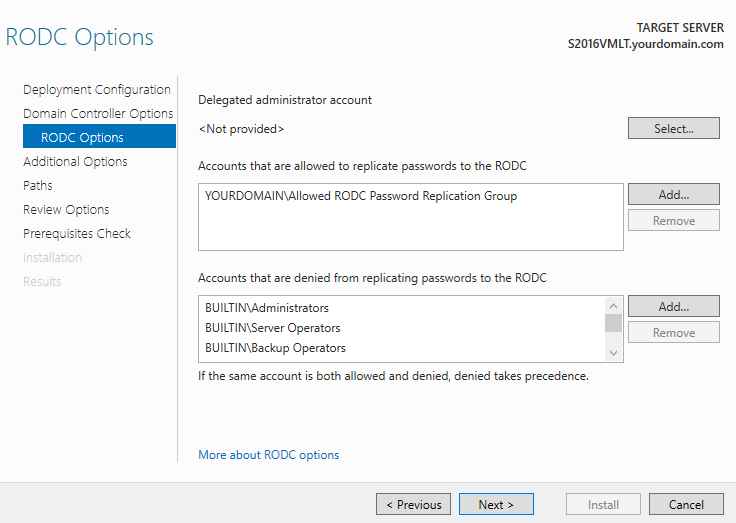

В следующем окне указания параметров RODC нужно указать пользователей, которым нужно предоставить административной доступ к контроллеру домена, а также список учетных записей/групп, пароли которых разрешено и запрещено реплицировать на данный RODC (можно задать и позднее).

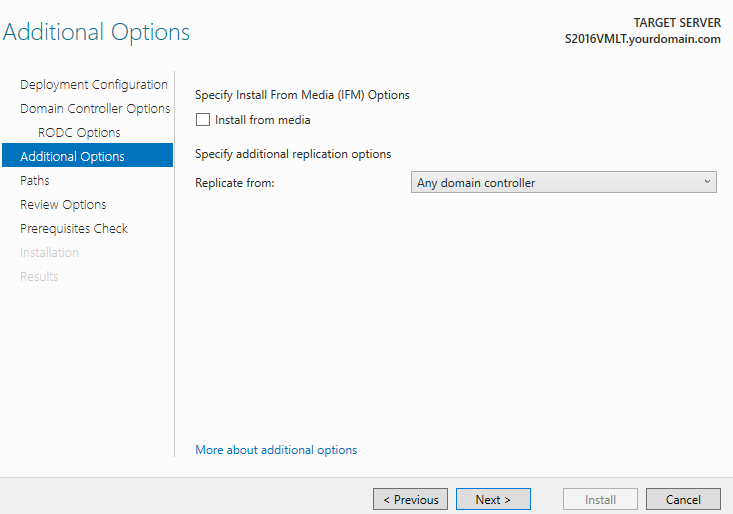

Укажите, что данные базы AD можно реплицировать с любого DC.

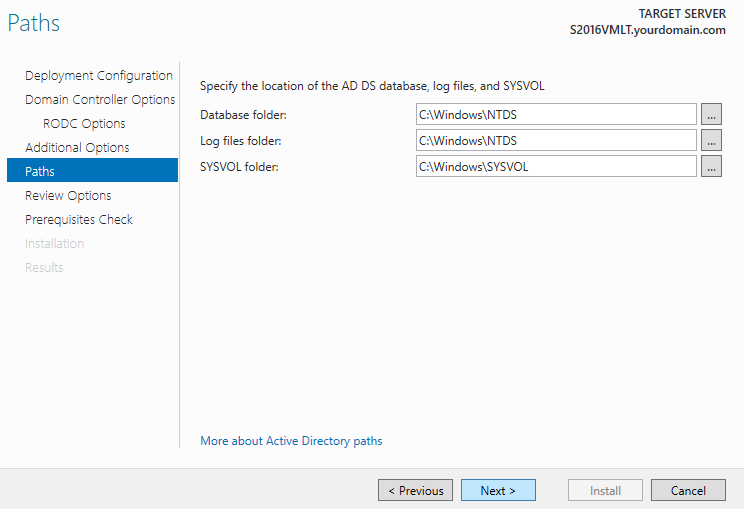

Затем укажите пути к базе NTDS, ее журналам и папке SYSVOL (в случае необходимости их можно перенести на другой диск позднее).

На этом все. После проверки всех условий, можно запустить установку роли.

Установка RODC с помощью PowerShell

Для разворачивания нового RODC с помощью PowerShell, нужно установить роль ADDS и PowerShell модуль ADDS.

Add-WindowsFeature AD-Domain-Services, RSAT-AD-AdminCenter,RSAT-ADDS-Tools

Теперь можно запустить установку RODC:

Install-ADDSDomainController -ReadOnlyReplica -DomainName yourdimain.com -SiteName «Default-First-Site-Name» -InstallDns:$true -NoGlobalCatalog:$false

После окончания работы командлет запросит перезагрузку сервера.

Проверить, что сервер работает в режиме RODC можно с помощью команды:

Get-ADDomainController -Identity S2016VMLT

Значение атрибута IsReadOnly должно быть True.

Политики репликации паролей RODC

На каждом RODC можно определить список пользователей и групп, пароли которых можно или нельзя реплицировать на данный контроле домена.

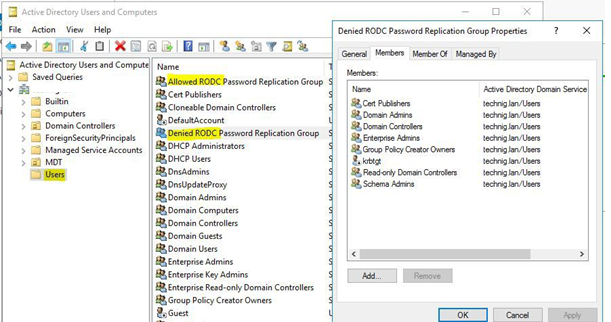

По умолчанию в домене создаются две новые глобальные группы

- Allowed RODC Password Replication Group

- Denied RODC Password Replication Group

Первая группа по умолчанию пуста, а во второй содержатся административные группы безопасности, пароли пользователей которых нельзя реплицировать и кэшировать на RODC с целью исключения риска их компрометации. Сюда по-умолчанию входят такие группы, как:

- Group Policy Creator Owners

- Domain Admins

- Cert Publishers

- Enterprise Admins

- Schema Admins

- Аккаунт krbtgt

- Account Operators

- Server Operators

- Backup Operators

Как правило, в группу Allowed RODC Password Replication Group можно добавить группы пользователей филиала, который обслуживает данный RODC.

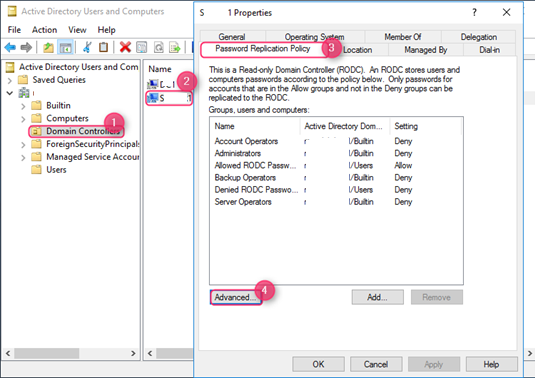

В том случае, если в домене несколько DC, стоит создать такие группы индивидуально для каждого RODC. Привязка групп к контроллеру домена RODC выполняется в свойствах сервера в консоли ADUC на вкладке Password

Replication Policy (подробнее).

При подключении консолью ADUC к контроллеру домена с ролью RODC даже администратору домена будет недоступно редактирование атрибутов пользователей/компьютеров (поля недоступны для редактирования) или создание новых.