- Создание локального домена windows

- Создание контроллера домена Active Directory Domain Services

- Виртуальный сервер на базе Windows

- Что это такое?

- Подготовка Windows Server и конфигурация сети

- Создание и конфигурация сети

- Настройка сетевого адаптера контроллера домена

- Установка Active Directory Domain Service

- Настройка

- Создание учетных записей

- Руководство по созданию и настройке управляемого домена доменных служб Azure Active Directory Tutorial: Create and configure an Azure Active Directory Domain Services managed domain

- Предварительные требования Prerequisites

- Вход на портал Azure Sign in to the Azure portal

- Создание управляемого домена Create a managed domain

- Развертывание управляемого домена Deploy the managed domain

- Обновление настроек DNS для виртуальной сети Azure Update DNS settings for the Azure virtual network

- Включение учетных записей пользователей для Azure AD DS Enable user accounts for Azure AD DS

- Дальнейшие действия Next steps

Создание локального домена windows

Всем привет, вот наконец дошли руки чтобы написать для новичков, мануал как создать и настроить локальную сеть в домене Windows. Большую часть материала я выкладывал в разных статьях, так что давайте все разложим в хронологическом порядке. Что такое локальная сеть, википедия дает очень простой ответ Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN ) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

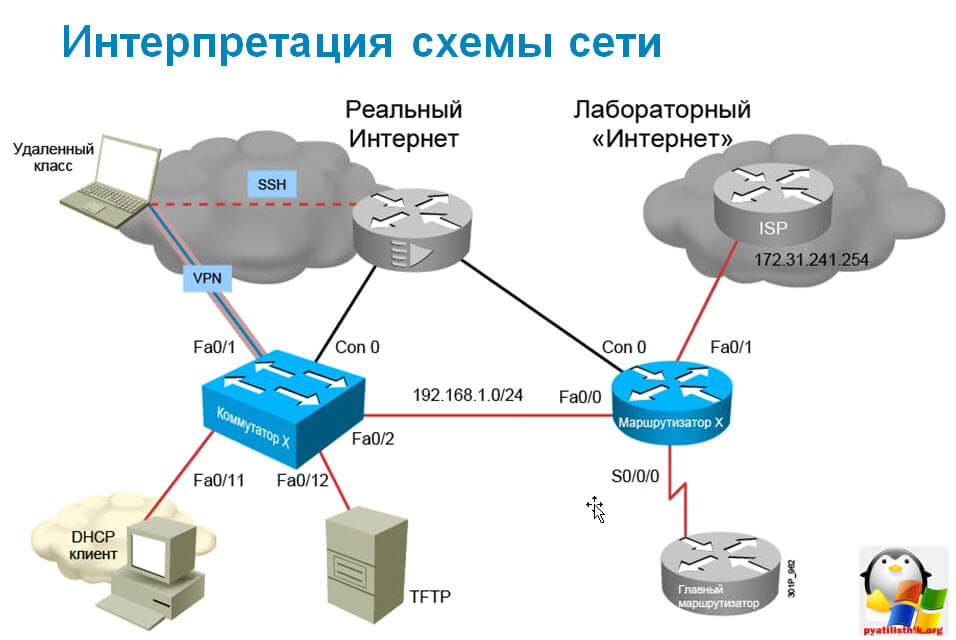

В идеале локальная сеть строится на ядре уровня L3, коммутаторах доступа L2, и конечные клиенты и серверы. Выглядит это приблизительно вот так

схема локальной сети

Предположим, что ваш сетевик все это настроил, теперь дело за вами. Для начала, чтобы организовать домен, нам нужно поставить операционную систему на сервер. На выбор на текущий момент два варианта это 2008R2 и 2012R2, я бы посоветовал последний. О том как поставить windows server смотрите ссылки ниже.

Далее когда вы поставили операционку нужно произвести первичные настройки, об это подробнее описано тут Первоначальная настройка сервера windows server 2008 R2

Далее задаем нашему серверу понятное имя, как это делается читайте в статье В помощь начинающим. Как сменить имя компьютера в windows server 2008 R2. После того как вы задали имя вашего сервера, который будет контроллером домена, не спешите его перезагружать, нужно дать ему статически ip адрес (Настроить статический ip адрес в windows server 2008R2 1 часть), той сети которую вы выбрали для вашей инфраструктуры (Планирование локальной сети / Как правильно спроектировать локальную сеть). Перезагружаемся, следующим шагом нам нужно установить контроллер домена и Active Directory, подробнее тут (Как установить Active Directory)

После установки Active Directory, вам нужно создать пользователей, группы и организационные подразделения, подробнее далее:

После создания учеток, нужно организовать рабочие места, а значит поставить клиентсвкие операционные системы:

После, установки всех клиентских систем, не будем же мы всем вручную настраивать ip адреса, для этого поставим и настроить DHCP сервер (Как установить DHCP в windows server 2008R2)

Нам нужно прийти в итоге вот к такому виду.

Теперь все клиентские компьютеры нужно занести в домен (Как добавить компьютер в домен windows 2008 R2)

После, того как сеть заработала, встает вопрос с активацией windows, в корпоративной среде с большим количеством сотрудников, ставят KMS сервер

После активации windows, следует создать одного локального администратора, общего для всех компьютеров, сделаем это с помощью групповой политики (Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2)

Создадим, обратную зону в DNS, для того чтобы ip могли разрешаться в DNS имена (Как создать обратную зону в windows server 2008R2)

Теперь, немного защитим домен и отнимем у пользователей возможность заносить компьютеры в домен (Как изменить количество компьютеров, которое пользователь может добавить в домен в Windows Server 2008 R2)

Никто не застрахован от ошибок, и случайного удаления какой либо сущности из Active Directory, поэтому включим механизм восстановления:

Следующим этапом идет необходимость, установить принтер через gpo, для экономии времени системного администратора.

Создание контроллера домена Active Directory Domain Services

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

Что это такое?

Доменные службы Active Directory (AD DS) — это реализация службы каталогов Microsoft, которая предоставляет централизованные службы проверки подлинности и авторизации. AD DS в Windows Server предоставляет мощную службу каталогов для централизованного хранения и управления безопасностью, например пользователями, группами и компьютерами, а также обеспечивает централизованный и безопасный доступ к сетевым ресурсам. Active Directory Domain Services используется для организации локальных вычислительных сетей.

Подготовка Windows Server и конфигурация сети

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

Установка Active Directory Domain Service

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

В качестве типа установки укажите Role-based or feature-based installation.

Выберете ваш сервер из пула.

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

Примечания:

— Имя корневого домена леса не может быть однокомпонентным (например, он должен быть «company.local» вместо «company»);

— Домен должен быть уникальным;

— Рекомендуем использовать уникальное имя домена из списка локальных (напр. company.local) во избежание конфликтов разрешения имен DNS в случае идентичных имен. — учетная запись, с которой делают настройки, должна входить в группу администраторов.

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

В новом окне разверните дерево вашего домена и найдите каталог с пользователями Users. Правой кнопкой мыши нажмите на каталог и выберете Создать -> Пользователь.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

Рекомендуем сразу убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной/частной сетей — отключен.

Руководство по созданию и настройке управляемого домена доменных служб Azure Active Directory Tutorial: Create and configure an Azure Active Directory Domain Services managed domain

Доменные службы Azure Active Directory (Azure AD DS) предоставляют управляемые доменные службы, отвечающие за присоединение к домену, применение групповой политики, использование протокола LDAP, а также выполнение аутентификации Kerberos или NTLM (полностью поддерживается Windows Server Active Directory). Azure Active Directory Domain Services (Azure AD DS) provides managed domain services such as domain join, group policy, LDAP, Kerberos/NTLM authentication that is fully compatible with Windows Server Active Directory. Эти доменные службы можно использовать без необходимости развертывать, администрировать и обновлять контроллеры домена. You consume these domain services without deploying, managing, and patching domain controllers yourself. Azure AD DS интегрируется с существующим клиентом Azure AD. Azure AD DS integrates with your existing Azure AD tenant. Такая интеграция позволяет пользователям входить в систему с корпоративными учетными данными. При этом вы можете использовать существующие группы и учетные записи пользователей для защиты доступа к ресурсам. This integration lets users sign in using their corporate credentials, and you can use existing groups and user accounts to secure access to resources.

Вы можете создать управляемый домен, используя параметры конфигурации по умолчанию для сетевых подключений и синхронизации, или вручную определить эти параметры. You can create a managed domain using default configuration options for networking and synchronization, or manually define these settings. В этом руководстве описано, как с помощью параметров по умолчанию создать и настроить управляемый домен Azure AD DS на портале Azure. This tutorial shows you how to use default options to create and configure an Azure AD DS managed domain using the Azure portal.

В этом руководстве описано следующее: In this tutorial, you learn how to:

- Общие сведения о требованиях к DNS для управляемого домена Understand DNS requirements for a managed domain

- Создание управляемого домена Create a managed domain

- Включение синхронизации хэшированных паролей Enable password hash synchronization

Если у вас еще нет подписки Azure, создайте учетную запись Azure, прежде чем начинать работу. If you don’t have an Azure subscription, create an account before you begin.

Предварительные требования Prerequisites

Для работы с этим учебником требуются следующие ресурсы и разрешения: To complete this tutorial, you need the following resources and privileges:

- Активная подписка Azure. An active Azure subscription.

- Если у вас еще нет подписки Azure, создайте учетную запись. If you don’t have an Azure subscription, create an account.

- Связанный с вашей подпиской клиент Azure Active Directory, синхронизированный с локальным или облачным каталогом. An Azure Active Directory tenant associated with your subscription, either synchronized with an on-premises directory or a cloud-only directory.

- Если потребуется, создайте клиент Azure Active Directory или свяжите подписку Azure со своей учетной записью. If needed, create an Azure Active Directory tenant or associate an Azure subscription with your account.

- Привилегии глобального администратора для клиента Azure AD, чтобы включить доменные службы Azure AD. You need global administrator privileges in your Azure AD tenant to enable Azure AD DS.

- Для создания нужных ресурсов Azure AD DS требуются привилегии участника в подписке Azure. You need Contributor privileges in your Azure subscription to create the required Azure AD DS resources.

Хотя это и не обязательно для Azure AD DS, рекомендуем настроить самостоятельный сброс пароля (SSPR) для клиента Azure AD. Although not required for Azure AD DS, it’s recommended to configure self-service password reset (SSPR) for the Azure AD tenant. Пользователи могут менять свой пароль без SSPR. Однако SSPR помогает в случае, если они забыли пароль и им нужно сбросить его. Users can change their password without SSPR, but SSPR helps if they forget their password and need to reset it.

После создания управляемого домена вы не сможете переместить его в другую группу ресурсов, виртуальную сеть, подписку и т. д. Выберите наиболее подходящую подписку, группу ресурсов, регион и виртуальную сеть при развертывании управляемого домена. After you create a managed domain, you can’t then move the managed domain to a different resource group, virtual network, subscription, etc. Take care to select the most appropriate subscription, resource group, region, and virtual network when you deploy the managed domain.

Вход на портал Azure Sign in to the Azure portal

При работе с этим учебником вы создадите и настроите управляемый домен с помощью портала Azure. In this tutorial, you create and configure the managed domain using the Azure portal. Чтобы начать работу, войдите на портал Azure. To get started, first sign in to the Azure portal.

Создание управляемого домена Create a managed domain

Чтобы запустить мастер включения доменных служб Azure AD, выполните указанные ниже действия. To launch the Enable Azure AD Domain Services wizard, complete the following steps:

- На домашней странице или в меню портала Azure выберите Создать ресурс. On the Azure portal menu or from the Home page, select Create a resource.

- В строке поиска введите Доменные службы и выберите Доменные службы Azure AD в списке вариантов. Enter Domain Services into the search bar, then choose Azure AD Domain Services from the search suggestions.

- На странице «Доменные службы Azure AD» щелкните Создать. On the Azure AD Domain Services page, select Create. Запустится мастер включения доменных служб Azure AD. The Enable Azure AD Domain Services wizard is launched.

- Выберите подписку Azure, в которой следует создать управляемый домен. Select the Azure Subscription in which you would like to create the managed domain.

- Выберите группу ресурсов, к которой должен относиться управляемый домен. Select the Resource group to which the managed domain should belong. Щелкните Создать или выберите существующую группу ресурсов. Choose to Create new or select an existing resource group.

При создании управляемого домена нужно указать имя DNS. When you create a managed domain, you specify a DNS name. При выборе имени DNS следует учитывать ряд рекомендаций. There are some considerations when you choose this DNS name:

- Встроенное доменное имя. По умолчанию используется стандартное доменное имя каталога (с суффиксом .onmicrosoft.com). Built-in domain name: By default, the built-in domain name of the directory is used (a .onmicrosoft.com suffix). Если вы хотите разрешить для управляемого домена доступ по защищенному протоколу LDAP, вы не сможете создать цифровой сертификат для защиты подключения к домену по умолчанию. If you wish to enable secure LDAP access to the managed domain over the internet, you can’t create a digital certificate to secure the connection with this default domain. Домен onmicrosoft.com принадлежит корпорации Майкрософт, поэтому центр сертификации не будет выдавать для него сертификаты. Microsoft owns the .onmicrosoft.com domain, so a Certificate Authority (CA) won’t issue a certificate.

- Имена личных доменов. Популярный подход заключается в том, чтобы указать имя личного домена. Обычно оно принадлежит вашей организации и поддерживает маршрутизацию. Custom domain names: The most common approach is to specify a custom domain name, typically one that you already own and is routable. При использовании личного домена с поддержкой маршрутизации трафик можно передавать так, нужно приложениям. When you use a routable, custom domain, traffic can correctly flow as needed to support your applications.

- Суффиксы доменов, не поддерживающие маршрутизацию. Обычно мы рекомендуем не использовать суффиксы доменных имен, не поддерживающие маршрутизацию, такие как contoso.local. Non-routable domain suffixes: We generally recommend that you avoid a non-routable domain name suffix, such as contoso.local. Суффикс .local не маршрутизируется и его использование может привести к ошибкам при разрешении имен DNS. The .local suffix isn’t routable and can cause issues with DNS resolution.

Если вы создаете личное доменное имя, важно не допускать конфликтов с существующими пространствами имен DNS. If you create a custom domain name, take care with existing DNS namespaces. Рекомендуется использовать доменное имя отдельно от существующего локального пространства имен DNS или пространства имен DNS от Azure. It’s recommended to use a domain name separate from any existing Azure or on-premises DNS name space.

Например, если вы используете существующее пространство имен DNS contoso.com, создайте управляемый домен с именем личного домена aaddscontoso.com. For example, if you have an existing DNS name space of contoso.com, create a managed domain with the custom domain name of aaddscontoso.com. Если вам нужно использовать защищенный протокол LDAP, необходимо зарегистрировать и присвоить это имя личного домена, чтобы создать необходимые сертификаты. If you need to use secure LDAP, you must register and own this custom domain name to generate the required certificates.

Возможно, вам потребуется создать дополнительные записи DNS для других служб в среде или условные серверы переадресации DNS между существующими пространствами имен DNS в вашей среде. You may need to create some additional DNS records for other services in your environment, or conditional DNS forwarders between existing DNS name spaces in your environment. Например, если корневое имя DNS используется в качестве адреса сайта, размещенного на веб-сервере, могут возникнуть конфликты имен, для устранения которых потребуются дополнительные записи DNS. For example, if you run a webserver that hosts a site using the root DNS name, there can be naming conflicts that require additional DNS entries.

В этих руководствах и инструкциях в качестве примера используется личный домен aaddscontoso.com. In these tutorials and how-to articles, the custom domain of aaddscontoso.com is used as a short example. Используйте во всех командах собственное доменное имя. In all commands, specify your own domain name.

Также применимы следующие ограничения в отношении DNS: The following DNS name restrictions also apply:

- Ограничения для префикса домена. Невозможно создать управляемый домен с префиксом длиннее 15 символов. Domain prefix restrictions: You can’t create a managed domain with a prefix longer than 15 characters. Длина указанного префикса доменного имени (например, aaddscontoso в доменном имени aaddscontoso.com) не должна превышать 15 символов. The prefix of your specified domain name (such as aaddscontoso in the aaddscontoso.com domain name) must contain 15 or fewer characters.

- Конфликты сетевых имен. Нельзя использовать для управляемого домена имя DNS, которое уже существует в виртуальной сети. Network name conflicts: The DNS domain name for your managed domain shouldn’t already exist in the virtual network. В частности, к конфликту имен приведут следующие сценарии: Specifically, check for the following scenarios that would lead to a name conflict:

- Если в виртуальной сети уже существует домен Active Directory с таким же доменным именем DNS. If you already have an Active Directory domain with the same DNS domain name on the Azure virtual network.

- Если для виртуальной сети, в которой планируется использовать управляемый домен, установлено VPN-подключение к локальной сети. If the virtual network where you plan to enable the managed domain has a VPN connection with your on-premises network. в этом случае необходимо убедиться в том, что в локальной сети нет домена с таким же DNS-именем домена; In this scenario, ensure you don’t have a domain with the same DNS domain name on your on-premises network.

- Если в виртуальной сети Azure существует облачная служба Azure с таким же именем. If you have an existing Azure cloud service with that name on the Azure virtual network.

Заполните поля в окне Основные данные на портале Azure, чтобы создать управляемый домен: Complete the fields in the Basics window of the Azure portal to create a managed domain:

Введите доменное имя DNS для управляемого домена, учитывая описанные выше ограничения. Enter a DNS domain name for your managed domain, taking into consideration the previous points.

Выберите расположение Azure, в котором необходимо создать управляемый домен. Choose the Azure Location in which the managed domain should be created. Если вы выбрали регион, который поддерживает Зоны доступности Azure, ресурсы Azure AD DS распределяются между зонами для обеспечения дополнительной избыточности. If you choose a region that supports Azure Availability Zones, the Azure AD DS resources are distributed across zones for additional redundancy.

Зоны доступности — уникальные физические расположения в пределах одного региона Azure. Availability Zones are unique physical locations within an Azure region. Каждая зона состоит из одного или нескольких центров обработки данных, оснащенных независимыми системами электроснабжения, охлаждения и сетевого взаимодействия. Each zone is made up of one or more datacenters equipped with independent power, cooling, and networking. Чтобы обеспечить устойчивость, во всех включенных областях используются минимум три отдельные зоны. To ensure resiliency, there’s a minimum of three separate zones in all enabled regions.

Вы не можете настроить распределение Azure AD DS между зонами. There’s nothing for you to configure for Azure AD DS to be distributed across zones. Платформа Azure автоматически обрабатывает распределение ресурсов зоны. The Azure platform automatically handles the zone distribution of resources. Дополнительные сведения о зонах доступности и регионах см. в статье Что такое зоны доступности в Azure?. For more information and to see region availability, see What are Availability Zones in Azure?

SKU определяет производительность, частоту резервного копирования и максимальное число отношений доверия, которые можно создать для лесов. The SKU determines the performance, backup frequency, and maximum number of forest trusts you can create. Если коммерческие или другие требования изменятся, SKU можно будет изменить после создания управляемого домена. You can change the SKU after the managed domain has been created if your business demands or requirements change. Дополнительные сведения см. в статье об основных понятиях SKU Azure AD DS. For more information, see Azure AD DS SKU concepts.

Для работы с этим руководством выберите SKU категории Стандартный. For this tutorial, select the Standard SKU.

Лес — это логическая конструкция, используемая доменными службами Active Directory для группирования одного или нескольких доменов. A forest is a logical construct used by Active Directory Domain Services to group one or more domains. По умолчанию управляемый домен создается как лес объектов User. By default, a managed domain is created as a User forest. Лес этого типа синхронизирует все объекты из Azure AD, включая учетные записи пользователей, созданные в локальной среде AD DS. This type of forest synchronizes all objects from Azure AD, including any user accounts created in an on-premises AD DS environment.

Лес ресурсов синхронизирует только пользователей и группы, созданные непосредственно в Azure AD. A Resource forest only synchronizes users and groups created directly in Azure AD. Дополнительные сведения о лесах ресурсов, в том числе об их предназначении и о создании доверия между лесами и локальными доменами AD DS, см. в этой статье. For more information on Resource forests, including why you may use one and how to create forest trusts with on-premises AD DS domains, see Azure AD DS resource forests overview.

Для работы с этим учебником создайте лес пользователей. For this tutorial, choose to create a User forest.

Для быстрого создания управляемого домена можно выбрать Просмотр и создание, чтобы принять дополнительные параметры конфигурации по умолчанию. To quickly create a managed domain, you can select Review + create to accept additional default configuration options. При выборе этого параметра создания настраиваются следующие значения по умолчанию: The following defaults are configured when you choose this create option:

- Создается виртуальная сеть с именем aadds-vnet, которая использует диапазон IP-адресов 10.0.2.0/24. Creates a virtual network named aadds-vnet that uses the IP address range of 10.0.2.0/24.

- Создается подсеть с именем aadds-vnet, которая использует диапазон IP-адресов 10.0.2.0/24. Creates a subnet named aadds-subnet using the IP address range of 10.0.2.0/24.

- Синхронизируются все пользователи из Azure AD в управляемый домен. Synchronizes All users from Azure AD into the managed domain.

Выберите Просмотр и создание, чтобы принять эти параметры конфигурации по умолчанию. Select Review + create to accept these default configuration options.

Развертывание управляемого домена Deploy the managed domain

На странице Сводка в мастере просмотрите параметры конфигурации для своего управляемого домена. On the Summary page of the wizard, review the configuration settings for your managed domain. Вы всегда можете вернуться к любому шагу мастера и внести изменения. You can go back to any step of the wizard to make changes. Чтобы согласованно повторно развернуть управляемый домен в другой клиент Azure AD с помощью этих же параметров конфигурации, можно также выполнить действие Скачать шаблон для автоматизации. To redeploy a managed domain to a different Azure AD tenant in a consistent way using these configuration options, you can also Download a template for automation.

Чтобы создать управляемый домен, щелкните Создать. To create the managed domain, select Create. Отобразится примечание о том, что некоторые параметры конфигурации, такие как DNS-имя или виртуальная сеть, нельзя изменить после создания управляемого домена Azure AD DS. A note is displayed that certain configuration options such as DNS name or virtual network can’t be changed once the Azure AD DS managed has been created. Чтобы продолжить, нажмите кнопку ОК. To continue, select OK.

Процесс подготовки управляемого домена может занять до одного часа. The process of provisioning your managed domain can take up to an hour. На портале отображается уведомление, которое демонстрирует ход выполнения развертывания Azure AD DS. A notification is displayed in the portal that shows the progress of your Azure AD DS deployment. Щелкните это уведомление, чтобы просмотреть подробное описание процесса развертывания. Select the notification to see detailed progress for the deployment.

На странице будут загружены обновления процесса развертывания, включая создание ресурсов в каталоге. The page will load with updates on the deployment process, including the creation of new resources in your directory.

Выберите группу ресурсов, например myResourceGroup, а затем в списке ресурсов Azure выберите управляемый домен, например aaddscontoso.com. Select your resource group, such as myResourceGroup, then choose your managed domain from the list of Azure resources, such as aaddscontoso.com. На вкладке Обзор можно увидеть, что сейчас выполняется развертывание управляемого домена. The Overview tab shows that the managed domain is currently Deploying. Настроить управляемый домен можно только после его полной подготовки. You can’t configure the managed domain until it’s fully provisioned.

После полной подготовки управляемого домена на вкладке Обзор состояние домена отображается как Выполняется. When the managed domain is fully provisioned, the Overview tab shows the domain status as Running.

Управляемый домен связан с вашим клиентом Azure AD. The managed domain is associated with your Azure AD tenant. В процессе подготовки Azure AD DS создает в вашем клиенте Azure AD два корпоративных приложения с именами Domain Controller Services и AzureActiveDirectoryDomainControllerServices. During the provisioning process, Azure AD DS creates two Enterprise Applications named Domain Controller Services and AzureActiveDirectoryDomainControllerServices in the Azure AD tenant. Эти корпоративные приложения нужны для обслуживания управляемого домена. These Enterprise Applications are needed to service your managed domain. Не удаляйте эти приложения. Don’t delete these applications.

Обновление настроек DNS для виртуальной сети Azure Update DNS settings for the Azure virtual network

После успешного развертывания Azure AD DS следует настроить виртуальную сеть, чтобы другие подключенные виртуальные машины и приложения могли использовать управляемый домен. With Azure AD DS successfully deployed, now configure the virtual network to allow other connected VMs and applications to use the managed domain. Чтобы создать такое подключение, измените параметры DNS-сервера для виртуальной сети, указав IP-адреса развертывания управляемого домена. To provide this connectivity, update the DNS server settings for your virtual network to point to the two IP addresses where the managed domain is deployed.

На вкладке Обзор для управляемого домена отображаются некоторые требуемые шаги конфигурации. The Overview tab for your managed domain shows some Required configuration steps. Первый из них — обновление параметров DNS-сервера для виртуальной сети. The first configuration step is to update DNS server settings for your virtual network. После правильной настройки параметров DNS этот шаг исчезает из списка. Once the DNS settings are correctly configured, this step is no longer shown.

Указанные здесь адреса принадлежат контроллерам домена для использования в виртуальной сети. The addresses listed are the domain controllers for use in the virtual network. В нашем примере это адреса 10.0.2.4 и 10.0.2.5. In this example, those addresses are 10.0.2.4 and 10.0.2.5. Эти IP-адреса вы можете найти на вкладке Свойства. You can later find these IP addresses on the Properties tab.

Щелкните Настроить, чтобы обновить параметры DNS-сервера для виртуальной сети. To update the DNS server settings for the virtual network, select the Configure button. Параметры DNS автоматически настраиваются для виртуальной сети. The DNS settings are automatically configured for your virtual network.

Если на предыдущих шагах вы выбрали существующую виртуальную сеть, все виртуальные машины в этой сети получат новые параметры DNS только после перезапуска. If you selected an existing virtual network in the previous steps, any VMs connected to the network only get the new DNS settings after a restart. Виртуальные машины можно перезапустить с помощью портала Azure, Azure CLI или Azure PowerShell. You can restart VMs using the Azure portal, Azure PowerShell, or the Azure CLI.

Включение учетных записей пользователей для Azure AD DS Enable user accounts for Azure AD DS

Чтобы выполнять аутентификацию пользователей в управляемом домене, Azure AD DS использует хэши паролей в формате, требуемом для аутентификации NTLM и Kerberos. To authenticate users on the managed domain, Azure AD DS needs password hashes in a format that’s suitable for NT LAN Manager (NTLM) and Kerberos authentication. Пока вы не включите Azure AD DS для клиента, Azure AD не будет создавать и хранить хэши паролей в формате, требуемом для аутентификации NTLM или Kerberos. Azure AD doesn’t generate or store password hashes in the format that’s required for NTLM or Kerberos authentication until you enable Azure AD DS for your tenant. Из соображений безопасности Azure AD никогда не хранит пароли в виде открытого текста. For security reasons, Azure AD also doesn’t store any password credentials in clear-text form. Поэтому Azure AD не может автоматически создать хэши паролей в формате NTLM или Kerberos по уже существующим учетным данным пользователей. Therefore, Azure AD can’t automatically generate these NTLM or Kerberos password hashes based on users’ existing credentials.

После настройки хэши паролей в требуемом формате сохраняются в управляемом домене. Once appropriately configured, the usable password hashes are stored in the managed domain. Если вы удалите управляемый домен, вместе с ним будут удалены все сохраненные хэши паролей. If you delete the managed domain, any password hashes stored at that point are also deleted.

Синхронизированные в Azure AD учетные данные нельзя использовать повторно, если вы снова создадите управляемый домен. Вам придется повторно настраивать синхронизацию хэшей паролей, чтобы сохранить их. Synchronized credential information in Azure AD can’t be re-used if you later create a managed domain — you must reconfigure the password hash synchronization to store the password hashes again. Ранее присоединенные к домену виртуальные машины и пользователи не смогут сразу выполнить аутентификацию, пока Azure AD не создаст и не сохранит хэши паролей в новом управляемом домене. Previously domain-joined VMs or users won’t be able to immediately authenticate — Azure AD needs to generate and store the password hashes in the new managed domain.

Этапы создания и сохранения хэшей паролей будут разными для облачных учетных записей, созданных в Azure AD, и учетных записей, синхронизируемых из локального каталога с помощью Azure AD Connect. The steps to generate and store these password hashes are different for cloud-only user accounts created in Azure AD versus user accounts that are synchronized from your on-premises directory using Azure AD Connect.

Облачная учетная запись пользователей — это учетная запись, созданная в каталоге Azure AD с помощью портала Azure или командлетов Azure AD PowerShell. A cloud-only user account is an account that was created in your Azure AD directory using either the Azure portal or Azure AD PowerShell cmdlets. Такие учетные записи пользователей не синхронизируются из локального каталога. These user accounts aren’t synchronized from an on-premises directory.

В этом руководстве мы будем использовать простой вариант облачной учетной записи. In this tutorial, let’s work with a basic cloud-only user account. Дополнительные шаги, которые потребуются для использования Azure AD Connect, см. в руководстве по синхронизации хэшей паролей для учетных записей пользователей, синхронизируемых из локального каталога Azure AD в управляемый домен. For more information on the additional steps required to use Azure AD Connect, see Synchronize password hashes for user accounts synced from your on-premises AD to your managed domain.

Если клиент Azure AD содержит и пользователей в облаке, и пользователей из локального каталога Azure AD, необходимо выполнить оба блока действий. If your Azure AD tenant has a combination of cloud-only users and users from your on-premises AD, you need to complete both sets of steps.

При использовании облачных учетных записей пользователям нужно сменить пароль, чтобы получить доступ к Azure AD DS. For cloud-only user accounts, users must change their passwords before they can use Azure AD DS. При смене пароля хэши паролей автоматически создаются и сохраняются в Azure AD для аутентификации Kerberos и NTLM. This password change process causes the password hashes for Kerberos and NTLM authentication to be generated and stored in Azure AD. Данные об учетной записи не синхронизируются из Azure AD в Azure AD DS, пока пароль не будет изменен. The account isn’t synchronized from Azure AD to Azure AD DS until the password is changed. Вы можете принудительно завершить срок действия паролей для всех пользователей облака в арендаторе, использующем Azure AD DS, что приведет к изменению пароля при следующем входе, или сообщите пользователям облака о необходимости изменить свои пароли вручную. Either expire the passwords for all cloud users in the tenant who need to use Azure AD DS, which forces a password change on next sign-in, or instruct cloud users to manually change their passwords. В этом руководстве описано, как изменить пароль пользователя вручную. For this tutorial, let’s manually change a user password.

Чтобы пользователь мог сменить свой пароль, для клиента Azure AD должна быть включена функция самостоятельного сброса пароля. Before a user can reset their password, the Azure AD tenant must be configured for self-service password reset.

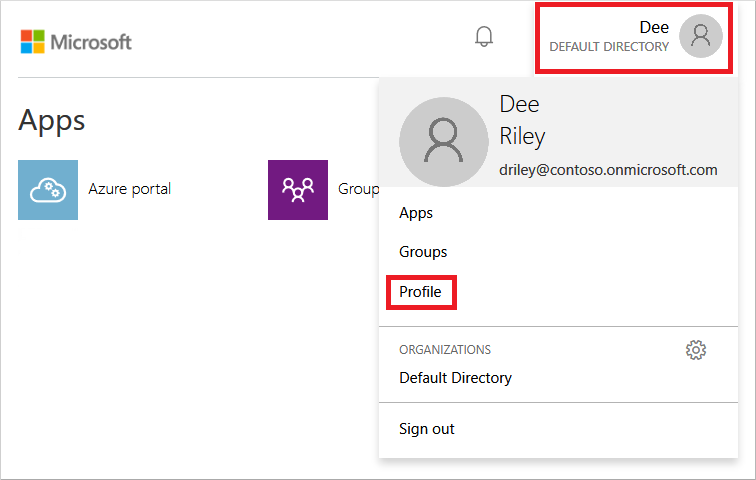

Чтобы изменить пароль для облачного пользователя, выполните от его имени следующие действия: To change the password for a cloud-only user, the user must complete the following steps:

Откройте Панель доступа Azure AD по адресу https://myapps.microsoft.com. Go to the Azure AD Access Panel page at https://myapps.microsoft.com.

Вверху справа щелкните имя и выберите Профиль в раскрывающемся меню. In the top-right corner, select your name, then choose Profile from the drop-down menu.

На странице Профиль щелкните Изменить пароль. On the Profile page, select Change password.

На странице Изменение пароля введите существующий (старый) пароль, а затем введите и подтвердите новый пароль. On the Change password page, enter your existing (old) password, then enter and confirm a new password.

Нажмите кнопку Submit (Отправить). Select Submit.

Новый пароль становится работоспособным в Azure AD DS через несколько минут после изменения, позволяя выполнять вход на компьютеры, которые объединены в управляемый домен. It takes a few minutes after you’ve changed your password for the new password to be usable in Azure AD DS and to successfully sign in to computers joined to the managed domain.

Дальнейшие действия Next steps

В этом руководстве вы узнали, как выполнять следующие задачи: In this tutorial, you learned how to:

- Общие сведения о требованиях к DNS для управляемого домена Understand DNS requirements for a managed domain

- Создание управляемого домена Create a managed domain

- Добавление пользователей с правами администратора в службу управления доменами Add administrative users to domain management

- Включение учетных записей пользователей для Azure AD DS и создание хэшей паролей Enable user accounts for Azure AD DS and generate password hashes

Прежде чем присоединять к домену виртуальные машины и развертывать приложения, использующие управляемый домен, настройте виртуальную сеть Azure для рабочих нагрузок приложений. Before you domain-join VMs and deploy applications that use the managed domain, configure an Azure virtual network for application workloads.