- Создание самоподписанных корневых и клиентских сертификатов с помощью Makecert

- Создание самоподписанного корневого сертификата

- Создание самоподписанного клиентского сертификата

- Экспорт клиентского сертификата

- Как создать сертификаты SSL (TLS)

- Создание корневого приватного ключа

- Создание самоподписанного корневого сертификата

- Создание приватного ключа сертификата

- Создание файла с запросом на подпись сертификата (csr)

- Проверка содержимого CSR

- Создание сертификата

- Создание сертификата «Let’s Encrypt» на Windows

- Шаг 1: Подготовка

- Шаг 2: Создание сертификата

- Создание и экспорт сертификатов для подключений типа «точка — сеть» с помощью MakeCert Generate and export certificates for Point-to-Site connections using MakeCert

- Создание самозаверяющего корневого сертификата Create a self-signed root certificate

- Экспорт открытого ключа (CER) Export the public key (.cer)

- Экспорт самозаверяющего сертификата и закрытого ключа для его сохранения (необязательно) Export the self-signed certificate and private key to store it (optional)

- Создание и установка сертификатов клиента Create and install client certificates

- Создание сертификата клиента Generate a client certificate

- Экспорт сертификата клиента Export a client certificate

- Установка экспортированного сертификата клиента Install an exported client certificate

- Дальнейшие действия Next steps

Создание самоподписанных корневых и клиентских сертификатов с помощью Makecert

Недавно возникла необходимость создания самоподписанных сертификатов для работы с Microsoft Azure. Например, сертификаты могут понадобится при настройке point-to-site VPN, или ADFS.

Существует несколько способов создания самоподписанного сертификата. На мой взгляд, проще всего воспользоваться утилитой makecert из состава Microsoft Visual Studio.

Создание самоподписанного корневого сертификата

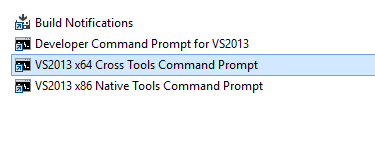

Скачайте и установите Microsoft Visual Studio Express 2013 for Windows Desktop (https://www.microsoft.com/en-us/download/details.aspx?id=40769)

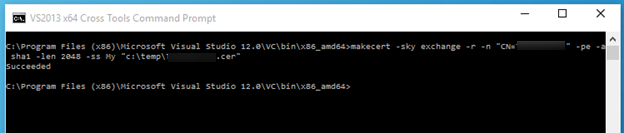

Запустите командную строку Visual Studio Express Cross Tools Command Prompt с правами администратораю.

Команда создания корневого сертификата с помощью makecert будет выглядеть таким образом.

makecert -sky exchange -r -n «CN=RootCertificateName» -pe -a sha1 -len 2048 -ss My «RootCertificateName.cer»

makecert -sky exchange -r -n «CN=VMblog.ru» -pe -a sha1 -len 2048 -ss My «c:\PS\VMblog.ru.cer»

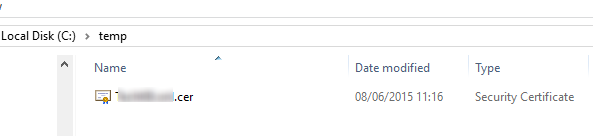

Команда создаст новый корневой сертификат и автоматически установит его в хранилище Personal Certificate store. Файл сертификата *.cer будет сохранен в указанном каталоге и в случае необходимости его можно загрузить в Azure Management Portal.

Совет. Создав корневой сертификат, на основе которого могут быть созданы клиентские сертификаты, рекомендуется экспортировать этот сертификат вместе с его закрытым ключом и сохранить где-нибудь в безопасном месте.

Создание самоподписанного клиентского сертификата

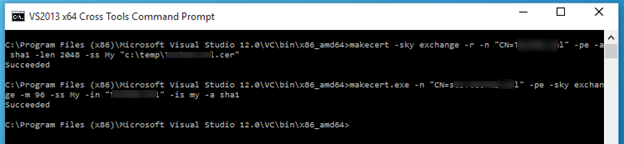

Чтобы на основе корневого сертификата создать клиентский, в том же окне командной строки Visual Studio Express выполните команду в формате:

makecert.exe -n «CN=ClientCertificateName» -pe -sky exchange -m 96 -ss My -in «RootCertificateName» -is my -a sha1

makecert.exe -n «CN=srv1.vmblog.ru» -pe -sky exchange -m 96 -ss My -in «VMblog.ru» -is my -a sha1

В результате в хранилище Personal Certificate store появится новый клиентский сертификат с CN srv1.vmblog.ru.

Примечание. Microsoft при работе с VPN подключением «точка-сайт» рекомендует создавать уникальный клиентский сертификат для каждого компьютера, который должен подключаться к к виртуальной сети.

Экспорт клиентского сертификата

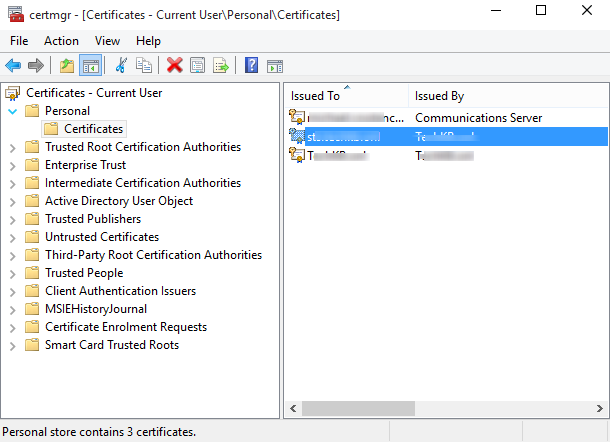

Чтобы экспортировать клиентский сертификат из вашего хранилища Personal Certificate store в файл и установить его на клиентской машине, воспользуйтесь оснасткой управления сертификатами certmgr.msc

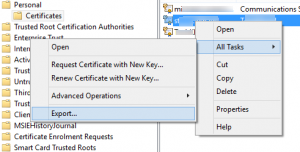

Разверните хранилище Personal -> Certificates, выберите нужный сертификат, щелкните по нему ПКМ и выберите All tasks -> Export.

Экспортируйте сертификат с помощью опции Client Certificate with the private key . На выходе появится файл с расширением .pfx. Не забудьте запомнить и сохранить пароль, который вы установили для этого сертификата.

Наконец, скопируйте .pfx файл на клиентский компьютер и дважды щелкните для его установки. Во время установки оставьте предлагаемое хранилище и укажите пароль для доступа к сертификату.

Как создать сертификаты SSL (TLS)

Создание корневого приватного ключа

Внимание: этот ключ используется для подписи запросов сертификатов, любой, кто получил этот ключ, может подписывать сертификаты от вашего имени, поэтому храните его в безопасном месте:

Генерация приватного ключа RSA используя параметры по умолчанию (ключ будет сохранён в файл с именем rootCA.key):

Опция -out указывает на имя файла для сохранения, без этой опции файл будет выведен в стандартный вывод (на экран). Имя выходного файла не должно совпадать с именем входного файла.

Для безопасности ключа его следует защитить паролем. Генерация приватного ключа RSA используя 128-битное AES шифрование (-aes-128-cbc) и парольную фразу «hello» (-pass pass:hello):

Конечно, опцию -pass pass:hello можно не указывать, тогда вам будет предложено ввести пароль во время генерации ключа.

Список поддерживаемых симметричных алгоритмов шифрования приватного ключа можно узнать в документации (раздел SUPPORTED CIPHERS):

Если для генерируемого ключа не указано количество бит, то по умолчанию используется 2048, вы можете указать другое количество бит с помощью команды вида (будет создан 4096-битный ключ):

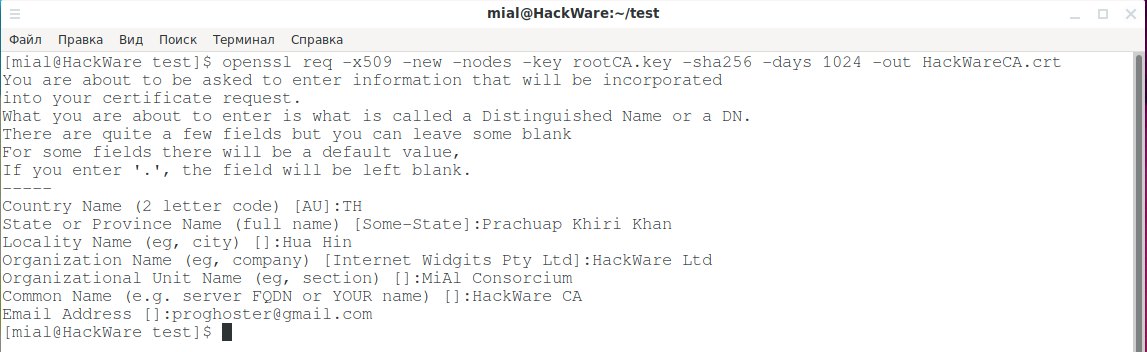

Создание самоподписанного корневого сертификата

Здесь мы использовали наш корневой ключ для создания корневого сертификата (файл rootCA.crt), который должен распространяться на всех компьютерах, которые нам доверяют. А приватный ключ (файл rootCA.key) должен быть секретным, поскольку он будет использоваться для подписи сертификатов серверов.

Создание сертификатов (делается для каждого домена) включает в себя несколько этапов. Эту процедуру необходимо выполнить для каждого домена/сервера, которым требуется доверенный сертификат от нашего ЦС.

Создание приватного ключа сертификата

Обратите внимание, что это та же самая команда, которой мы создавали пару приватный-публичный ключ Центра Сертификации (изменено только имя файла с ключами).

Создание файла с запросом на подпись сертификата (csr)

Получив закрытый ключ, вы можете приступить к созданию запроса на подпись сертификата — Certificate Signing Request (CSR). Это официальный запрос к CA о подписании сертификата, который содержит открытый ключ объекта, запрашивающего сертификат, и некоторую информацию об объекте. Все эти данные будут частью сертификата. CSR всегда подписывается закрытым ключом, соответствующим открытому ключу, который он несёт.

Создание CSR обычно представляет собой интерактивный процесс, в ходе которого вы будете предоставлять элементы отличительного имени сертификата (вводить информацию о стране, городе, организации, email и т.д.). Внимательно прочитайте инструкции, предоставленные инструментом openssl; если вы хотите, чтобы поле было пустым, вы должны ввести одну точку (.) в строке, а не просто нажать «Enter». Если вы сделаете последнее, OpenSSL заполнит соответствующее поле CSR значением по умолчанию. (Такое поведение не имеет никакого смысла при использовании с конфигурацией OpenSSL по умолчанию, что и делают практически все. Это имеет смысл, когда вы осознаете, что можете изменить значения по умолчанию, либо изменив конфигурацию OpenSSL, либо предоставив свои собственные конфигурации в файлах).

В запросе на подпись сертификата вы указываете информацию для сертификата, который хотите сгенерировать. Этот запрос будет обработан владельцем корневого ключа (в данном случае вы его создали ранее) для генерации сертификата.

Важно: имейте в виду, что при создании запроса на подпись важно указать Common Name, предоставляющее IP-адрес или доменное имя для службы, в противном случае сертификат не может быть проверен.

Я опишу здесь два способа:

Если вы создадите CSR таким способом, openssl задаст вам вопросы о сертификате, который необходимо сгенерировать, например, сведения об организации и Common Name (CN), которое является веб-адресом, для которого вы создаёте сертификат, например, mydomain.com.

Метод Б (в одну команду без запросов)

Этот метод генерирует тот же результат, что и метод A, но он подходит для использования в вашей автоматизации.

Если вам нужно передать дополнительную конфигурацию, вы можете использовать параметр -config, например, здесь я хочу добавить альтернативные имена в мой сертификат.

Проверка содержимого CSR

После создания CSR используйте его, чтобы подписать собственный сертификат и/или отправить его в общедоступный центр сертификации и попросить его подписать сертификат. Оба подхода описаны в следующих разделах. Но прежде чем сделать это, неплохо бы ещё раз проверить правильность CSR. Это делается так:

Создание сертификата

Создайте сертификат, используя csr для mydomain.com, корневые ключ и сертификат CA.

Если вы устанавливаете сервер TLS для своего собственного использования, вы, вероятно, не хотите идти в ЦС для покупки публично доверенного сертификата. Намного проще использовать сертификат, подписанный вашим собственным CA. Если вы являетесь пользователем Firefox, при первом посещении веб-сайта вы можете создать исключение для сертификата, после которого сайт будет защищён так, как если бы он был защищён общедоступным сертификатом.

Если у вас уже есть CSR, создайте сертификат, используя следующую команду:

В результате выполнения этих команд были созданы следующие файлы:

- rootCA.key — приватный ключ Центра Сертификации, должен храниться в секрете в CA

- rootCA.crt — публичный корневой сертификат Центра Сертификации — должен быть установлен на всех пользовательских устройствах

- mydomain.com.key — приватный ключ веб-сайта, должен храниться в секрете на сервере. Указывает в конфигурации виртуального хоста при настройке веб-сервера

- mydomain.com.csr — запрос на подпись сертификата, после создания сертификата этот файл не нужен, его можно удалить

- mydomain.com.crt — сертификат сайта. Указывает в конфигурации виртуального хоста при настройке веб-сервера, не является секретным.

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Создание сертификата «Let’s Encrypt» на Windows

Криптографические сертификаты служат цифровым аналогом удостоверения сайта, что позволяет шифровать подключения с использованием протокола TLS и тем самым обеспечивать безопасное соединение между сервером и клиентом.

Существуют как платные, так и бесплатные центры сертификации. Одним из бесплатных центров является Let’s Encrypt, который выдаёт сертификаты сроком на 90 дней с возможностью продления в автоматическом режиме.

Шаг 1: Подготовка

Для создания TLS сертификата на Windows скачайте программу ACME Simple (WACS). Далее следуйте инструкции:

- Распакуйте скачанный архив в папку C:\wacs\ .

- В этой же папке создайте каталог crt.

- В брандмауэре Windows откройте Дополнительные параметры → Правила для входящих подключений → Создать правило → Для порта, в поле Определённые локальные порты впишите через запятую порты 80 и 443 и нажмите Далее. Затем выберите пункт Разрешить подключение, снова нажмите Далее, укажите для каких профилей будет применяться правило (по умолчанию для всех) и после нажатия кнопки Далее сохраните правило под любым именем.

Шаг 2: Создание сертификата

Откройте командную строку (cmd) от имени администратора и поочерёдно введите следующие команды:

- Выполните C:\wacs\wacs.exe .

- Далее выберите:

- Create new certificate (full options) (введите m );

- Manual input (введите 1 ).

- Укажите ваше доменное имя и два раза нажмите Enter для подтверждения.

- Затем последовательно выберите:

- [http-01] Serve verification files from memory (введите 2 );

- RSA key (введите 2 );

- PEM encoded files (Apache, nginx, etc.) (введите 2 ).

- Укажите папку для сохранения сертификатов C:\wacs\crt .

- После этого выберите:

- No (additional) store steps (введите 3 );

- No (additional) installation steps (введите 4 ).

- Укажите адрес электронной почты для уведомлений об ошибках.

- На дополнительные вопросы отвечайте следующим образом:

- на вопрос Open in default application? введите no ;

- на вопрос Do you agree with terms? введите yes .

После этого при удачном создании сертификата вы увидите надпись Authorization result: valid . На вопрос Do you want to specify the user the task will run as? введите no .

В папке C:\wacs\crt сгенерируются 3 файла:

- имя_домена-crt.pem — сам сертификат;

- имя_домена-key.key — файл ключа;

- имя_домена-chain.pem — цепочка доверия, включает корневой и промежуточный сертификаты Let’s Encrypt.

Теперь вы можете использовать их в TrueConf Server, как показано в нашей статье.

Создание и экспорт сертификатов для подключений типа «точка — сеть» с помощью MakeCert Generate and export certificates for Point-to-Site connections using MakeCert

Для аутентификации подключений типа «точка — сеть» используются сертификаты. Point-to-Site connections use certificates to authenticate. Эта статья поможет создать самозаверяющий корневой сертификат, а также сертификаты клиента с помощью MakeCert. This article shows you how to create a self-signed root certificate and generate client certificates using MakeCert. Если вы ищете инструкции для других сертификатов, ознакомьтесь со статьями Создание и экспорт сертификатов для подключений «точка-сеть» с помощью PowerShell или Generate and export certificates for Point-to-Site using Linux strongSwan CLI (Создание и экспорт сертификатов для подключений «точка-сеть» с помощью Linux strongSwan CLI). If you are looking for different certificate instructions, see Certificates — PowerShell or Certificates — Linux.

Хотя для создания сертификатов мы рекомендуем использовать сведения статьи Создание и экспорт сертификатов для подключений типа «точка — сеть» с помощью PowerShell, мы предоставили инструкции по MakeCert в качестве необязательного метода. While we recommend using the Windows 10 PowerShell steps to create your certificates, we provide these MakeCert instructions as an optional method. Сертификаты, создаваемые с помощью любого из этих методов, можно установить в любой поддерживаемой клиентской операционной системе. The certificates that you generate using either method can be installed on any supported client operating system. Однако MakeCert имеет такие ограничения: However, MakeCert has the following limitation:

- Мы не рекомендуем использовать MakeCert. MakeCert is deprecated. Это значит, что средство может быть удалено в любой момент. This means that this tool could be removed at any point. Если MakeCert больше недоступен, это никак не повлияет на сертификаты, созданные с помощью этого средства. Any certificates that you already generated using MakeCert won’t be affected when MakeCert is no longer available. MakeCert используется только для создания сертификатов, а не как механизм проверки. MakeCert is only used to generate the certificates, not as a validating mechanism.

Создание самозаверяющего корневого сертификата Create a self-signed root certificate

Ниже приведены инструкции по созданию самозаверяющего сертификата с помощью MakeCert. The following steps show you how to create a self-signed certificate using MakeCert. Они не зависят от модели развертывания. These steps are not deployment-model specific. Они подходят как для модели с использованием диспетчера ресурсов, так и для классической модели. They are valid for both Resource Manager and classic.

Скачайте и установите MakeCert. Download and install MakeCert.

Создайте и установите сертификат в личном хранилище сертификатов на компьютере. Create and install a certificate in the Personal certificate store on your computer. В следующем примере создается соответствующий CER-файл , передаваемый в Azure при настройке подключений типа «точка — сеть». The following example creates a corresponding .cer file that you upload to Azure when configuring P2S. Замените P2SRootCert и P2SRootCert.cer именем, которое необходимо использовать для сертификата. Replace ‘P2SRootCert’ and ‘P2SRootCert.cer’ with the name that you want to use for the certificate. Сертификат расположен в хранилище сертификатов: Certificates — \Personal\Certificates. The certificate is located in your ‘Certificates — Current User\Personal\Certificates’.

Экспорт открытого ключа (CER) Export the public key (.cer)

После создания самозаверяющего корневого сертификата экспортируйте CER-файл его открытого ключа (не закрытый ключ). After creating a self-signed root certificate, export the root certificate public key .cer file (not the private key). В дальнейшем вы загрузите этот файл в Azure. You will later upload this file to Azure. Чтобы экспортировать CER-файл для самозаверяющего корневого сертификата, сделайте следующее: The following steps help you export the .cer file for your self-signed root certificate:

Чтобы получить из сертификата CER-файл, откройте раздел Управление сертификатами пользователей. To obtain a .cer file from the certificate, open Manage user certificates. Найдите корневой самозаверяющий сертификат (обычно он находится в папке Certificates — \Personal\Certificates) и щелкните его правой кнопкой мыши. Locate the self-signed root certificate, typically in ‘Certificates — Current User\Personal\Certificates’, and right-click. Щелкните Все задачи > Экспорт. Click All Tasks, and then click Export. Откроется мастера экспорта сертификатов. This opens the Certificate Export Wizard. Если не удается найти сертификат в разделе \Personal\Certificates, возможно, вы случайно открыли «Certificates — Local Computer»вместо «Certificates— «. If you can’t find the certificate under Current User\Personal\Certificates, you may have accidentally opened «Certificates — Local Computer», rather than «Certificates — Current User»). Если вы хотите открыть диспетчер сертификатов в области текущего пользователя с помощью PowerShell, выполните команду certmgr в окне консоли. If you want to open Certificate Manager in current user scope using PowerShell, you type certmgr in the console window.

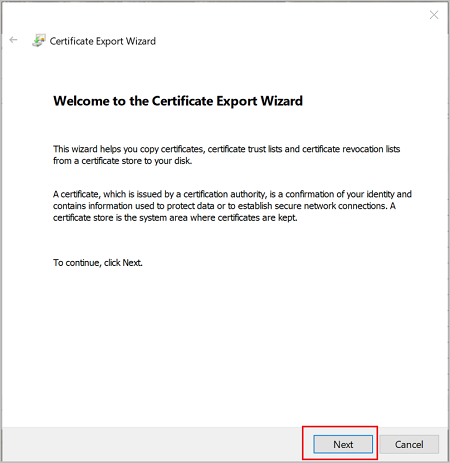

В окне мастера нажмите Далее. In the Wizard, click Next.

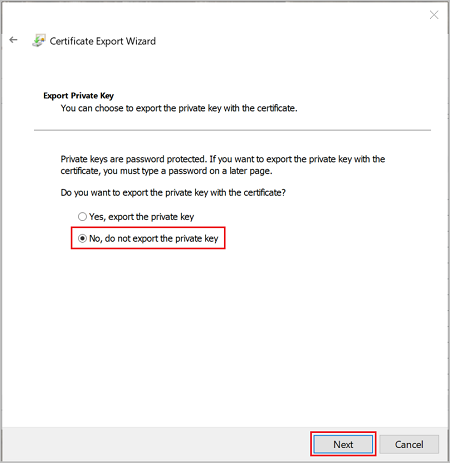

Выберите Нет, не экспортировать закрытый ключ и снова нажмите кнопку Далее. Select No, do not export the private key, and then click Next.

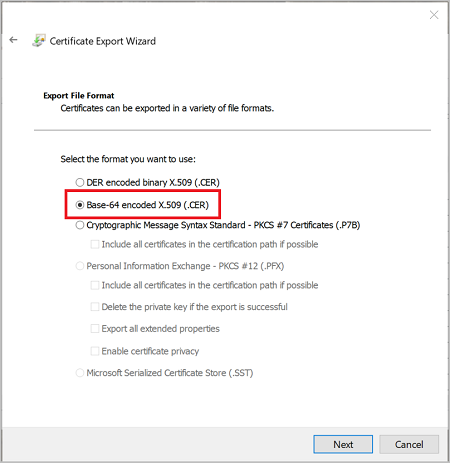

На странице Формат экспортируемого файла выберите Файлы X.509 (.CER) в кодировке Base-64 и нажмите кнопку Далее. On the Export File Format page, select Base-64 encoded X.509 (.CER)., and then click Next.

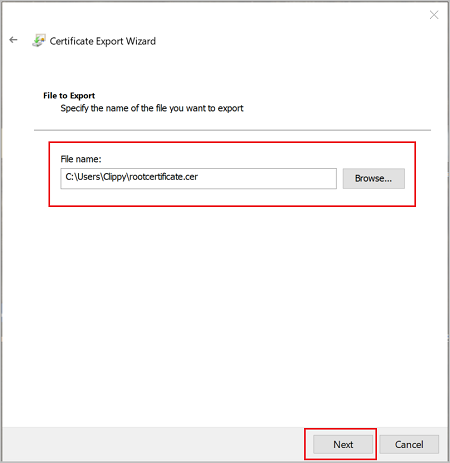

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. For File to Export, Browse to the location to which you want to export the certificate. В поле Имя файла введите имя для файла сертификата. For File name, name the certificate file. Затем щелкните Далее. Then, click Next.

Нажмите кнопку Готово, чтобы выполнить экспорт сертификата. Click Finish to export the certificate.

Сертификат успешно экспортирован. Your certificate is successfully exported.

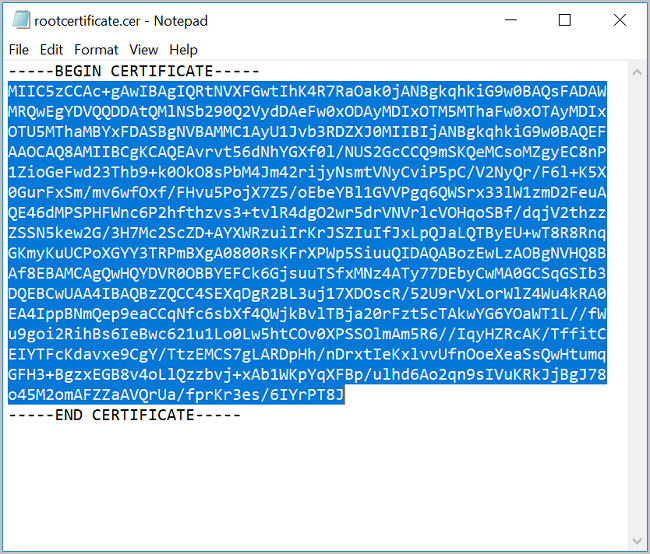

Экспортированный сертификат выглядит примерно так: The exported certificate looks similar to this:

Если открыть экспортированный сертификат в Блокноте, результат будет приблизительно таким, как в приведенном ниже примере. If you open the exported certificate using Notepad, you see something similar to this example. Выделенный синим цветом раздел содержит сведения, которые загружены в Azure. The section in blue contains the information that is uploaded to Azure. Если при открытии сертификата в Блокноте он не выглядит, как приведенный ниже пример, как правило, это означает, что экспорт выполнен не в формате X.509 (.CER) с кодировкой Base64. If you open your certificate with Notepad and it does not look similar to this, typically this means you did not export it using the Base-64 encoded X.509(.CER) format. Кроме того, при использовании другого текстового редактора следует учитывать, что в некоторых редакторах может выполняться непреднамеренное форматирование в фоновом режиме. Additionally, if you want to use a different text editor, understand that some editors can introduce unintended formatting in the background. Это может вызвать проблемы при передаче текста из этого сертификата в Azure. This can create problems when uploaded the text from this certificate to Azure.

Файл exported.cer необходимо отправить в Azure. The exported.cer file must be uploaded to Azure. Дополнительные сведения см. в разделе Подготовка CER-файла корневого сертификата к передаче. For instructions, see Configure a Point-to-Site connection. Чтобы добавить дополнительные доверенные корневые сертификаты, ознакомьтесь с разделом этой статьи. To add an additional trusted root certificate, see this section of the article.

Экспорт самозаверяющего сертификата и закрытого ключа для его сохранения (необязательно) Export the self-signed certificate and private key to store it (optional)

Может возникнуть необходимость экспортировать самозаверяющий корневой сертификат и сохранить его в надежном месте. You may want to export the self-signed root certificate and store it safely. При необходимости позднее можно будет установить его на другом компьютере и создать дополнительные сертификаты клиента или экспортировать другой CER-файл. If need be, you can later install it on another computer and generate more client certificates, or export another .cer file. Чтобы экспортировать самозаверяющий корневой сертификат в формате PFX, выберите корневой сертификат и выполните те же действия, что описаны в разделе Экспорт сертификата клиента. To export the self-signed root certificate as a .pfx, select the root certificate and use the same steps as described in Export a client certificate.

Создание и установка сертификатов клиента Create and install client certificates

Не устанавливайте самозаверяющий сертификат непосредственно на клиентский компьютер. You don’t install the self-signed certificate directly on the client computer. Нужно создать сертификат клиента из самозаверяющего сертификата. You need to generate a client certificate from the self-signed certificate. Затем его следует экспортировать и установить на клиентском компьютере. You then export and install the client certificate to the client computer. Приведенные ниже инструкции не зависят от модели развертывания. The following steps are not deployment-model specific. Они подходят как для модели с использованием диспетчера ресурсов, так и для классической модели. They are valid for both Resource Manager and classic.

Создание сертификата клиента Generate a client certificate

На каждом клиентском компьютере, который подключается к виртуальной сети с помощью подключения типа «точка —сеть», должен быть установлен сертификат клиента. Each client computer that connects to a VNet using Point-to-Site must have a client certificate installed. Вы можете создать сертификат клиента из самозаверяющего корневого сертификата, а затем экспортировать и установить его. You generate a client certificate from the self-signed root certificate, and then export and install the client certificate. Если сертификат клиента не установлен, произойдет сбой аутентификации. If the client certificate is not installed, authentication fails.

Ниже описан способ создания сертификата клиента из самозаверяющего корневого сертификата. The following steps walk you through generating a client certificate from a self-signed root certificate. Из одного корневого сертификата можно создать несколько сертификатов клиента. You may generate multiple client certificates from the same root certificate. При создании сертификатов клиента с помощью приведенных ниже инструкций сертификат клиента автоматически устанавливается на компьютер, который использовался для его создания. When you generate client certificates using the steps below, the client certificate is automatically installed on the computer that you used to generate the certificate. Если вы хотите установить сертификат клиента на другой клиентский компьютер, его можно экспортировать. If you want to install a client certificate on another client computer, you can export the certificate.

На компьютере, на котором вы создали самозаверяющий сертификат, откройте командную строку от имени администратора. On the same computer that you used to create the self-signed certificate, open a command prompt as administrator.

Измените и запустите пример, чтобы создать сертификат клиента. Modify and run the sample to generate a client certificate.

- Замените P2SRootCert именем самозаверяющего корня, из которого создается сертификат клиента. Change «P2SRootCert» to the name of the self-signed root that you are generating the client certificate from. Убедитесь, что вы используете имя корневого сертификата. Это значение «CN =», которое было указано при создании самозаверяющего корневого сертификата. Make sure you are using the name of the root certificate, which is whatever the ‘CN=’ value was that you specified when you created the self-signed root.

- Замените P2SChildCert именем, которое следует использовать для создаваемого сертификата клиента. Change P2SChildCert to the name you want to generate a client certificate to be.

Если выполнить приведенную ниже команду без изменений, в ваше хранилище личных сертификатов будет добавлен сертификат клиента с именем P2SChildcert, созданный из корневого сертификата P2SRootCert. If you run the following example without modifying it, the result is a client certificate named P2SChildcert in your Personal certificate store that was generated from root certificate P2SRootCert.

Экспорт сертификата клиента Export a client certificate

Созданный сертификат клиента автоматически устанавливается на компьютере, который использовался для его создания. When you generate a client certificate, it’s automatically installed on the computer that you used to generate it. Если вы хотите установить созданный сертификат клиента на другой клиентский компьютер, то его необходимо экспортировать. If you want to install the client certificate on another client computer, you need to export the client certificate that you generated.

Чтобы экспортировать сертификат клиента, откройте раздел Управление сертификатами пользователей. To export a client certificate, open Manage user certificates. По умолчанию создаваемые сертификаты клиента хранятся в папке Certificates — Current User\Personal\Certificates. The client certificates that you generated are, by default, located in ‘Certificates — Current User\Personal\Certificates’. Щелкните правой кнопкой мыши сертификат клиента, который требуется экспортировать, выберите все задачи, а затем щелкните Экспорт , чтобы открыть Мастер экспорта сертификатов. Right-click the client certificate that you want to export, click all tasks, and then click Export to open the Certificate Export Wizard.

В мастере экспорта сертификатов нажмите кнопку Далее, чтобы продолжить. In the Certificate Export Wizard, click Next to continue.

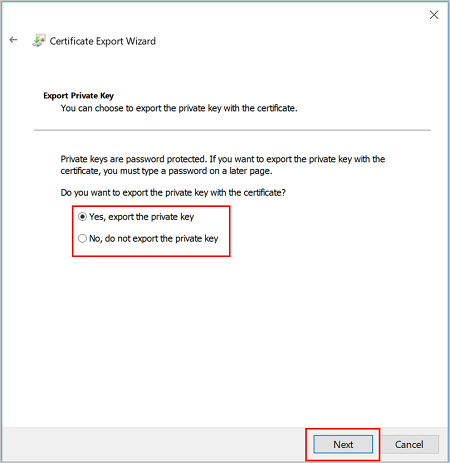

Выберите Да, экспортировать закрытый ключ, а затем нажмите кнопку Далее. Select Yes, export the private key, and then click Next.

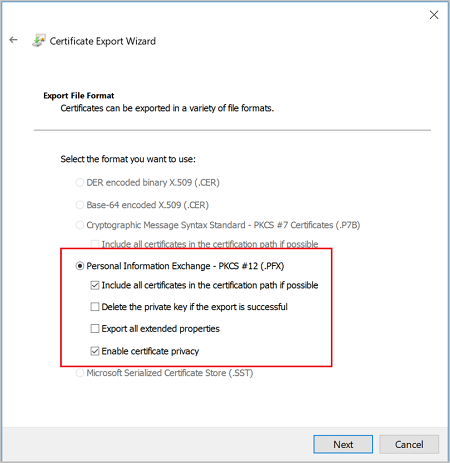

На странице Формат экспортируемого файла оставьте настройки по умолчанию. On the Export File Format page, leave the defaults selected. Убедитесь, что выбран параметр включить все сертификаты в путь сертификации, если это возможно . Make sure that Include all certificates in the certification path if possible is selected. При этом также будут экспортированы данные корневого сертификата, необходимые для успешной аутентификации клиента. This setting additionally exports the root certificate information that is required for successful client authentication. Без этих данных аутентификация клиента завершится ошибкой, так как у клиента не будет доверенного корневого сертификата. Without it, client authentication fails because the client doesn’t have the trusted root certificate. Затем щелкните Далее. Then, click Next.

На странице Безопасность следует защитить закрытый ключ. On the Security page, you must protect the private key. Если вы решите использовать пароль, обязательно запишите или запомните пароль, заданный для этого сертификата. If you select to use a password, make sure to record or remember the password that you set for this certificate. Затем щелкните Далее. Then, click Next.

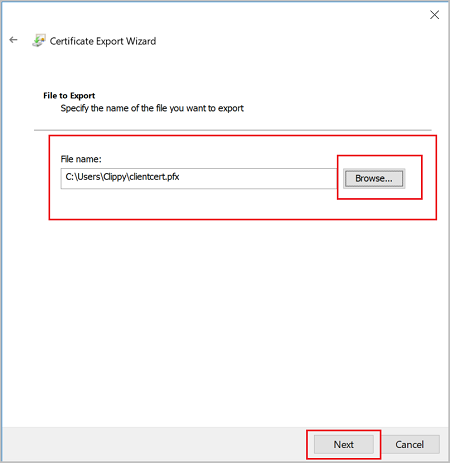

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. On the File to Export, Browse to the location to which you want to export the certificate. В поле Имя файла введите имя для файла сертификата. For File name, name the certificate file. Затем щелкните Далее. Then, click Next.

Нажмите кнопку Готово, чтобы выполнить экспорт сертификата. Click Finish to export the certificate.

Установка экспортированного сертификата клиента Install an exported client certificate

Дальнейшие действия Next steps

Продолжайте настраивать параметры конфигурации типа «точка-сеть». Continue with your Point-to-Site configuration.