Создать подразделения windows server 2016

Всем доброго времени суток, продолжаем наши уроки системного администрирования. Продолжим сегодня разбираться в основных объектах Active Directory. После того, как мы разобрались с планированием Active Directory, первое что нужно создать, это структуру организационных подразделений (OU). Делается это для того, чтобы системный администратор, мог делегировать права на отдельные группы объектов, объединенных по каким-то критериям, применять групповые политики, по тем же соображениям. Если вы организуете себе удобную иерархию, то у вас все будет в AD просто лафа, которая вам сэкономит много времени.

Я создам у себя в AD, структуру такого плана:

- На верху OU территориальной принадлежности. В моем случае это города

- Дальше это OU серверы, пользователи и компьютеры

- Дальше можно уже при необходимости делить на этажи, отделы и все такое, как вашей фантазии придет в голову.

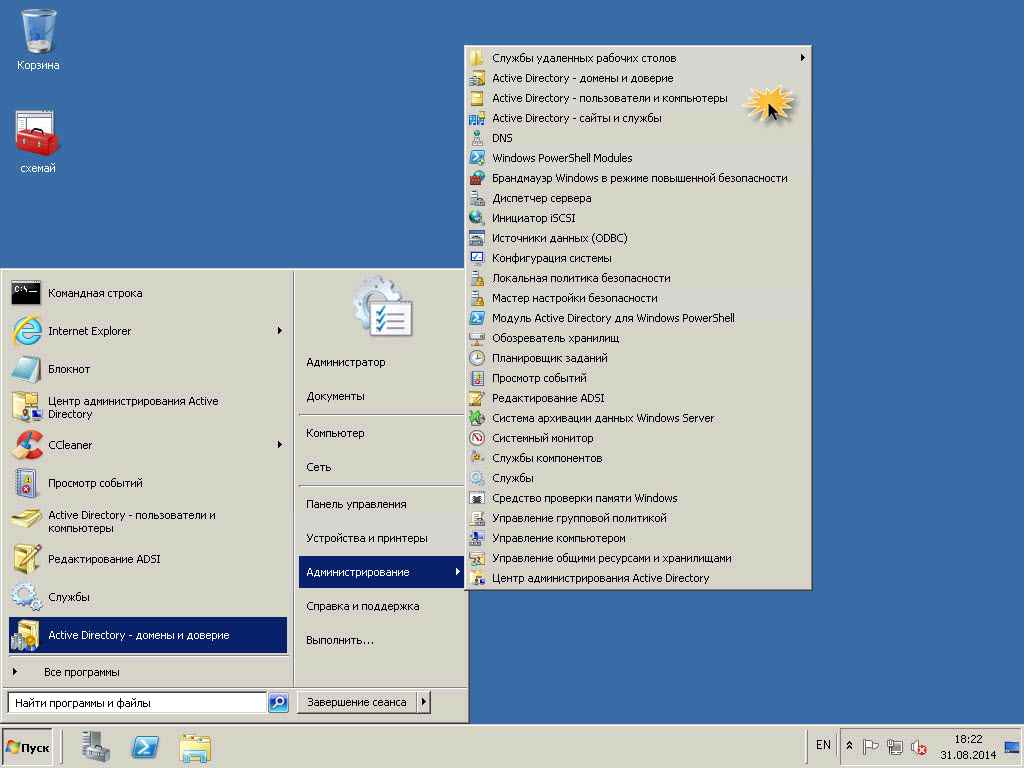

Ну собственно начнем. Открываем Пуск-Администирование-ADUC

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-01

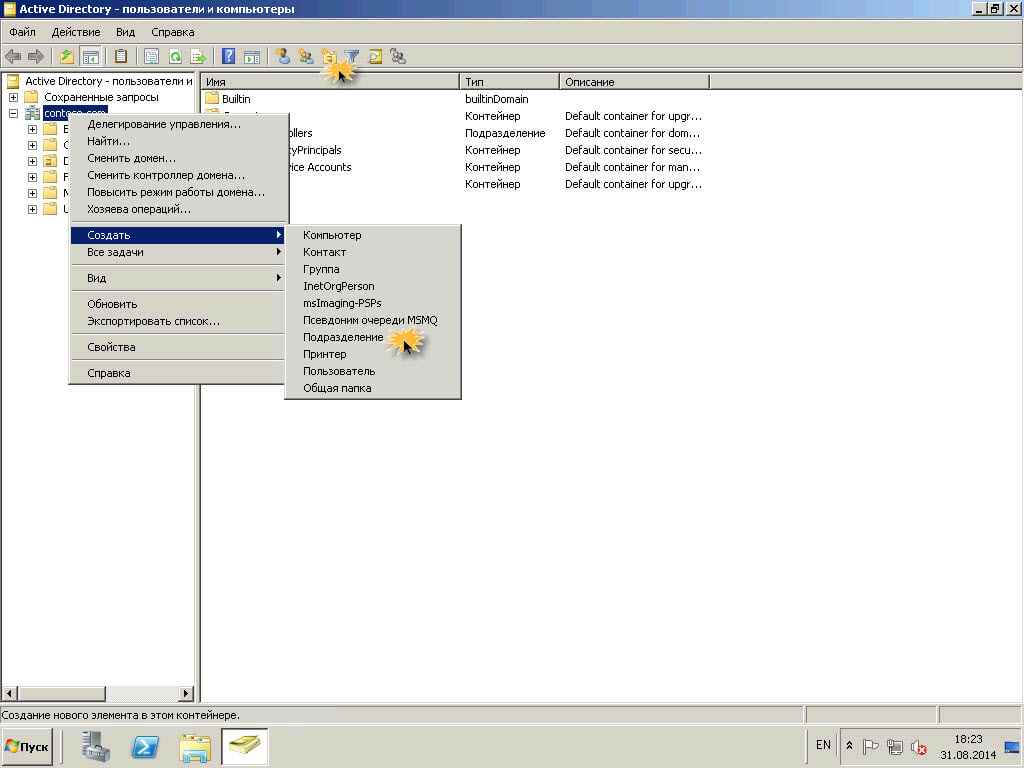

Дальше правым кликом по имени нашего домена, выбрать меню Создать-Подразделение или нажать иконку сверху.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-02

Вводим название OU, в моем случае Город. Дальше подобным образом создаем нужное вам количество OU в нужной вам иерархии.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-03

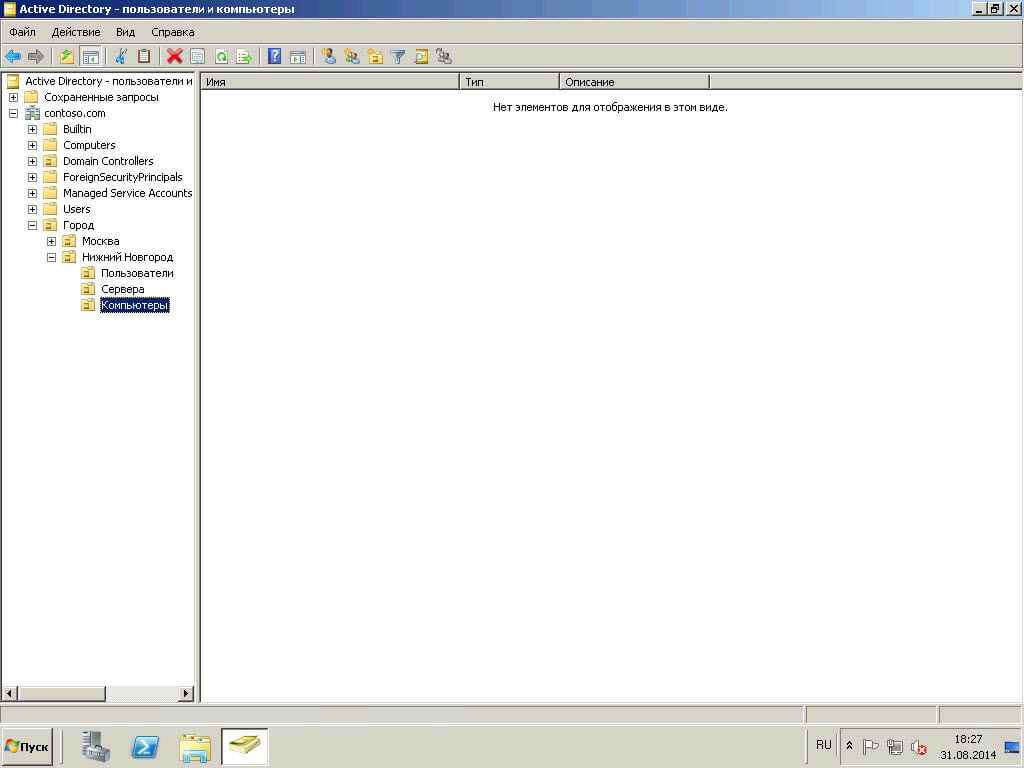

У меня это выглядит вот так. Есть несколько городов, которые содержат в себе дополнительные организационные подразделения:

- Пользователи

- Группы рассылок

- Группы

- Системные учетные записи

- Сервера

- Компьютеры

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-04

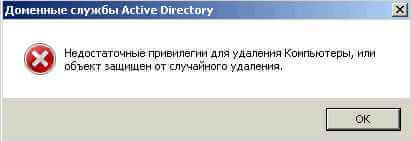

Если вы вдруг создали лишний OU или не в том месте, можете попробовать ее удалить или перенести, делается это правым кликом удалить или крестик сверху. Но увидите что от удаления OU защищен.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-05

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-06

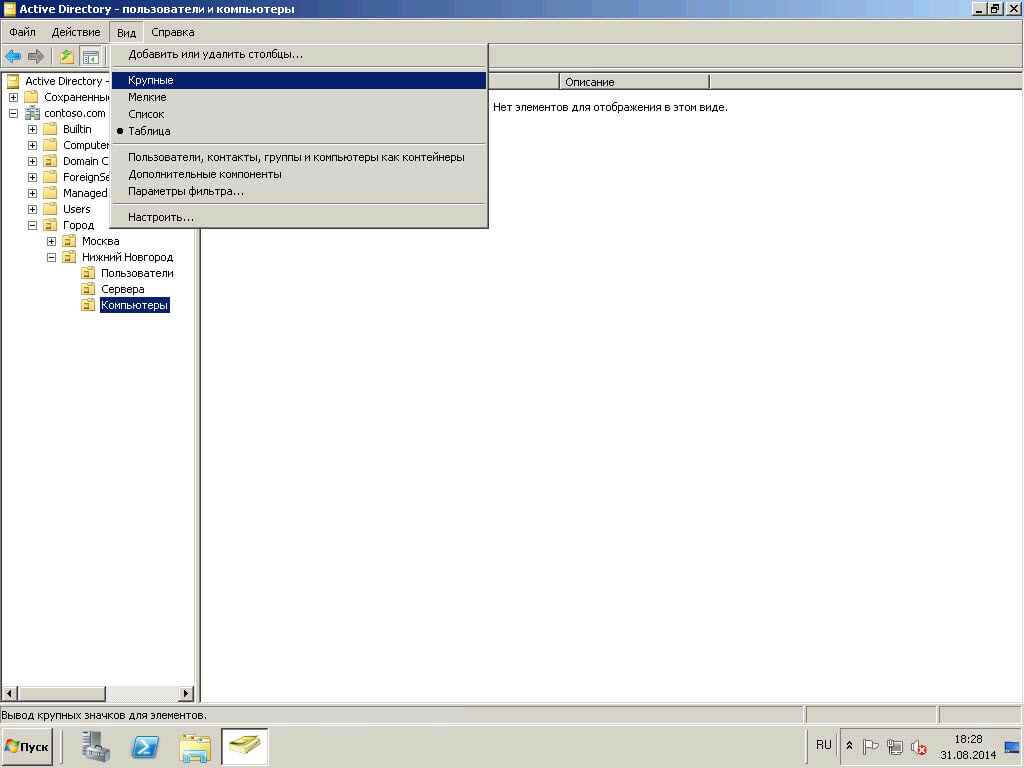

Для того чтобы, это поправить и у вас был в Active Directory порядок, идем меню «Вид-Дополнительные компоненты».

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-07

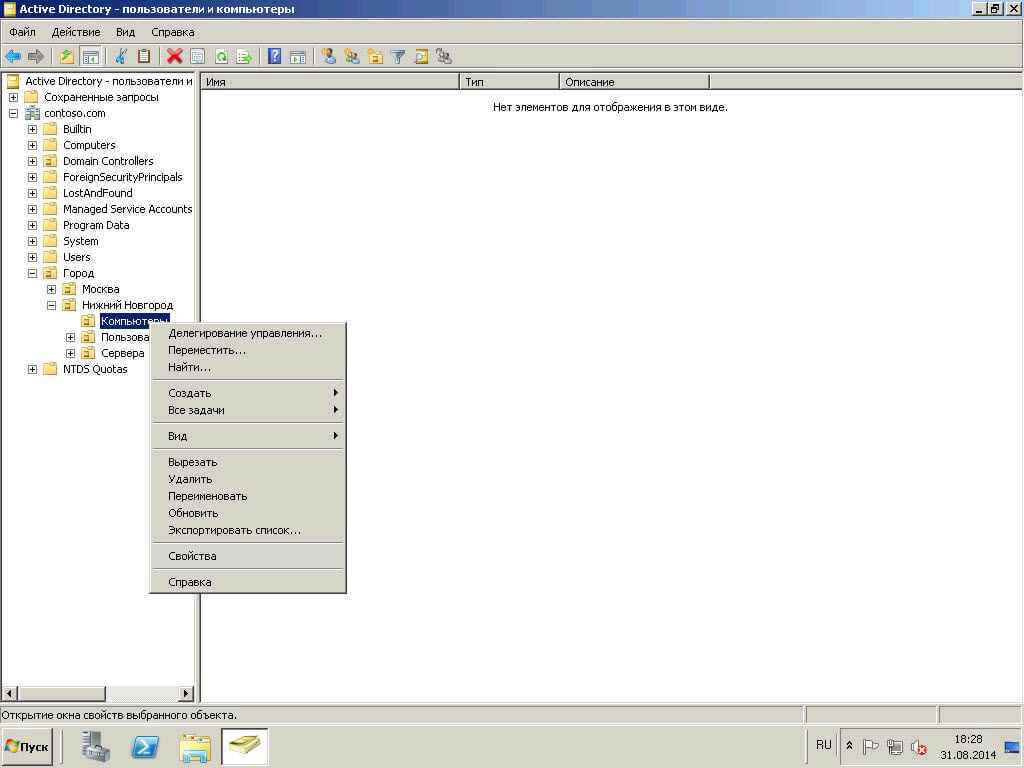

Теперь кликаем правым кликом по нужному OU и выбираем свойства.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-08

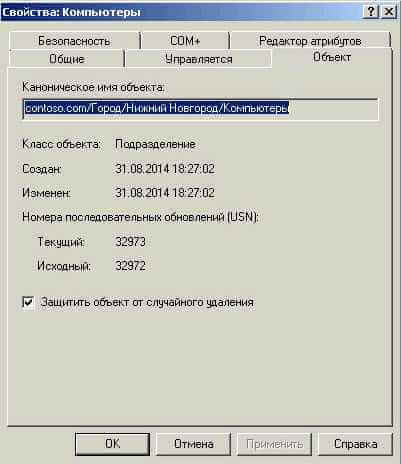

Переходим на вкладку «Объект», и видим эту галочку, которая защищает OU. Сняв ее можно проводить манипуляции, совет как сделаете, что нужно поставьте галчку обратно.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-09

Как видите компания Microsoft сделала процесс создания объектов в Active Directory, очень тривиальным, так как многие вещи, системный администратор просто делегирует, например, на отдел кадров, которые заводят учетные записи. Если остались вопросы, то пишите их в комментариях, рад буду пообщаться.

Создать подразделения windows server 2016

Установка и настройка DNS-сервера и Active Directory в Windows Server 2016 практически не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2012, 2008. Пройдя несколько шагов устанавливается роль DNS и Доменные службы Active Directory, также для сервера имён потребуется небольшая настройка.

До установки ролей сервера, требуется задать имя будущему серверу, а также статический IP-адрес. Также, если имеются, указываем IP-арес шлюза.

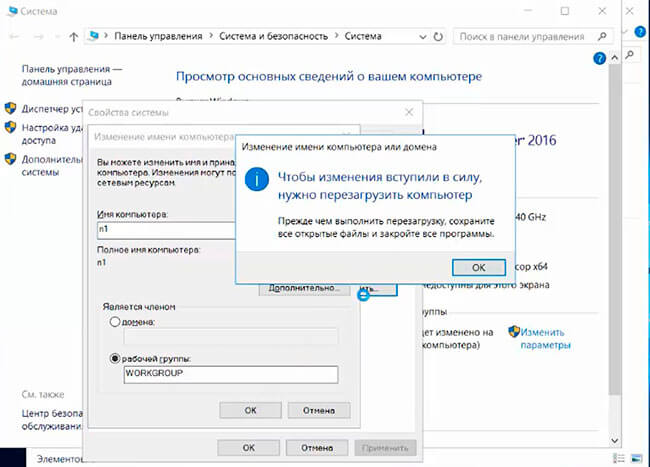

1. Нажимаем правой клавишей мыши на «Этот компьютер» и выбираем «Свойства». В открывшемся окне — «Изменить параметры» — «Изменить». Задаём имя компьютера и нажимаем «ОК». Для того, чтобы изменения вступили в силу, перезагружаем компьютер.

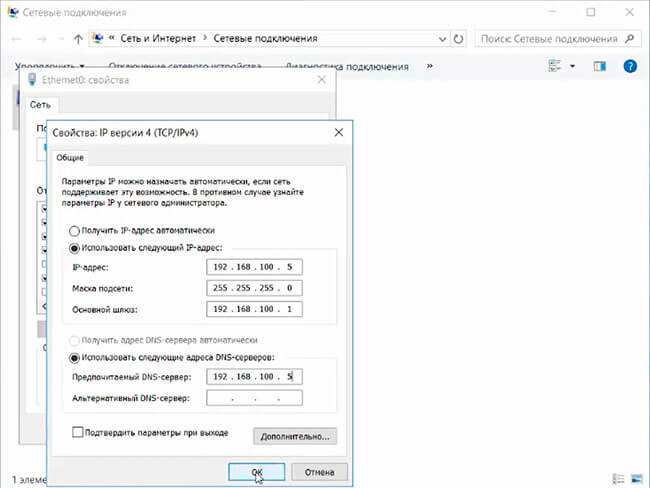

2. Для того, чтобы открыть сетевые соединения, в поле «Поиск» набираем команду ncpa.cpl. Выбираем нужный сетевой интерфейс, правой клавишей мыши — «Свойства». IP версии 6(TCP/IPv6) выключаем, если не используем. Затем выбираем IP версии(TCP/IPv4). Заполняем поля:

IP-адрес: адрес сервера (например, 192.168.100.5)

Маска подсети: маска сети (например, 255.255.255.0)

Основной шлюз: шлюз, если имеется (например, 192.168.100.1)

Предпочитаемый DNS-сервер: (например, 192.168.100.5)

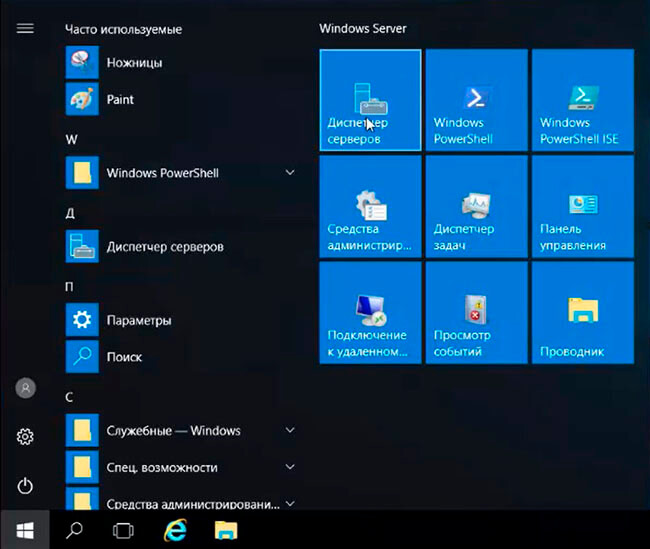

3. Теперь можно начать установку ролей сервера. Для этого выбираем «Диспетчер серверов».

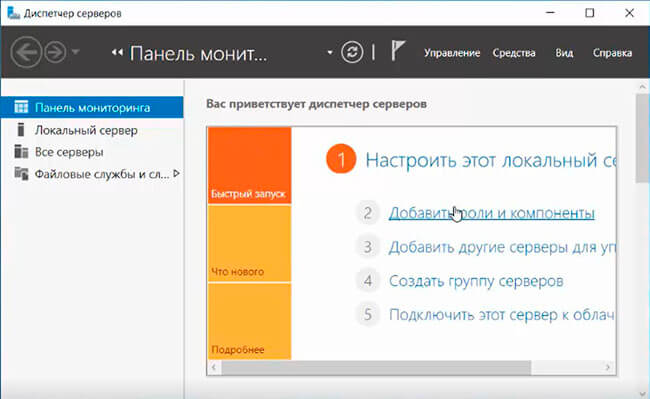

4. В следующем окне — «Добавить роли и компоненты».

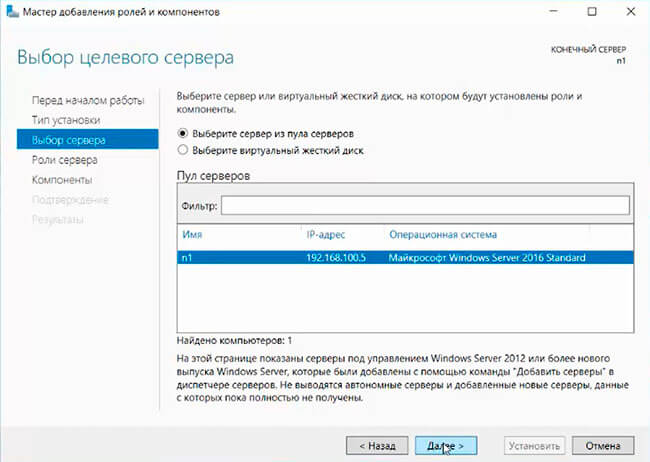

5. Читаем «Перед началом работы» и нажимаем «Далее». Затем оставляем по умолчанию чекбокс «Установка ролей или компонентов» и снова «Далее». В следующем окне выбираем сервер, на который будем устанавливать роли и «Далее».

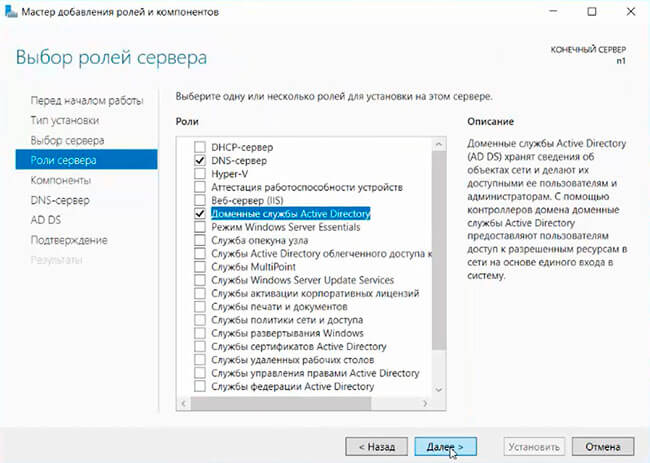

6. Выбора ролей сервера — ставим галочки напротив «DNS-сервера» и «Доменные службы Active Directory». При появлении запроса о добавлении компонентов — «Добавить компоненты». Затем «Далее».

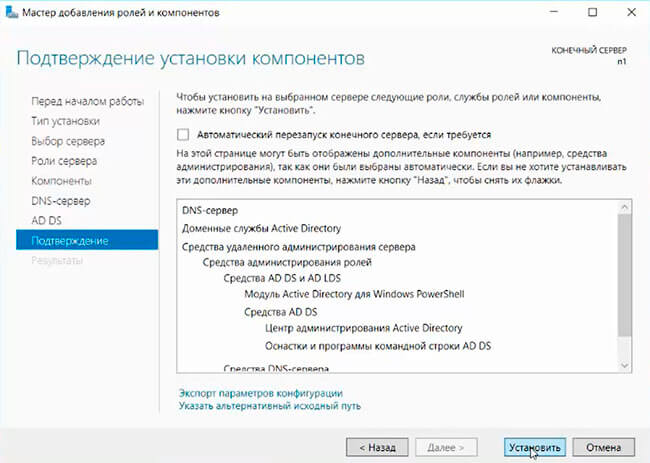

7. В следующих окнах нажимаем «Далее», а в окне «Подтверждение установки компонентов» выбираем «Установить». Этот мастер можно закрывать, по окончании установки появится предупреждение в диспетчере серверов.

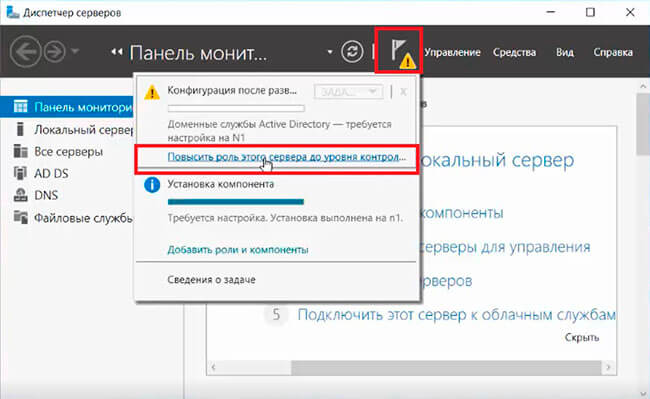

8. После окончания установки выбранных ролей сервера, нажимаем на значок предупреждения в «Диспетчере серверов» и выбираем «Повысить роль этого сервера до уровня контроллера домена».

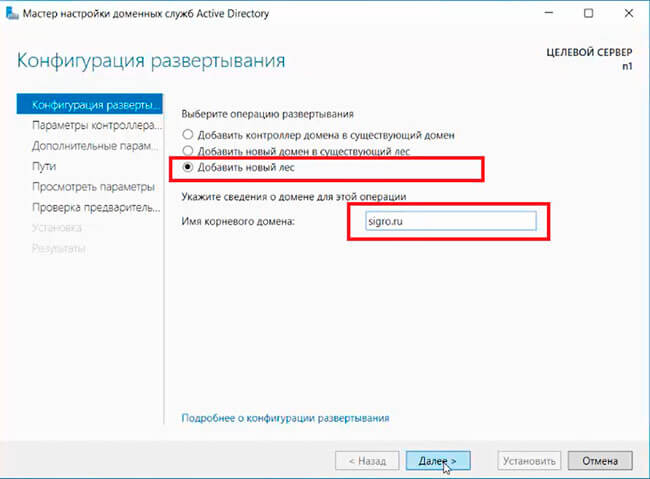

9. В следующем окне — «Добавить новый лес». Имя корневого домена — уникальное имя вашего домена.

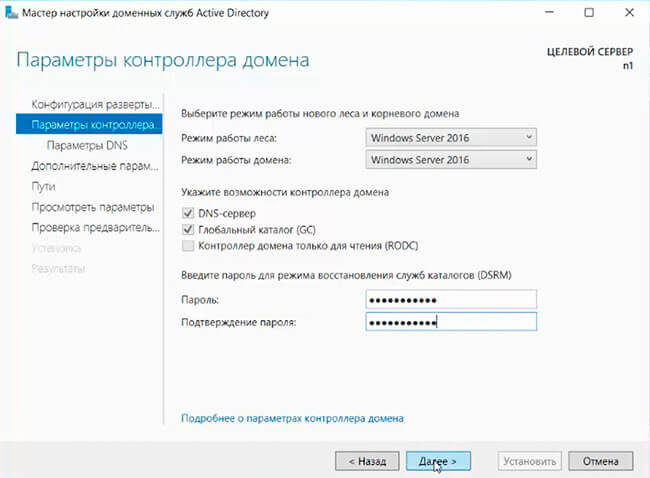

10. В «Параметрах контроллера домена» оставляем по умолчанию режим работы леса и домена — «Windows Server 2016». Вводим пароль для режима восстановления служб каталогов (DSRM).Этот пароль может пригодиться, его обязательно надо запомнить или записать в надежное место.

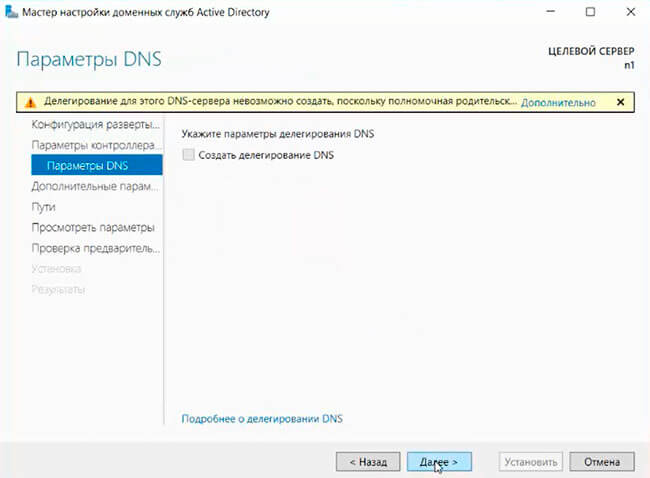

11. В окне «Параметры DNS» — нажимаем «Далее».

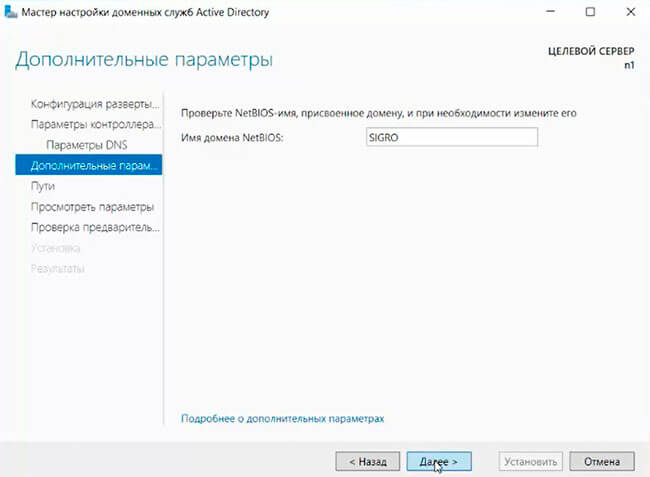

12. В «Дополнительные параметры» — «Далее».

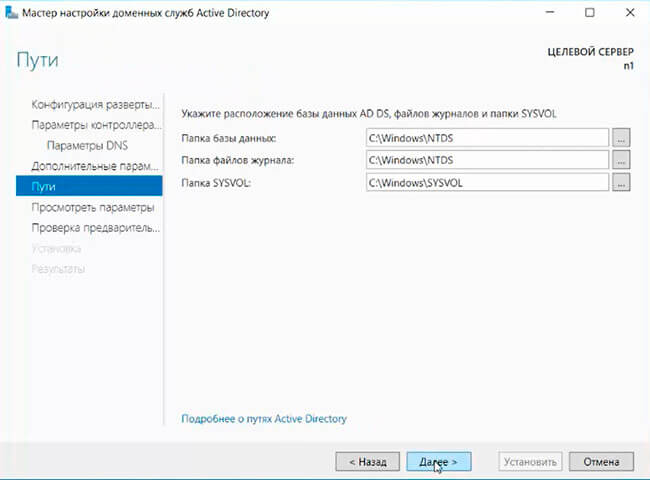

13. Расположение базы данных AD DS, файлов журналов и попок SYSVOL оставляем по умолчанию, нажимаем «Далее».

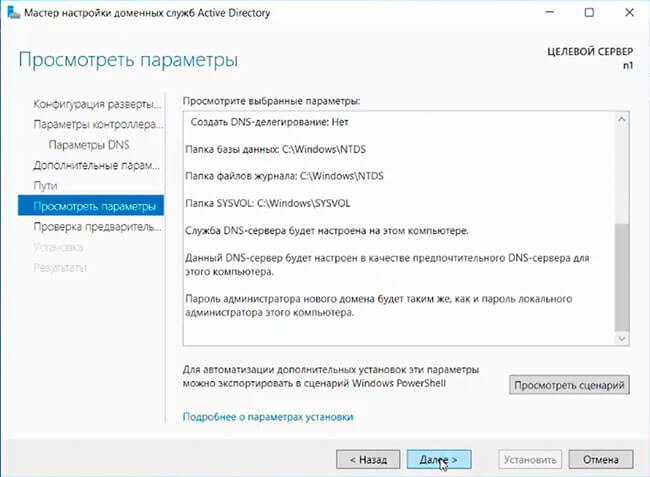

14. Проверяем параметры, затем «Далее».

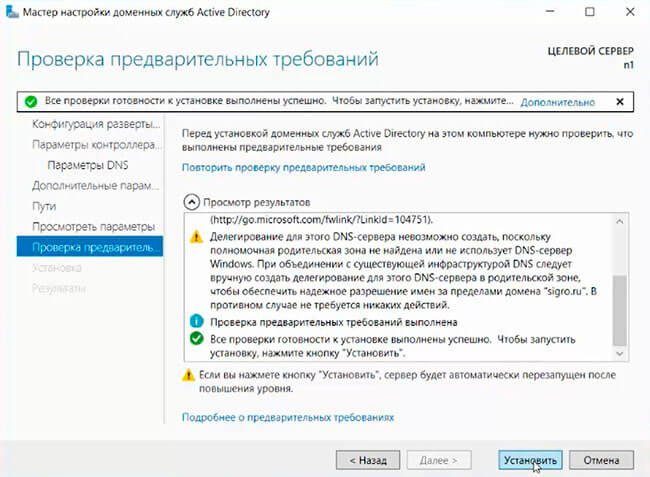

15. После того, как сервер проверит соответствие предварительных требований, можно нажимать «Установить».

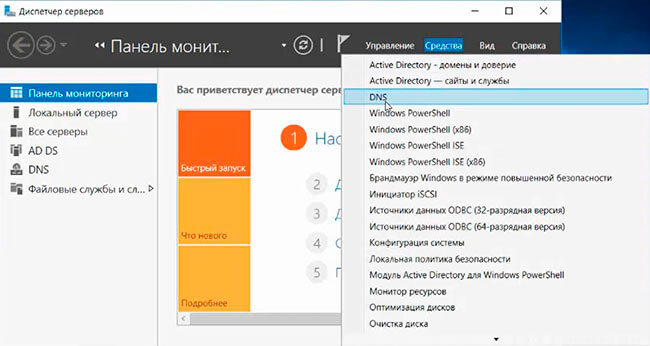

16. После настройки контроллера домена, можно перейти к настройке обратной зоны DNS-сервера. Для этого в «Диспетчер серверов» выбираем «Средства», далее «DNS».

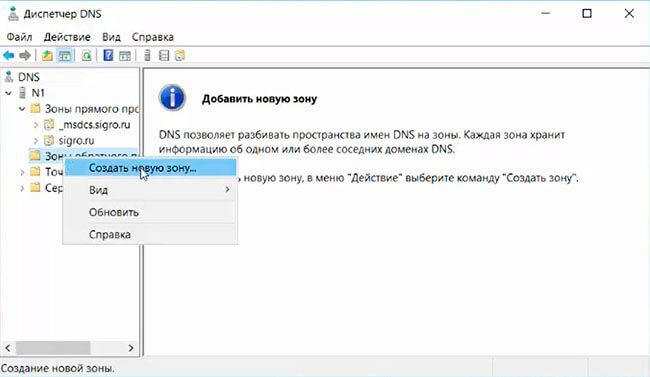

17. В открывшемся окне выбираем наш сервер, затем «Зона обратного просмотра». Правой клавишей мыши — «Создать новую зону. «.

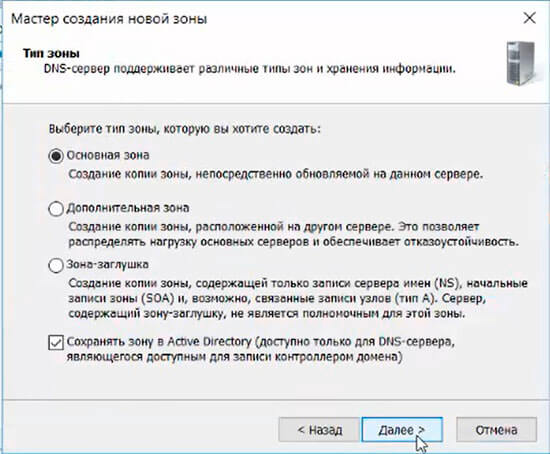

18. В мастере создания новой зоны оставляем тип зоны — «Основная зона», затем «Далее».

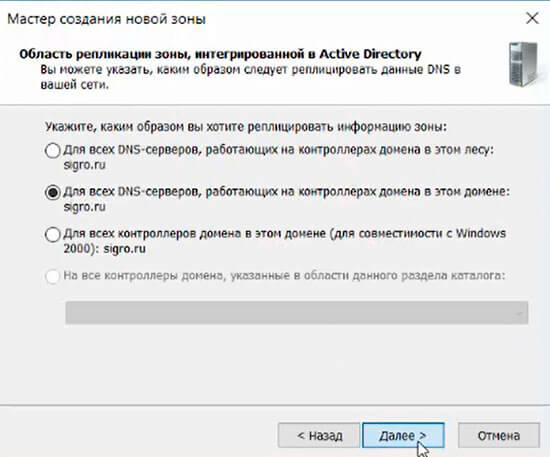

19. Оставляем по умолчанию чекбокс на «Для всех DNS-серверов, работающих на контроллерах домена в этом домене, снова «Далее».

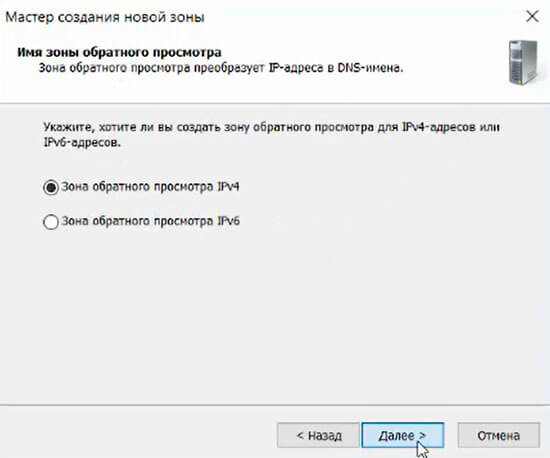

20. В следующем окне — «Зона обратного просмотра IPv4», затем «Далее».

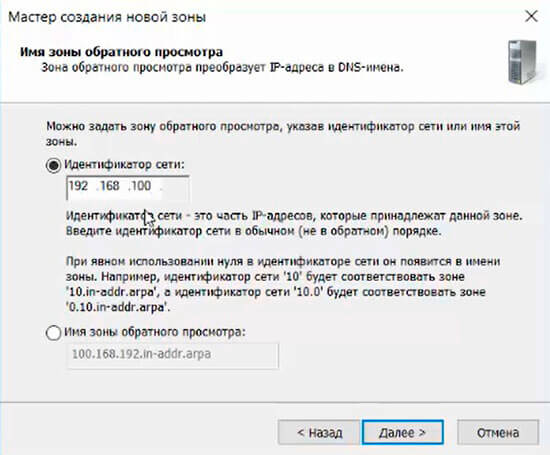

21. Для настройки зоны обратного просмотра задаем «Идентификатор сети» (например 192.168.100). После этого появится автоматически зона обратного просмотра. Нажимаем «Далее».

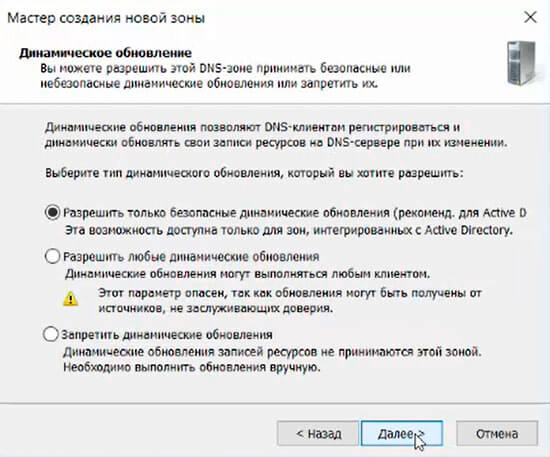

22. В следующем окне оставляем по умолчанию «Разрешить только безопасные динамические обновления, затем «Далее».

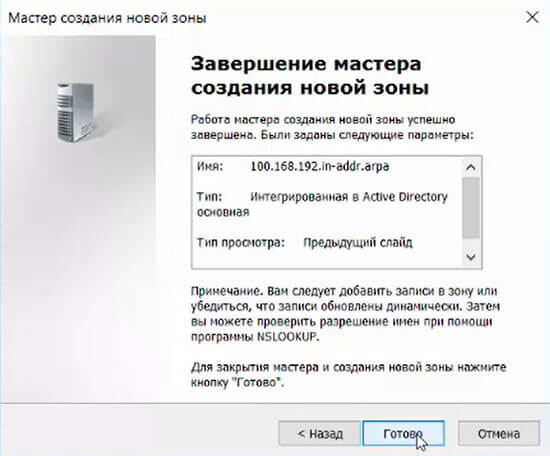

23. Для завершения настройки создания новой зоны проверяем настройки и нажимаем «Готово».

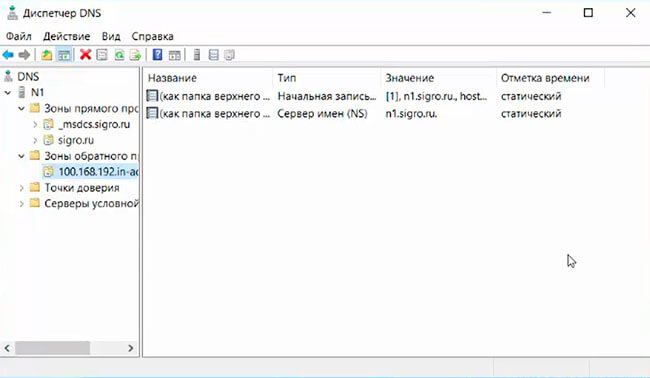

24. Появится зона обратного просмотра для домена.

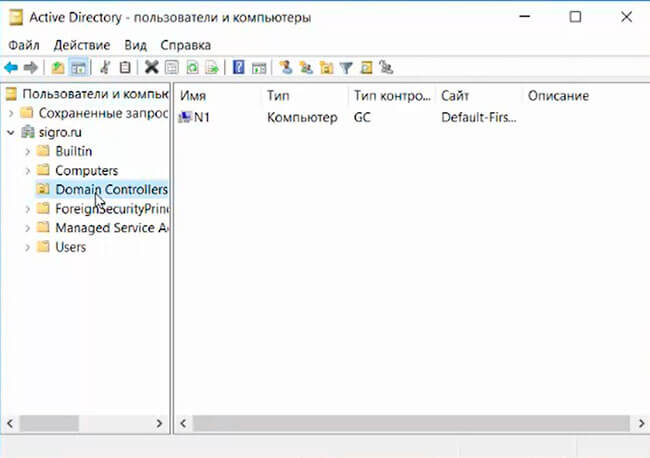

25. В «Диспетчере серверов» выбираем «Пользователи и компьютеры Active Directory». Проверяем работу Active Directory.

На этом установка и настройка выбранных ролей сервера заканчивается.

Посмотреть, что и как делать, можно здесь:

Настройка Windows Server с помощью групповых политик

Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

Удаляем лишние команды из Проводника

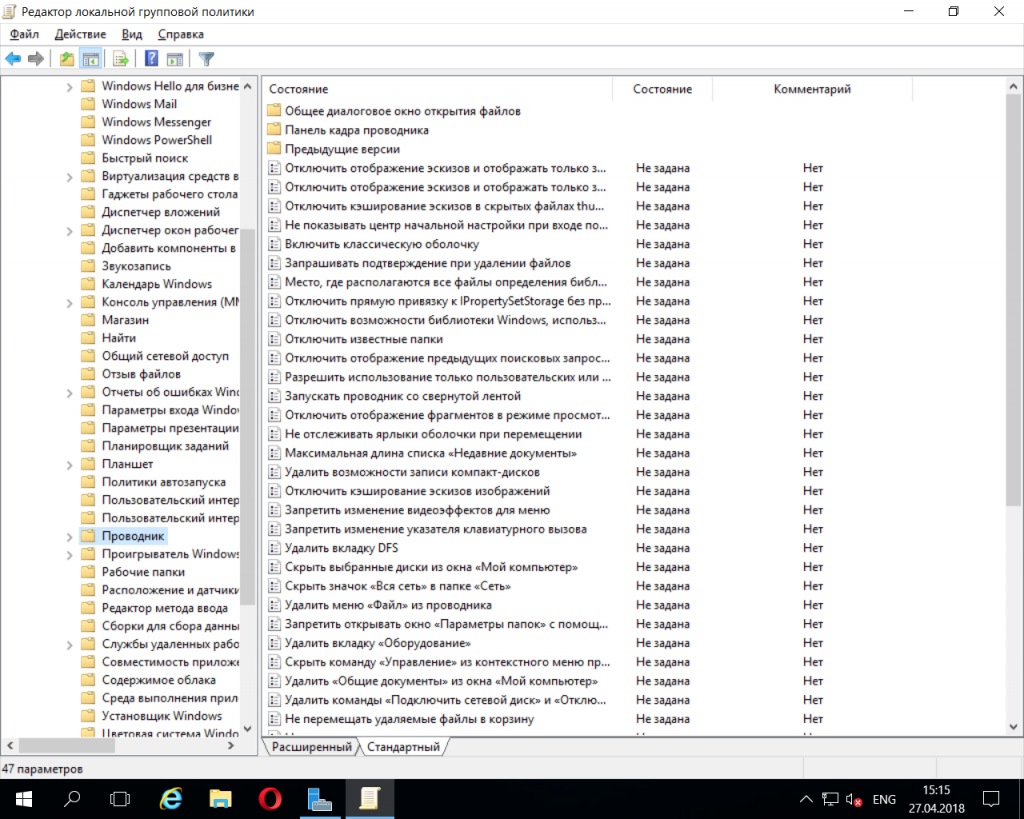

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

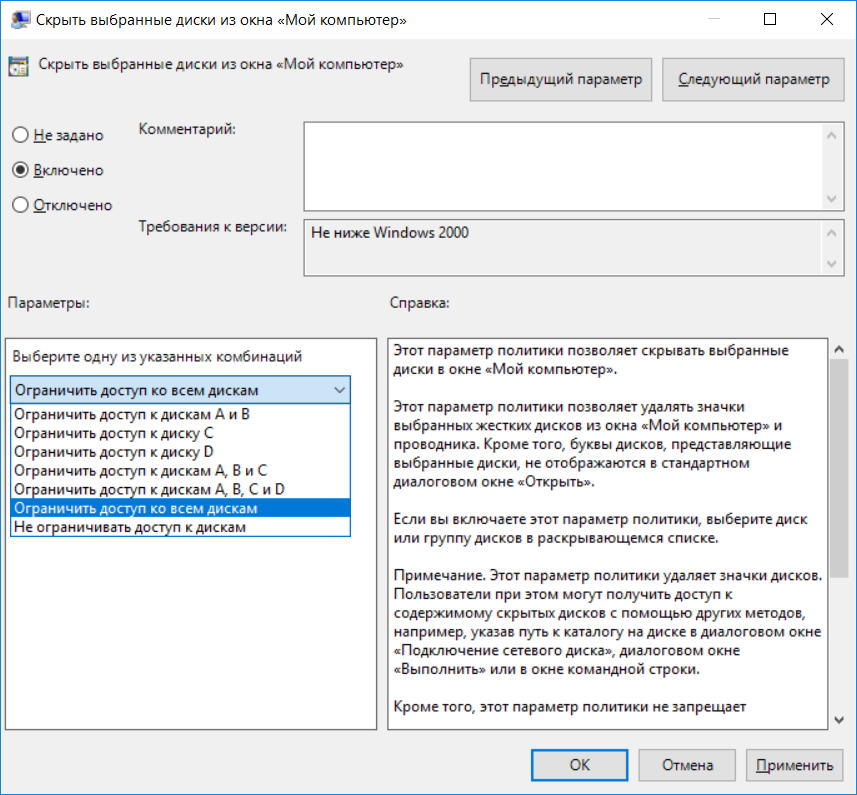

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

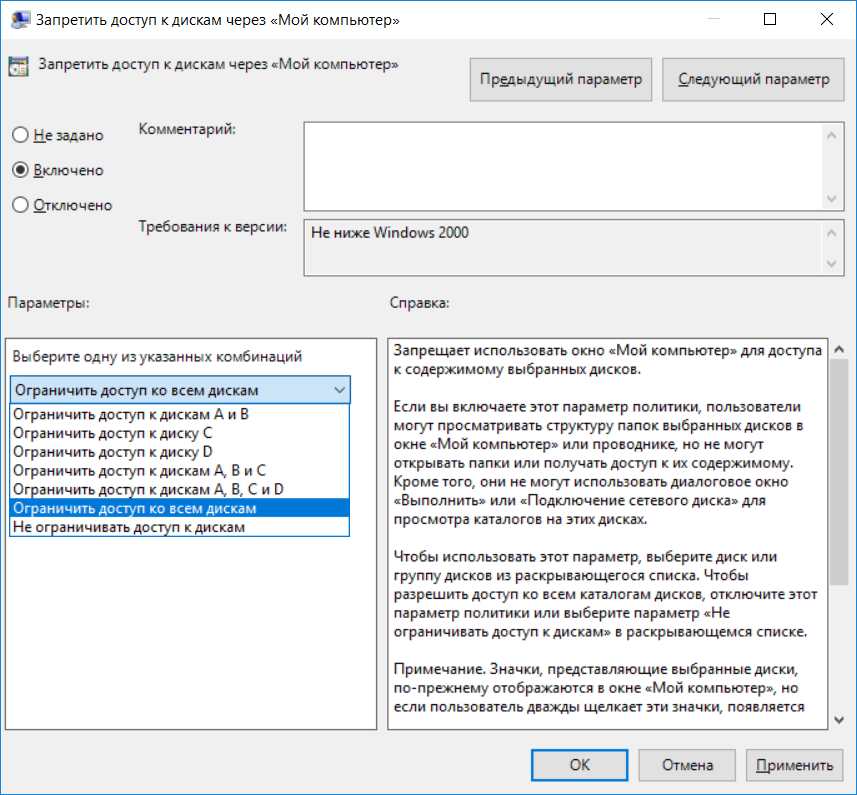

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

Запрещаем доступ к командной строке и PowerShell

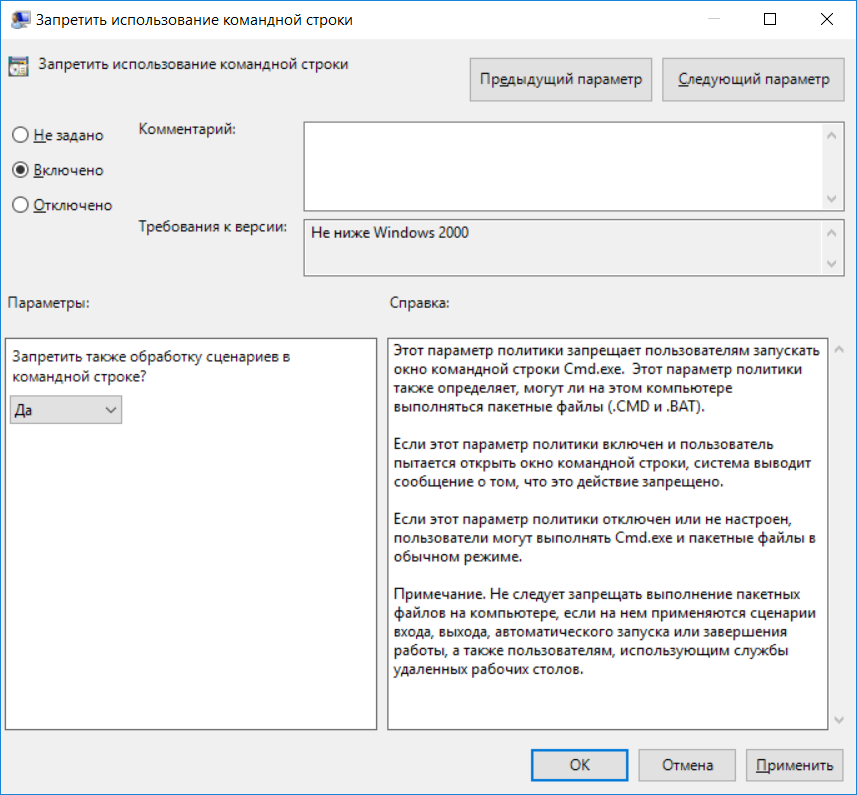

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

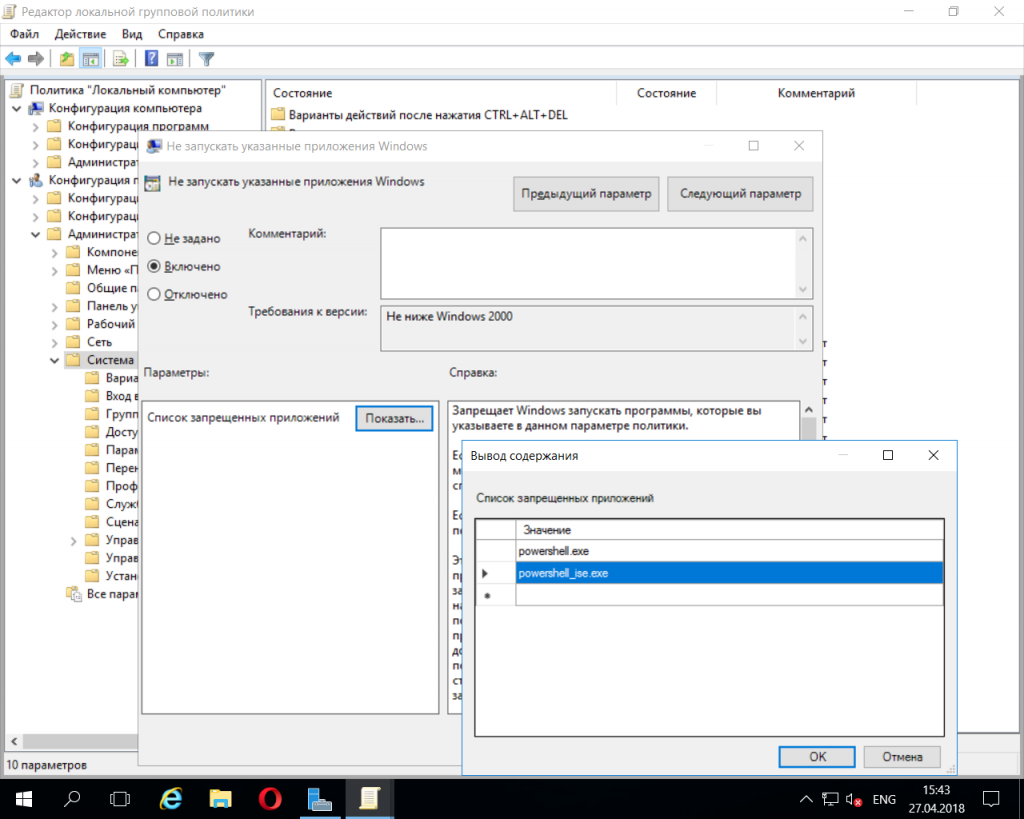

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

Максимальное время работы пользователя

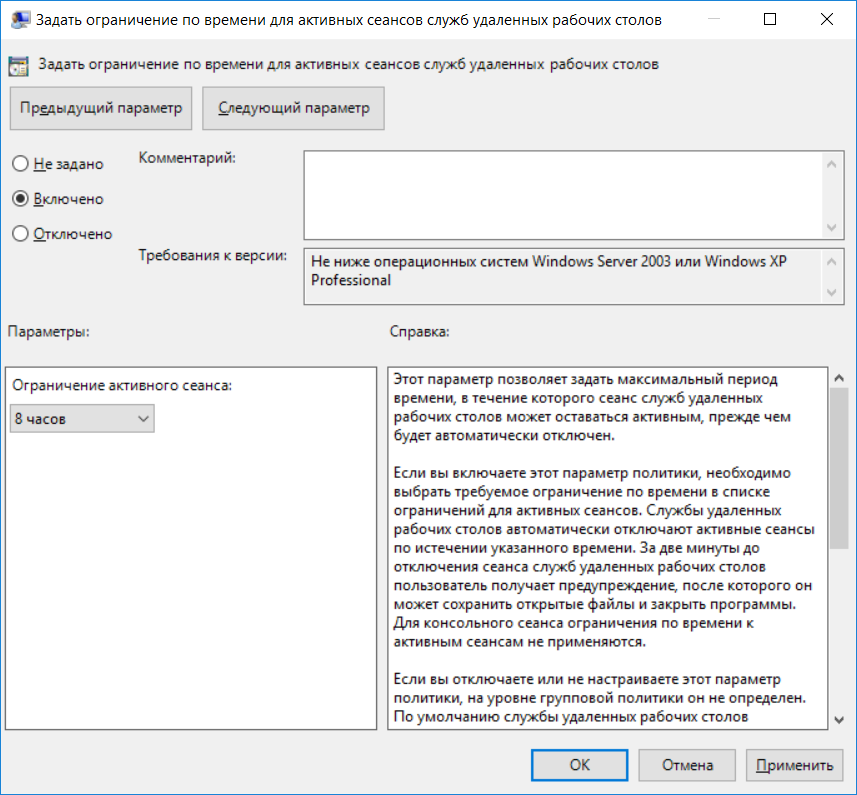

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

Рис. 6. Ограничиваем время сеанса

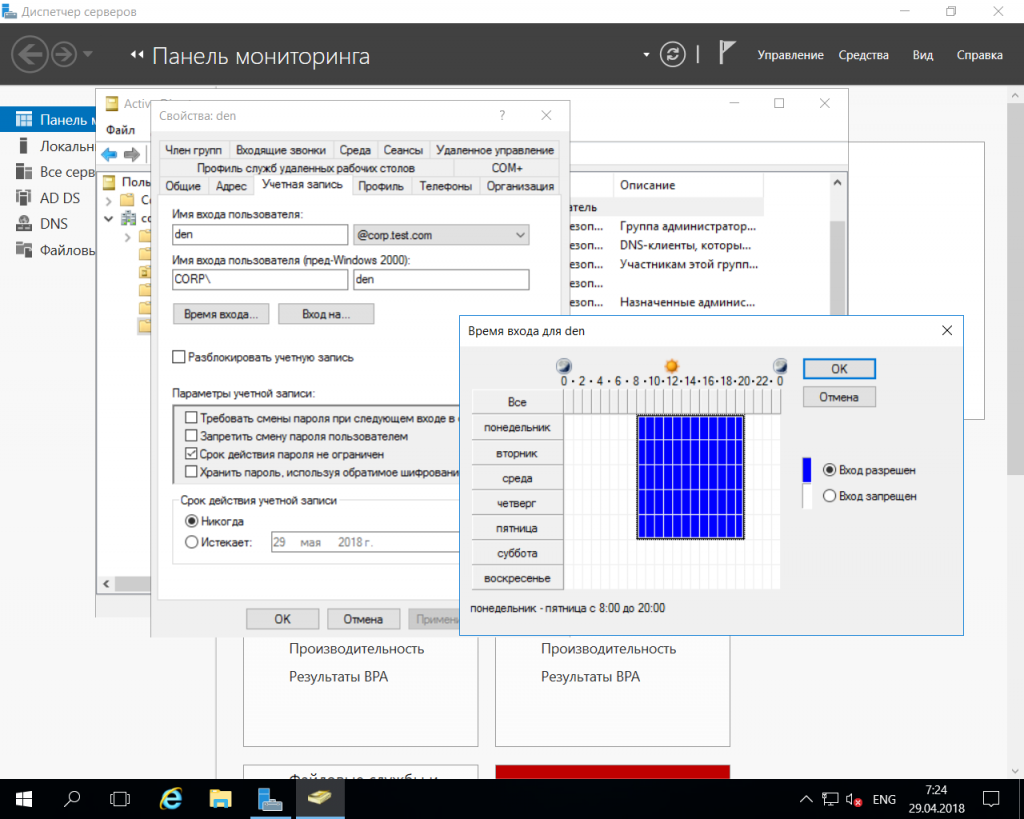

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.