- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Создайте правила программы или службы для входящего трафика Create an Inbound Program or Service Rule

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

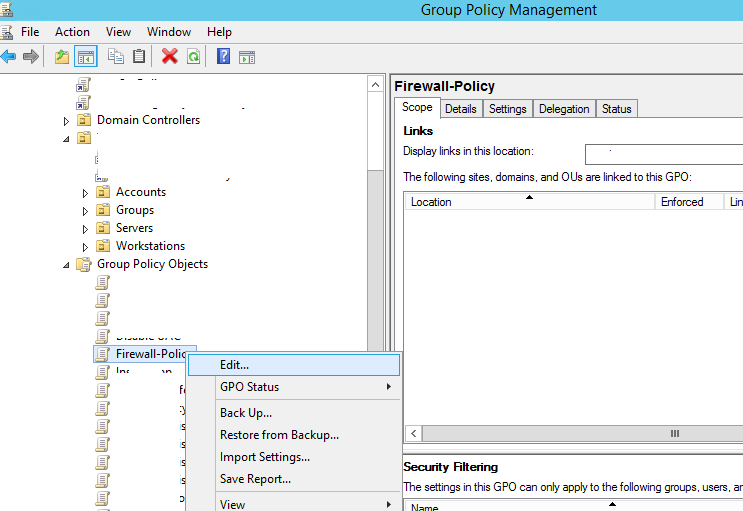

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

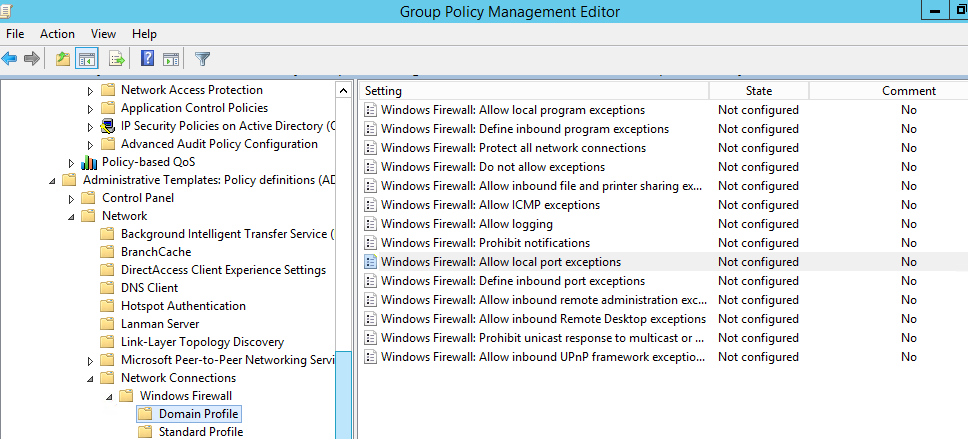

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Создаем правило файервола с помощью групповой политики

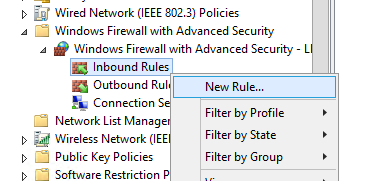

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

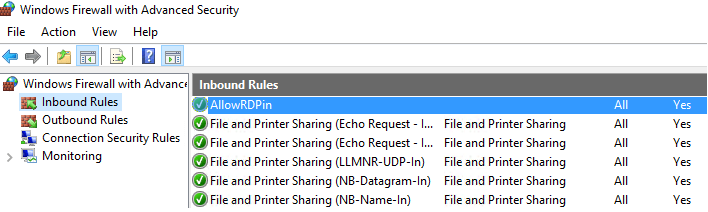

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Создайте правила программы или службы для входящего трафика Create an Inbound Program or Service Rule

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Чтобы разрешить входящий сетевой трафик указанной программе или службе, используйте брандмауэр Защитник Windows с расширенным securitynode в оснастке MMC управления групповой политикой для создания правил брандмауэра. To allow inbound network traffic to a specified program or service, use the Windows Defender Firewall with Advanced Securitynode in the Group Policy Management MMC snap-in to create firewall rules. Этот тип правила позволяет программе прослушивать и получать входящий сетевой трафик в любом порту. This type of rule allows the program to listen and receive inbound network traffic on any port.

Примечание: Этот тип правила часто сочетается с правилом программы или службы. Note: This type of rule is often combined with a program or service rule. Если вы объедините типы правил, вы получите правило брандмауэра, которое ограничивает трафик указанного порта и разрешает трафик только при запуске указанной программы. If you combine the rule types, you get a firewall rule that limits traffic to a specified port and allows the traffic only when the specified program is running. Программа не может получать сетевой трафик в других портах, а другие программы не могут получать сетевой трафик в указанном порту. The program cannot receive network traffic on other ports, and other programs cannot receive network traffic on the specified port. Чтобы объединить типы правил программы и порта в одно правило, выполните действия в процедуре Создать правило входящие порты в дополнение к шагам в этой процедуре. To combine the program and port rule types into a single rule, follow the steps in the Create an Inbound Port Rule procedure in addition to the steps in this procedure.

Учетные данные администрирования Administrative credentials

Чтобы выполнить эти процедуры, необходимо быть членом группы администраторов домена или иным образом делегировать разрешения на изменение GPOs. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

Создание правила входящий брандмауэр для программы или службы To create an inbound firewall rule for a program or service

В области навигации щелкните Правила входящие. In the navigation pane, click Inbound Rules.

Нажмите кнопку Действие, а затем нажмите новое правило. Click Action, and then click New rule.

На странице Тип правила мастера нового входящие правила щелкните Настраиваемый, а затем нажмите кнопку Далее. On the Rule Type page of the New Inbound Rule Wizard, click Custom, and then click Next.

Примечание: Хотя вы можете создавать правила, выбрав программу или порт, эти варианты ограничивают количество страниц, представленных мастером. Note: Although you can create rules by selecting Program or Port, those choices limit the number of pages presented by the wizard. Если выбрать Настраиваемый, вы увидите все страницы и наиболее гибки в создании правил. If you select Custom, you see all of the pages, and have the most flexibility in creating your rules.

На странице Программа щелкните Этот путь программы. On the Program page, click This program path.

Введите путь к программе в текстовом окне. Type the path to the program in the text box. Используйте переменные среды, если это применимо, чтобы убедиться, что программы, установленные в разных расположениях на разных компьютерах, работают правильно. Use environment variables, where applicable, to ensure that programs installed in different locations on different computers work correctly.

Выполните одно из следующих действий. Do one of the following:

Если исполняемый файл содержит одну программу, нажмите кнопку Далее. If the executable file contains a single program, click Next.

Если исполняемый файл является контейнером для нескольких служб, которые должны быть разрешены для получения входящий сетевой трафик, нажмите кнопку Настройка, выберите Применитьтолько к службам, нажмите кнопку ОК, а затем нажмите кнопку Далее. If the executable file is a container for multiple services that must all be allowed to receive inbound network traffic, click Customize, select Apply to services only, click OK, and then click Next.

Если исполняемый файл является контейнером для одной службы или содержит несколько служб, но правило применяется только к одной из них, нажмите кнопку Настроить, выберите Применитьк этой службе, а затем выберите службу из списка. If the executable file is a container for a single service or contains multiple services but the rule only applies to one of them, click Customize, select Apply to this service, and then select the service from the list. Если служба не появится в списке, щелкните Применитьк службе с этим коротким именем службы, а затем введите короткое имя службы в текстовом окне. If the service does not appear in the list, click Apply to service with this service short name, and then type the short name for the service in the text box. Нажмите кнопку ОК, а затем нажмите кнопку Далее. Click OK, and then click Next.

Важно. Important

Чтобы использовать службу Apply to this service или Apply to service with this service short name options, служба должна быть настроена с идентификатором безопасности (SID) с типом RESTRICTED или UNRESTRICTED. To use the Apply to this service or Apply to service with this service short name options, the service must be configured with a security identifier (SID) with a type of RESTRICTED or UNRESTRICTED. Чтобы проверить тип службы SID, запустите следующую команду: To check the SID type of a service, run the following command:

sc qsidtype * * sc qsidtype

Если результат none, то правило брандмауэра не может быть применено к этой службе. If the result is NONE, then a firewall rule cannot be applied to that service.

Чтобы установить тип SID в службе, запустите следующую команду: To set a SID type on a service, run the following command:

тип sc sidtype * ServiceName* sc sidtype

В предыдущей команде значение * * может **** быть НЕОГРАНИЧЕННЫМ или ОГРАНИЧЕННЫМ. In the preceding command, the value of can be UNRESTRICTED or RESTRICTED. Хотя команда также позволяет значение NONE, этот параметр означает, что служба не может использоваться в правиле брандмауэра, как описано здесь. Although the command also permits the value of NONE, that setting means the service cannot be used in a firewall rule as described here. По умолчанию большинство служб в Windows настроены как НЕОГРАНИЧЕННЫЕ. By default, most services in Windows are configured as UNRESTRICTED. Если изменить тип SID на RESTRICTED, служба может не запуститься. If you change the SID type to RESTRICTED, the service might fail to start. Рекомендуется изменить тип SID только для служб, которые вы хотите использовать в правилах брандмауэра, и изменить тип SID на НЕОГРАНИЧЕННЫЙ. We recommend that you change the SID type only on services that you want to use in firewall rules, and that you change the SID type to UNRESTRICTED.

Правило брандмауэра для программы следует ограничить только портами, которые ей необходимы. It is a best practice to restrict the firewall rule for the program to only the ports it needs to operate. На странице Протоколы и Порты можно указать номера портов для разрешенного трафика. On the Protocols and Ports page, you can specify the port numbers for the allowed traffic. Если программа пытается прослушивать порт, который отличается от указанного здесь, она блокируется. If the program tries to listen on a port different from the one specified here, it is blocked. Дополнительные сведения о параметрах протокола и порта см. в примере Create an Inbound Port Rule. For more information about protocol and port options, see Create an Inbound Port Rule. После настройки параметров протокола и порта нажмите кнопку Далее. After you have configured the protocol and port options, click Next.

На странице Область можно указать, что правило применяется только к сетевому трафику или с IP-адресов, вступив на эту страницу. On the Scope page, you can specify that the rule applies only to network traffic to or from the IP addresses entered on this page. Настройка, как подходит для вашего дизайна, а затем нажмите кнопку Далее. Configure as appropriate for your design, and then click Next.

На странице Действие выберите Разрешить подключение, а затем нажмите кнопку Далее. On the Action page, select Allow the connection, and then click Next.

На странице Profile выберите типы расположения сети, к которым применяется это правило, и нажмите кнопку Далее. On the Profile page, select the network location types to which this rule applies, and then click Next.

На странице Имя введите имя и описание правила, а затем нажмите кнопку Готово. On the Name page, type a name and description for your rule, and then click Finish.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>