- Создание и настройка виртуальных сетевых интерфейсов в Linux

- 1. Введение

- 2. Временный виртуальный сетевой интерфейс

- 2.1. Отключение виртуального сетевого интерфейса

- 3. Присвоение виртуальному интерфейсу постоянного адреса

- 3.1. Debian / Ubuntu

- 3.1.1. Статический адрес

- 3.1.2. Dhcp

- 3.2. Redhat / Fedora / CentOS

- 3.2.1. Статический адрес

- 3.2.2. Dhcp

- 4. Заключение

- Настройка VLAN интерфейсов в Linux

- Требования к сетевому оборудованию

- Возможные проблемы

- Подготовка для настройки VLAN интерфейсов

- Настройка VLAN в CentOS/RHEL/Fedora Linux

- Конфигурация VLAN в Debian и Ubuntu

- Использование команды vconfig

- Создание устройства VLAN командой ip

- Заключение

- Подскажите бесплатное ПО для создания виртуальной локальной сети в интернете работающее как Windows так и в Linux

- Руководство по Создание и администрирование виртуальных сетей Azure для виртуальных машин Linux с помощью Azure CLI

- Обзор сети виртуальной машины

- Создание виртуальной сети и подсети

- Создание виртуальной сети

- Создание подсети

- Создание общедоступного IP-адреса

- Изменение метода выделения

- Создание виртуальной машины без общедоступного IP-адреса

- Создание интерфейсной виртуальной машины

- защищают сетевой трафик;

- Правила группы безопасности сети

- Создание групп безопасности сети

- Защита входящего трафика

- Защита трафика между виртуальными машинами

- Создание внутренней виртуальной машины

- Дальнейшие действия

Создание и настройка виртуальных сетевых интерфейсов в Linux

1. Введение

Знаете ли вы, что можете присвоить более чем один IP-адрес физическому сетевому интерфейсу? Эта техника очень полезна, например при работе с Apache и виртуальными хостами, так как позволяет получить доступ к одному и тому же серверу Apache с двух разных IP-адресов.

2. Временный виртуальный сетевой интерфейс

Процесс создания виртуального сетевого интерфейса в Linux не занимает много времени. Он включает один запуск команды ifconfig.

Приведенная выше команда создает виртуальный сетевой интерфейс, базирующийся на оригинальном физическом сетевом интерфейсе eth0. Самое важное условие для создания виртуального сетевого интерфейса — должен существовать физический сетевой интерфейс, в нашем случае eth0. Ниже приведен полный пример:

Теперь мы можем настроить новый виртуальный интерфейс на базе eth0. После выполнения команды ifconfig новый виртуальный интерфейс готов к немедленному использованию.

2.1. Отключение виртуального сетевого интерфейса

Для отключения нашего, созданного ранее, временного сетевого интерфейса мы можем также использовать команду ifconfig с флагом down.

3. Присвоение виртуальному интерфейсу постоянного адреса

Описанные выше настройки не сохраняются после перезагрузки. Если вы хотите, чтобы виртуальный сетевой интерфейс работал постоянно, необходимо модифицировать конфигурационные файлы в соответствии с требованиями вашего дистрибутива Linux. Ниже описан этот процесс для самых распространенных дистрибутивов:

3.1. Debian / Ubuntu

3.1.1. Статический адрес

В Debian или Ubuntu вам необходимо отредактировать файл /etc/network/interfaces, добавив в него следующие строки:

3.1.2. Dhcp

Возможно также использовать витруальный сетевой интерфейс с DHCP. В этом случае вам необходимо добавить в /etc/network/interfaces следующую строку:

Для того, чтобы изменения вступили в силу, необходимо перезапустить сеть:

3.2. Redhat / Fedora / CentOS

3.2.1. Статический адрес

В Redhat, Fedora или CentOS Linux директория, отвечающая за присвоение постоянных IP-адресов — это /etc/sysconfig/network-scripts. В этой директории необходимо создать файл, соответствующий вашему новому виртуальному интерфейсу. В нашем случае этот файл будет называться ifcfg-eth0:0. Создайте этот новый файл и вставьте в него приведенные ниже строки. После перезагрузки адрес будет присвоен виртуальному интерфейсу на постоянной основе.

3.2.2. Dhcp

Когда закончите, перезапустите ваши интерфейсы:

4. Заключение

Раньше один физический сервер обслуживал один веб-сайт. Сегодня такой способ хостинга уже не является жизнеспособным, поэтому способность операционной системы создавать виртуальные сетевые интерфейсы действительно необходима.

Источник

Настройка VLAN интерфейсов в Linux

VLAN – это аббревиатура, означающая Virtual Local Area Network (виртаульная локальная сеть). На одном физическом порту может совместно существовать несколько VLAN-сетей, которые настраиваются программными средствами Linux, а не конфигурацией физических интерфейсов (но настройка самих интерфейсов тоже требуется). С помощью VLAN можно разделить сетевые ресурсы для использования различных сервисов.

Преимущества VLAN следующие:

- Производительность

- Простота управления

- Безопасность

- Магистральные cоединения (trunk)

- Возможность разделения внутри локальной сети из соображений безопасности

- Отсутствие необходимости настройки аппаратных средств при физическом переносе сервера в другое место.

Требования к сетевому оборудованию

Чтобы использовать VLAN, вам потребуется:

- Коммутатор с поддержкой стандарта IEEE 802.1q в сети Ethernet.

- Сетевая карта, которая работает с Linux и поддерживает стандарт 802.1q .

Возможные проблемы

Наиболее распространенные при настройке VLAN в Linux проблемы следующие:

- Не все сетевые драйверы поддерживают VLAN. Может потребоваться обновление драйвера.

- Возможны проблемы с MTU. Работа VLAN основана на присвоении каждому кадру тега длиной 4 байта, то есть заголовок фактически расширяется с 14 до 18 байт. Тег VLAN содержит идентификатор (VLAN ID) и приоритет.

- Лучше не использовать VLAN ID, равный 1, так как он может быть зарезервирован для административных целей.

Подготовка для настройки VLAN интерфейсов

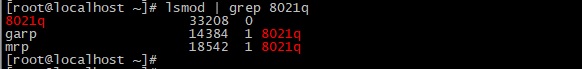

Сначала убедитесь, что драйвер (модуль) ядра Linux под названием 8021 загружен:

Если он не загружен, загрузите его командой modprobe:

Настройка VLAN в CentOS/RHEL/Fedora Linux

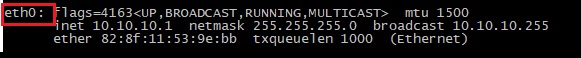

Допустим, нам нужно создать VLAN интерфейс с тегом 100 который будет работать на физическом интерфейсе eth0. Для этого создадим файл /etc/sysconfig/network-scripts/ifcfg-eth0.100 . Узнать название сетевых интерфейсов в системе можно с помощью команды ifconfig.

Создаем новый файл например с помощью редактора vim

Добавьте в него следующий код

Жирным шрифтом выделены строки которые относятся к настройкам VLAN. Остальные настройки аналогичны настройкам на физическом интерфейсе.

Если вам нужна еще одна виртуальная сеть, то создайте новый файл сетевых настроек с нужным тегом VLAN. Что бы изменения вступили в силу, перезапустите сетевую службу

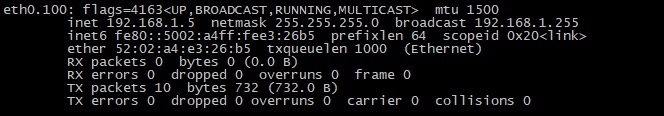

Теперь можно проверить созданные интерфейсы командой ifconfig. Мы должны увидеть наш VLAN интерфейс

Конфигурация VLAN в Debian и Ubuntu

Откройте файл /etc/network/interfaces любым текстовым редактором, например nano

Добавьте в файл следующие строки:

auto eth0.100 — «поднимать» интерфейс при запуске сетевой службы

iface eth0.100 — название интерфейса

vlan-raw-device— указывает на каком физическом интерфейсе создавать VLAN.

Сохраните и закройте файл. После чего перезапустите сеть.

Важно! Если у вас используется Ubuntu версии 17.10 и выше, то необходимо установить пакет ifupdown или настраивать VLAN интерфейсы через netplan

Использование команды vconfig

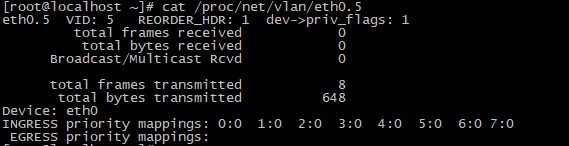

Также существует команда vconfig. Она позволяет вам создавать и удалять устройства VLAN в ядре с поддержкой VLAN. Устройства VLAN – это виртуальные Ethernet-устройства, которые представляют виртуальные локальные сети в физической. Это еще один метод настройки VLAN. Чтобы добавить VLAN с ID 5 для интерфейса eth0 выполните следующую команду:

Команда vconfig add создает на интерфейсе eth0 VLAN-устройство, в результате чего появляется интерфейс eth0.5. Теперь с помощью ifconfig настроим ip адрес

Для получения подробной информации об интерфейсе выполните:

Учтите, что после перезагрузки системы этот интерфейс будет удален.

Для удаления интерфейса вручную выполните следующие действия:

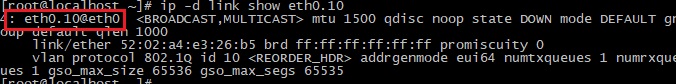

Создание устройства VLAN командой ip

Для интерфейса eth0 и VLAN ID 10 выполните следующие команды:

Устройство нужно активировать и присвоить ему IP-адрес:

Весь трафик пойдет через интерфейс eth0 с тегом VLAN 10. Его смогут принять только устройства, которым сообщено о VLAN, остальные будут отклонять трафик.

Следующие команды позволяют удалить VLAN ID:

Этот интерфейс также будет удален после перезагрузки системы

Заключение

Настроить VLAN относительно несложно, но в конфигурации и используемых командах есть огромное количество различных тонкостей, которые при необходимости можно выяснить, обратившись к man-страницам соответствующих команд.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Подскажите бесплатное ПО для создания виртуальной локальной сети в интернете работающее как Windows так и в Linux

Всех приветствую! Необходимо обьединить через интернет несколько компов как на Windows так и на Linux отдаленных друг от друга в одну локальную сеть, подскажите годное актуальное и бесплатное для этого ПО? Такое ПО существует и в большом количестве, однако оно либо платное, либо очень сложно в настройке, либо только для Windows, есть хорошая прога — Radmin VPN — но она только для Windows, еще хорошее средство — Logmein Hamachi как для винды так и для линуха, однако с недавних пор разрабы хамачи сделали ряд неудобств в использовании своего ПО пользующимся им бесплатно — или платите или мучайтесь, так что хамачи тоже отпадает, teamviewer как бы не совсем средство для обьединения в локальную сеть, хоть VPN там тоже есть, тимвьювер это в основном удаленный доступ и при частом и длительном использовании его разрабы начинают настоятельно рекомендовать приобрести подписку, так что тоже отпадает, пробовал Softether VPN — вроде и настроил все по инструкции но удаленные компы соединится так и не смогли — не видят друг друга, хоть и через Azure пытался подключится https://www.vpnazure.net/en/, есть еще много других средств — https://ruprogi.ru/software/radmin-vpn, многое из этого попробовал но ничего не получается — либо вообще настроить не получается либо все настроил но компы друг друга все равно не видят

Хотя бы один из узлов виртуальной сети должен иметь белый IP. Если все машины за NAT, то лучше всего просто арендовать самую дешевую VPS для этих целей.

openvpn в tap режиме. Там как раз и L2 ходить будет.

Если все машины за NAT, то лучше всего просто арендовать самую дешевую VPS для этих целей

Или взять современный маршрутизатор Keenetic\Asus со встроенным сервисом DDNS, арендовать адрес и запустить на нём же VPN(поставляется почти со всеми нормальными маршрутизаторами, обычно OpenVPN, но WG тоже накручивается).

С VPS плохой вариант, пинг убогий будет + MiTM натуральный. Тогда уж лучше пробрасывать через скрытосервис в Tor.

+1 за wireguard. Вчера раздал предварительно сделанные conf-файлы сотрудникам, 100% справились даже самые далёкие от IT.

на linux ? какое ядро?

Он под Windows есть?

Не только, но и ещё под MacOS, iOS, Android. https://www.wireguard.com/install/

Сотрудники на ноутбуках на windows. Сервер — на linux.

С VPS плохой вариант, пинг убогий будет + MiTM натуральный.

Что за хрень про MiTM?

Тогда уж лучше пробрасывать через скрытосервис в Tor.

Ага, а уж через Tor компы в локалку объединять — это очень быстро 🙂

Источник

Руководство по Создание и администрирование виртуальных сетей Azure для виртуальных машин Linux с помощью Azure CLI

Применимо к: ✔️ виртуальным машинам Linux ✔️ гибким масштабируемым наборам

Виртуальные машины Azure осуществляют внутреннее и внешнее взаимодействие через сеть Azure. В этом руководстве содержатся сведения о развертывании двух виртуальных машин и настройке для них сети Azure. Примеры, описанные в этом руководстве, предполагают, что на виртуальных машинах размещается веб-приложение с сервером базы данных, но здесь не описывается развертывание самого приложения. В этом руководстве описано следующее:

- Создание виртуальной сети и подсети

- Создание общедоступного IP-адреса

- Создание интерфейсной виртуальной машины

- защищают сетевой трафик;

- Создание внутренней виртуальной машины.

При работе с этим руководством используется интерфейс командной строки (CLI) в Azure Cloud Shell, который всегда обновлен до последней версии. Чтобы открыть Cloud Shell, выберите Попробовать в верхнем углу любого блока кода.

Если вы решили установить и использовать интерфейс командной строки локально, то для работы с этим руководством вам понадобится Azure CLI 2.0.30 или более поздней версии. Чтобы узнать версию, выполните команду az —version . Если вам необходимо выполнить установку или обновление, см. статью Установка Azure CLI 2.0.

Обзор сети виртуальной машины

Виртуальные сети Azure позволяют устанавливать безопасные сетевые подключения между виртуальными машинами, в Интернете, а также между другими службами Azure, такими как База данных SQL Azure. Виртуальные сети разбиты на логические сегменты — подсети. Подсети позволяют контролировать поток сетевого трафика. Это своего рода периметр безопасности. При развертывании виртуальная машина обычно содержит виртуальный сетевой интерфейс, подключенный к подсети.

Завершив работу с руководством, вы создадите следующие ресурсы виртуальной сети:

- myVNet. Виртуальная сеть, которую используют виртуальные машины для взаимодействия между собой и в Интернете.

- myFrontendSubnet. Подсеть в myVNet, используемая ресурсами внешних интерфейсов.

- myPublicIPAddress. Общедоступный IP-адрес, используемый для доступа к myFrontendVM из Интернета.

- myFrontentNic. Сетевой интерфейс, используемый myFrontendVM для взаимодействия с myBackendVM.

- myFrontendVM. Виртуальная машина, используемая для взаимодействия Интернета и myBackendVM.

- myBackendNSG. Группа безопасности сети, которая управляет взаимодействием между myFrontendVM и myBackendVM.

- myBackendSubnet. Подсеть, связанная с myBackendNSG и используемая внутренними ресурсами.

- myBackendNic. Сетевой интерфейс, используемый myBackendVM для взаимодействия с myFrontendVM.

- myBackendVM. Виртуальная машина, использующая порт 22 и 3306 для взаимодействия с myFrontendVM.

Создание виртуальной сети и подсети

В этом руководстве создается виртуальная сеть с двумя подсетями: интерфейсная подсеть для размещения веб-приложения и внутренняя подсеть для размещения сервера базы данных.

Прежде чем создать виртуальную сеть, выполните команду az group create, чтобы создать группу ресурсов. Следующий пример позволяет создать группу ресурсов myRGNetwork в расположении eastus.

Создание виртуальной сети

Создайте виртуальную сеть с помощью команды az network vnet create. В этом примере создается сеть mvVnet с префиксом адреса 10.0.0.0/16, а также подсеть myFrontendSubnet с префиксом 10.0.1.0/24. Далее в этом руководстве мы подключим интерфейсную виртуальную машину к этой подсети.

Создание подсети

Добавьте новую подсеть к виртуальной сети с помощью команды az network vnet subnet create. В этом примере создается подсеть myBackendSubnet с префиксом адреса 10.0.2.0/24. Она используется со всеми внутренними службами.

На этом этапе мы создали сеть и разбили ее на две подсети — одна для интерфейсных служб, а вторая для внутренних служб. В следующем разделе мы создадим виртуальные машины и подключим их к этим подсетям.

Создание общедоступного IP-адреса

Общедоступный IP-адрес обеспечивает доступность ресурсов Azure в Интернете. Метод распределения общедоступного IP-адреса может быть динамическим или статическим. По умолчанию выделяется динамический общедоступный IP-адрес. После освобождения виртуальной машины освобождаются также и динамические IP-адреса. Таким образом, IP-адреса изменяются во время каждой операции с освобождением виртуальной машины.

При использовании статического метода выделения IP-адрес остается назначенным виртуальной машине, даже если она в освобожденном состоянии. В этом случае вы не сможете указать IP-адрес. Он выделяется из пула доступных адресов.

При создании виртуальной машины с помощью команды az vm create по умолчанию выделяется динамический общедоступный IP-адрес. При создании виртуальной машины с помощью команды az vm create добавьте аргумент —public-ip-address-allocation static , чтобы назначить статический общедоступный IP-адрес. Эта операция не описана в этом руководстве, но в следующем разделе показано, как изменить динамический IP-адрес на статический.

Изменение метода выделения

Метод выделения IP-адресов можно изменить с помощью команды az network public-ip update. В этом примере метод выделения IP-адреса интерфейсной виртуальной машины изменяется на статический.

Сначала отмените подготовку виртуальной машины.

Обновите метод выделения, используя команду az network public-ip update. В этом случае для параметра —allocation-method необходимо задать значение static.

Запустите виртуальную машину.

Создание виртуальной машины без общедоступного IP-адреса

Во многих случаях виртуальная машина не должна быть доступна через Интернет. Чтобы создать виртуальную машину без общедоступного IP-адреса, используйте аргумент —public-ip-address «» с пустыми двойными кавычками. Эта конфигурация рассматривается далее в этом руководстве.

Создание интерфейсной виртуальной машины

Выполните команду az vm create, чтобы создать виртуальную машину myFrontendVM, использующую myPublicIPAddress.

защищают сетевой трафик;

Группа безопасности сети (NSG) содержит перечень правил безопасности, которые разрешают или запрещают передачу сетевого трафика к ресурсам, подключенным к виртуальным сетям Azure. Группы безопасности сети (NSG) можно связать с подсетями или отдельными сетевыми интерфейсами. Группа безопасности сети, связанная с сетевым интерфейсом, применяется только к связанной виртуальной машине. Если группа безопасности сети связана с подсетью, эти правила применяются ко всем ресурсам в подсети.

Правила группы безопасности сети

Правила группы безопасности сети определяют сетевые порты, через которые разрешен или запрещен трафик. Эти правила также могут включать исходные и целевые диапазоны IP-адресов, что позволяет контролировать трафик между определенными системами и подсетями. Правилам также присваивается приоритет (от 1 до 4096), и они оцениваются в порядке приоритета. Правило с приоритетом 100 оценивается перед правилом с приоритетом 200.

Все группы NSG содержат набор правил по умолчанию. Эти правила нельзя удалить, но у них самый низкий приоритет, поэтому их можно переопределить, создав другие правила.

Стандартные правила для NSG:

- Виртуальная сеть. Входящий и исходящий трафик виртуальной сети разрешен в обоих направлениях.

- Интернет. Исходящий трафик разрешен, но входящий трафик заблокирован.

- Подсистема балансировки нагрузки. Разрешает Azure Load Balancer инициировать проверку работоспособности виртуальных машин и экземпляров роли. Если набор балансировки нагрузки не используется, это правило можно переопределить.

Создание групп безопасности сети

Группу безопасности сети можно создать вместе с виртуальной машиной, используя команду az vm create. В этом случае группа безопасности сети связывается с сетевым интерфейсом виртуальных машин и автоматически создается правило NSG, разрешающее прохождение трафика через порт 22 из любого источника. Ранее в этом руководстве мы создали интерфейсную виртуальную машину, вместе с которой была автоматически создана группа безопасности сети переднего плана. Кроме того, было также создано правило NSG для порта 22.

В некоторых случаях есть смысл заранее создать группу безопасности сети, например, если не нужно создавать правила SSH по умолчанию или если группу безопасности сети нужно присоединить к подсети.

Создайте группу безопасности сети с помощью команды az network nsg create.

В этом случае группа безопасности сети будет связана с подсетью, а не сетевым интерфейсом. В этой конфигурации все виртуальные машины, подключенные к подсети, наследуют правила NSG.

Обновите имеющуюся подсеть myBackendSubnet, включив в нее новую группу безопасности сети.

Защита входящего трафика

При создании интерфейсной виртуальной машины также было создано правило NSG, разрешающее входящий трафик через порт 22. Это правило разрешает SSH-подключения к виртуальной машине. В этом примере трафик также необходимо разрешить через порт 80. Такая конфигурация обеспечивает доступ к веб-приложению на виртуальной машине.

Создайте правило для порта 80 с помощью команды az network nsg rule create.

Интерфейсная виртуальная машина доступна только через порты 22 и 80. Весь остальной входящий трафик блокируется группой безопасности сети. Иногда есть смысл визуализировать конфигурации правил NSG. Получите конфигурацию правила NSG с помощью команды az network rule list.

Защита трафика между виртуальными машинами

Правила группы безопасности сети также можно применить между виртуальными машинами. В этом примере интерфейсная виртуальная машина должна взаимодействовать с внутренней виртуальной машиной через порт 22 и 3306. Эта конфигурация разрешает SSH-подключения из интерфейсной виртуальной машины, а также разрешает приложению, расположенному на этой виртуальной машине, взаимодействовать с внутренней базой данных MySQL. Весь остальной трафик между интерфейсной и внутренней виртуальными машинами должен блокироваться.

Создайте правило для порта 22 с помощью команды az network nsg rule create. Обратите внимание, что аргумент —source-address-prefix имеет значение 10.0.1.0/24. Такая конфигурация гарантирует, что только трафик из интерфейсной подсети сможет пройти через группу безопасности сети.

Теперь добавьте правило, разрешающее трафик MySQL через порт 3306.

И наконец, так как группы безопасности сети имеют правила по умолчанию, разрешающие весь трафик между виртуальными машинами в той же виртуальной сети, вы можете создать правило блокировки всего трафика во внутренних группах безопасности сети. Обратите внимание, что аргумент —priority имеет значение 300, что меньше значения приоритета правил NSG и MySQL. Такая конфигурация гарантирует, что трафик SSH и MySQL по-прежнему сможет проходить через группу безопасности сети.

Создание внутренней виртуальной машины

Теперь создайте виртуальную машину и присоедините ее к подсети myBackendSubnet. Обратите внимание, что в качестве значения аргумента —nsg используются пустые двойные кавычки. Вместе с виртуальной машиной не нужно создавать группу безопасности сети. Виртуальная машина будет подключена к внутренней подсети, которая защищена с помощью предварительно созданной внутренней группы безопасности сети. Эта группа безопасности сети применяется к виртуальной машине. Кроме того, обратите внимание, что в качестве значения аргумента —public-ip-address используются пустые двойные кавычки. Эта конфигурация создает виртуальную машину без общедоступного IP-адреса.

Внутренняя виртуальная машина доступна только через порты 22 и 3306 из интерфейсной подсети. Весь остальной входящий трафик блокируется группой безопасности сети. Иногда есть смысл визуализировать конфигурации правил NSG. Получите конфигурацию правила NSG с помощью команды az network rule list.

Дальнейшие действия

В этом руководстве вы создали и защитили сети Azure с точки зрения виртуальных машин. Вы ознакомились с выполнением следующих задач:

- Создание виртуальной сети и подсети

- Создание общедоступного IP-адреса

- Создание интерфейсной виртуальной машины

- защищают сетевой трафик;

- Создание внутренней виртуальной машины

Дополнительные сведения о защите дисков виртуальной машины см. в статье Резервное копирование и аварийное восстановление дисков.

Источник