- Правда о вирусах для Mac OS X

- Интернет-угрозы и вирусы для устройств Mac

- Рост количества угроз, вирусов и вредоносного ПО для Mac

- Топ-10 вредоносных программ для Mac OS X — за вторую половину 2012 года

- Поиск вредоносов и кейлоггеров в MacOS

- Вредоносы под MacOS

- ReiKey и KnockKnock могут детектировать новые типы вредоносов

- Заключение

Правда о вирусах для Mac OS X

Отличная статья о вирусах для Mac OS X, от того же автора, который какое-то время назад написал заметку о том, каково оно — быть Мак-пользователем.

Нынешняя статья интересна тем, что простым языком и на уровне здравого смысла, а заодно и без фанатизма объясняет текущую ситуацию с вредоносными приложениями для Mac OS X. Cтатья рекомендуется к прочтению, запоминанию, а также к форварду тем, кто будет утверждать, что под Мак “полно вирусов”.

Правда о вирусах

Побродите по интернету в поисках информации о том, что же на самом деле происходит с вредоносными программами (вирусы, трояны, черви, и другое вредное ПО) для Мака, и вы наткнетесь на завалы горячих обсуждений, полуответов и крайне удобных заявлений о “конце света”, выпущенных компаниями-производителями антивирусного ПО.

Проблема заключается в том, что есть очень мало мест, где можно изучить материал по вредоносному ПО для Маков. Но я уже много лет занимаюсь “глубоким” изучением операционных систем, поэтому я решил заполнить этот пробел.

Перед тем, как я перейду к перечислению, я должен сказать что я использую Мак около 4-5 лет, а до этого я тесно занимался Windows и DOS. Надо сказать, что я уже достаточно давно не сталкивался с вредоносными программами ни на одной из платформ.

Вот как обстоят дела с вредоносным ПО на Маке:

01 Нет ничего такого, что невозможно сломать

До тех пор, пока у компьютеров есть какой-то контакт с внешним миром, и люди создают программы для них, есть вероятность того, что на компьютер попадет некое вредоносное ПО. Какой-то исходный код может быть более безопасным, чем другой код, но нет ничего такого, что нельзя было бы взломать (по крайней мере, в реалиях потребительского ПО).

02 В прошлом у Маков были вирусы

До появления OS X, существовало определенное количество вирусов, которые могли заражать Маки и делать с ними всякие неприятные вещи, из-за чего их владельцы корчились в страшных судорогах. Однако, тот факт, что Mac OS была полностью переписана при переходе на OS X, привел к тому, что все эти старые вирусы не могут заражать современные Маки.

03 На данный момент, ваш Мак в безопасности

На этот конкретный момент времени, в свободной циркуляции не существует вредоносного ПО, которое могло бы заразить ваш Мак. Нет вирусов, нет троянов, нет логгеров текста, нет бот-сетей, ничего. Вы можете бродить по сети, читать электронную почту, чатиться в системах мгновенных сообщений до посинения, и ничего вредного не случится с вашим компьютером. Однако, существует потенциальная возможность того, что завтра утром кто-то выпустит вирус, который воспользуется неизвестной уязвимостью в OS X, и к обеду он уничтожит данные на всех Маках в мире, подключенных к сети.

04 Существуют концепции вредоносного ПО

Да, некоторым удалось создать куски кода, который может навредить Маку, но эти вещи пока что не попали в “открытый мир” и на Маки в “реальной жизни”. И да, многие из них требовали в каком-то роде загадочных движений для того, чтобы действительно нанести какой-то вред вашему компьютеру. Но они существуют, где-то на этой планете, прямо вот сейчас.

05 В Mac OS X определенно есть ошибки

Большинство вредоносного ПО работает благодаря использованию программных ошибок в операционной системе компьютера. И у Мака есть своя доля ошибок, для исправления которых (как правило, самых отъявленных или заметных) Apple периодически выпускает обновления операционной системы. Однако на сегодняшний день ошибки в Mac OS X не оказались достаточно плодовитой почвой для разработчиков вредоносного ПО.

06 Unix внутри определенно помогает

Внутри у Mac OS X находится вариант Unix, а сверху — большое количество кода, написанного Apple, для всех системных сервисов и визуальной оболочки, с которой вы работаете. Этот вариант Unix в “реальном мире” используется уже достаточно давно, и стал весьма безопасным, так как многие ошибки уже давно найдены и исправлены за все эти годы.

07 Наличие Intel картины не меняет

Кто-то может переживать по поводу того, что переход на процессоры от Intel может сделать Маки менее безопасными, поскольку вредоносное ПО для Windows разработано для применения на процессорах Intel (и совместимых с ними). Это вряд ли, так как вредоносное ПО обычно пишется используя уязвимости в операционной системе, а не для процессора. Однако, это новый подход, и вполне возможно, что в данных момент кто-то в своем подвале придумывает такой способ.

08 Доля рынка не имеет значения

Часто утверждают, что для Маков нет вирусов потому, что они — малая часть рынка. В какой-то мере, это может быть правдой. Если вы пишете вредоносную программу — особенно если это часть приносящей прибыль бот-сети или сети по рассылке спама — или вы хотите сделать себе имя, вы наверняка будете целиться на самую большую долю компьютеров. Однако, многие разработчики таких программ также любят известность, и что может быть интересней: написать очередной 147 281-ый вирус для Windows или написать первый супервирус для Мака? Кто-нибудь наверняка хочет дать хорошего пинка парню “Привет, я — Мак”.

09 В написании вредоносного ПО замешаны большие деньги

Большинство “вредных” программ на сегодняшний день используются для двух целей: либо захват информации с вашего компьютера (например, сбор имен пользователей и паролей во время входа на сайт банка), или же создание огромных сетей из тысяч (или десятков тысяч) компьютеров чтобы генерировать спам и участвовать в DDoS атаках на различные вебсайты. В любом случае там крутятся большие деньги, и управляется это все далеко не любителями. И когда появится экономический смысл целиться на пользователей Apple, они обязательно будут под прицелом.

10 Компании-производители антивирусного ПО для Маков?

Тут я немного озадачен. С одной стороны, вы тратите свои тяжко заработанные деньги на программу, чтобы защитить себя против чего-то, что на самом деле не существует. Однако, с другой стороны, вы получаете два преимущества: а) с подходящей программой вы избежите передачи вирусов для Windows от одного бестолкового пользователя другому; и б) когда настоящий вирус для Мака наконец-то появится, у вас уже будет готовая инфраструктура, чтобы отразить атаку, при условии, что вы регулярно обновляете базу описаний вирусов и компания выпустила обновление для этого вируса.

А как я, спросите? Без всякого вирусного ПО, но зато делаю ежедневное резервное копирование на всякий случай.

Источник

Интернет-угрозы и вирусы для устройств Mac

В течение 2012 г. пользователи Mac столкнулись с суровой правдой, разоблачающей мифы о безопасности компьютеров Mac:

- В начале 2012 г. Был обнаружен ботнет Flashfake, состоящий из 700 000 компьютеров под управлением операционной системы Mac OS X.

- В течение 2012 г. киберпреступники неоднократно использовали вредоносное ПО для Mac в целевых атаках. Причина этого — большая популярность продуктов Apple у многих видных бизнесменов и влиятельных политиков. Информация, хранящаяся и передаваемая с/на компьютерах этих пользователей, представляет интерес для определенной категории киберпреступлений.

Сегодня признано, что вредоносное ПО для Mac (или вредоносное ПО для Apple) представляет собой серьезную угрозу безопасности компьютеров пользователей и информации.

Рост количества угроз, вирусов и вредоносного ПО для Mac

Количество элементов вредоносного ПО для Mac растет быстрыми темпами:

- В 2012 году антивирусные эксперты «Лаборатории Касперского» создали на 30% больше сигнатур для обнаружения троянских программ для Mac (по сравнению с показателем 2011 года).

- По сравнению 2010 г. количество сигнатур, создаваемых ежегодно, увеличилось в шесть раз.

Топ-10 вредоносных программ для Mac OS X — за вторую половину 2012 года

Ботнет Flashfake был самой серьезной угрозой в первой половине 2012 года, а ниже приведен список Топ-10 вредоносных программ для OS X, которые были особенно популярны во второй половине года:

Источник

Поиск вредоносов и кейлоггеров в MacOS

Даже когда вы подозреваете, что ваш компьютер с MacOS заражен, убедиться на сто процентов бывает очень сложно.

Даже когда вы подозреваете, что ваш компьютер с MacOS заражен, убедиться на сто процентов бывает очень сложно. Один из способов обнаружения вредоносов – проанализировать поведение процессов, к примеру, на предмет считывания ввода с клавиатуры или запуска во время каждой загрузки системы. Благодаря бесплатным утилитам ReiKey и KnockKnock, мы можем обнаружить кейлоггеры и другие подозрительные приложения, пытающиеся скрыться и выжить в нашей системе.

Существует множество способов, как кейлоггер или другие виды вредоносов могут проникнуть в с систему с MacOS. Например, через инфицированный файл, когда хакер использует устройство USB Rubber Ducky или, что более вероятно, ваша ревнивая вторая половина или член семьи в пылу чрезмерной опеки пытается отследить вашу активность.

Вредоносы под MacOS

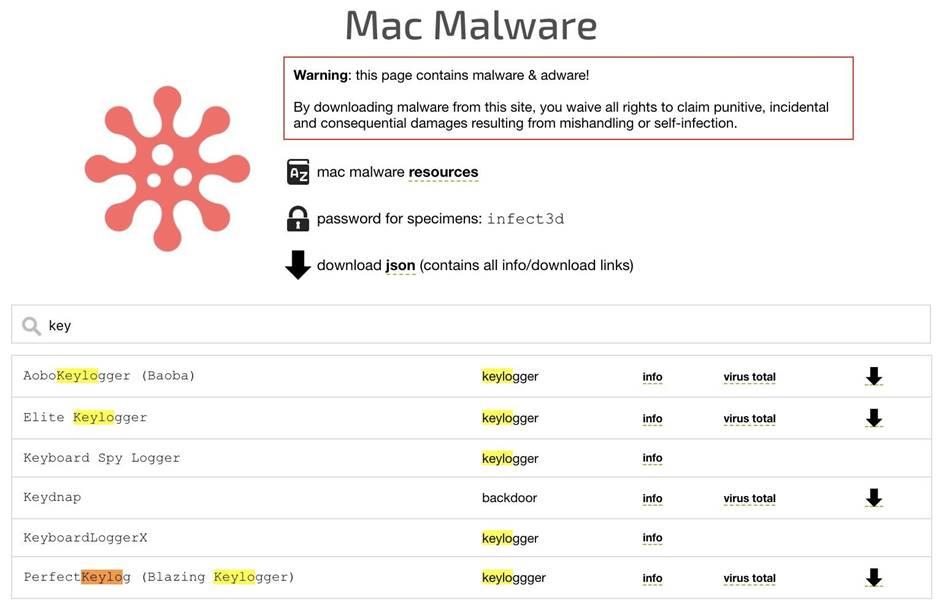

Патрик Уордл (Patrick Wardle), бывший хакер, работавший в NSA, занимается изучением вредоносов, заточенных под устройства от компании Apple, и создал несколько инструментов, позволяющих повысить безопасность MacOS. На своем сайте https://objective-see.com/ Патрик разместил реальные вредоносы для MacOS, чтобы другие исследователи тоже могли изучить эти экземпляры. Некоторые вредоносы, обнаруженные в «дикой природе», поистине шокируют. Простой поиск кейлоггеров выдает пять различных типов, заточенных под устройства, где установлена операционная система MacOS.

Рисунок 1: Перечень кейлоггеров, созданных для MacOS

Сразу же возникает закономерный вопрос: как защититься от всевозможных типов вредоносов, если даже кейлоггеров как минимум пять вариантов? Патрик считает, что нужно анализировать поведение вредоносных программ, а не искать сами программы по сигнатурам.

Например, кейлоггер подключается к потоку событий клавиатуры, позволяя злоумышленнику перехватывать все нажатые клавиши, после чего компрометируются учетные записи, перехватываются коммуникации и так далее. Однако для постоянного присутствия в системе вредоносные программы должны запускаться сразу же после авторизации пользователя, чтобы жертве достаточно было открыть вредоносный файл только один раз.

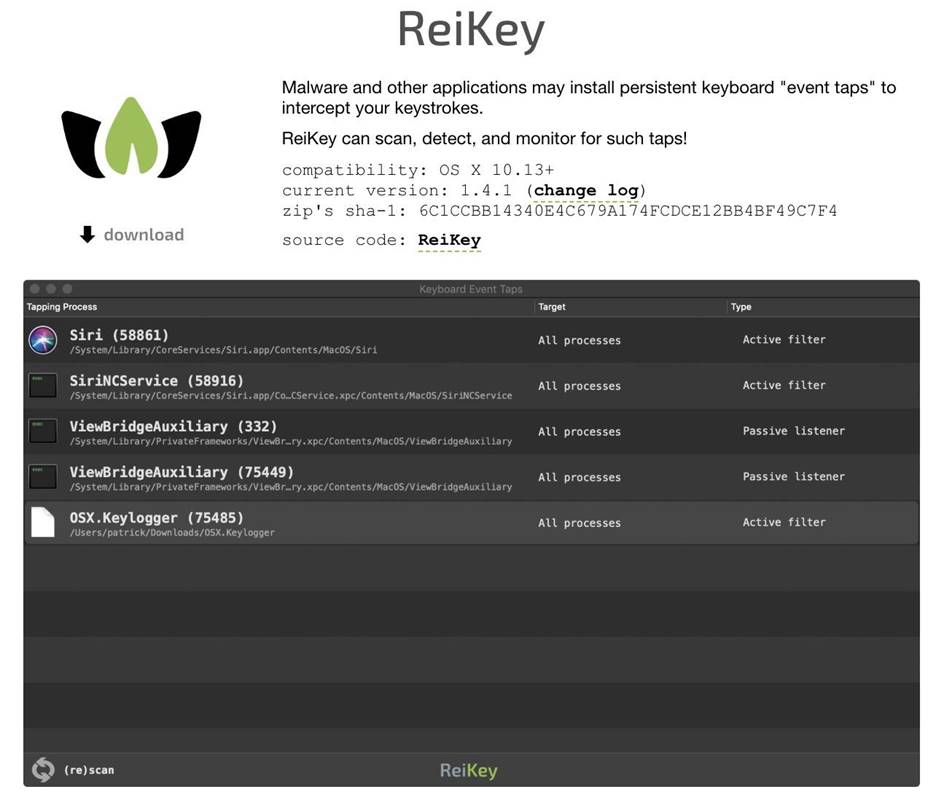

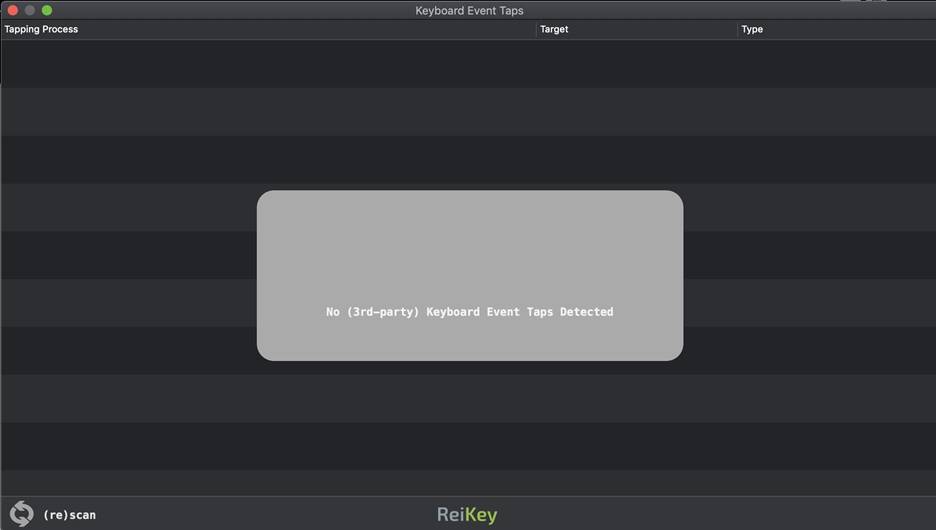

ReiKey и KnockKnock могут детектировать новые типы вредоносов

ReiKey позволяет искать кейлоггеры по одной из самых базовых характеристик, а конкретно – идет поиск программ, подключенных к потоку событий клавиатуры. Поиск на предмет доступа к потоку клавиатуры позволяет нам найти всех клавиатурных шпионов, установленные в системе, а не только присутствующие в базе сигнатур антивируса.

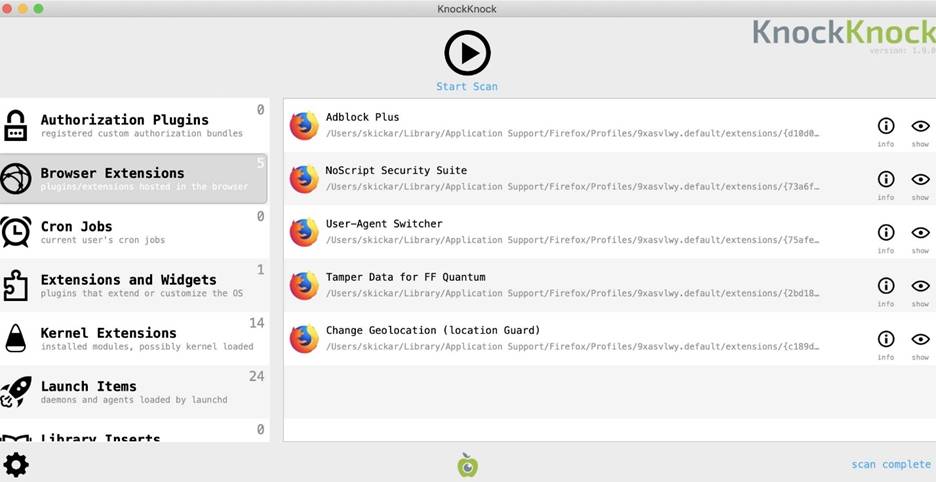

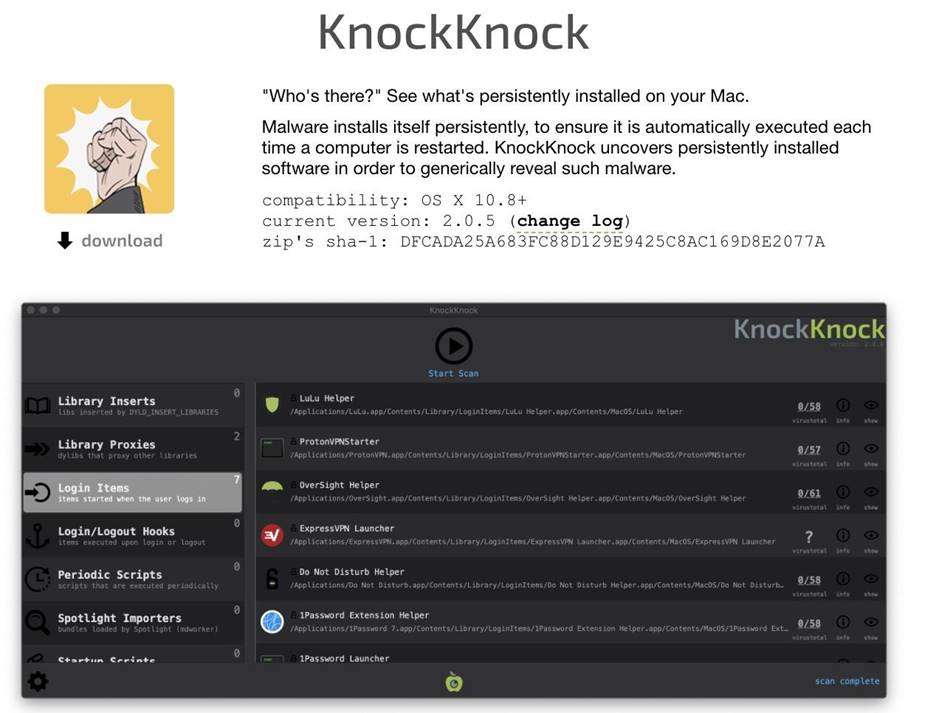

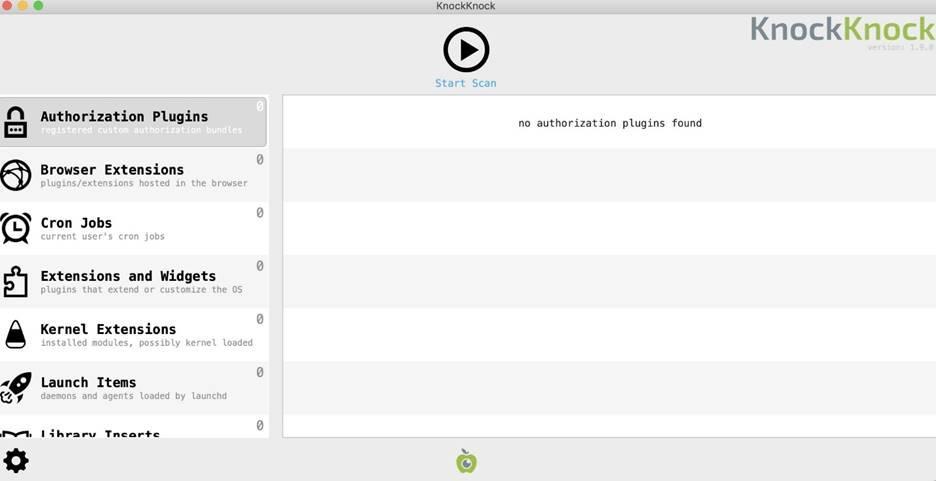

Кроме того, поскольку кейлоггер присутствует в системе постоянно, мы можем обнаружить этот тип вредоносов при помощи другой бесплатной утилиты KnockKnock. При запуске этого приложения происходит структуризация всех постоянно установленных программ на понятные категории, включающие в себя программы, обычно используемые вредоносами: расширения браузеров, элементы запуска (например, демоны и агенты), модули ядра и плагины.

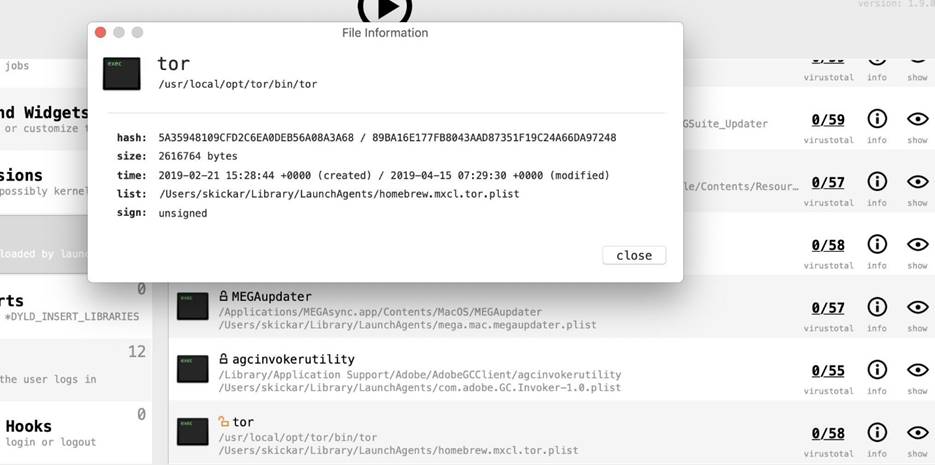

Рисунок 2: Категоризация программ, работающих на постоянной основе, в приложении KnockKnock

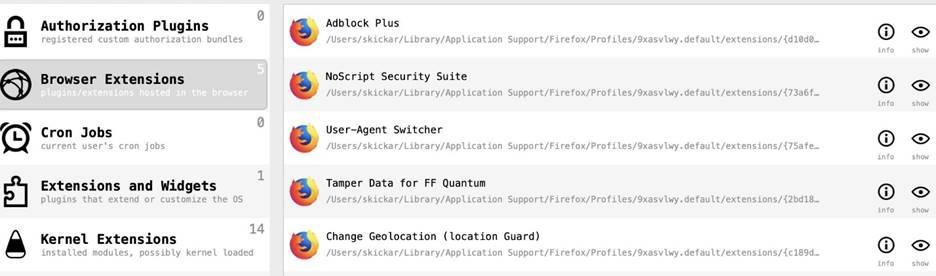

После сканирования вашей системы KnockKnock найдет все программы, работающие на постоянной основе, которые затем будут проверены в сервисе VirusTotal.

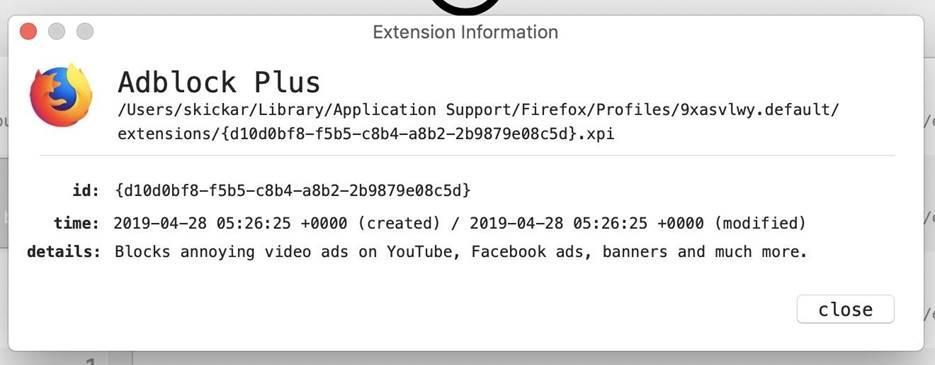

Рисунок 3: Более подробная информация о расширении Adblock Plus

Если в вашей системе скрывается вредонос, то вы сможете обнаружить эту программу и посмотреть детали, кликнув на иконку «Info». В случае обнаружения файлов, помеченных сервисом VirusTotal и выглядящих подозрительно, скорее всего, ваша система скомпрометирована и установлено вредоносное, рекламное или другое нежелательно ПО.

На видео ниже показан пример тестирования системы с MacOS при помощи вышеуказанных утилит.

Вам понадобится система с MacOS со всеми обновлениями, подключение к интернету и браузер для загрузки KnockKnock и ReiKey.

Шаг 1. Загрузка утилит с сайта Objective-see.com

Зайдите в раздел с приложением ReiKey и кликните на ссылку Download под иконкой в левом верхнем углу.

Рисунок 4: Раздел приложения ReiKey

Скачайте и распакуйте инсталлятор. Затем дважды кликните на файле «ReiKey Installer.app» для запуска установщика.

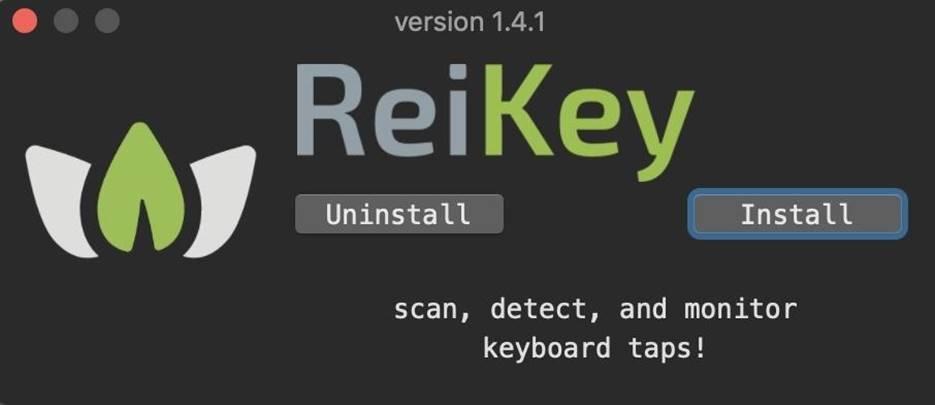

Шаг 2. Установка ReiKey

После запуска инсталлятора кликните на кнопку «Install», чтобы начать установку ReiKey.

Рисунок 5: Интерфейс установщика ReiKey

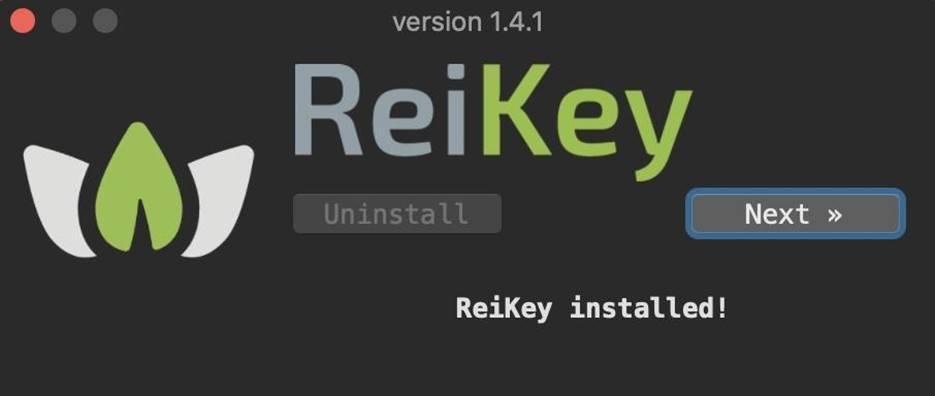

Как только установка завершена, кликните на кнопку «Next» для закрытия инсталлятора. В панели задач должная появиться иконка, позволяющая получить доступ к настройкам ReiKey.

Рисунок 6: Завершение установки

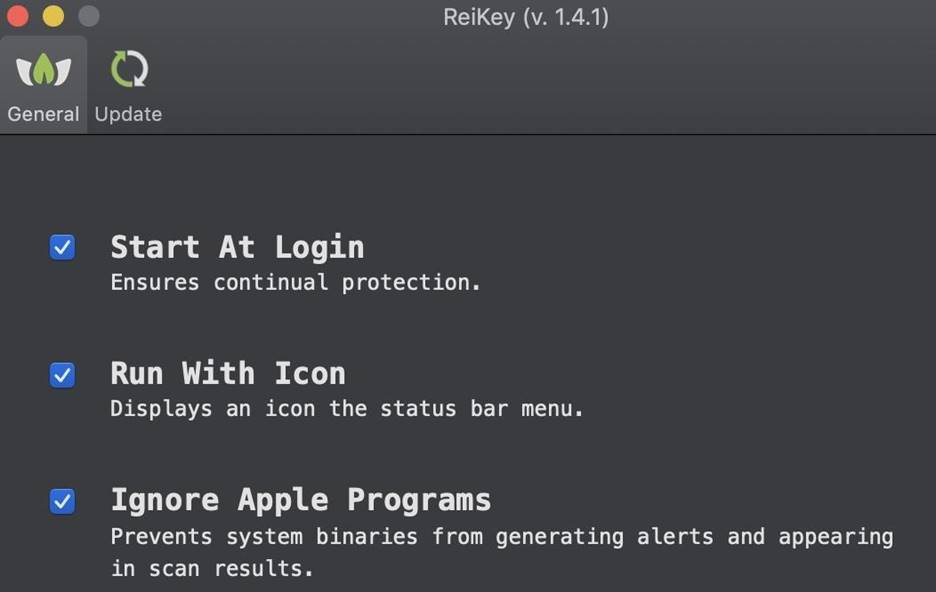

На панели задач кликните на иконку ReiKey, а затем зайдите в раздел «Preferences», где находится перечень опций, позволяющих указать, должно ли приложения запускаться после авторизации в системе, должна ли отображаться иконка в панели статуса и нужно ли игнорировать приложения компании Apple.

Рисунок 7: Раздел с настройками приложения ReiKey

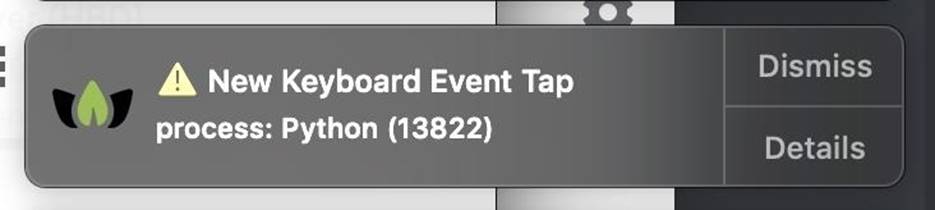

Когда я запустил кейлоггер, написанный на Python, то получил следующее предупреждение на моем устройстве.

Рисунок 8: Оповещение о новом событии, связанным с доступном к потоку клавиатуры

Шаг 3. Поиск клавиатурных шпионов

После установки и настройки ReiKey мы готовы просканировать систему.

Еще раз кликните на иконку в панели статуса, но в этот раз запустите сканирование. Через некоторое время появится окно с результатами, где будут отображены программы, у которых есть доступ к потоку клавиатуры.

Рисунок 9: Результаты сканирования

По результатам сканирования, как видно из рисунка выше, ничего не обнаружено. Если бы список был не пустым, значит, есть приложения, считывающие каждое нажатие клавиши.

Шаг 4. Установка KnockKnock

Зайдите в раздел с приложением KnockKnock и кликните на ссылку Download под иконкой в левом верхнем углу.

Рисунок 10: Раздел приложения ReiKey

После загрузки вы можете запустить KnockKnock сразу же без установки.

Шаг 5. Сканирование системы

Кликните по файлу «KnockKnock.app», после чего должно появиться окно, как показано на рисунке ниже. Затем кликните на иконку со стрелкой для инициации сканирования. Процедура сканирования требует выдачи прав приложению на доступ к разным папкам и программам, если вы пользуетесь последней версией MacOS, Catalina.

Рисунок 11: Интерфейс приложения KnockKnock

После завершения сканирования в вашей системе появится список программ, установленных на постоянной основе, многие из которых не являются вредоносными. Рекомендуется внимательно проверить каждое приложение. Если, к примеру, вы обнаружили расширения браузера, которые вы не устанавливали, лучше удалить эти приложения.

Рисунок 12: Перечень найденных браузерных расширений

Мы также можем обнаружить приложения с подозрительными характеристиками. Например, неподписанный скрипт, установленный на постоянной основе, напротив которого отображается иконка в виде открытого замка.

Рисунок 13: Пример подозрительного приложения в виде неподписанного скрипта

Больше деталей можно узнать, кликнув на иконку «Info».

Шаг 6. Проверка сомнительных файлов

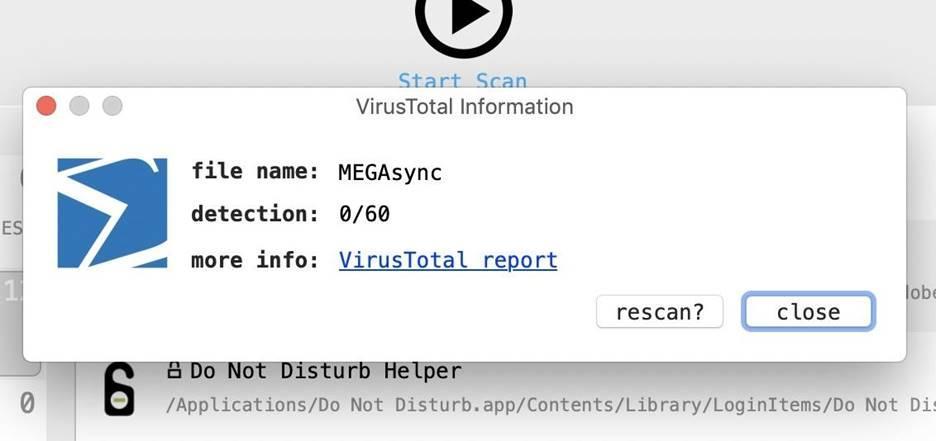

Если мы хотим узнать про файл больше подробностей, то можем посмотреть информацию от сервиса VirusTotal, где отражается процент детектирования и ссылка на подробный отчет. Для повторной отправки файла кликните на «rescan», после чего файл отправится в VirusTotal еще раз.

Рисунок 14: Информация о файле от сервиса VirusTotal

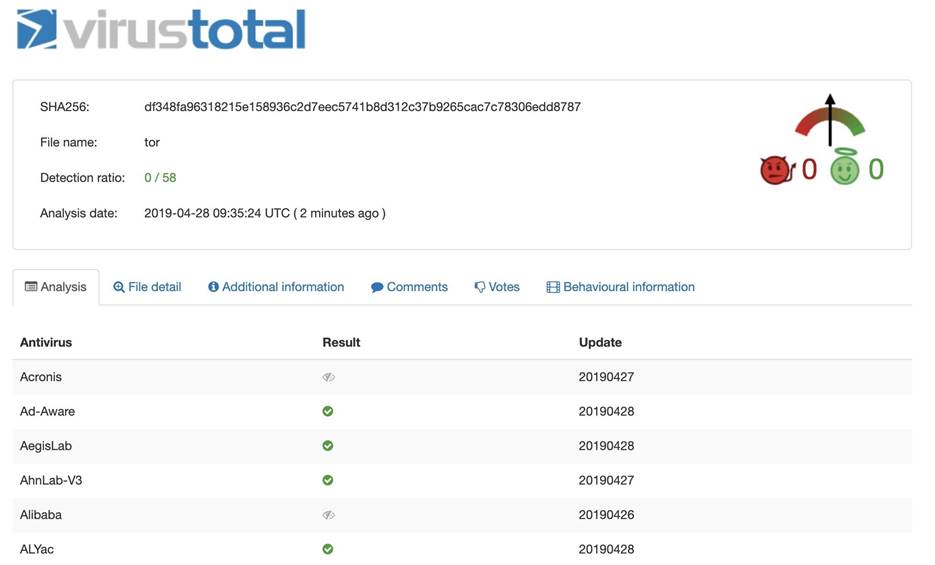

Повторная отправка даст вам доступ к детальному отчету, где отображается информация о детектировании ранее обнаруженного неподписанного приложения «Tor».

Рисунок 15: Подробный отчет о приложении Tor

На первый взгляд файл не выглядит вредоносным, но если бы был, то теперь мы знаем, как выяснить точно.

Заключение

У типичного пользователя MacOS могут возникнуть сложности на поприще детектирования вредоносов, однако благодаря утилитам ReiKey и KnockKnock, подозрительные приложения могут быть обнаружены в кратчайшие сроки и даже сразу же после установки. Если бы подозреваете, что ваша вторая половина установила кейлоггер или коллега по работе занимается шпионажем активности в вашей системе или нежелательное рекламное ПО потребляет много памяти, эти утилиты вам помогут.

Также рекомендую ознакомиться с другими бесплатными утилитами на сайте objective-see.com.

Надеюсь, это руководство, посвященное приложениям ReiKey и KnockKnock для детектирования вредоносов в MacOS, вам понравилось

Источник