- Kali Linux — Sniffing & Spoofing

- Burpsuite

- mitmproxy

- Wireshark

- sslstrip

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- arpspoof

- Описание arpspoof

- Справка по arpspoof

- Руководство по arpspoof

- Примеры запуска arpspoof

- Борьба с arpspoof

- Установка arpspoof

- Скриншоты arpspoof

- Инструкции по arpspoof

- Top Sniffing and Spoofing Tools Kali Linux 2020.1

- dnschef

- netsniff-ng

- rebind

- sslsplit

- tcpreplay

- ettercap

- macchanger

- mitmproxy

- responder

- Wireshark

- Conclusion

- About the author

- Younis Said

- Статья Стресс-тест сети: DoS с использованием hping3 и спуфингом IP в Kali Linux

Kali Linux — Sniffing & Spoofing

The basic concept of sniffing tools is as simple as wiretapping and Kali Linux has some popular tools for this purpose. In this chapter, we will learn about the sniffing and spoofing tools available in Kali.

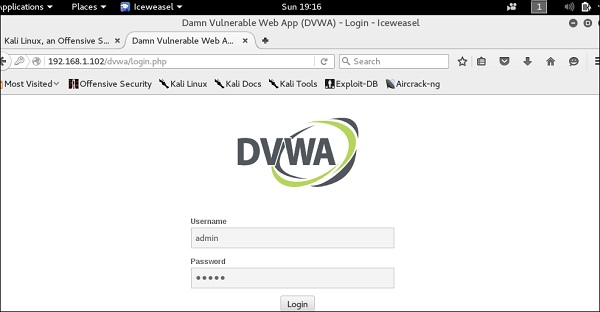

Burpsuite

Burpsuite can be used as a sniffing tool between your browser and the webservers to find the parameters that the web application uses.

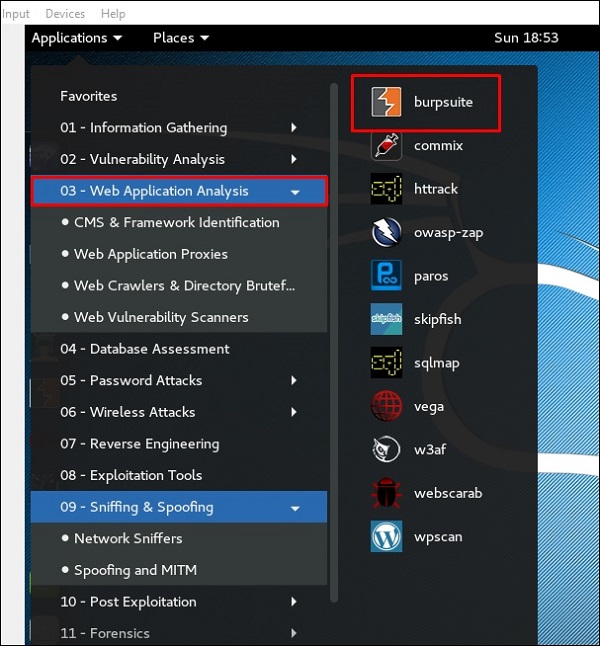

To open Burpsuite, go to Applications → Web Application Analysis → burpsuite.

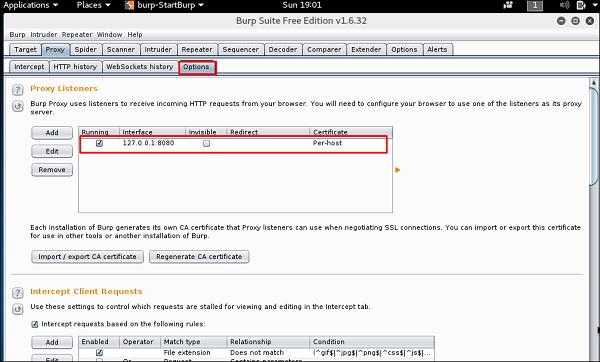

To make the setup of sniffing, we configure burpsuite to behave as a proxy. To do this, go to Options as shown in the following screenshot. Check the box as shown.

In this case, the proxy IP will be 127.0.0.1 with port 8080.

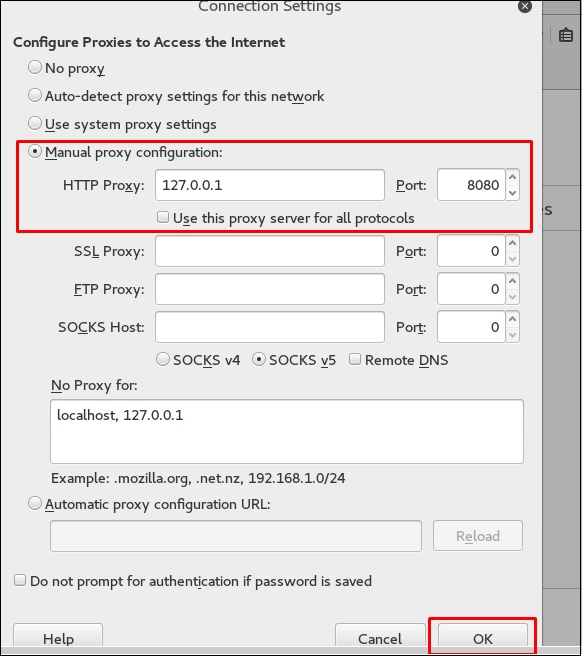

Then configure the browser proxy which is the IP of burpsuite machine and the port.

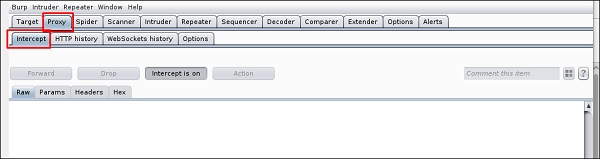

To start interception, go to Proxy → Intercept → click “Intercept is on”.

Continue to navigate on the webpage that you want to find the parameter to test for vulnerabilities.

In this case, it is metasploitable machine with IP 192.168.1.102

Go to “HTTP History”. In the following screenshot, the line marked in red arrow shows the last request. In Raw and the hidden parameter such as the Session ID and other parameter such as user name and password has been underlined in red.

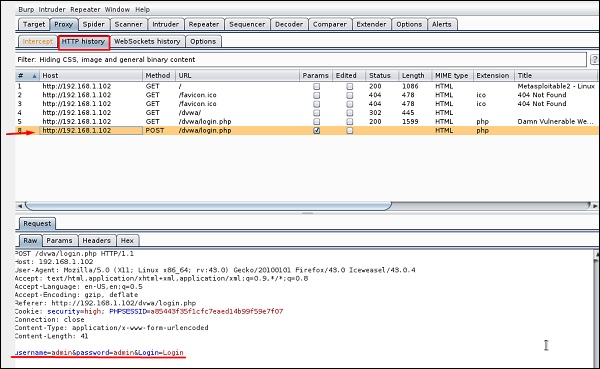

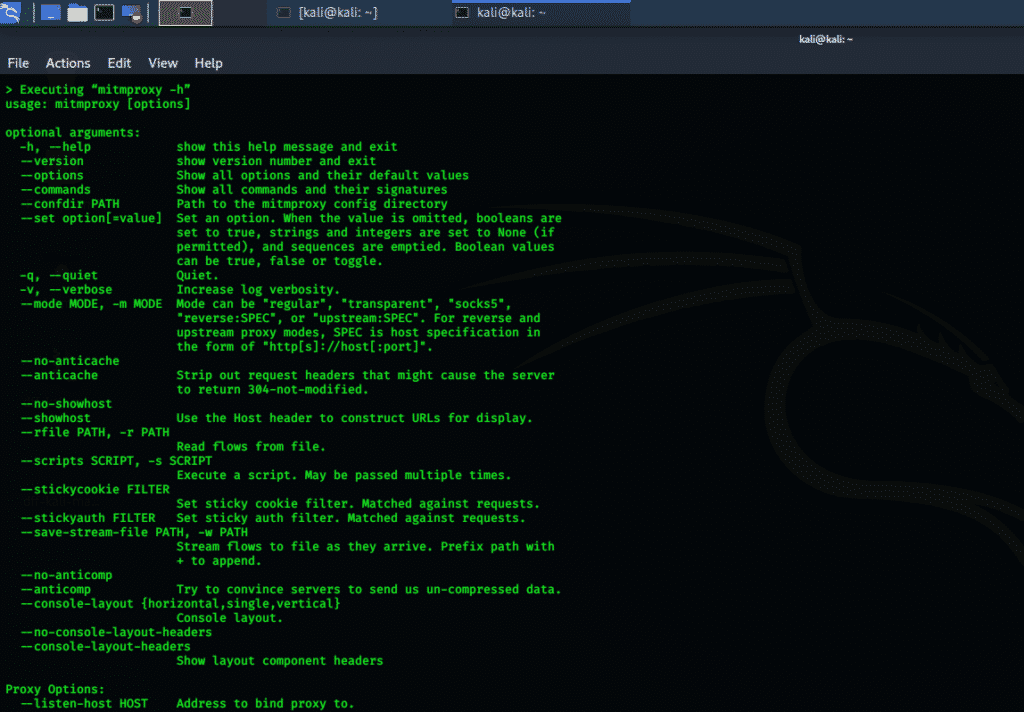

mitmproxy

mitmproxy is an SSL-capable man-in-the-middle HTTP proxy. It provides a console interface that allows traffic flows to be inspected and edited on the fly.

To open it, go to the terminal and type “mitmproxy -parameter” and for getting help on commands, type “mitmproxy –h”.

To start the mitmproxy, type “mitmproxy –p portnumber”. In this case, it is “mitmproxy –p 80”.

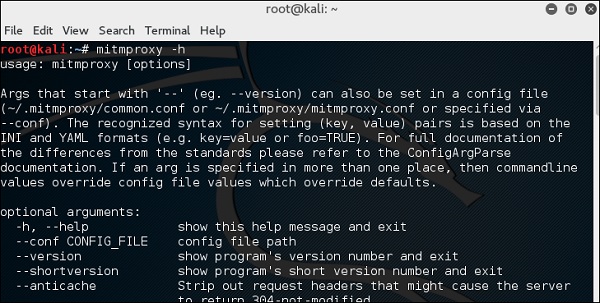

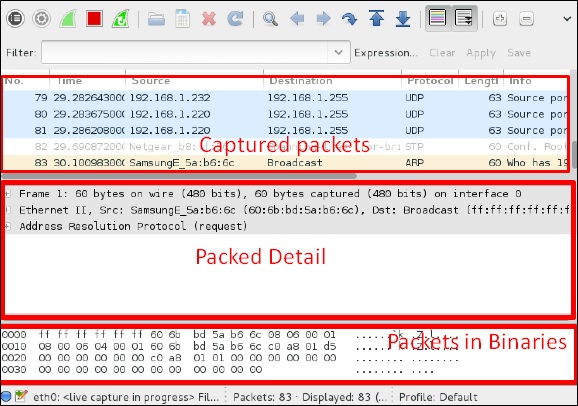

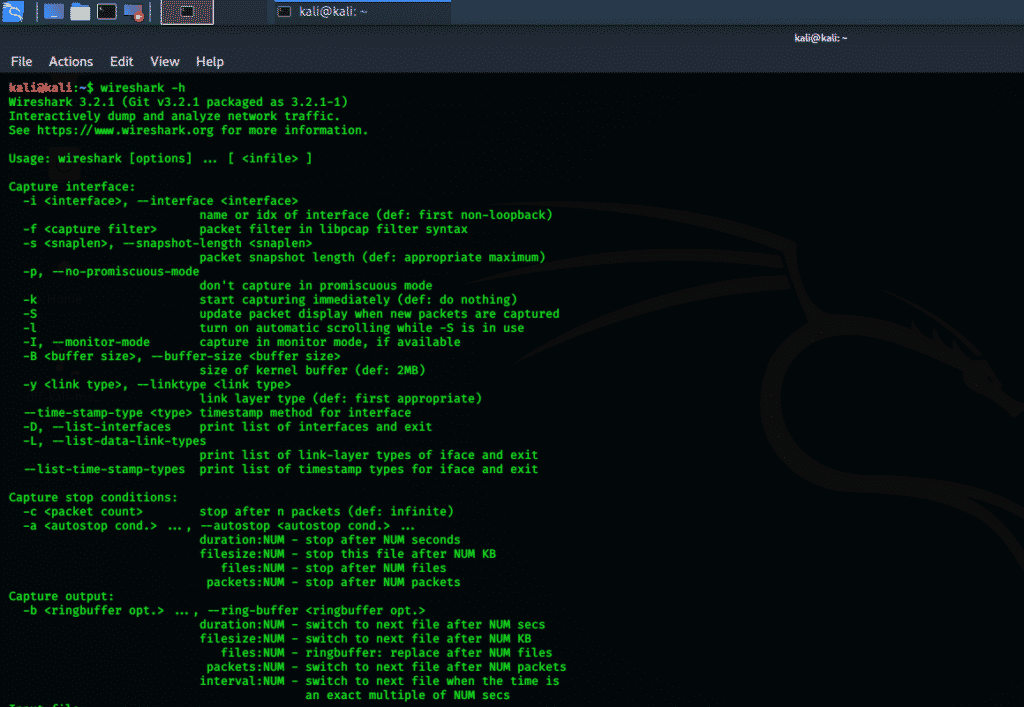

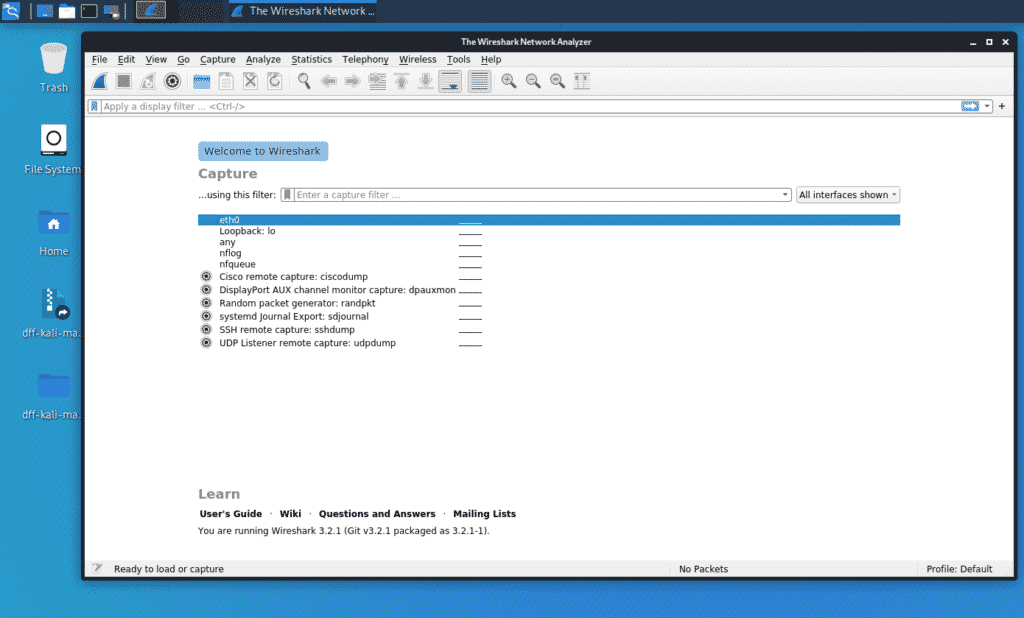

Wireshark

Wireshark is one of the best data packet analyzers. It analyzes deeply the packets in frame level. You can get more information on Wireshark from their official webpage: https://www.wireshark.org/. In Kali, it is found using the following path — Applications → Sniffing & Spoofing → wireshark.

Once you click wireshark, the following GUI opens up.

Click “Start” and the packet capturing will start as shown in the following screenshot.

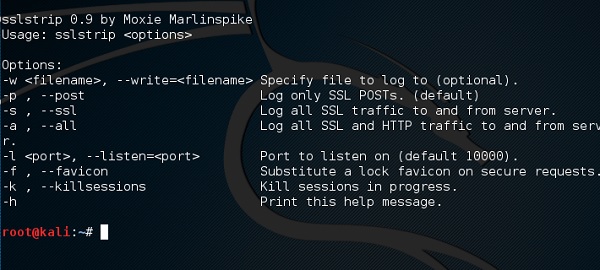

sslstrip

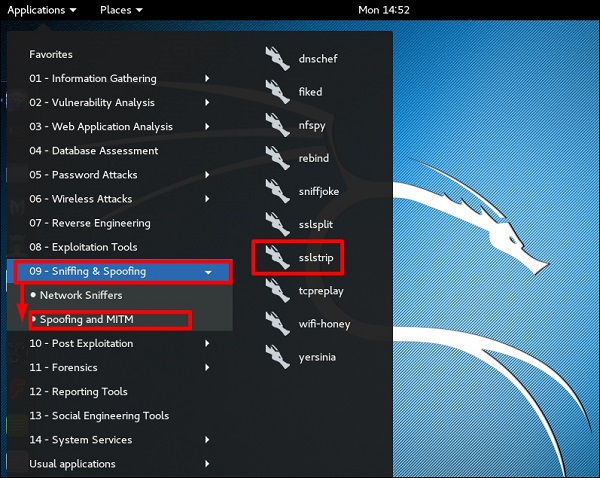

sslstrip is a MITM attack that forces a victim’s browser to communicate in plain-text over HTTP, and the proxies modifies the content from an HTTPS server. To do this, sslstrip is «stripping» https:// URLs and turning them into http:// URLs.

To open it, go to Applications → 09-Sniffing & Spoofing → Spoofing and MITM → sslstrip.

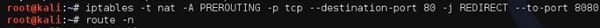

To set it up, write to forward all the 80 port communication to 8080.

Then, start the sslstrip command for the port needed.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

arpspoof

Описание arpspoof

arpspoof перехватывает пакеты в локальной сети с коммутацией. arpspoof перенаправляет пакеты от целевого хоста (или всех хостов) локальной сети, предназначенные для другого хоста в локальной сети, путём подмены ARP ответов. Это очень эффективный способ сниффинга трафика на коммутаторе.

IP форвардинг ядром (или программой пользовательского окружения, которая выполняет то же самое, например fragrouter) должны быть включены заранее.

Справка по arpspoof

Руководство по arpspoof

Примеры запуска arpspoof

Чтобы сказать хосту жертвы, что теперь мы (наш MAC адрес) является одним из принадлежащих IP шлюза, введите следующую команду:

В отдельном шеле мы запустим соответствующую команду чтобы одурачить шлюз, и чтобы он поверил, что мы — это жертва

Не забудьте включить IP форвардинг на вашем хосте, чтобы трафик уходил с вашего хоста. В противном случае жертва потеряет соединение.

Теперь для просмотра всего трафика между хостом жертвы и внешней сетью, проходящий через вашу машину

Борьба с arpspoof

Используйте инструменты вроде arpwatch для мониторинга изменений таблиц MAC / IP адресов.

Установка arpspoof

Программа предустановлена в Kali Linux.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты arpspoof

Это утилита командной строки.

Инструкции по arpspoof

Ссылки на инструкции будут добавлены позже.

Источник

Top Sniffing and Spoofing Tools Kali Linux 2020.1

dnschef

The dnschef tool is a DNS proxy for analyzing malware and penetration testing. A highly configurable DNS proxy, dnschef is used for analyzing network traffic. This DNS proxy can fake requests and use these requests to be sent to a local machine, instead of a real server. This tool can be used across platforms and has the capability to create fake requests and responses based on domain lists. The dnschef tool also supports various DNS record types.

In circumstances where forcing an application to user another proxy server is not possible, a DNS proxy should be used instead. If a mobile application ignores HTTP proxy settings, then dnschef will be able to trick applications by forging the requests and responses to a chosen target.

Figure 1 Console based tool

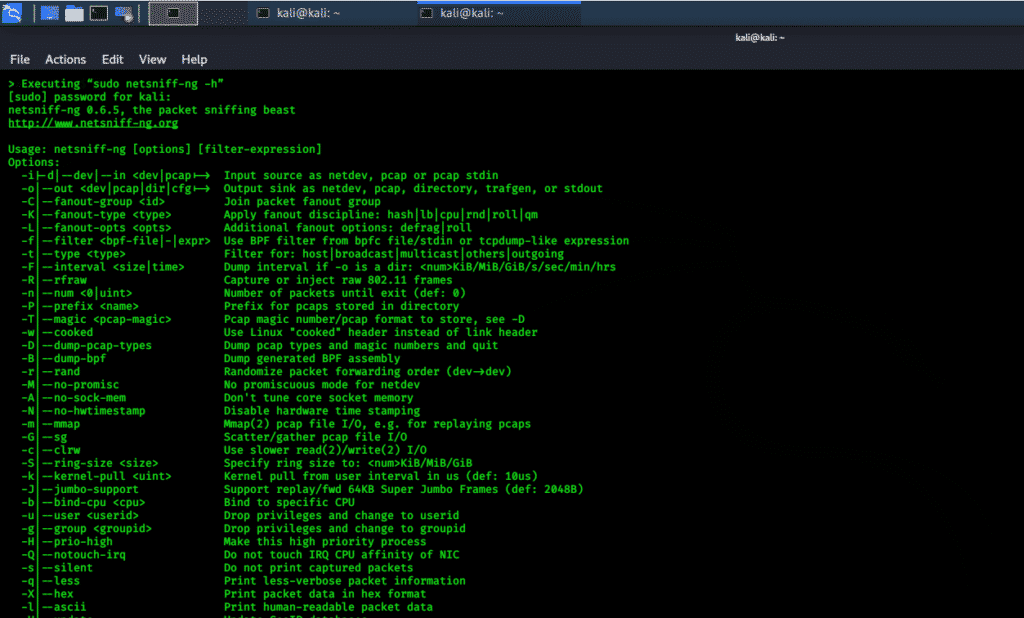

netsniff-ng

The netsniff-ng tool is a fast, efficient, and freely available tool that can analyze packets in a network, capture and replay pcap files, and redirect traffic among different interfaces. These operations are all performed with zero-copy packet mechanisms. The transmission and reception functions do not require a kernel to copy packets to user space from kernel space and vice versa. This tool contains multiple sub-tools inside of it, such as trafgen, mausezahn, bpfc, ifpps, flowtop, curvetun, and astraceroute. Netsniff-ng supports multithreading, which is why this tool works so quickly.

Figure 2 Console based full sniffing and spoofing toolkit

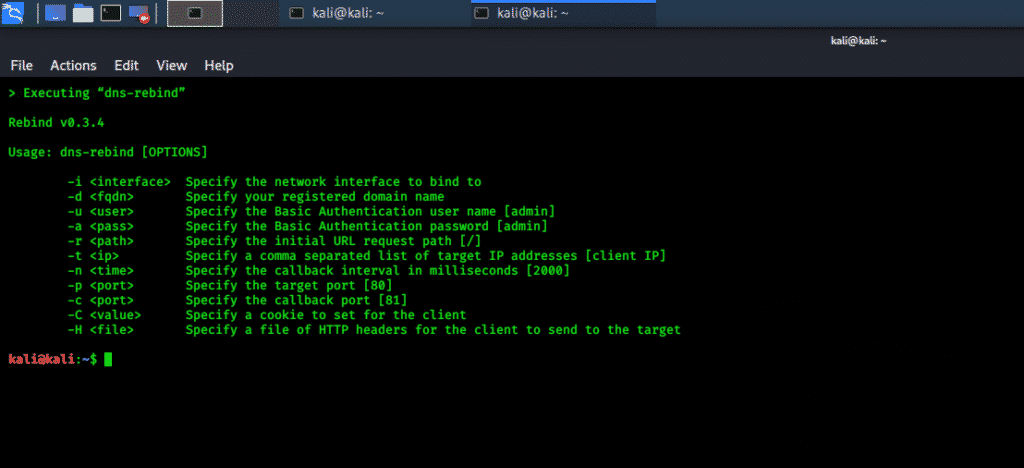

rebind

The rebind tool is a network spoofing tool that performs a “multiple record DNS rebinding attack.” Rebind can be used to target home routers, as well as non RFC1918 public IP addresses. With the rebind tool, an external hacker can gain access to the internal web interface of the targeted router. The tool works on routers with a weak-end-system model in their IP-Stack and with web services that are bound to the router’s WAN interface. This tool does not require root privileges and only requires a user to be inside the target network.

Figure 3 Network spoofing tool

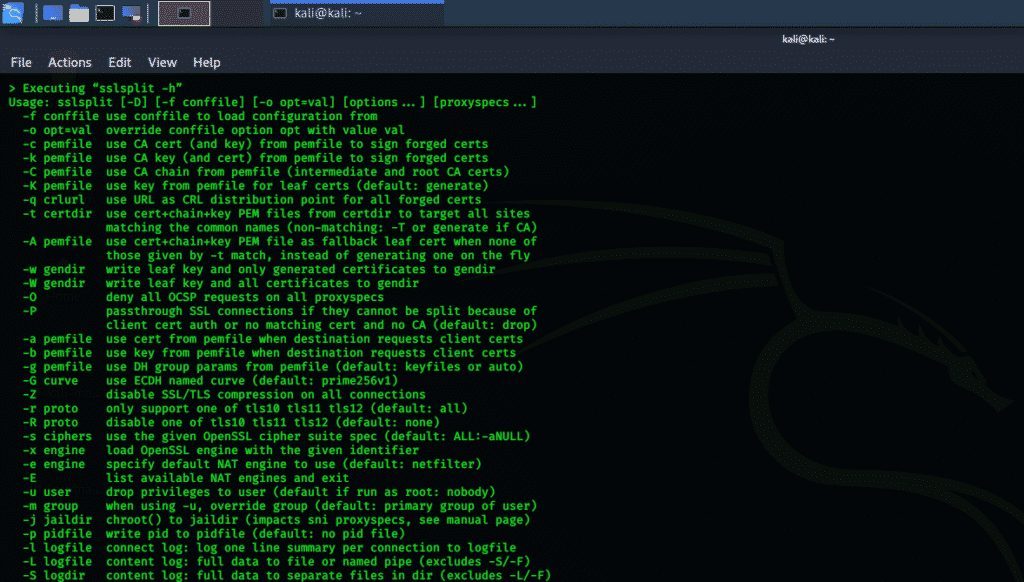

sslsplit

The sslsplit tool is a Kali Linux tool that acts against SSL/TLS encrypted network connections by using “man in the middle” (MIMT) attacks. All connections are intercepted through a network address translation engine. SSLsplit receives these connections and proceeds to terminate the SSL/TLS encrypted connections. Then, sslsplit originates a new connection to the source address and logs all the data transmissions.

SSLsplit supports a variety of connections, from TCP, SSL, HTTP, and HTTPS, to IPv4 and IPv6. SSLsplit generates forged certificates based on the original server certificate and can decrypt RSA, DSA and ECDSA keys, as well as remove public key pinning.

Figure 4 sslsplit console-based tool

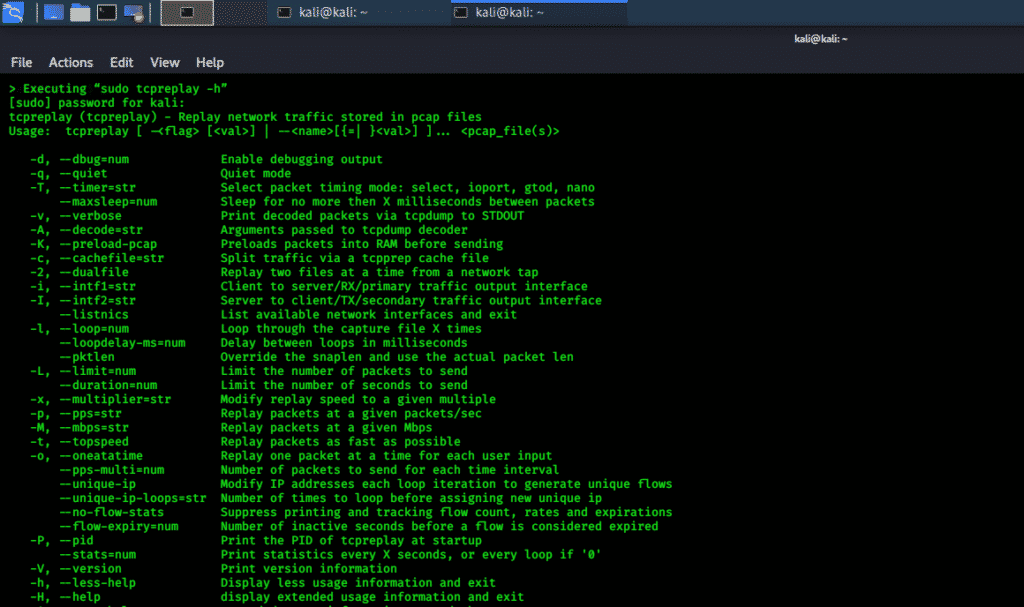

tcpreplay

The tcpreplay tool is used to replay network packets stored in pcap files. This tool resends all the traffic generated in the network, stored in pcap, at its recorded speed; or, with the capability of quick operation of system.

Figure 5 console-based tool for replaying network packet files

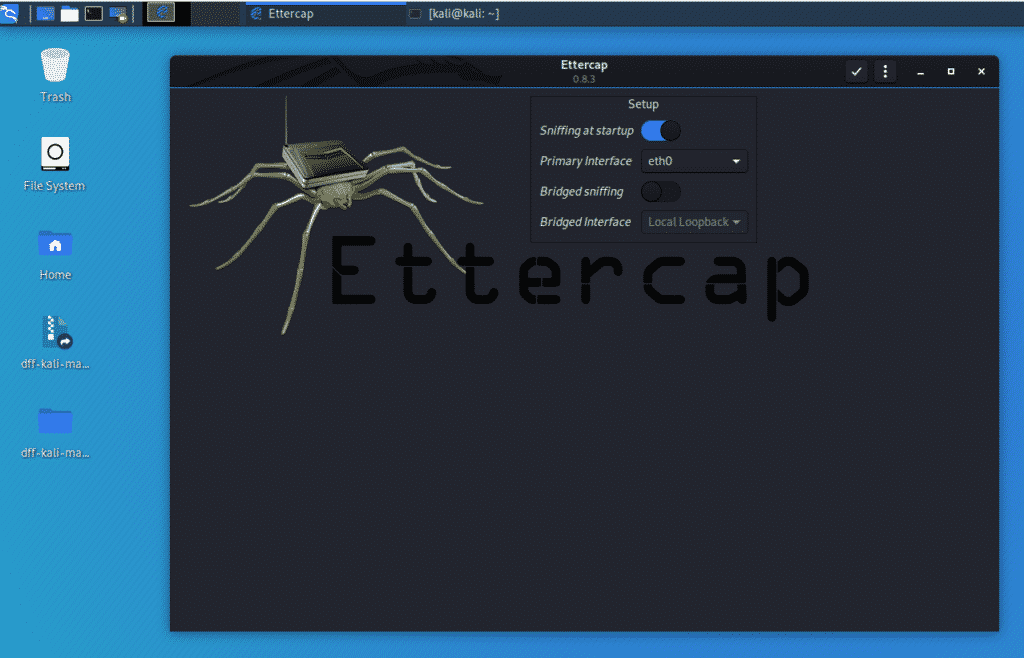

ettercap

The Ettercap tool is a comprehensive toolkit for “man in the middle” attacks. This tool supports sniffing of live connections, in addition to filtering content on-the-fly. Ettercap can dissect various protocols actively and passively. This tool also includes many different options for network analysis, as well as host analysis. This tool has a GUI interface and the options are easy to use, even to a new user.

Figure 6 console based ettercap tool

Figure 7 GUI based ettercap tool

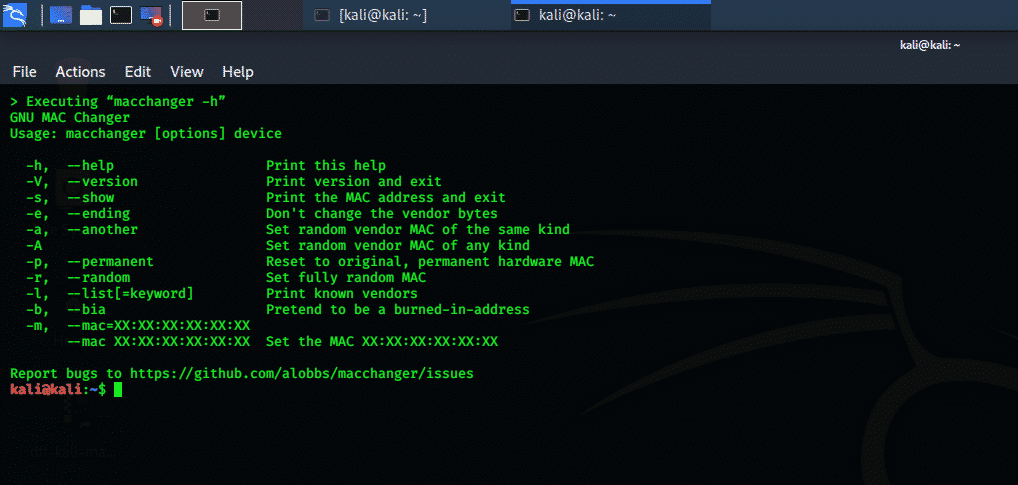

macchanger

The macchanger tool is a favorite tool for pentesting in Kali Linux. Changing the MAC address is very important while pentesting a wireless network. The macchanger tool changes the attacker’s current MAC address temporarily. If the victim network has MAC filtering enabled, which filters unapproved MAC addresses, then macchanger is the best defensive option.

Figure 8 MAC addressing changing tool

mitmproxy

This “man-in-the-middle” proxy tool is an SSL HTTP proxy. Mitmproxy has terminal console interface and has the ability to capture and inspect live traffic flow. This tool intercepts and can change HTTP traffic at the same time. Mitmproxy stores HTTP conversations for offline analysis and can replay HTTP clients and servers. This tool can also make changes to HTTP traffic data using Python scripts.

Figure 9 MITM Proxy console-based tool

responder

The responder tool is a sniffing and spoofing tool that answers requests by the server. As the name implies, this tool only responds to a Filer server service call request. This improves the stealth of the target network and ensures the legitimacy of the NetBIOS Name Service (NBT-NS) typical behavior.

Figure 10 responder tool

Wireshark

Wireshark is one of the best network protocols analyzing freely available packages. Webshark was previously known as Ethereal and is widely used in commercial industries, as well as educational institutes. This tool has a “live capturing” ability for packet investigation. The output data is stored in XML, CSV, PostScript, and plain text documents. Wireshark is the best tool for network analysis and packet investigation. This tool has both console interface and graphical user interface (GUI), and the options on the GUI version are very easy to use.

Wireshark inspects thousands of protocols, and new ones are being added with every update. Live capturing of protocols and then analyzing is offline; Three-way handshake; Analyzing VoIP protocols. Data is read from many platforms i.e., Wi-Fi, Ethernet, HDLC, ATM, USB, Bluetooth, Frame Relay, Token Ring and many others. It can read and write a wide variety of different captured file formats.

Figure 11 Console based wireshark tool

Figure 12 Console based wireshark tool

Conclusion

This article covered the top 10 sniffing and spoofing tools in Kali Linux and described their special abilities. All these tools are open-source and freely available on Git, as well as the Kali tool repository. Among these tools, Ettercap, sslsplit, macchange and Wireshark are the best tools for pentesting.

About the author

Younis Said

I am a freelancing software project developer, a software engineering graduate and a content writer. I love working with Linux and open-source software.

Источник

Статья Стресс-тест сети: DoS с использованием hping3 и спуфингом IP в Kali Linux

В компьютерной терминологии атака отказ-в-обслуживании (DoS) или атака распределённый отказ-в-обслуживании (DDoS) — это попытка сделать ресурсы машины или сети недоступными для пользователей. Хотя средства, мотивы и цели DoS различаются, главная её суть остаётся прежней — на время или на неопределённый срок прервать или приостановить услугу хоста, соединённого с Интернетом. В этой статье я покажу, как выполнить атаку DoS атаку с использованием hping3 и спуфингом IP в Kali Linux.

Как известно, DDoS — это атака, осуществляемая двумя или более лицами, или ботами, а DoS атака делается одним лицом или системой. На 2014 год, частота распознанных DDoS атак достигла в среднем 28 за каждый час.

Обычной целью исполнителей DoS атак являются сайты и услуги на привлекающих внимания серверах, вроде банковских, платёжные шлюзы кредитных карт и даже корневые сервера имён. Угроза отказа-в-обслуживании также распространены в бизнесе в отношении веб-сайтов.

Эта техника теперь широко применяется в определённых играх, используемая владельцами серверов или недовольными конкурентами в таких играх как популярные сервера Minecraft. Возрастает применение DoS как формы «Уличных Интернет Протестов». Этот термин обычно применяется к компьютерным сетям, но не ограничивается этим; например, он также относится к управлению ресурсами CPU.

Понятно, что тема эта актуальная. Поэтому важно подготовится к атакам подобного рода. Провести стресс-тесты своих сетей и серверов. Если они проседают под натиском DoS, то обратитесь к инструкциям по настройке mod_evasive и mod-qos. А данная статья и другие по стресс-тесту сети помогут вам протестировать работоспособность этих модулей на ваших серверах.

Один из общих методов атаки — это насыщение целевой машины внешними запросами связи, в связи с чем она не может ответить на легитимный трафик или отвечает так медленно, что является по существу недоступной. Такие атаки обычно ведут к перегрузке сервера. Обобщённо говоря, в результате DoS атаки оказываются занятыми те или иные ресурсы сервера и он больше не может выполнять деятельность, для которой он предназначен, либо происходит воспрепятствование связи между пользователями и жертвой таким образом, что они больше не могут адекватно обмениваться информацией.

DoS атаки незаконны. Их организаторы и рядовые исполнители преследуются по законам многих стран. Стресс-тест собственной сети не является противозаконным. Стресс-тест чужих сетей/серверов при получении их согласия также разрешён, но необходимо учитывать интересы третьих лиц. Этими третьими лицами могут быть владельцы хостинга (если вы тестируете чужой сайт, виртуальный сервер, находящиеся на хостинге), интернет-провайдеры (поскольку значительный поток трафика может создавать нагрузку на их коммуникации) и т. д. Крайне желательно согласовывать стресс-тесты и с этими третьими лицами во избежание всех возможных проблем. Иначе, невольно, вы станете причинителем вреда тем, на кого стресс-тест не был нацелен.

hping3 хорошо отрабатывает если у вас ещё есть другие запущенные DoS инструменты вроде GoldenEye (использование нескольких инструментов, которые атакую один и тот же сайт/сервер/услугу, увеличивает шансы на успех). Знаете ли вы, что есть агентства и корпорации, которые практически в реальном времени отслеживают DDoS атаки по всему миру и отображают карту DoS в реальном времени:

- http://www.digitalattackmap.com/

Сегодня мы будем использовать для нашей атаки отказа-в-обслуживании — DoS — hping3

В этой инструкции будет продемонстрировано, как досить используя hping3 со случайными IP источника на Kali Linux.

Перед тем, как мы начнём использовать hping3, давайте пройдёмся по основам.

hping3 это бесплатный генератор пакетов и анализатор для TCP/IP протокола. Hping, де факто, один из обязательных инструментов для аудита безопасности и тестирования файерволов и сетей, он использовался для выполнения эксплойта техники сканирования Idle Scan, которая сейчас реализована в сканере портов Nmap. Новая версия hping — hping3 — написана на скриптах с использованием языка Tcl. В ней реализует сядвижок для удобного описания строками TCP/IP пакетов, следовательно, программист может за очень короткое время написать скрипт, относящийся к низкоуровневой манипуляции пакетами TCP/IP и анализировать их.

Как и большинство инструментов, использующихся в компьютерной безопасности, hping3 полезен для экспертов по безопасности, но существует множество приложений, связанных с тестированием сети и системным администрированием.

hping3 следует использовать для…

- Traceroute/ping/probe (трассировки/пинга/зондирования) хостов за файерволом, которые блокируют попытки использовать стандартные утилиты.

- Выполнения сканирования простоя (в настоящее время реализуется в nmap с лёгким пользовательским интерфейсом).

- Тестирование правил файервола.

- Тестирование IDS (систем обнаружения вторжения).

- Эксплуатации известных зависимостей в стеках TCP/IP.

- Сетевых исследованиях

- Изучении TCP/IP (hping была использована в сетевых курсах AFAIK).

- Написании реальных приложений, связанных с TCP/IP тестированием и безопасностью.

- При автоматизированных тестах по фильтрации трафика.

- Создания рабочей модели эксплойтов.

- Исследований в свере сетей и безопасности, когда нужно эмулировать комплексное TCP/IP поведение.

- Прототипах систем обнаружения вторжения (IDS)

- Простых в использовании утилитах с интерфейсом Tk.

hping3 уже установлен в Kali Linux как и многие другие инструменты. Он крайне полезен и уже скоро я продемонстрирую его работу.

Давайте разберёмся в синтаксисе используемой команды:

- hping3 = Имя бинарника приложения.

- -c 100000 = Количество пакетов для отправки.

- -d 120 = Размер каждого пакета, который будет отправлен на целевую машину.

- -S = Я отправляю только пакеты SYN.

- -w 64 = Размер окна TCP.

- -p 21 = Порт назначения (используется 21 порт FTP). Вы можете использовать здесь любой порт.

- –flood = Отправка пакетов так быстро, как возможно, не заботясь об отображении входящих пакетов. Решим флуда.

- –rand-source = Использование рандомных IP адресов источника. Вы также можете использовать -a или –spoof чтобы спрятать имя хоста. Подробности по man hping3

192.168.1.37 = Целевой IP адрес или IP адрес целевой машины. Также вы можете использовать здесь сайт. В моём случае, тестирование происходит в лабораторных условиях, в пределах локальной сети.

Так как узнать, работает ли это? В режиме флуда hping3 не проверяет полученные ответы (в любом случае мы не могли бы это сделать, поскольку мы использовали флаг –rand-souce, означающий, что IP адрес источника больше не ваш).

Посмотрим на ситуацию со стороны сервера. Я буду использовать команду top. Так выглядит ситуацию на сервере в режиме простоя:

Использование процессора в районе нуля, много свободной оперативной памяти.

Так сервер себя чувствует после начала атаки:

Эта атака не оказала влияния на оперативную памяти, но полностью поглотила ресурсы процессора.

Чтобы понять, что это за si, обратимся к Википедии:

Т.е. si — (Software Interrupts) время, затраченное на работу обработку software-прерываний (network). Вполне логично.

Источник