- Права доступа к файлам и папкам простым языком.

- Приготовление.

- Доступ по сети.

- Пользователи и группы безопасности.

- Права доступа.

- Программы для ограничения доступа к файлам и настройкам ОС

- Security Administrator

- WinLock

- WinGuard

- Advanced Folder Encryption

- Deskman

- Password for Drive (Secure NTFS)

- USB Security

- AccessEnum

- Резюме

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант — взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система «узнаёт» и «различает» реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом «сервере» (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

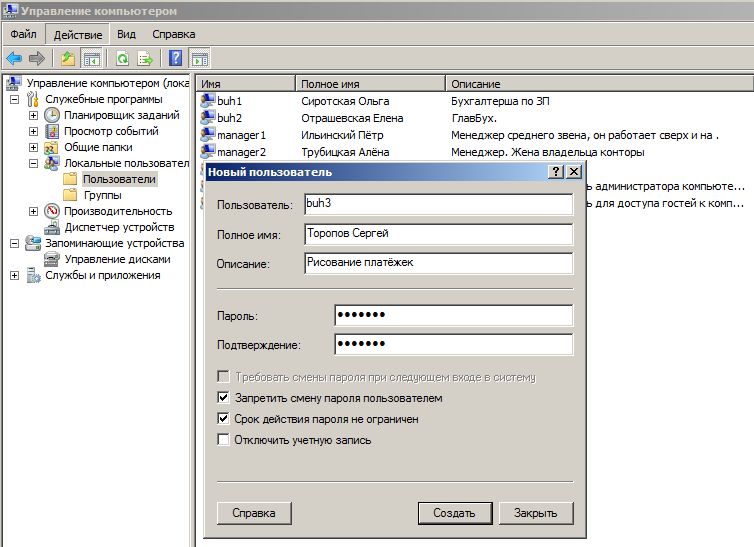

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров — manager1, manager2. Для бухгалтеров — buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: «сделать пароль на папку». Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему — вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис — Свойства папки — Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис — Параметры папок — Вид. Снять галочку Использовать простой общий доступ к файлам.

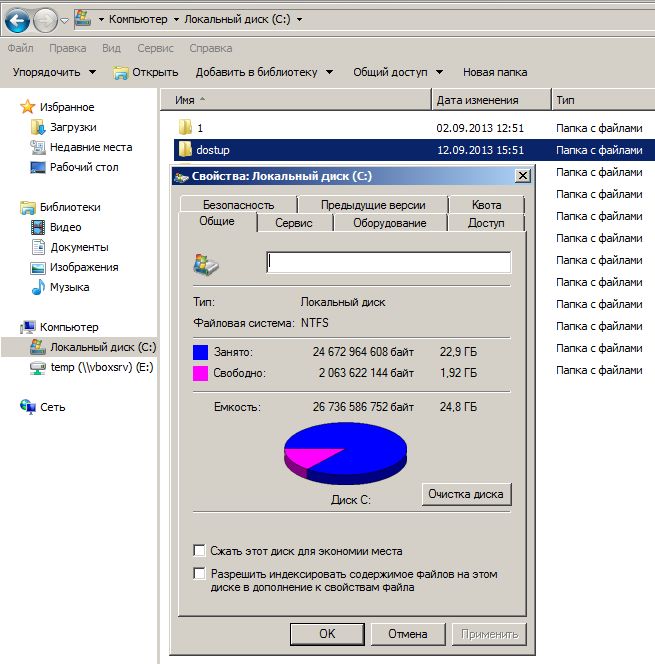

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

На данном этапе нужно выдать в доступ по сети (расшарить — share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

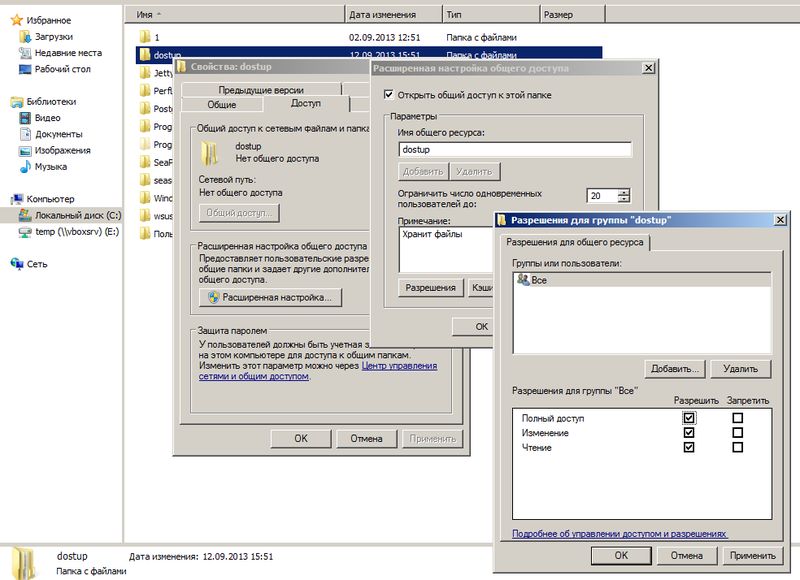

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ — Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ — Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

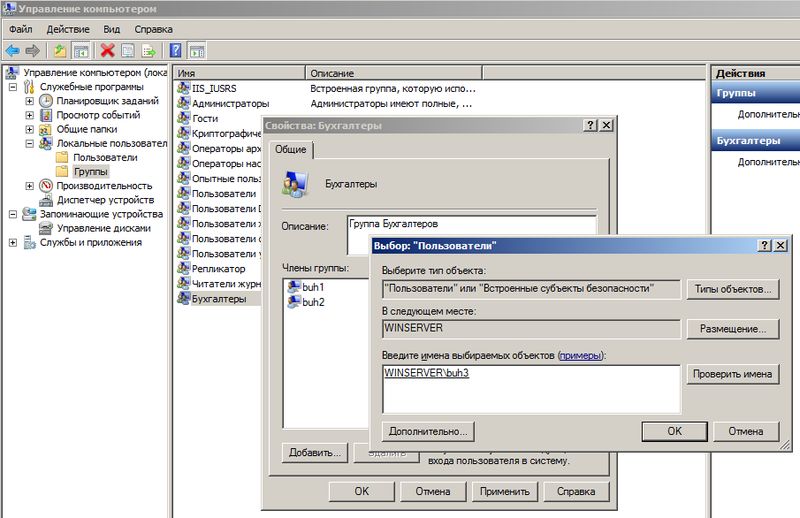

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

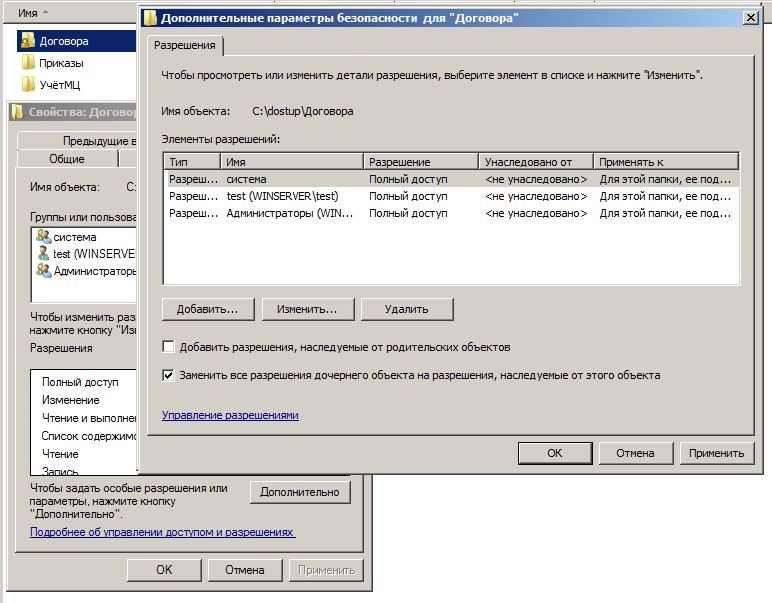

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

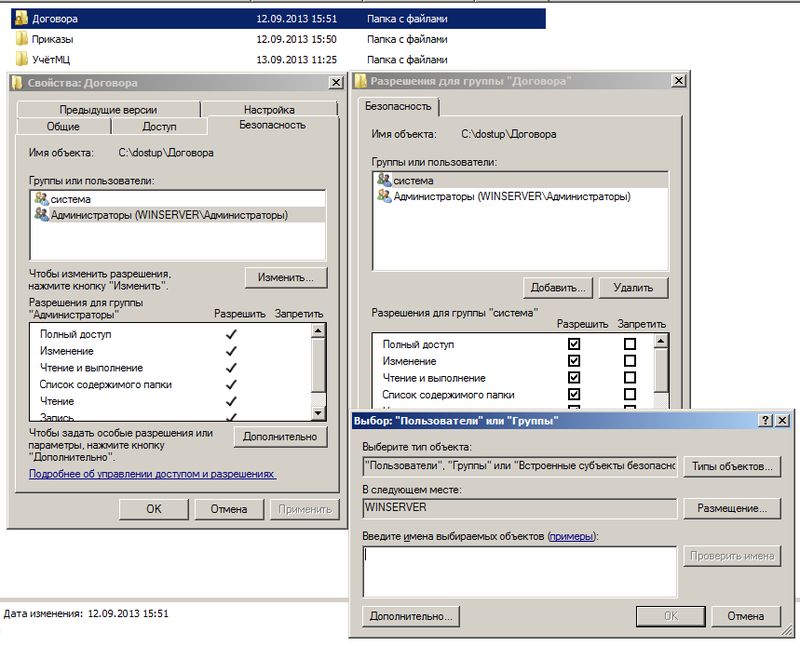

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

Зайдите в папку Договора и создайте тестовый файл договор1.txt

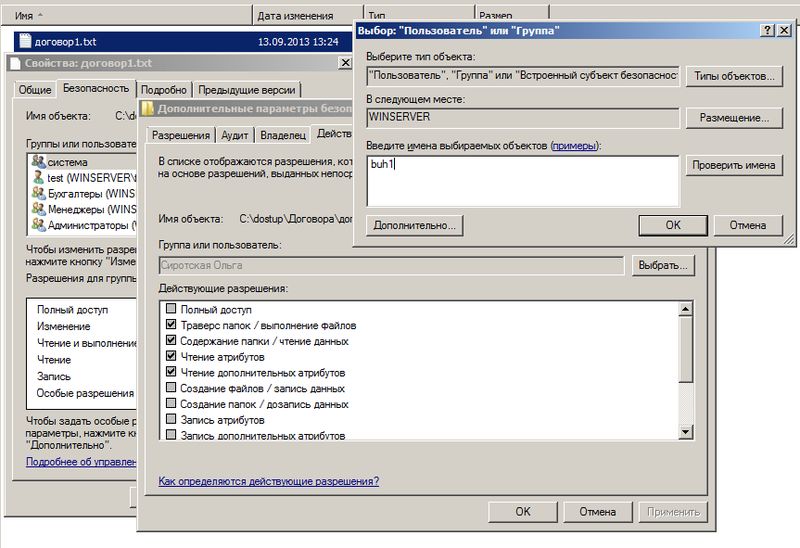

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

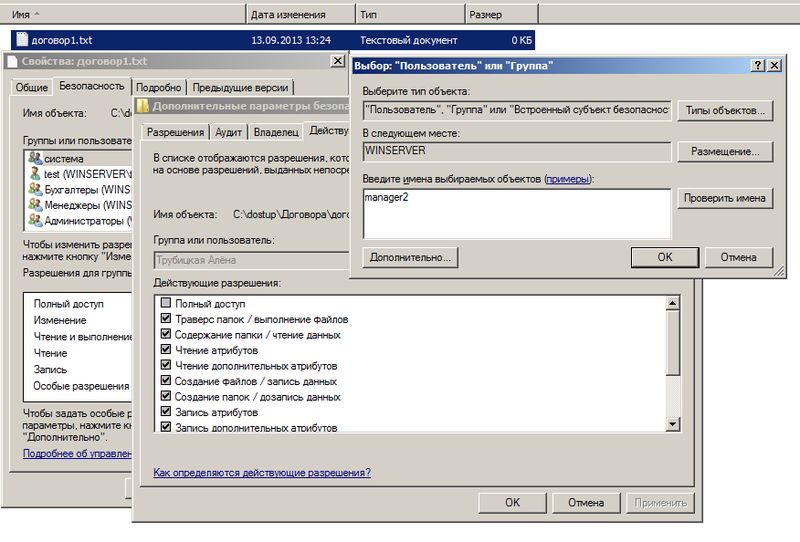

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Программы для ограничения доступа к файлам и настройкам ОС

Несмотря на то, что в составе Windows есть инструменты для ограничения доступа, на практике оказывается, что они не слишком удобны, причем в самых заурядных ситуациях. Достаточно упомянуть такие простые примеры, как установка пароля на директорию или запрет на открытие Панели управления.

Можно отметить, что в Windows 8, по сравнению с предшествующей ей Windows 7, был усовершенствован родительский контроль. Сейчас с ним можно ознакомиться в разделе «Семейная безопасность» Панели управления. Фильтр имеет следующие возможности:

- Фильтрация посещения веб-сайтов

- Ограничения по времени

- Ограничения на Магазин Windows и игры

- Ограничения на приложения

- Просмотр статистики активности пользователей

Из перечисленного ясно, что даже эти функции помогут администратору компьютера решить многие частные моменты. Поэтому далее пойдет речь о небольших программах, которые позволяют ограничить доступ к информации и системным разделам в дополнение к стандартным инструментам управления ОС Windows.

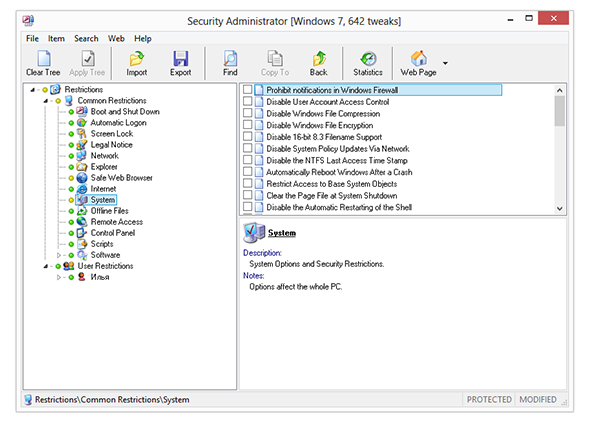

Security Administrator

Лицензия: Shareware ($69)

Программа Security Administrator напоминает типичный системный твикер, но только с акцентом на системную безопасность. Каждая из опций отвечает за определенное ограничение, поэтому общее древо настроек так и называется — «Restrictions». Оно делится на 2 раздела: общие (Common Restrictions) и пользовательские ограничения (User Restrictions).

В первой секции — параметры и подразделы, которые касаются всех пользователей системы. К ним относятся загрузка и вход в систему, сеть, Проводник, собственно Интернет, система, Панель управления и другие. Условно их можно разделить на ограничения онлайн- и офлайн-доступа, но разработчики особо сложной разбивки по вкладкам не рассмотрели. По сути, достаточно и того, что каждый «твик» имеет описание: какое влияние на безопасность оказывает та или иная опция.

Во втором разделе, User Restrictions, можно настроить доступ для каждого пользователя Windows индивидуально. В список ограничений входят разделы Панели управления, элементы интерфейса, кнопки, горячие клавиши, съемные носители и др.

Предусмотрен экспорт настроек в отдельный файл, чтобы его можно было применить, например, на других системных конфигурациях. В программу встроен агент для слежения за активностью пользователей. Файлы журнала помогут администратору проследить потенциально опасные действия пользователя и принять соответствующие решения. Доступ к Security Administrator можно защитить паролем — в далее рассматриваемых программах это опция также имеется де факто.

Из недостатков — небольшой список программ, для которых можно применить ограничения: Media Player, MS Office и т. п. Популярных и потенциально опасных приложений намного больше. Усложняет работу отсутствие актуальной для Windows 8 версии и локализации — это как раз тот вариант, когда сложно обходиться без начальных знаний английского.

Таким образом, программа предназначена как для ограничения доступа, так и для гибкой настройки параметров безопасности ОС.

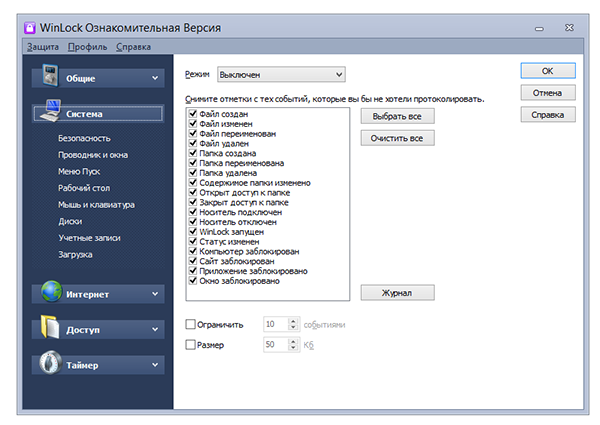

WinLock

Лицензия: trialware ($23,95)

В WinLock нет распределения настроек на общие и пользовательские, вместо этого имеются разделы «Общие», «Система», «Интернет». В сумме, возможностей меньше, чем предлагает Security Administrator, но такая логика делает работу с программой более удобной.

К системным настройкам относятся ограничения элементов Рабочего стола, Проводника, меню «Пуск» и им подобных. Также можно установить запрет на определеные горячие клавиши и всевозможные меню. Если интересуют только эти аспекты ограничений — ниже см. программу Deskman.

Ограничения функций Интернета представлены весьма поверхностно. Они заменяют один из компонентов Семейной безопасности: блокировка доступа к сайтам. Безусловно, любой файрволл по этой части будет оптимальным решением. Отсутствие же возможности хотя бы задать маску для веб-узлов делает данный раздел WinLock маловажным для опытного пользователя.

Кроме названных разделов, следует упомянуть «Доступ», где доступно управление приложенями. Любую программу легко занести в черный список по названию либо ручным добавлением.

В разделы «Файлы» и «Папки» можно поместить данные, которые необходимо скрыть от других пользователей. Пожалуй, не хватает парольной защиты доступа (для этого нужно обратиться к помощи других программ, см. ниже).

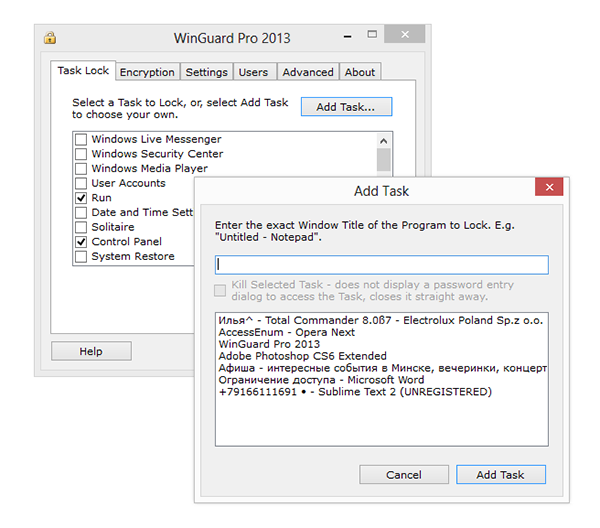

WinGuard

WinGuard можно использовать для блокировки приложений и разделов Windows, а также для шифрования данных. Программа распространяется в двух редакциях — бесплатной и Advanced. Функциональные отличия между ними невелики — несколько опций в одноименной вкладке «Advanced». Среди них отключение Internet Explorer, Проводника, процесса установки, записи файлов на USB.

Контроль над запуском приложений осуществляется во вкладке «Task Lock». Если нужной программы нет в списке, ее можно добавить самостоятельно, указав название в заголовке либо выбрав из списка открытых в данный момент приложений (аналогично WinLock). Если же сравнивать функцию блокировки с Security Administrator, в случае с WinGuard можно отключить ограничения для администраторского аккаунта. Однако настроить черный список приложений для каждого пользователя нельзя.

Шифрование доступно посредством раздела Encryption. Реализован пользовательский интерфейс неудобно: нельзя составить список для обработки, нет контекстного меню. Все, что нужно сделать — это указать директорию, которая будет являться и исходной, и конечной. Все содержащиеся файлы будут зашифрованы в 128-битный AES (Advanced Encryption Standard). Аналогичным образом производится расшифровка.

Таким образом, функциональность достаточно бедная, даже если взять во внимание платную версию.

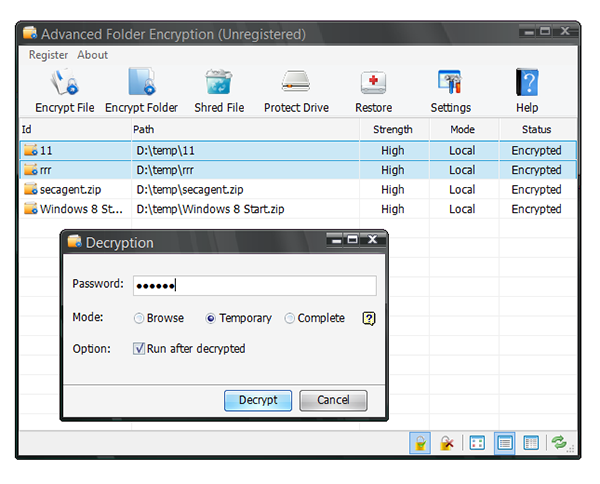

Advanced Folder Encryption

Лицензия: shareware ($34,95)

Еще одна программа для AES-шифрования данных, и все же отличие от WinGuard весьма заметно.

Во-первых, выбор файлов для шифрования происходит быстрее. Не нужно выбирать каждую папку по-отдельности, достаточно составить список директорий и файлов. При добавлении Advanced Folder Encryption требует выставить пароль для шифрования.

Вы, в программе нет возможности указать метод защиты, вместо этого позволяется выбрать метод Norman, High или Highest.

Второй удобный момент — шифрование через контекстное меню и расшифровка файлов одним кликом. Нужно понимать, что без установленной Advanced Folder Encryption данные не удастся просмотреть даже зная пароль. В этом отличие от архиваторов, которыми можно запаковать файлы в зашифрованный и всюду доступный exe-архив.

При выборе большого количества файлов для шифрования, как было замечено, не срабатывает кнопка отмены. Поэтому нужно быть осторожным, чтобы не получить результат в виде битого файла.

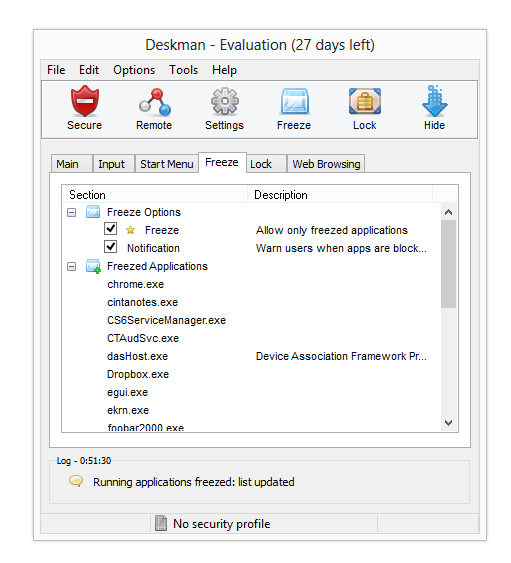

Deskman

Лицензия: trialware (€39)

Программа для ограничения доступа к элементам интерфейса и системным разделам. Пожалуй, тут ее уместно сравнить с Security Administrator за той разницей, что Deskman более сконцентрирован на Рабочем столе. Системные опции также присутствуют, но это, скорее, то, что не подошло в другие разделы: отключение кнопок перезагрузки, Панели управления и другие смешанные опции.

В разделе Input — отключение горячих клавиш, функциональных кнопок и функций мыши. Помимо имеющегося списка, можно определить сочетания клавиш самостоятельно.

Любопытна опция Freeze, которая доступна на панели инструментов. По ее нажатию формируется «белый список» из приложений, запущенных в данный момент. Соответственно, не входящие во whitelist программы недоступны до того момента, пока функция Freeze не будет отключена.

Еще одна возможность, связанная с уже онлайн, — защищенный веб-серфинг. Суть «защищенного» метода заключается в том, что доступны будут только те страницы, которые содержат в заголовке определенные ключевые слова. Эту функцию можно назвать разве что экспериментальной. Вдобавок, акцент делается на Internet Explorer, который, безусловно, является стандартным браузером, но явно не единственным.

Следует отметить удобное управление программой. Для применения всех установленных ограничений достаточно нажать кнопку «Secure» на панели, либо босс-клавишу для снятия ограничений. Второй момент — поддерживается удаленный доступ к программе посредством веб-интерфейса. После предварительной настройки он доступен по адресу http://localhost:2288/deskman в виде панели управления. Это позволяет следить за пользовательской активностью (просмотр журналов), запускать программы, перезагружать компьютер/выходить из системы — как на одной, так и на нескольких машинах.

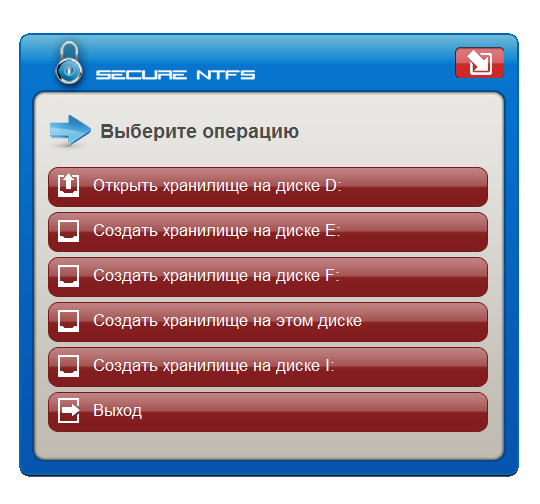

Password for Drive (Secure NTFS)

Лицензия: shareware ($21)

Программа работает только с файловой системой NTFS и использует ее возможности для хранения информации в скрытой области.

Для создания хранилища необходимо запустить Password for Drive с администраторскими правами и выбрать диск для создания хранилища. После этого файлы можно копировать в защищенную область с помощью виртуального диска. Для доступа к данным с другого компьютера не требуются администраторские права.

В качестве хранилища можно использовать также съемный носитель. Для этого предварительно нужно отформатировать диск, например, штатными инструментами Windows, в NTFS и установить Password for Drive в редакции portable.

Программа не отличается интуитивным и удобным интерфейсом, фактически управление осуществляется минимальным набором кнопок — «Открыть»/»Удалить хранилище» и «Активировать диск». В демонстрационном режиме возможно лишь протестировать функциональность программы, так как количество открытий хранилища ограничено сотней.

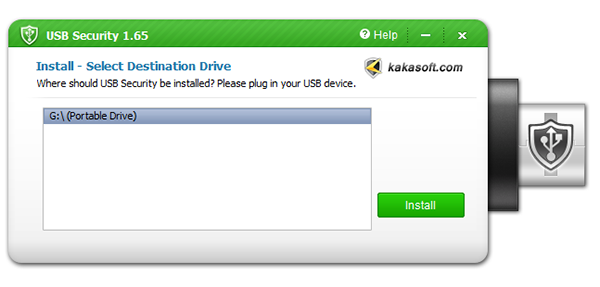

USB Security

Лицензия: shareware ($19,95)

Программа предназначена для установки парольной данных на съемные носители.

В отличие от Secure NTFS, диалог настройки значительно более интуитивен, благодаря мастеру настройки. Так, для применения защиты необходимо подсоединить к компьютеру устройство, выбрать его в списке и следовать мастеру установки. После данной процедуры пользователь получает в свое распоряжение диск, защищенный паролем. Для разблокировки достаточно запустить exe-файл в корне диска и ввести пароль.

Зашифрованный диск при открытии доступен как виртуальный диск, с которым можно производить те же операции, что и с исходным. Не стоит забывать, что на компьютерах, где запрещен запуск сторонних программ (не находящихся в «белом» списке), доступ к содержимому будет закрыт.

Также на сайте разработчиков можно скачать другие программы для защиты данных, в том числе:

- Shared Folder Protector — защита файлов внутри сети;

- Folder Protector — защита файлов на съемных носителях.

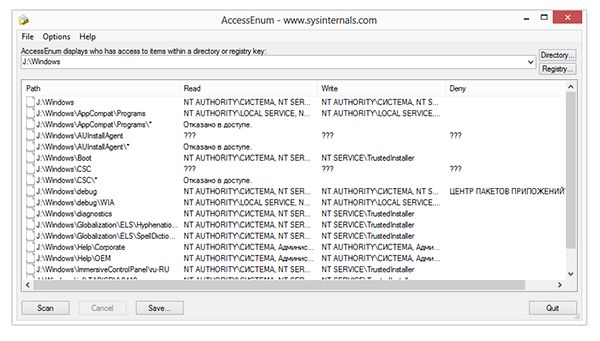

AccessEnum

Небольшая утилита, которая позволяет контролировать доступ пользователей к Реестру и файлам, находить уязвимости в выданных правах. Другими словами, программа будет полезна в том случае, если права доступа выставляются средствами Windows.

Удобство утилиты состоит в том, что ОС попросту не предоставляет средств для просмотра прав доступа к директориям в виде детального списка. Кроме файлов, также можно проверить доступ к веткам реестра.

Для проверки прав доступа необходимо указать директорию или раздел Реестра для сканирования и начать процесс сканирования. Результаты отображаются в виде колонок «Read»/»Write»/»Deny», соответствующих адресам. В свойства каждого из элементов списка можно зайти через контекстное меню.

Программа работает под всеми ОС семейства Windows NT.

Резюме

Утилиты, рассмотренные в обзоре, можно использовать в дополнение к базовому инструментарию Windows, комплексно и в довесок друг к другу. Их нельзя отнести в категорию «родительский контроль»: некоторые функции в чем-то схожи, но по большей части не совпадают.

Security Administrator и WinLock — утилиты-твикеры настроек безопасности, которые также можно использовать для отключения элементов Рабочего стола, системных разделов и др. В WinLock, кроме того, встроен интернет-фильтр и есть возможность блокировки файлов и папок.

В функции Deskman входит ограничение доступа к интерфейсу (превосходящее по гибкости Security Administrator и WinLock), управление запуском приложений, интернет-фильтр.

WinGuard сочетает в себе функции шифровальщика и ограничителя доступа к программам и устройствам. Advanced Folder Encryption имеет смысл рассматривать как замену WinGuard по части шифрования.

Password for Drive и USB Security ограничивают доступ к данным на съемных носителях.

AccessEnum — бесплатная удобная оболочка для проверки прав доступа пользователей к файлам и Реестру.