- Изменение пароля учетной записи Windows Server 2016 с Active Directory

- Смена пароля AD

- Срок истечения пароля AD

- Сбой смены пароля для сценария с истекшим сроком действия пароля для группы

- Симптомы

- Причина

- Решение

- Дополнительные сведения

- Windows Server: Отключение срока действия пароля

- Отключение ограничения по сроку действия пароля локально

- Отключение ограничения по сроку действия пароля в домене

- Установка бессрочных пользовательских паролей Set an individual user’s password to never expire

- Прежде чем начать Before you begin

- Проверка политики истечения срока действия пароля How to check the expiration policy for a password

- Set a password to never expire

- Установите срок действия пароля Set a password to expire

Изменение пароля учетной записи Windows Server 2016 с Active Directory

Смена пароля AD

Это руководство описывает процедуру изменения пароля для сервера со службой домена Active Directory

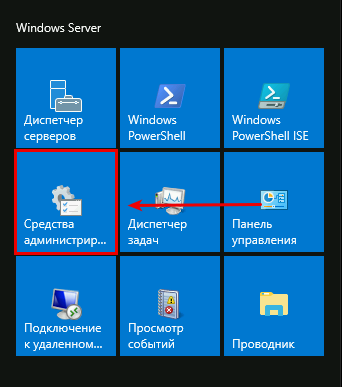

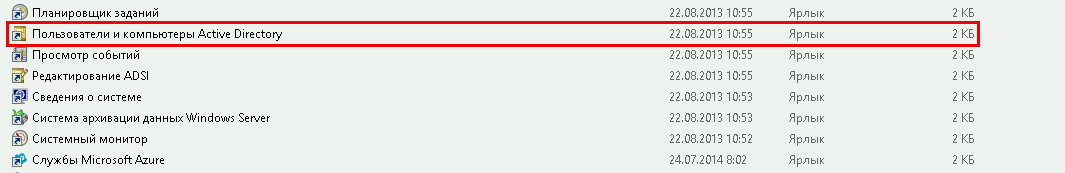

Для этого откройте «Пуск» -> «Средства администрирования» -> «Пользователи и компьютеры Active Directory»

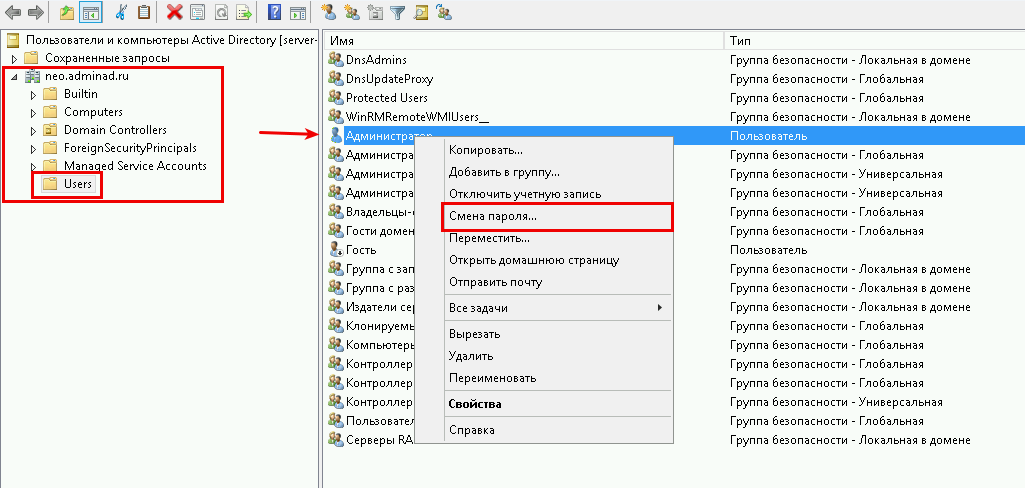

В новом окне, откройте раздел c именем Вашего домена, на скриншоте это «neo.adminad.ru» и нажмите на папку «Users»

Слева появится список пользователей, выберите одного из пользователей по имени и правой кнопкой мыши откройте пункт «Смена пароля. «

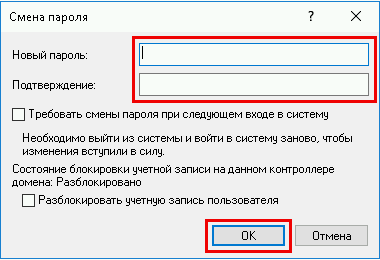

В окне смена пароля,

1. Введите новый пароль (пароль должен быть не меньше 8 символов)

2. Установите галочку на пункте «Требовать смену пароля при следующем входе в систему» — если требуется.

3. Разблокировать учетную запись пользователя — если пользователь был заблокирован системой.

Если все данные ввели правильно то появится окно об удачной смене пароля

Срок истечения пароля AD

Теперь мы рассмотрим процедуру изменения срока пароля для сервера со службой домена Active Directory

Для этого откройте «Пуск» -> «Средства администрирования» -> «Управление групповой политикой»

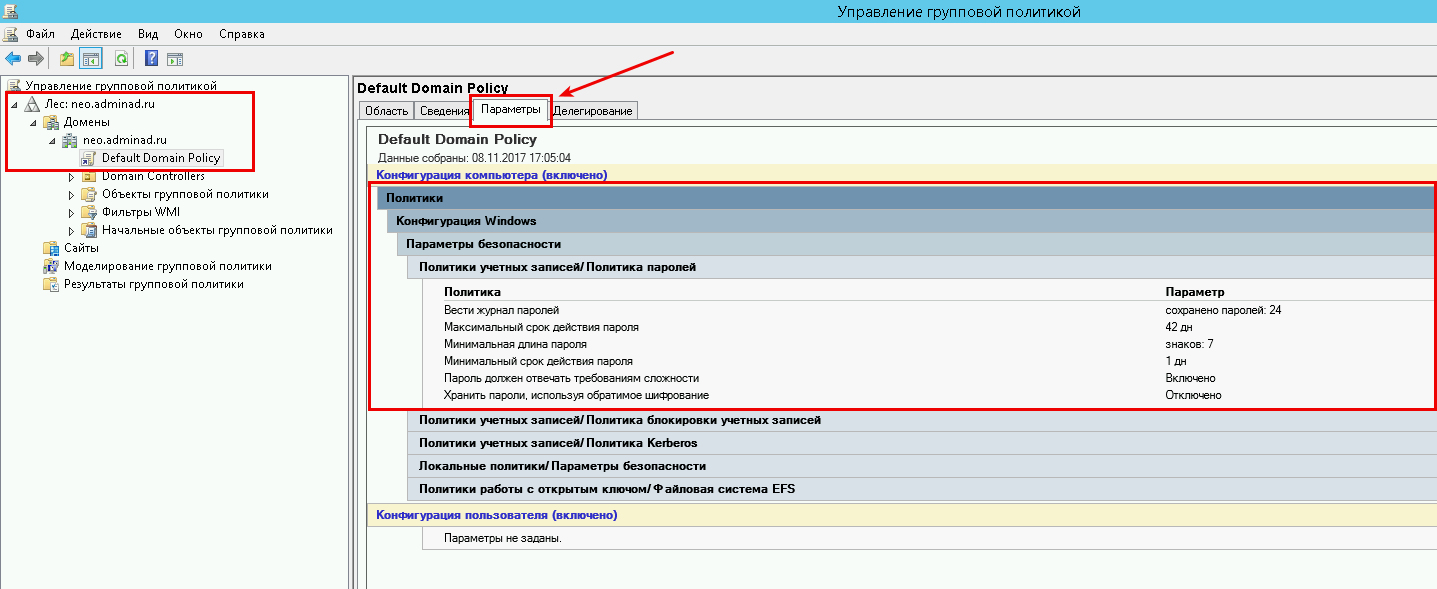

Далее откроется окно «Управление групповой политикой», в блоке слева откройте дерево

«Лес: Имя Вашего домена»

-> «Домены»

-> «Имя Вашего домена»

-> «Default Domain Policy»

затем в блоке справа выберите вкладку «Параметры».

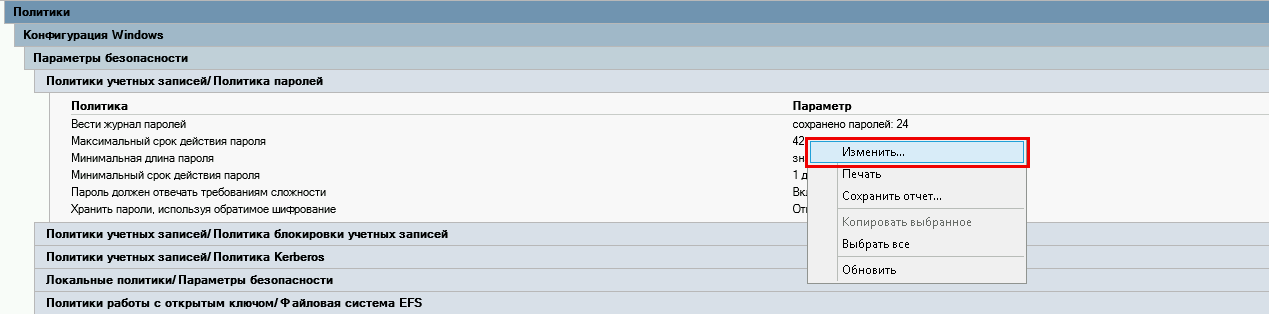

Во вкладке «Параметры» откройте вкладки «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политика учетных записей / Политика паролей»

В списке «Политика учетных записей / Политика паролей» нажмите правой кнопкой мыши на «Максимальный срок действия пароля 42 дня» и в контекстном меню выберите «Изменить»

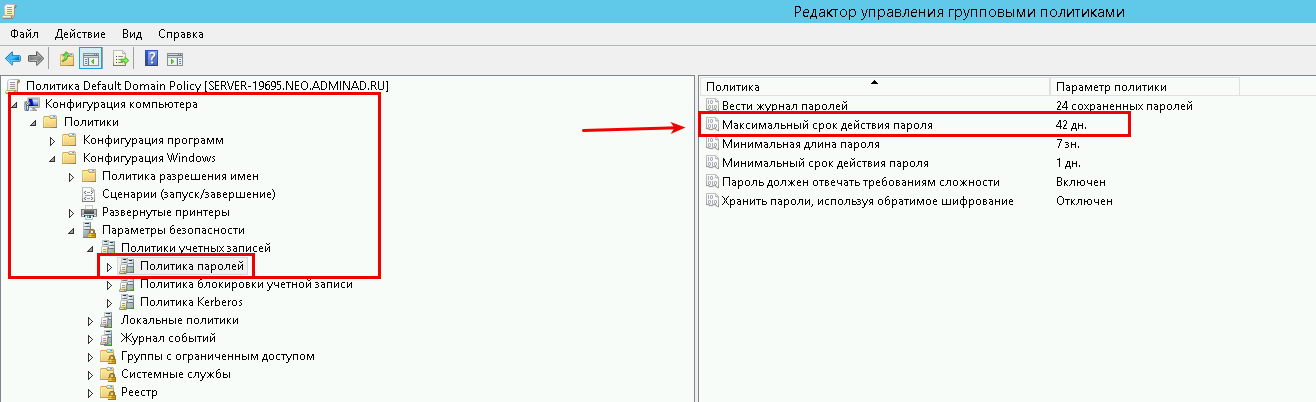

Перед Вами откроется «Редактор управления групповыми политиками»

В этом редакторе, в блоке слева откройте дерево «Конфигурация компьютера» -> «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политики учетных записей» -> «Политика паролей»

В блоке справа откройте «Максимальный срок действия пароля 42 дня»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

Сбой смены пароля для сценария с истекшим сроком действия пароля для группы

Эта статья поможет устранить ошибку, которая возникает при обработке смены пароля для пользователя, срок действия пароля которого истек или для которого настроено изменение при следующем учете.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 2879424

Симптомы

У вас есть сервер в DMZ, который не является членом домена. Для администрирования имеется ряд локальных пользователей, которые являются администраторами.

При добавлении нового пользователя на сервер для администрирования задайте исходный пароль и установите «Пользователь должен изменить пароль при следующем учете при следующем учете». Пользователь входит на сервер через службы удаленных рабочих стола. Пользователю будет предложено изменить пароль, а после его ввода пользователь получит сообщение об ошибке «Недостаточно места для обработки этой команды»:

Если на сервере RDS включена NLA, попытка входа на сервер заканчивается ошибкой с истекшим паролем:

[Название окна]

Подключение к удаленному рабочему столу[содержимое]

Произошла ошибка проверки подлинности.

Не удается связаться с локальной службой безопасности

Удаленный компьютер: win-go9uqjhk1ic

Это может быть вызвано просроченным паролем.

Обновите пароль, если срок его действия истек.

За помощью обратитесь к администратору или в службу технической поддержки.

Диалоговое окно ошибки выглядит так:

Причина

При обработке смены пароля для пользователя с истекшим сроком действия пароля или при следующем изменении пароля Winlogon использует анонимный маркер для обработки запроса на смену пароля.

Диалоговое окно смены пароля также позволяет изменять пароли на удаленных компьютерах, поэтому вызовы API используют интерфейсы удаленного взаимодействия через RPC через именуемые конвейеры по SMB. Для этой последовательности протоколов, RPC runtime reads a policy setting «Server2003NegotiateDisable» from the key HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Rpc .

Это не удастся в контексте анонимного маркера, так как разрешения по умолчанию позволяют только пользователям, которые являются авторами проверки подлинности, администраторам и LocalSystem читать ключ.

Если NLA включена, запрос сеанса пользователя не проверяется, поэтому происходит сбой.

Решение

Чтобы избежать этой проблемы, можно:

- Удаленное изменение пароля. Обратите внимание, что в текущий момент пользователь в контексте, в котором вы используете удаленную смену пароля, должен иметь возможность входа на целевой сервер с использованием учетных данных по умолчанию (или уже подключенного с помощью SMB к серверу на момент смены пароля).

- Измените разрешения ключа, чтобы HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Rpc разрешить анонимным пользователям читать ключ. Если ключ не существует, вы можете создать его и добавить разрешения на чтение для анонимной учетной записи.

В случае подхода 2 при попытке восстановления после ошибки может произойти, что служба групповой политики удалит ключи и воссоздает их с помощью разрешений по умолчанию. В этом случае необходимо повторное использование разрешений.

Вы можете автоматизировать настройку разрешений на использование политики безопасности реестра, когда компьютер является членом домена. Для компьютеров с workgroup этот текст можно импортировать в виде файла rpc-pol.inf:

Применить его можно с помощью:

secedit /configure /db C:\Windows\security\database\rpc-pol.sdb/cfg rpc-pol.inf /log rpc-pol.log Note the key must exist so this is successful.

Дополнительные сведения

При изменении паролей компьютеров в группе или удаленном члене необходимо учитывать ряд требований к совместимости. На сегодняшний день этот сценарий является в значительной степени пограничным.

Для сеансов RDS, защищенных с помощью NLA, запуск удаленного сеанса с просроченным паролем не допускается. Если вы хотите использовать NLA, необходимо удаленно изменить пароль в сеансе с проверкой подлинности другого пользователя.

Windows Server: Отключение срока действия пароля

В целях повышения безопасности, в серверных операционных системах Windows включен срок действия пароля, по истечению которого, система будет сообщать вам о необходимости смен пароля. Если же данная функция вам не нужна, её возможно выключить через групповые политики.

Отключение ограничения по сроку действия пароля локально

Отключить данную настройку можно следующим образом:

Открываем Выполнить (Пуск — Выполнить или Win+R), после чего набираем gpedit.msc и жмем ОК.

Щелкаем два раза по этому пункту и ставим 0, чтобы отключить срок действия пароля.

Отключение ограничения по сроку действия пароля в домене

В отличии от предыдущего способа, где речь шла про редактирование локальных групповых политик, здесь нужно отредактировать групповые политики домена Active Directory. Для этого нужно удаленно зайти на сервер контроллера домена, открыть окно «Выполнить» и набрать там команду gpmc.msc , после чего нажать кнопку «ОК».

Откроется окно Управление групповой политикой. В нем находим нужную политику (по умолчанию — Default Domain Policy), и нажимаем на ней правой кнопкой мыши — и в появившемся контекстном меню выбираем «Изменить».

Откроется обычное окно редактирования групповых политик — где нужно совершить действия, описанные главой выше.

Установка бессрочных пользовательских паролей Set an individual user’s password to never expire

В этой статье объясняется, как установить пароль для отдельного пользователя, чтобы срок действия не истек. This article explains how to set a password for an individual user to not expire. Эти действия необходимо выполнить с помощью PowerShell. You have to complete these steps using PowerShell.

Прежде чем начать Before you begin

Эта статья адресована тем, кто устанавливает политику срока действия паролей в компании, учебном заведении или некоммерческой организации. This article is for people who set password expiration policy for a business, school, or nonprofit. Чтобы выполнить эти действия, вам нужно войти с помощью своей учетной записи администратора Microsoft 365. To complete these steps, you need to sign in with your Microsoft 365 admin account. Что такое учетная запись администратора? What’s an admin account?.

Для выполнения этих действий необходимо быть глобальным администратором или администратором паролей. You must be an global admin or password administrator to perform these steps.

Глобальный администратор облачной службы Майкрософт может использовать Azure Active Directory PowerShell для Graph для набора паролей, которые не истекают для определенных пользователей. A global admin for a Microsoft cloud service can use the Azure Active Directory PowerShell for Graph to set passwords not to expire for specific users. Вы также можете использовать cmdlets AzureAD для удаления конфигурации с истекшим сроком действия или для того, чтобы узнать, какие пароли пользователей не истекают. You can also use AzureAD cmdlets to remove the never-expires configuration or to see which user passwords are set to never expire.

Это руководство применяется к другим поставщикам, таким как Intune и Microsoft 365, которые также используют Azure AD для служб удостоверений и каталогов. This guide applies to other providers, such as Intune and Microsoft 365, which also rely on Azure AD for identity and directory services. Срок действия пароля — это единственная часть политики, которую можно изменить. Password expiration is the only part of the policy that can be changed.

Можно настроить только пароли для учетных записей пользователей, которые не синхронизируются с помощью синхронизации каталогов. Only passwords for user accounts that are not synchronized through directory synchronization can be configured to not expire. Дополнительные сведения о синхронизации каталогов см. в ссылке Connect AD с Azure AD. For more information about directory synchronization, see Connect AD with Azure AD.

Проверка политики истечения срока действия пароля How to check the expiration policy for a password

Дополнительные сведения о команде Get-AzureADUser в модуле AzureAD см. в справочной статье Get-AzureADUser. For more information about the Get-AzureADUser command in the AzureAD module, see the reference article Get-AzureADUser.

Выполните одну из следующих команд: Run one of the following commands:

Чтобы узнать, не установлен ли срок действия пароля одного пользователя, запустите следующий cmdlet с помощью upN (например, user@contoso.onmicrosoft.com) или пользовательского ID пользователя, который необходимо проверить: To see if a single user’s password is set to never expire, run the following cmdlet by using the UPN (for example, user@contoso.onmicrosoft.com) or the user ID of the user you want to check:

Чтобы параметр Password никогда не истекал для всех пользователей, запустите следующий cmdlet: To see the Password never expires setting for all users, run the following cmdlet:

Чтобы получить отчет всех пользователей с PasswordNeverExpires в Html на рабочем столе текущего пользователя с именемReportPasswordNeverExpires.html To get a report of all the users with PasswordNeverExpires in Html on the desktop of the current user with name ReportPasswordNeverExpires.html

Чтобы получить отчет всех пользователей с passwordNeverExpires в CSV на рабочем столе текущего пользователя с именем ReportPasswordNeverExpires.csv To get a report of all the users with PasswordNeverExpires in CSV on the desktop of the current user with name ReportPasswordNeverExpires.csv

Set a password to never expire

Run one of the following commands:

To set the password of one user to never expire, run the following cmdlet by using the UPN or the user ID of the user:

Чтобы пароли всех пользователей организации никогда не истекли, запустите следующий cmdlet: To set the passwords of all the users in an organization to never expire, run the following cmdlet:

Учетные записи пользователей, настроенные с -PasswordPolicies DisablePasswordExpiration параметром still age на основе pwdLastSet атрибута. User accounts configured with the -PasswordPolicies DisablePasswordExpiration parameter still age based on the pwdLastSet attribute. В зависимости от атрибута, если срок действия меняется на, все пароли с pwdLastSet старше 90 дней требуют от пользователя изменить их при следующем pwdLastSet -PasswordPolicies None входе. Based on the pwdLastSet attribute, if you change the expiration to -PasswordPolicies None , all passwords that have a pwdLastSet older than 90 days require the user to change them the next time they sign in. Это изменение может повлиять на большое число пользователей. This change can affect a large number of users.

Установите срок действия пароля Set a password to expire

Выполните одну из следующих команд: Run one of the following commands:

Чтобы установить пароль одного пользователя, чтобы срок действия пароля истек, запустите следующий комдлет с помощью upN или пользовательского ID пользователя: To set the password of one user so that the password expires, run the following cmdlet by using the UPN or the user ID of the user:

Чтобы установить пароли всех пользователей в организации, чтобы они истекли, используйте следующий cmdlet: To set the passwords of all users in the organization so that they expire, use the following cmdlet: