- SSL VPN

- Создание группы пользователей

- Создание SSL VPN туннеля

- Split mode

- Full mode

- Web mode

- Настройки общих параметров SSL VPN

- Добавление сертификата для аутентификации

- Настройка политики

- Настройка FortiClient

- Подключение к бесплатным серверам VPN Gate с помощью SoftEther VPN

- Подключение к VPN Gate с помощью SoftEther VPN

- 1. Установите клиентское приложение SoftEther VPN с плагином VPN Gate

- 2. Запустите плагин VPN Gate и подключитесь к серверу

- 3. Интернет без ограничений

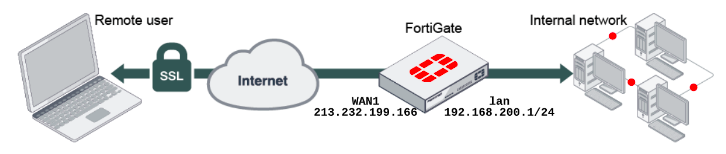

SSL VPN

Создание группы пользователей

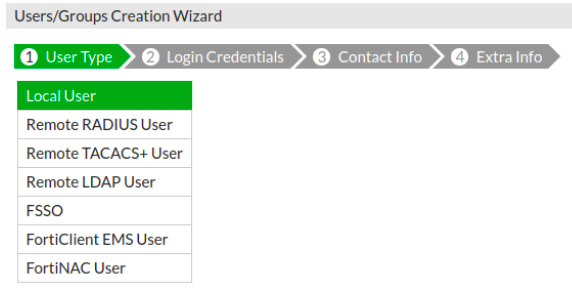

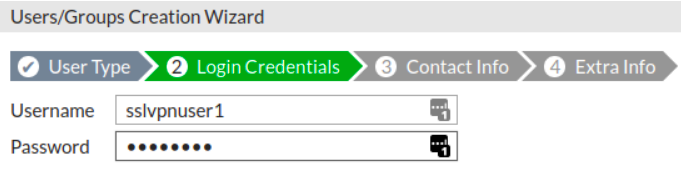

Чтобы создать пользователей, которым будет предоставлен удалённый доступ и которые смогут воспользоваться технологией SSL VPN:

- Перейдите в поле User & Authentication → User Definition → Create New.

- Создайте локального пользователя, укажите имя пользователя и пароль, при необходимости контактную информацию.

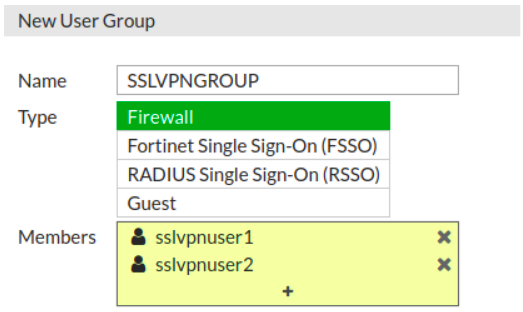

- Объедините созданных пользователей в группу.

- Для создания группы пользователей перейдите в поле User & Authentication → User Groups → Create New.

- Укажите имя группы, тип Firewall и членов группы, созданных ранее.

Создание SSL VPN туннеля

Для создания SSL VPN туннеля:

- Перейдите в поле VPN → SSL-VPN Portal → Create New.

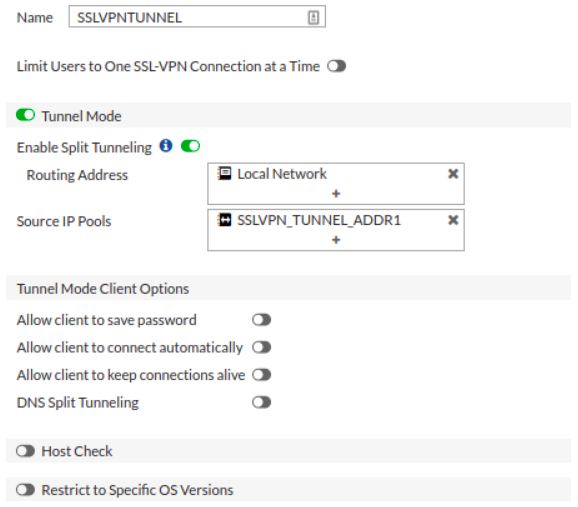

- Укажите название, включите Tunnel Mode.

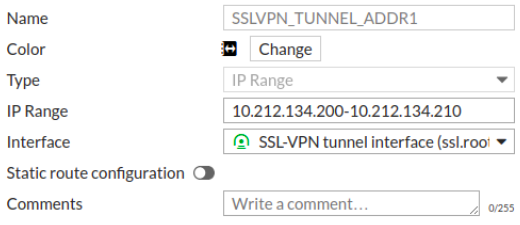

- В поле Source IP Pools укажите пул адресов (IP Range), которые будут присваиваться удалённым пользователям. Можно добавить пул, созданный по умолчанию SSLVPN_TUNNEL_ADDR1, или собственный, настроенный аналогичным образом.

В настройках портала также можно включить проверки клиентов, ограничить определенные версии ОС и задать другие параметры подключения клиентов.

Split mode

Чтобы создать split tunnel, где трафик направляется только в назначенную сеть:

- Активируйте Enable Split Tunneling.

- Выберите Routing Address, чтобы определить сеть назначения, которая будет маршрутизироваться через туннель, то есть к этим адресам будет доступ у удалённых клиентов.

- Нажмите + и выберите адрес из существующих.

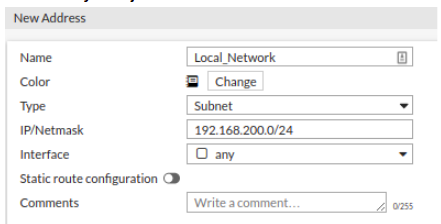

- Для создания адреса во всплывающем окне нажмите кнопку Create или в поле Policy & Objects → Addresses → Create New.

Full mode

Если необходим full mode tunnel, при котором весь трафик удалённых клиентов будет проходить через FortiGate, параметр Enable Split Tunneling нужно отключить.

Web mode

Другой настройкой является параметр Enable Web Mode, позволяющий включить режим web. Здесь можно также выбрать:

- название портала (поле Portal Message);

- оформление;

- другие настройки.

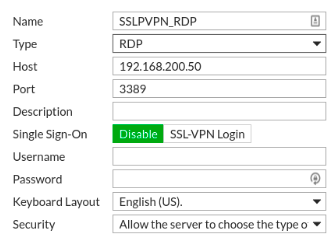

Наибольший интерес представляет поле User Bookmarks — опция позволяет пользователям создавать свои закладки. В поле Predefined Bookmarks можно создавать закладки централизованно для всех пользователей. Например, можно создать закладку для подключения к удалённому рабочему столу по протоколу RDP.

Настройки общих параметров SSL VPN

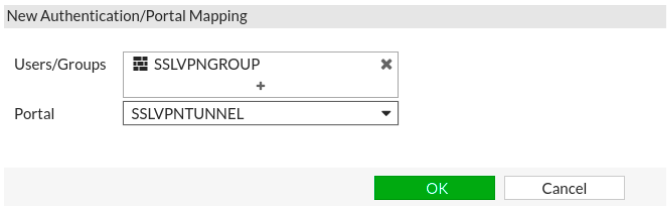

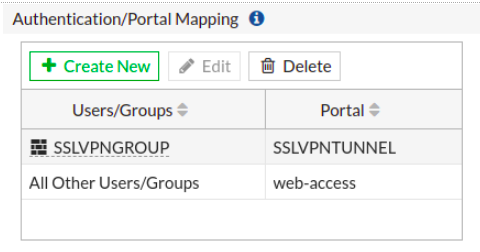

Для настройки общих параметров SSL VPN:

- Перейдите в поле VPN → SSL-VPN Settings.

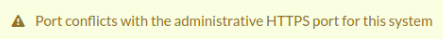

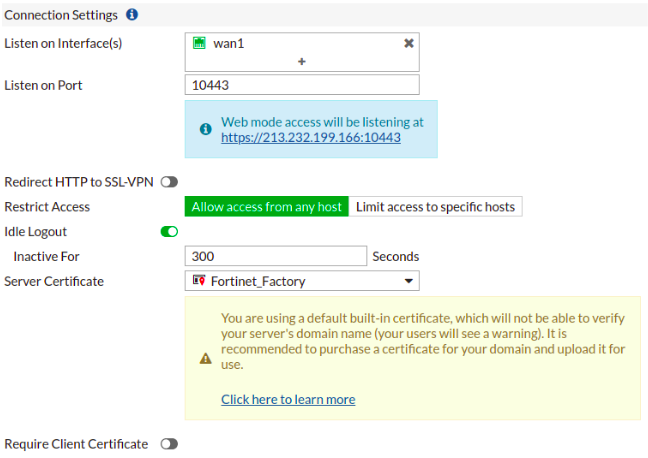

- Укажите “слушающий” интерфейс, то есть внешний интерфейс, на который будут приходить соединения от удаленных пользователей (в данном примере — wan1), и порт, по которому они будут подключаться. Обратите внимание! При определении порта, он может совпадать с другими, которые определены для административного доступа. Например, по умолчанию указывается 443, что может конфликтовать с HTTPS портом, при этом FortiGate выведет следующее сообщение:

- Укажите в параметре Restrict Access значение Allow access from any hosts или, при необходимости ограничить доступ, нажмите Limit access to specific hosts и предоставьте доступ конкретным хостам.

- Укажите период бездействия, после которого пользователь будет принудительно отключаться от VPN, включив параметр Idle Logout и определив значение в параметре Inactive For, по умолчанию это 300 секунд.

- Выберите сертификат для параметра Server Certificate. Этот сертификат используется для аутентификации и шифрования трафика SSL VPN. По умолчанию это встроенный Fortinet_Factory. Со встроенным сертификатом работа возможна, но пользователи увидят предупреждение, что сертификат некорректен, так как в хранилище сертификатов нет CA сертификата, который подписал текущий SSL сертификат. Рекомендуется приобрести сертификат для вашего сервера и загрузить его для аутентификации.

Добавление сертификата для аутентификации

Для добавления сертификата:

- Перейдите в раздел System → Certificates.

- Убедитесь, что в System → Feature Visibility включено Certificates.

- Выберите Import → Local Certificate.

- В появившемся окне установите Type — Certificate.

- Загрузите Certificate file и Key file для вашего сертификата и введите пароль в поле Password.

- Сертификат сервера появится в списке Certificates.

- Установите CA сертификат — это сертификат, который подписывает как сертификат сервера, так и сертификат пользователя, например, для аутентификации пользователей SSL VPN. Для этого в разделе System → Certificates выберите Import → CA Certificate.

- В появившемся окне установите Type — File и загрузите файл сертификата.

- CA сертификат появится в списке External CA Certificates.

Настройте пользователей PKI и группу пользователей, чтобы использовать аутентификацию по сертификату, для чего используйте CLI для создания пользователей PKI:

Убедитесь, что subject совпадает с именем пользователя сертификата. Когда вы создаете пользователя PKI, в графический интерфейс добавляется новое меню, где можно продолжить настройки.

Перейдите в User & Authentication → PKI, чтобы выделить нового пользователя.

Нажмите Edit, чтобы отредактировать учетную запись пользователя и установить Two-factor authentication.

Проследите, чтобы данный пользователь был в группе пользователей для SSL VPN, созданной ранее (см. пункт Создание группы пользователей).

Также можно проверять сертификаты удаленных пользователей, включив параметр Require Client Certificate.

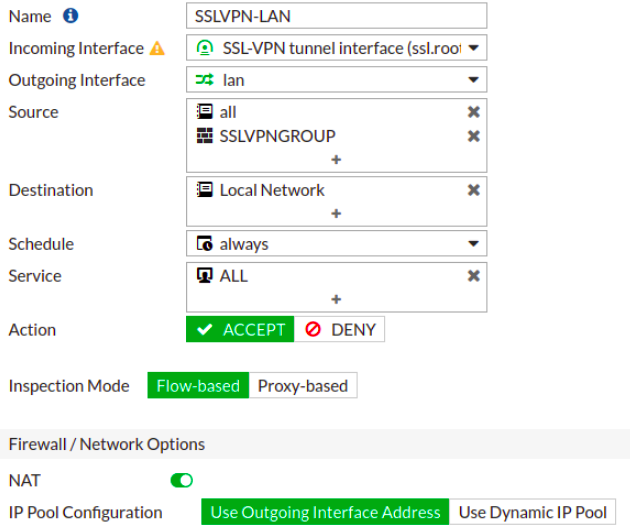

Настройка политики

Для того, чтобы пользователи успешно подключались к нашему VPN и имели необходимый доступ, нужно создать политику, разрешающую доступ из интерфейса ssl.root в интерфейс локальной сети:

- Перейдите в поле Policy & Objects → Firewall Policy → Create New.

- Укажите имя политики, в качестве входящего интерфейса должен быть SSL-VPN tunnel interface(ssl.root).

- Выберите исходящий интерфейс, в данном случае это внутренний интерфейс lan.

- В поле Source выберите созданную ранее группу пользователей, в данном случае это SSLVPNGROUP, и адресный объект all.

- В поле Destination выберите необходимую локальную сеть.

- Укажите необходимые сервисы и сохраните политику.

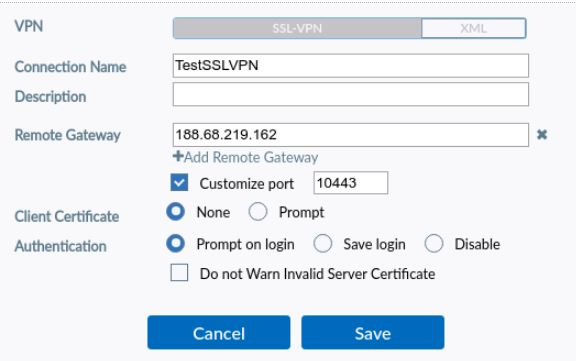

Настройка FortiClient

Клиент FortiNet FortiClient можно бесплатно скачать на официальном сайте. FortiClient совместим со множеством платформ, на каждой из которой доступно бесплатное использование SSL VPN. Для клиента также можно приобрести лицензию, которая предоставляет дополнительные возможности и техническую поддержку. С особенностями использования и совместимости можно ознакомиться также на официальном сайте в разделе Technical Specification.

Для настройки подключения на клиенте:

- Перейдите в раздел REMOTE ACCESS и выберите SSL-VPN.

- Укажите имя подключения, IP адрес FortiGate, порт, по которому подключается клиент (его настраивали в пункте Настройки общих параметров SSL VPN).

- При необходимости выберите сертификаты и параметры аутентификации (либо запрашивать логин и пароль при каждом подключении, либо сохранить логин).

- Сохраните данное подключение.

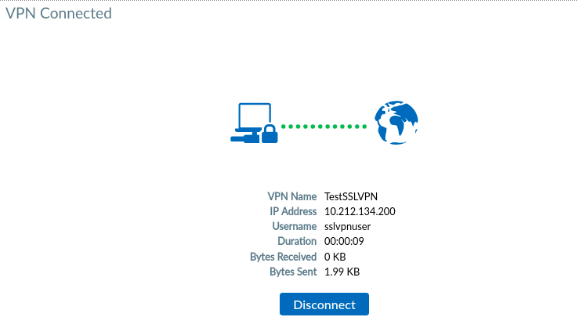

- Попробуйте подключиться, указав имя подключения, имя пользователя и пароль.

- При успешном подключении должно появиться следующее окно:

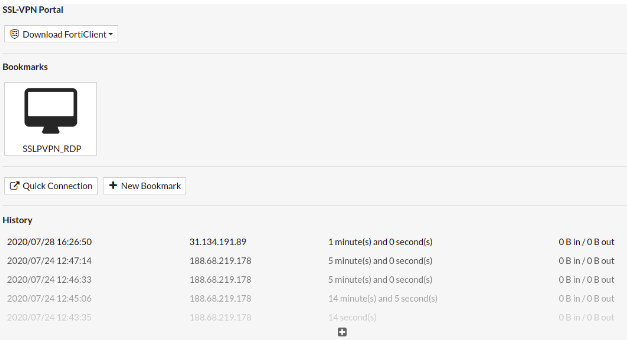

Если ранее у SSL-портала был разрешён web mode, то подключиться можно как с помощью браузера, так и использовать созданную закладку без использования FortiClient:

- Введите в адресной строке адрес вашего FortiGate и порт, по которому доступно подключение (см. в пункте Настройки общих параметров SSL VPN).

- Авторизуйтесь, введя имя пользователя и пароль.

- При успешном подключении появится следующее окно с закладкой.

Подключение к бесплатным серверам VPN Gate с помощью SoftEther VPN

Данное руководство показывает, как использовать клиентское приложение SoftEther VPN для подключения к бесплатным серверам ретрансляции VPN Gate. Это очень простой, удобный и быстрый способ для установки VPN подключения. Обратите внимание, что SoftEther VPN работает только в системах Windows.

Подключение к VPN Gate с помощью SoftEther VPN

1. Установите клиентское приложение SoftEther VPN с плагином VPN Gate

На странице приложения выберите Скачать > SoftEther VPN Client + VPN Gate Client Plugin (Windows). После загрузки файла распакуйте содержимое архива в папку. Как показано на скриншоте, в папке будет несколько файлов библиотек и установочная программа.

Запустите установщик “ vpngate-client-. ” и следуйте подсказкам мастера установки.

Выберите SoftEther VPN Client на экране Select Software Components to Install. После завершения установки, на рабочем столе будет создана иконка SoftEther VPN Client Manager .

2. Запустите плагин VPN Gate и подключитесь к серверу

Дважды щелкните иконку SoftEther VPN Client Manager на рабочем столе.

Как показано на скриншоте, в основном окне вы увидите строчку VPN Gate Public VPN Relay Servers. Дважды щелкните по ней.

Когда появятся уведомления, продолжайте настройку.

Поставьте галочку для Enable the VPN Gate Relay Service and Join the VPN Gate Research as a Volunteer, чтобы подключиться к службе VPN Gate в качестве волонтера.

Далее нажмите Agree, чтобы подтвердить предупреждение о том, что в некоторых странах использование VPN может быть незаконным.

Затем запустится компонент VPN Gate Academic Experiment Project Plugin for SoftEther VPN Client.

На данном экране вы можете увидеть список текущих открытых серверов VPN Gate. Этот список идентичен списку на основной странице VPN Gate. Выберите один из серверов и нажмите кнопку Connect to the VPN Server.

Если выбранный сервер VPN Gate поддерживает протоколы TCP и UDP, то появится следующий экран. Выберите один из протоколов.

Если VPN соединение будет установлено успешно, появится следующее сообщение. Окно автоматически закроется через 5 секунд. Если вы не смогли подключиться к какому-либо серверу, попробуйте использовать другой сервер.

3. Интернет без ограничений

Когда подключение VPN установлено, в системе Windows создается Виртуальный Сетевой Адаптер — VPN Client Adapter — VPN. Этот адаптер получит IP-адрес, который начинается с “10.211”. Виртуальный адаптер получит адрес шлюза по умолчанию.

Вы сможете проверить конфигурацию сети, запустив команду ipconfig /all в Командной строке Windows.

Когда соединение установлено, весь сетевой трафик будет проходить проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят для «10.211.254.254», значит ваше подключение ретранслируется через один из серверов VPN Gate. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Пользователям устройств Mac, iPhone / iPad или Android нужно выбрать другой способ для подключения: