Подключение на базе SSL VPN для клиентского доступа (remote access)¶

SSL VPN-plus используется для удаленного подключения пользователей к сетям в облаке. Между клиентом для Windows , Linux или Mac и NSX Edge устанавливается зашифрованный SSL-туннель. Он позволяет клиентам подключаться и работать в облаке из любого места при наличии интернета.

SSL-VPN plus нельзя использовать на NSX Edge одновременно с L2VPN SSL.

Вы можете столкнуться со следующей ошибкой:

При установке клиента SSL VPN Plus на MacOS версии 15.10 («Catalina») и выше может появляться сообщение: «The installation failed. The Installer encountered an error that caused the installation to fail. Contact the software manufacturer for assistance».

MacOS версии 15.10 («Catalina») и выше не входит в перечень поддерживаемых операционных систем. Причина в несовместимости MacOS данных версий с 32-битным ПО . Срок появления поддержки неизвестен.

Рекомендуем использовать SSL VPN Plus 64-bit Client for Mac OS версии 6.4.6. Чтобы получить данный клиент, обратитесь в техническую поддержку .

Если при установке появляются проблемы, повторите эту процедуру несколько раз. Со второго или третьего раза установка завершается успешно.

Пример топологии сети с подключением на базе SSL VPN-plus:

Выполните следующие шаги:

Настройка SSL VPN-Plus¶

В разделе Data Centers нажмите на карточку виртуального ЦОД и в меню слева выберите Edges .

Выберите объект из списка, нажав на переключатель слева от названия.

Чтобы узнать информацию о пограничном шлюзе, нажмите на его название. В разделе Configuration → Gateway Interfaces указаны:

в поле Primary IP — публичные IP-адреса Edge Gateway в формате «x.x.x.x»;

в поле Subnets — подсеть Edge Gateway в формате «x.x.x.0/24»;

в поле Gateway — шлюз по умолчанию в формате «x.x.x.254».

На вкладке SSL VPN-Plus → Authentication нажмите + LOCAL , чтобы настроить локальную аутентификацию. Параметры можно оставить по умолчанию.

Если вкладка SSL VPN-plus отсутствует, сделайте заявку на присвоение прав доступа «Role Organization Administrator with SSL VPN». Для этого обратитесь в техническую поддержку .

На вкладке SSL VPN-Plus → Server Settings :

Еnabled — включите, чтобы запустить SSL VPN-plus.

IP Address — выберите публичный IP-адрес Edge Gateway в формате «x.x.x.x».

Port — укажите TCP порт на сервере, например «44444».

Сipher list — выберите тип шифрования. Рекомендуем использовать наиболее стойкий к дешифрованию «AES256-SHA».

На вкладке SSL VPN-Plus → IP pools нажмите на + , чтобы добавить пул IP-адресов.

Заполните форму Create New IP Pool :

IP Range — диапазон IP-адресов для подключившихся клиентов в формате «b.b.b.0-b.b.b.10».

Netmask — маска подсети, например «255.255.255.0».

Gateway — шлюз для подсети в формате «b.b.b.254». Этот адрес будет находиться на NSX Edge.

Status — активируйте, чтобы включить пул IP-адресов.

На вкладке SSL VPN-plus → Private Networks нажмите на + , чтобы добавить подсети, к которым у клиента должен быть доступ после подключения

Заполните форму Add Private Network :

Network — укажите подсеть в формате «a.a.a.0/24». Маршрут к подсети записывается в таблицу маршрутизации клиентского хоста после подключения.

Send Traffic — выберите «Over tunnel», чтобы маршрут установился через туннельный интерфейс.

Enable TCP optimization — установите флаг.

Чтобы локальная аутентификация работала, нужны локальные учетные записи. На вкладе SSL VPN-Plus → Users нажмите на + .

Заполните форму Create New User :

User Id — имя пользователя;

Password и Retype Password — пароль;

Enabled — оставьте переключатель активированным;

Password Details — активируйте переключатель Password never expires .

После создания хотя бы одной локальной учетной записи, настройте возможность загрузить дистрибутив SSL VPN Сlient.

На вкладке SSL VPN-Plus → Installation Packages нажмите на + .

По умолчанию после подключения на портале можно загрузить SSL VPN client для Windows.

Заполните форму Add Installation Package :

Profile Name — выберите учетную запись;

Gateway — укажите публичный IP-адрес Edge Gateway в формате «x.x.x.x», с которого можно загрузить дистрибутив;

Create installation packages for — для добавления на портал дистрибутивов для Linux и MacOS выберите «Linux» и «Mac»;

Поставьте флаги напротив следующих опций:

Start client on logon — запускать SSL VPN client при загрузке ОС ;

Create desktop icon — создать иконку на рабочем столе;

Server security certificate validation — проверять сертификат сервера.

Остальные флаги поставьте по необходимости:

Allow remember password — сохранить пароль;

Enable silent installation — разрешить «тихую» установку;

Hide SSl client network adapter — спрятать SSL VPN интерфейс из ОС клиента;

Hide client system tray icon — спрятать системную иконку в трее;

Enable silent mode operation — работа в «тихом» режиме.

Сервер функционален и ожидает подключение клиентов.

Загрузка и установка SSL VPN Сlient¶

Перейдите по ссылке https://x.x.x.x:port/sslvpn-plus/

x.х.х.х — IP адрес сервера, который вы указали на шаге 5.

port — порт, который вы указали на шаге 5.

Введите логин и пароль учетной записи, которую вы создали на шаге 13.

Загрузите SSL VPN Сlient по ссылке.

Откройте архив и запустите Installer.exe .

После установки у клиента будут настройки для учетной записи, с помощью которой его загрузили.

Источник

Как настроить VPN

В облаке на базе VMware можно воспользоваться встроенной в EDGE-роутеры функцией VPN-сервера. Рассмотрим настройку двух основных типов VPN.

Можно разделить VPN-технологии на два основных типа:

- Site-to-site VPN — используется протокол IPSec для создания защищенного туннеля между площадками. Например, между сетью главного офиса и сетью на удаленной площадке или в облаке;

- Remote Access VPN — используется протокол SSL VPN для подключения отдельных пользователей к частным сетям организаций с помощью ПО VPN-клиента.

IPsec

В панели vCloud Director перейдите в необходимый vDC:

- На вкладке Networking → Edges выберите нужный Edge.

- Нажмите кнопку Services.

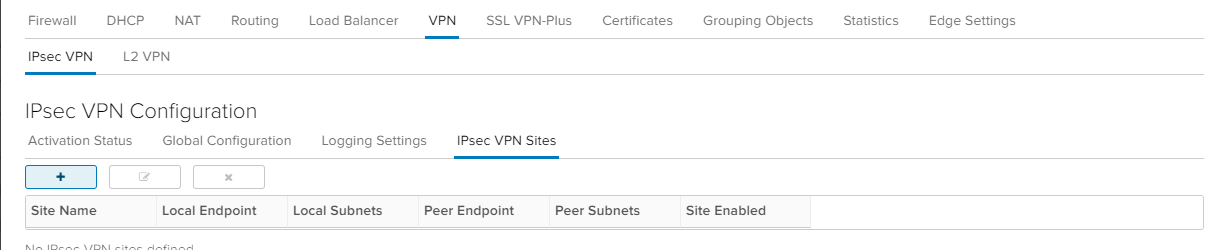

- В открывшемся окне перейдите на вкладку VPN → IPsec VPN → IPsec VPN Sites.

- Нажмите + чтобы добавить новую площадку.

- Заполните необходимые поля:

- Enabled — активирует удаленную площадку;

- PFS — гарантирует, что каждый новый криптографический ключ не связан с любым предыдущим ключом;

- Local ID и Local Endpoint — внешний адрес NSX Edge;

- Local Subnets — локальные сети, которые будут использовать IPsec VPN;

- Peer ID и Peer Endpoint — адрес удаленной площадки;

- Peer Subnets — сети, которые будут использовать IPsec VPN на удаленной стороне;

- Encryption Algorithm — алгоритм шифрования туннеля;

- Authentication — как мы будем аутентифицировать пир. Можно использовать Pre-Shared Key либо сертификат;

- Pre-Shared Key — указываем ключ, который будет использоваться для аутентификации и должен совпадать с обеих сторон;

- Diffie-Hellman Group — номер группы ключей в алгоритме обмена ключами;

- Digest algorithm — алгоритм хеширования контроля целостности пакетов;

- IKE option — версия протокола обмена ключами IKE (Internet Key Exchange);

- IKE responder only — при включении Edge будет не инициировать соединение, а ожидать подключения с удаленной стороны;

- Session type — тип туннеля (подробнее в официальной документации policy-based или route-based).

- После заполнения необходимых полей нажмите кнопку Keep.

- Перейдите на вкладку VPN → IPsec VPN → Activation Status и активируйте IPsec VPN Service Status.

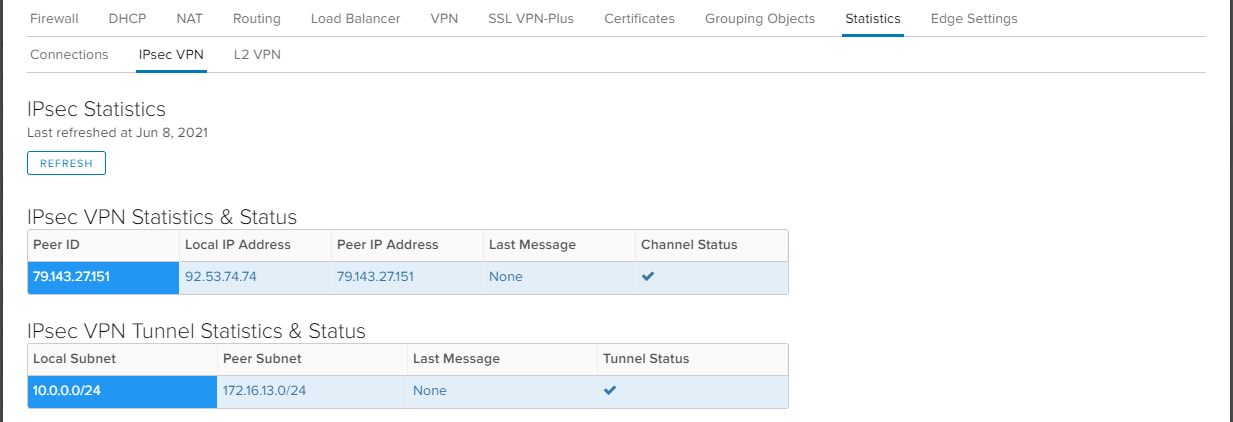

- Перейдите на вкладку Statistics → IPsec VPN.

- Выберите вкладку IPsec VPN и проверьте статус туннеля — он должен быть активен (в столбце Channel Status стоит галочка, а не крестик).

Site-to-site IPsec VPN настроен и работает.

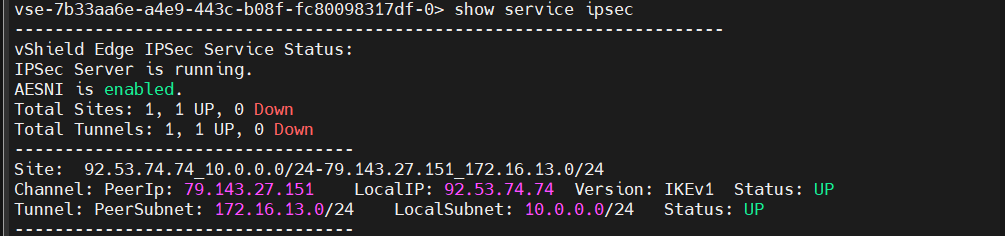

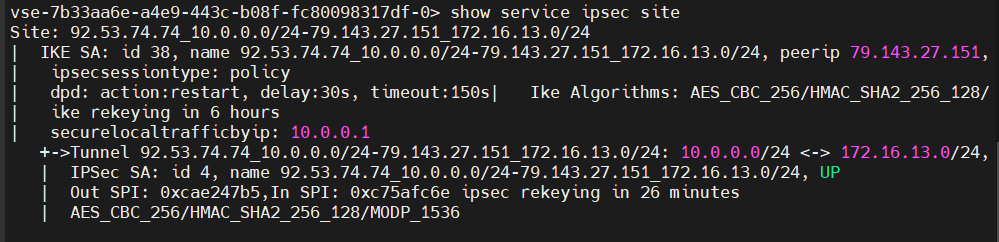

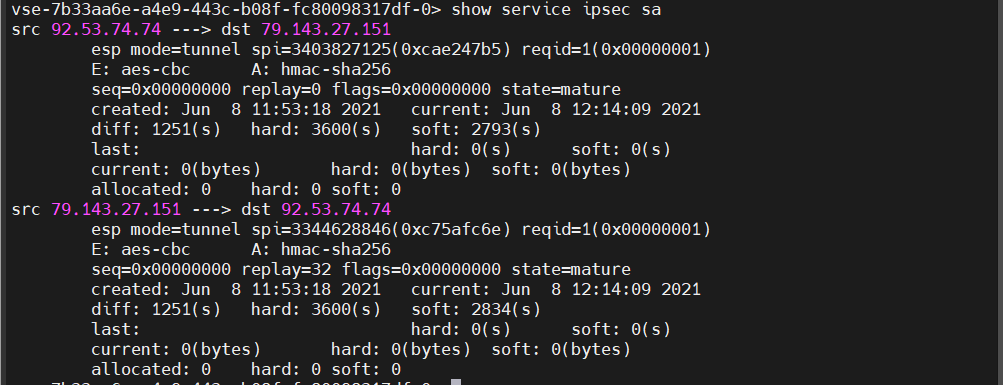

Для просмотра статуса туннеля в консоли Edge gateway:

Включите доступ по SSH (вкладка Edge Settings), задайте логин и пароль и разрешите его в настройках Firewall.

Примечание: не рекомендуется оставлять SSH включенным.

Для проверки статуса туннеля из консоли Edge gateway используйте команды:

- show service ipsec — проверка состояния сервиса;

- show service ipsec site — информация о состоянии сайта и согласованных параметрах;

- show service ipsec sa — проверка статуса Security Association (SA).

Количество IPsec-туннелей зависит от размера развернутого Edge Gateway. По умолчанию доступно 512 IPsec-туннелей.

SSL VPN

SSL VPN-Plus — один из вариантов Remote Access VPN. Он позволяет отдельным удаленным пользователям безопасно подключаться к частным сетям, находящимся за шлюзом NSX Edge. Зашифрованный туннель в случае SSL VPN-plus устанавливается между клиентом (Windows, Linux, Mac) и NSX Edge.

В панели vCloud Director перейдите в необходимый vDC:

- На вкладке Networking → Edges выберите нужный edge.

- Нажмите кнопку Services.

- В открывшемся окне перейдите на вкладку SSL VPN-Plus → Authentication.

- Нажмите +Local.

- Можно выбрать политики для генерирования новых паролей и настроить опции по блокировке пользовательских аккаунтов (например, количество повторных попыток при неправильном вводе пароля). Создайте сервер аутентификации с необходимыми для вас настройками и включите его.

- Перейдите на вкладку SSL VPN-Plus → Server Settings.

- Укажите адрес и порт, на котором сервер будет слушать входящие соединения, включите логирование и выберите необходимые алгоритмы шифрования.

- Здесь также можно изменить сертификат, который будет использовать сервер, нажав кнопку CHANGE SERVER CERTIFICATE.

- Активируйте сервер переключателем Enable и сохраните настройки.

- При использовании локальной аутентификации необходимо создать пользователей. Для этого перейдите на вкладку SSL VPN-Plus → Users и нажмите кнопку +.

- В открывшемся окне укажите имя пользователя User ID, пароль Password и Enabled — разрешение пользователю подключаться. Также можно ограничить срок действия пароля, запретить изменять пароль, требовать сменить пароль при следующем входе.

- После того, как все необходимые пользователи добавлены, перейдите на вкладку SSL VPN-Plus → Installation Packages, нажмите кнопку + для создания инсталлятора, который сможет скачать для установки удаленный сотрудник.

В открывшемся окне введите:

- Profile Name — название профиля инсталляционного пакета;

- в таблице столбец Gateway — адрес сервера (IP который был указан на вкладке SSL VPN-Plus → Server Settings → IP Address);

- в таблице столбец Port — порт сервера (Port который был указан на вкладке SSL VPN-Plus → Server Settings → Port);

- выберите инсталляционные пакеты для различных OS.

Примечание: пакет для Windows создается по умолчанию и доступен всегда.

Ниже в этом же окне можно указать параметры клиента для Windows:

- start client on logon – VPN-клиент будет добавлен в автозагрузку на удаленной машине;

- create desktop icon – создаст иконку VPN-клиента на рабочем столе;

- server security certificate validation – будет валидировать сертификат сервера при подключении.

Перейдите на вкладку SSL VPN-Plus → IP Pools и нажмите кнопку +.

Настройте пул адресов, которые будут выдаваться пользователям при подключении.

Эта сеть отделена от любой существующей подсети в вашей среде NSX, ее не нужно настраивать на других устройствах в физических сетях, за исключением маршрутов, которые на нее указывают.

В открывшемся окне введите:

- IP Range — диапазон адресов;

- Netmask — маску сети;

- Gateway — шлюз сети.

Здесь также можно изменить настройки для DNS и WINS серверов.

Перейдите на вкладку Private Networks и нажмите кнопку +.

Добавьте сети, доступ к которым будет у подключающихся к VPN пользователей. Заполните поля:

- Network — локальная сеть, к которой будет доступ у удаленных пользователей;

- Send traffic — можно выбрать один из вариантов:

- over tunnel – отправлять трафик к сети через туннель;

- bypass tunnel – отправлять трафик к сети напрямую в обход туннеля.

- Enable TCP Optimization – отметьте, если выбрали вариант over tunnel.

Настройка сервера завершена.

Подключение созданного установочного пакета

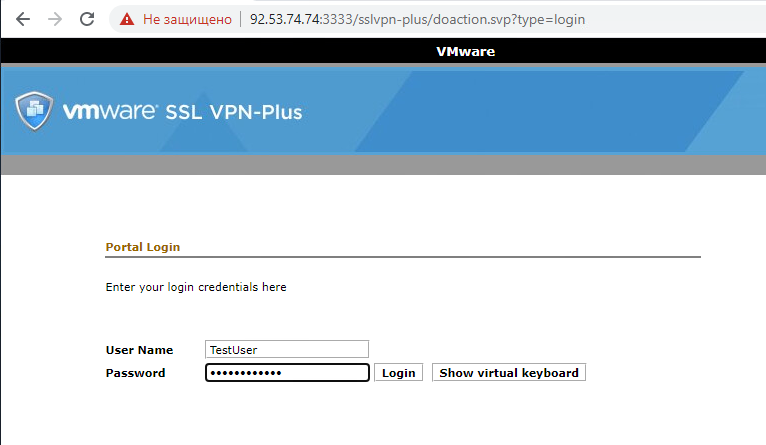

Скачайте созданный в последнем шаге установочный пакет на удаленный ПК:

- Перейдите в веб-браузер, используя заданные при настройке внешний адрес и порт.

- В окне авторизации введите учетные данные пользователя, которого создали ранее.

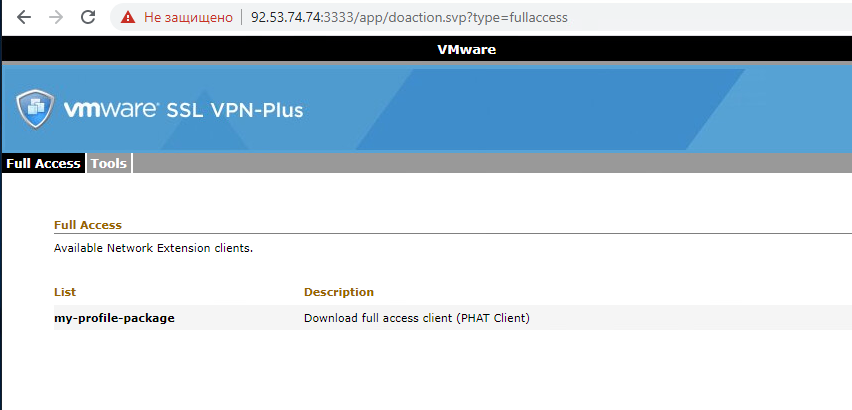

- После авторизации откроется список созданных установочных пакетов, доступных для загрузки.

- В примере был создан только один, скачайте его.

- Распакуйте скачанный архив и запустите установку.

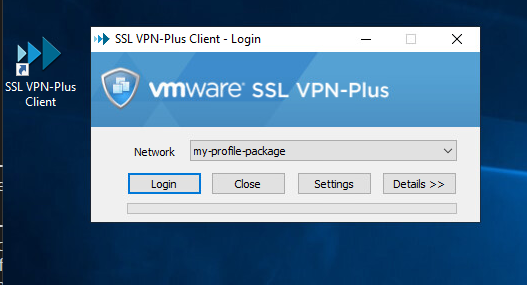

- Запустите клиент и в окне авторизации нажмите кнопку Login.

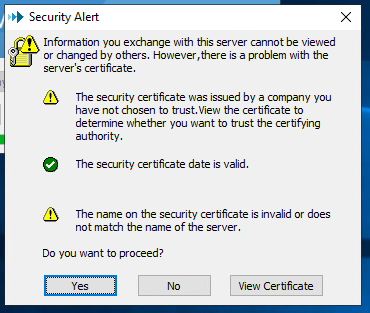

- В окне проверки сертификата выберите Yes.

- Введите учетные данные для ранее созданного пользователя.

Подключение завершено успешно.

NSX L2 VPN

L2VPN понадобится в том случае, когда нужно объединить несколько сетей, расположенных на разных площадках (например, в разных инфраструктурах vCloud Director) в один broadcast-домен.

Это может быть полезно, например, при миграции виртуальной машины: при переезде на другую географическую площадку виртуальная машина сохранит настройки IP-адресации и не потеряет связность с другими машинами, находящимися в одном с ней L2-домене. Эту функцию можно использовать в случае, когда есть 2 виртуальные машины, находящиеся в двух разных vDC, расположенных в разных регионах.

Первая ВМ имеет адрес 10.10.10. 2 ⁄24, вторая ВМ — 10.10.10. 200 ⁄24.

Примечание: связываемые в один broadcast-домен площадки должны быть построены на платформе NSX (возможно использование NSX Edge standalone, подробнее читайте в официальной документации, для просмотра требуется регистрация на сайте).

- В панели vCloud Director перейдите в первый vDC.

- Перейдите в раздел Networking на вкладку Networks и добавьте сеть с параметрами:

- Scope: Current Organization Virtual Data Center;

- Network Type: Routed;

- Interface Type: subinterface;

- Gateway CIDR: 10.10.10. 1 ⁄24.

- В панели vCloud Director перейдите в второй vDC.

- Перейдите в раздел Networking на вкладку Networks и добавьте сеть с такими же параметрами как и в первом vDC.

Должно получиться две сети с одинаковыми настройками gateway и одинаковой маской.

Сервер NSX L2 VPN

- Перейдите в настройки первого NSX Edge. Он будет выступать в качестве сервера.

- Перейдите на вкладку Networking → Edge, выберите нужный Edge и нажмите кнопку Services.

- В открывшемся окне перейдите на вкладку VPN → L2VPN.

- Включите L2VPN, выберите режим работы Server, в настройках Server Global укажите внешний IP-адрес NSX Egde, на котором будет слушаться порт для туннеля. По умолчанию сокет откроется на 443 порту, но его можно изменить.

- Выберите настройки шифрования для будущего туннеля.

- Перейдите на вкладку Server Sites и добавьте пир, нажав кнопку +.

- Активируйте пир, задайте его название и описание, при необходимости задайте имя пользователя и пароль. Эти данные понадобятся при настройке клиентского сайта.

- В Egress Optimization Gateway Address задайте адрес шлюза. Это нужно для того, чтобы не происходил конфликт IP-адресов, так как шлюз у созданных сетей имеет один и тот же адрес.

- Нажмите кнопку Select sub-interfaces.

- Выберите нужный сабинтерфейс и сохраните настройки.

- В настройках появится только что созданный клиентский сайт.

Настройка серверной части завершена.

Клиент NSX L2 VPN

Для настройки NSX со стороны клиента:

- Перейдите в настройки второго NSX Edge. Он будет выступать в качестве клиента.

- Перейдите на вкладку Networking → Edges, нажмите кнопку Services.

- В открывшемся окне перейдите на вкладку VPN → L2VPN.

- Активируйте L2VPN, установите L2VPN mode в клиентский режим работы.

- На вкладке Client Global задайте адрес и порт NSX Edge первого vDC, который был указан ранее как Listening IP и Port на серверной стороне.

- Необходимо выставить одинаковые настройки шифрования, чтобы они согласовались при поднятии туннеля.

- Нажмите кнопку SELECT SUB-INTERFACES и выберите сабинтерфейс, через который будет строиться туннель для L2VPN.

- В Egress Optimization Gateway Address задайте адрес шлюза.

- В User Details задайте имя пользователя и пароль и сохраните настройки.

Настройка клиентской части завершена.

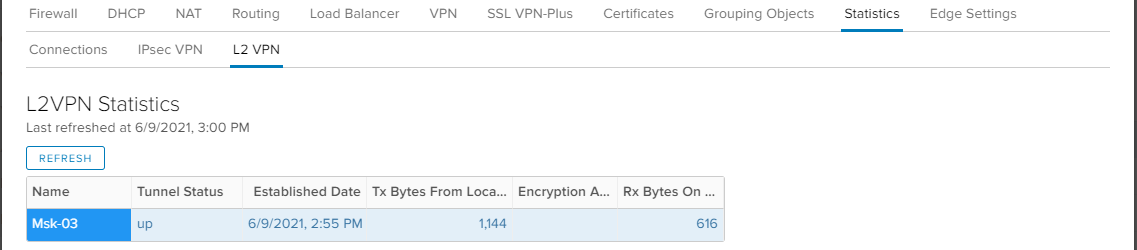

Для просмотра работы туннеля перейдите на вкладку Statistics → L2VPN на любом NSX.

Источник