- Sstp client astra linux

- SSTP-Client

- Ubuntu Integration

- Future:

- Network Manager Plugin

- Compiling:

- Вики IT-KB

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Содержание

- Настройка VPN-подключения по протоколу SSTP на компьютере под управлением ОС Ubuntu Desktop Linux 14.04 LTS (Trusty Tahr) 64-bits

- Общая информация

- 1. Проверяем версию операционной системы

- 2. Проверяем наличие поддержки работы с протоколом SSTP

- 3. Добавляем поддержку протокола SSTP

- 4. Создание и настройка VPN-подключения по протоколу SSTP

- 5. Проверка подключения

- Sstp client astra linux

Sstp client astra linux

SSTP is Microsofts Remote Access Solution (RAS) for PPP over SSL. It can be used instead of PPTP or L2TP, and is only available with Windows Vista/7 connecting to a Windows 2008 Server. The advantage of SSTP compared to PPTP and L2TP is that it cannot be easily blocked by firewalls since the traffic is transmitted over HTTPS on port 443. Windows Vista/7 uses SSTP if PPTP or L2TP cannot be established. For further information on SSTP check out wikipedia’s article on Secure Socket Tunneling Protocol.

SSTP-Client

SSTP-Client is an SSTP client for Linux. It can be used to establish a SSTP connection to a Windows 2008 Server. This software is similar commandline and configuration as the pptp-client software.

SSTP-Client features:

- Connect to Microsoft RAS network using SSTP

- Use HTTPS with strong encryption over port 443

- Asynchronous HDLC frame support

- Integration with pon/poff with various distributions

Ubuntu Integration

Future:

Network Manager Plugin

RedHat and Ubuntu related distributions uses the NetworkManager gnome tool to configure the network settings. It currently also supports OpenVPN, PPTP and other protocols. If you feel like bein adventurous, you can install the developer headers for your distribution related to Network Manager project (quite a long list) then try to compile network-manager-sstp from github. This project works with the latest 0.90 version of Netwok Manager.

Screenshot:

You can get the sources from here:

git clone git://github.com/enaess/network-manager-sstp.git

Compiling:

To compile this on your favorite distribution make sure you have the development

tools and headers available. This project depends on the PPP package, libevent and

OpenSSL.

For example:

sudo apt-get install ppp-dev

sudo apt-get install libevent-dev

sudo apt-get install libssl-dev

Run ./configure —prefix=/usr, then make and sudo make install.

Источник

Вики IT-KB

Пошаговые руководства, шпаргалки, полезные ссылки.

Инструменты пользователя

Инструменты сайта

Боковая панель

Содержание

Настройка VPN-подключения по протоколу SSTP на компьютере под управлением ОС Ubuntu Desktop Linux 14.04 LTS (Trusty Tahr) 64-bits

Общая информация

В данном руководстве Вашему вниманию представлено описание процедуры настройки безопасного VPN-подключения по защищённому протоколу SSTP. Защита VPN-соединения выполняется по средствам механизмов шифрования трафика (SSL) с помощью цифрового сертификата, предоставляемого со стороны VPN сервера. Программное обеспечение клиентской операционной системы в процессе установления VPN-соединения выполняет проверку сертификата VPN-сервера, в частности проверяется не отозван ли сертификат сервера, а также проверяется доверие корневому сертификату Центра сертификации, выдавшего сертификат VPN-серверу. Именно поэтому одним из требований успешной работы VPN-подключения по протоколу SSTP является возможность автоматического обновления списка корневых сертификатов через Интернет. Протокол SSTP является более современным протоколом чем протокол L2TP/IPsec, и более безопасным, чем скомпрометированный протокол PPTP. Дополнительным преимуществом протокола SSTP является его возможность работы через повсеместно доступный порт протокола HTTPS (TCP 443), используемый для обычного веб-браузинга, то есть VPN-соединение по протоколу SSTP будет работать практически через любое Интернет-соединение (домашний интернет, гостиницы, интернет-кафе, мобильный интернет и т.д.).

1. Проверяем версию операционной системы

Прежде чем приступить к выполнению действий, описанных в данном руководстве, необходимо убедиться в том, что версия операционной системы Ubuntu Linux, установленной на Вашем компьютере, соответствует версии, для которой предназначено данное руководство. Это важно, так как у разных версий Ubuntu Linux процесс установки настройки SSTP VPN-соединений будет отличаться.

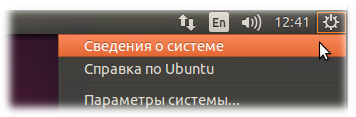

В верхнем правом углу рабочего стола откроем пункт меню «Сведения ос системе»

Убедимся в том, что отображается ОС версии Ubuntu 14.04 LTS 64-разрядная

2. Проверяем наличие поддержки работы с протоколом SSTP

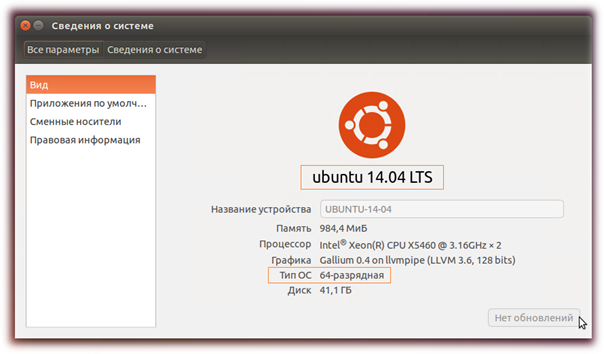

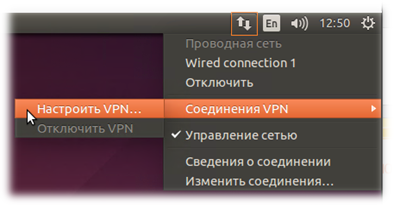

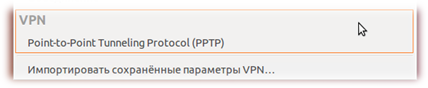

В верхнем правом углу рабочего стола нажмём кнопку управления сетевыми подключениями и в меню выберем «Соединения VPN», затем «Настроить VPN…»

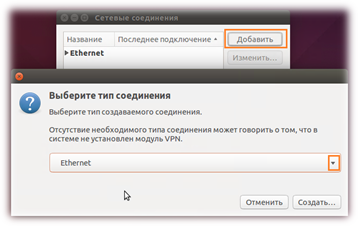

В открывшемся окне сетевых соединений нажмём кнопку «Добавить», чтобы создать новое сетевое соединение. В окне выбора типа соединения откроем ниспадающий список возможных типов соединений.

Если в Вы обнаружите, что в перечне возможных типов VPN соединений отсутствует SSTP, например, поддерживается только протокол PPTP, значит можно переходить к выполнению пункту 3 данного Руководства.

Если же в списке возможных типов VPN подключений протокол SSTP присутствует, то можно пропустить пункт 3 данного Руководства и перейти сразу к выполнению пункта 4.

3. Добавляем поддержку протокола SSTP

Для добавления поддержки VPN подключений по протоколу SSTP Вам нужно будет загрузить из Интернет и установить несколько пакетов. Загрузку пакетов можно выполнить с веб-узла проекта sstp-client

Вам потребуется загрузить 4 пакета:

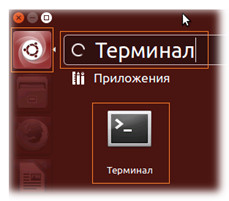

Сделать это можно как с помощью любого Интернет-браузера, так и с помощью утилит командной строки. Запустите приложение «Терминал». Для этого в левой верхней области рабочего стола нажмите кнопку поиска приложений и введите «Терминал». Будет найдено одноимённое приложение. Запустите его.

В открывшемся окне Терминала выполним команды для создания нового каталога в домашней папке пользователя и загрузки файлов deb-пакетов, необходимых для дальнейшей установки:

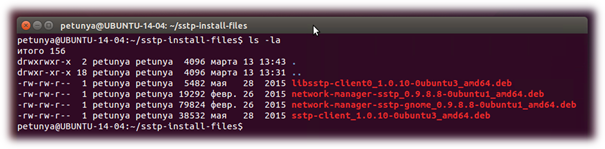

В конечном итоге в каталоге

/sstp-install-files у Вас должно появиться 4 deb-пакета:

Если по какой-то причине необходимые пакеты недоступны по указанным ссылкам, Вы можете загрузить их копию с помощью любого Интернет-браузера по ссылке https://yadi.sk/d/o6azo_d7q8PPU

Внимание. Перед установкой пакетов закройте все ранее открытые окна менеджера сетевых соединений.

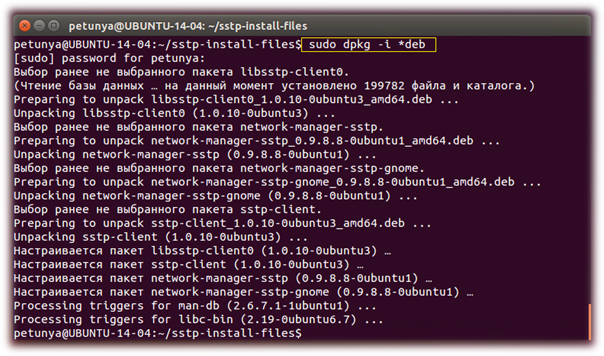

Итак, пакеты загружены и теперь Вы выполняете их установку в операционную систему командами:

Установка всех пакетов должна пройти без ошибок.

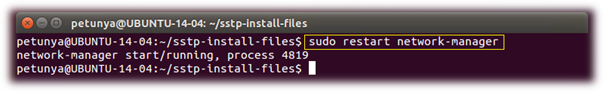

После завершения установки нужно перезагрузить компьютер или хотя-бы выполнить перезапуск менеджера сетевых соединений. Сделать это можно командой:

Внимание. В результате выполнения данной команды все сетевые подключения Вашего компьютера могут быть временно потеряны.

Выполненных действий должно быть достаточно для добавления в систему поддержки VPN подключений по протоколу SSTP.

4. Создание и настройка VPN-подключения по протоколу SSTP

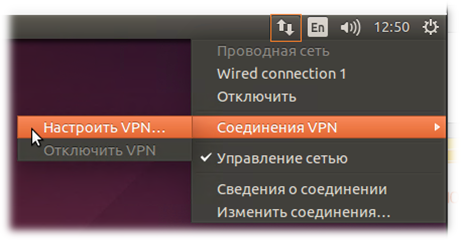

В верхнем правом углу рабочего стола нажмите кнопку управления сетевыми подключениями и в меню выберите «Соединения VPN», затем «Настроить VPN…»

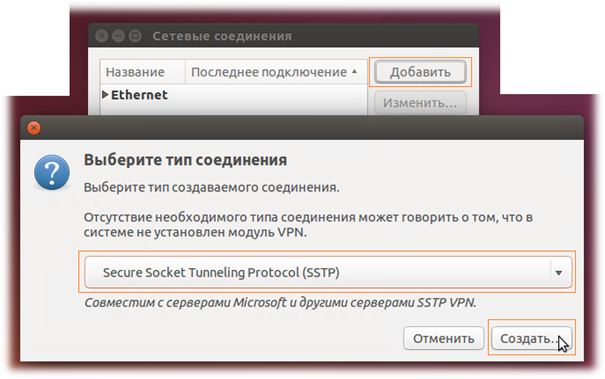

В открывшемся окне сетевых соединений нажмём кнопку «Добавить», чтобы создать новое сетевое соединение. В окне выбора типа соединения откроем ниспадающий список возможных типов соединений, выберем в нём протокол «Secure Socket Tunneling Protocol (SSTP)» и нажмём кнопку «Создать»

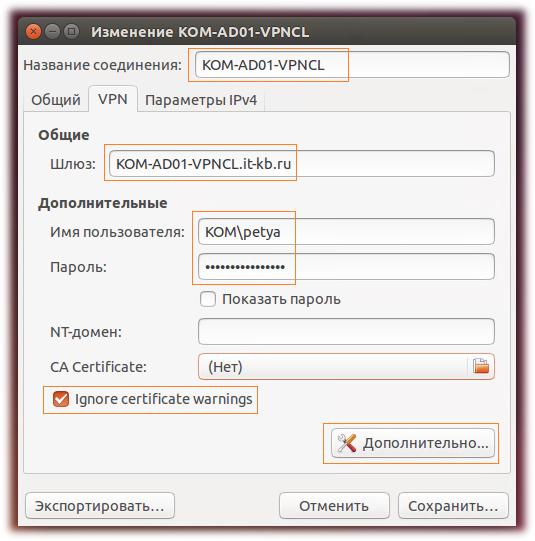

В открывшемся окне укажите название создаваемого VPN-соединения, например, KOM-AD01-VPNCL

На закладке «VPN» в поле «Шлюз» впишите полное доменное имя VPN-сервера: KOM-AD01-VPNCL.it-kb.ru

В полях «Имя пользователя» и «Пароль» укажите учётные данные Вашей корпоративной учётной записи. Имя пользователя укажите вместе с доменной частью (именем домена) так, как это показано на скриншоте.

Во избежание излишних проблем при проверке сертификатов включите опцию «Ignore certificate warnings»

После этого нажмите кнопку «Дополнительно».

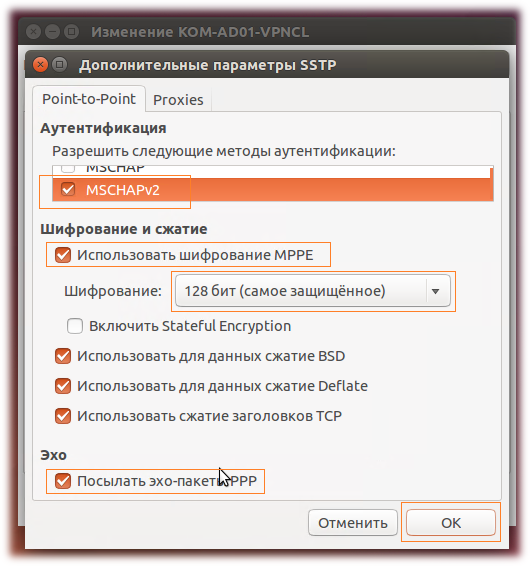

В открывшемся окне Дополнительных параметров SSTP на закладке «Point-to-Point» в окне выбора методов аутентификации отключите все методы, кроме MSCHAPv2.

Включите опцию «Использовать шифрование MPPE», а в поле выбора «Шифрование» выберете вариант «128 бит (самое защищённое)»

Включите опцию «Посылать эхо-пакеты PPP» и нажмите кнопку «ОК»

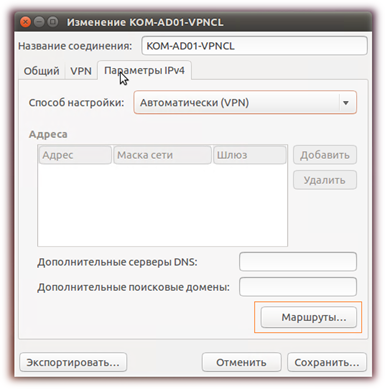

Вернувшись в форму настроек VPN соединения, перейдите на закладку «Параметры IPv4» и нажмите кнопку «Маршруты»

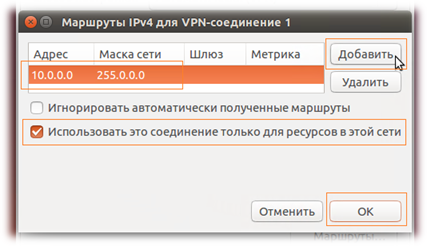

В форме настройки маршрутов с помощью кнопки «Добавить» добавьте маршрут в корпоративную локальную сеть. В поле «Адрес» укажите «10.0.0.0», а в поле «Маска сети» укажите «255.0.0.0».

Включите опцию «Использовать это соединение только для ресурсов в этой сети» и нажмите «OK»

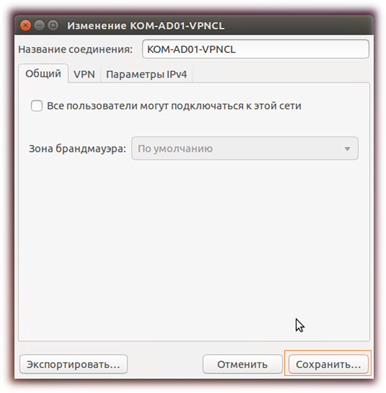

Вернувшись в форму настройки VPN-соединения нажмите кнопку «Сохранить…» чтобы сохранить все настройки.

5. Проверка подключения

На этом этапе все минимально необходимые настройки для поддержки безопасного VPN-соединения с локальной корпоративной сетью на Вашем компьютере выполнены.

Теперь нам нужно выполнить проверочное подключение.

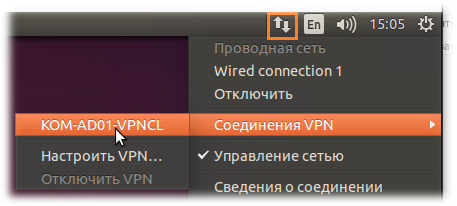

В верхнем правом углу рабочего стола нажмите кнопку управления сетевыми подключениями и в меню выберите «Соединения VPN», затем имя созданного ранее VPN-соединения:

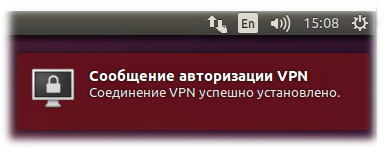

После проверки введённых учётных данных будет выполнено подключение к VPN-серверу по протоколу SSTP.

Успешно выполнив проверочное VPN-подключение, убедитесь в том, что после подключения Вам доступны как ресурсы локальной корпоративной сети (например, проверьте доступ к терминальным серверам), так и ресурсы Интернет без ограничений.

Дополнение. Для предыдущих версий Ubuntu:

Алексей Максимов

Время публикации: 13.03.2016 20:41

Источник

Sstp client astra linux

Установка SSTP VPN на примере Ubuntu 16.04

- Установите python3 версии не ниже 3.4.4 sudo apt-get install python3

- Установите pip3 sudo apt-get install -y python3-pip

- Установите pppd sudo apt-get install ppp

- Установите openssl sudo apt-get install openssl

Генерация SSL-сертификата и ключа

На данном этапе есть возможность получить изначально доверенный сертификат, если привязать IP-адрес сервера к домену, либо сгенерировать свой сертификат для IP-адреса сервера и добавить его в раздел доверенных на своей системе.

Получение доверенного сертификата для домена

Для начала привяжите IP-адрес Вашего сервера к домену, путём добавления A-записи в DNS домена.

Далее следует установить приложение certbot:

Теперь, осталось лишь выпустить сертификат для нашего домена командой sudo certbot certonly —standalone -d example.com .

Генерация своего сертификата

Для того, чтобы сгенерировать SSL-сертификат и ключ, необходимо выполнить следующую команду: openssl req -newkey rsa:2048 -nodes -keyout privkey.pem -x509 -days 365 -out cert.pem

Все параметры можете оставить пустыми, кроме параметра Common Name — здесь необходимо указать внешний IP-адрес Вашего VPN-сервера.

После этого следует скопировать сертификат на компьютеры клиентов, которые будут подключаться к VPN-серверу и установить его в раздел «Доверенные корневые центры сертификации».

Установка и настройка sstpd-server

Установите sstp-server с помощью pip3: pip3 install sstp-server

Также его можно установить напрямую из GitHub создателя: pip3 install git+https://github.com/sorz/sstp-server.git

Создайте конфигурационный файл /etc/ppp/options.sstpd с помощью команды nano /etc/ppp/options.sstpd и добавьте в него следующее содержимое:

Теперь необходимо создать файл с данными для входа. Для этого выполните команду nano /etc/ppp/chap-secrets и укажите ваши данные для входа в формате логин сервер пароль IP-адреса , например:

Создайте конфигурационный файл sstp-server командой nano /etc/sstpd.ini и добавьте в него следующее содержимое:

Осталось лишь запустить наш сервер командой sudo nohup sstpd -f /etc/sstpd.ini & > sstpd.log

VPN сервер запущен! Теперь нужно настроить доступ в интернет для клиентов.

Настройка доступа в интернет через VPN

Для того, чтобы у клиентов заработал интернет, необходимо выполнить несколько пунктов:

- Для начала нужно включить перенаправление трафика, отредактировав файл /etc/sysctl.conf nano /etc/sysctl.conf

- Добавьте или раскомментируйте строку net.ipv4.ip_forward=1

- После этого необходимо запустить команду sysctl -p для применения изменений.

Также следует добавить следующие правила IPTABLES:

Теперь у Вас есть свой SSTP VPN сервер с доступом к интернету!

Чтобы VPN-сервер запускался каждый раз при запуске компьютера, следует создать файл службы. Это делается путём создания файла в папке systemd nano /etc/systemd/system/sstpd.service со следующим содержимым:

После этого осталось включить автозапуск службы командой systemctl enable sstpd.service и запустить VPN-сервер командой systemctl start sstpd.service .

Рекомендуется запретить ping к серверу: Одноразово это можно сделать командой echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all . Для отключения насовсем:

- Отредактируйте файл /etc/sysctl.conf nano /etc/sysctl.conf

- Добавьте или раскомментируйте строку net.ipv4.icmp_echo_ignore_all=1

- После этого необходимо запустить команду sysctl -p для применения изменений.

Для автоматического обновления сертификата (если используется certbot ) следует добавить в планировщик crontab -e данную строку 0 4 * * 1 certbot renew && systemctl restart sstpd .

Источник