Подключение по протоколу SSTP из Windows 10

Чтобы удаленно подключиться к локальной сети интернет-центра Keenetic, начиная с версии операционной системы KeeneticOS 2.12 стало возможно использовать туннели SSTP (Secure Socket Tunnel Protocol). Данный способ удобен тем, что пользовательские данные (этот тип туннелей поддерживает передачу IP-пакетов) пересылаются при помощи https-трафика, и для подключения не требуется установка дополнительных программ в операционных системах Windows актуальных версий.

Настройка сервера SSTP подробно показана в инструкции «VPN-сервер SSTP».

Ниже приведем пошаговую последовательность действий для подключения к нему с удаленного компьютера под управлением ОС Windows 10.

Чтобы установить соединение к SSTP-серверу, на компьютере с ОС Windows нужно добавить VPN-подключение. Для этого в меню «Параметры Windows» следует открыть настройки в разделе «Сеть и Интернет».

Далее перейти к параметрам VPN.

Нажать на «Добавить VPN-подключение».

В открывшемся окне нужно ввести следующие установки:

Поставщик услуг VPN — Windows (встроенные)

Имя подключения — любое подходящее для идентификации туннеля название, например «Домашняя сеть»

Имя или адрес сервера — доменное имя, зарегистрированное для интернет-центра в службе KeenDNS

Тип VPN — Протокол SSTP

Тип данных для входа — Имя пользователя и пароль

В полях Имя пользователя и Пароль можно сразу указать данные заведенной на роутер учетной записи, чтобы не вводить их каждый раз при подключении, и нажать кнопку «Сохранить».

Чтобы компьютер не использовал туннель для передачи интернет-трафика, а только для соединения с локальной сетью интернет-центра, потребуется дополнительно настроить параметры VPN-подключения. Для этого, нужно перейти к меню «Настройка параметров адаптера», которое доступно в разделе «Изменение сетевых параметров» (через вид «Сеть и Интернет — Состояние»).

Нажав на «Настройка параметров адаптера» появится окно «Сетевые подключения». В контекстном меню сетевого адаптера (доступно по щелчку правой кнопкой мыши), соответствующего настроенному туннельному подключению, следует выбрать пункт «Свойства».

Откроется диалоговое окно настройки свойств туннеля. В нем, на вкладке «Сеть» нужно выбрать компонент «IP версии 4 (TCP/IPv4)» и нажать кнопку «Свойства».

В окне настройки свойств TCP/IPv4 нужно нажать кнопку «Дополнительно. «.

На вкладке «Параметры IP», в окне настройки дополнительных параметров протокола TCP/IPv4, нужно выключить настройку «Использовать основной шлюз в удаленной сети». Для применения настройки следует закрыть это окно, и приведшие к его открытию дополнительные окна, при помощи кнопки «OK».

Настроенное подключение доступно в отображении «Сеть и Интернет — VPN», либо в меню «Сеть» в области системных уведомлений (в правом нижнем углу экрана).

Когда туннель будет установлен, на компьютере можно обращаться к ресурсам локальной сети интернет-центра.

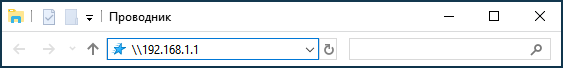

Например, введя в адресной строке Проводника \\192.168.1.1 (IP-адрес роутера в локальной сети) получаем доступ к подключенному USB-накопителю.

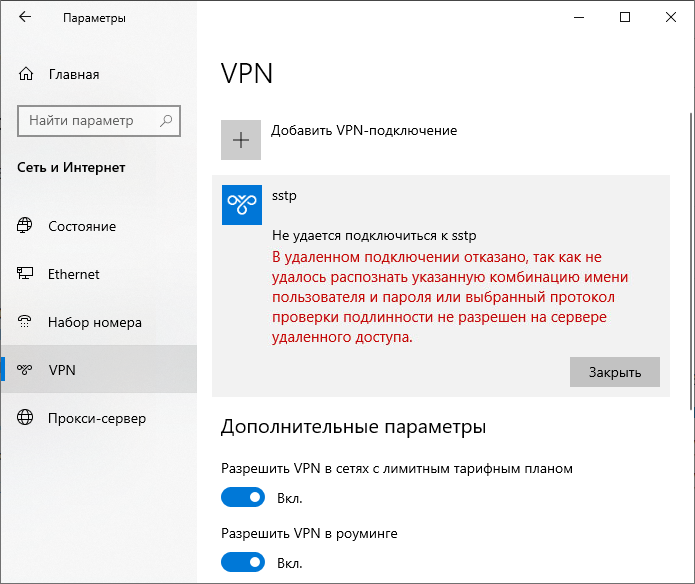

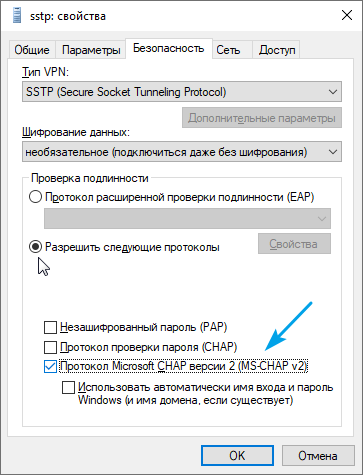

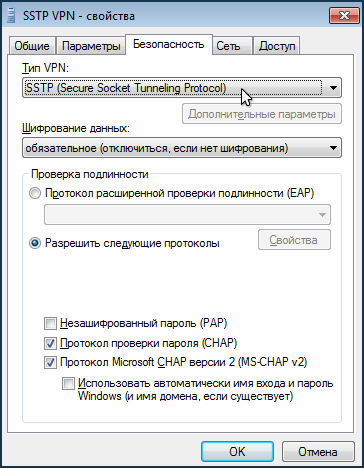

TIP: Совет: Иногда в некоторых версиях Windows 10 при создании нового VPN SSTP-соединения по умолчанию по какой-то причине не активируется протокол аутентификации MS-CHAPv2 и при подключении вы можете увидеть сообщение: «В удаленном подключении отказано, так как не удалось распознать указанную комбинацию имени пользователя и пароля или или выбранный протокол проверки подлинности не разрешен на сервере удаленного доступа».

В этом случае в свойствах SSTP-подключения включите использовать «Протокол Microsoft CHAP версии 2 (MS-CHAP v2)» и сохраните настройку.

Затем проверьте подключение к серверу.

Пользователи, считающие этот материал полезным: 50 из 51

Подключение по протоколу SSTP из Windows 7

Чтобы удаленно подключиться к локальной сети интернет-центра Keenetic, начиная с версии операционной системы KeeneticOS 2.12 стало возможно использовать туннели SSTP (Secure Socket Tunnel Protocol). Данный способ удобен тем, что пользовательские данные (этот тип туннелей поддерживает передачу IP-пакетов) пересылаются при помощи https-трафика, и для подключения не требуется установка дополнительных программ в операционных системах Windows актуальных версий.

Настройка сервера SSTP подробно показана в инструкции «VPN-сервер SSTP».

Ниже приведем пошаговую последовательность действий для подключения к нему с удаленного компьютера под управлением ОС Windows 7.

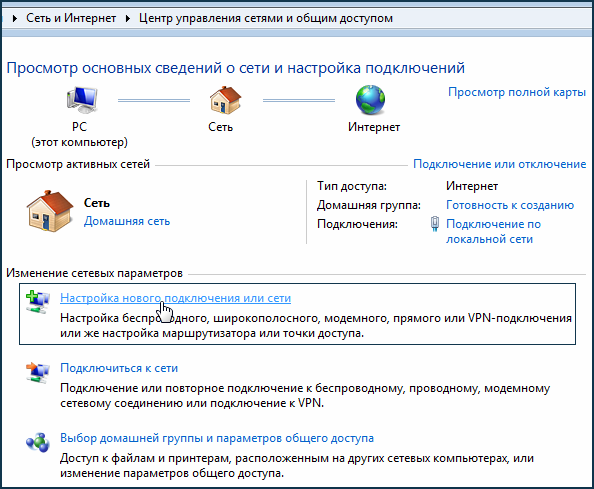

Чтобы установить соединение к SSTP-серверу, на компьютере с Windows 7 нужно добавить VPN-подключение. Для этого в Панели управления в разделе «Сеть и Интернет» следует открыть «Центр управления сетями и общим доступом» и нажать на «Настройка нового подключения или сети».

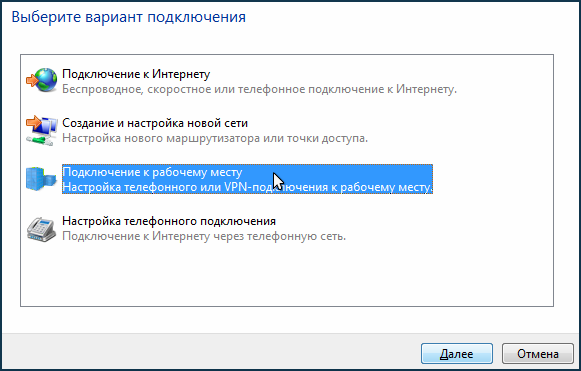

Далее выбрать вариант подключения «Подключение к рабочему месту».

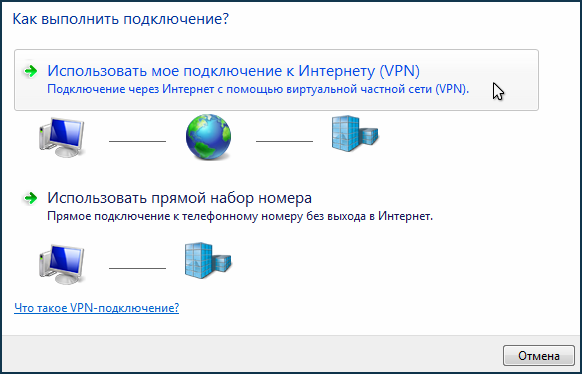

Затем нажать на «Использовать мое подключение к Интернету (VPN)».

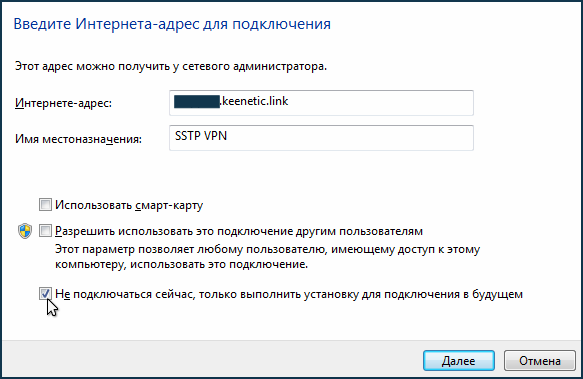

В открывшемся окне в поле «Интернет-адрес» нужно ввести постоянное доменное имя или IP-адрес сервера SSTP. Можно использовать доменное имя, зарегистрированное для интернет-центра в службе KeenDNS.

Включите опцию «Не подключаться сейчас, только выполнить установку для подключения в будущем».

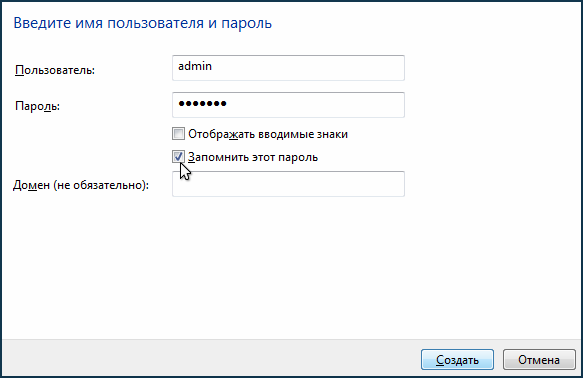

Введите имя пользователя и пароль для подключения к серверу. Укажите данные, предварительно созданной учетной записи на роутере, с правами для подключения к VPN-серверу. Чтобы не вводить пароль каждый раз при подключении, включите опцию «Запомнить этот пароль» и нажмите «Создать».

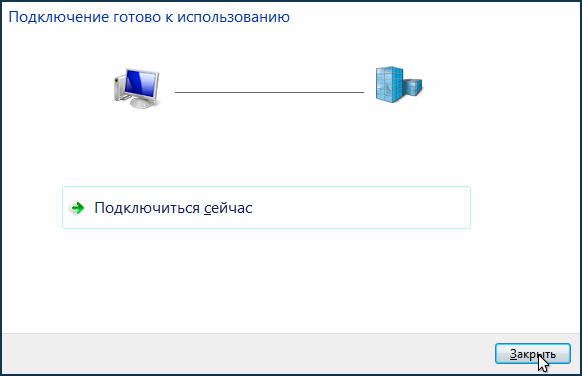

Для завершения создания VPN-подключения нажмите «Закрыть».

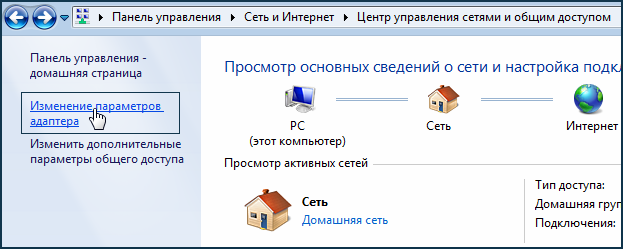

Затем в окне «Центр управления сетями и общим доступом» нажмите на ссылку «Изменение параметров адаптера».

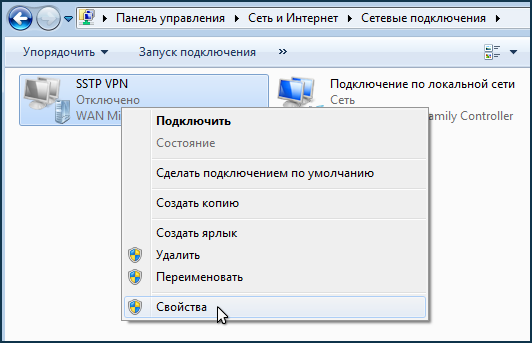

Для дополнительной настройки VPN-подключения нажмите правой кнопкой мыши по созданному подключению и в появившемся контекстном меню нажмите «Свойства».

Перейдите на вкладку «Безопасность» и в поле «Тип VPN» установите значение «SSTP (Secure Socket Tunneling Protocol)».

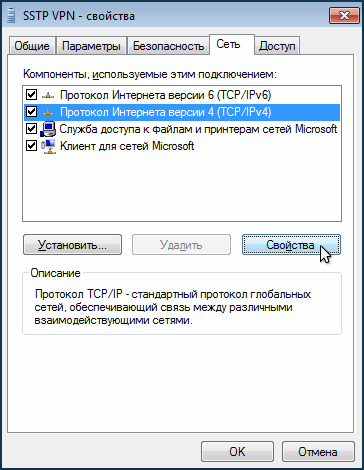

Чтобы компьютер не использовал туннель для передачи интернет-трафика, а только для соединения с локальной сетью роутера, потребуется дополнительно настроить параметры VPN-подключения. Для этого перейдите на вкладку «Сеть», выберите «Протокол Интернета версии 4 (TCP/IPv4)» и нажмите «Свойства».

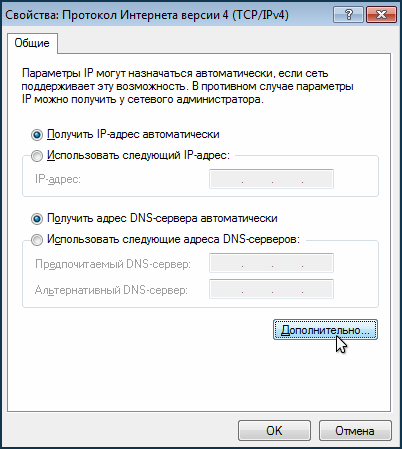

В следующем окне нажмите кнопку «Дополнительно. «.

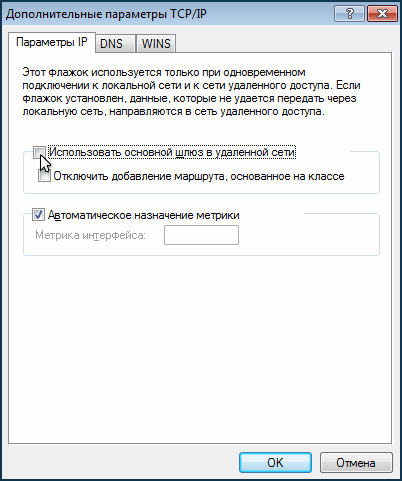

На вкладке «Параметры IP» нужно выключить опцию «Использовать основной шлюз в удаленной сети». Для применения настройки следует закрыть это окно, и приведшие к его открытию дополнительные окна, при помощи кнопки «OK».

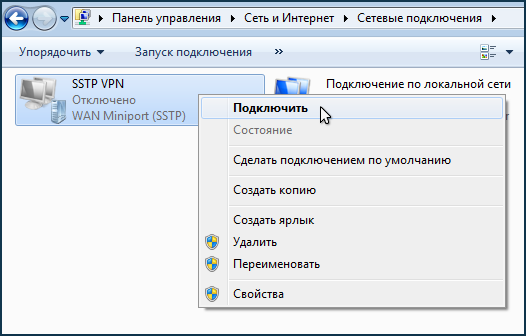

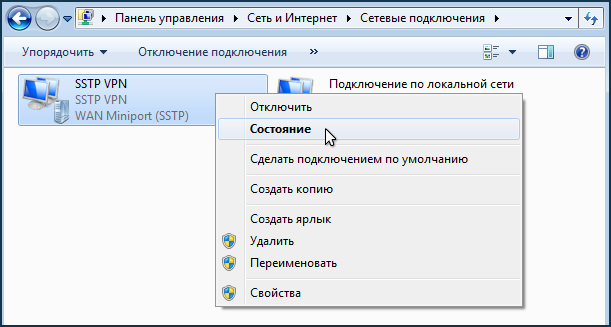

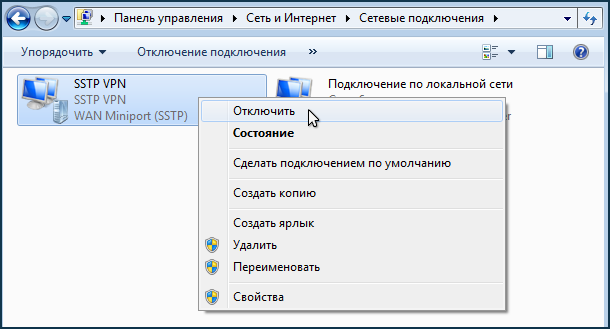

Настроенное подключение будет доступно в окне «Сетевые подключения». Нажмите правой кнопкой мыши по значку SSTP-подключения и в появившемся контекстном меню нажмите «Подключить».

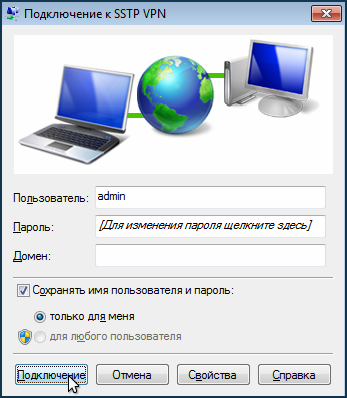

Появится окно, в котором нажмите кнопку «Подключение» для запуска установки SSTP-туннеля.

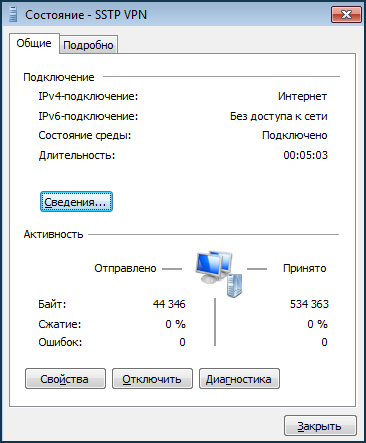

При использовании правильных параметров SSTP-подключение c сервером будет установлено. Для получения дополнительной информации о подключении нажмите правой кнопкой мыши по значку подключения и в появившемся контекстном меню нажмите «Состояние».

При необходимости посмотреть IP-адрес, назначенный клиенту от SSTP-сервера, нажмите кнопку «Сведения. «.

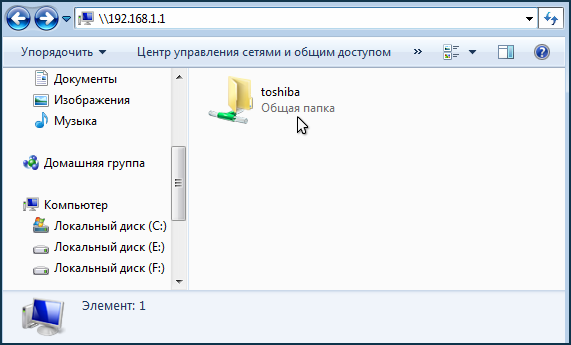

Когда туннель будет установлен, на компьютере можно обращаться к ресурсам локальной сети интернет-центра.

Например, введя в адресной строке Проводника \\192.168.1.1 (IP-адрес роутера в локальной сети) получаем доступ к подключенному USB-накопителю.

Для отключения SSTP-туннеля нажмите правой кнопкой мыши по значку подключения и в появившемся контекстном меню нажмите «Отключить».

Пользователи, считающие этот материал полезным: 19 из 22

Обзор Secure Socket Tunneling Protocol

В статье мы посмотрим, что такое SSTP, чем отличаются VPN-протоколы и какие преимущества есть у SSTP для подключения пользователей по VPN.

Виртуальная частная сеть VPN представляет собой сеть, построенную с использованием открытых сетей для соединения узлов. Это позволяет пользователю получать безопасный доступ к ресурсам локальной сети (например на время карантина). При этом используется шифрование и другие меры безопасности, чтобы гарантировать, что данные не будут перехвачены неавторизованными пользователями.

В течение многих лет для VPN-подключений успешно использовались протокол PPTP, но в последнее время их использование стало проблематично из-за увеличения числа подключений к мобильным провайдерам и публичным Wi-Fi сетям. Были придуманы альтернативные меры для обеспечения такого типа доступа. Многие организации начали использовать IPSec и SSL VPN в качестве альтернативы. Другой новой альтернативой стало SSTP, также называемый «SSL VPN от Microsoft».

В PPTP используется зашифрованный GRE-туннель, который обеспечивает конфиденциальность передаваемых данных. Когда туннель проходит через обычные NAT-ы, VPN туннель перестает работать. VPN обычно соединяет узел с конечной точкой. Может случиться так, что и узел, и конечная точка имеют один и тот же внутренний адрес локальной сети и, если задействован NAT, могут возникнуть сложности с прохождением трафика.

Протокол SSL использует криптографическую систему, с двумя ключами для шифрования данных — открытым и закрытым. Открытый ключ известен всем, а закрытый — только получателю. Благодаря этому SSL создается безопасное соединение между клиентом и сервером. В отличие от PPTP, SSL VPN позволяет пользователям устанавливать безопасный удаленный доступ практически из любого браузера, подключенного к интернету, препятствие в виде нестабильного соединения устраняется. С SSL VPN весь сеанс защищен, тогда как только с SSL это не достигается.

Протокол туннелирования защищенных сокетов SSTP по определению является протоколом прикладного уровня. Он предназначен для синхронного обмена данными между двумя программами и позволяет использовать множество конечных точек приложения по одному сетевому соединению между равноправными узлами. Это позволяет эффективно использовать коммуникационные ресурсы, которые доступны в сети.

Протокол SSTP основан на SSL вместо PPTP или IPSec, и использует TCP-порт 443 (или другие, как это реализовано в Ideco UTM) для ретрансляции трафика SSTP. Хотя он тесно связан с SSL, прямое сравнение между SSL и SSTP невозможно, поскольку в отличие от SSL, SSTP является только протоколом туннелирования. Существует множество причин для выбора SSL, а не IPSec в качестве основы для SSTP. IPSec направлен на поддержку межсетевого подключения VPN, поэтому SSL стал лучшей основой для разработки SSTP, поскольку он поддерживает роуминг.

Есть и другие причины не основывать его на IPSec:

- не требует строгой аутентификации,

- есть различия в качестве и кодировании пользовательских клиентов от поставщика к поставщику,

- не IP-протоколы не поддерживаются по умолчанию,

- поскольку протокол IPSec был разработан для защищенных соединений типа «сайт-сайт», он может создавать проблемы для удаленных пользователей, пытающихся подключиться из места с ограниченным числом IP-адресов.

SSL VPN оказался более подходящей основой для разработки SSTP

SSL VPN решает эти проблемы и многое другое. В отличие от базового SSL, SSL VPN защищает весь сеанс работы. Статические IP-адреса не требуются, а клиент в большинстве случаев не нужен.

Развитие SSTP было вызвано проблемами с безопасностью протокола PPTP. SSTP устанавливает соединение по защищенному HTTPS; это позволяет клиентам безопасно получать доступ к сетям за NAT-маршрутизаторами, брандмауэрами и веб-прокси, не беспокоясь о станадартных проблемах блокировки портов.

SSTP не предназначен для VPN-подключений «сайт-сайт», но предназначен для VPN-подключений «клиент-сайт».

Эффективность SSTP достигнута такими особенностями:

- SSTP использует HTTPS для установки безопасного соединения. Туннель SSTP (VPN) будет работать через Secure-HTTP. Проблемы с VPN-соединениями на основе протокола туннелирования точка-точка (PPTP) или протокола туннелирования уровня 2 (L2TP) будут устранены. Веб-прокси, брандмауэры и маршрутизаторы преобразования сетевых адресов (NAT), расположенные на пути между клиентами и серверами, больше не будут блокировать VPN-подключения.

- Стандартная блокировка портов уменьшится. Проблемы, связанные с соединениями из-за блокировки портов PPTP GRE или L2TP ESP через брандмауэр или маршрутизатор NAT, не позволяющие клиенту достичь сервера, больше не будут проблемами, т.к. достигается повсеместное подключение. Клиенты смогут подключаться из любого места в интернета.

- SSTP Client встроен в Windows начиная с версии Vista SP1SSTP не потребует переподготовки, т.к. средства управления VPN для конечных пользователей остаются неизменными. VPN-туннель на основе SSTP подключается непосредственно к текущим интерфейсам клиентского и серверного программного обеспечения Microsoft VPN.

- Полная поддержка IPv6. Туннель SSTP VPN может быть установлен через интернет-протокол IPv6.

- Используется встроенная поддержка защиты доступа к сети для проверки исправности клиента.

- Надежная интеграция с клиентом и сервером MS RRAS, возможность двухфакторной аутентификации.

- Увеличивается покрытие VPN с нескольких точек до практически любого количества интернет-подключений.

- SSL-инкапсуляция (защита SSL) для прохождения через порт 443.

- Может контролироваться и управляться с помощью брандмауэров прикладного уровня, таких как ISA-сервер.

- Полноценное сетевое VPN-решение, а не туннель приложений (программ) для одного клиента (устройства).

- Интеграция в NAP.

- Возможна интеграция и настройка политик для проверки состояния клиента.

- Один сеанс создан для туннеля SSL.

- Независимость от приложений.

- Более сильная принудительная аутентификация, чем IPSec.

- Поддержка не IP-протоколов, это намного лучше, чем IPSec.

- Не нужно покупать дорогие, трудно настраиваемые аппаратные брандмауэры, которые не поддерживают интеграцию с Active Directory и встроенную двухфакторную аутентификацию.

Механизм подключения SSTP

- Клиенту SSTP нужно интернет-соединение. Как только оно проверено протоколом, устанавливается TCP-соединение с сервером через порт 443.

- SSL-соединение теперь идет поверх уже установленного TCP-соединения, при котором сертификат сервера подтверждается. Если сертификат действителен, соединение устанавливается, если нет, оно разрывается.

- Клиент отправляет HTTPS-запрос поверх зашифрованного сеанса SSL на сервер.

- Далее он отправляет контрольные пакеты SSTP в рамках сеанса HTTPS. Это, в свою очередь, создает систему SSTP с обеих сторон для управления. Теперь обе стороны инициируют связь уровня PPP.

- Согласование PPP с использованием SSTP через HTTPS происходит с двух сторон. Клиент должен пройти аутентификацию на сервере.

- Сеанс привязывается к IP-интерфейсу с обеих сторон и IP-адресу, назначенному для маршрутизации трафика.

- Трафик может проходить через соединение являясь либо IP-трафиком, либо другим.

В Microsoft уверены, что этот протокол поможет облегчить проблемы с VPN-соединениями. Команда RRAS сейчас готовит RRAS для интеграции с SSTP, этот протокол станет частью решения в будущем. Единственным условием на данный момент является то, что клиент запускает сервера Vista и Longhorn. Набор функций, предоставляемый этим небольшим протоколом, является одновременно разнообразным и гибким. Протокол расширяет возможности пользователя и администратора. Предполагаем, что устройства начнут встраивать этот протокол в стек для безопасной связи, и головная боль NAT вскоре будет забыта, когда мы перейдем к решению с поддержкой 443 / SSL.

SSTP является отличным дополнением к инструментам VPN и позволяет пользователям удаленно и безопасно подключаться к корпоративной сети. Блокирование удаленного доступа и проблемы NAT, кажется, забыты при использовании этого протокола. Технология стабильна, хорошо документирована и работает. Это отличный продукт, он очень приветствуется в наше время для удаленного доступа.

Шлюз безопасности Ideco UTM поддерживает VPN-протокол SSTP. Если ваши пользователи испытывают проблемы при установлении VPN-подключения по протоколу IPsec, вы можете попробовать использовать SSTP.

Подробнее о VPN-сервере в Ideco UTM смотрите на нашем канале.