- Сценарий входа пользователя windows server

- Описание ситуации

- Откуда берется 5-ти минутная задержка

- Как убрать 5-ти минутную задержку выполнения сценариев при входе в систему

- Назначение сценариев входа учетным записям пользователей и групп

- Как назначить сценарий для локалки для профиля локального пользователя

- Аннотация

- Как назначить сценарий для учетной записи пользователя

- Как запустить скрипт входа один раз при входе нового пользователя в Windows Server 2003

- Аннотация

- Настройка сценария для запуска один раз при под учетной записи нового пользователя

- Сценарии входа в систему Windows Windows Logon Scenarios

- Интерактивный вход Interactive logon

- Локальный и доменный вход Local and domain logon

- Удаленный вход Remote logon

- Вход в сеть Network logon

- Вход по смарт-карте Smart card logon

- Биометрический вход Biometric logon

- Дополнительные ресурсы Additional resources

Сценарий входа пользователя windows server

Добрый день! Уважаемые читатели и гости крупного IT блога России Pyatilistnik.org. В прошлый раз я вас научил делать резервную копию файлов и папок с помощью утилиты Robocopy. Сегодня я хочу вам рассказать еще об одной ситуации, которая случилась в моей административной практике, а именно по какой то причине скрипты и сценарии настроенные на вход пользователя в систему не отрабатывают сразу, а выполняются с задержкой в 5 минут. Мне стало интересно разобраться в данной ситуации и естественно поправить время выполнения моих скриптов. Думаю, что найдутся люди, кто так же зададутся данным вопросом.

Описание ситуации

Есть терминальная RDS ферма построенная на базе операционной системы Windows Server 2012 R2, состоящая из 15 RDSH хостов. Для удобства пользователей использующих программу 1С, был настроен через групповую политику скрипт, который при входе пользователя в систему должен был подтянуть конфигурационный файл с необходимым списком баз 1С. Но получилась такая ситуация, что пользователь заходит, видит свой рабочий стол, открывает программу 1С и баз там нет, через 5 минут, перезапустив 1С они магическим образом появляются. Давайте разбираться, что это за задержка и как от нее избавится.

Откуда берется 5-ти минутная задержка

Оказывается с выходом операционных систем Windows Server 2012 R2 и Windows 8.1 компания Microsoft ввела некоторое изменение с применением сценариев и скриптов при входе пользователя в систему. После входа пользователя на компьютер под управлением Windows 8.1 и Windows Server 2012 R2 сценарии входа не запускаются в течение пяти минут. Такое поведение вызывает следующие симптомы:

- Операции, выполняемые сценариями входа в систему, могут не отображаться на компьютерах под управлением Windows 8.1 и Windows Server 2012 R2 в течение пяти минут после входа пользователя в систему.

- Ресурсы, предоставляемые сценариями входа в систему, могут быть недоступны пользователям на компьютерах под управлением Windows 8.1 и Windows Server 2012 R2 в течение примерно пяти минут после входа пользователей.

Microsoft ввела данную задержку из-за того, чтобы улучшить ситуацию, когда большое количество скриптов, сценариев, выполняемых при логине пользователя в систему вступают в конфликтную ситуацию, что он даже не может попасть на свой рабочий стол. Данная настройка называется » Настроить задержку сценария входа (Configure Logon Script Delay)». По умолчанию она имеет значение в 5 минут, этого достаточно, чтобы пользователь вошел в систему, которая успела прогрузить все из автозагрузки, после чего к нему можно применять сценарии.

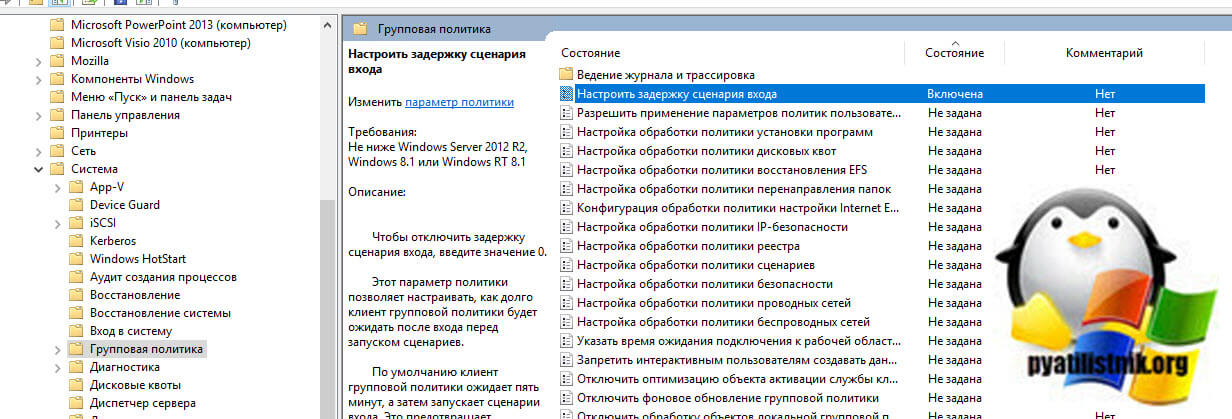

Как убрать 5-ти минутную задержку выполнения сценариев при входе в систему

Так как у вас есть домен Active Directory и вы все настройки выполняете через групповую политику, то откройте редактор групповой политики, найдите нужное вам организационное подразделение, создайте там политику или измените существующую. Нужная нам настройка находится в разделе компьютера, переходим по пути:

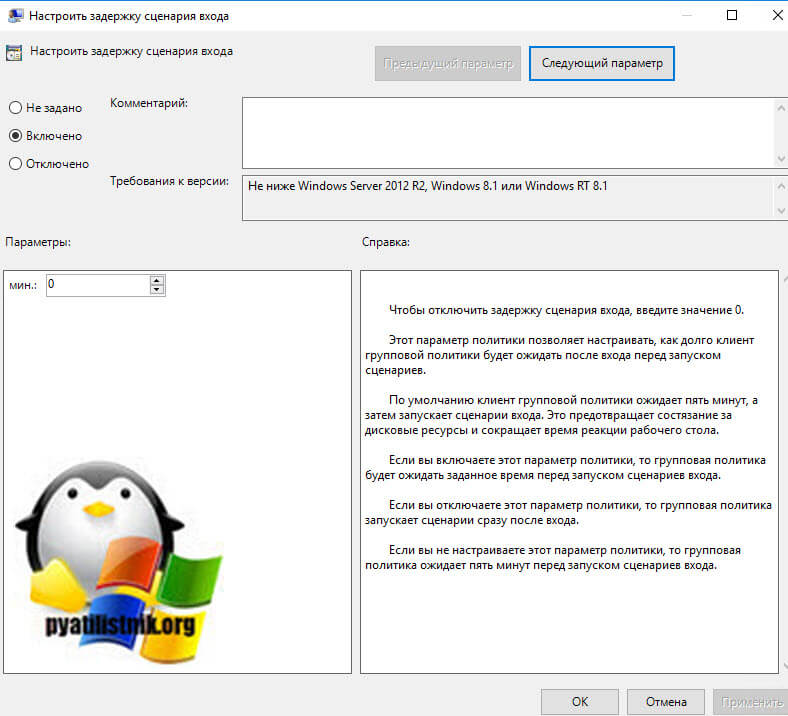

Открываем политику «Настроить задержку сценария входа». Режимы работы:

- Если стоит значение по умолчанию, то будет отложенное выполнение скриптов через 5 минут

- Если выставлено значение отключено, то сценарии входа будут выполнятся сразу

- Если поставите 0, то так же политика будет отключена и все будет выполняться сразу при входе, именно данный вариант и советует сама Microsoft

- Так же вы можете выставить другое значение, вплоть до 1000 минут.

Сохраняем настройку и давайте посмотрим как будет применяться политика при входе пользователя Барбоскина на терминальную ферму. Для этого откройте журналы логов Windows. Нас будет интересовать журнал Microsoft-Windows-GroupPolicy/Operational. Зашел я на терминальный сервер в 18-42 минуты.

Назначение сценариев входа учетным записям пользователей и групп

Directory — пользователи и компьютеры ≈ если компьютер входит в домен) указывается путь к сценарию. Если при регистрации пользователя с помощью определенной учетной записи среди ее параметров указан путь к сценарию входа, соответствующий файл сценария открывается и выполняется.

На вкладке Профиль окна свойств учетной записи вы можете назначить сценарий входа, введя в поле Сценарий входа (Logon Script) имя файла (и, возможно, относительный путь к нему). При регистрации сервер, аутентифицирующий пользователя, находит файл сценария (если таковой существует) с помощью указанного в учетной записи имени и пути (на контроллерах домена, как правило, сценарии хранятся в общей папке NETLOGON ≈ %SystemRoot%SYSVOLsysvolDNS-имя-доменаscripts). Если перед именем файла указан относительный путь, сервер ищет сценарий входа в подкаталоге основного локального пути сценариев.

Данные поля Сценарий входа определяют только имя файла и относительный путь, но не содержат сам сценарий входа. После создания файл сценария с определенным именем помещается в соответствующий реплицируемый (если компьютеры объединены в домен) каталог.

Сценарий входа можно поместить в локальный каталог компьютера пользователя. Но подобный подход, как правило, применяется только при администрировании учетных записей, существующих на одиночном компьютере, а не в домене. В этом случае вы должны поместить файл сценария в соответствии с локальным путем к сценариям входа в компьютер.

Помимо оснастки Локальные пользователи и группы, сценарии входа могут быть назначены пользователям или компьютерам и с помощью оснастки Групповая политика (Group Policy).

Как назначить сценарий для локалки для профиля локального пользователя

В этой статье описывается, как назначить сценарий для локалки для профиля локального пользователя.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 324803

Аннотация

В этой статье описывается, как назначить сценарий для локалки для учетной записи локального пользователя в Windows Server 2003. Этот сценарий входа выполняется, когда локальный пользователь выполняет локальный вход на компьютер. Этот сценарий входа не будет запускаться, когда пользователь входит в домен.

Для выполнения этой процедуры необходимо войти в систему с учетной записи администратора или члена группы администраторов. Если компьютер подключен к сети, выполнению этих действий могут препятствовать параметры сетевой политики.

Как назначить сценарий для учетной записи пользователя

Нажмите кнопку «Начните», найдите пункт «Администрирование» и выберите пункт «Управление компьютером».

В дереве консоли разйдите «Локальные пользователи и группы» и выберите «Пользователи».

В правой области щелкните правой кнопкой мыши учетную запись нужного пользователя и выберите «Свойства».

Перейдите на вкладку «Профиль».

В поле сценария для логотипа введите имя файла (и относительный путь, если это необходимо) сценария.

Если сценарий входа хранится во вложенной папке пути сценария входа по умолчанию, поместите относительный путь к этой папке перед именем файла. Например, если сценарий Startup.bat для пользователя хранится в \ \ папке ComputerName \ Netlogon \ FolderName, введите FolderName \Startup.bat.

Чтобы выполнить поиск абонентской группы для пользователя в поле Абонентская группа (телефонный контекст), нажмите кнопку Обзор.

Сценарии входа, хранимые на локальном компьютере, применяются только к пользователям, войдите на локальный компьютер.

Локальные сценарии для логотипа должны храниться в общей папке, использующей имя общей папки Netlogon, или во вложенных папках папки Netlogon.

Расположение по умолчанию для локальных сценариев для логотипа — папка Systemroot \ System32 \ Repl \ \ Imports Scripts. Эта папка не создается при новой установке Windows. Таким образом, папка «Скрипты \ repl imports System32 System32 Repl» должна быть создана и выгружаться с помощью имени общей папки \ \ \ Netlogon.

Если вы не хотите создавать обилие Netlogon в расположении по умолчанию, поместите сценарий для входов в любую папку, к которую пользователь может получить доступ во время входов, а затем поделитесь этой папкой.

Как запустить скрипт входа один раз при входе нового пользователя в Windows Server 2003

В этой статье описано, как настроить сценарий или программу для первого запуска при первом запуске пользователя на компьютере.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 325347

Аннотация

В этой статье содержатся сведения об изменении реестра. Перед изменением реестра обязательно сделайте его и убедитесь, что вы понимаете, как восстановить реестр в случае возникновения проблемы. Сведения о том, как создать, восстановить и изменить реестр, см. в сведениях реестра Windows для расширенных пользователей.

Эти действия применяются только к новым пользователям, которые никогда не вошел в систему на компьютере. Если у пользователя уже есть локальный профиль пользователя или перемещающийся профиль, сценарий или программа не запускаются.

Настройка сценария для запуска один раз при под учетной записи нового пользователя

Неправильное использование редактора реестра может привести к серьезным проблемам, которые могут потребовать переустановки операционной системы. Корпорация Майкрософт не может гарантировать, что вы сможете решить проблемы, связанные с неправильным использованием редактора реестра. Используйте редактор реестра на свой риск.

При установке продукта на основе Windows Server 2003 создается профиль пользователя по умолчанию. При первом входе пользователя профиль пользователя по умолчанию копируется в профиль пользователя.

Чтобы настроить сценарий или программу для запуска при входе нового пользователя в систему, выполните следующие действия:

Нажмите кнопку Пуск и выберите пункт Выполнить.

В поле «Открыть» введите regedit.exe и выберите «ОК».

Найдите в реестре следующий поднайм:

HKEY_USERS

В меню «Файл» выберите «Загрузить hive».

В диалоговом окне загрузки hive найдите файл Profilepath \Default User\Ntuser.dat, где Profilepath — это расположение файловой системы профиля пользователя по умолчанию. Выберите Открыть.

В диалоговом окне «Загрузка улья» введите имя для улья и выберите «ОК».

Файл Ntuser.dat скрыт. Если не удалось найти или загрузить файл Ntuser.dat, необходимо изменить параметры представления в проводнике Windows. Для этого выполните следующие действия:

- Выберите «Начните» и выберите проводник Windows.

- Выберите «Инструменты» и выберите «Параметры папки».

- Выберите вкладку «Вид».

- Щелкните, чтобы скрытие расширений для известных типов файлов.

- Выберите «Показать скрытые файлы и папки» и выберите «ОК».

Найдите в реестре следующий подмайк: HKEY_USERS\Test\Software\Microsoft\Windows\CurrentVersion\Runonce

Где Test — это имя, которое вы дали улью Ntuser.dat на шаге 6.

В меню «Правка» навести указатель на пункт «Новый» и выберите строку «Значение строки».

В правой области дважды щелкните новое значение.

В диалоговом окне «Изменение строки» введите полный путь и имя файла для программы или сценария для логотипа, а затем выберите «ОК».

В левой области выберите «Тестовый улей».

В меню «Файл» выберите «Выгрузить ульи».

Выберите «Да» при запросе подтверждения выгрузки улья.

Закройте редактор реестра. Этот сценарий выполняется для пользователя, у которого нет профиля пользователя. Чтобы просмотреть профили пользователей на локальном компьютере, выполните следующие действия.

- Выберите «Начните»,«На панели управления» и выберите пункт «Система».

- Выберите вкладку «Дополнительные».

- В области профилей пользователей выберите «Параметры».

Профили пользователей перечислены в диалоговом окне профилей пользователей.

—>

Сценарии входа в систему Windows Windows Logon Scenarios

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

В этой справочной статье по ИТ-специалистам представлены общие сценарии входа в Windows и вход в систему. This reference topic for the IT professional summarizes common Windows logon and sign-in scenarios.

Операционным системам Windows требуется, чтобы все пользователи могли входить на компьютер с действительной учетной записью для доступа к локальным и сетевым ресурсам. The Windows operating systems require all users to log on to the computer with a valid account to access local and network resources. Компьютеры под управлением Windows защищают ресурсы путем реализации процесса входа в систему, в котором пользователи проходят проверку подлинности. Windows-based computers secure resources by implementing the logon process, in which users are authenticated. После проверки подлинности пользователя технологии контроля доступа и управления доступом реализуют второй этап защиты ресурсов: определение, авторизован ли прошедший проверку подлинности пользователь для доступа к ресурсу. After a user is authenticated, authorization and access control technologies implement the second phase of protecting resources: determining if the authenticated user is authorized to access a resource.

Содержимое этого раздела применимо к версиям Windows, указанным в списке применимо к в начале этого раздела. The contents of this topic apply to versions of Windows designated in the Applies to list at the beginning of this topic.

Кроме того, приложения и службы могут требовать от пользователей входа для доступа к ресурсам, предлагаемым приложением или службой. In addition, applications and services can require users to sign in to access those resources that are offered by the application or service. Процесс входа аналогичен процессу входа в систему в том, что требуются действительная учетная запись и правильные учетные данные, но сведения о входе хранятся в базе данных диспетчера учетных записей безопасности (SAM) на локальном компьютере и в Active Directory, где это возможно. The sign-in process is similar to the logon process, in that a valid account and correct credentials are required, but logon information is stored in the Security Account Manager (SAM) database on the local computer and in Active Directory where applicable. Учетная запись входа и учетные данные управляются приложением или службой, а также могут храниться локально в службе блокировки учетных данных. Sign-in account and credential information is managed by the application or service, and optionally can be stored locally in Credential Locker.

Чтобы понять, как работает аутентификация, см. раздел Основные понятия проверки подлинности Windows. To understand how authentication works, see Windows Authentication Concepts.

В данном разделе описаны следующие сценарии. This topic describes the following scenarios:

Интерактивный вход Interactive logon

Процесс входа начинается либо, когда пользователь вводит учетные данные в диалоговом окне Ввод учетных данных, либо когда пользователь вставляет смарт-карту в устройство чтения смарт-карт или когда пользователь взаимодействует с биометрической устройством. The logon process begins either when a user enters credentials in the credentials entry dialog box, or when the user inserts a smart card into the smart card reader, or when the user interacts with a biometric device. Пользователи могут выполнять интерактивный вход, используя локальную учетную запись пользователя или учетную запись домена для входа на компьютер. Users can perform an interactive logon by using a local user account or a domain account to log on to a computer.

На следующей схеме показаны элементы интерактивного входа в систему и процесс входа в систему. The following diagram shows the interactive logon elements and logon process.

Архитектура проверки подлинности в клиенте Windows Windows Client Authentication Architecture

Локальный и доменный вход Local and domain logon

Учетные данные, которые пользователь предоставляет для входа в домен, содержат все элементы, необходимые для локального входа в систему, такие как имя учетной записи, пароль или сертификат, а также Active Directory сведения о домене. Credentials that the user presents for a domain logon contain all the elements necessary for a local logon, such as account name and password or certificate, and Active Directory domain information. Процесс подтверждает идентификацию пользователя в базе данных безопасности на локальном компьютере пользователя или в домене Active Directory. The process confirms the user’s identification to the security database on the user’s local computer or to an Active Directory domain. Этот обязательный процесс входа не может быть отключен для пользователей домена. This mandatory logon process cannot be turned off for users in a domain.

Пользователи могут выполнять интерактивный вход на компьютер одним из двух способов: Users can perform an interactive logon to a computer in either of two ways:

Локально, когда пользователь имеет прямой физический доступ к компьютеру или когда компьютер входит в сеть компьютеров. Locally, when the user has direct physical access to the computer, or when the computer is part of a network of computers.

Локальный вход предоставляет пользователю разрешение на доступ к ресурсам Windows на локальном компьютере. A local logon grants a user permission to access Windows resources on the local computer. Для локального входа необходимо, чтобы у пользователя была учетная запись пользователя в диспетчере учетных записей безопасности (SAM) на локальном компьютере. A local logon requires that the user has a user account in the Security Accounts Manager (SAM) on the local computer. SAM защищает и управляет сведениями о пользователях и группах в форме учетных записей безопасности, хранящихся в локальном реестре компьютера. The SAM protects and manages user and group information in the form of security accounts stored in the local computer registry. Компьютер может иметь доступ к сети, но он не является обязательным. The computer can have network access, but it is not required. Учетная запись локального пользователя и сведения о членстве в группах используются для управления доступом к локальным ресурсам. Local user account and group membership information is used to manage access to local resources.

Вход в сеть предоставляет пользователю разрешение на доступ к ресурсам Windows на локальном компьютере в дополнение к любым ресурсам на сетевых компьютерах в соответствии с маркером доступа учетных данных. A network logon grants a user permission to access Windows resources on the local computer in addition to any resources on networked computers as defined by the credential’s access token. Как для локального входа, так и для входа в сеть требуется, чтобы у пользователя была учетная запись пользователя в диспетчере учетных записей безопасности (SAM) на локальном компьютере. Both a local logon and a network logon require that the user has a user account in the Security Accounts Manager (SAM) on the local computer. Учетная запись локального пользователя и сведения о членстве в группах используются для управления доступом к локальным ресурсам, а маркер доступа для пользователя определяет, какие ресурсы могут быть доступны на сетевых компьютерах. Local user account and group membership information is used to manage access to local resources, and the access token for the user defines what resources can be accessed on networked computers.

Локальный вход и вход в сеть недостаточно, чтобы предоставить пользователю и компьютеру разрешение на доступ к ресурсам домена и их использование. A local logon and a network logon are not sufficient to grant the user and computer permission to access and to use domain resources.

Удаленно, через службы терминалов или службы удаленных рабочих столов (RDS), в этом случае вход в систему выполняется дополнительно в качестве удаленного интерактивного. Remotely, through Terminal Services or Remote Desktop Services (RDS), in which case the logon is further qualified as remote interactive.

После интерактивного входа в систему Windows запускает приложения от имени пользователя, и пользователь может взаимодействовать с этими приложениями. After an interactive logon, Windows runs applications on behalf of the user, and the user can interact with those applications.

Локальный вход предоставляет пользователю разрешение на доступ к ресурсам на локальном компьютере или в ресурсах на сетевых компьютерах. A local logon grants a user permission to access resources on the local computer or resources on networked computers. Если компьютер присоединен к домену, функция Winlogon пытается войти в этот домен. If the computer is joined to a domain, then the Winlogon functionality attempts to log on to that domain.

Вход в домен предоставляет пользователю разрешение на доступ к локальным ресурсам и ресурсам домена. A domain logon grants a user permission to access local and domain resources. Для входа в домен требуется, чтобы у пользователя была учетная запись пользователя в Active Directory. A domain logon requires that the user has a user account in Active Directory. Компьютер должен иметь учетную запись в домене Active Directory и физически подключена к сети. The computer must have an account in the Active Directory domain and be physically connected to the network. Пользователи также должны иметь права пользователя для входа на локальный компьютер или домен. Users must also have the user rights to log on to a local computer or a domain. Сведения об учетной записи пользователя домена и сведения о членстве в группах используются для управления доступом к доменным и локальным ресурсам. Domain user account information and group membership information are used to manage access to domain and local resources.

Удаленный вход Remote logon

В Windows доступ к другому компьютеру через удаленный вход зависит от протокол удаленного рабочего стола (RDP). In Windows, accessing another computer through remote logon relies on the Remote Desktop Protocol (RDP). Так как пользователь должен успешно войти на клиентский компьютер до попытки удаленного подключения, интерактивные процессы входа в систему успешно завершены. Because the user must already have successfully logged on to the client computer before attempting a remote connection, interactive logon processes have successfully finished.

RDP управляет учетными данными, вводимыми пользователем с помощью клиента удаленный рабочий стол. RDP manages the credentials that the user enters by using the Remote Desktop Client. Эти учетные данные предназначены для целевого компьютера, и у пользователя должна быть учетная запись на этом целевом компьютере. Those credentials are intended for the target computer, and the user must have an account on that target computer. Кроме того, целевой компьютер должен быть настроен на прием удаленного подключения. In addition, the target computer must be configured to accept a remote connection. Учетные данные целевого компьютера отправляются на попытку выполнить процесс проверки подлинности. The target computer credentials are sent to attempt to perform the authentication process. Если проверка подлинности прошла успешно, пользователь подключается к локальным и сетевым ресурсам, доступным с помощью предоставленных учетных данных. If authentication is successful, the user is connected to local and network resources that are accessible by using the supplied credentials.

Вход в сеть Network logon

Сетевой вход может использоваться только после проверки подлинности пользователя, службы или компьютера. A network logon can only be used after user, service, or computer authentication has taken place. Во время входа в сеть процесс не использует диалоговые окна ввода учетных данных для получения данных. During network logon, the process does not use the credentials entry dialog boxes to collect data. Вместо этого используется ранее установленные учетные данные или другой метод для получения учетных данных. Instead, previously established credentials or another method to collect credentials is used. Этот процесс подтверждает удостоверение пользователя для любой сетевой службы, к которой пользователь пытается получить доступ. This process confirms the user’s identity to any network service that the user is attempting to access. Этот процесс обычно невидим для пользователя, если не требуется предоставлять альтернативные учетные данные. This process is typically invisible to the user unless alternate credentials have to be provided.

Чтобы обеспечить такой тип проверки подлинности, система безопасности включает следующие механизмы проверки подлинности: To provide this type of authentication, the security system includes these authentication mechanisms:

Протокол Kerberos версии 5 Kerberos version 5 protocol

Сертификаты открытого ключа Public key certificates

SSL и безопасность транспортного уровня (SSL/TLS) Secure Sockets Layer/Transport Layer Security (SSL/TLS)

Digest (дайджест) Digest

NTLM для совместимости с системами на базе Microsoft Windows NT 4,0 NTLM, for compatibility with Microsoft Windows NT 4.0-based systems

Сведения об элементах и процессах см. в схеме интерактивного входа выше. For information about the elements and processes, see the interactive logon diagram above.

Вход по смарт-карте Smart card logon

Смарт-карты можно использовать для входа в учетную запись домена, а не для локальных учетных записей. Smart cards can be used to log on only to domain accounts, not local accounts. Проверка подлинности смарт-карты требует использования протокола проверки подлинности Kerberos. Smart card authentication requires the use of the Kerberos authentication protocol. В операционных системах на базе Windows, появившихся в Windows 2000 Server, Реализовано Расширение открытого ключа для первоначального запроса проверки подлинности протокола Kerberos. Introduced in Windows 2000 Server, in Windows-based operating systems a public key extension to the Kerberos protocol’s initial authentication request is implemented. В отличие от шифрования общего секретного ключа, шифрование с открытым ключом является асимметричным, то есть требуются два разных ключа: один для шифрования, другой для расшифровки. In contrast to shared secret key cryptography, public key cryptography is asymmetric, that is, two different keys are needed: one to encrypt, another to decrypt. Вместе ключи, необходимые для выполнения обеих операций, составляют пару закрытых и открытых ключей. Together, the keys that are required to perform both operations make up a private/public key pair.

Для запуска обычного сеанса входа пользователь должен подтвердить свою личность, предоставив сведения только пользователю и базовой инфраструктуре протокола Kerberos. To initiate a typical logon session, a user must prove his or her identity by providing information known only to the user and the underlying Kerberos protocol infrastructure. Секретные данные представляют собой криптографический общий ключ, полученный из пароля пользователя. The secret information is a cryptographic shared key derived from the user’s password. Общий секретный ключ является симметричным. Это означает, что для шифрования и расшифровки используется один и тот же ключ. A shared secret key is symmetric, which means that the same key is used for both encryption and decryption.

На следующей схеме показаны элементы и процессы, необходимые для входа с помощью смарт-карты. The following diagram shows the elements and processes required for smart card logon.

Архитектура поставщика учетных данных смарт-карты Smart Card credential provider architecture

При использовании смарт-карты вместо пароля пара закрытых и открытых ключей, хранящихся на смарт-карте пользователя, заменяется на общий секретный ключ, который является производным от пароля пользователя. When a smart card is used instead of a password, a private/public key pair stored on the user’s smart card is substituted for the shared secret key, which is derived from the user’s password. Закрытый ключ хранится только на смарт-карте. The private key is stored only on the smart card. Открытый ключ можно сделать доступным для всех пользователей, которым владелец хочет обмениваться конфиденциальной информацией. The public key can be made available to anyone with whom the owner wants to exchange confidential information.

Дополнительные сведения о процессе входа с помощью смарт-карты в Windows см. в статье как работает вход со смарт-картой в Windows. For more information about the smart card logon process in Windows, see How smart card sign-in works in Windows.

Биометрический вход Biometric logon

Устройство используется для записи и создания цифровых характеристик артефакта, например отпечатка. A device is used to capture and build a digital characteristic of an artifact, such as a fingerprint. Это цифровое представление затем сравнивается с образцом того же артефакта, и при успешном сравнении этих двух элементов может возникнуть проверка подлинности. This digital representation is then compared to a sample of the same artifact, and when the two are successfully compared, authentication can occur. Компьютеры под управлением любой из операционных систем, указанных в списке применимые к в начале этого раздела, могут быть настроены на принятие этой формы входа. Computers running any of the operating systems designated in the Applies to list at the beginning of this topic can be configured to accept this form of logon. Однако если биометрическое имя входа настроено только для локального входа, пользователю необходимо предоставить учетные данные домена при доступе к домену Active Directory. However, if biometric logon is only configured for local logon, the user needs to present domain credentials when accessing an Active Directory domain.

Дополнительные ресурсы Additional resources

Сведения об управлении учетными данными в процессе входа в систему Windows см. в разделе Управление учетными данными при проверке подлинности Windows. For information about how Windows manages credentials submitted during the logon process, see Credentials Management in Windows Authentication.