Как открыть или закрыть порт в брандмауэре Windows?

Читайте, как открыть или закрыть порты на компьютере или ноутбуке с Windows 10, 8 или 7 . Как проверить открыт ли нужный порт, как посмотреть состояние всех портов, и как узнать какой порт использует конкретная программа.

Введение

Операционная система «Windows 10» , управляющая компьютерными устройствами и следящая за корректным исполнением всех запушенных процессов, обладает мощной встроенной службой комплексной защиты «Защитник Windows» . Одним из элементов предустановленной службы, оберегающем пользователей от множественных разнообразных сетевых угроз в «Интернете» (как от входящего потока данных, так и от разнообразных локальных приложений, пытающихся получить несанкционированный доступ), является «Брандмауэр Windows» . Защитный инструмент ограничивает доступ для всех объектов, кроме разрешенных. И если пользователю необходимо разрешить сетевую передачу данных без ограничения брандмауэром, то потребуется соответствующим образом открыть в настройках порт.

Это одно их важных условий создания устойчивого соединения, ведь когда устройство подключается к другому устройству в сети (включая сеть «Интернет» ), оно указывает номер порта, что позволяет принимающему устройству корректно обрабатывать передачу данных. Если «IP-адрес» выступает сетевым идентификатором устройства и показывает конкретное местоположение устройства, то номер порта позволяет принимающему устройству определить, какая программа настроена на получение входящего информационного потока.

По умолчанию, большая часть входящих нежелательных сетевых пакетов данных из «Интернета» блокируется «Брандмауэром Windows» . Но если пользователи увлекаются играми и планируют создать собственный игровой сервер или регулярно и на постоянной основе пользуются файлообменниками (например, торрентами), то для успешного исполнения намеченных действий необходимо открыть порт, чтобы пропустить требуемую информационную пакетную передачу данных без блокировки брандмауэром.

Примечание. В данной статье показано, как открыть порт в брандмауэре конкретного компьютера, чтобы разрешить сетевую передачу. Если доступ в «Интернет» происходит через маршрутизатор (один из самых распространенных способов), также будет необходимо разрешить пропуск данных и в маршрутизаторе путем установления соответствующей переадресации.

Как открыть порт в «Windows 10» ?

Выполнить непосредственную процедуру по открытию порта в операционной системе «Windows 10» можно в соответствующем мониторе брандмауэра с привилегированным режимом повышенной безопасности. Открыть необходимый раздел приложения можно разными способами. Но в нашей статье мы остановимся лишь на двух возможных вариантах.

Способ 1. Нажмите на «Панели задач» в нижнем левом углу рабочего стола на кнопку «Пуск» и откройте главное пользовательское меню «Windows» . В основном перечне установленных приложений и системных служб, используя колесо управления манипулятора (компьютерной мыши) или задействуя бегунок полосы прокрутки, перемещайтесь по списку, отыщите и откройте раздел «Служебные-Windows» . Во вложенной всплывающей вкладке выберите, из доступных вариантов, раздел «Панель управления» , которая содержит все основные служебные инструменты управления настройками операционной системой.

Затем, в открывшемся окне элементов управления, выберите из списка предложенных инструментов раздел «Брандмауэр Защитника Windows» .

Или введите в строку поискового запроса, расположенную на «Панели задач» в нижнем левом углу экрана рядом с кнопкой «Пуск» , фразу «Брандмауэр Защитника Windows» . В поисковой панели в разделе «Лучшее соответствие» будет представлен искомый инструмент. Щелкните его левой кнопкой мыши или в правом боковом меню управления нажмите на кнопку «Открыть» , и искомое приложение будет запущено.

В новом окне панели управления системой, ответственном за надлежащую организацию защиты компьютера от злоумышленников и вредоносных программ в «Интернете» или локальной сети, нажмите на текстовую ссылку «Дополнительные параметры» , расположенную в левом боковом меню.

Способ 2. На «Панели задач» в правом нижнем углу рабочего стола нажмите на кнопку представления всплывающей панели «Отображать скрытые значки» , и щелкните левой кнопкой мыши значок «Безопасность Windows» , выполненный в виде щита.

В открывшемся окне сведений системы о состоянии безопасности и работоспособности устройства выберите раздел «Брандмауэр и безопасность сети» .

Затем в новом окне нажмите на текстовую ссылку «Дополнительные параметры» , расположенную в нижней части окна, для непосредственного перехода в требуемый раздел.

Воспользовавшись любым из описанных способов, пользователи смогут открыть окно «Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» , регулирующий политики режимов защиты компьютерных устройств, функционирующих под управлением операционной системы «Windows 10» .

Выберите в левой боковой панели окна раздел «Правила для входящих подключений» , полный список которых будет мгновенно отображен в центральной панели окна. А затем нажмите в правой боковой панели раздел «Создать правило» .

Если возникла необходимость создать правило для исходящего потока информационных данных, то в левой боковой панели вместо раздела «Правила для входящих подключений» выберите вариант «Правила для исходящего подключения» . Большинство приложений довольно хорошо умеют создавать свои собственные исходящие правила при первоначальной установке, но иногда пользователи могут столкнуться с ситуацией, когда необходимо выполнить открытие порта для исходящего потока самостоятельно вручную.

В новом окне «Мастер создания правила для нового входящего подключения» на странице «Тип правила» выберите раздел «Для порта» , установив в соответствующей ячейке индикатор выбора (точку), и нажмите на кнопку «Далее» .

На следующей странице пользователям необходимо выбрать, будет ли открываемый порт использовать протокол управления передачей «TCP» (основной распространенный протокол управления потоковой передачей данных) или протокол пользовательских датаграмм «UDP» (значимый элемент набора сетевых протоколов, использующий датаграммный, в виде отдельных сообщений, интерфейс обмена данными). К сожалению, точно указать, какой конкретно протокол использовать мы не можем, потому что различные приложения используют разные протоколы, индивидуальные для каждой программы. Номера портов могут варьироваться от «0» до «65535» , причем порты до «1023» зарезервированы для привилегированных услуг. Пользователи могут найти неофициальный список большинства, доступных для использования, портов формата «TCP» и «UDP» на соответствующей странице «Википедии» с указанием возможного зарезервированного приложения. Если не удалось определить конкретный протокол, который будет использоваться для приложения, можно создать два новых правила для входящих подключений – одно для протокола «TCP» и второе, соответственно, для «UDP» .

Выберите параметр «Определенные локальные порты» , установив в связанной ячейке индикатор выбора (точку), а затем введите номер порта в соответствующее поле. Если планируется открыть более одного порта, можно разделить их запятыми, а для диапазона портов необходимо использовать дефис ( «-» ). Потом нажмите на кнопку «Далее» для продолжения.

На следующей странице установите индикатор выбора (точку) в ячейке раздела «Разрешить подключение» , а затем нажмите кнопку «Далее» .

Примечание. В данном руководстве мы будем использовать параметр «Разрешить подключение» , поскольку доверяем соединению, для которого создаем правило. Если присутствуют определенные опасения, то можно выбрать вариант правила «Разрешить безопасное подключение» , которое осуществляет проверку подлинности и использует параметры безопасности «IPSec» для аутентификации соединения. Однако данный параметр многие приложения могут не поддерживать. Поэтому, если при выборе более безопасного варианта приложение не сможет осуществлять подключение, всегда можно вернуться и перейти на менее защищенный вариант.

На следующей странице укажите профили, к которым будет применено выбранное правило, установив рядом с каждым подходящим вариантом индикатор выбора ( «галочку» ) в соответствующей ячейке, и нажмите на кнопку «Далее» в подтверждение своего решения. На выбор пользователям представлено три возможных профиля, и можно отметить как один, так и все из следующих видов:

- Доменный: когда персональный компьютер подключен к контроллеру домена, операционная система «Windows» может аутентифицировать доступ к домену.

- Частный: персональный компьютер подключен к частной сети, например, к «Домашней сети» или сети, которой вы доверяете.

- Публичный: применяется в случае, когда персональный компьютер подключен к открытой общественной сети, например, в кафе, аэропорту или библиотеке, где любой может присоединиться, и безопасность вам неизвестна.

В заключительном окне присвойте новому правилу имя и дополнительно укажите, при желании, более подробное описание. Затем по окончанию, нажмите на кнопку «Готово» , и правило с заданными параметрами будет создано.

В случае необходимости, пользователи могут отключить созданное или любое из доступных правил в любой момент. Отыщите требуемое правило в центральной панели главного окна, предварительно отметив раздел «Правила для входящих подключений» или «Правила для исходящего подключения» в левой боковой панели, щелкните его название правой кнопкой мыши и, во всплывающем контекстном меню, выберите из вариантов доступных действий раздел «Отключить правило» , и команда будет исполнена незамедлительно.

На этом процедура по открытию порта в операционной системе «Windows 10» окончена.

Более подробно ознакомиться с возможными способами открытия или закрытия портов на персональном настольном компьютере или ноутбуке под управлением операционной системы «Windows 10» (и более ранних версий исполнения), методами проверки состояния всех доступных портов и порядком получения сведений об использовании портов каждой конкретной программой можно на нашем видеоканале в руководстве: «Как открыть, закрыть порты, узнать какие порты открыты на ПК с Windows 10, 8, 7 или роутере в 2019» .

Заключение

Стремительное развитие компьютерных устройств, широкое распространение и общедоступность международной сети «Интернет» , практически полный перевод информационных материалов в цифровой формат и огромное предложение разнообразного программного обеспечения способствовало значительному росту повседневного применения компьютеров во многих областях деятельности пользователей.

Такая популярность вынуждает пользователей, для обеспечения надлежащего уровня безопасности используемых данных, применять современное программное обеспечение, оснащенное встроенными инструментами защиты, одним из которых (самым распространенным) является операционная система «Windows 10» с предустановленным защитным решением «Защитник Windows» .

Отдельный инструмент защитника (брандмауэр) следит за безопасностью данных и сетей и открывает доступ только привилегированным разрешенным приложениям и процессам.

Используя представленный алгоритм действий, пользователи смогут открыть требуемый порт и обеспечить доступ выбранному приложению в сеть, в случае, если такое разрешение не было получено автоматически, установив соответствующее правило безопасности. Или закрыть порт простым способом при возникшей необходимости.

IT-блоги • Настройка перенаправления портов в Windows | Windows для системных администраторов

В ОС Windows, начиная с Windows XP, существует встроенная возможность установки перенаправления / проброса сетевых портов (порт форвардинга). Благодаря этой возможности входящее TCP соединение (IPv4 или IPv6) на любой локальный порт ) можно перенаправить на другой порт или даже на порт удаленного компьютер. Причем не обязательно, чтобы в системе был сервис, слушающий данный порт.

В Linux перенаправление портов настраивается довольно просто с помощью iptables. На серверных системах Windows Server для организации перенаправления портов, как правило используется служба маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки порт форвардинга, который одинаково хорошо работает в любой версии Windows.

Настройка перенаправления портов в Windows осуществляется из командой строки через режим Portproxy команды Netsh. Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором будет ожидаться соединение

- listenport – локальный TCP порт, который должен слушаться (на нем будет ожидается входящее соединение)

- connectaddress – локальный или удаленный IP-адрес или DNS-имя, на который нужно перенаправляться входящее подключение

- connectport – TCP порт, на который будет перенаправляться соединение с порта listenport

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (стандартный rdp порт).

Где 10.10.1.110 – текущий IP адрес данного компьютера

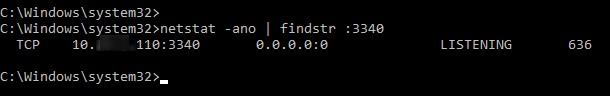

С помощью netstat проверим, что на компьютере стал прослушиваться порт 3340:

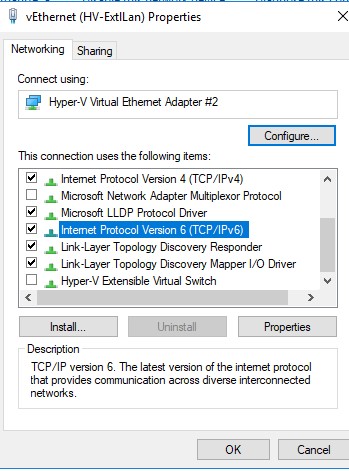

А на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

Определить процесс, который слушает этот порт можно с помощью его PID (в нашем примере PID – 636):

Попытаемся подключиться к этому компьютеру с удаленной системы с помощью любого rdp клиента. В качестве rdp-порта нужно указать 3340 (порт указывается после двоеточия после адреса rdp-сервера), например, 10.10.1.110:3340:

Подключение должно успешно установиться.

Важно. Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего сетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. В случае необходимости в брандмауэра Windows можно добавить новое правило командой:

При создании входящего правила файервола через графический интерфейс для порта 3340 не нужно ассоциировать никакую программу, т.к. данный порт слушается исключительно сетевым драйвером.

Можно создать любое количество правил перенаправления портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

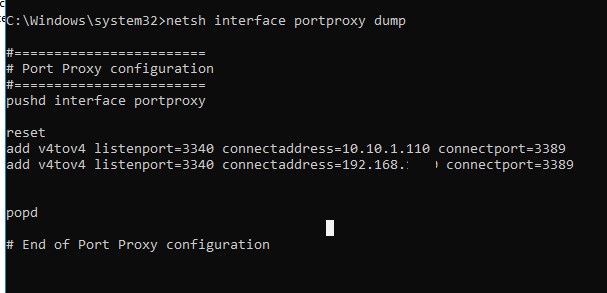

Выведем на экран список всех правил перенаправления TCP портов в системе:

В нашем случае присутствует только одно правило форвардинга с порта 3340 на 3389:

Listen on ipv4: Connect to ipv4:

Address Port Address Port

————— ———- ————— ———-

10.10.1.110 3340 10.10.1.110 3389

Чтобы удалить определенное правило перенаправления:

Чтобы очистить все имеющиеся правила перенаправления:

Если нужно перенаправить входящее TCP соединение на другой компьютер, команда может выглядеть так:

Это правило перенаправит все входящие RDP запросы (на порт 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса.

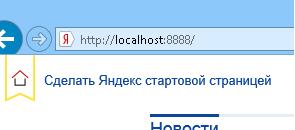

Например, создадим такое перенаправление с локального порта 8888 на удаленный адрес 213.180.204.3:

Теперь, если в браузере перейди по адресу http://localhost:8888/ , откроется стартовая страница Yandex. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается удаленная страница.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере.

Также были случаи, когда в Windows Server 2012 R2 правила перенаправления портов работали только до перезагрузки системы, а после перезагрузки сбрасывались. В этом случае нужно проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами netsh interface portproxy, отрабатывающий при загрузке системы.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters